サイバー犯罪

SNSの乗っ取り手口を実例で解説:トルコの「Instagram」人気アカウント事例を調査

写真共有サービス「Instagram」で15,000人のフォロワーを持つ写真家のアカウントが乗っ取りに遭い、サイバー脅迫による戦利品がハッカー集団内でシェアされていました。この事例を詳細に調査した結果、ハッカーはフィッシングによってアカウントに侵入したことが判明しました。ハッカーはアカウント復旧手順を悪用し、本来の所有者が復旧手順に従ったとしても乗っ取ったアカウントを保持し続けます。

ソーシャルメディアで多くのフォロワーを持つ「インフルエンサー」は、その信頼性や影響力をブランディングや事業に役立てています。しかしそのような人気アカウントはサイバー脅迫の格好の標的ともなっています。写真共有サービス「Instagram」で15,000人のフォロワーを持つ写真家のアカウントが乗っ取りに遭い、サイバー脅迫による戦利品がハッカー集団内でシェアされていました。 この事例を詳細に調査した結果、ハッカーはフィッシングによってアカウントに侵入したことが判明しました。それなりに単純な攻撃のように見えるものの、Instagramの人気アカウントを狙う手口はトルコ語を使用するあるハッカー集団の定番のやり口になっています。この集団は、アカウント復旧手順を悪用し、本来の所有者が復旧手順に従ったとしても乗っ取ったアカウントを保持し続けます。トレンドマイクロが確認した事例では、フォロワー数が15,000から70,000に及ぶ、有名な俳優/歌手、写真撮影機材をレンタルするスタートアップ企業のオーナーなどのアカウントがハッキングを受け、元の所有者の手に戻らないままとなっています。 このハッカー集団は、乗っ取ったアカウントを利用してサイバー脅迫も行います。アカウントを乗っ取られたユーザに対して、ハッカーは身代金やヌード写真を要求しますが、たとえユーザがハッカーの指示に従ったとしてもアカウントが戻ってくることはありません。 トレンドマイクロは、著名人やインフルエンサーのような「ネット上の有名人」を狙うこのような攻撃について「2019年セキュリティ脅威予測」でも強調していました。

■攻撃の流れ

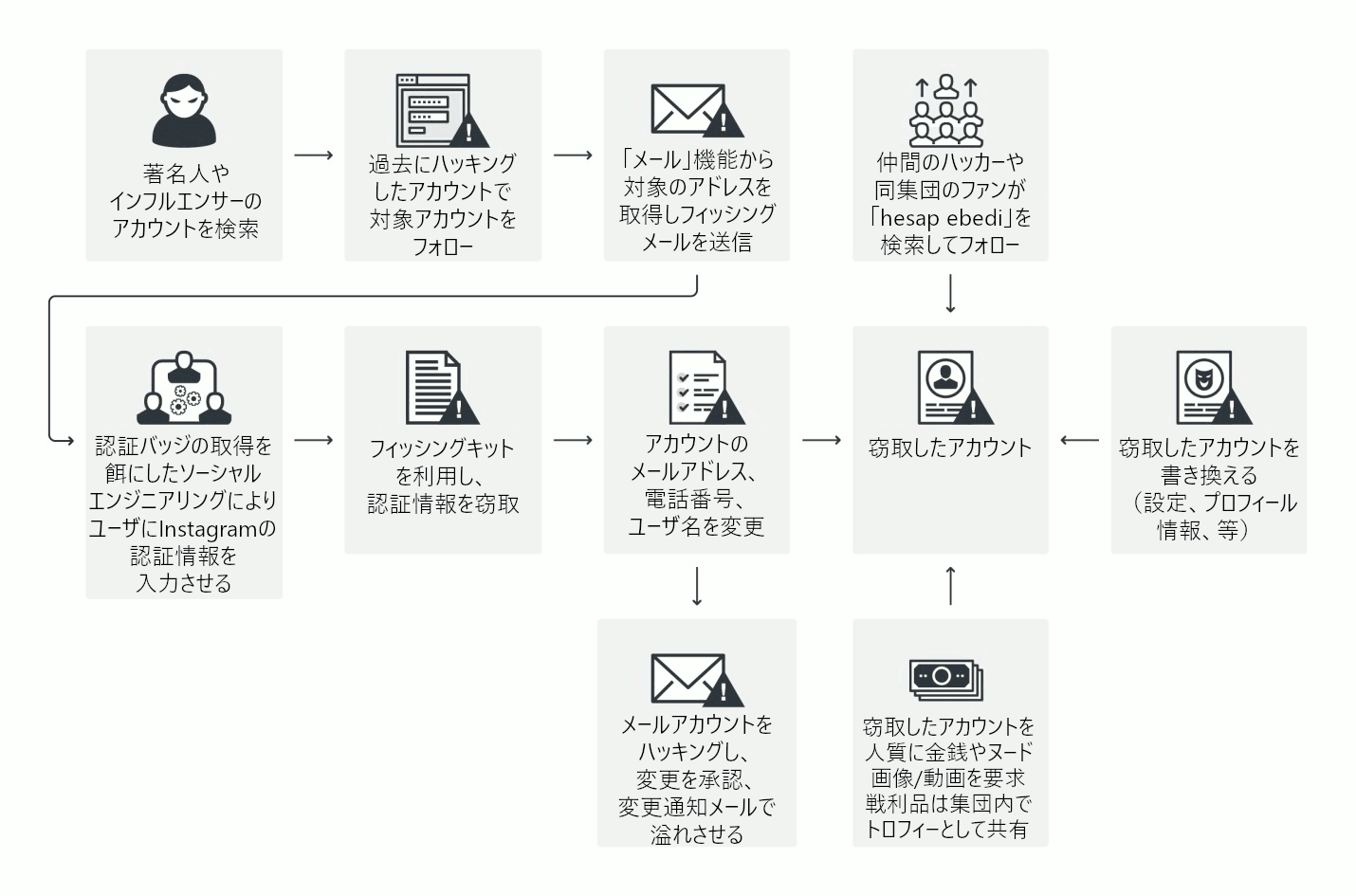

図1はInstagramのアカウントを乗っ取る攻撃の流れを図示したものです。

図1:Instagramのアカウントを乗っ取る攻撃の流れ

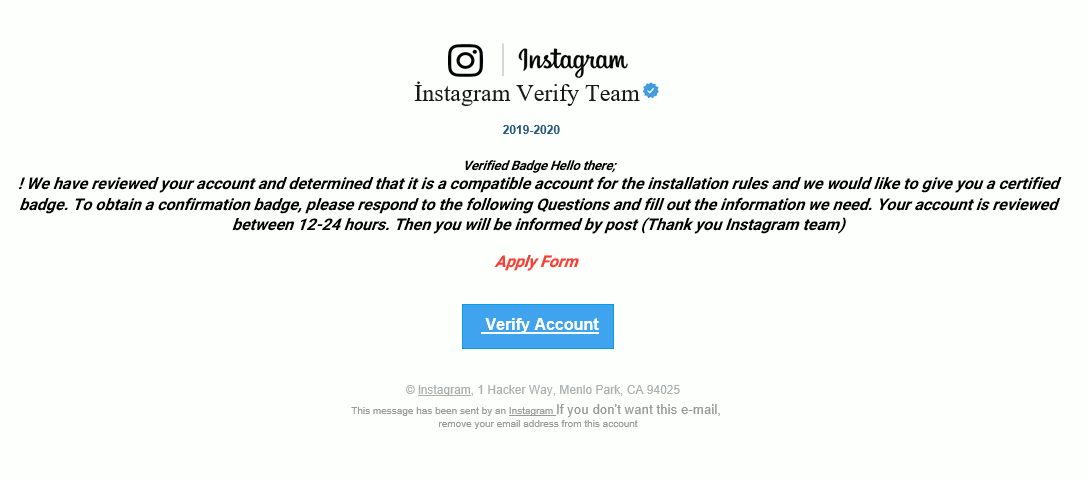

この際、フィッシング攻撃に利用されたツール(フィッシングキット)をホストしているシステムは「wget」コマンドによるリクエストをブロックしていましたが、User-Agent情報を変更することによりフィッシングキットを入手することに成功しました。 アカウントの乗っ取りはInstagramから送信されたメールに偽装したフィッシングメールから始まります。このフィッシングメールは、Instagramのプロフィールに本人であることを証明する「認証バッジ」を付けるためにアカウントを認証するように促します。しかし、認証バッジはユーザからの申請によってInstagramが付与するものであるため、そのようなメールが送信されることはありません。

図2: ユーザにInstagramアカウントを認証するように要求するフィッシングメールの例

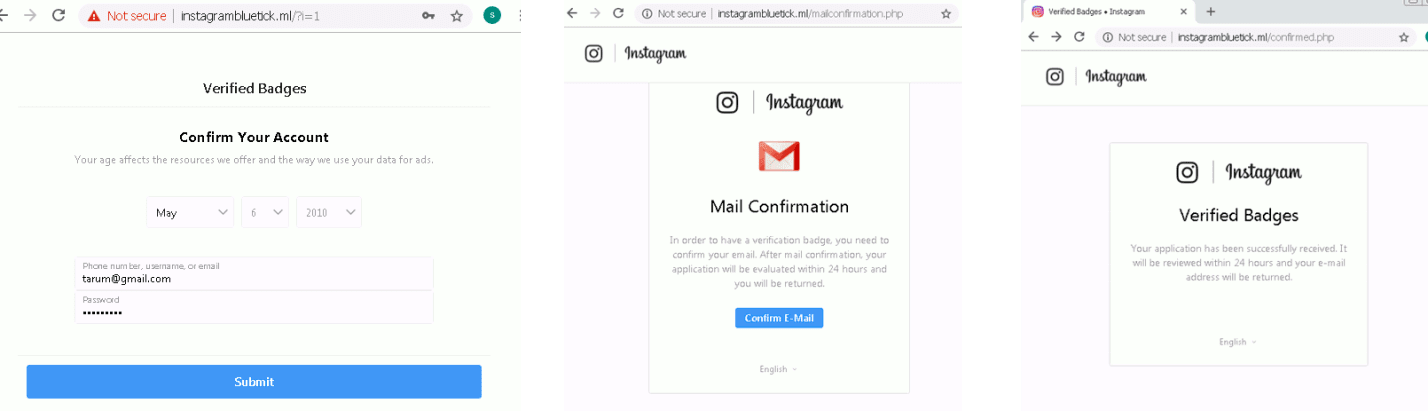

ユーザが「Verify Account(アカウントを認証)」ボタンをクリックすると、誕生日、メールアドレス、認証情報の入力を要求するフィッシングページにリダイレクトされます。トレンドマイクロが最初に確認した時点では入力フォームにバリデーションがかかっておらず、空欄のまま送信しても同じページが表示されました。その後、空欄のままでは送信することができないように基本的なバリデーションが追加されています。

図3:Instagramの認証情報を要求するフィッシングページ(左)

メールの認証情報を要求するフィッシングページ(中央)

認証バッジの申請を受け付けたと通知するページ(右)

この時点でハッカーはInstagramアカウントとメールへのアクセスを両方入手しているため、アカウントの復旧に必要な情報を変更することが可能になります。ユーザがこれらの情報を入力して送信すると、認証バッジの申請を受け付けたとするページが4秒間だけ表示されます。これはユーザにアカウントが認証されたという印象を与えるための手口だと考えられます。 少し経つとこのフィッシングページはInstagramのWebサイトにリダイレクトします。これはユーザに正規の手順だと思わせるためにフィッシング攻撃でよく利用される手口です。ユーザがクッキーに保存された情報を使用した自動ログインを有効にしている場合、そのままInstagramのプロフィールページにリダイレクトされるでしょう。ログイン情報が残っていない場合はInstagramのログインページが表示されます。

■アカウント乗っ取り後の手口

このアカウント乗っ取りの事例をさらに調査したところ、ハッカーの目的と乗っ取り後の手口についても知ることができました。彼らがハッキングしたあるアカウントのプロフィール情報は、おそらくハッキングされたことを示すために、元のユーザ名を一部残した「natron_raze」に変更されていました。また、このアカウントに紐づいたメールアドレスもすぐに変更されていました。しかし、少しするとメールアドレスは元に戻されます。この手口は、ユーザのメールアドレスを、変更が正しいものであるか確認するInstagramのセキュリティメールで溢れさせようとしたものだと考えられます。他にも、ハッカーはプロフィール画像を変更することによってユーザの注意を引こうとします。

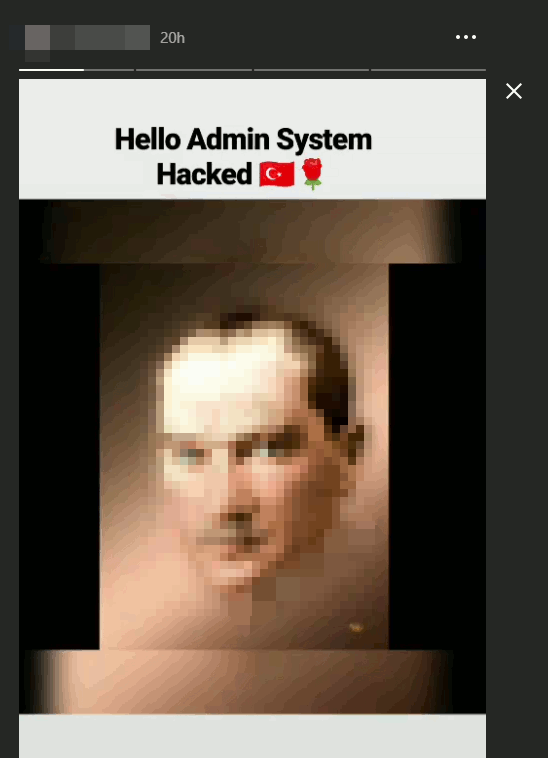

図4:ユーザの注意を引くために変更されたInstagramのプロフィール画像

アカウントの乗っ取り後、その他のアカウントがすぐに問題のアカウントをフォローしました。いくつかは偽アカウントでしたが、それ以外は以前乗っ取られたアカウントやハッカー自身のアカウントでした。その後、いくつかは元に戻されましたが、フォロワーリストからこれらのアカウントは削除されていました。これはおそらく、この手口が監視されていることにハッカーが気付いたためだと考えられます。 また別の事例では、ハッカーは、身代金を支払うかヌード写真/動画を送信しない限り、窃取したアカウントを削除して返さないとユーザを脅迫していました。他にも、このハッカーは新しく別のアカウント(図5)を乗っ取ったことを他の人々に知らせていました。

図5:ハッキングされてプロフィール画像が変更されたInstagramアカウント

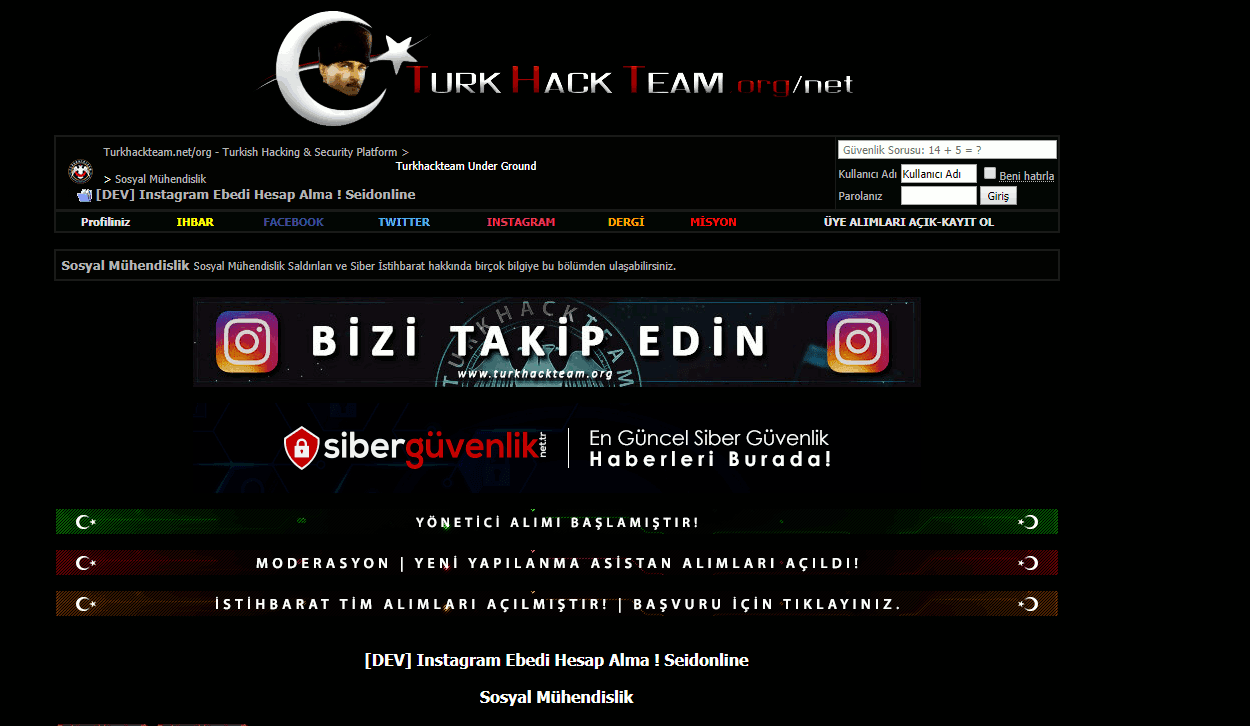

図5のアカウント名「Hesap Ebedi」(トルコ語で「アカウント」および「永遠」)について情報を探してみたところ、ハッカーのためのあるオンライン掲示板を発見しました。そこでは、乗っ取ったアカウントをInstagramのアカウント復旧手順に従ったとしても元の所有者が取り戻すことができないように管理するための方法について議論されていました。

図6:ハッカーのためのオンライン掲示板「turkhackteam」の投稿 Instagramアカウントを乗っ取る攻撃の仕組みについて書かれている

トレンドマイクロはこれらの調査から得られた知見についてFacebook(※)およびInstagramに情報開示しましたが、本記事執筆時点(2019年2月28日)でまだ回答は得られていません。 ※InstagramはFacebook傘下のサービスです。

■被害に遭わないためには

今回の事例では、認証バッジを餌に認証情報を入力するように誘導するソーシャルエンジニアリングの手法が使われていました。また、フィッシングメールはInstagramの正規メールに偽装していました。ユーザは以下のような不正メールおよびフィッシング詐欺の兆候に注意を払い、フィッシングメールを利用した攻撃の被害に遭わないように気を付けてください。

- 正規とは異なるドメイン名の使用

- 疑わしいフォントや書体

- 間違った文法や句読点

- 認証情報を要求するメール(SNSは決して安全なログインページ以外で認証情報を要求することはありません)

一般的なフィッシング詐欺にだまされないための注意点については以下のブログ記事にもまとめておりますのでご参照ください。

トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」、「ウイルスバスター™ ビジネスセキュリティ」、および「ウイルスバスター™ ビジネスセキュリティサービス」は、不正なファイルを検出し、関連する不正なURLをすべてブロックすることによって法人組織をこのような脅威から保護します。

■侵入の痕跡(Indicators of Compromise(IoCs)

今回紹介した事例に関する情報を以下に開示します。 関連するIPアドレスは以下の通りです。

- 185[.]27[.]134[.]212

- 104[.]24[.]119[.]10

- 2606[:]4700[:]30[::]6818[:]760a

- 2607[:]f8b0[:]4864[:]20[::]243

関連するURLは以下の通りです。

- hxxps://2no[.]co/2WPr35

- hxxps://confirm[-]service[.]tk

- hxxp://instagrambluetick[.]ml/?i=1

- hxxp://instagrambluetick[.]ml/mailconfirmation[.]php

- hxxp://instagrambluetick[.]ml/confirmed[.]php

- hxxps://Instagram[.]derainbow[.]es

- hxxp://urlkisaltma[.]com/27rjN

- hxxp://urlkisaltma[.]com/farES

【更新情報】

| 2019/03/07 11:30 | 「有名な俳優や歌手」を「有名な俳優/歌手」に修正しました。 |

参考記事:

- 「How a Hacking Group is Stealing Popular Instagram Profiles」 by Jindrich Karasek and Cedric Pernet (Threat Researchers)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)