マルウェア

「スパムボット」化した不正アプリにより、7 月に偽装 SMS 拡散が急拡大

2017 年末に登場し 2018 年を通じて継続して確認されている、有名企業を偽装するショートメッセージ(SMS)による Android 向け不正アプリの拡散ですが、この 7 月にはさらに攻撃規模を拡大していることがわかりました。

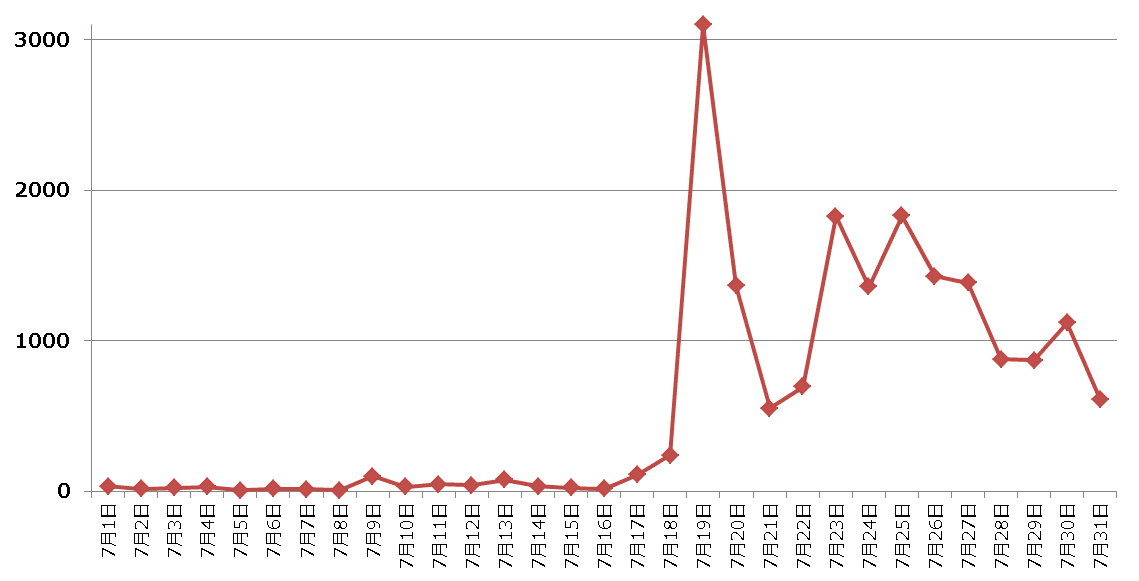

2017 年末に登場し 2018 年を通じて継続して確認されている、有名企業を偽装するショートメッセージ(SMS)による Android 向け不正アプリの拡散ですが、この 7 月にはさらに攻撃規模を拡大していることがわかりました。この攻撃に関しては本ブログでも数回にわたり(1 月 15 日の記事、2 月 2 日の記事、6 月 26 日の記事)取り上げていますが、この 7 月には不正アプリ本体から自身を拡散させるための偽装 SMS を送信するなど、大きな活動内容の変化が見られました。この変化の影響は大きく、国内から多くのモバイル利用者が不正アプリをインストールさせる偽サイトへ誘導されていたことがわかりました。トレンドマイクロのクラウド型次世代セキュリティ技術基盤である「Smart Protection Network(SPN)」の統計から、この攻撃の偽装 SMS 経由で誘導される不正サイトに対し、国内モバイル端末からアクセスした利用者数を確認したところ、4~6 月の 3 カ月間を合わせても 1,600 件程度だったのに対して、7 月の 1 カ月間だけで 8,000 件を超えており、この 7 月に急激な攻撃の拡大が起こっていたことがわかります。

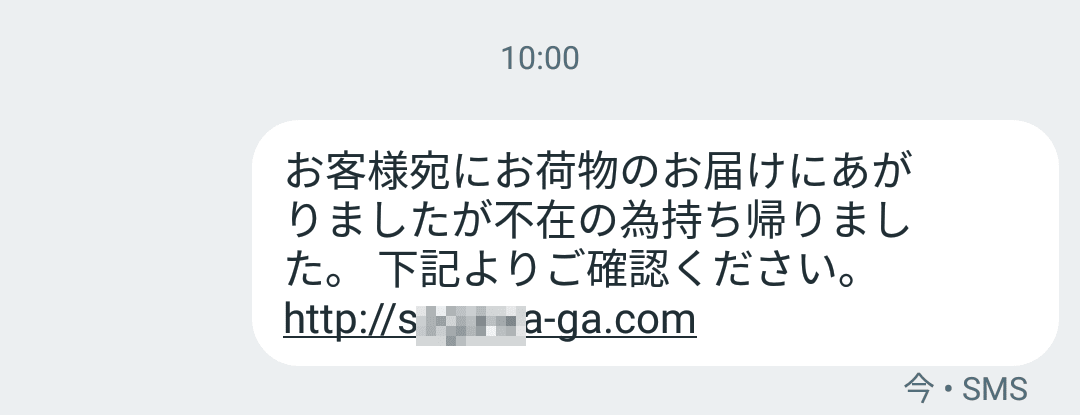

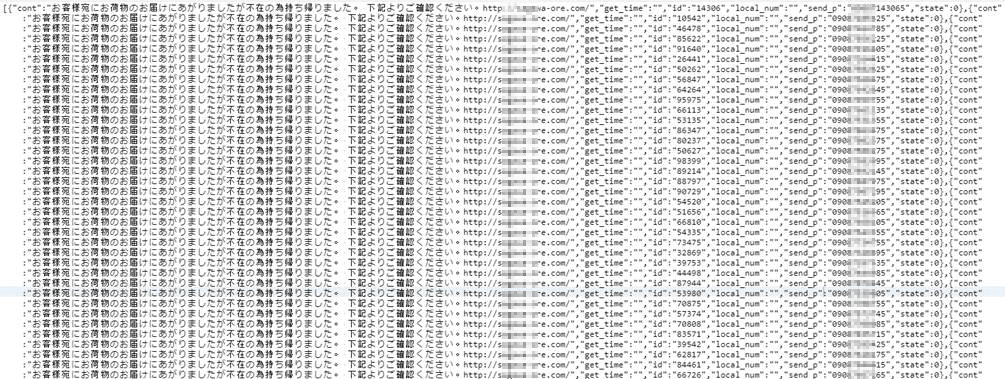

図1:宅配物の不在通知を偽装した SMS メッセージの例

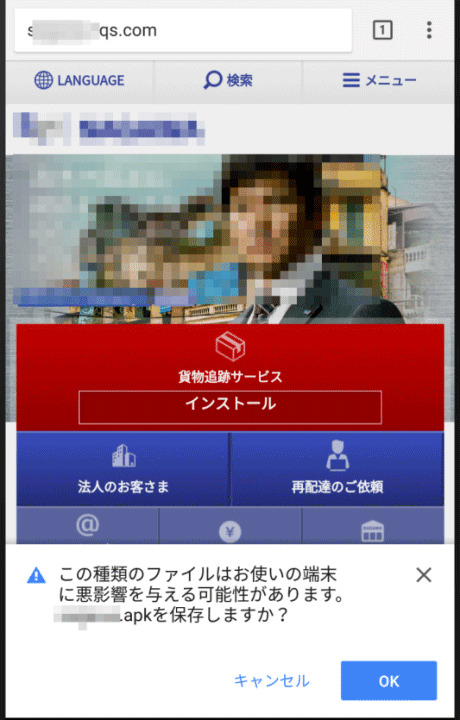

図2:偽装 SMS メッセージから誘導される不正サイトの例

この攻撃の急激な拡大の背後には、拡散される不正アプリ(トレンドマイクロでは「AndroidOS_FakeSpy」、「AndroidOS_Xloader」などとして検出)の活動内容変化があります。元々拡散される不正アプリは、侵入端末内の情報窃取やモバイルバンキングアプリを他の不正アプリに置き換えるなどの活動を行うものでしたが、トレンドマイクロの解析では、7 月中旬に SMS の送信を行う活動が追加されたことが判明しています。

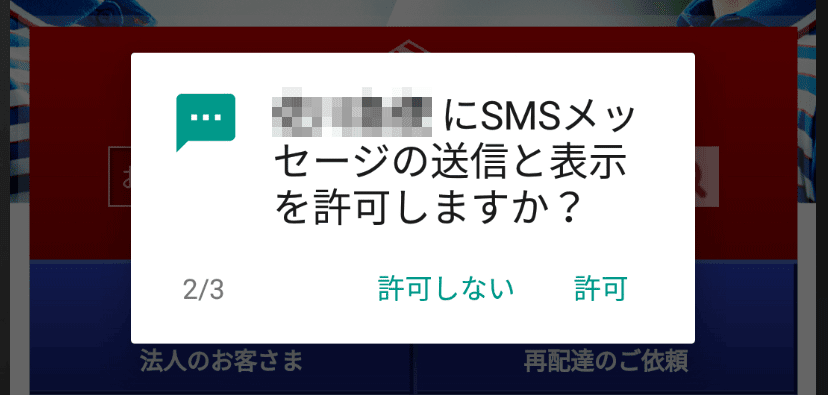

図3:不正アプリが SMS メッセージ送信を行う際にシステムが許可を求める表示の例

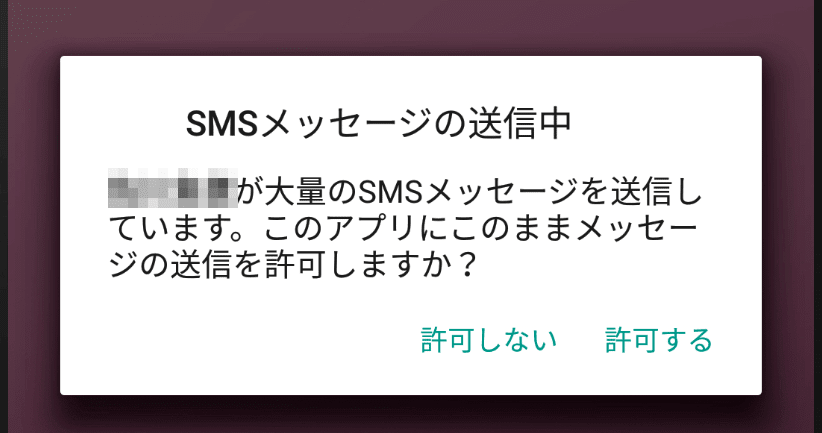

図4:不正アプリの SMS メッセージ送信中にシステムが許可を求める表示の例

不正アプリは実行されると 30 秒ごとに遠隔操作用サーバ(C&C サーバ)に接続します。そして、C&C サーバから SMS の送信先電話番号とメッセージ本文のデータを受け取ると、感染端末上から偽装 SMS を送信します。侵入した端末内から自身を拡散させるためのメッセージを大量送信というと、2004 年以前に大流行した「マスメーリングワーム」の活動を彷彿とさせますが、C&C サーバからの指示によって SMS 送信を行う活動は、以前のブログ記事でも紹介した「スパムボット」の方が近いと言えます。

図5:不正アプリがC&C サーバから受け取る偽装SMSメッセージ送信用データの例

この 7 月に入り確認されている偽装 SMS の内容は、冒頭に掲げたとおり荷物の宅配業者を偽装するもののみを確認しています。以前には大手インターネットプロバイダやアパレルメーカなどを偽装するものも確認されていましたが、宅配業者の偽造のみが継続している背景としては、ネットショッピングの普及などから宅配荷物の受け取りが日常的に行われており、利用者の警戒心も低くなりやすく、騙しやすいとサイバー犯罪者が判断しているのかもしれません。ただし、SMS の本文は既に説明した通り C&C サーバから取得していますのでいつでも変更される可能性があります。いつまた新たな文面の偽装 SMS が出回ってもおかしくない状況ですのでご注意ください。

この不正アプリの活動により、7 月中旬以降侵入したモバイル端末上からも偽装 SMS メッセージが送信されるようになったことで、国内での攻撃規模が急拡大したものと考えられます。実際トレンドマイクロ SPN の統計では、誘導先の不正サイトへの国内からのアクセスブロック数は 7 月 19 日の 3,000 件をピークに高止まりの状況となっていることがわかります。

図6:偽装 SMS メッセージから誘導される不正サイトへの国内からのアクセスブロック数推移

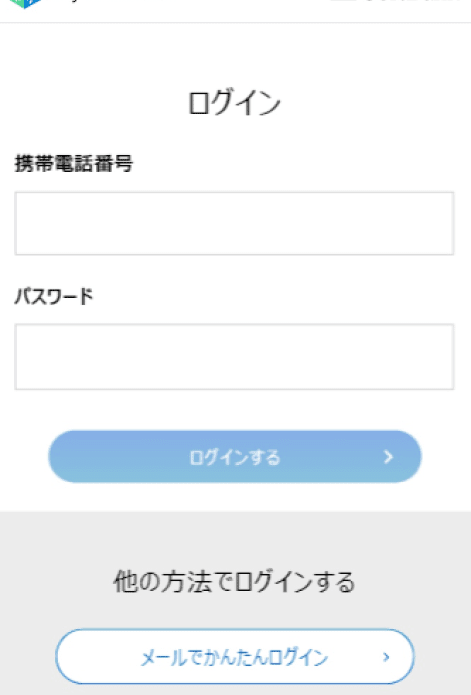

拡散される不正アプリは Android 向けのものですが、この偽装 SMS は Android 端末でのみ危険というわけではありません。トレンドマイクロの調査では、誘導される不正サイトに iPhone などの iOS 端末でアクセスすると、携帯電話会社を偽装したフィッシング詐欺サイトへ転送される場合があることが確認されています。自分は Android スマートフォンではないから大丈夫と思わず、不審な SMS 内の URL はよく確認し、安易にアクセスしないことを推奨します。

図7:iOS 端末でアクセスした際に転送されるフィッシング詐欺サイトの表示例

攻撃者は自身の攻撃の成果を拡大するため、常に攻撃手法を変化させてきます。今回の事例はその変化の顕著な例と言えます。今後も偽装する企業や SMS メッセージの文面を変化させたり、不正アプリの活動を変化させていくことが予想されますので、最新の手口を知り騙されないようにする注意が必要です。

■被害に遭わないためには

このようなネット上の危険へ誘導しようとする手口に関しては、その手口を知り騙されないようにすることが対策の 1 つとなります。メールや SMS 内の URL はリンク先をよく確認してからアクセスしてください。またアプリのインストールは必ず正規のものであるかを確認の上、できるだけ正規マーケットである Google Play からインストールすることを推奨します。

Android 端末では、セキュリティ設定の「提供元不明のアプリのインストールを許可する」の設定を無効にしておくことで、正規マーケットである Google Play 以外からの不用意なアプリのインストールから端末を保護できます。意識して信頼できるアプリをインストールする場合にのみ、「提供元不明のアプリのインストールを許可する」の設定を有効にしてインストールを行ってください。インストール終了後には端末保護のため、また設定を無効に戻してください。この設定は Android のバージョンにより設定方法が異なりますので、ご使用の機種の設定方法をご確認ください。

■トレンドマイクロの対策

トレンドマイクロ製品では、不正プログラム拡散目的などの不正サイトについて「Web レピュテーション(WRS)」技術でアクセスをブロックします。また、Android 向け不正アプリについては「モバイルアプリケーションレピュテーション(MAR)」技術によりファイルを検出します。トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスター™ モバイル」、法人利用者向けには「Trend Micro Mobile Security™」を提供しています。

※調査協力 秋保 陽介(日本リージョナルトレンドラボ)、Ecular Xu (Mobile Threat Response Engineer)