マルウェア

Android 端末向け不正アプリ「AndroRAT」の新しい亜種、古い権限昇格脆弱性を利用し端末をルート化

Android 端末向け不正アプリ「AndroRAT」の新しい亜種が確認されました。この不正アプリは「Remote Access Tool(RAT)」で、サイレントインストール、シェルコマンドの実行、Wi-Fi パスワードの収集、画面キャプチャのような不正活動のために、脆弱性を利用して端末をルート化します。

Android 端末向け不正アプリ「AndroRAT」(「ANDROIDOS_ANDRORAT.HRXC」として検出)の新しい亜種が確認されました。この不正アプリは「Remote Access Tool(RAT)」で、サイレントインストール、シェルコマンドの実行、Wi-Fi パスワードの収集、画面キャプチャのような不正活動のために、脆弱性を利用して端末をルート化します。この AndroRAT の亜種は、2016 年に公表された脆弱性「CVE-2015-1805」を利用し、権限を必要とするさまざまな不正活動を実行します。CVE-2015-1805 は Marshmallow より前の Android バージョンに影響を与えます。

Windows を対象とする RAT は古くから確認されており、今回、Android を狙う RAT が確認されたことも驚くべきではありません。RAT がシステム全体をコントロールするためには、通常何らかの脆弱性を突くことによってルート権限を取得する必要があります。2012 年に確認された AndroRAT は、もともとは Android 端末を遠隔からコントロールするためのオープンソースのクライアントおよびサーバアプリケーションを開発する大学のプロジェクトとして始まりました。教育目的でのプロジェクトではありましたが、その機能を考えるとサイバー犯罪者の注目を集めたのも当然です。

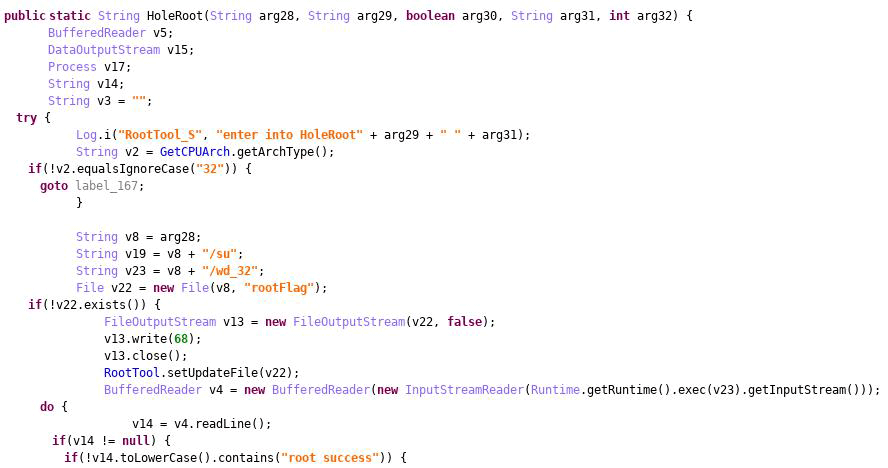

図 1:脆弱性を突くコード

この AndroRAT の新しい亜種は、不正な URL からダウンロードされることで侵入すると考えられており、「TrashCleaner」というユーティリティアプリに偽装しています。初回起動時には、初期インストールされている計算機アプリによく似た中国語の計算機アプリをインストールするようにユーザを誘導します。同時に、TrashCleaner のアイコンは端末の画面から削除され、バックグラウンドで RAT が有効化されます。

図 2:不正アプリ「TrashCleaner」のアイコン

図 3:中国語の計算機アプリのアイコン

攻撃者は、さまざまな不正活動を開始するコマンドを遠隔サーバから送信し、設定変更が可能なこの RAT サービスをコントロールします。今回確認された亜種は、権限を必要とする不正活動を実行するために、RAT に組み込まれた脆弱性攻撃機能を利用して端末をルート化します。以下は、もとの AndroRAT で確認されている不正活動の一覧です。

- 音声録音

- 端末のカメラを使用して写真を撮影

- 端末のモデル、電話番号、IMEI のようなシステム情報の窃取

- 端末が接続している Wi-Fi ネットワーク名の窃取

- 受信および発信履歴の窃取

- モバイルネットワークの基地局情報に基づく位置情報の窃取

- GPS による位置情報の窃取

- 連絡先の窃取

- 端末内のファイルの窃取

- 実行中アプリ一覧情報の窃取

- ショートメッセージサービス(SMS)の窃取

- 送受信する SMS の監視

上記機能に加え、今回確認された亜種は権限を必要とする以下のような不正活動を実行します。

- モバイルネットワーク、ストレージ、ルート化の有無などのシステム情報の窃取

- インストールされたアプリ一覧情報の窃取

- 初期インストールされているブラウザアプリから Web 閲覧履歴を窃取

- カレンダーアプリのイベント情報を窃取

- 通話の録音

- 対象端末にファイルをアップロード

- 前面カメラによる高解像度写真の撮影

- 偽造した SMS の送信および削除

- 画面キャプチャ

- シェルコマンドの実行

- Wi-Fi パスワードの窃取

- キーロガーのために「ユーザー補助サービス」を密かに有効化

■脆弱性「CVE-2015-1805」の影響を受ける Android バージョン

Google は 2016 年 3 月に CVE-2015-1805 に対処する更新プログラムを公開しています。しかし、更新プログラムが配信されていない端末や、配信までに期間を要する端末は今回確認された AndroRAT の新しい亜種による影響を受ける可能性があります。この脆弱性が残る Marshmallow より前の古いバージョンの Android は、依然として多くのモバイルユーザによって利用されています。

■被害に遭わないためには

AndroRAT のような脅威に狙われないために、ユーザはサードパーティのアプリストアからアプリをダウンロードするべきではありません。正規アプリストアからのみアプリをダウンロードすることにより、セキュリティを大幅に向上させることが可能です。また、定期的に端末のオペレーティングシステム(OS)を更新することで、新しい脆弱性を利用する脅威の影響を軽減することが可能です。

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Webレピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正Webサイトのブロックに対応しています。

トレンドマイクロは今回確認された脅威について Google に情報開示し、AndroRAT の新しい亜種を含むアプリをさらに解析するために同社と協働しました。Google によると、上述のアプリはGoogle Play 上で確認されたことは無く、すでに互換性テストには CVE-2015-1805 を狙う攻撃の検出機能が組み込まれているとのことです。原則的には、2016 年 4 月以降に販売あるいは更新された端末はこの脆弱性の影響を受けません。

■Indicators of Compromise(侵入の痕跡、IoC)

| SHA256 | ラベル | パッケージ名 |

| 2733377c14eba0ed6c3313d5aaa51171f6aef5f1d559fc255db9a03a046f0e8f | TrashCleaner | com.cleaner.trashcleaner |

| fde9f84def8925eb2796a7870e9c66aa29ffd1d5bda908b2dd1ddb176302eced | TrashCleaner | com.cleaner.trashcleaner |

| 2441b5948a316ac76baeb12240ba954e200415cef808b8b0760d11bf70dd3bf7 | TrashCleaner | com.cleaner.trashcleaner |

| 909f5ab547432382f34feaa5cd7d5113dc02cda1ef9162e914219c3de4f98b6e | TrashCleaner | com.cleaner.trashcleaner |

参考記事:

- 「New AndroRAT Exploits Dated Privilege Escalation Vulnerability, Allows Permanent Rooting」

by Veo Zhang, Jason Gu, and Seven Shen

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)