サイバー攻撃事例の統計から考えるXDRの必要性

トレンドマイクロで保有するサイバー攻撃事例の情報から、最新の脅威に対抗するために必要なセキュリティソリューションの要件を解説します。

昨年の名古屋港のランサムウェア被害に代表される通り、サイバー攻撃者の手口の発展はすさまじく、被害組織が気付いていない小さな弱点を見つけだし、巧みに侵入し、結果的には社会を巻き込むほどの大きな被害をもたらします。

こうしたサイバー攻撃者が繰り出す高度な戦術に対して、特定のポイントで攻撃を未然に防ぐことに重点を置く従来のEPP製品だけでは組織の弱点を守り切れない場面も出てきてしまいます。そのため、システム内に入り込んでしまった攻撃をいち早く検知し、迅速な対処を支援するEDRなどのソリューションも必要だと言われており、今日多くのEDRベンダが顧客を守れるようソリューション開発を行っています。

参考記事:サイバーセキュリティの原点回帰:EPP・EDR・XDRの違いを理解する

本稿では、トレンドマイクロが持つサイバー攻撃事例に関する情報から、被害を防ぐためにセキュリティソリューションに必要とされる要件について考えます。

RDP、VPN、脆弱性など、様々な手法が侵入に使用される

冒頭で記載した名古屋港のランサムウェア攻撃被害は、主にVPN機器を通じて組織内にランサムウェアが侵入したことなどが国土交通省の発表資料から明らかになっています。

組織ではデスクトップPC等のIT端末に始まり、クラウドやマイクロソフトの業務用アプリなど多数の情報資産やサービスを活用しています。そうした中で、VPNのアカウント情報などは膨大なIT資産のほんの一部といえるでしょう。しかし、そうした一部分の弱点をきっかけとして大規模なサイバー攻撃被害が生み出されてしまうという点が、多くの組織にとってサイバーセキュリティを困難なものにしている要因の一つです。

実際に、トレンドマイクロがインシデント対応に協力した事案においても、組織内に存在する様々な弱点を経由して侵入されたことが分かっています。

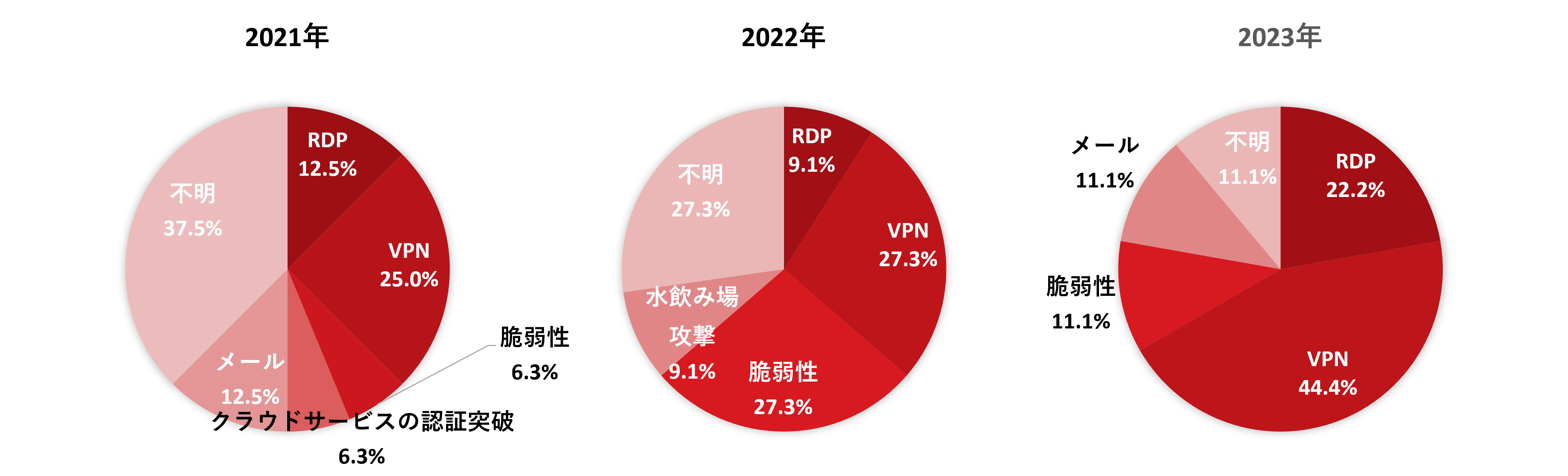

図:トレンドマイクロがインシデント対応サービスを行った事例における侵入口別割合

当社が観測するランサムウェア攻撃の多くは、VPNなど組織のどこからか侵入したサイバー攻撃者が手作業で侵害範囲を拡大します。

参考:セキュリティインシデント事例集

侵入経路や内部活動の対象として、攻撃者は特にエンドポイント、サーバ、ネットワークなど特定の機器を選択するわけではなく、侵害可能なところから手当たり次第に侵入し、被害を拡大させます。最終的には、彼らにとって身代金獲得の可能性を高めることが目的ですが、ここで防御側として注目すべき点は、侵害対象が特定のIT資産に限定されない為、その痕跡をたどる場合には複数のIT領域にまたがった監視が必要になるという点です。

参考:攻撃者はなぜActive Directoryを狙うのか 侵害の理由とその対策

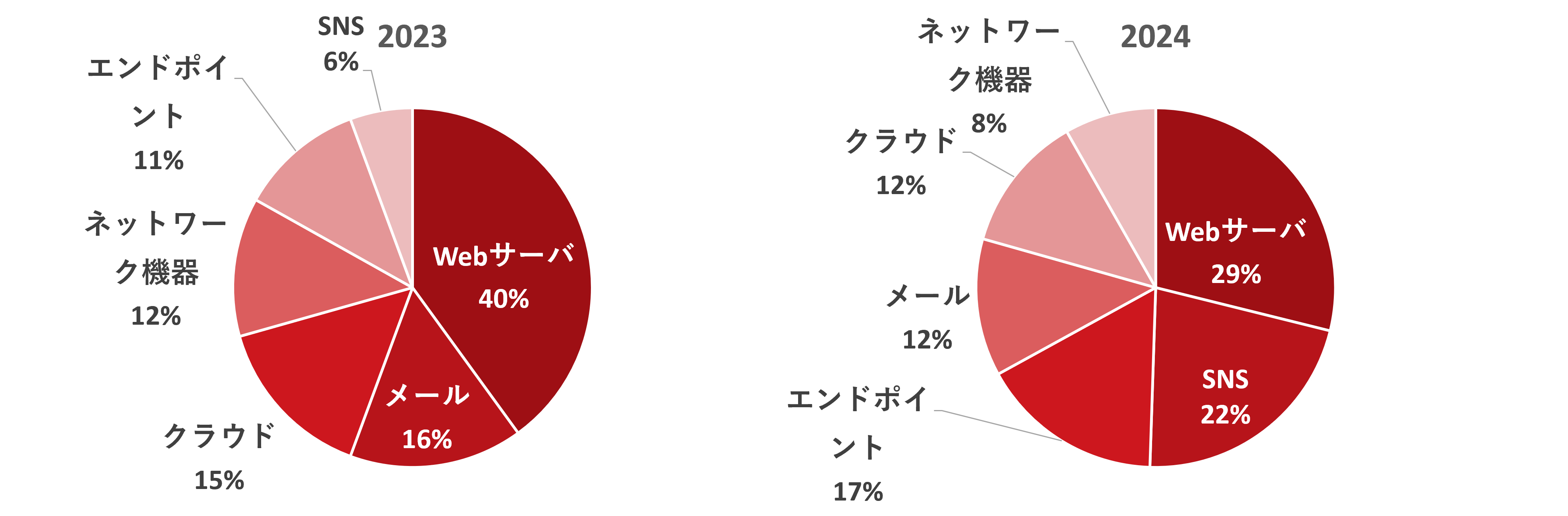

公開されているWebページのDDoS攻撃やWebアプリケーションの脆弱性を利用した攻撃は「Webサーバ」に、SNSの乗っ取り等は「SNS」に分類されます。また「エンドポイント」は、Webブラウザなどからのマルウェアダウンロード、サポート詐欺などによる直接的な遠隔操作ツールのインストール、組織の内部犯によるエンドポイント情報の情報窃取などが対象となります。

上の図からもWebサーバや、メールやクラウドのアカウント乗っ取りなど、組織で利用している様々なIT領域を発端として組織内への侵入がなされていることがわかります。特にエンドポイントからの侵入は全体の20%以下ということもあり、エンドポイントのだけの監視では限界があることが分かります。

被害発生までの猶予は6日間

当社のインシデント対応サービスでは、ランサムウェアの攻撃に関して、組織に侵入されてから、暗号化を実行するまでの時間を計測しており、その平均期間は2024年4月時点で5.96日となっています。ただしこれは、5.96日間攻撃者が作業を行っているというよりも、最初の侵入から数日経過した後、再度侵入があり一晩(主に0時~5時)で暗号化される事案がそのほとんどを占めています。

つまり、多様なIT資産において、サイバー攻撃の兆候を検知し、1日でも早く対策を行わなければ被害が発生してしまうということです。しかしこの際、最初にした侵入された領域がエンドポイントではなく、VPNなどのネットワーク機器やWebサーバであった場合、EDRだけでは検知が難しい、または侵入原因の把握に時間がかかる可能性があります。

また組織でサイバー攻撃によるインシデントが起きた場合、対応が難しい要素の一つとして、どういった基準をもって復旧完了と判断するべきか難しいという点が挙げられます。特にシステム内に攻撃者が侵入してしまった場合、自社のIT環境上のどこに潜んでいるかわからないため、単純にバックアップなどを利用してシステムの可用性だけを取り戻したとしても、根本的な原因である侵入口の特定や対策が実施されていない場合、再び攻撃を受ける可能性があります。

実際に当社のインシデント対応サービスにおいても、1,2週間の社内IT資産の監視期間を経て、ようやく安全と判断し復旧とするケースがほとんどです。この際もEDRの機能だけが実装された環境では、エンドポイントが関連するIT領域しか監視ができないため、例えば上記のVPNやクラウドのアカウントなどの監視が不十分であると判断された場合、社内外に対して安全に業務を再開してよい、と案内することができないため、実質的な事業再開が遅れてしまうこととなります。

サイバー攻撃被害を防ぐために必要なセキュリティ要件

サイバー攻撃被害が発生した組織の多くは、そもそも自社のリスクに気づいていなかったことが大半です。自社がセキュリティ上危険な状態にあることがわかっていて放置しておく組織はほとんどありません。

自社が保有するリスクを網羅的に把握することは、適切な対策を行う上で必要不可欠な点となります。そのため、セキュリティソリューションにも十分な網羅性が求められます。

XDRはエンドポイントに加え、メール、サーバ、クラウドワークロード、ネットワーク等の複数のセキュリティレイヤからファイルやプロセス、ネットワークに関するアクティビティデータを収集・分析し、サイバー攻撃の有無や対処すべき事項を見出します。XDRにより素早い脅威の検知が可能になり、被害を低減できる可能性が高まるとともに、侵入された後の脅威根絶速度の上昇にも期待できます。

また、膨大な組織内部のIT資産の状態を監視し、攻撃を素早く防ぐためには、「CREM(Cyber Risk Exposure Management)」の技術が有効です。CREMはクラウド、ハイブリッド、オンプレミス環境を含む膨大なIT資産の所在・弱点・リスク状況を可視化することで、「異常」な挙動や「危険」な運用状況が一目でわかるようにセキュリティ運用者を支援します。例えば誤って公開設定になっているクラウドサービスや不審な時間にログインしている乗っ取られたアカウントなどを被害発生前に特定することが可能になります。

さらに、CREMで可視化されたリスクに基づいて「Zero Trust Secure Access(ZTSA)」の機能を用いて、動的に社内のユーザの活動を制御することができます。具体的には限られた人だけが特定のアプリケーションにアクセスできるようルールを設定したり、リスク度が高いと判断されたユーザアカウントから重要情報へのアクセスを制限するなどです。

6/12(水)~6/14(金)に幕張メッセで開催されるInterop Tokyo 2024では、ここで挙げたそれぞれの技術について、デモの展示およびミニプレゼンを行ってのご説明を予定しています。

本記事を見て、これらのソリューションに興味を持たれた方は、ぜひご来場の上、それぞれのメリットや運用イメージをご体感ください。

Interop Tokyo 2024

| 開催日時 | 2024年6月12(水)~14日(金) |

|---|---|

| 会場 | 幕張メッセ |

| 運営 | 一般財団法人インターネット協会、株式会社ナノオプト・メディア |

| 入場について | 展示会・講演(基調講演・会場内セミナー・専門セミナー) ▶オンライン登録制:無料(会期3日間有効) Interop Tokyo カンファレンス ▶オンライン登録制:有料 ※カンファレンス参加は、別途ご登録が必要です。 |