長期休暇前のサイバーセキュリティの備えを知る~2025年版

万が一があった時に、すぐにとるべき手段は思いつきますか?特に関係者との連絡が取りづらい長期休暇は、想定と違ったことが起こるもの。組織として準備しておきたいセキュリティ対策を紹介します。

公開日:2023年4月20日

更新日:2025年4月21日

| 発覚・公表時期 | 被害組織 | 概要 |

|---|---|---|

| 2015年5月末 | 年金組織 | マルウェア感染により、約125万件の情報漏洩の可能性を報告。 |

| 2017年5月中旬 | 多数 | ランサムウェア「WannaCry」により、国内外の多数の組織で暗号化被害。 |

| 2020年5月初旬 | 自治体 | 会員向けサーバへの不正アクセスにより約3万件の漏洩を公表。 |

| 2020年5月中旬 | 報道機関 | マルウェア感染により、約1万2,000人分の個人情報漏洩を公表。 |

| 2020年12月下旬 | 多数 | クラウド型営業管理システムの設定による第3者アクセスの可能性について、多数の組織が公表。 |

| 2022年12月下旬 | IT企業 | インターネットサービスを構成する一部ネットワーク機器から外部へ不正な通信が行われていた事象を確認。その後サービスを利用していた企業からも、漏洩について公表。 |

| 2023年1月初旬 | 金融 | 業務委託先組織のサーバに不正アクセスがあり、のべ300万以上の個人情報が漏洩したことを公表。 |

| 2023年8月初旬 | 製造 | 200万人分以上の顧客情報が登録されたサーバに外部から不正アクセスを受けたことを公表。 |

| 2024年5月初旬 | 製造 | ファイルサーバの設定ミスに起因する不正アクセスを確認。1万件以上の個人データが漏洩した可能性を公表。 |

| 2024年8月初旬 | 不動産 | 元従業員が転職の際に、社内に保管されていた不動産所有者の情報2万件以上を持ち出して、漏洩したことを公表。 |

| 2024年12月末 | 運輸・金融など | 複数の国内組織がDDoS攻撃によるネットワーク不具合により、一時サービス提供不可の状態となる。 |

表 長期連休前後のセキュリティインシデントの事例(公表情報をもとにトレンドマイクロが整理)

直近のセキュリティ動向は?

備えについて考えるには、世の中でどのようなサイバーセキュリティリスクが存在するのかを知ることが役に立ちます。既に本メディアでは2024年年間のセキュリティインシデントを基にセキュリティ動向をまとめています。

・サイバー攻撃被害の公表件数は過去最大に、止まらない二次被害の拡大

・ランサムウェア被害も年々増加、まずはVPNのセキュリティを見直すことが肝要

参考記事:2024年年間セキュリティインシデントを振り返る

セキュリティチームが点検、準備しておきたい事項

<休暇前の対策>

・サーバやパソコン、プリンターなどIT機器の最新ファームウェアへの更新(ソフトウェアの脆弱性対策)。

・ランサムウェアなどサイバー攻撃による破壊行為に備えた、重要データのバックアップ状況の確認。

・サイバー攻撃の予兆など、アラートを検知できる監視体制と範囲(カバー範囲や、ログ取得が可能/不可能な箇所の確認、保管期間が十分か、など)の確認。

・IT環境だけなく、OT環境や関連会社(サプライチェーン)を含めた実施や対応依頼。

・アラート検知した際の連絡体制や対応フローの確認。担当者が最新の情報になっているかなど。

・感染確認時の連絡、相談先の確認。

‐システムベンダーなど利用するIT機器、サービス、システムの提供ベンダー。

‐被害調査を依頼できるセキュリティベンダーなど。

‐所轄省庁の連絡先、警察の相談窓口。

‐サプライチェーン攻撃に備えた、ネットワークでの被害拡大が懸念される取引先や関係会社の連絡窓口。

・脆弱性などセキュリティ情報収集体制の確認。緊急情報を入手できる体制になっているか。

・緊急度、重要度の高いセキュリティ情報に対して、対応の必要性を判断し、迅速に対応できる体制になっているか確認。

・従業員への連絡。インシデント確認時の報告窓口や休暇明けの注意事項など周知。

<休暇明けの対策>

・ソフトウェアへの脆弱性対策の実施。

・セキュリティの定義ファイルの更新。

・ログの確認。ネットワークに不審な通信が発生していないか確認。

・従業員への再周知(脆弱性対策、定義ファイルの更新、メール確認時のフィッシングメール等への注意など)。

セキュリティ動向から特に注意したい事項

以下に、トレンドマイクロが確認した昨今の脅威や被害動向から、とくに注意したい点をご紹介します。今後も最新のセキュリティ情報を参照しながら、自組織で必要な対策について確認してください。

●ネットワークを介した取引先からのサイバー攻撃被害の拡大

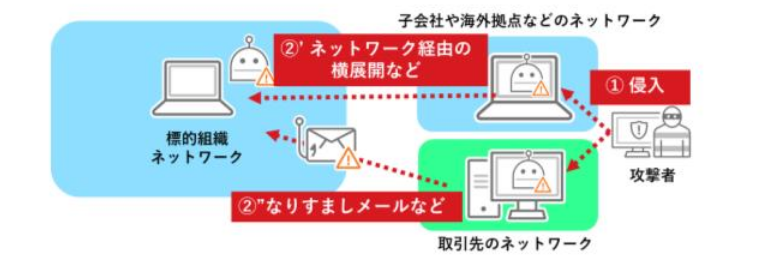

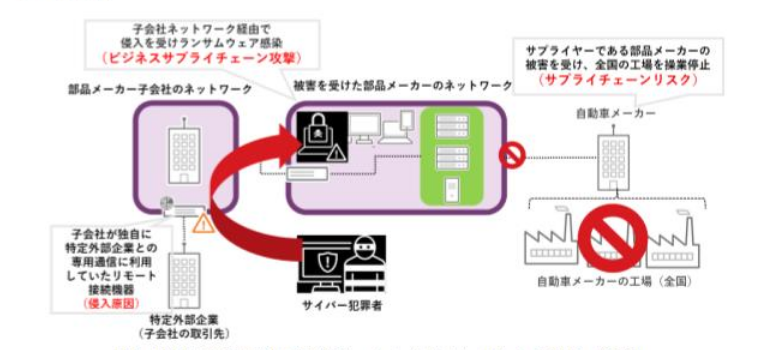

サプライチェーン攻撃は「ソフトウェアサプライチェーン攻撃」「サービスサプライチェーン攻撃」「ビジネスサプライチェーン攻撃」の3つに分類されます。

特にここ最近深刻な被害が顕在化しているのが、業務上の繋がりを経由した「ビジネスサプライチェーン攻撃」によるものです(図1)。2022年10月に発生した大阪の医療機関へのランサムウェア攻撃による診療サービスの停止も、ほぼ同時期にこの攻撃被害を受けていた取引業者のネットワークを経由した攻撃が原因である可能性が指摘されています。まさに、ビジネスサプライチェーン攻撃といえます(図2)。

ネットワークを介してつながっている取引先のセキュリティ確認、また対応要請といったサプライチェーン管理の取り組みの一環として、セキュリティを考慮していくことが改めて重要になっています。

ランサムウェアに引き続き警戒、脆弱性などアタックサーフェスを再点検

下記の記事にある通り、国内のランサムウェア攻撃自体は減少していますが、「ばらまき型」から「標的型」に移行しているという背景があります。特に、攻撃者は企業規模に関係なく「弱点がある組織」を優先的に攻撃対象としていると推測されるため、VPN機器やリモートワークの機材など、改めてアタックサーフェス(攻撃対象領域)となり得る情報資産の把握が重要です。

参考記事:

・VPN、サイバー攻撃被害に共通するセキュリティの注意点

・VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

●サイバー攻撃被害を前提にした復旧計画を

残念ながら100%の防御を保証するセキュリティ対策はありません。ただ、複数のセキュリティ対策(技術的・組織的にも実施できるもの)を重ねることで、サイバー攻撃によって最終的な実害に繋がるリスクを下げることは可能です。セキュリティどの組織も等しくサイバー攻撃の可能性があることを前提に、万一の場合の事業継続計画を立てておくことが必要です。

参考情報(感染や被害報告先など)

●セキュリティ情報

・JPCERT/CC(緊急情報)

・NISC(内閣官房内閣サイバーセキュリティセンター) 公式X(セキュリティ関連の注意・警戒情報)

・トレンドマイクロ 公式X

●相談窓口

・IPA(情報セキュリティに関する技術的なご相談)

・トレンドマイクロビジネスサクセスポータル

・ランサムウェア被害相談サイト「No More Ransom」

●被害報告窓口

・警察庁「サイバー事案に関する相談窓口」

・所轄省庁(以下は医療機関の例)

・医療機関等がサイバー攻撃を受けた際の厚生労働省連絡先

●昨今の注意喚起情報など

・警察庁「サイバー空間をめぐる脅威の情勢等」

・トレンドマイクロ「セキュリティブログ」

・マイクロソフト「セキュリティ更新プログラム リリース スケジュール(2025年)」

毎月第2火曜日は各社が月例のセキュリティアップデートをリリースするため、パッチチューズデーと呼ばれています。2025年のマイクロソフトのパッチチューズデーの内容は、こちらにあります。自社で導入しているシステムに該当する脆弱性がないか再度確認しておきましょう。以前にマイクロソフトから公開されたものや、他のソフトウェアベンダーの情報も含め、自組織における影響度を確認の上、大型連休前には適切な脆弱性管理を行うことを推奨します。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)