デジタルファーストの今日の世界において、脆弱性管理の重要性はますます高まっています。しかし、膨大な数の脆弱性と修正プログラムを管理することは非常に困難です。トレンドマイクロが運営する世界最大の脆弱性発見コミュニティ Zero Day Initiative(以下、ZDI)は2021年に1,543件の脆弱性を公表しました。そのうちの実に66%が重大または高重要度に分類されました。このような状況の中、当然のことながらソフトウェアベンダは毎日のようにクライアントに修正プログラムを送付しているため、対応すべき脆弱性のリストは増え続け、組織をさらに疲弊させることになっています。

効果的な脆弱性管理はどのように進めるべきでしょうか。

以下で紹介する脆弱性管理の5つのベストプラクティスは、脆弱性の悪用に対抗する強力な防御プログラムを作成する際に役立てることができます。

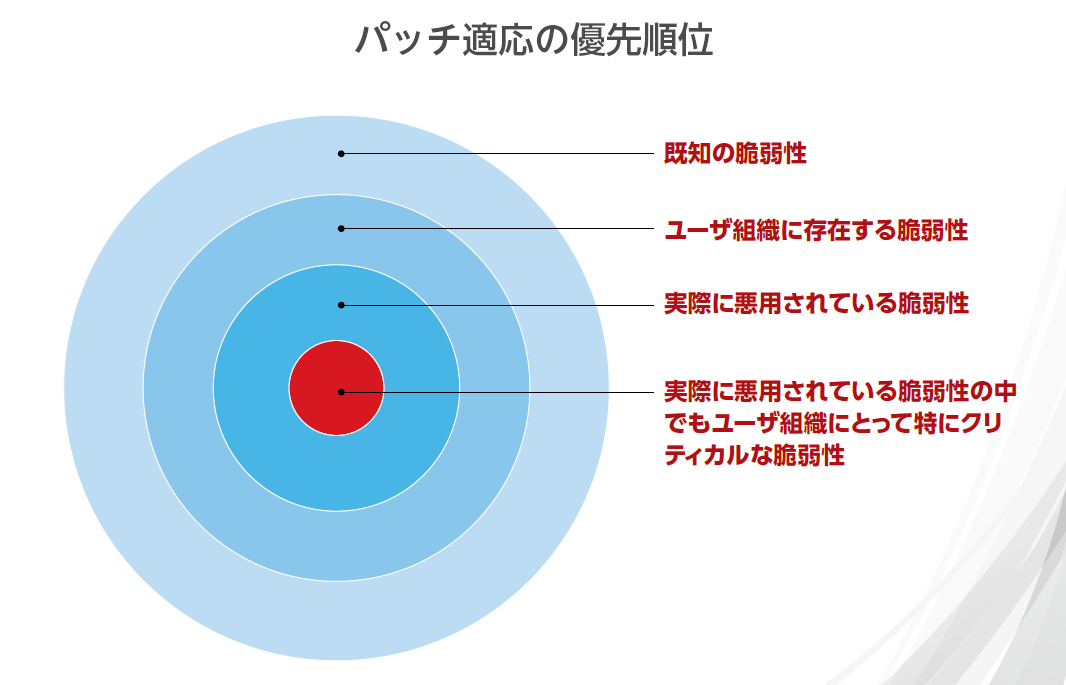

最も関連性の高いパッチを特定する2022年上半期、CVE.orgが公表した脆弱性の件数は、2021年上半期に公表された9,420件から大幅に増加し、12,380件となりました※。最も対策が進んでいる組織であっても、その中から自分たちのビジネスに適用できるすべてのCVEを見つけ出すことは非常に困難です。ソフトウェア更新の通知が絶え間なく届くなか、セキュリティチームは、どのパッチが組織の日常業務に最も関連しているのかを特定する必要があります。

※Published CVE Records

まず自組織内で使用しているアプリケーション・システムに関連するバグにのみ注目することから始めるべきです。そうすることで、セキュリティチームは、これらの脆弱性のうちのどれが頻繁に悪用されているのか、どれが重要なインフラストラクチャの一部であるかを特定する作業を行うことができます。

これらの脆弱性こそが、組織に重大な被害をもたらす可能性のある重要な脆弱性なのです。

次に、実際に脆弱性を悪用しているアプリケーションやオペレーティングシステムを特定することです。その際には、CISA※がこれらの脆弱性をリストアップして公開している既知の脆弱性リストが良いリソースとなります。

また、既にサイバー攻撃に悪用されており、概念実証(POC)が公開されている脆弱性についても併せて確認します。

※CISA: サイバーセキュリティ・インフラストラクチャ・セキュリティ庁(Cybersecurity & Infrastructure Security Agency) KNOWN EXPLOITED VULNERABILITIES CATALOG

この段階で重要となるのは、組織全体のアタックサーフェス(攻撃対象領域)を完全に可視化することです。どのような規模の組織であっても、古いアプリケーションや、ネットワーク、システム、デバイス、およびサーバが検出されないままになっていることがあります。このため、攻撃者は組織が認識していない脆弱性を悪用する可能性があります。

ゼロデイ脆弱性を前提とした対応計画を立てる2022年上半期ですでに18のゼロデイエクスプロイトが使用されており、その半数は以前から確認されていた脆弱性の亜種と報告されています※。今日の攻撃者はよりイノベーティブになっており、彼らの多くは推奨修正プログラムを分析し、その修正プログラムの中にある脆弱性を見つけるようになってきています。

※2022年6月30日Project Zero「2022 0-day In-the-Wild Exploitation…so far」

ゼロデイは、その性質上、事前の把握、防御が困難な新しい脆弱性であり、いつでも変化・進化する可能性があります。その結果、組織はネットワーク上に悪用が可能な脆弱性を知らないうちに抱えている可能性があります。

ゼロデイ攻撃から身を守るためには、ネットワーク内の不審な動きを常に監視することが必要です。ZDIなどのグローバルな脅威インテリジェンスに基づく最新情報を入手することは、これらの脆弱性を監視し、公開される修正プログラムに関する知見を得るための理想的な方法と言えます。

ベンダと連携する今日、組織はアプリケーションのSaaS版を利用することができます。つまり、SaaSサービスを提供するベンダは作業や承認などを必要とせずに、自動的にソフトウェアにパッチやアップデートを適用することができます。

しかし、修正プログラムは人が作成するものであり、人は人為的なミスを犯す可能性があります。例え優れた修正プログラムであっても、時にはシステムを一時的にダウンさせることもあり得ます。24時間365日稼働している組織にとって、このような事態は大きな機会損失となりかねません。

自動の修正プログラム適用で起こり得る問題を防ぐためには、組織はソフトウェアの旧バージョンへのロールバックの可能性についてベンダとコミュニケーションを取る必要があります。

ロールバックは、2021年のSolarWinds社の侵害事件※のように、ソフトウェアベンダが狙われ、利用社に不正プログラムが仕込まれたアップデートが提供されるような事態にも役立ちます。組織はこれらのロールバックが自動で行えるのか、または実際のパッチを手動で行う必要があるのかどうかをベンダに確認しておく必要があります。

※ SolarWinds社製ネットワーク監視アプリケーション「Orion」を侵害した事例

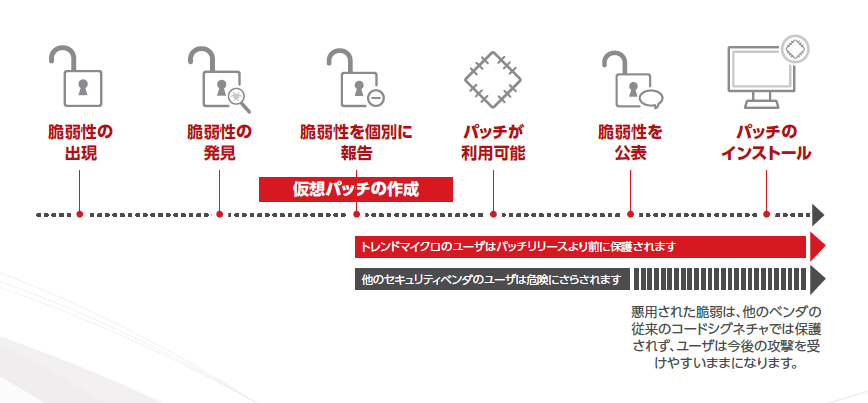

仮想パッチは、次のような点においても組織にとって役立ちます。

・QAの作成や、ベンダにより提供された修正プログラムが問題なく機能することを確認するための時間を確保することができます。

・脆弱性に暫定的に対処しつつ、その間に自組織はどの修正プログラムを適用するべきか、優先すべきかを判断するための有効なツールとなります。

・ベンダのサポートを受けることは出来ないが、事業には必要なOSを保護するためのソリューションを提供します。

OT環境は、仮想パッチを適用すべき典型的なケースです。OTシステムは、20年以上も比較的手つかずの状況でサポートされてこなかったため、攻撃者にとって恰好のターゲットになりつつあります。

Gartner社は、2025年までに攻撃者がOT環境を兵器化し、商業的被害や風評被害を与えるようになると予測しています※。

ネットワークベースの仮想パッチを活用することで、攻撃経路に対して保護を施すことができます。

※Gartner Predicts By 2025 Cyber Attackers Will Have Weaponized Operational Technology Environments to Successfully Harm or Kill Humans 2021/7/1

経営層や関係者からの理解を得るサイバーセキュリティは、経営層や事業部門を含め、その重要性を理解することで一層強化されます。脆弱性管理の重要性について関係者とコミュニケーションを取る場合、強調すべきはそのリスクです。脆弱性が悪用されると、情報漏えいや事業停止などビジネスリスクにつながる可能性が極めて高くなります。組織が今後、OT環境を含めソフトウェアとハードウェアの活用を進めることで、アタックサーフェス(攻撃対象領域)が広がり続ければ、攻撃と損害発生の可能性もそれに伴い高くなります。

攻撃を受けた組織は、多くの場合、無傷では済まされません。IBMの情報漏えいに係るコスト調査によると、2021年にデータ漏えいに関して費やされたコストは前年の386万ドルから424万ドルに上昇し、レポート史上最高の平均総コストとなったことが明らかになっています※。

※Cost of a Data Breach Report 2021

サイバーセキュリティ投資は少なくありませんが、投資しない場合、その被害コストはさらに大きくなります。脆弱性の悪用は年々増加し続けているため、自組織にあった脆弱性管理の戦略を立て、その実践に向けた強固な基盤を構築することに注力する必要があります。

このような状況を自組織の経営層や関係者が共感できるキーワードを介しながら情報共有を行い、理解を得ることが大切です 。

今日の攻撃者は、悪用するための新たな脆弱性を常に探しています。毎日膨大な数の修正プログラムがリリースされる中、組織は独自のニーズに基づいてどの修正プログラムを優先させるか、戦略的な決定を下す必要があります。戦略な脆弱性管理を採用することで、組織全体のサイバーリスクを制御し軽減することができます。そしてそれは、将来の脆弱性攻撃から組織を守ることに繋がります。

さらに、グローバルな脅威インテリジェンスを活用してゼロデイおよびNデイ脆弱性や仮想パッチに対応するサイバーセキュリティプラットフォームを提供するベンダを検討するとよいでしょう。プラットフォームは、異なるポイント製品間のデータのサイロを取り除き、セキュリティチームがITインフラストラクチャ全体の脆弱なシステムを発見し、評価し、優先順位をつけることを可能にします。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)