最新の被害事例の傾向から学ぶ「ランサムウェアの攻撃パターン」

トレンドマイクロでは、サイバー犯罪の被害にあった顧客に対して対応の協力を行っています。昨年弊社が協力したランサムウェア事例はそのほとんどが「人手によるランサムウェア攻撃」による被害であったため、そこから得られた攻撃傾向について本記事にまとめました。

●「人手によるランサムウェア攻撃」にも ”基本的なサイバー対策” は有効

拡大するランサムウェアの脅威 現在のランサムウェア攻撃は、従来のウイルスを無差別にばら撒く攻撃手法ではなく、ある程度標的を特定の組織に定め、ターゲットの環境へひそかに侵入し、様々な攻撃手法を駆使しながら、対話的に侵害範囲を広げていく手口を取るようになりました。

このことから、「標的型ランサムウェア攻撃」や「人手によるランサムウェア攻撃(Human Operated Ransomware)」と呼ばれています。

この人手によるランサムウェア攻撃は、トレンドマイクロが4月6日に公開した「2021年 年間セキュリティラウンドアップ」にも記載の通り、世界中で継続して大きな被害を発生させています。

これらの状況は2022年現在も進行中であり、実際に2月26日にトヨタ自動車の協力会社である小島プレス工業、2月27日に自動車部品製造のGMB、3月10日にはデンソー社のドイツのグループ企業など、様々な企業から被害の報告が相次いでいます。

こうした被害の実態は、具体的にはシステム停止による操業の中断や原因調査によるシステムの一時停止といった事象として表れます。また、サイバー攻撃による被害を特定の1企業のみが受けた場合であっても、その企業が含まれる商流に関わるサプライチェーン全体への損害を招く為、結果として多くの人がランサムウェア攻撃による被害の対象となる可能性を含んでいます。

そうした脅威の拡大は、トレンドマイクロに寄せられる相談にも表れています。実際に2018~2021年にトレンドマイクロがインシデント対応に協力したランサムウェア感染事例のうち、約95%が人手によるランサムウェア攻撃でした。本記事では、当社がインシデント対応に協力した事例の中で見られた手法について紹介し、人手によるランサムウェア攻撃に有効な対策について考察します。

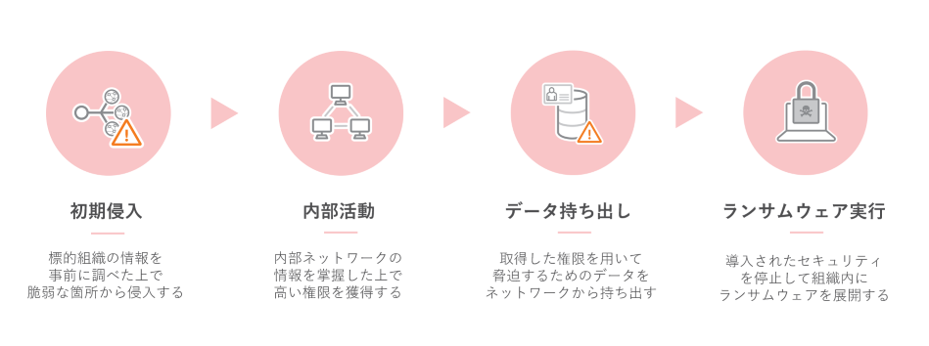

現代のランサムウェア攻撃の流れ 私たちはランサムウェア攻撃のインシデント対応の過程で、様々な攻撃手法やマルウェアを使用する複雑な人手によるランサムウェア攻撃における、ある程度共通した攻撃ステップおよび傾向を見出しました。

当社で観測した人手によるランサムウェア攻撃の4つのステップを下記に示します。なお、これらはあくまで過去に観測されたものであり、今後異なる手法が新たに出現する可能性があることをお含みおきください。

1. 初期侵入 ランサムウェア攻撃者は、対象の組織を侵害する為の最初のステップとして、対象組織内ネットワークへのアクセスを試みます。その試みの手法は主に下記の2通りに分類されます。

(ア) SSL-VPN等の脆弱性を悪用して窃取した認証情報を使った侵入

(イ) 外部から通信可能な端末に対する総当たり攻撃による認証の突破

一部のサイバー犯罪者は、ランサムウェア攻撃に利用するかどうかに限らず、普段からアカウントや認証に関する情報を窃取し、ダークウェブ上のアンダーグラウンド市場などで販売活動を行っています。情報窃取にも様々な手口が用いられますが、主要な手口の1つとしてVPN機器等の持つ脆弱性を悪用します。ランサムウェア攻撃を行うサイバー攻撃者は、それらの収集済みの認証情報を利用し、標的とする企業への侵入を試みます。

また、一部のサイバー攻撃者は、インターネット上のグローバルIPアドレスを持つ端末に対して、総当たり攻撃(ブルートフォース攻撃)を実施して認証機構を突破します。この場合、被害を受ける端末はインターネット上に公開されていることが前提となりますが、インシデント発生時のほとんどのケースでは、

・クラウドサービス等の誤設定

・サーバメンテナンス時などの一時的なポート開放の閉め忘れ

・業務用に利用したSIMに、意図せずグローバルIPが付与されていた

などといった意図せず公開してしまっている端末がターゲットとなっていました。

2. 内部活動 人手によるランサムウェアの攻撃者は侵入後、標的型攻撃と同じ高度な内部活動を展開します。内部活動として実施することは、多岐にわたる為、ここからさらに(ア)~(エ)の4つの手口に細分化してご紹介します。なお、内部活動については、攻撃者の保有する権限や侵害した端末に施されている制限によって、実施可能なものから順次実行されますので、必ずしも下記順序となるわけではありません。

(ア) アンチウイルスソフトウェアの無効化

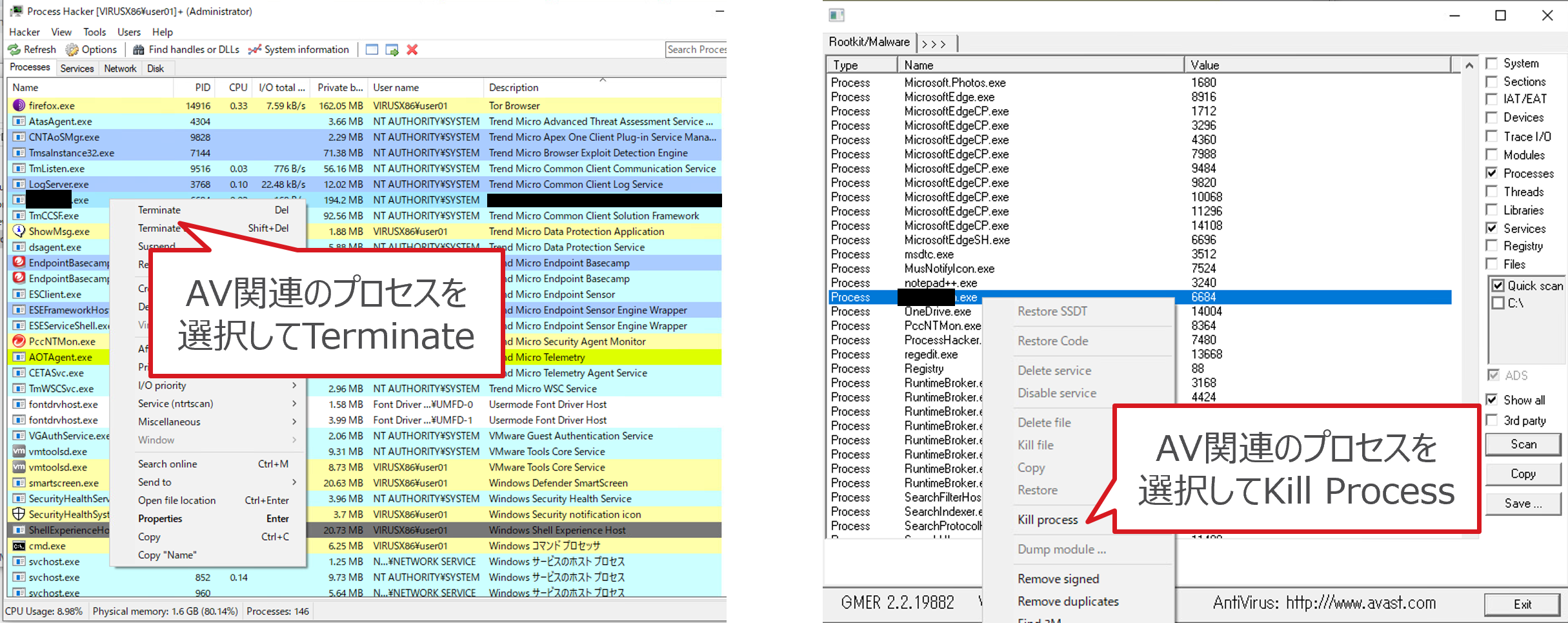

ランサムウェア攻撃者は、侵入後の活動をより自由に展開する為に、アンチウイルスソフトウェア(AV)の無効化を試みます。その手法もまた主に下記2通りに分類されます。

① セキュリティ対策製品を止めることを目的とした専用のツールでの強制停止

② セキュリティ対策製品自体の管理者権限を取得し、正規の手順でアンインストール

サイバー攻撃者はセキュリティ製品の管理者権限が手に入らない場合には、Process Hacker、GMER、PC Hunterなどのツールを駆使してセキュリティ対策製品を強制停止します。これらのツールはカーネルモード(CPU上の最上位の実行権限)で実行される為、セキュリティ製品を導入していても、その動作を防げない可能性があります。

サイバー攻撃者がPC内部やブラウザなどを探索して認証情報の窃取に成功した場合や、そもそも侵入時点でセキュリティ対策製品自体(もしくはそれより上位)の管理者権限を持っていた場合には、通常の製品管理者の権限を持ってアンインストールを実行します。

(イ) 遠隔操作通信(コールバック)

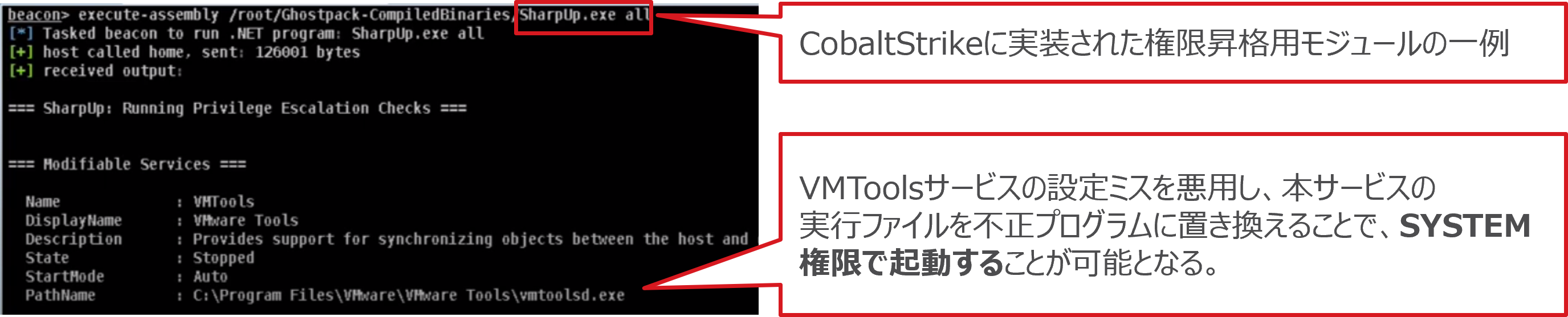

ランサムウェア攻撃者は、標的組織の環境に侵入が成功した後、侵入環境における永続的かつ秘匿的なコントロール権利を取得する為、攻撃者自身の環境へのコールバックを実施します。当社で対応した事例においては、コールバックツールとしては有償のペネトレーションテストツールである「Cobalt Strike」を悪用した物がほとんどでした。またコールバックツールが観測されない場合はRDP(Remote Desktop Protocol)が悪用されているケースも存在しました。どちらの手法においても攻撃者にとって自由度の高い操作が可能となる為、侵害を進めるうえで使い勝手がよいと想定されます。

(ウ) 認証窃取

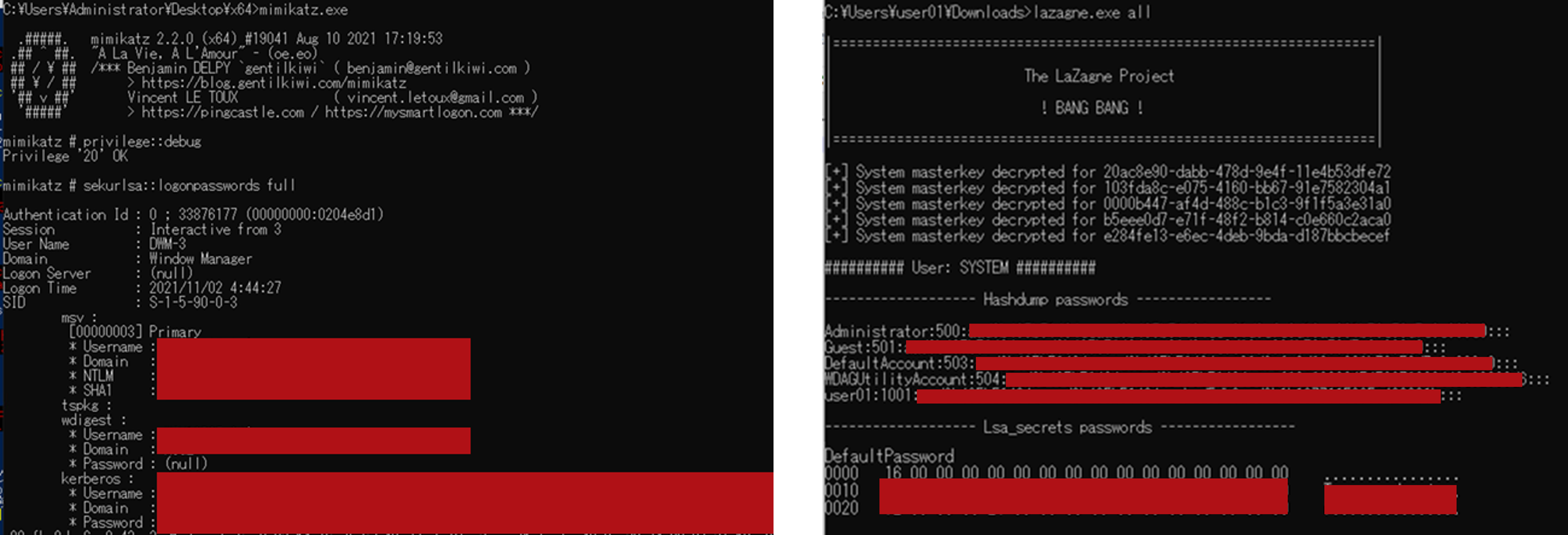

現代のランサムウェア攻撃では、データ暗号化に加えて重要情報を暴露すると脅迫する「二重脅迫」が主流となっています。このことから、攻撃者の目標としては、ランサムウェア実行に加えて重要情報を窃取する必要があります。また同時に侵入した環境内で動き回ることのできる範囲を広げて、より業務継続に深刻な影響を与えうる基幹サーバ等の資産を侵害する目的で、これまで以上に可能な限り高位の権限を取得しようと試みます。具体的には、侵入時よりも高い権限を取得する目的でさらなる認証窃取を試みます。当社で対応した事例においては、MimikatzやLazagneが悪用されるケースがほとんどでした。

(エ) 内部探索・横展開

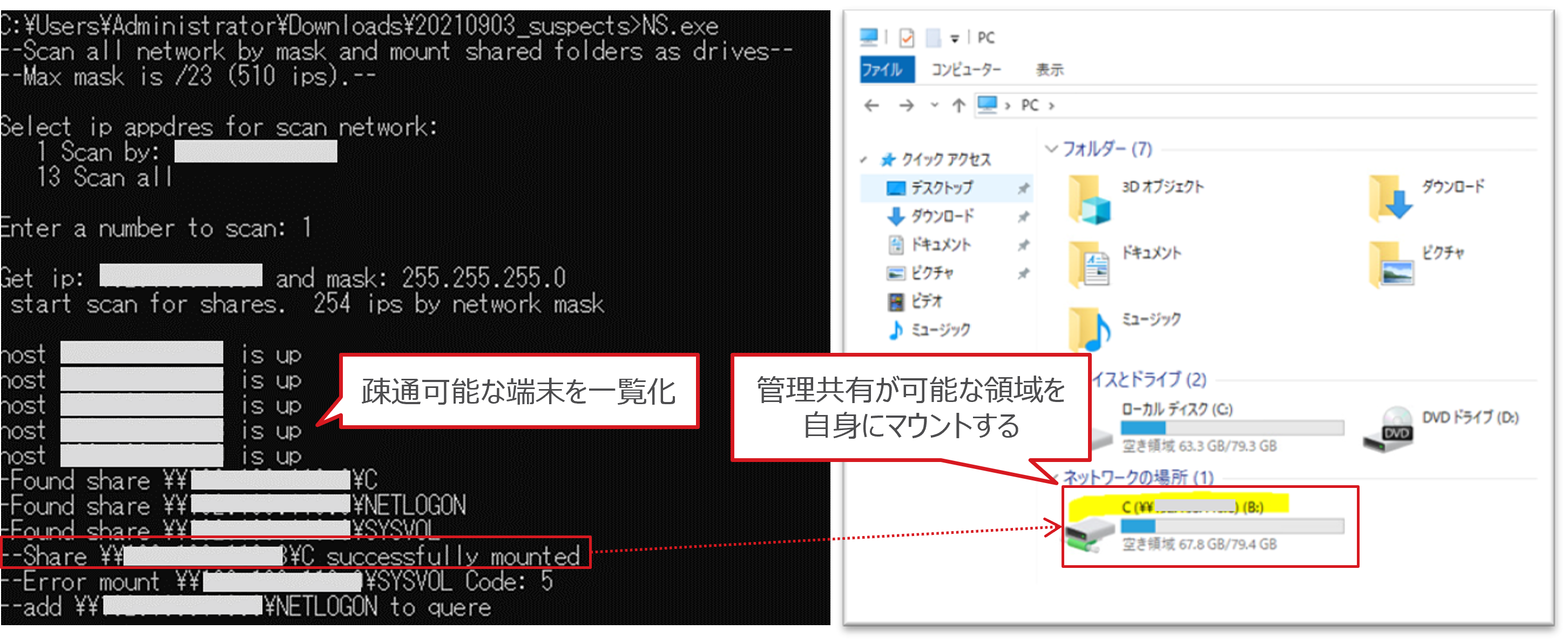

ランサムウェア攻撃者は、より標的組織にとって致命的な攻撃となり身代金を払う動機を高めるために、広範囲に対してランサムウェア実行を実行し、より重要な資産を窃取する必要があります。そのために、取得した高い権限を用いて、侵害した組織の環境内を探索するステップに移行します。探索を行う為に、まずはアクセス可能な端末やホスト情報について一覧化します。当社で対応した事例のほとんどは、Advanced Port ScannerやNS.exeといったツールを使ってスキャニングや一覧化を実行していました。

侵害可能なホストの一覧が確認できた後には、様々な手段を用いて当該ホスト間を移動、もしくは不正プログラムの転送/実行を行って侵害範囲を広げていきます。それらを実行する為に、当社で対応した事例で頻繁に観測された手法は、RDP、PSExec、ファイル共有であり、それらの多くはWindows標準のツールを使うことで、AV製品による検出の回避を試みる目的があったと予想されます。

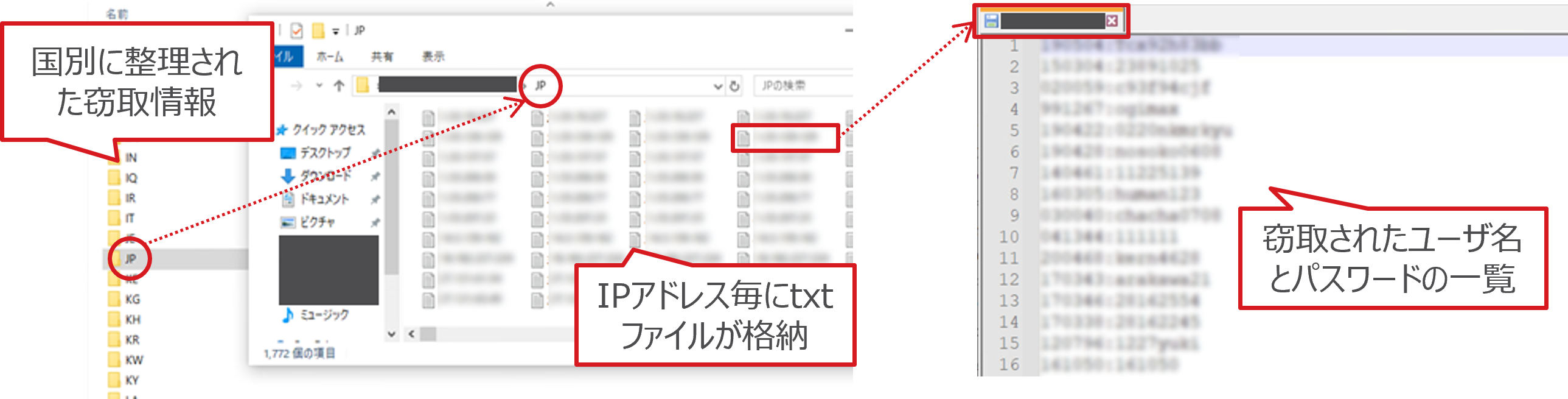

3. データ持ち出し 上記のような内部活動を行い、重要情報を特定できた攻撃者は、二重脅迫の際に利用できるような盗む価値の高いデータを集約し、自身の保有するサーバ等に送信します。トレンドマイクロが観測した事例ではMEGAsync、WinSCP、FileZillaなどの一般向けの正規ツールを利用しているケースがみられました。こちらも内部探索の際に標準ツールを使用したことと同様にAV製品による検出の回避を試みる目的があると予想されます。ただし、この手順については内部活動以上に発見されやすい活動となる為、ランサムウェアを実行する直前に行われることが多い傾向があります。

4. ランサムウェア実行 ランサムウェア攻撃者は、侵害可能な範囲のホストを侵害し終えた後に、ようやくランサムウェアを実行し、身代金を要求します。トレンドマイクロのインシデント対応事例の統計では、ここまでに平均して「およそ6.55日間前後」の時間を要します。トレンドマイクロが対応に協力したランサムウェアの事例では、使用されるランサムウェアの多くはファイル暗号化だけではなく、修復を防止させるための下記のような機能を合わせて備えていました。

(ア) バックアップ機能の無効化/削除

(イ) 自動修復機能の無効化

(ウ) 起動/ログインの度に不正プログラムが起動するよう自動化

(エ) 攻撃者の痕跡の削除

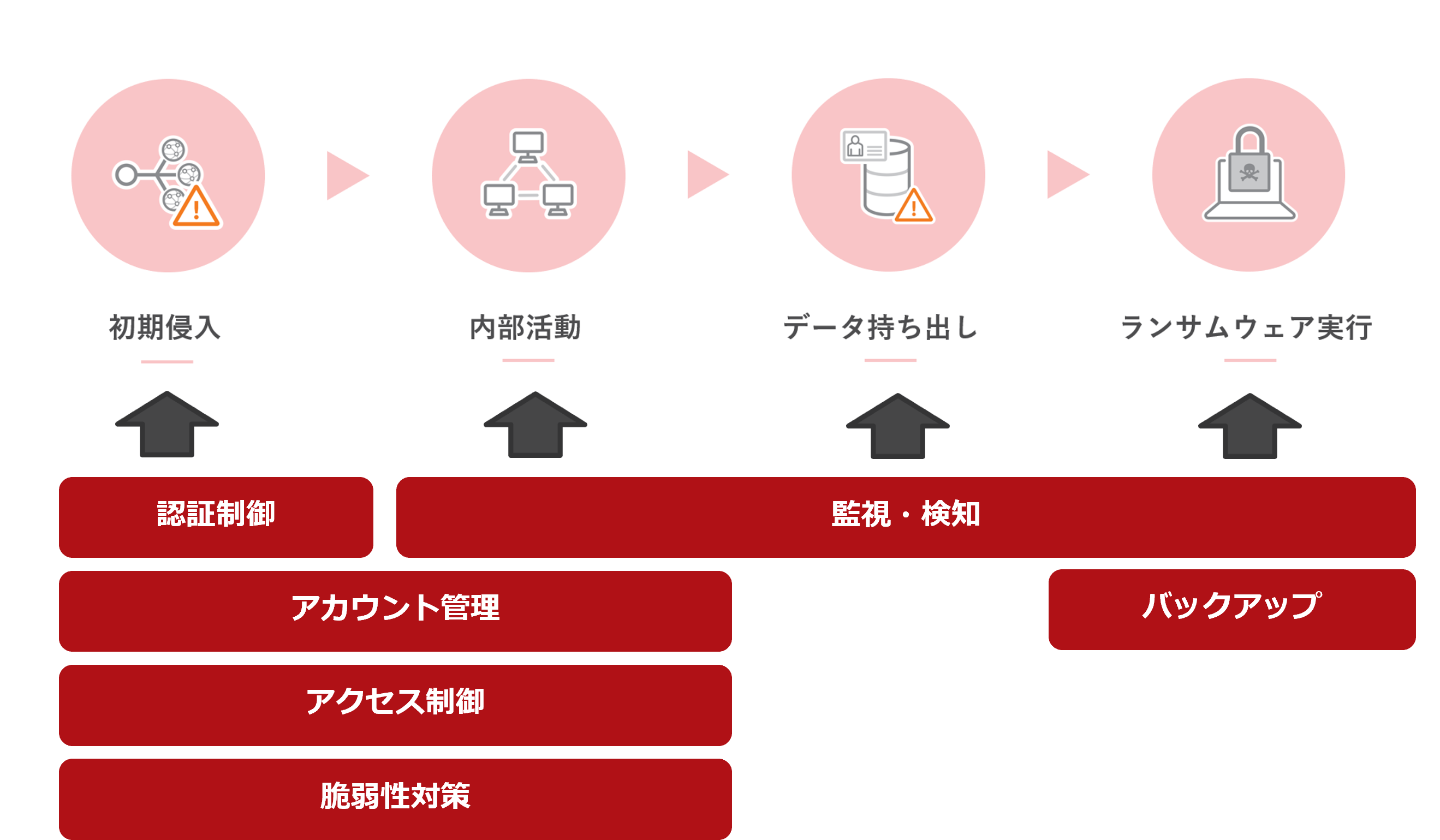

ランサムウェアに効果的な対策 一概にランサムウェアによる攻撃といっても、上記のような複数のステップを必要とします。それぞれのステップについて、適切なセキュリティ管理による対策を実施することで未然の防御や被害範囲の軽減が可能になります。

| No |

攻撃種別 |

技術的対策例 |

運用的対策例 |

|---|---|---|---|

| 1 |

初期侵入 | 多段階認証 アクセス制限 IPS/IDS 認証試行回数の制限 |

ソフトウェア全体の迅速な更新の徹底 クラウドやポートなどオンライン上に 露出する可能性のあるシステムの設定監査 |

| 2 | AV無効化 | 端末内の挙動監視 不審なプログラムの検出 |

最小権限の原則の徹底 |

| 3 | 遠隔操作の通信 (コールバック) |

ネットワーク監視 接続先診断 端末内の挙動監視 不審なプログラムの検出 |

|

| 4 | 認証窃取 | 端末内の挙動監視 不審なプログラムの検出 |

ブラウザ等での認証情報の記録の禁止 ソフトウェア全体の迅速な更新の徹底 (脆弱性対策) |

| 5 | 内部探索・横展開 | ネットワーク監視 不審なプログラムの検出 アクセス制限 |

|

| 6 | ランサムウェア実行 | 端末内の挙動監視 不審なプログラムの検出 |

バックアップの実施(3-2-1 ルール) |

表1:ランサムウェア侵害の各ステップに有効な対策例

それぞれの対策は一見すればサイバーセキュリティにおける基本的事項の徹底に他なりませんが、実際に組織全体で漏れなく実施する為には管理や投資のコストが必要となる点や、企業規模や業務システムに応じた個別要件が存在する点から、すぐに完全な対策を施すことは現実的でない可能性があります。とはいえ一方で、2022年2月のNPAのレポートでも明らかとなっているように、ランサムウェアによる被害は拡大してきている為、投資コストと被害リスク軽減のROIを考慮し、優先度を付けて対策を施していくことが必要と言えるでしょう。

優先度を付ける際には、今回詳細に解説した人手によるランサムウェア攻撃の傾向である、内部活動を常套化していること及び5日間前後の工作期間を必要とすることについて理解しておくことが有効です。以前のようなランサムウェアに侵害された端末が素早く暗号化されてしまう攻撃とは異なり、仮に侵入を許しても被害発生前に検知し活動を止めることができれば被害を抑えることが可能となります。企業のCISOは、ランサムウェア防御として「組織内部に侵入させないこと」だけを目標として対策を行うのではなく、「仮に侵入してもすばやく見つけて被害を抑えること」についても目標の1つとしてセキュリティ戦略に組み込むことが推奨されます。

企業や組織は、サイバーセキュリティのインフラを多層的な検知・対応ソリューションで補強することで、セキュリティチームに過剰な負担をかけることなく、ランサムウェアの動きを予測し、攻撃が実行される前に対処することが可能になります。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークなど複数のセキュリティ層で情報収集して自動的に関連付けるXDR(Extended Detection and Response)機能を備えたTrend Micro Vision One™は、ランサムウェア攻撃の試みを回避するためのソリューションの1つです。

まとめ 上述の通り、人手によるランサムウェア攻撃は、従来のランサムウェアに比べより高度で複雑化した攻撃手法を展開します。最近では、ゼロデイ脆弱性やサプライチェーン攻撃など管理の及ばない経路を利用した侵入も活発化しており、防御が難しくなる一方です。しかしそれに伴って、侵害行為そのものも長期化・複雑化している為、ゼロトラスト思想に基づいた侵入を前提とした対策が有効になっています。災害や安全保障などの事象と同様に、事業継続性担保の観点で可能な限りレジリエンスを確保することが推奨されます。