2022年2月7日に米国で公開されたブログ記事の翻訳記事です。

トレンドマイクロのThreat IntelligenceのVPであるJon Clayが、Access as a Service(AaaS)を取り上げた最新のリサーチについて解説します。AaaSは、企業ネットワークのアクセス権を攻撃者に販売する新たなサイバー犯罪のビジネスモデルです。

サイバー犯罪のビジネスモデル

Access as a Serviceとは?Trend Micro Researchでは、Access as a Service(AaaS)と呼ばれる、攻撃者が企業ネットワークへのアクセス権を闇市場で販売する新しいサービスについて分析しました。

このサービスは、Ransomware as a Service(RaaS)など、さまざまなサービスから構成されるCybercrime as a Service(CaaS)の一部です。

AaaSは、個人またはグループによって構成され、企業のネットワークにアクセスするために様々な手口を使用します。AaaSの売り手には3つのタイプがあります。

- 日和見主義者:ニーズに気づき、利益を上げようと考える実利的な販売者です。

- 専業販売者:アクセス権を入手し、それを販売することをフルタイムの仕事としています。

彼らは、収益のため、自分のサービスを売り込み、幅広いネットワークを活用します。 - オンラインショップ:企業のネットワークではなく、通常1台のマシンへのアクセス権のみを保証しています。

ネットワークへのアクセス権を販売する“集団”は、購入者にサービスとしてアクセスを保証するため、より懸念される存在です。日和見主義者と専業販売者はともに厄介なAaaSの売り手ですが、最初の攻撃者の特定が複雑なことから、後者の方がより多くの組織を悩ませることになるのは間違いありません。

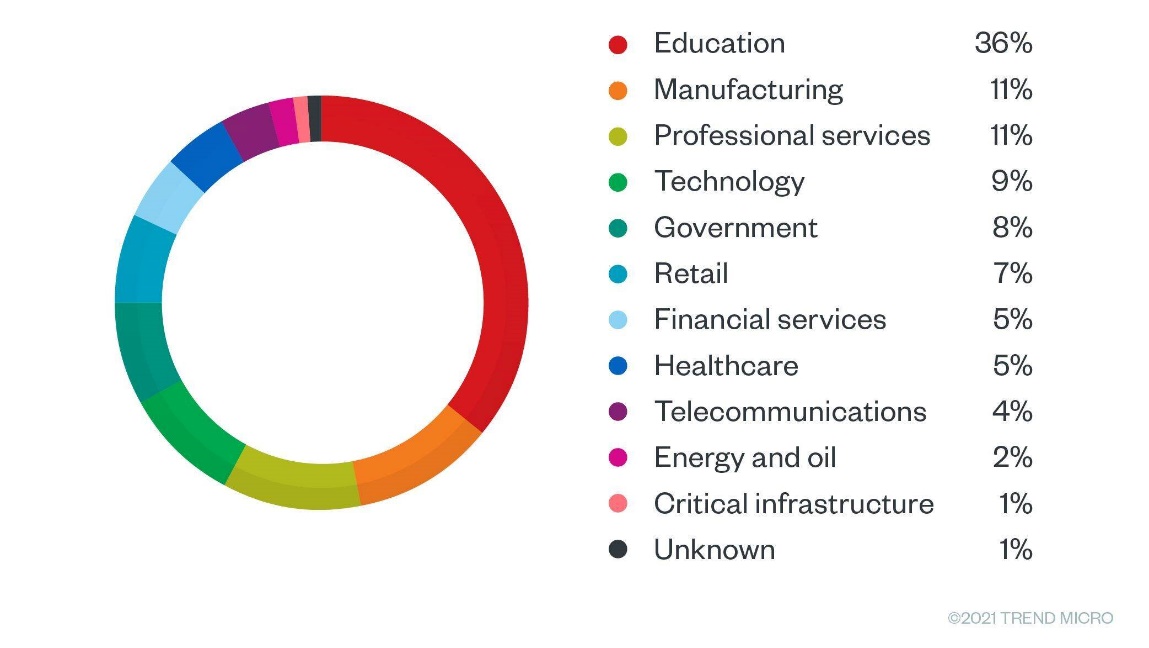

図:産業別のアクセス権販売状況

“Investigating the Emerging Access-as-a-Service Market” November 30, 2021

https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/investigating-the-emerging-access-as-a-service-market

AaaSの防衛戦略アクセス権を奪取され、別のグループに引き渡され、そのアクセス権が攻撃に悪用された場合、その攻撃は、攻撃方法が変化しているため、阻止するのが難しくなることがあります。したがって、CISOとセキュリティチームは、最初のアクセス侵害の検出と阻止に焦点を当てたサイバーセキュリティ戦略を実施することが極めて重要です。攻撃の初期アクセスを早期に検知できれば、ランサムウェアのような攻撃ライフサイクルの次の段階の発生を防ぐことができる可能性が高くなります。

効果的なセキュリティ戦略を構築する際に考慮すべき点を紹介します。

・自社ネットワークへのアクセス権が販売されていないか、公開されている情報漏洩の情報や犯罪の闇市場を監視します。自社ネットワークへのアクセス権が売買されているのを発見したり、疑わしい場合には、パスワードのリセットを行い、認証情報の流出を防止しましょう。

・二要素認証を設定し、流出した認証情報を使って攻撃者がアクセスすることを防いでください。

・インシデントレスポンスチームが複数の攻撃シナリオを理解し、どこに焦点を当てるべきか知っていることを確認してください。

・XDR機能を備えたプラットフォームを使用して、ゼロトラストを適用します。これにより、ネットワークにアクセスすべきユーザーだけがアクセスしていることを継続的に検証・監視することができます。XDR機能を備えたプラットフォームは、関連するすべてのユーザーアクティビティとデータを統合することで、可視化の強化に役立ちます。

・米国国立標準技術研究所(NIST:National Institute of Standards and Technology)や欧州ネットワーク情報セキュリティ機関(ENISA:The European Union Agency for Cybersecurity)など、信頼できるフレームワークを活用します。

※NIST Special Publication 800-63B Digital Identity Guidelines Authentication and Lifecycle Management

※ENISA Authentication Methods

Security GO新着記事

事業者のためのQRコード生成ガイド:安全に作成するためのポイント

(2025年12月19日)

アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

(2025年12月18日)

アスクル株式会社のランサムウェア攻撃被害報告書を読み解く

(2025年12月17日)