- 脅威解説

- EMOTET

EMOTET(エモテット)

EMOTETとは、主にEメールを介して感染するマルウェアです。

EMOTET(エモテット)の概要

見知った人物からの返信を巧妙に装ったメールが届き、添付されたファイルを開く、文章内のURLをクリックすると感染します。感染した場合、端末をサイバー攻撃者に遠隔で操作され、メールデータなどの情報が盗まれるだけでなく、別のマルウェア(ランサムウェア等)に感染することもあります。また、感染端末を不正に利用してスパムメールを送信するなど、被害が拡がる恐れがあります。

EMOTET(エモテット)の攻撃手法・特徴

EMOTETの基本的な攻撃手法

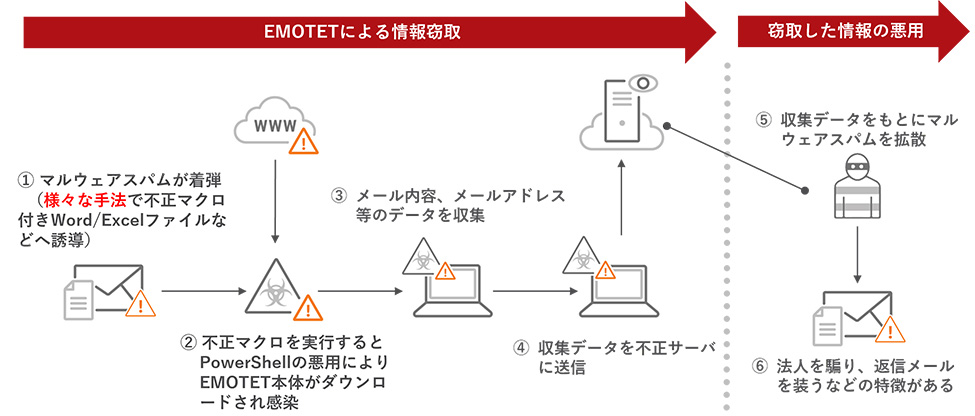

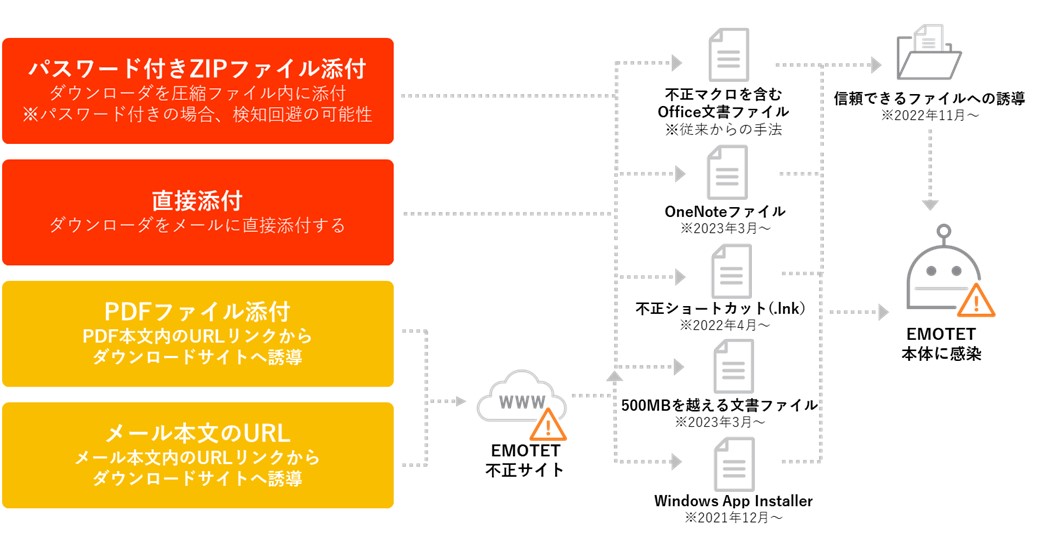

図:EMOTETによるメール経由拡散活動の概念図

EMOTETの拡散経路としては、ばらまき型のマルウェアスパムとともに、感染環境から窃取したメールを使用し、返信や転送の形式で攻撃メールを送信する手口がわかっています。特にこの「返信型」の攻撃メールは、実際にメールをやり取りしている相手から送信されたメールに見えるため、受信者の被害の増加につながったものと考えられます。

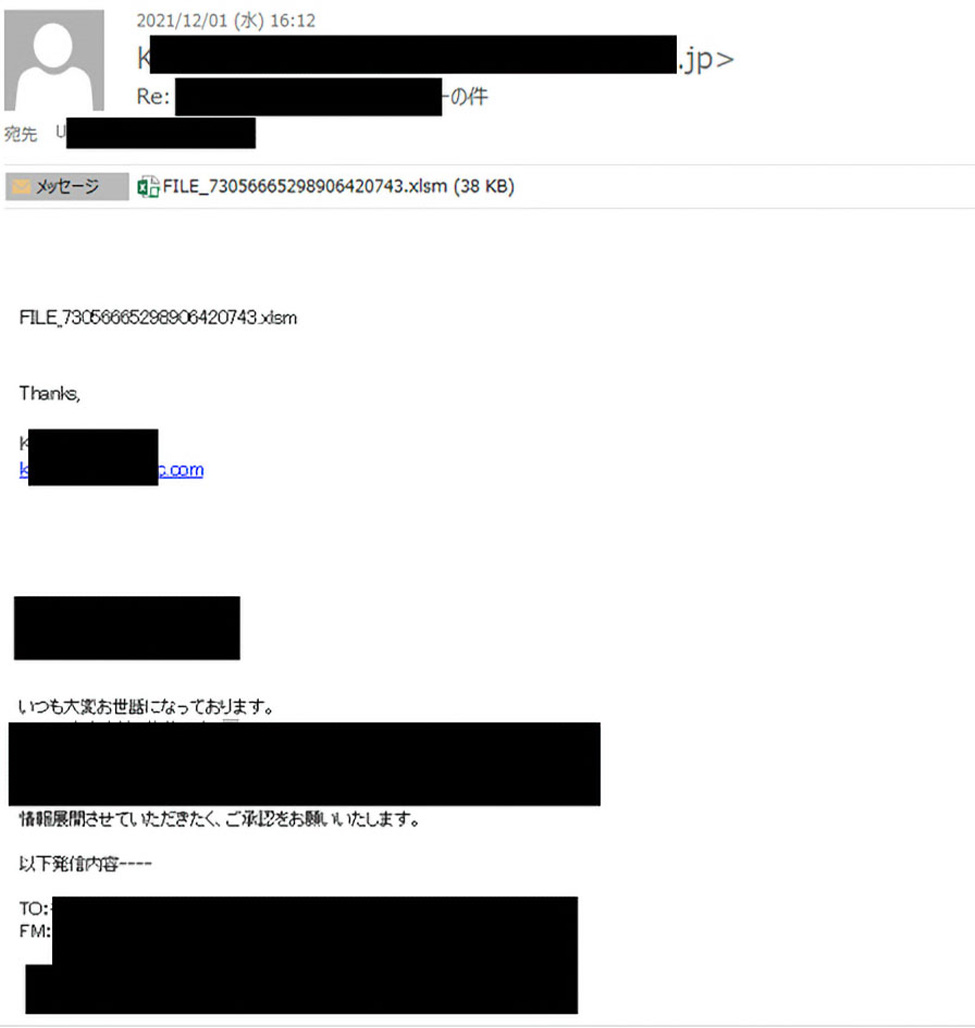

図:EMOTETを感染させるマルウェアスパムメールの例(2021年確認)

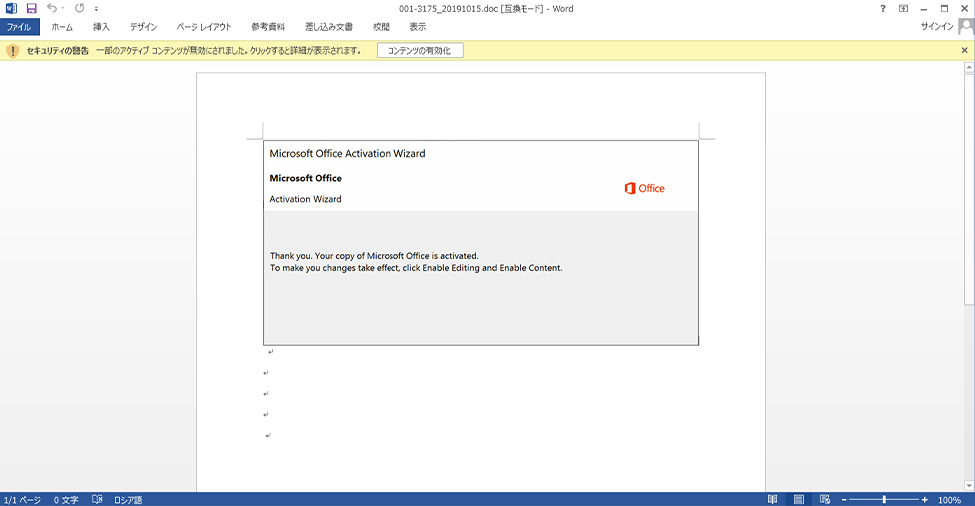

攻撃メールによって、受信者は添付ファイルやURLリンクの形式で不正マクロを含むOffice文書ファイルに誘導されます。WordやExcelなどの文書ファイルは業務上でもやり取りすることが多いため、受信者が開く可能性が高まります。このダウンローダである不正文書ファイルを開き、マクロを有効化するとEMOTET本体がダウンロードされて感染します。このような実業務に沿った巧妙な手口も、法人組織における被害急増に結びついたものと考えられます。

図:EMOTETを感染させるWord文書の表示例(2019年確認)

またEMOTETはWebブラウザに保存されているパスワードなどの情報も窃取するため、ブラウザから利用したクラウドメールやWebサービスに不正アクセスが発生する危険性もあります。

EMOTETが用いてきた様々な攻撃手法

図:これまでに確認されたEMOTETのメール経由の感染手法概念図

前章で述べた通り、EMOTETを拡散させるサイバー犯罪者は、感染を少しでも拡大させる為に様々な手法を取り入れ変化させてきています。EMOTETダウンローダを添付する、または不正サイトにアクセスさせダウンロードさせる、という手口を基本とします。その上でいかにファイルを開かせるか、マクロを有効化せるか、不正サイトにアクセスさせるか、などの手法を工夫することで、すでに被害者が行っているセキュリティ対策をすり抜けようと試みてきたのです。

図に示した通り、EMOTETを拡散するサイバー犯罪者は多種多様な攻撃手法を展開してきています。こうした変化の背景として、不正マクロを含むWord文書による攻撃が攻撃者にとって思うような「成果」をあげられていない可能性が推測されます。これは同時に、昨年に行われたOfficeでのマクロ無効化の仕様変更が、不正マクロ対策として大きな効果を上げていることも示しています。

また3月以降攻撃メール送信が観測されていないことも考え合わせると、OneNoteファイルによる攻撃も、攻撃者にとっての大きな成果につながっていない可能性もあります。マイクロソフトは既にOneNoteファイルの悪用に対しても仕様変更のロードマップを公表しています。メールでのマルウェア拡散を目論むサイバー犯罪者にとっては、このような対策に対抗した新たな手口を編み出すことができるかどうかが今後の動向を左右することになるでしょう。EMOTET感染の様子については、こちらの動画も併せてご参考ください。

動画①:大容量ドキュメントファイルによるEmotet感染(字幕のみ)

動画②:OneNote経由によるEmotet感染(字幕のみ)

感染した場合の被害リスク

では、EMOTETに感染した場合、どのような被害のリスクがあるでしょうか。

直接被害

・メール文章およびアカウント情報の漏えい

・ブラウザ等に保存されているアカウント情報の漏えい

・クレジットカード情報の漏えい

・自身または自組織アカウントのスパムメール送信の踏み台化

二次被害

・自身または自組織のネットワーク内で感染拡大

・他者または他組織にメールが送られてしまうことによる自身または自組織の信頼や評判の低下

・ランサムウェアなど他のマルウェアの感染

組織の被害リスク

基本的にEMOTET自体は、アンダーグラウンドフォーラムにおけるアクセスブローカーと呼ばれる役割を担っており、世界中の企業への直接的なアクセス権を他の犯罪者に販売する目的で拡散されています。その為、まず直接的な被害として様々な情報が盗まれる可能性があります。現在多くの利用者の間で、Microsoft Outlookで使用しているメールアカウントが同時に、Microsoftアカウントの認証情報と一致している(=組織端末へのサインイン時に使用している)場合がほとんどであることから、アカウント情報の窃取による被害リスクは大きいものであると言えます。

さらに、認証情報が盗まれた場合には、ランサムウェアなどを筆頭とした他のマルウェアを用いた攻撃につながる恐れがあり、実際にContiやClopといったランサムウェアファミリにおいてEMOTETを配信に利用したケースが確認されています。

またEMOTETはボットネットと言われる感染ネットワークを構築する性質を持っている為、その拡散の新たな母体として感染を自組織内に広げられたり、他社へのスパムメールの踏み台として利用されたりする可能性があります。

より副次的な被害としては自組織と関係のある組織へのスパムメールの送信が自組織の信頼や顧客からの評判の低下を招くことで、株価や取引成立への影響など長期的な被害を引き起こす可能性があります。

実際の多数の関係者にスパムメールが送られた事例として、電力関係の一般社団法人におけるEMOTETへの感染によって、85万件以上のメールデータと9万5千件以上のメールアドレスの流出が起きたケースも確認されています。

個人の被害リスク

EMOTET自体は、特に法人のみを攻撃対象としているというわけではなく、ばらまき型によって無作為に感染を広げている為、個人で利用しているフリーメールのアドレス等も侵害される可能性があり、被害のリスクがあります。

例えば社用アカウントでない、個人用のフリーメールドメイン等で使用している端末の場合でも、クレジットカード情報などが抜き取られた際には、直接的な金銭の窃取などの二次被害を引き起こしやすくなります。

また自身が所属するコミュニティへのスパムメールが送信されることによる、自身の信頼や評判の低下により様々な問題が生じる恐れもあります。

EMOTET(エモテット)の対策

EMOTETの対策として、技術的にEMOTETに特化した対策は存在しません。その為他のマルウェア同様、以下のようなセキュリティ対策を着実に組織に適用することが最も有効な対策となります。

・最新バージョンのMicrosoft Officeを利用する(Office文書ファイルへの対策)

・最新バージョンを利用できない場合、マクロの実行を制御する(Office文書ファイルへの対策)

・Windowsの正規プログラムによる外部への通信を管理する(ショートカットリンク悪用への対策)

EMOTETを始め、最近の攻撃メールでは不正マクロを含むOffice文書ファイルがダウンローダとして悪用されてきました。これに対し、最新バージョンのMicrosoft Officeアプリケーションでは、インターネットから入手したファイルでは文書内のマクロは無効となります。被害に遭わないためには、可能な限り最新バージョンのOfficeを使用することを推奨します。

最新バージョンを組織全体では使用できない場合、個別にマクロ機能を制御することが推奨されます。

例えばExcel4.0マクロはExcelのポリシー制御を行うことで、ユーザに実行の可否を委ねずに無効化することが可能です。Excel for Microsoft365の場合、トラストセンターの設定で制御が可能です。

図:Excel for Microsoft365のトラストセンターにおけるマクロの設定画面

またOffice 2019およびOffice 2016の場合、通常Excel for Microsoft365と同様のマクロ設定画面は存在しておらず、グループポリシーの追加による制御が必要です。

グループポリシーは新たにインターネットからテンプレートをダウンロードする必要があり、「Microsoftによる設定手順を解説しているコミュニティブログ」にて、テンプレート入手場所と設定手順が公開されています。

マクロの無効化を行った場合、ユーザが万一不審なメールに添付されていたExcelファイルを開いてしまっても、マクロは実行できず、EMOTETに感染せずに済むようになります。

一方、ショートカットリンクファイルはPowerShellなどのWindows正規プログラムを経由して感染するため、起因となる正規プログラムを正しく管理することが重要となります。

例えば、お持ちのエンドポイントセキュリティ製品に搭載されたファイアウォール機能を利用し、PowerShellやregsvr32などの正規プログラムからの通信をブロックや検知することが挙げられます。

また、Windowsに標準搭載されているWindows Defenderファイアウォールによる制御を行っている場合は、プログラム名を明記し、ホワイトリストを作成することで対応できます。トレンドマイクロのエンドポイントセキュリティ製品(Trend Micro Apex Oneなど)でも、搭載されたファイアウォール機能を利用し、同様の対策が可能です。

設定を反映するにあたり、正規プログラムは組織内や組織外へのソフトウェアアップデートサーバなどに対して通信を行う可能性もあり、環境によっては影響が出てしまう可能性があるため注意が必要です。その場合、業務で利用することが判明している、信頼できるサーバへの通信のみブロックできるように外部IPアドレスとの通信を制限すると良いでしょう。制限にあたって、ブロックせずログに出力する設定や、まずは一部端末に反映し、その後段階的に組織内に設定を広げていくなど、運用を工夫することで業務影響を低減できます。

被害に遭わないための心がけ

ユーザ側で被害に遭わないよう気を付けることも一定の対策となり得ます。具体的には下記の事項を習慣化することを推奨します。

・メールの添付ファイルや本文内のURLからダウンロードされるファイルに細心の注意を払い、その正当性を確認する

・正当性が確認できない場合には、電話などメール以外の方法で確認を行う

・「返信型」による送信者詐称の手口など具体的な事例を学ぶ

EMOTETで使用されるメールは、多くの場合、受信者がリンクをクリックしたり、マルウェアを含む添付ファイルをオープンしたりするように設計されたソーシャルエンジニアリングの手法と組み合わされています。受信者は、特に添付ファイルの開封やURLからのダウンロードといった動作を含む場合には、その正当性を確認し、危険と判断する場合にはメール以外の手法を用いて確認を行うことが重要です。

また、EMOTETに限らず攻撃手法を詳しく知ることは詐欺や攻撃に対するアウェアネスを向上させることにつながります。管理者は具体的な事例を交えて社員を教育・啓発し、従業員が高いアウェアネスをもって巧妙なメールに備えることも重要です。

被害に遭わないための技術的対策ポイント

侵入前の技術的対策方法

そもそものEMOTETの侵入を防止する為に下記の技術的対策を施すことを推奨します。

・不正メール対策

・不正URL対策

・不正ファイル対策

不正メールの対策としては、従来からある不正な添付ファイル、URL、スパムメールなどを検出して既存のEMOTET関連メールをブロックする技術が有効です。さらに、ChatGPT等の普及により、今後メール内容がより巧妙化することを想定する場合には、AIを利用してメール作成者の書き方の癖を分析し、ソーシャルエンジニアリング攻撃を検出する技術や、添付された不審なファイルの挙動を仮想アナライザに送信して安全性を検証するサンドボックス機能など、より高度なメール対策技術を導入することが推奨されます。また、メールアカウントの乗っ取りが実施されることを踏まえると、二要素認証などのセキュリティ機能を導入することも有効です。

不正URL対策としては、上述した通りファイアウォール機能を利用して、ダウンロードサイトやコマンド&コントロール(C&C)サーバとの通信をブロックすることやホワイトリストを作成してEMOTETが悪用する不正なサイトにアクセスできないよう準備を行うことも重要です。

不正ファイル対策では、EMOTETの本体およびダウンローダとなるOffice文書ファイルやショートカットリンクを不正ファイルとして検出・ブロックする従来のパターンマッチング手法に加えて、機械学習型検索や振る舞い検知、サンドボックスなど、多層の対策技術を備えたセキュリティソリューションを選択することが推奨されます。

侵入後の被害拡大防止の技術的対策方法

上記の侵入前の対策が万全でも、EMOTETのこれまでの動向を踏まえればわかる通り、EMOTETを拡散させるサイバー犯罪者はその攻撃手法を状況に合わせて柔軟に変化させ、少しでも侵入確率を上げようとする試みを続けています。また毎月多数の脆弱性が発見されている中で、それと組み合わせた攻撃がいつ猛威を振るうかわからない現状では、各組織が侵入される可能性を完全にゼロにすることは現実的ではありません。そうした中で最新のサイバーセキュリティ対策では、「侵入を前提とした対策」がより重要視されています。より組織の被害を低減するという観点では、下記の対策も推奨されます。

・従業員アカウントを含むアタックサーフェス(攻撃対象領域)の管理

・XDR (Extended Detection and Response)による検知性能や対応速度の向上

従業員が利用するメールアカウントなどは、組織の外部とコミュニケーションをとるという意味では、対外的に露出した領域であり、また情報窃取などを受けうるアタックサーフェス(攻撃対象領域)でもあることから、その運用にはリスクが伴っています。例えば、通常の業務時間外に海外IPからの接続が多数確認されている、などの場合にはアカウント情報の窃取やなりすましの攻撃を受けているリスクを認識することができます。Cyber Risk Exposure Managementの技術では、そうした個々のアカウントのリスク状況を把握し適切な管理を支援することができます。

また、EMOTETに感染した端末から不正なURLへのアクセスや社内の他端末への横展開などは、多層のレイヤーを監視して、テレメトリを集約するXDRの技術があれば早期に検知し、テレメトリ同士の相関から一連の感染フローを把握することができます。これにより、EMOTETの亜種などによって従来の技術で感染が検知できていない場合でも、素早く攻撃を察知し該当端末を隔離するなどの対策に取り掛かることが可能となります。

これらの技術はEMOTETに限らず、多数の脅威に対して有効な技術であり、組織全体のセキュリティレベル向上を検討する場合には導入が推奨されます。

EMOTET(エモテット)の動向

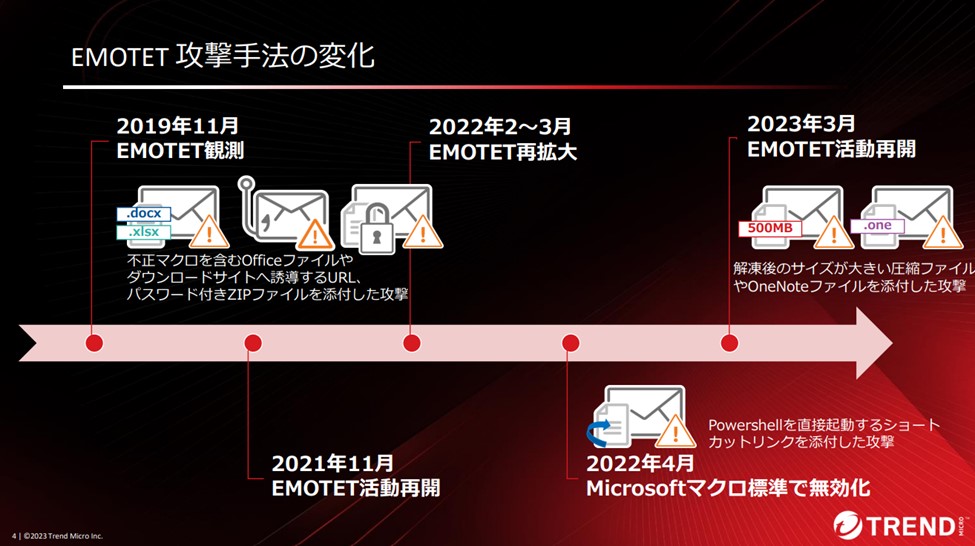

図:EMOTET活動の変遷

トレンドマイクロでは、EMOTETによる活動を2014年6月頃に初めて観測しました。以降EMOTETはマルウェアとしての形や手法を変化させながら活動し、2019年後半には日本国内に本格的に流入して国内に大きな被害をもたらしました。

EMOTETを拡散させているサイバー犯罪者は「イニシャルアクセスブローカー(Initial Access Broker, IAB)」とも呼ばれる複数の企業内への侵入方法、つまりアクセス権を販売またはレンタルする活動を主にアンダーグラウンド市場などで行っていることで知られていました。

2020年頃にはEMOTETと、情報窃取や他のマルウェアのダウンロードを行う「QAKBOT」の同時感染などが、トレンドマイクロがインシデント対応を支援した事例でも複数確認していました。

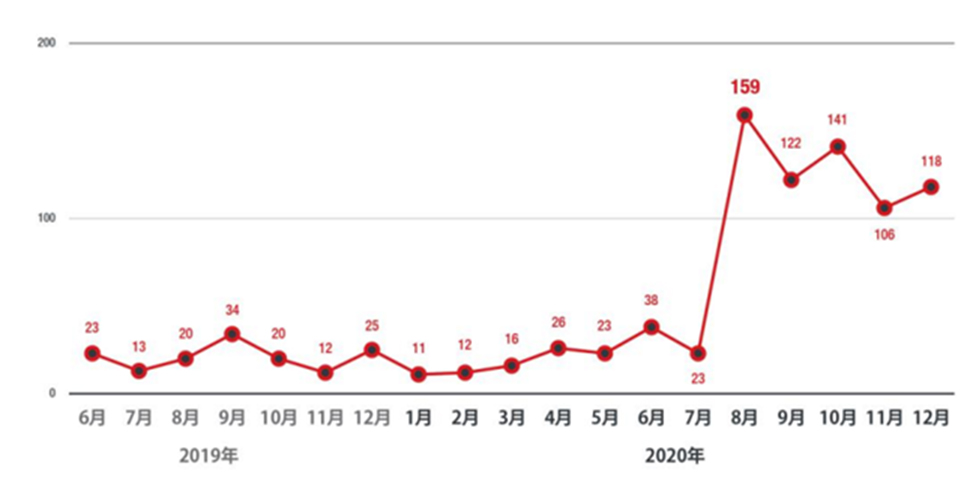

このことは、トレンドマイクロのクラウド型技術基盤Trend Micro Smart Protection Network(以下、SPN)によるEMOTETと「QAKBOT」の検出台数の推移からもその相関が確認でき、EMOTET関連のサイバー攻撃が他のマルウェアにとっての侵入口となっていることを示しています。

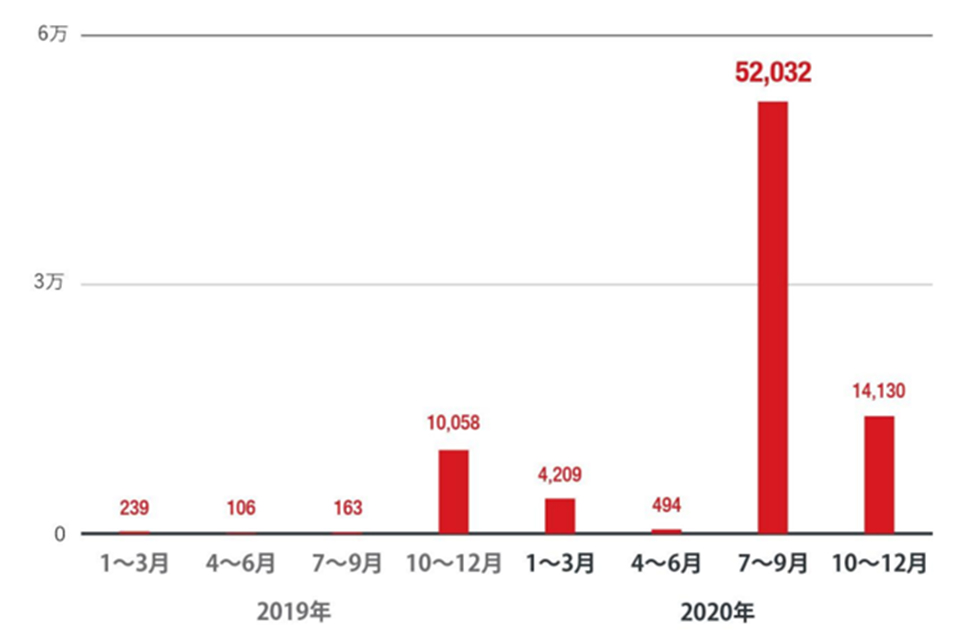

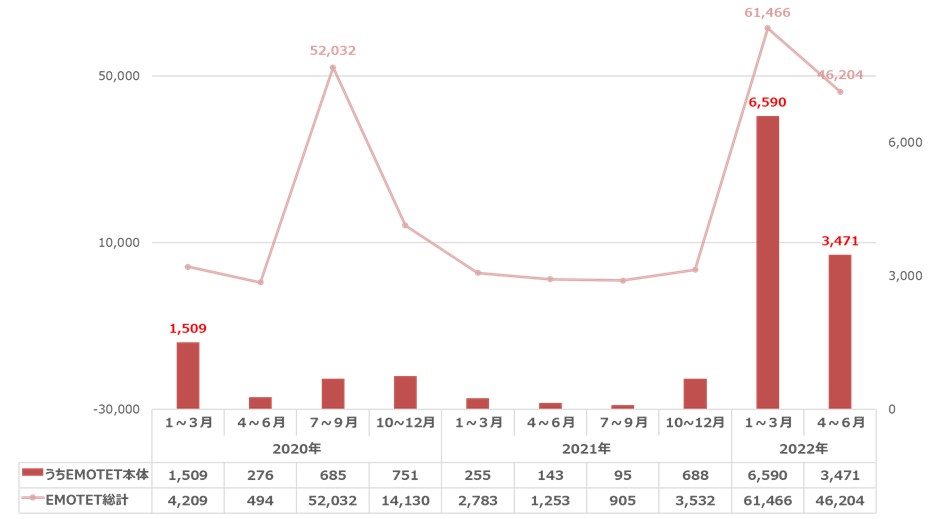

図:国内における「EMOTET」の検出台数推移(トレンドマイクロ調べ)

図:国内における「QAKBOT」の検出台数推移(トレンドマイクロ調べ)

そうした活発な活動で「最恐ウイルス」などとも呼ばれてきた「EMOTET」ですが、2021年1月、EUROPOL(欧州刑事警察機構)によって、そのボットネット(EMOTETがメールの拡散などを通じて作り上げた感染ネットワーク)をテイクダウンされたことで活動が沈静化し、脅威は去ったかのように思われていました。

しかし、2021年11月にその活動の再開が各地のリサーチャから報告され始め、実際にトレンドマイクロのSPNによる国内のEMOTET検出台数も同年12月以降、沈静期間の4倍以上の検出が続きました。

さらに2022年に入ってからは「最恐」と称された2019-20年の活動を凌ぐ勢いを見せ、2022年第1四半期には国内総検出台数が6万件を超え、過去最大となりました。(国内総検出台数は、EMOTETのダウンローダなどの関連モジュールと本体の検出を合わせた数量を指します。)

図:EMOTETのダウンローダ等関連モジュールも含めた国内検出台数推移(トレンドマイクロ調べ)

同時に、この検出台数は全世界で国別に見ると日本が最多となっており、この時期に日本がEMOTETの攻撃対象となっていたことは間違いありません。また総検出台数ではなく、EMOTET本体だけで見ても6千件を超えており、国内で過去最大の値となっています。

EMOTET本体の検出増加は、攻撃メールから添付ファイルのダウンローダを開いてしまった利用者が多くなっていることを示しています。この時期のEMOTETの攻撃メールは、主に添付された不正マクロを含むOffice文書ファイルを開くことによって、最終的にEMOTET本体を感染させるものでした。

この不正マクロを含むOffice文書ファイルは、EMOTETに限らず、マルウェア感染を目的とした攻撃メールや標的型メールにおける最も主要な手口となっていたことから、マイクロソフトは2022年7月にインターネットから入手されたOffice文書ファイルについてマクロを無効化するよう仕様変更を行いました。これにより、最新バージョンのOffice製品を使用することで、メール経由攻撃における不正Officeマクロの危険はほとんど回避できる状態となりました。

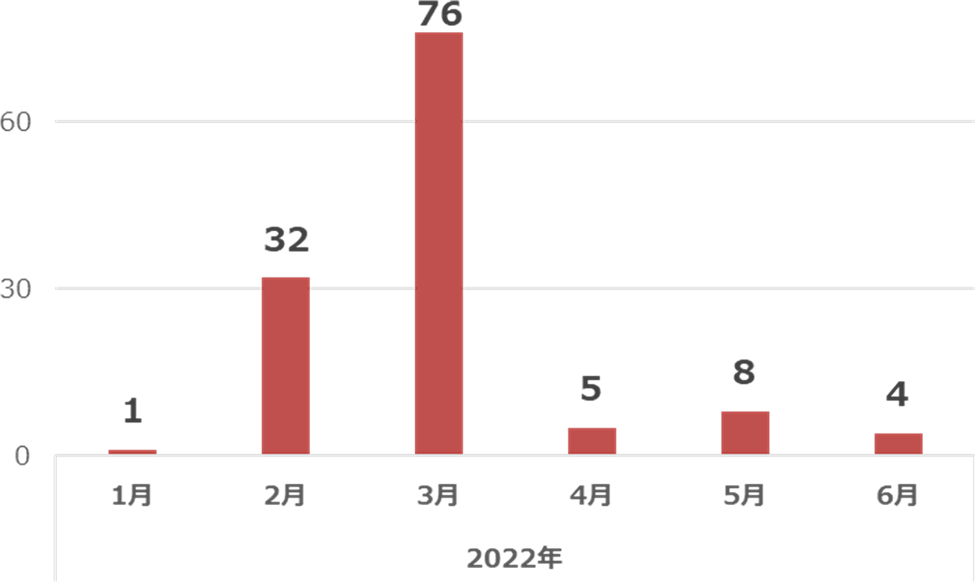

トレンドマイクロでは、公表された各組織のインシデント情報を収集し、脅威の動向分析に活用しています。こうした2022年前半のEMOTETの流行とそれに対する対応の変遷が公表されたインシデント件数の推移にも如実に表れています。

図:2022年上期のEMOTET被害の公表件数推移(公表を元に整理)

インシデント被害の公表においてはすべての組織が公表を行うわけではなく、公表の内容に特定のマルウェア名が挙げられることが珍しいことも合わせると、2022年2-3月の感染傾向が驚異的であったことがうかがえます。一方、4月以降はマクロ無効化による対策に一定の成果がでていることがわかります。

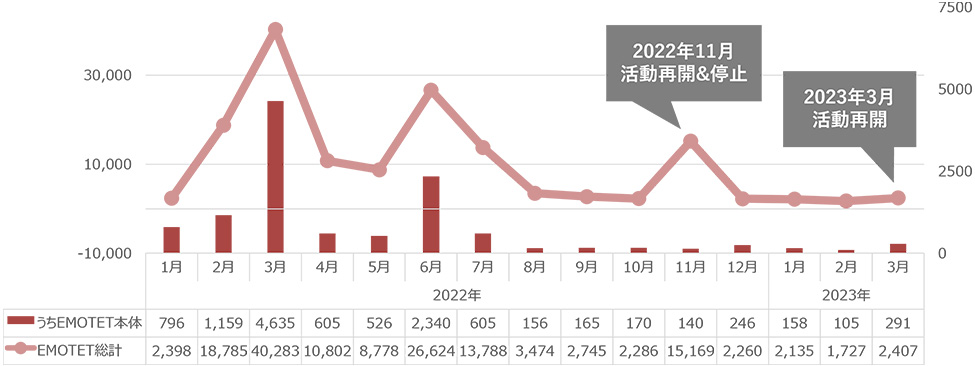

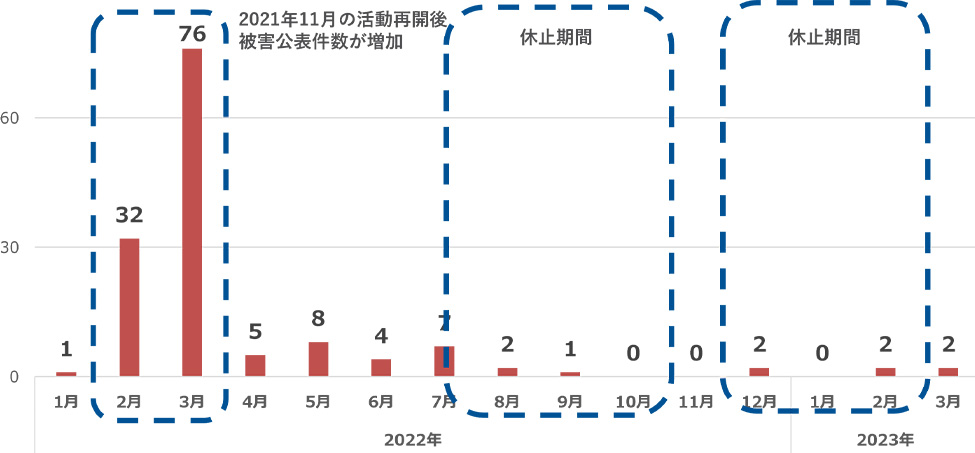

このように、各組織に影響や対策の必要性をもたらしたEMOTETですが2022年後期に入ってからは、休止と再開を繰り返し、その活動はほとんど沈静化していきました。

具体的には、2022年7月に休止期間に入り、11月に一旦マルウェアスパム送信を再開させたものの、10日間経過後に再度活動休止となりました。

2023年1月上旬にローダーモジュールの配布再開などが確認されていたため、攻撃メールも再開するのでは、と懸念されていましたが、そこからさらに1か月以上経過してようやく2023年3月に活動の再開が確認されました。しかしこちらも3週間程度の活動が見られた後に休止の兆候が見られ、2023年7月までに再開は確認されていません。

なお、これらの傾向は、ここまで紹介してきたSPNでの検出数や公表事例数にも表れています。

図:2022年~2023年3月までのEMOTET検出台数

図:2022年~2023年3月までのEMOTETによる被害公表件数(公表をもとに整理)

ここまで、EMOTETの流行から現在までの大まかな流れを紹介してきました。

2023年7月時点では、EMOTETの活動が確認されていませんが、EMOTET自体が休止と再開を繰り返す性質を持っていること、また攻撃手口を対策や状況に合わせて変化させてきた実績を踏まえると、その再度の流行が起きる可能性がある事は留意しておく必要があるでしょう。

トレンドマイクロでは、引き続きEMOTETの動向を監視しつつ、情報を収集・公開していきます。

まとめ

EMOTETの攻撃者は幾度も活動の一時休止と再開を繰り返しながら、自身の攻撃の効果を確認しつつ、より効果的な攻撃を企んでいると考えられます。無鉄砲な攻撃が繰り返されてきた時代は既に終わり、それぞれの攻撃者が巧妙かつコストパフォーマンスの良い攻撃手法を模索しているものと言えます。

攻撃者によるサイバー攻撃の初期段階ではいかに検知されず環境に侵入出来るか、守る組織においてはその挙動をいかに早く把握し防御や対策が取れるか否かが重要です。日ごろから信頼するセキュリティパートナーやセキュリティコミュニティからの情報を継続して収集することで、よりすばやい防御や対策を実現することが可能となるでしょう。

関連情報

関連リサーチペーパー