EMOTET(エモテット)攻撃手法

EMOTET(エモテット)の攻撃手法

EMOTET(エモテット)が用いてきた様々な攻撃手法

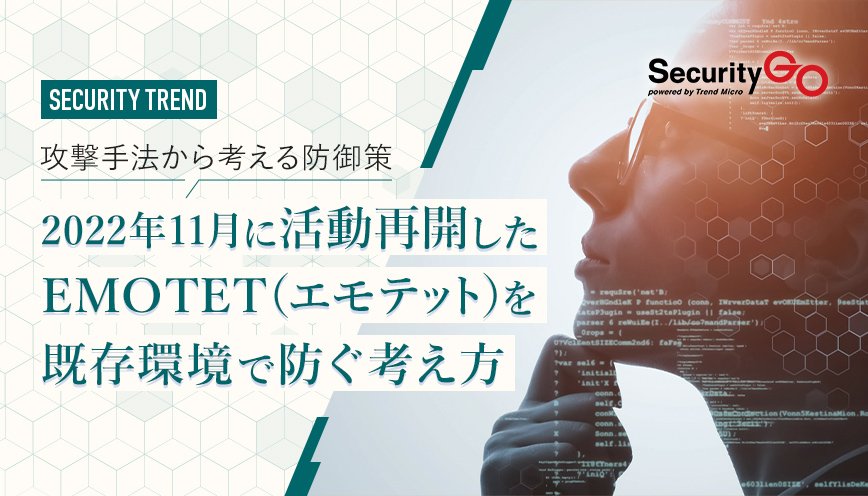

EMOTETを拡散させるサイバー犯罪者は、感染を少しでも拡大させる為に様々な手法を取り入れ変化させてきています。EMOTETダウンローダを添付する、または不正サイトにアクセスさせダウンロードさせる、という手口を基本とします。その上でいかにファイルを開かせるか、マクロを有効化せるか、不正サイトにアクセスさせるか、などの手法を工夫することで、すでに被害者が行っているセキュリティ対策をすり抜けようと試みてきたのです。

図:これまでに確認されたEMOTETのメール経由の感染手法概念図

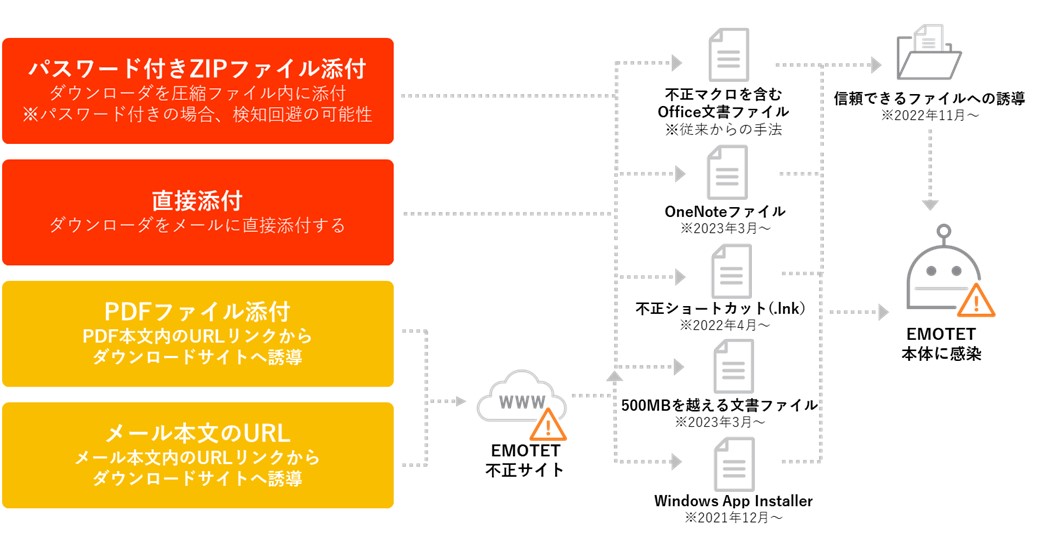

Windows App Installerを悪用するケース(2021/12~)

2021年12月以降に確認された手口として、Microsoftの正規インストーラであるWindows App Installerを悪用するケースが確認されました。このケースでは本文中のURL リンクから誘導される不正サイト上で、当時ゼロデイであった Windows App Installerの脆弱性「CVE-2021-43890」により、あたかもAdobe社正規の PDF コンポーネントであるかのように偽装する手口が使われました。Microsoft は 2021年12月14日公開の更新プログラムにより一旦この脆弱性に対処したのち、2022 年 2 月にWindows App InstallerのMSIX プロトコルを無効化する対応も行っています。

図:EMOTET を感染させる Windows App Installer の表示例(2021 年 12 月確認)

脆弱性の利用により、Adobe 社の正規コンポーネントを偽装

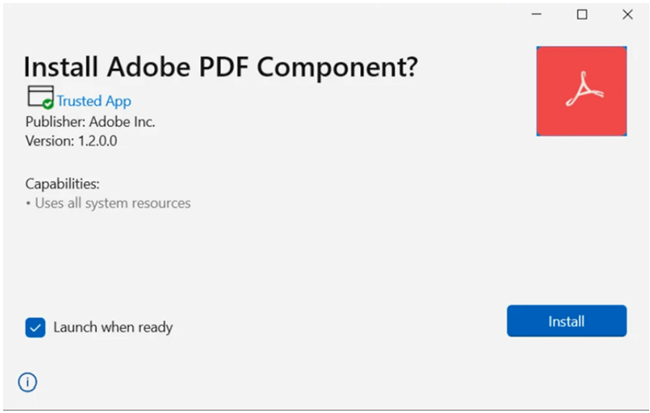

ショートカットリンク(.LNK)ファイルを悪用するケース(2022/4~)

2022年4月には、Office文書ファイルではなく、ショートカットリンク(.LNK)ファイルの悪用を確認しました。ショートカットリンクからPowerShellなどを呼び出すことにより不正スクリプトを実行させる手口は、過去にも標的型攻撃などでは確認されていた手法ですが、EMOTETの攻撃メールでも同様の手法が採用されました。

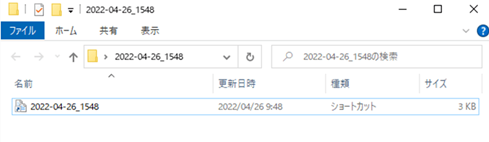

図:2022年4月に確認されたEMOTETスパムの例

添付圧縮ファイル内にショートカットリンク(LNKファイル)が含まれている

図:上図の圧縮ファイルを展開した例

一般の設定ではショートカットリンクを示す「.LNK」の拡張子はエクスプローラ上で表示されないがアイコンとファイル種類でショートカットであるとわかる

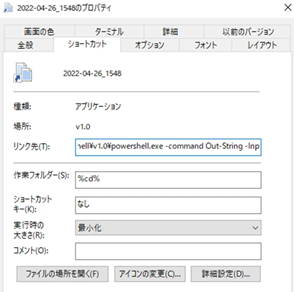

図:上記ショートカットファイルのプロパティを確認すると

「リンク先」にpowershell.exeを指定し、不正スクリプトを引数として実行させる

この変化の背景として考えられるのは、マイクロソフトが行った不正Officeマクロ対策です。EMOTETの動向でも記載した通りOfficeマクロの不正利用が常套手段化している状況に対しマイクロソフトは、2022年4月以降にインターネットから入手されたOffice文書ファイルについてマクロを無効化する機能変更を行うと発表しました。EMOTETの背後にいるサイバー犯罪者はこの新たな対策に素早く反応し、Officeマクロ以外の方法を試行したものと考えられます。

クレジットカード情報の窃取を行うケース(2022/6~)

2022年6月には、Chromeブラウザが保存するクレジットカード情報の窃取機能の追加を確認しました。EMOTETに関しては既にブラウザが保存する認証情報を窃取する機能を確認されていましたが、それに加えてカード情報も窃取対象となったものです。また同じ6月には、ネットワークワーム機能が投入されたケースも確認しています。これはネットワーク上の他の端末に対して予め用意した認証情報を使ったいわゆる辞書攻撃による侵入を試行するもので、テイクダウン以前にはよく見られていた機能です。

他にも休止期間に入る2022年7月までのEMOTETでは、メールで送り付けるスクリプトを小まめに変更する、難読化の手法を幾度も変更する、モジュールを32bitから64bitへと切り替えるなどの細かい変更が見られました。

攻撃の成功率を高めるために上述した手法や通信先を短い期間で更新することで、マルウェアパターンの更新やWebレピュテーションによる新規URLの評価よりも先に攻撃を着弾させて、セキュリティ対策ソフトによる検知をすり抜けようとした意図があったと考えられます。

Excel 4.0マクロを悪用するケース(2022/11~)

2022年11月には新たな感染の誘導を狙うメッセージを追加したExcel 4.0マクロを悪用するEMOTETのメール送信が再開しました。確認されたEMOTETでは、Excelファイルを開いた際に「マクロが有効化できない場合、以下のパスにファイルを移動し実行してください」と誘導されるメッセージが表示されます。

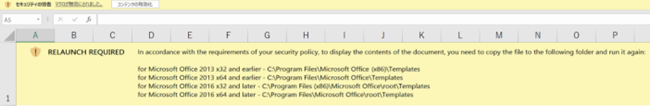

図:2022年11月に新たに確認された誘導メッセージ

(訳:セキュリティポリシーの要求に従い、ドキュメントの内容を表示するには、以下のフォルダにファイルをコピーして、再度実行する必要があります。)

記述されたパスはMicrosoft Excelにおいてデフォルトで”信頼済みの場所”として設定されており、指示に従い実行すると信頼済みのドキュメントと判断されExcelファイル起動時にマクロが実行されてしまいます。これはMicrosoft Officeにおけるマクロが標準的に無効化されるアップデートが配信されたことを受け、EMOTETの攻撃者が新たな感染手法の一つとして試行しているものと考えられます。

ただし、通常であれば記述されたパスでのファイル実行は管理者権限が必要となり一般ユーザ権限では実行できないため、企業組織の環境によってはこの誘導手法の影響は少ないでしょう。もし管理者権限で一般ユーザが容易に実行できてしまう環境であった場合は注意が必要です。

大規模ファイルを添付するケース(2023/3~)

2023年3月には添付ファイルとして、パスワードがかけられていないZIP圧縮ファイル内に、解凍後にファイルサイズが500MBを越える大きなWord文書ファイルが使用されていることが確認されました。これは、ファイルサイズを大きくすることにより、セキュリティ対策製品の検出ルールから外れることを目論んでいたと予想されます。

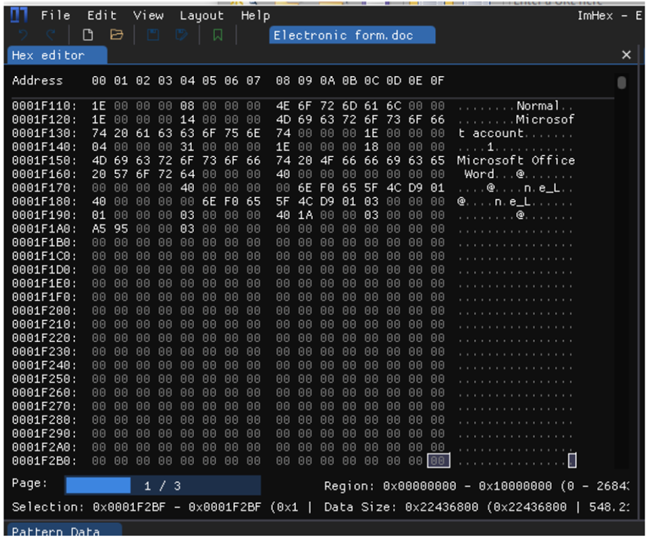

図:2023年3月に確認されたEMOTETの添付Wordファイルのバイナリ表示例

「0x00」がファイル末尾に大量に含まれており、500MBを越えるファイルサイズを実現

Microsoft OneNoteファイルを悪用するケース(2023/3~)

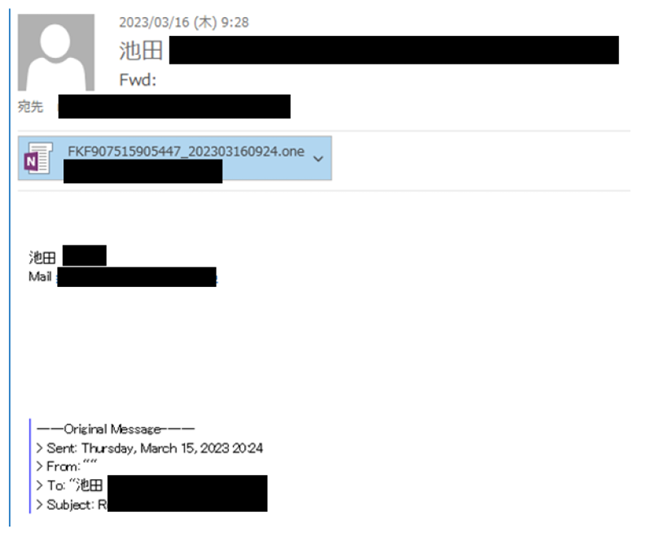

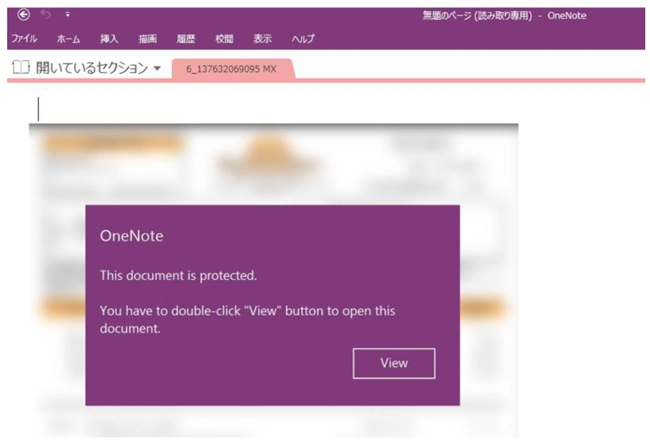

また2023年3月、Microsoft OneNoteファイル(.one)を圧縮ファイルではなく、直接メールに添付するパターンも確認されています。これはファイルを開いた際に、OneNoteからのメッセージを偽装した画像表示をダブルクリックさせることにより、その裏に埋め込まれたスクリプトファイルを実行させようとする手口です。既に2022年末からQAKBOTなど他のマルウェアを拡散するマルウェアスパムで確認済みの手法ですが、EMOTETの攻撃メールではこの時期に初めて確認されました。

図:OneNoteファイルが添付されたEMOTETの攻撃メール例(2023年3月確認)

図:添付OneNoteファイルをオープンした場合の表示例

OneNoteの表示に見せかけた画像上にある[View]ボタンのダブルクリックを促す

図:画像の[View]ボタンにマウスオーバーすると、裏にスクリプトファイル(この例ではclick.wsf)が埋め込まれていることが分かる

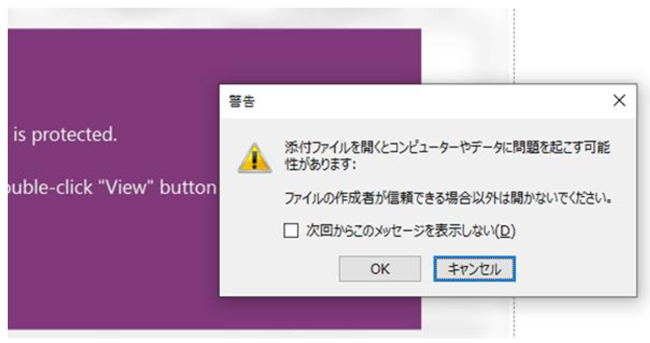

図:[View]ボタンをダブルクリックした場合、添付ファイルを開く際の警告メッセージが表示される

ここで[OK]を選択するとスクリプトファイルが実行される

まとめ

以上の通り、EMOTETを拡散するサイバー犯罪者は多種多様な攻撃手法を展開してきています。こうした変化の背景として、不正マクロを含むWord文書による攻撃が攻撃者にとって思うような「成果」をあげられていない可能性が推測されます。これは同時に、昨年に行われたOfficeでのマクロ無効化の仕様変更が、不正マクロ対策として大きな効果を上げていることも示しています。

また3月以降攻撃メール送信が観測されていないことも考え合わせると、OneNoteファイルによる攻撃も、攻撃者にとっての大きな成果につながっていない可能性もあります。マイクロソフトは既にOneNoteファイルの悪用に対しても仕様変更のロードマップを公表しています。メールでのマルウェア拡散を目論むサイバー犯罪者にとっては、このような対策に対抗した新たな手口を編み出すことができるかどうかが今後の動向を左右することになるでしょう。

関連記事