中東やアジア太平洋地域も標的に据えたBECキャンペーン

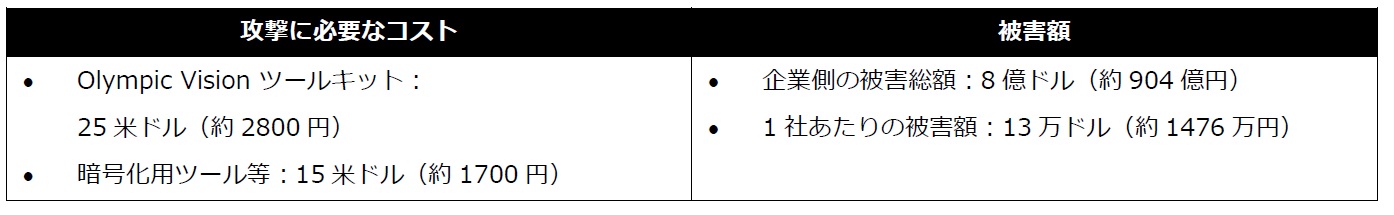

米連邦捜査局(FBI)によると「Business Email Compromised(BEC)」による被害額は一社あたり13万米ドル(約1476万円)、2015年の被害総額は8億米ドル(約904億円)に及ぶと言われています。

はじめに

米連邦捜査局(FBI)によると「Business Email Compromise(BEC)」による被害額は2015年、一社あたり13万米ドル(約1476万円)に達しました。これは、昨今のBECによるソーシャルエンジニアリング手口の企業への周知が不十分であったり、この脅威を阻止する十分な対策が講じられていないことが原因であると考えられます。この状況は、米国や中東やアジアの企業を標的にしたBECキャンペーンでも如実に表れています。

「BEC」の手口による企業への2015年の被害総額は8億米ドル(約904億円)に及ぶと言われ、シンプルながら巧みなソーシャルエンジニアリングを駆使して企業の重要情報の窃取したり、従業員の送金業務へ介入するなど、巧妙な手口と潜在的被害への懸念から、FBIでも増大化しつつあるこの脅威について企業向けの注意喚起が実施されました。

こうしたBEC攻撃の「成功」では、従業員のアカウントを「共犯者」に仕立てあげる手口に加えて、標的宛のEメールに添付される情報窃取型不正プログラムも大きな役割を果たしています。BECでは、キーロガーなどの比較的シンプルな情報窃取型不正プログラムを利用し、最終的に企業へ甚大な被害を及ぼします。

■BECキャンペーン「Olympic Vision」とは何か

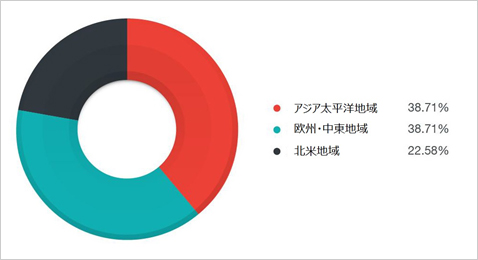

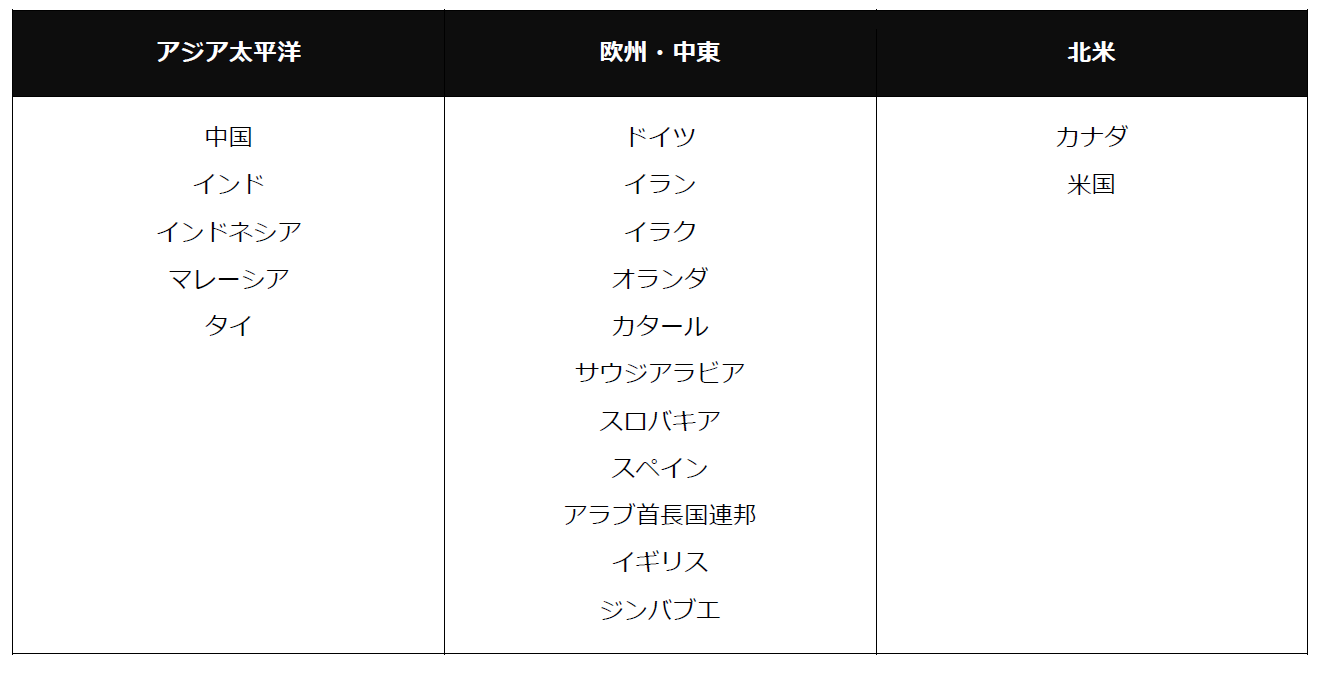

BECで利用された不正プログラムとしては、これまでに「Predator Pain」や「Limitless」、「HawkEye」などが知られていますが、今回4番目として新たに「Olympic Vision」が登場しました。この不正プログラムによる攻撃キャンペーンは、米国、中東、アジア地域の18の企業へ攻撃が及んでいることを弊社では確認しています。

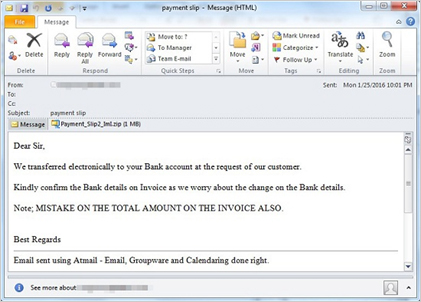

BEC向け不正プログラム「Olympic Vision」は、情報窃取型キーロガーのツールキットとしてオンライン上で25米ドル(約2800円)で購入できます。「低額の攻撃コストで甚大な被害をもたらす」という特徴がここからも把握できます。通常、緊急要件の正規メールを偽装し、不正プログラムがメールの添付ファイルとして従業員へ送信されます。添付ファイルを開封すると、バックドア機能がインストールされ、従業員のPCが感染被害に遭い、企業の重要情報が窃取されることになります。

■「Olympic Vision」の標的

BECキャンペーン「Olympic Vision」の攻撃は、ナイジェリアの首都ラゴスやマレーシアの首都クアラルンプールが発生源とされ、不動産、製造業、建設業などのいくつかの業界の企業を標的にしています。

BECの手口は、標的にされた企業従業員のメールアカウントへ不正にアクセスしたり、即座に必要な情報を窃取したりするために駆使されるソーシャルエンジニアリングとして知られています。最近の報告でも、情報窃取のため、企業のトップからの正規メールを装って従業員を騙す様子が確認されています。

2016年3月初旬、スマートフォン向けアプリ開発企業「Snapchat, Inc.」の従業員が自社CEOからを装ったメールによる被害に見舞われました。この偽装メールは、従業員の個人情報窃取を企むフィッシング詐欺でした。ハードディスクドライブ製造メーカー「Seagate Technology PLC」の従業員も、自社CEOからを装ったメールを受け取り、過去および現在の従業員データをリクエストされるという被害に遭いました。これらは単なる情報窃取の被害にとどまらず、窃取された情報はさらなる攻撃に利用される恐れがあります。サイバー犯罪者が従業員のメールアカウントになりすまして自分たちの口座に送金させるなど、BEC特有の手口により企業は金銭的被害のリスクにさらされます。

「Olympic Vision」に関しては、トレンドマイクロのリサーチャーによる調査から、このキーロガーの背後にいる実行犯として2人のナイジェリア人サイバー犯罪者に辿り着き、また上述のとおり、攻撃のオペレーションは、ナイジェリアの首都ラゴスおよびマレーシアの首都クアラルンプールで別々に実行されていることも突き止めました。これは、2015年に調査したBECキャンペーン「HawkEye」のナイジェリア人サイバー犯罪者が関与している可能性も考えられます。2016年3月17日現在、弊社のセキュリティ専門家は、この攻撃キャンペーンに関連する実行犯を取り締まるため、法執行機関とも連携しています。

ソーシャルエンジニアリングの手口は、BECの手法を成功させる上で重要な役割を果たしています。この点からも、こうした手法に関する社員教育の徹底は、ソーシャルエンジニアリングを駆使した攻撃を阻止する上で依然として効果的かつ不可欠な取り組みです。

■BECの手口

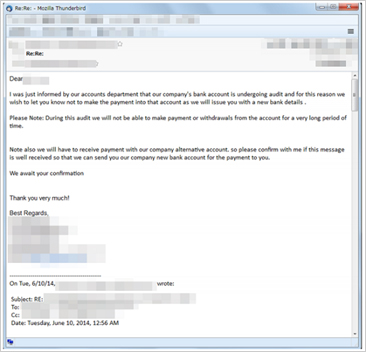

BECはここ数年脅威を拡大させており、上述のとおりFBIが企業に注意喚起を実施するまでに至っています。その名称からも予想できるように「企業のビジネスメール」をサイバー犯罪者が悪用する手法が特徴的です。具体的には、従業員の特定メールアカウントを悪用して不正送金などを行ないます。サイバー犯罪者は、従業員のメールアカウントを利用し、従業員になりすまして既存もしくは新規の取引に介入し、取引に関する送金先を自分たちの口座へ変更します。

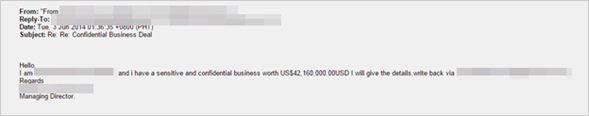

BECによる攻撃は、巧妙なソーシャルエンジニアリングを駆使することでもよく知られています。例えば、攻撃者が企業経営陣になりますした上で機密取引と称し、自分たちの口座へ送金するように経理部に指示する手口なども確認されています。

上述のとおり、BECの被害はかなりの額に達しています。この攻撃では多くの場合、標的にした企業の個人情報を収集する事前調査が必要になりますが、その際のバックドアによる事前調査のコストが50米ドル(約5680円)に満たないことを考えると、サイバー犯罪者の実質的な利益は非常に大きいといえます。

例えば今回の攻撃では、サイバー犯罪者は、キーロガー「Olympic Vision」を使用し、これを添付したメールを標的に送信することで事前調査を実施しました。トレンドマイクロでモニタリングしているBEC攻撃によると、こうしたメールでは多くの場合、緊急案件などと称して受信者の注意を引き、添付ファイルの開封を促します。

■各種BECキャンペーン

上述のとおり、「Olympic Vision」は、弊社で確認したBECキャンペーンとしては、「Predator Pain」や、「Limitless」、「HawkEye」に続いて4番目となります。他のBEC関連不正プログラムと同様、「Olympic Vision」も、標的からさまざま情報を窃取する機能を備えており、価格も低く設定され、関連ツールキットは25米ドルで売られています。「Olympic Vision」関連不正プログラムの詳細については「Latest Business Email Compromise Malware Found: Olympic Vision(英語版)」をご参考ください。

■BEC対策

BECでは巧妙なソーシャルエンジニアリングの手口が駆使されることから、こうした手口に惑わされないための「従業員向けセキュリティ教育」が大きな鍵となります。また、社内ネットワークに侵入するBEC関連のメールや不正プログラムを検知・ブロックするセキュリティ対策を講じることも不可欠です。

法人のお客様は、トレンドマイクロの製品によりこの脅威から守られています。不正プログラム「Olympic Vision」の亜種やBEC関連のメールは、「エンドポイントセキュリティ」や「ネットワーク監視型セキュリティ」や「メールセキュリティ」のソリューションによりブロックされています。

これらの対策のほか、ユーザ各自が心がけるべき注意点も企業や組織を守る上で重要です。その1つとして(受信したすべてのメールに関しては返信前に必ず確認し、送信者が社外からの場合は特に注意するなど)正しいメール利用法があげられます。こうした利用法の詳細は「Battling Business Email Compromise Fraud: How Do You Start?(英語版)」をご参照ください。