マクロを利用する不正プログラムの脅威からどのようにPCを保護すべきか

トレンドマイクロは、2015年、スパムメールの急増と同時に、マクロを利用した不正プログラムの増加を確認しています。マクロを利用する不正プログラム「BARTALEX」は、今年4月、スパムメールに添付されたMicrosoft Word ファイルやExcelファイルとしてPCに侵入して企業を攻撃しています。弊社では現在、マクロを利用するこの不正プログラムが添付され、ヨーロッパの特定の国々に影響を与える新たなスパムメール送信活動も監視しています。

弊社が過去1年間に渡って確認してきたように、マクロを利用する不正プログラムが再び登場しています。マクロを利用する不正プログラムは、2000年代初めに駆逐されたと考えられていましたが、古い脅威の撲滅が困難なことが今回明らかになりました。

■マクロとは何ですか

マクロは、特定の作業を自動化する目的で利用される一連のコマンドやコードです。しかし最近、不正プログラムが実行する作業を自動化するため、サイバー犯罪者によりこの機能が頻繁に利用され始めました。

■マクロを利用する不正プログラムは、どのように侵入しますか

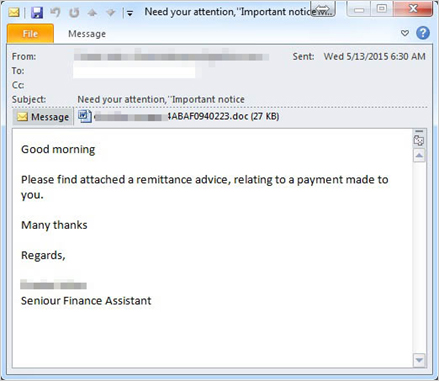

マクロを利用する不正プログラムを用いた攻撃は、スパムメールから開始される場合が多いことを弊社では確認しています。こうしたスパムメールは、注目を引く話題を利用することが多く、そのほとんどが金融に関連するものです。弊社で監視していた今回のヨーロッパを攻撃したスパムメール送信活動でも、送金通知や請求書に関連するスパムメールが確認されました。

■添付ファイルを開封すると、何が起きますか

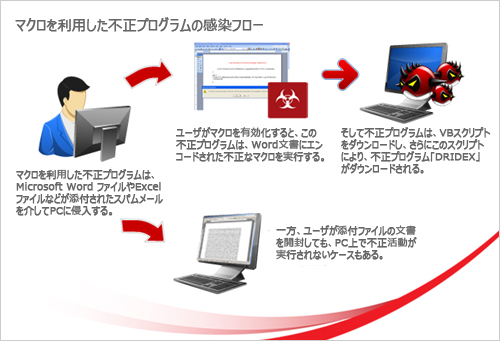

今回のスパムメール送信活動では、弊社は、添付ファイルによって異なる2つの不正活動を確認しています。

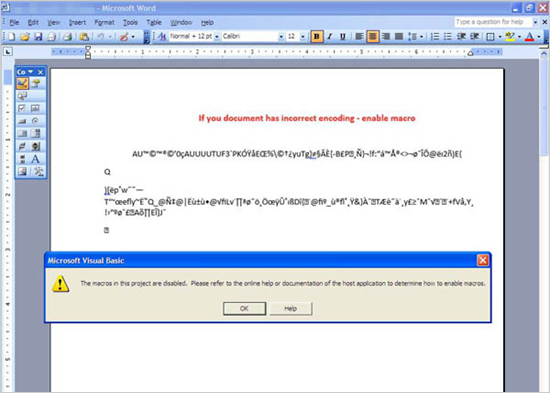

添付ファイルを開封したユーザは、マクロ機能を有効にするよう指示される場合があります。通常、Microsoft Word のセキュリティの初期設定は、サイバー犯罪者によるマクロ悪用を防ぐため、無効となっているからです。

マクロ機能が有効化されると、Wordファイルにエンコードされた不正なマクロが実行されます。このマクロは、特定のURLに接続して不正なVBスクリプトをダウンロードします。そしてこのスクリプトにより、最終的な不正活動を実行するファイルがダウンロードされます。

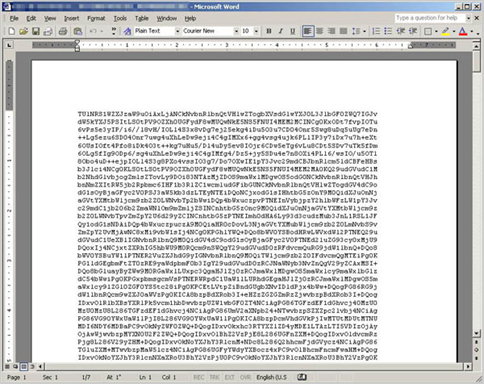

他方、添付ファイルを開封した際、以下のような内容の文書が表示されるケースも弊社では確認しています。

この場合は、ユーザのPC上には何も不正なことは起こりません。これは、添付ファイルが暗号化されたBase64のWordファイルとして送信された例です。添付ファイルが標的とする受信者に送信された際にコーディングのエラーが発生し、このような結果となったようです。この不正なWordファイルを抽出することは可能ですが、多くの手順が必要となるでしょう。

■最終的な不正活動は何ですか

今回のスパムメール送信活動では、「DRIDEX」の亜種が最終的な不正活動を実行する不正プログラムでした。「DRIDEX」は、HTMLインジェクションを利用し、ネットバンキングに関連した個人情報を窃取することで知られている不正プログラムファミリです。「DRIDEX」は、オンライン銀行詐欺ツール「CRIDEX」の直接の後継だと考えられており、検出回避の手法や新たな不正活動等が追加されています。

「DRIDEX」の亜種は、感染PC上にインストールされ、実行されると、以下の不正活動を行うことが可能になります。

- ブラウザのスクリーンショットの取得

- フォームグラビング(Web上の入力欄から認証情報を収集)

- クリックショットの取得

- サイトインジェクション

「DRIDEX」は、ヨーロッパの金融機関を標的にすることで知られていましたが、今回のスパムメール送信活動でもヨーロッパのユーザを攻撃対象にしていたことで、この事実は、さらに揺るぎないものとなりました。

■なぜこの脅威は注意が必要なのですか

マクロは頻繁に行う作業を自動化する機能であり、それ自体はユーザに害を与えるものではありません。問題は、サイバー犯罪者が不正活動を実行するためにマクロ機能を悪用する場合があるという点です。

これは、定期的もしくは毎日マクロを利用するユーザにとって問題となります。こうしたユーザは、マクロのコードを含むファイルを受信した際にマクロ機能を躊躇せずに有効にしたり、もしくはすでにマクロ機能有効に設定にしている可能性があるためです。しかもこれは、マクロを含むファイルを扱う職場環境ではごく一般的です。

また、Microsoft Office のマクロ機能に関する知識がないユーザにとっても深刻な問題となります。危険が潜んでいることに気付かず、ファイルを開封したくなったユーザは、セキュリティの警告を無視してマクロを有効化し、ファイルを閲覧します。おそらく、興味をそそるような内容がファイルに含まれているかもしれません。ファイル開封前にユーザ側で多くの作業が必要なため、そうしたEメールには、ユーザの興味を引くメッセージが含まれている場合が多くあります。

ユーザの興味を引くメッセージのほか、マクロ機能の有効化を促すそれらしい指示や、会社の業務で一般的なMicrosoft Word や Excelなどの正規ファイル使用も、ソーシャルエンジニアリング手法の一部といえます。こうした手法により、ユーザは、受信したファイルを正規のものだと思い込み、マクロを利用した不正プログラムを実行してしまう可能性があります。

■今回のスパムメールでどの国が影響を受けましたか

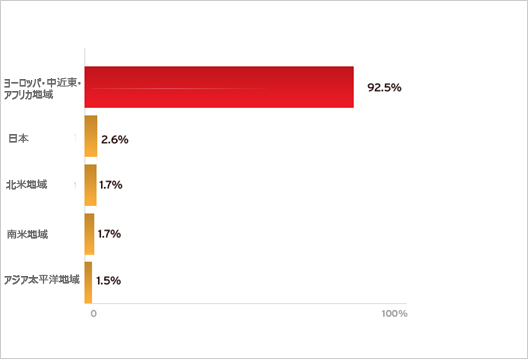

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックに基づくと、ヨーロッパ・中近東・アフリカ地域が最も影響を受けており、影響を受けた全PCの92.5%を占めています。

国別で見た場合、この脅威に関する活動は、フランスで最も多く確認されており(84.2%)、日本(2.6%)、イタリア(2.2%)と続きます。

業種別では、政府機関、医療、教育が最も影響を受けたことも確認しています。ソーシャルエンジニアリングに利用された話題が送金や請求に関するものであった点を考慮すると、こうした業種に従事するユーザが「仕事に関連した内容」だと思い込み、Eメールや添付ファイルを開封した可能性があります。

■トレンドマイクロ製品をご利用のユーザは、今回の脅威から守られていますか

マクロを利用する不正プログラムおよびそれに関連するあらゆる脅威に対応するためには、多層防御で各段階での対処が可能なセキュリティ対策が必要です。トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション(WRS)」技術により、この脅威に関連する不正なWeb サイトへのアクセスをブロックします。そして「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

■PCを脅威から守るためにユーザは何ができますか

上述したように、マクロは本来不正なものではありませんが、Microsoft Wordのマクロのセキュリティ機能は有効化しておいたほうが良いでしょう。マクロのセキュリティ機能を無効化するように勧めるような文書にも注意が必要です。PCのセキュリティを危険にさらすよりも、慎重すぎるぐらいのほうが賢明です。

業種別では、政府機関、医療、教育が最も影響を受けたことも確認しています。ソーシャルエンジニアリングに利用された話題が送金や請求に関するものであった点を考慮すると、こうした業種に従事するユーザが「仕事に関連した内容」だと思い込み、Eメールや添付ファイルを開封した可能性があります。