ITDR(Identity Threat Detection and Response)とは?

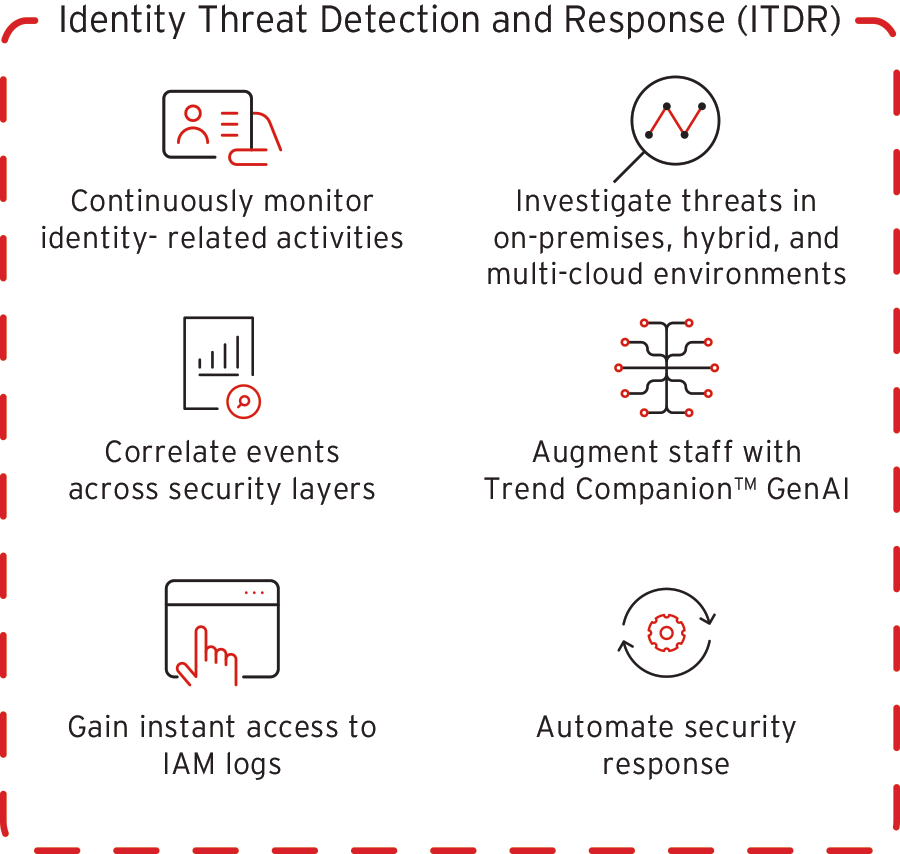

ITDR(Identity Threat Detection and Response)とは、ID(アイデンティティ)関連の脅威を特定して軽減し、デジタルエンティティとアイデンティティを不正アクセスから保護し、信頼性の高いプロアクティブな脅威検出を提供することを目的としたサイバーセキュリティのアプローチです。

ITDRとXDR、EDRの違い

ID脅威の検出と対応 (ITDR)

ITDRは、認証情報の盗難や権限の不正利用といったID関連の脅威に焦点を当てています。また、IAM(Identity and Access Managemen)システムと統合することで、セキュリティをさらに強化します。

拡張された検出と応答 (XDR)

XDRは、エンドポイント、サーバ、クラウドワークロード、ネットワークなど、組織のインフラストラクチャ全体にわたる脅威検出および対応機能を提供します。XDRは、異なる環境間でデータを統合・相関させることで脅威検出精度を向上させることを目的としているのに対し、ITDRはID関連の脅威の特定に特化しています。

エンドポイントを標的とする脅威の検出と対応 (EDR)

EDRは、ノートPC、デスクトップPC、サーバなどのエンドポイントデバイスを標的とした脅威を検知し、対応するソリューションです。IDを扱うITDRとは異なり、EDRはエンドポイントデバイスのみに焦点を当てており、IDベースの脅威に関する包括的な洞察は提供しません。

主な違いとユースケース

項目 |

ITDR |

XDR |

EDR |

焦点 |

IDとアクセスに関する脅威 |

ITインフラストラクチャ |

エンドポイントデバイス |

テクノロジー |

ID挙動分析とIAM統合 | 複数レイヤを相関分析 | エンドポイントの監視と分析 |

主な特徴 |

ユーザ分析と多要素認証(MFA) |

攻撃シナリオに沿った脅威検出 | エンドポイントの脅威検出 |

ユースケース |

なりすましなどの脅威の防止 |

包括的な脅威の可視化 |

エンドポイントを標的とするランサムウェアの検出 |

ITDRの仕組み

ITDRのシステムは、IDに関する活動を監視し、不正なアクティビティにつながる可能性のある情報を特定することで機能します。ID関連のログを収集し、独自のアルゴリズムを用いて異常な振る舞いを検出します。

機械学習(ML)や人工知能(AI)もITDRの重要な要素です。適応型学習を通じて脅威の検知を可能にし、アルゴリズムが膨大なデータセットを分析してパターンを特定することで、不審なアクティビティが検知された場合にリアルタイムでアラートを生成します。

ITDRのプロセス自体は、ID関連の異常を監視し、リアルタイムで追跡することから始まります。不審なアクティビティが検知されると、ITDRツールは自動的にアラートを生成し、対応処理を実行します。これにより、セキュリティチームは状況を把握し、一連の自動化されたアクションを開始できます。

ITDRは、IAM、EDR、XDRといった既存のセキュリティフレームワークと統合することで、多層的なセキュリティアプローチを実現します。これにより、ITDRはコンテキストが豊富なアラートを生成し、ITエコシステム全体に機能を拡張することで、より効果的な脅威検知システムを構築します。

ITDRのメリットと主な特徴

ITDRは、脅威をプロアクティブに特定することで、組織のセキュリティ体制を強化します。これにより、攻撃の検知と封じ込めに要する時間を大幅に短縮できます。ITDRは、IDに対する脅威にリアルタイムで対処することで、攻撃者による権限昇格やネットワーク内部への侵入を阻止します。従来の検知ツールの多くは、誤検知が多く発生し、トリアージの負荷増大につながる場合があります。ITDRはAIを活用して、正当なユーザと真の脅威を区別することで、セキュリティチームが本来対応すべき脅威に集中できるよう支援します。

ITDRは、リアルタイム監視、自動対応、詳細な分析によってこれらの利点を提供します。リアルタイム監視は各環境におけるアクティビティの追跡を可能にし、自動対応は侵害されたアカウントのロックなどを行うことで、リスクを軽減します。また、分析機能を用いて異常を検出します。

ITDRを導入する組織は、セキュリティ体制の強化とID関連インシデントの削減というメリットを得られます。特に、クラウドへの移行を進める組織のように、アタックサーフェス(攻撃対象領域)が拡大する環境では、ITDRは大きな効果を発揮します。IDに重点を置くことで、ITDRはIDの利用状況や管理方法をより詳細に可視化し、制御することが可能になります。これは、侵害の減少、インシデント対応時間の短縮、コンプライアンスの強化につながります。

ITDR戦略

効果的なITDR戦略の構築には、包括的なID監視、認証オプション、そして多様な自動応答アクションといった要素が不可欠です。ITDRをサイバーセキュリティのロードマップに組み込むことは、アイデンティティベースの脅威に対するプロアクティブな防御体制を構築することを意味します。

ITDRは、単独のソリューションとして導入するのではなく、組織全体のサイバーセキュリティ戦略と連携させる必要があります。これにより、リスクの軽減やコンプライアンスの維持といった目標達成にも貢献します。ITDRの導入と継続的な管理を成功させるに組織は、従業員や外部委託先の担当者など、あらゆる種類のIDを完全に可視化する必要があります。

リアルタイムでのID監視は、脅威が発生した際に迅速に検知するために重要です。ITDRは、IAM、SIEM(Security Information and Event Management)、EDRなどの他のセキュリティツールと統合することで、可視性を高め、対応能力を強化することができます。

ITDRを取り巻く状況

ITDRは、ますます複雑化する脅威環境においてデジタル資産の保護を目指す組織にとって不可欠なツールです。アイデンティティに焦点を当てることで、ITDRはアイデンティティを中心としたIT環境全体で、より包括的な保護を実現します。

企業や組織は、サイバー犯罪に対して常に先手を打つために、ITDRの導入を検討する必要があります。ITDRの導入は、認証情報などを保護し、安全でレジリエントなアイデンティティ基盤を構築するための、重要かつプロアクティブな一歩となります。

サイバーセキュリティにおけるIDの役割は、クラウドサービスの利用拡大やID主導型アーキテクチャ(ID-led Architecture)への移行に伴い、ますます重要になるでしょう。脅威の状況は常に変化するため、常に将来を見据えた対策が求められます。セキュリティフレームワークの強化を目指す組織にとって、ITDRは防御戦略全体を支える大きな資産となり得ます。

関連記事

Trend 2025 Cyber Risk Report

組織間の信頼関係を悪用する高度なビジネスメール詐欺(BEC)の手口とその対策

Understanding the Initial Stages of Web Shell and VPN Threats: An MXDR Analysis

The Forrester Wave™: Enterprise Detection and Response Platforms, Q2 2024

It’s Time to Up-Level Your EDR Solution

レッドチームツールの悪用:「EDRSilencer」によるセキュリティ監視妨害

Modernize Federal Cybersecurity Strategy with FedRAMP

2025 Gartner® Magic Quadrant™ for Endpoint Protection Platforms (EPP)

The Forrester Wave™: Endpoint Security, Q4, 2023