サイバー脅威

ボットネット「RondoDox」:ハッキングコンテスト「Pwn2Own」で発見された脆弱性を起点に散弾銃型の大規模攻撃を展開

ボットネット「RondoDox」は、ハッキングコンテスト「Pwn2Own」で発見された手口に加え、30社以上のベンダー製品に潜む50以上の脆弱性を悪用し、大規模な攻撃活動を行っています。

- ボットネット「RondoDox」による攻撃は、特にインターネット上にインフラを公開している企業や組織に対し、情報流出や業務障害、長期的なネットワーク侵害などのリスクをもたらします。

- 脆弱性を悪用するRondoDoxの活動は、2025年の中頃から世界各地で確認されています。こうした脆弱性の一部は、CISAの「KEV(悪用された既知の脆弱性)カタログ」にも追加されました。

- 対策として、特にKEVカタログに含まれる脆弱性の修正パッチを適用することが重要です。また、定期的な脆弱性診断、水平移動・内部活動を防ぐためのネットワーク分割、不審な活動を検知するための継続的な監視も望まれます。

- トレンドマイクロのソリューションは、本攻撃キャンペーンで悪用される脆弱性や欠陥に対する保護策を導入済みであり、パッチ適用作業時のリスク低減にも貢献します。

はじめに

「Trend™ Research」と「Zero Day Initiative™(ZDI)」の調査チームは、ボットネット「RondoDox」による大規模な攻撃活動を分析しました。RondoDoxは、インターネット上に公開されたさまざまなインフラを狙い、数多くの脆弱性を悪用する点で特徴的です。その標的は、30社以上のベンダー製品に含まれる各種ルーターに加え、デジタルビデオレコーダ(DVR)やネットワークビデオレコーダ(NVR)、CCTVシステム、Webサーバなど、多岐におよびます。RondoDoxが悪用する脆弱性は、合計で50種以上に及びます。さらに最近では、多数の脆弱性を「散弾銃」のように一斉攻撃することで、活動の成功率や影響度を高めようとする動きも見られます。

Pwn2Ownで報告された脆弱性の悪用

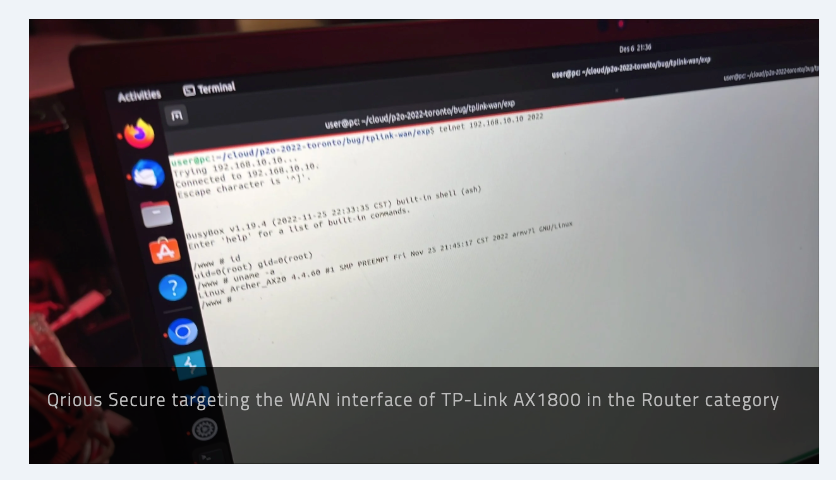

RondoDoxの侵入が最初に確認されたのは2025年6月15日のことであり、その時は、ハッキングコンテスト「Pwn2Own Toronto 2022」で発見された脆弱性「CVE-2023-1389」が悪用されていました。この脆弱性は、Wi-Fiルーター「TP-Link Archer AX21」のWANインターフェースを狙ったものです。

Pwn2Ownのイベント終了からまもなく、問題の脆弱性「CVE-2023-1389」が攻撃キャンペーン「Mirai」に悪用されていることが判明しました。このようにPwn2Ownコンシューマーイベントでは、ボットネット活動に悪用されかねない重大な脆弱性や、それに伴うリスクが発見されています。

トレンドマイクロのお客様は、Pwn2Ownでの公開時点より、脆弱性「CVE-2023-1389」などの脅威から保護されています。

RondoDoxによる活動の経緯:新型ボットネットの台頭

RondoDoxは、2025年中頃より、ステルス性の高いボットネットとして認識されるようになりました。その実行グループは、インターネット上のルーターやDVR、NVR、CCTVシステム内に長期的に潜んでいたコマンドインジェクション脆弱性の悪用を試み、成功した場合はシェルアクセスを入手し、最終的に各種アーキテクチャ向けのペイロードを投下していました。「FortiGuard Labs」の分析に基づくと、初期の攻撃キャンペーンでは脆弱性「CVE-2024-3721」と「CVE-2024-12856」が悪用され、TBK DVRやFour-Faith製ルーターが狙われました。

最近に入ってRondoDoxは、マルウェアの拡散経路を広げるために「Loader-as-a-Service(サービスとしてのローダ)」のインフラを利用し、自身をMiraiやMorteのペイロードと同梱して配布する戦略をとっています。これにより、検出や対策を行う際の緊迫度が一段と高まっています。

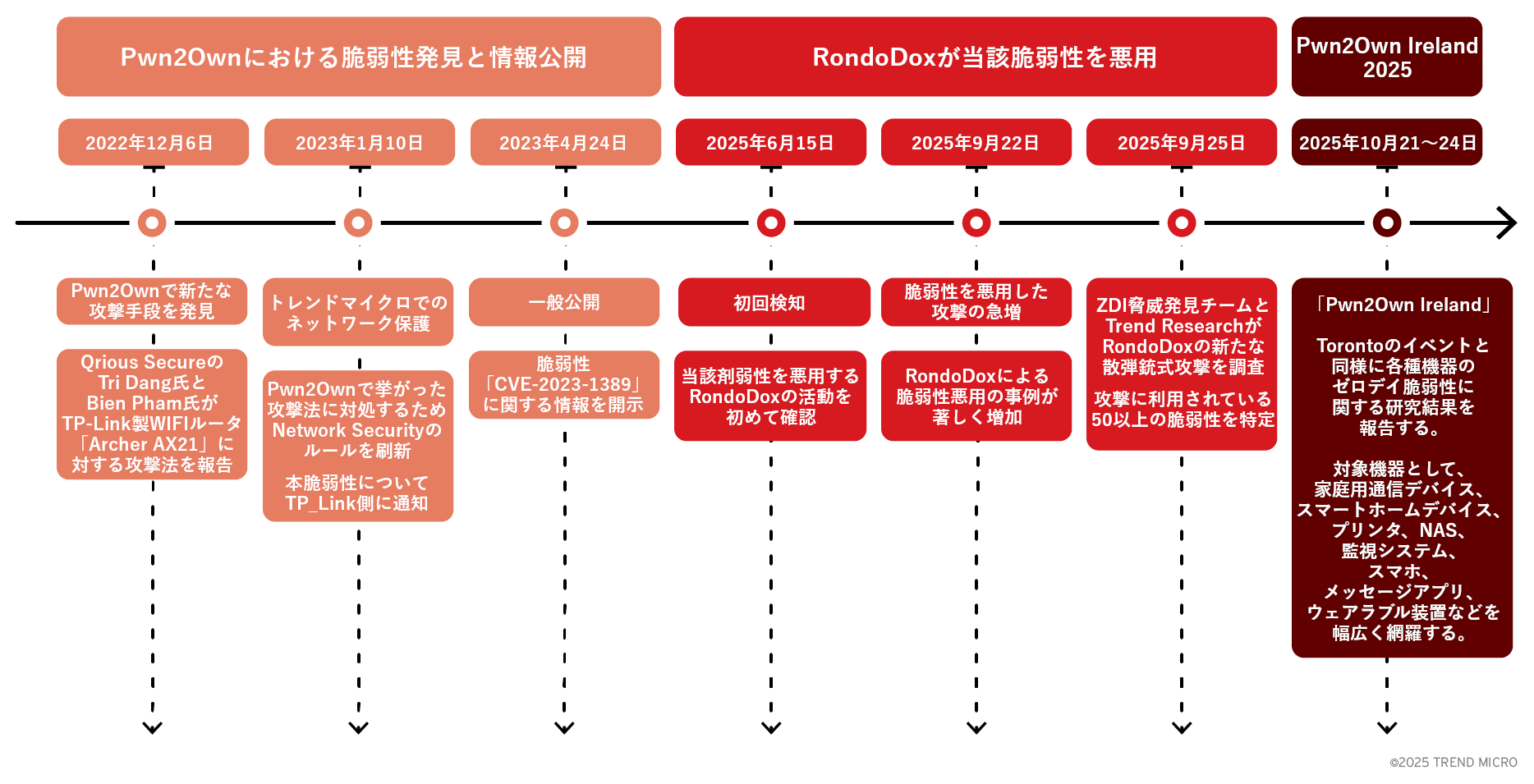

RondoDoxが悪用した脆弱性について、その発見から悪用に至る主な出来事を下記に示します。

- 2022年12月6日:Qrious SecureのTri Dang氏とBien Pham氏(@bienpnn)が2022年の「Pwn2Own Toronto」において、ルーター「TP-Link AX1800」のWANインターフェースに対する攻撃手法を報告した。

- 2023年1月10日:トレンドマイクロの「Network Security」がルール「42150」を公開した。(42150: HTTP: TP-Link AX1800のロケールコントローラにおけるコマンドインジェクション脆弱性 [ZDI-23-451])

- 2023年1月15日:Pwn2Ownで挙がった脆弱性がTP-Link側に通知された。ベンダーとの間で「CVE-2023-1389」の情報開示に向けた協議が行われた。

- 2025年6月15日:トレンドマイクロのテレメトリデータより、脆弱性「CVE-2023-1389」を悪用するRondoDoxの活動が初めて検知された。

- 2025年9月22日:トレンドマイクロの脅威リサーチとテレメトリデータより、RondoDoxによる脆弱性悪用の事例が急増していることが確認された。

- 2025年9月25日:セキュリティ企業「CloudSEK」より、MiraiやMorteとともにRondoDoxが「Loader-as-a-Service」の経路で急速に配布、拡散している旨が指摘された。当該調査では、大規模なインフラ切り替えの証跡も発見された。

複数の脆弱性を散弾銃方式で一斉攻撃:RondoDoxの手口が拡大

最近に入りRondoDoxは、「CVE-2023-1389」に加えて「CVE-2024-3721」や「CVE-2024-12856」といった他の脆弱性を併用し、既存の攻撃パターンを自らの戦略に組み入れるなど、攻撃手段を多様化させています。このようにRondoDoxの活動は、単一機器のみに依存した偶発的な攻撃法から脱却し、複数の手段を備えた重厚なローダ型作戦に移行しています。

セキュリティ専門家の間でも、RondoDoxが脆弱性「CVE-2024-3721(TBK DVR)」や「CVE-2024-12856(Four-Faith製ルーター)」を悪用しているという見解が示されています。また、RondoDoxが新規に利用しはじめた脆弱性の一部は、米国CISA(サイバーセキュリティ・インフラセキュリティ庁)のKEV(悪用された既知の脆弱性)カタログに追加され、即時の対処やパッチを要する重要課題と見なされています。

以降、これまでにRondoDoxの活動で確認された脆弱性の一覧を示します。また、それぞれがどのように悪用されたかを解説します。

RondoDoxが狙う脆弱性:

- 脆弱性の総数:56

- CVEが割り当て済み:38

- CVEが割り当てられていない:18

- コマンドインジェクション(CWE-78):50

- パス・トラバース(CWE-22):2

- バッファ・オーバーフロー(CWE-120):1

- 認証回避(CWE-287):1

- メモリ侵害(CWE-119):1

表1:RondoDoxが悪用する脆弱性

詳細はこちらをご覧ください。

脆弱性に対処するためのプロアクティブな戦略

RondoDoxによる最新のボットネット活動は、自動化されたネットワーク攻撃の著しい進化を示すものです。攻撃者は、開示済みの脆弱性だけでなく、Pwn2Ownなどのセキュリティコンテストで発見されたゼロデイ脆弱性さえも、自らの武器として取り込みます。

本攻撃キャンペーンに見られる「散弾銃方式」の作戦は、30社以上のベンダー製品に含まれる50件超の脆弱性を一斉に攻撃します。これは、十分なセキュリティ対策を行わずにネットワーク機器を外部に公開している組織にとって、大きなリスクになる可能性があります。

今回の分析で示した時系列(図3)からは、脆弱性のライフサイクルに関する深刻な問題点がうかがえます。仮にセキュリティ専門家が責任ある形で脆弱性を報告し、ベンダーが修正パッチを提供しても、情報の公開から実際の悪用に至るまでの時間は、縮まり続けています。その一方でN-Day攻撃(すでに知られた脆弱性の悪用)は、ベンダーにとって長期的な課題として残り続けています。こうした状況下におけるパッチ適用の遅延や、ネットワーク境界に配備した機器の管理不備は、RondoDoxをはじめとする攻撃活動を利するとともに、重要な侵入拠点を与えてしまいます。

将来を見据えて防御チームでは、プロアクティブなセキュリティ態勢を取ることが望まれます。そのためには、定期的な脆弱性診断、インターネットへの露出制御、水平移動・内部活動を防ぐためのネットワーク分割(セグメンテーション)、侵害の兆候を検知するための継続的な監視が重要です。

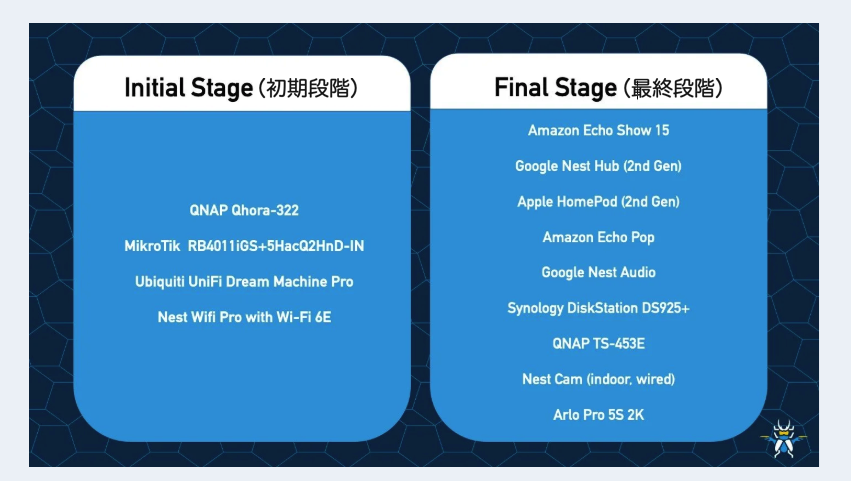

2025年に開催される「Pwn2Own Ireland」でも、知見に富んだ研究成果が発表されるものと期待されます。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。その包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止できるようになります。本稿で挙げた高度なマルウェア攻撃に対しても、Trend Vision Oneを活動することでセキュリティ上の盲点を一掃し、より重要なタスクに注力しやすくなります。これによってセキュリティを戦略的なパートナーに変え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 「Trend Vision One™ - Threat Insights(現在プレビュー版)」にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: RondoDox: From Targeting Multiple Vulnerabilities to Shotgunning Exploits(高まる脅威:ボットネット「RondoDox」:さまざまな脆弱性を散弾銃方式で一斉攻撃)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

RondoDox: From Targeting Multiple Vulnerabilities to Shotgunning Exploits(ボットネット「RondoDox」:さまざまな脆弱性を散弾銃方式で一斉攻撃)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

RondoDoxの感染ペイロード(侵入後の活動)

eventSubId:2 AND (processCmd:"#!/bin/sh" AND processCmd:"chmod 777" AND processCmd:"service apparmor stop" AND processCmd:rondo.)

スレットハンティング用のクエリと検知ロジック

splunkクエリの汎用例を、以下に示します。

index="<index_name>" | spath <json_field> | search <json_field>="*rondo.*"

汎用的なネットワーク検知法

index=proxy OR index=web OR index=firewall | search user_agent="*bang2012@protonmail.com*" OR User-Agent="*bang2012@protonmail.com*" | table _time src_ip dest_ip url user_agent | sort -_time

RondoDoxによるメール

さまざまな攻撃事例を通して確認された共通のProtonメールアドレス

rule ZTH_Malware_RondoDox_Email{

meta:

description = "Detects patterns associated with rondo malware"

date = "2025-09-29"

author = "Peter Girnus (@gothburz)"

strings:

$s0 = "bang2012@protonmail.com" ascii

$s1 = "makenoise@tutanota.de" ascii

condition:

any

}

RondoDoxのローダ

感染ペイロードの取得に相当する動作を検知します。当該動作は、先述の脆弱性を悪用した活動の後に発生します。

rule ZTH_Malware_RondoDox_Loader_A {

meta:

description = "Detects patterns associated with the RondoDox post exploitation."

date = "2025-09-29"

author = "Peter Girnus (@gothburz) with Trend Zero Day Initiative."

strings:

$s0 = "#!/bin/sh" ascii

$s1 = "chmod 777" ascii

$s2 = "service apparmor stop" ascii

$r1 = /\brondo\./ nocase

condition:

all of them

}

トレンドマイクロによるソリューション

トレンドマイクロのお客様は、こちらのルールやフィルタにより、本稿で挙げた脅威から保護されています。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

RondoDox: From Targeting Pwn2Own Vulnerabilities to Shotgunning Exploits

By: Deep Patel, Ashish Verma, Simon Dulude, Peter Girnus

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)