ランサムウェア

新型ランサムウェア「Charon」による標的型攻撃:APTグループ「Earth Baxia」の技術を利用

新型ランサムウェアファミリ「Charon」にAPT相当の高度な技術を組み合わせた活動が確認されました。本活動は標的型攻撃に相当し、対象組織に応じた脅迫状が使用されます。

- 「Trend™ Research」の調査により、新型ランサムウェアファミリ「Charon」による攻撃活動の詳細が解明されました。このランサムウェアは、DLLサイドローディングやプロセスインジェクション、EDR妨害機能を含めてAPT水準の高度な技術を備え、標的組織に合わせた脅迫状を作成します。

- 最近発見された本攻撃キャンペーンは、企業や組織に対して業務障害やデータ損失、運用停止に絡む経済的コストなど、さまざまなリスクをもたらします。また、ローカルデータとネットワーク共有データの双方を侵害し、復旧作業の妨害を意図した手口を実行します。

- セキュリティプラットフォーム「Trend Vision One™」は、本稿で挙げたランサムウェア「Charon」に繋がるIoC(侵入の痕跡)を的確に検知、ブロックします。また、Charonの活動をプロアクティブに監視、阻止する上で役立つハンティングクエリや、脅威インテリジェンス・レポートを提供します。

はじめに

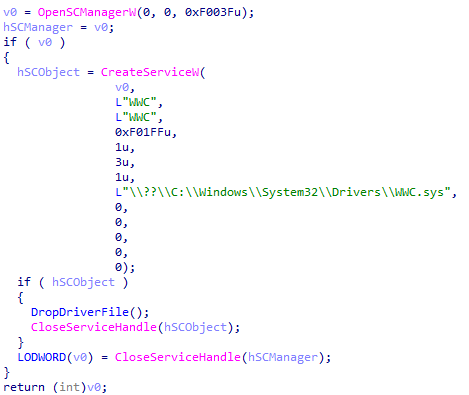

トレンドマイクロでは最近、新たなランサムウェアファミリ「Charon」による攻撃活動を確認し、調査を行いました。本活動は、中東の公共機関や航空産業を狙った標的型攻撃に相当します。その技術詳細を分析したところ、特にDLLサイドローディングの手口については、過去にAPT(Advanced Persistent Threat:標的型攻撃)グループ「Earth Baxia」が行政機関を狙って使用したものに著しく類似することが判明しました。Charonの攻撃では、正規のブラウザ関連ファイル「Edge.exe(元の名前はcookie_exporter.exe)」を利用して「SWORDLDR」と呼ばれる不正なDLLファイル「msedge.dll」をサイドロードし、ランサムウェア「Charon」のペイロードを展開します。

分析に基づくと、「msedge.dll」は、「DumpStack.log」という名前のファイルをロードします。DumpStack.logは当初、トレンドマイクロのテレメトリデータ内にありませんでしたが、フォレンジック調査の結果、再取得に成功しました。本ファイルには暗号化状態のシェルコードが含まれ、それを復号したところ、ランサムウェア「Charon」のペイロードであることが判明しました。Charonによる実際の攻撃事例が確認、記録されたのは、今回が初めてのこととなります。

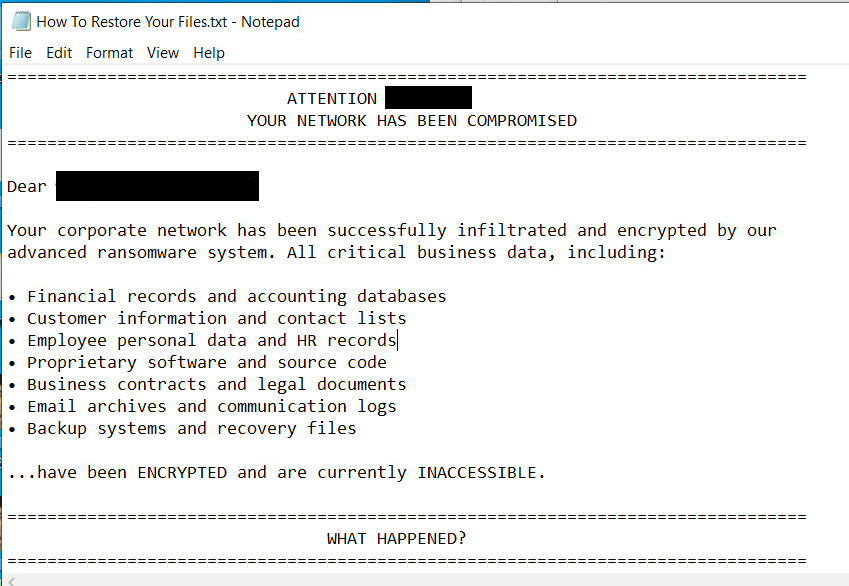

Charonが作成する脅迫状(ランサムノート)には、標的組織の名前が明記されています。そのため、Charonの活動は場当たり的な攻撃ではなく、明確に標的を定めた攻撃と考えられます。こうした標的型のアプローチやDLLサイドローディングの特徴的な手法は、APTグループ「Earth Baxia」との繋がりを疑わせるものです。実際、技術面では、両者とも同じバイナリやDLLを組み合わせて暗号化状態のシェルコードを展開する点で類似しています。しかし、それは必ずしも組織間の直接的関係を示すものではなく、CharonがEarth Baxiaを意図的に模倣した可能性や、結果として類似する戦略を独自に組み立てた可能性もあります。同一インフラが利用されている、または標的の傾向が一致しているといった裏付けがないため、現状では、Earth Baxiaによる既知の活動と「限定的ながら注目すべき共通性がある」という評価にとどまります。

本事例からは、1つの懸念すべき傾向が見出されます。それは、ランサムウェアの運用者が、APT水準の技術を取り込み始めていることです。DLLサイドローディング自体は特定のグループに固有のものではありませんが、Earth Baxia同様のツールを用いた流れや、暗号化済みペイロードの展開に至る手続きが実装されている点は、APT同様の高度な技術を示唆するものです。このようにランサムウェアの活動とAPTの戦略が融合すれば、ファイル暗号化による即時的なビジネスインパクトに高度な回避技術が組み合わさることになり、企業や組織に及ぼすリスクは一層高まると考えられます。

<関連記事>

・標的型攻撃とは?

ランサムウェア「Charon」の攻撃チェーン

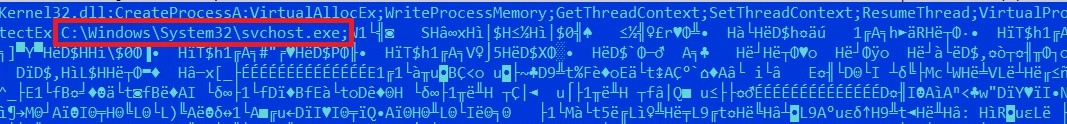

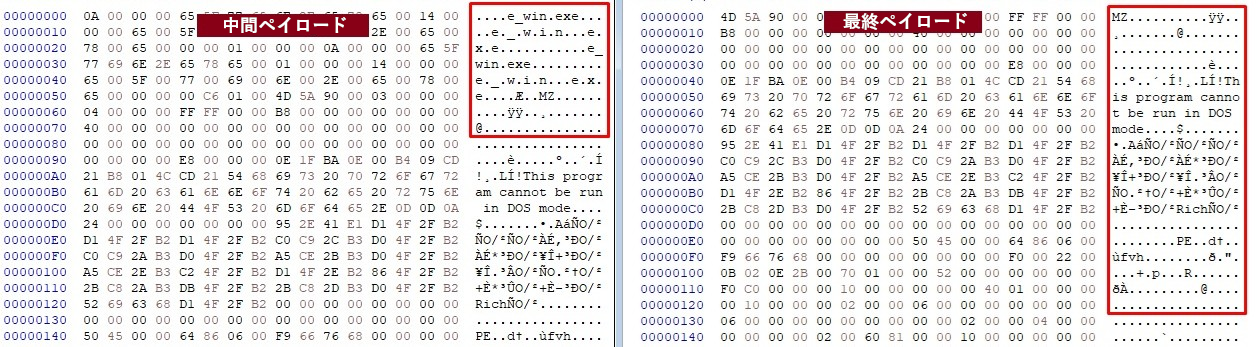

本インシデントで確認された攻撃チェーンは、ランサムウェア「Charon」のペイロードを標的環境内で起動する主要手段として、DLLサイドローディングを用います。侵入初期の段階で攻撃者は、正規のバイナリ「Edge.exe」を起動し、そのプロセスを悪用してSWORDLDRと呼ばれる不正なDLL「msedge.dll」をサイドロードします。「msedge.dll」は、内部に格納されたランサムウェアのペイロードを復号し、新たに起動したプロセス「svchost.exe」の内部に注入(インジェクション)します。これは、マルウェアを正規のWindowsサービスに見せかけることにより、一般的なエンドポイントセキュリティ対策を回避する手段です。

Charonは、多段階の手順を踏んでペイロードを展開します。調査時、攻撃チェーンの重要コンポーネントとして、ファイル「DumpStack.log」が検知されました。本ファイルは、一見すると無害なログファイルのように映りましたが、解析の結果、中に暗号化されたシェルコードを含み、ランサムウェア用ペイロードの展開を担うことが判明しました。シェルコードの内容を復号したところ、図2の通り、別の暗号化済みシェルコードや設定データを含む中間ペイロードが得られました。この設定データは、svchost.exeを介したプロセスインジェクションを示唆する内容となっています。

中間ペイロード内の暗号化済みシェルコードを復号したところ、PE(Portable Executable)実行ファイルが抽出されました。このファイルには、標的環境内のファイルを暗号化する機能があり、ランサムウェア「Charon」の最終ペイロードに相当することが確認されました。

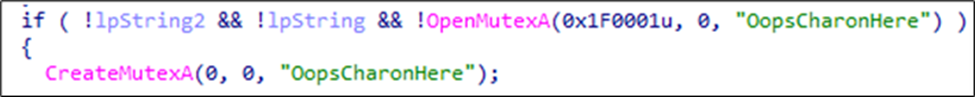

また、Charonは自身の複数同時起動を避けるため、ミューテックス(排他制御オブジェクト)を「OopsCharonHere」の名前で作成します。

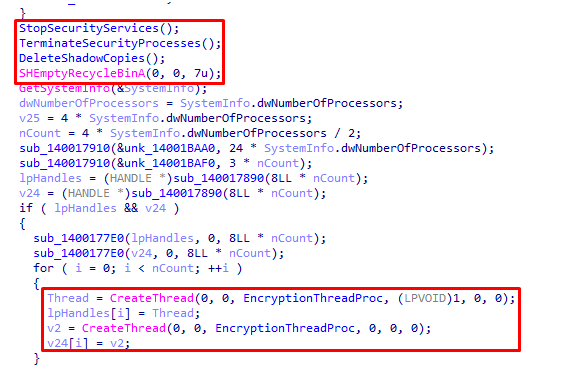

Charonは、暗号化のメイン処理に入る前に、攻撃の成功率を高め、防御側での復旧や介入を阻止するための破壊活動を行います。まず、セキュリティ関連のサービスやプロセスを停止します。これは、アンチウイルス製品やエンドポイント保護機能によって不正な活動を検知、阻止されないようにするための手口です。停止対象のサービスやプロセスは、こちらからご確認いただけます。

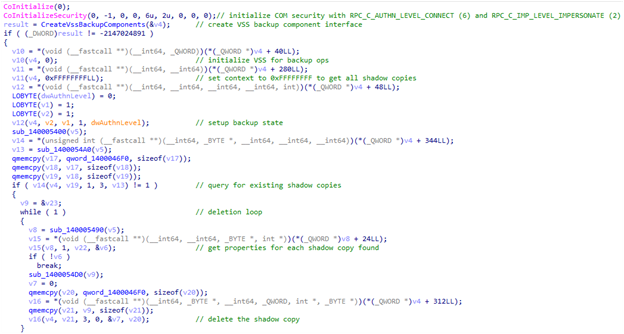

次に、システム内の全シャドーコピーを機械的に削除します。これは、被害者側でファイルのバックアップや復旧を行えないようにするための手口です。また、復旧を妨害する追加手段として、「Recycle Bin(ごみ箱)」の中身を空にします。これにより、被害者側では最近削除したファイルを容易に復元できないようになります。

続いて、システム内で利用可能なプロセッサコア数を確認し、ファイル暗号化用のスレッドを複数作成します。マルチスレッドの仕組みによって暗号化の速度や効率を高め、標的ホスト上のデータを迅速かつ多量に侵害することを可能としています。

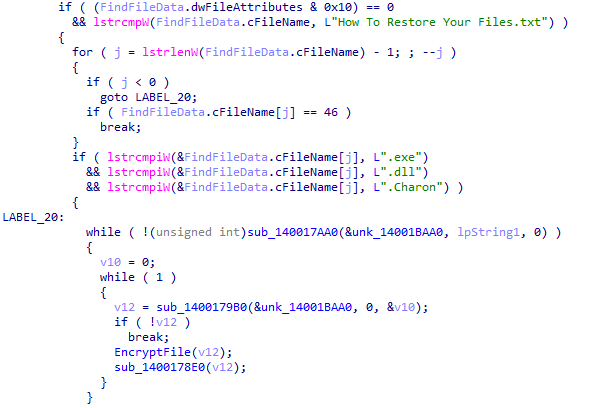

暗号化の処理に際しては、下記の拡張子や名前の含まれるファイルを暗号化の対象外として扱います。

- .exe

- .dll

- .Charon

- How To Restore Your Files.txt

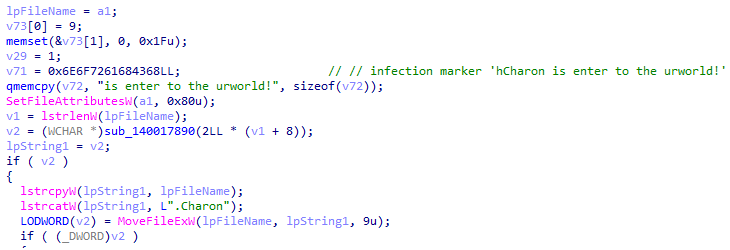

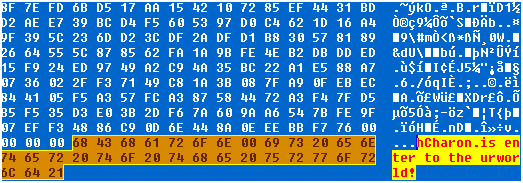

また、暗号化済みのファイルに対して拡張子「.Charon」を付加します。さらに、当該ファイルの終端部に感染マーカー「hCharon is enter to the urworld!」を書き込みます。

暗号化のアルゴリズムとして、「Curve25519楕円曲線暗号」と「ChaCha20ストリーム暗号」を組み合わせた方式を用います。はじめに、Windowsが提供する暗号化関連関数を用いて32バイトの秘密鍵を生成し、それをCurve25519の仕様に沿ったフォーマットに変換します。

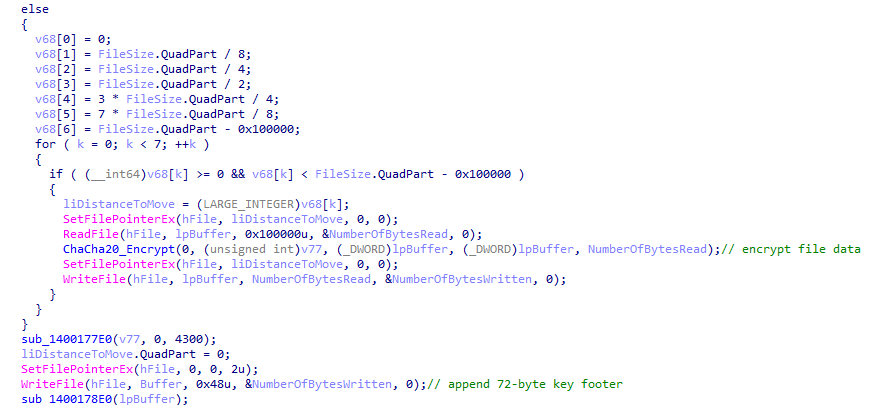

次に、生成した秘密鍵から公開鍵を生成します。また、秘密鍵を、バイナリ内にハードコーディングされた別の公開鍵と組み合わせることにより、楕円曲線暗号の共有シークレットを生成します。続いて、共有シークレットを独自のハッシュ関数にかけることで、256ビットの鍵を取得します。この鍵を改変版のChaCha20暗号化方式に適用し、実際のファイル暗号化を実行します。暗号化対象の各ファイルには、先に生成済みの公開鍵や暗号化メタデータを含む72バイト長のフッター情報を付加します。これによって攻撃者側では、自身の秘密鍵をもとにファイルを復号できるようになります。

Charonは、暗号化の効果とスピードを調整するため、下記に示す「部分暗号化」の機能を備えています。

- ファイルサイズが64KB以下:ファイルの中身を完全に暗号化

- ファイルサイズが64KB~5MB:先頭部(0%)、中間(50%)、終端(75%)の3箇所を起点に部分暗号化

- ファイルサイズが5MB~20MB:均等に分けた5箇所を起点に部分暗号化(ファイルサイズの5分の1毎)

- ファイルサイズが20MB以上:0%、12.5%、25%、50%、75%、87.5%、終端近くの7箇所を起点に部分暗号化

最後に、全てのドライブ、フォルダ、ネットワーク共有配下に脅迫状のファイル「How To Restore Your Files.txt」を作成します。

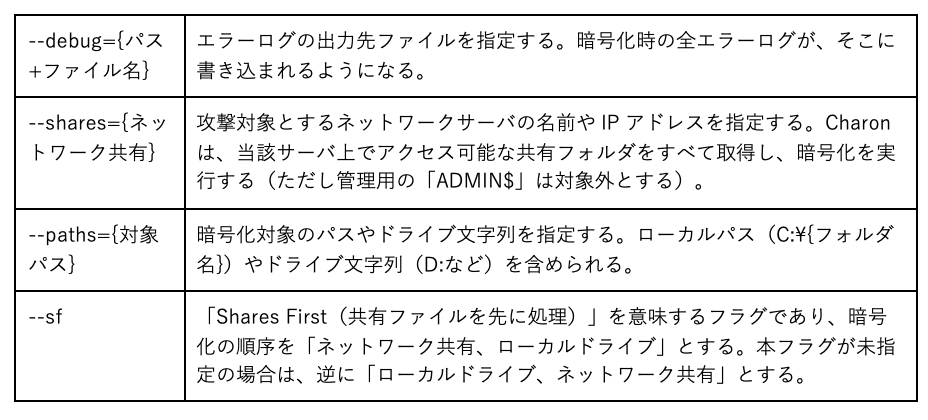

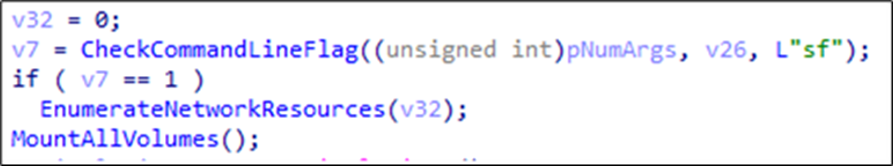

上述した暗号化の他にも、Charonはさまざまな注目すべき機能を備えています。例えば、API「NetShareEnum」や「WNetEnumResource」を用いてインフラ上でアクセス可能なネットワーク共有をスキャンし、アクティブに暗号化を行うことで、ネットワーク上の攻撃範囲を広めています。また、マッピング済みドライブとUNC(Universal Naming Convention)パスの双方を利用する一方で、管理用共有「ADMIN$」については除外するなど、検知を回避するように設計されています。

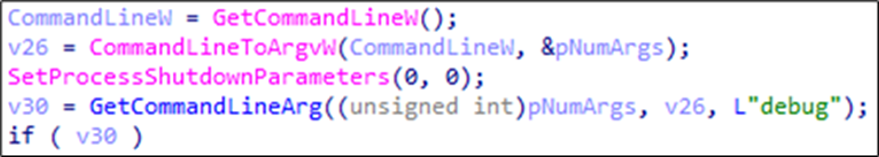

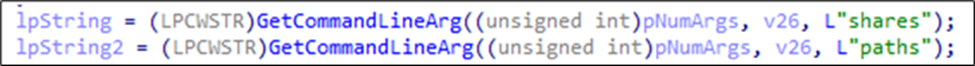

初期化時の処理を分析したところ、注目すべき特徴が見出されました。まず、Charonのバイナリには、従来型EDR(Endpoint Detection and Response)の保護対策をすり抜けるためのパッケージが格納されていました。具体的には、プロジェクト「Dark-Kill」をベースにコンパイルされたドライバが含まれており、EDRソリューションの無効化を意図した作りとなっていました。

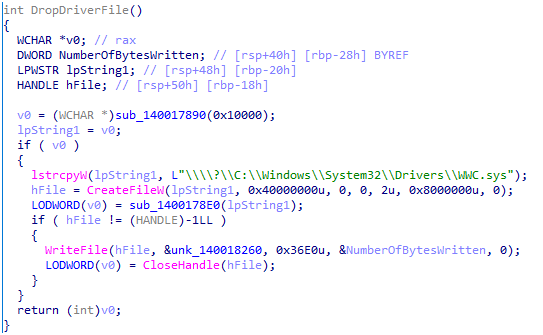

上図のコードは、EDR無効化ドライバを下記パスに配備し、「WWC」というサービス名で登録するように動作します。

%SystemRoot%\System32\Drivers\WWC.sys

しかし、このEDR無効化機能はdataセクション内に確かに存在するものの、実質的に休眠状態であり、Charonの起動中には決して呼び出されないことが判明しました。そのため、本機能は現状まだ開発途上にあり、将来に備えて仮実装されたものと推測されます。

ランサムウェア「Charon」への対策

ランサムウェア「Charon」のステルス性や回避性、迅速性を踏まえると、対策としては、多層防御のアプローチが強く望まれます。以降に、セキュリティチーム側で実施できるベストプラクティスを示します。

- 下記により、DLLサイドローディングに対する保護策を強化する。

- DLLをロード可能な実行ファイルを制限し、許可したもの以外からはロードできないように制御する。DLLサイドローディングに悪用されがちなフォルダ配下のものについては、特に警戒する(例:appフォルダやtempフォルダなど)。

- Edge.exeをはじめとする署名済みバイナリによって標準的でないDLLやsvchost.exeが起動されるなど、不審なプロセスチェーンに対して監視を行い、適宜アラートを出す。

- 正規なバイナリの近くに未署名、または不審なDLLが配備される事象を検知する。

- アンチウイルス製品やEDRを導入し、さらに、セキュリティ対策の無効化やタンパリング、アンインストールといった操作を防止するための設定が有効であることを確認する。

- ワークステーションやサーバ、機密性の高いネットワーク共有間でのアクセスに制限をかけ、水平移動・内部活動を阻止する。「ADMIN$」を含む管理用共有を無効化するか、厳密に監視する。全てのリモートアクセスに対して強力な認証を設ける。

- 下記により、バックアップや復元機能を強化する。

- オフラインまたはイミュータブル(書き換え不可)なバックアップコピーを本番環境から隔離された環境に作成し、管理する。これにより、ランサムウェアによってバックアップが削除されるリスクを軽減できる。

- バックアップをもとに復元可能な状態が整っていること、シャドーコピーやごみ箱のデータが消されても復元できることを、定期的に検査する。

- 監視下に置かれた特定のアカウント以外に対し、バックアップやシャドーコピー、復元の権限を付与しない。

- 下記により、ユーザの意識向上や適切な権限管理を促進する。

- エンドユーザや従業員向けのトレーニングを実施し、DLLサイドローディングの起点になりやすい不審な添付ファイル、リンク、実行ファイルを避けるように促す。

- システム侵害の影響を軽減するため、各ユーザやサービスのアカウントに対し、業務として必要な権限のみを付与するように徹底する。

ランサムウェア「Charon」の攻撃キャンペーンは、標的を定めた破壊工作と巧妙な回避技術を組み合わせる点で特徴的であり、ランサムウェアの高度化を明確に示すものです。APTの得意分野であった技術が取り込まれている点を踏まえると、企業や組織では、従来からの方針を見直し、多層保護や堅牢なインシデント対応、プロアクティブな脅威情報の活用などを促進し、セキュリティ体制を全体的に強化することが望まれます。Charonによる攻撃の影響は、業務侵害に留まるものではなく、データの損失、運用停止時間の増大、評判の失墜、法的・規制上の処分、身代金の支払い、復旧に要するコストの発生など、多岐に及びます。標的に合わせた戦略を組む性質上、保護対策の効いたネットワークも侵害に遭う可能性があります。そのため、組織の種類や規模を問わず、準備体制を整え、レジリエンス(回復力)を高めておくことが重要です。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに対 するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Threat Actor: Earth Baxia(攻撃グループ:Earth Baxia)

Emerging Threats: Threat Actor deploys Charon Ransomware using TTPs previously observed in Earth Baxia operations(高まる脅威:新型ランサムウェア「Charon」による標的型攻撃:APTグループ「Earth Baxia」の技術を利用)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

Threat Actor deploys Charon Ransomware using TTPs previously observed in Earth Baxia operations(新型ランサムウェア「Charon」による標的型攻撃:APTグループ「Earth Baxia」の技術を利用)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

ランサムウェア「Charon」を検知

malName: *CHARON* AND eventName: MALWARE_DETECTION

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

New Ransomware Charon Uses Earth Baxia APT Techniques to Target Enterprises」

By: Jacob Santos, Ted Lee, Ahmed Kamal, Don Ovid Ladores

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)