APT&標的型攻撃

コンテナ環境を守る:テレメトリの有効活用によりリスク可視化と脅威兆候の早期検知・対処を実現

サイバー脅威が巧妙化する中、コンテナ環境を守るためには「攻撃経路を予測し事前にリスクを軽減するプロアクティブセキュリティ(事前予防)」の実現が極めて重要です。

日々変化する脅威状況においてセキュリティチームは、検知を知らせるアラート以上に、迅速かつ適切な課題解決策を促すインテリジェンスを必要としています。ChatGTPに代表される大規模言語モデル(LLM)や人工知能(Al)の高度化が著しい昨今、エンドポイント、サーバ、クラウドワークロード、コンテナを標的とするサイバー脅威の巧妙化にも拍車がかかっています。セキュリティチームがこれらの脅威に対処するためには、「セキュリティ侵害が発生してから対処する従来の事後対応」から「攻撃経路を予測して被害に遭う前にリスクを軽減するプロアクティブセキュリティ(事前予防)」への移行が極めて重要となります。

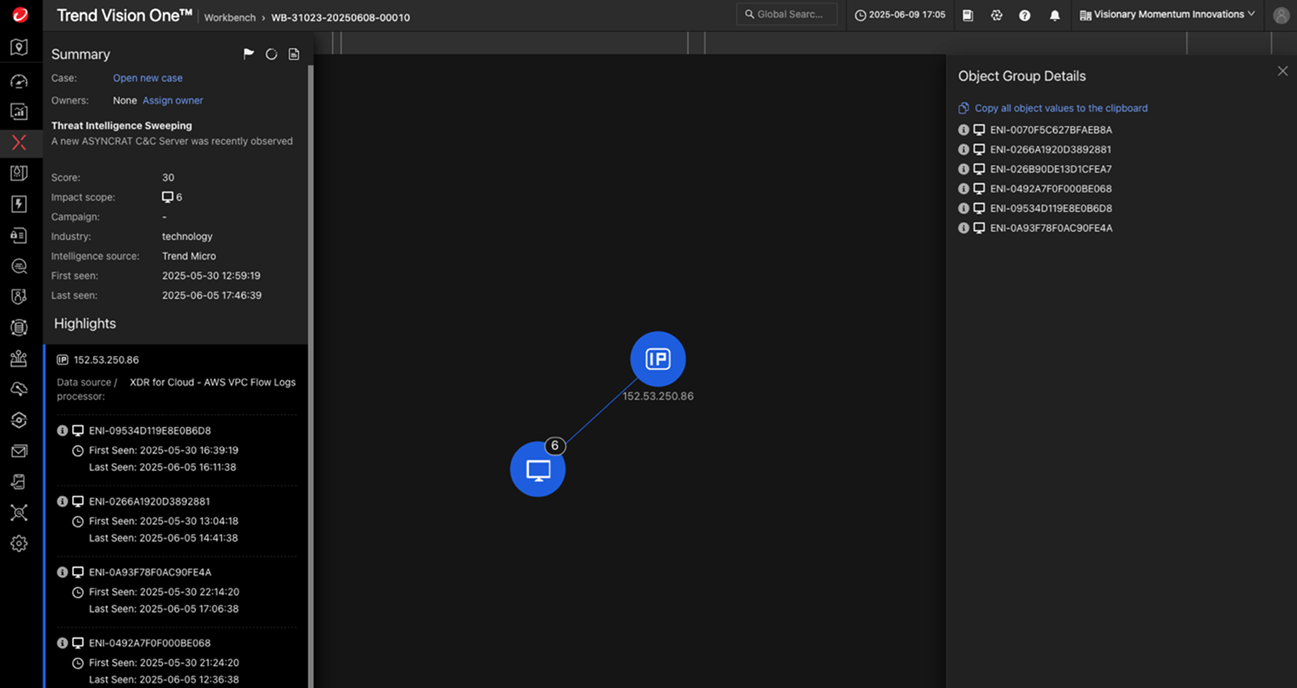

AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™」のXDR機能の一つ「脅威インテリジェンス」では、コンテナ環境の保護対策として、テレメトリデータに基づいて脅威の兆候を検索するスイープ機能をご利用いただけます。同機能は、コンテナ環境内で発生する可能性のある攻撃の特定に役立ちます。Trend Vision One上で検知された脅威イベントは、Workbenchにアラートとして表示されます。また、過去に検知された脅威情報を元にAIネイティブな基盤(機械学習型検索やAI技術など)が潜在的な攻撃活動をプロアクティブかつリアルタイムに特定できるようにします。この能動的な事前予防策は、従来の事後対応策(シグネチャ方式など)が見逃していた脅威の検知強化に寄与します。さらにトレンドマイクロは、数十年にわたる人間の知見と、業界初となる能動的なサイバーセキュリティに特化したAIエージェント「Trend Cybertron™」を融合させることで、脅威を効率的に封じ込めるために必要な相関分析、インシデント対応、適切な復旧支援を提供しています。

過去に遡ってスキャンを実施し、潜在的な攻撃の兆候を特定する

セキュリティチームは、IT環境を事前に可視化してリスクを軽減させる「プロアクティブセキュリティ戦略」と「既知の脅威情報に基づく調査・分析」を組み合わせることで攻撃活動を広範に把握できるようになります。さらにトレンドマイクロが展開するグローバル脅威リサーチ、脅威情報とMITRE ATT&CKとの関連付け機能、および過去に遡って侵入元を突き止める組み込み型スキャン「Retro Scan」を活用することで、過去のセキュリティ侵害を示唆する未検出の攻撃手口や潜伏状態の脅威の発見にもつながります。また、弊社の脅威インテリジェンスにおける特筆すべき機能の1つは、ネットワークアクティビティをコンテナ環境まで追跡調査できるようにします。このリアルタイムな可視性により、セキュリティチームは以下の対処が可能となります。

- 異常または不正な通信の特定

- 既知の不正なIPアドレスまたはドメイン(URL)へと接続する挙動の追跡調査

- 潜在的な遠隔操作用(C&C)サーバとの通信トラフィックまたは情報送出の試みの検出

Trend Vision Oneは、能動的に関連付けた通信フローを脅威インテリジェンスのデータベースと照合することで、コンテナに特化した脅威の検出時間を短縮し、攻撃者の滞留時間を制限します。アクセス制限を設けることは、ゼロトラストアーキテクチャを構築する上で重要な要素でもあります。

AIによる自動化した調査活動とカスタムインテリジェンスのスイープ機能

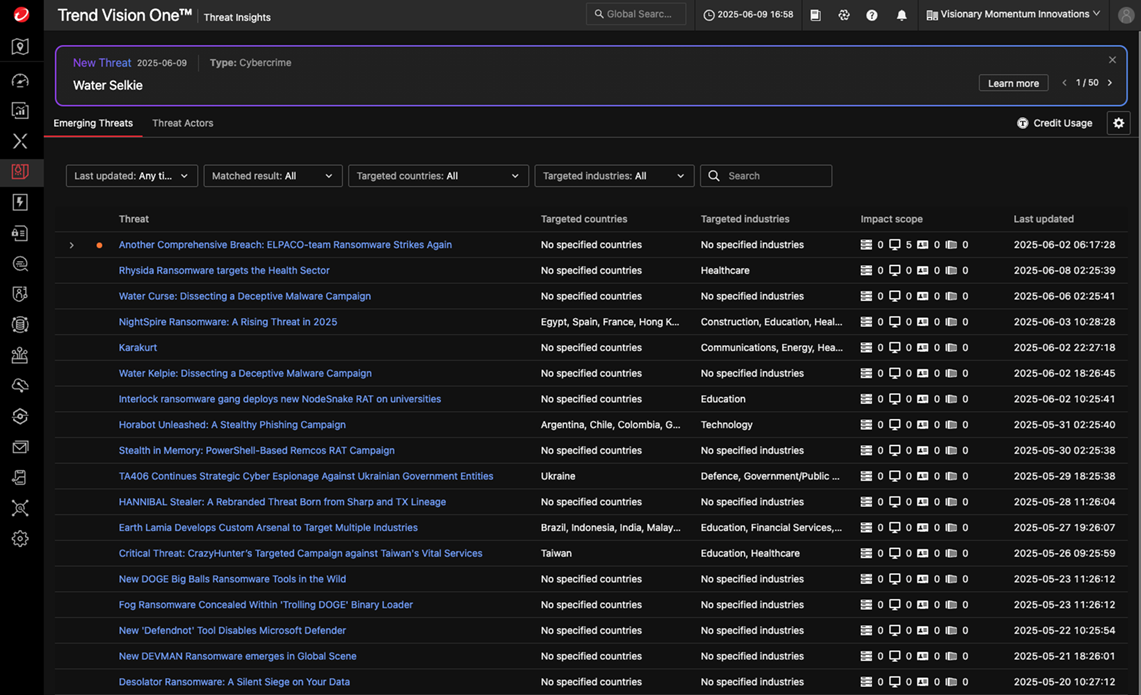

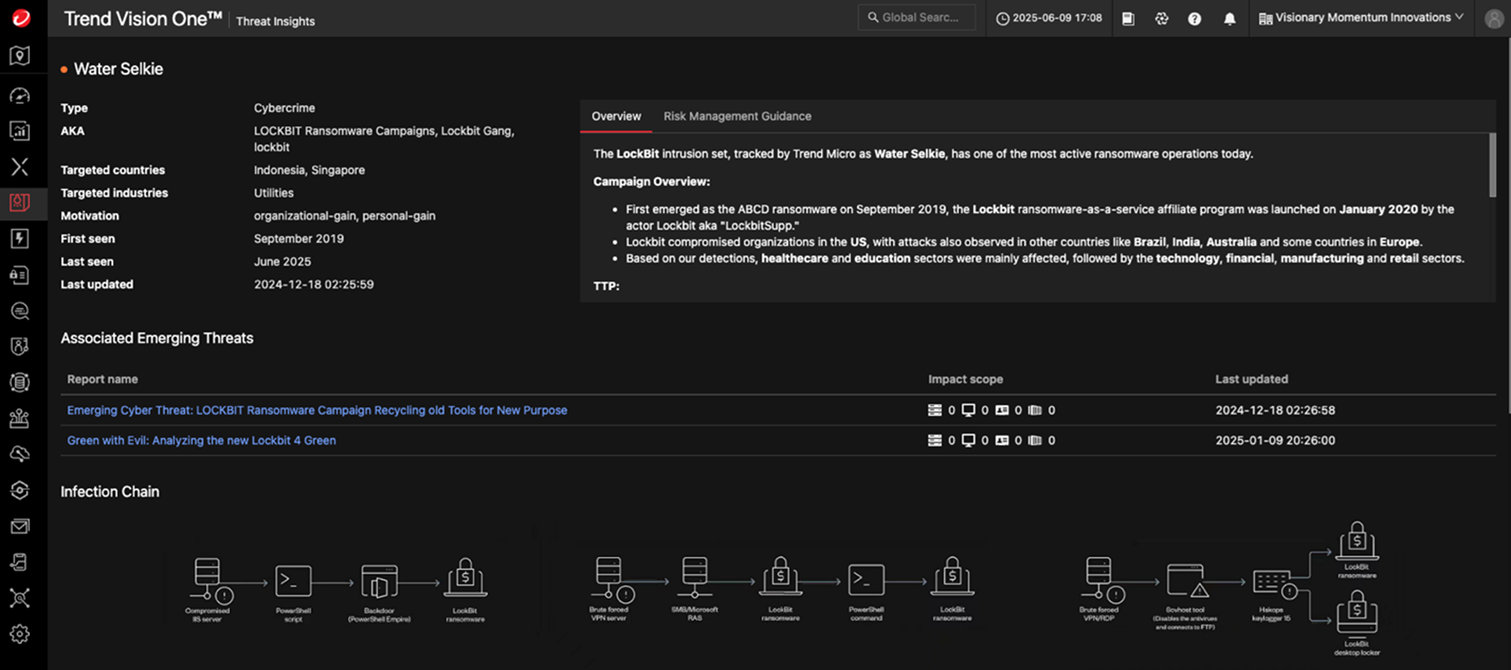

トレンドマイクロの脅威インサイト(Threat Insights)アプリは、Trend Vision Oneプラットフォーム内で脅威インテリジェンスを活用する際に主要なインターフェースとして機能します。脅威インサイトは、エンドポイント、サーバ、クラウドワークロード、コンテナにまたがる不正活動を一元化した形でMITRE ATT&CKに分類するほか、コンテキストに基づいた関連性を提供します(弊社のグローバル脅威リサーチチームの専門知識に基づくこれらの膨大な情報は、単一の中央ダッシュボード内でご確認いただけます)。

セキュリティチームは脅威インサイトを用いることで、不審なイベントを早期に特定し、それらの情報を既知の侵入の痕跡(Indicator of Compromise、IoC)データと関連付けることができます。これにより、進行中または過去に発生した攻撃の潜在的な影響範囲の把握が容易となります。また、戦術的インテリジェンスと戦略的インテリジェンスを統合することで、プロアクティブな脅威ハンティングやインシデント対応時における迅速かつ適切な意思決定が可能となります。

脅威インサイトは、トレンドマイクロの脅威インテリジェンスの有益な活用方法を具体化します。同アプリにより企業や組織は、サイロ化されたアラートに対応する代わりに、各脅威が「検知された理由」や各脅威への「対処方法」についての洞察を得ることができます。これにより、チーム間での連携が取れ、適切かつ迅速な復旧活動(インシデント対応、フォレンジック調査など)が可能となります。さらに脅威インサイトを用いることで、人力調査は過去のものとなります。当プラットフォームは、以下を組み合わせて、脅威のトリアージを自動化します。

- プロアクティブなマルウェア分析

- 既知の侵入の痕跡(IoCs)との照合による脅威情報の確認

- カスタムおよびサードパーティの脅威フィード

セキュリティチームは脅威インサイトを用いることで、自組織のIT環境を自動的にスキャンして侵入の痕跡に係るデータを見つけ出すことができます。また、重要度/緊急度などもスコアとして表示されるため、対応事項の優先順位付けが容易となります。これらの機能により、従来型の対策と比べてはるかに少ない時間と労力で痕跡に係る詳細を確認しながら調査・対処できるようになります。同時に脅威ハンティングの取り組みも強化されます。脅威アナリストは、推測による作業時間が減少するため、さらなる深堀調査が可能となります。

運用的脅威インテリジェンスを活用して実世界の影響範囲を軽減させる

セキュリティチームが刻々と変化する今日の攻撃対象領域(アタックサーフェス)に対処するためには、発令された各アラートを処理する従来の事後対応策から、脅威インテリジェンスやAI技術を活用した事前予防策へと移行する必要があります。Trend Vision One™プラットフォーム内のコアアプリ「脅威インサイト」は、セキュリティ運用チーム(SOC)やインシデント対応(IR)チームが攻撃対象領域に対処する際に役立つ運用的脅威インテリジェンスをリアルタイムで提供します。

脅威インサイトは、Trend Vision OneのXDR(Extended Detection and Response)機能にネイティブ統合されています。同アプリを活用することでSOCチームは、シグネチャ方式(パターンマッチング)やルールベース方式(ふるまい検知)の機能だけでなく、豊富なコンテキストデータに基づいて脅威を把握したり、優先順位を付けて対応したりできるようになります。

さらに脅威インサイトを用いることで、以下のような情報をご活用いただけます。

- 活発化した攻撃活動や攻撃者集団に係る最新の脅威インテリジェンス情報

- コンテキストに基づく詳細情報(マルウェアの動作、攻撃段階、影響被害を受ける業界など)

- エンドポイント、アイデンティティ、ネットワーク、クラウド層にまたがるクロスプラットフォーム上での相関関係

- 迅速かつ適切な復旧対応計画のために事前設定されたMITRE ATT&CKフレームワークと脅威を関連付けて見出された攻撃者集団の戦術、手法、手順(TTPs: Tactics、Techniques、Procedures)

まとめ

攻撃者は高度化するLLMやAl技術を悪用して、自身の手口を巧妙化させ続けています。セキュリティチームがこれらに対処するためには、その先を行く必要があります。Trend Vision Oneの脅威インテリジェンスを用いることで、「セキュリティ侵害が発生してから対処する事後対応」から「攻撃経路を予測して被害に遭う前にリスクを軽減するプロアクティブセキュリティ(事前予防)」への移行が可能となります。最も実効性の高い機能の1つは、コンテナ環境にも特化した可視性です。この可視性により、コンテナ環境内外のネットワークアクティビティの監視活動が効率化します。企業や組織は、これらのコンテナ間通信の追跡調査を自動化し、既知の不正インフラデータと照合することで、C&Cサーバとの通信トラフィックやその他の不正活動の早期に検出できるようになります。これらの脅威に対処することで、攻撃者集団に有益となる活動の多くが実行される前に阻止できるようになります。

本記事で解説したプロアクティブな監視活動は、攻撃機会の減少につながります。さらにトレンドマイクロの脅威インテリジェンスは、セキュリティチームが先手を打つ際に必要とする脅威情報や、適切かつ迅速な対応を可能にするコンテキスト情報を提供します。

参考記事:

Stay Ahead of Cyber Threats Sweeping Container Telemetry data

By: Fernando Cardoso, Felipe Costa, Eduardo Golcman, Stefano Olivieri

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)