サイバー脅威

北朝鮮背景のサイバー犯罪を支えるロシアのネットワークインフラ

本稿では、北朝鮮背景とされるサイバー犯罪の現状について取り上げます。トレンドマイクロの分析から、「Void Dokkaebi(ヴォイド ドッケビ)」(別名:Famous Chollima(フェイマス チョルリマ))と呼ばれる攻撃キャンペーンを含め、北朝鮮背景のサイバー犯罪は、匿名化ネットワークの広範な利用やロシアのネットワークインフラの使用によって支えられていることが明らかになりました。

- トレンドマイクロは、北朝鮮に関連するサイバー犯罪活動に使用されている複数のロシアのIPアドレスレンジを特定しました。これらの活動は、特にVoid Dokkaebiインジェクションセットという手口に関連する一連の攻撃キャンペーンに紐づいています。

- 北朝鮮関連のサイバー犯罪で使用されていたこれらのロシアのIPアドレスレンジは、商用VPNサービス、プロキシサーバ、RDPを備えた多数のVPSサーバを活用する大規模な匿名化ネットワークによって秘匿されており、ハサンおよびハバロフスクに拠点を持つ2つの企業に割り当てられています。ハサンは北朝鮮とロシアの国境からわずか1マイルの場所に位置し、ハバロフスクは北朝鮮との経済的・文化的なつながりで知られています。

- トレンドマイクロの分析では、北朝鮮が海外に派遣しているとみられるIT技術者たちはロシアのIPアドレスレンジに属する2つのIPアドレスと、北朝鮮国内の2つのIPアドレスを通じて本国と通信しているとみられます。Trend Microのテレメトリデータは、これらの北朝鮮系IT技術者が中国、ロシア、パキスタンなどから業務を行っている可能性を強く示唆しています。

- トレンドマイクロの評価によれば、北朝鮮に関係するアクターはロシアのIPアドレスレンジを利用して、数十台のVPSサーバへRDP接続し、求人サイトでのやり取りや暗号資産関連サービスへのアクセスなどのタスクを行っています。暗号資産ウォレットのパスワードを総当たり攻撃で解析しようとする活動に使われているサーバの一部も、これらのロシアのIPレンジに含まれています。

- さらに、Void Dokkaebiが使用するBeavertailマルウェアのコマンド&コントロールサーバの構築方法や、暗号資産ウォレットのパスワードを解析する方法を解説した動画も確認しました。これらの動画では英語が母語でないような文章が使われており、北朝鮮が外国の協力者と連携している可能性も考えられます。

- ウクライナ、アメリカ、ドイツのIT技術者たちも、架空の企業による偽の求人面接に誘い込まれる形で、これらの攻撃キャンペーンの標的となっています。トレンドマイクロは、Void Dokkaebiの主な目的は、暗号資産、Web3、ブロックチェーン技術に関心のあるソフトウェア技術者から暗号資産を盗むことにあると分析しています。

- Trend Vision One™ は、本ブログで取り上げた侵入の痕跡(IoC:Indicators of Compromise)を検知・ブロックする機能を提供しています。Trend Vision Oneの利用者は、ハンティングクエリ、脅威インサイト、脅威インテリジェンスレポートにもアクセスでき、Void Dokkaebiに関する詳細な情報や最新動向を把握することができます。

はじめに

北朝鮮ではインターネットへのアクセスが極めて限られており、同国に割り当てられているIPアドレスはわずか1,024件にすぎません。しかしながら、北朝鮮が関与すると見られるサイバー犯罪の規模は非常に大きく、複数の国際的な法執行機関が大規模な攻撃キャンペーンを北朝鮮背景の攻撃者によるものと公に指摘しています。最近の例としては、暗号資産取引所であるBybit事例が挙げられます。この事例では北朝鮮背景とされる攻撃者「TraderTraitor」の巧妙な攻撃により、15億米ドル相当の暗号資産が窃取されました。このような大規模なサイバー犯罪活動を展開するためには、1,024件のIPアドレスだけでは到底足りません。そのため、多数のIT技術者を海外に派遣、または海外で雇用するという手法が採られています。また、北朝鮮が関連する攻撃キャンペーンを秘匿するため、大規模な匿名化ネットワークも使用されています。こうした匿名化レイヤーは、悪意ある通信の発信元を隠し、攻撃の帰属の断定を困難にしています。

本稿では、北朝鮮に関連するとされるいくつかの攻撃キャンペーンが、ロシアの5つのIPアドレスレンジから発信されていることについて取り上げます。これらのIPレンジは、VPNやプロキシ、あるいはRDPによるレイヤーによって一般の目から隠されており、ロシアのハサンおよびハバロフスクに所在する2つの組織に割り当てられています。また、北朝鮮に関係するとされる攻撃キャンペーンが、他国のインターネットインフラも活用していると判断しています。

ハサン(Khasan)は、ロシアにある小さな町で、北朝鮮および中国との国境からわずか1マイルの場所に位置しています。この町には、朝露友好橋と呼ばれる鉄道橋が存在します。一方、ハバロフスクは北朝鮮との経済的および文化的な結びつきで知られています。こうした背景から、この2つの町は、北朝鮮の目的に沿ったサイバー犯罪活動の拠点として自然な候補地といえるでしょう。調査では、ロシアのIPレンジが世界中の多数のVPSサーバにRDPを通じて接続され、Skype、Telegram、Discord、Slackなどのアプリを用いた通信、外国人IT技術者への求人サイトを通じた接触、さらには暗号資産関連ウェブサイトへのアクセスなどの活動が行われていることが確認されています。これには、盗まれた暗号資産の引き出しや資金洗浄も含まれています。

Void Dokkaebiの特徴的な攻撃の1つに、ソーシャルエンジニアリング手法を用いて外国人IT技術者を騙す手口があります。この手口では、ソフトウェア開発者に対し、偽の求人面接を装って接触します。開発者は、LinkedInなどのプラットフォームや他の求人サイトに掲載された求人に応募します。すると、採用担当者を名乗る人物から面接の一環として特定の課題をこなすように依頼されます。この課題には、GitHub、GitLab、Bitbucket、あるいはプライベートなGitLabサイトといった一般に使用されている正規のコードリポジトリからコードをダウンロードし、デバッグや改善を行う作業が含まれます。これらのリポジトリには通常、直接的なマルウェアは含まれていません。しかし、第三者のウェブサイトにホストされた難読化された有害なスクリプトを注入するコードが含まれている可能性があります。応募者がダウンロードしたコードを、自身のパソコンや本番環境で(仮想環境でなく)実行してしまうと、攻撃者はそのシステムへのアクセス権を獲得します。

攻撃者はシステムに侵入した後、他のマルウェアをインストールし、自動的にパスワードや暗号資産ウォレットといった機密情報を探索させます。その後、暗号資産を引き出したり、他の重要なデータを盗み取ったりする可能性があります。感染したデバイスの中には、正規のプロキシソフトウェア(たとえばCCProxy)をインストールされ、攻撃者の匿名化インフラに組み込まれてしまうものもあります。

もう1つの特徴的な手口として、北朝鮮のIT技術者が身元を隠して欧米企業に就職し、西側諸国に住む共犯者が運営する「ラップトップファーム(ノートパソコンを多数配置したリモート作業拠点)」を利用するというものがあります。これにより、北朝鮮のIT技術者は、被害企業に対して、自身が外国でリモート勤務していることを隠すことができます。この手口は、北朝鮮の収益獲得を支援する不正スキームとされ、トレンドマイクロはこの手口がBeavertailマルウェアの攻撃キャンペーンと密接に関連していると評価しています。

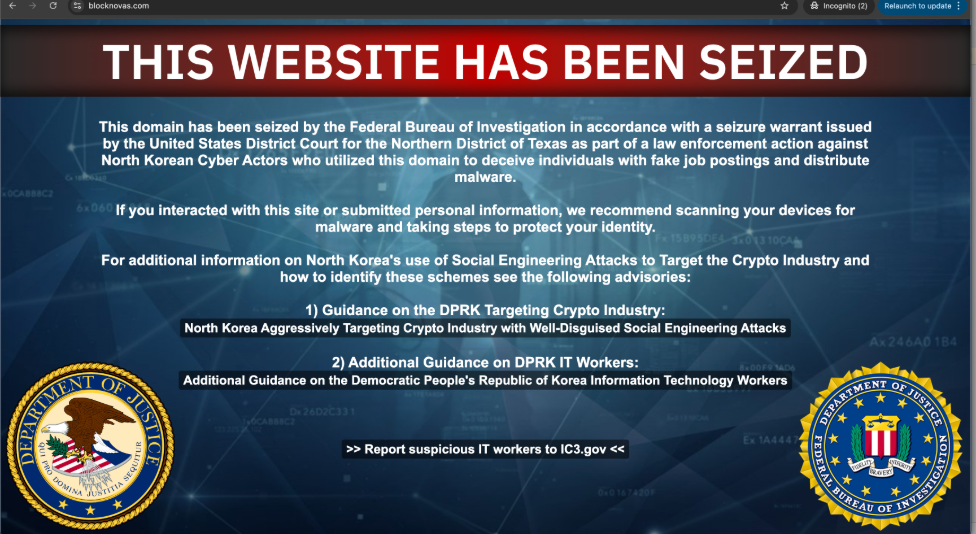

BlockNovas:求職者を騙すための架空企業の実例

本稿では、Void Dokkaebiが使用するとされるBeavertailマルウェア攻撃キャンペーンのクラスターについても取り上げます。今回注目したのは、BlockNovasという架空の企業です。この企業はウェブサイトを持ち、LinkedInやUpworkを含む複数の求人プラットフォームにおいて存在感を示しています。BlockNovasの求人に対しては数百人の応募者が反応しており、そのうち複数名が面接プロセス中にマルウェアに感染したことが確認されています。BlockNovasは、ウクライナ、米国、ドイツなどの国々でWeb3やブロックチェーンの専門家を対象とした求人を掲載していました。この企業は、BeavertailおよびInvisible Ferretといったマルウェアを利用し、さらに面接中に「ノートパソコンのカメラに不具合がある」と見せかけて応募者にマルウェアをダウンロード、実行させる手口も使っていました。

BlockNovasの調査中、匿名化レイヤーの下層に、前述したロシアのIPレンジが存在することを確認しました。Beavertailのコマンド&コントロール(C&C)サーバの別のクラスターも、同じロシアのIPレンジを使ってVPNやプロキシ、RDPセッションを通じて管理されていることが判明しています。

これにより、興味深い仮説が導かれます。それは、北朝鮮による主要な攻撃的サイバー活動の一部が、ロシアのハサンおよびハバロフスクという町にあるインターネットインフラを通じて、またはそこから直接行われている可能性があるということです。こうしたインフラは2017年から構築されており、2023年以降にさらに拡大しているとみられます。

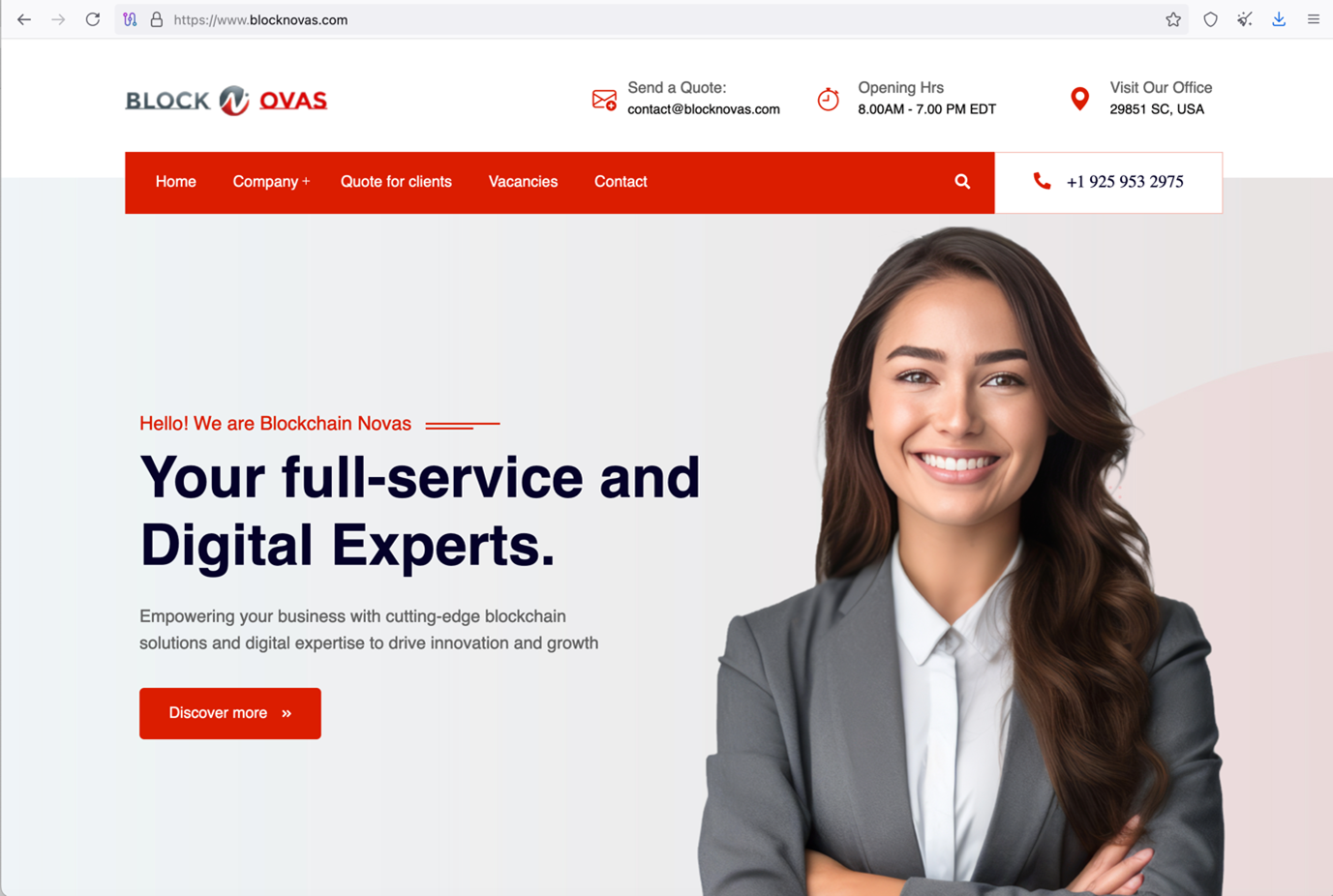

BlockNovas[.]comのサイトでは、現代的なデザインのウェブサイトを装い、ブロックチェーン技術分野で活動している会社であると自称しています(図1)。また、Facebook、X(旧Twitter)、LinkedInといったSNSや各種求人サイトなど、オンライン上の露出によっても信頼性を演出し、ソフトウェア開発者に実在しない職種への応募を促しています。

BlockNovasは、おそらく人工知能(AI)を活用してオンライン上の人物像を作成し、面接プロセスを実施していると考えられます。実際、テクノロジー業界では正規の面接も多くがオンラインで行われており、それが応募者の警戒心を緩める一因になっている可能性があります。私たちはLinkedInやその他の求人サイト上でBlockNovasの動向をしばらく観察し、突如として現れるCTO(最高技術責任者)などの重要なポジションに就いた新しいBlockNovas社員のプロフィールを複数確認しました。これらのプロフィールは、一見すると突然現れたように見えるものの、多くはSNS上である程度の履歴があり、数百人のフォロワーを抱えていました。中には、乗っ取られたアカウントが新たな求人情報の拡散に利用されていたケースも見受けられました。見た目には信頼性のあるオンライン上の存在として振る舞うことで、BlockNovasはおそらく数百人の求職者に接触したと考えられます。

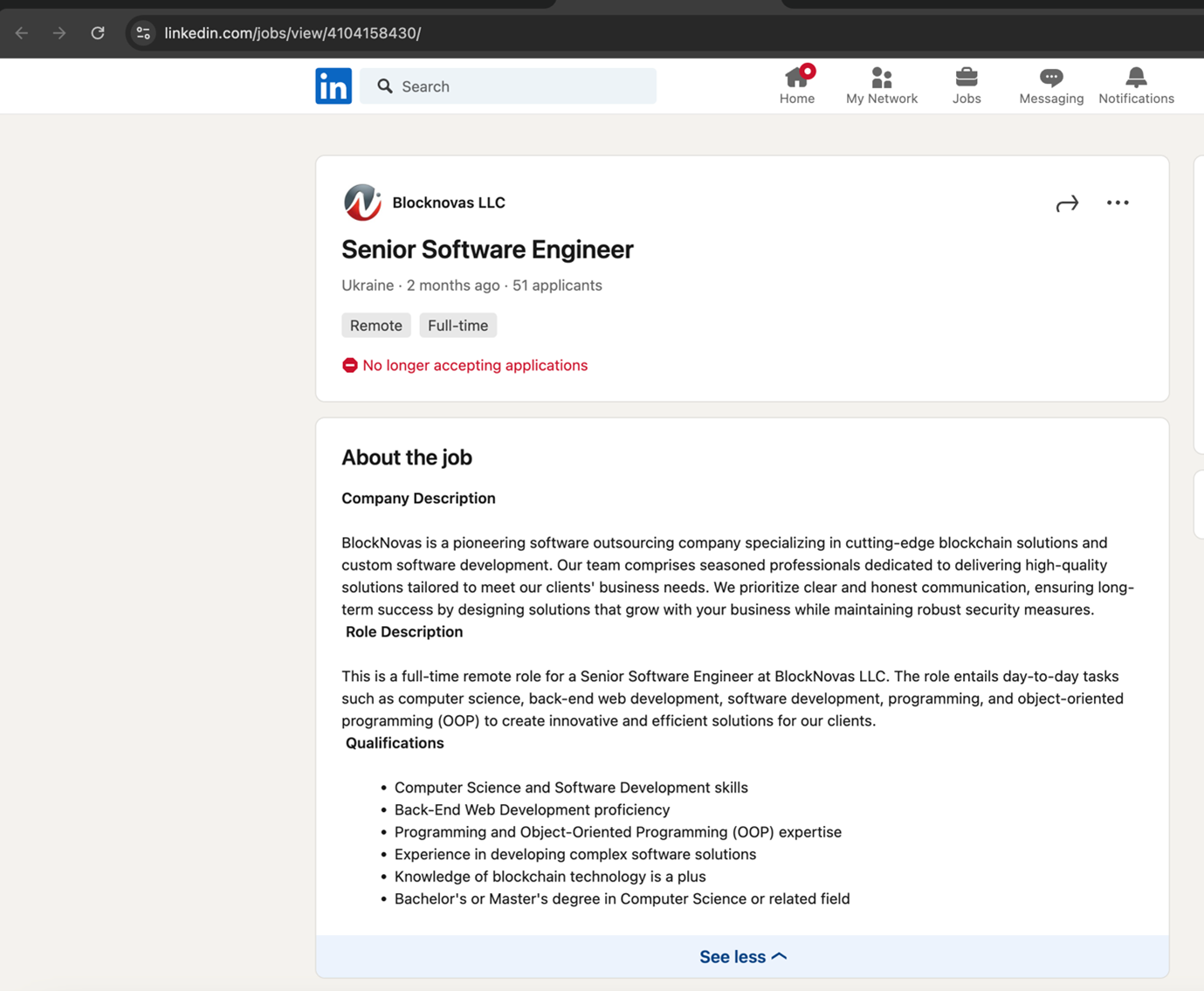

2024年12月、BlockNovasはLinkedIn上で上級ソフトウェアエンジニアの募集を掲載し、特にウクライナのIT技術者をターゲットにしていました(図2)。さらに、米国、ドイツ、エクアドルなどの地域のIT技術者を対象とした求人も行っていました。2025年春時点でも、BlockNovasはLinkedInのようなSNSやFreelancerといったサービス上で新たな求人を継続的に掲載しています。

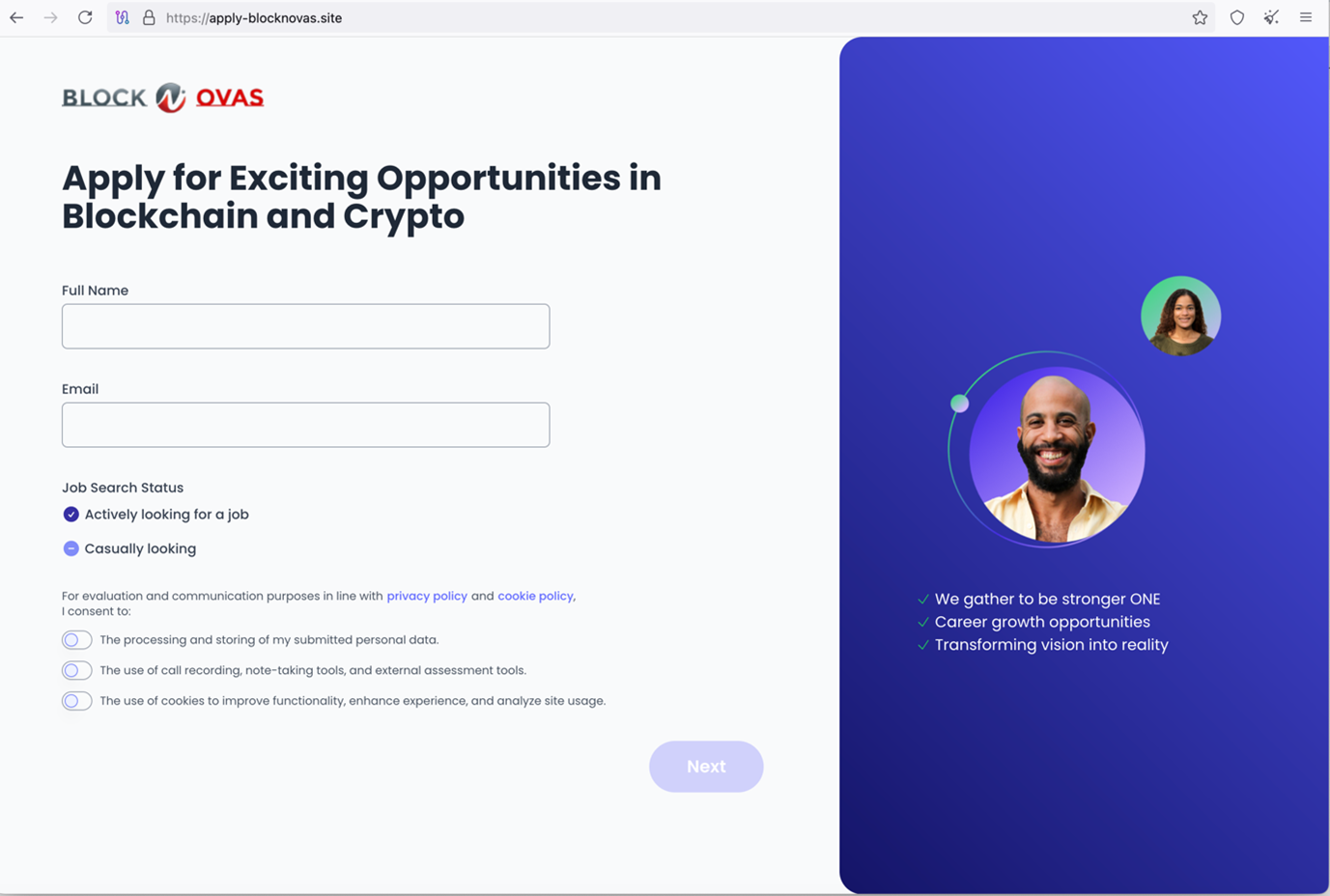

BlockNovasとBeavertailのC&Cサーバとは、技術的なインジケーターを通じて直接的な関連が確認されています。また、BlockNovasの自動化された求人面接サイト(図4)では、応募者に対してBeavertail関連のマルウェアをインストールさせようとする試みが確認されました。

主な目的は、暗号資産、Web3、ブロックチェーン技術、プログラミングに関心を持つIT技術者から暗号資産を盗むことであると考えられます。しかし、攻撃者が初期アクセスを確立した後、別のチームにそのアクセス権を引き渡す可能性もあります。そのチームは、情報の窃取に関心を持っている可能性があります。実際、エネルギー関連企業が標的とされていた例も確認されており、攻撃者が当該企業において暗号資産を発見できなかった場合、スパイ活動に特化した別のチームに初期アクセスを譲渡するのは論理的な流れといえます。

2025年3月、BlockNovas[.]comの自動面接プロセスを体験した際、カメラのソフトウェアを更新するよう求めるメッセージが表示されました(図3)。この「ソフトウェア更新」は、Mac環境ではFrostyFerret、Windows環境ではGolangGhostと呼ばれるマルウェアであり、使用されているC&CサーバはBeavertailおよびFrostyFerretの両方に関連しています。

BlockNovas[.]comは2024年7月16日に作成された比較的新しいドメインです。ウェブサイトに記載されているサウスカロライナ州の住所を調査したところ、それは空き地であることが判明しました。また、同州の事業者オンライン登録システムに「BlockNovas」という企業名は登録されていませんでした。

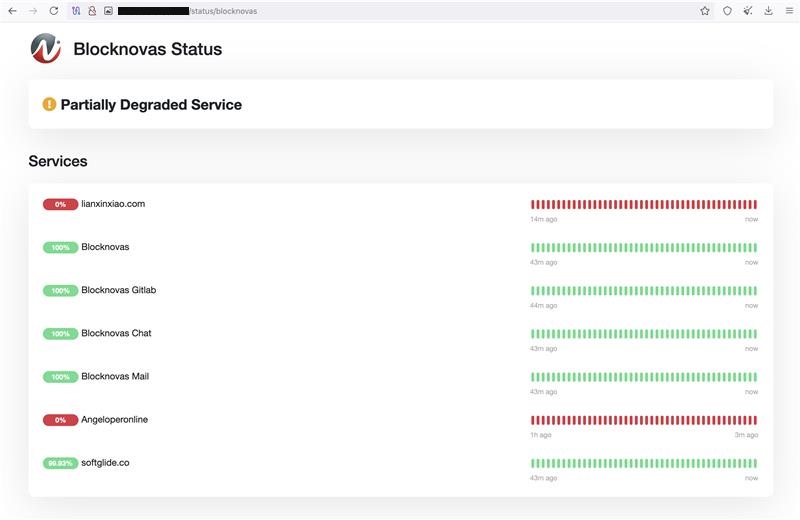

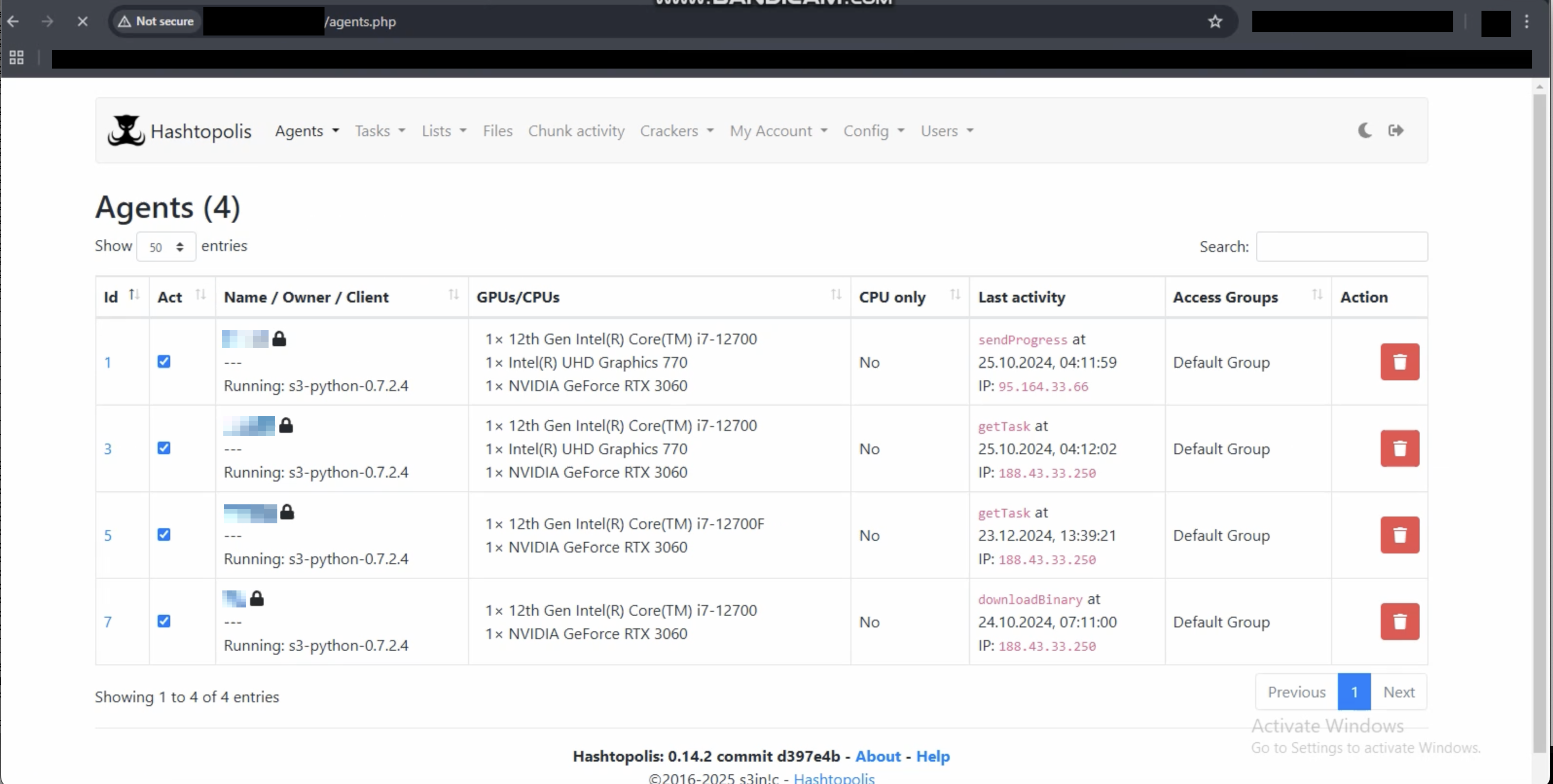

BlockNovasには、ウェブサイトの稼働状況を表示するステータスページがあり、その中にはBlockNovasのGitLabページや、既知のBeavertailマルウェアのC&C(コマンド&コントロール)ドメインも含まれていました(図5)。BlockNovasのGitLabには、Beavertailマルウェアが確認されており、プライベートなGitLabだけでなく実際の公開GitLabページにもホスティングされていました。さらに、BlockNovasのサブドメイン mail[.]BlockNovas[.]com(167[.]88[.]39[.]141)のウェブサイトでは、パスワードを解析するためのツール「Hashtopolis」も発見されています(図10)。

2025年4月23日、米連邦捜査局(FBI)は、北朝鮮のサイバー関係者に対する法執行措置の一環として、BlockNovasドメインを押収しました。

攻撃に使用される匿名化レイヤー

北朝鮮に関連する攻撃キャンペーンにおける匿名化レイヤーを分析した結果、より深く秘匿された層で特定のロシアのIPアドレスが繰り返し使用されていることが確認されました。これらのロシアのIPアドレスは、Beavertail関連のIPアドレスに紐づくリモート管理ポータルやC&Cシステムにも時折接続しており、Astrill VPNの使用も頻繁に見られました。北朝鮮に関連する複数の攻撃キャンペーンでは、攻撃元を隠すためにAstrill VPNへの依存が非常に高いことが知られています。このため、北朝鮮に関係するアクターの中には、VPNやプロキシの使用を怠り、ロシアにある実際のIPアドレスを漏らしてしまったケースがあると考えられます。

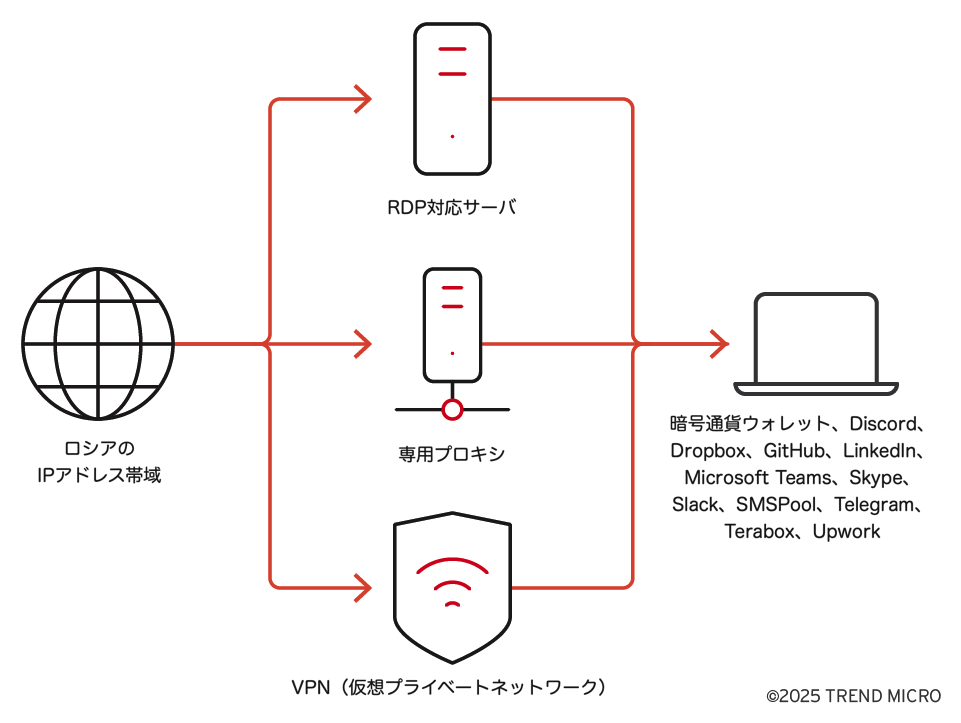

ロシアのIPレンジの使用を隠すため、他の匿名化手法も併用されています(図6)。Astrill VPNのほか、RDP(リモートデスクトッププロトコル)の利用が特に顕著です。ロシアのIPレンジから数十台のRDP VPSサーバにアクセスが行われており、それらのサーバを介してVoid Dokkaebiがよく利用するサービスに接続しています。これらのサービスには、Discord、Mattermost、Microsoft Teams、Skype、Slack、Telegramといった通信プラットフォームのほか、暗号資産関連サービスやLinkedIn、Upworkなどの求人サイトも含まれます。さらに、Visual CodeやGitHubなどのプログラミング関連サイトも頻繁にアクセスされています。Void Dokkaebiに関係するサイバー犯罪者の地理的な広がりを考慮すると、今後も新たな出自や匿名化手法が使われていく可能性が高いと考えられます。

2025年1月、ある侵害されたクラウドインスタンス上にインストールされていたCCProxyから、明確なプロキシログを取得することができました。このプロキシログからは、北朝鮮の活動と一致する通信履歴が確認されました。プロキシには、ロシアにあるIPアドレス188[.]43[.]33[.]251からのアクセスがありました。このIPアドレスはすでに北朝鮮のサイバー犯罪活動との関連が疑われていたものであり、北朝鮮関係者が一般的に使用するインターネットサービスにアクセスしていたことが確認されています。具体的には以下のサービスが含まれていました:

- Aptos @ Sui Wallet

- Astrill VPN

- DeBank

- Dropbox

- Exodus Wallet

- GitHub

- Keplr Wallet

- Rabby Wallet

- Reown

- SMSPool

- Skype

- Sprig

- Telegram

- Terabox

- Upwork

- Visual Studio

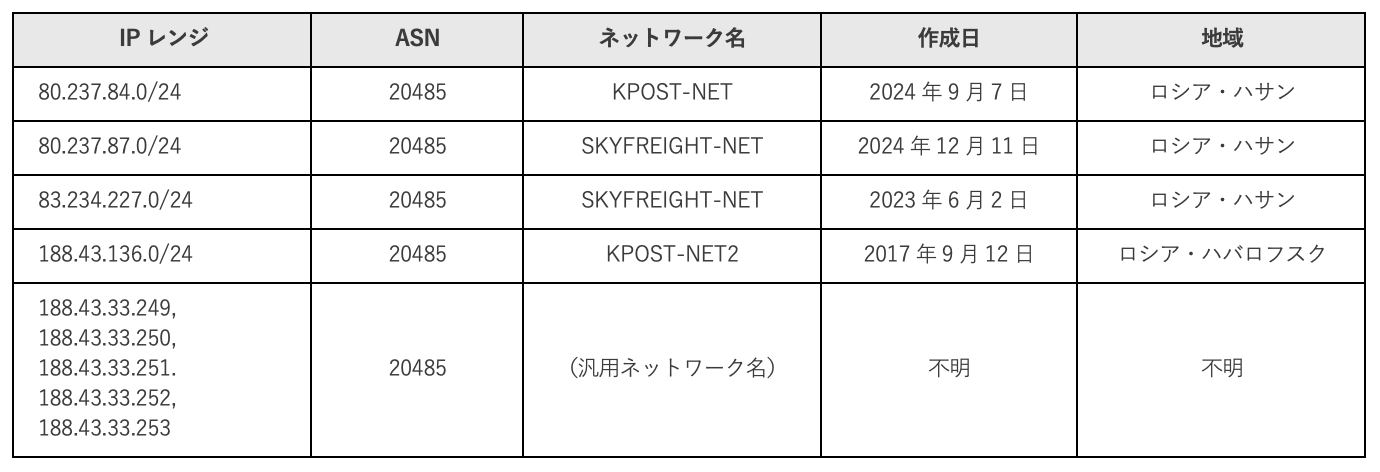

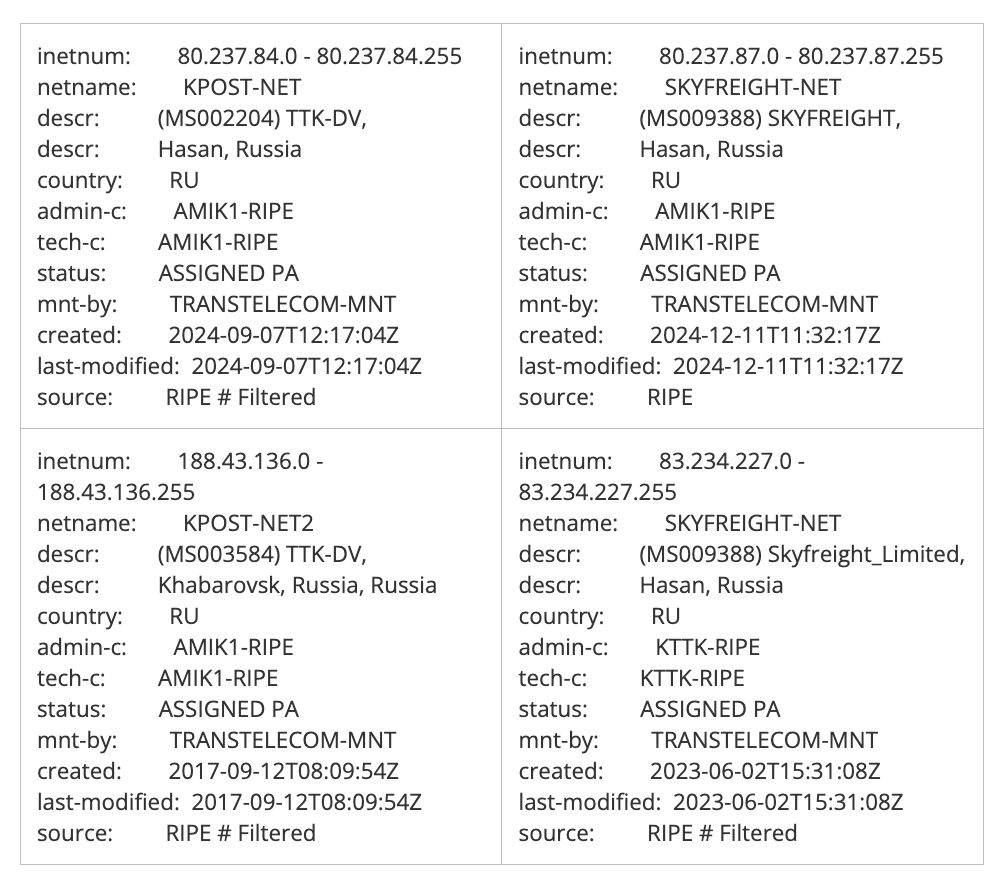

北朝鮮関連の攻撃キャンペーンで使用されたと考えられるロシアのIPレンジについては、表1にまとめています。

また、信頼度は低いものの、188[.]43[.]136[.]0/24の中にある2つのIPアドレスが、北朝鮮に関係するIT技術者によって頻繁に使用され、本国への報告に使われていると評価しています。これら2つのIPアドレスは、北朝鮮の自律システムネットワーク(ASN)に割り当てられている175[.]45[.]176[.]0/22内の他の2つのIPアドレスと類似した通信パターンを示しています。これらの北朝鮮IPアドレスも、北朝鮮が展開する攻撃的なサイバー作戦に従事する技術者たちが、国外から本国に接続するために使っていると疑われています。具体的には、これらのIPアドレスが中国、ロシア、パキスタンなど、北朝鮮に関係するサイバー活動が確認された地域から接続されていたという証拠が得られています。国外の北朝鮮関係者が本国と通信するために使用していると評価されるIPアドレスは以下の通りです。この評価は、こちらの調査でも言及されています。

- 175[.]45[.]176[.]21

- 175[.]45[.]176[.]22

- 188[.]43[.]136[.]115

- 188[.]43[.]136[.]116

表1にあるロシアのIPレンジは、いずれもAS20485(ロシアのTransTelecom)に属しています。TransTelecomは、2017年以降、北朝鮮にとって第2の上位プロバイダーとして機能しているとみられています。実際、2017年にはハサン付近の朝露友好橋を経由して光ファイバーケーブルが敷設されたことが報じられており(図8)、北朝鮮のインターネット上流接続の第二の経路が構築されたとされています。IPレンジ188[.]43[.]136[.]0/24は、TransTelecomが北朝鮮向けの上位プロバイダーとして機能し始めた時期とほぼ同じ頃にRIPEで登録されています。さらに、最近になって2つの新たなIPレンジがロシア・ハサン所在の組織に割り当てられています。2022年以降、衛星画像を通じてハサン地域の活動が活発化している様子も確認されています。ハサンの鉄道駅は、この橋を通じて北朝鮮との間で人や貨物の輸送を行っているとみられています。

もう一つのIPレンジは、ロシアのハバロフスクに割り当てられています(表2)。ハバロフスクは北朝鮮の国境から約700キロ(約435マイル)の距離にあり、北朝鮮との文化的および経済的なつながりを持ち、北朝鮮系住民も居住しています(図8)。このことから、北朝鮮による一部のサイバー犯罪活動が、ロシアのハサンやハバロフスクといった都市のインターネットインフラを通じて行われている可能性がある、という興味深い仮説が導かれます。

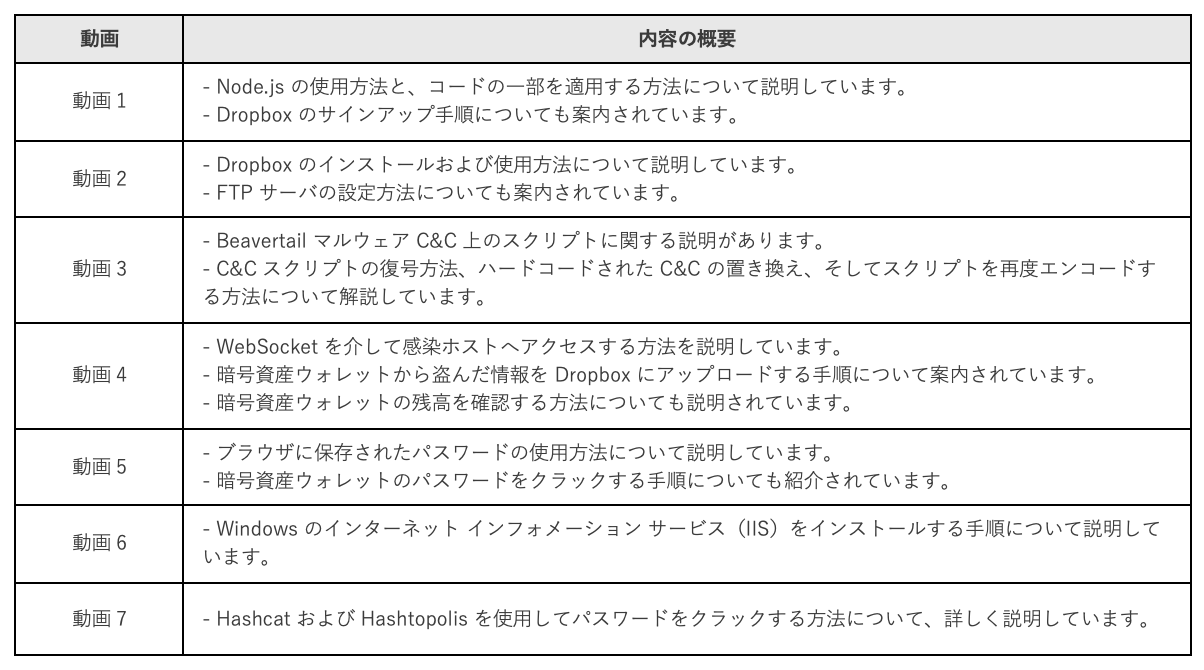

マルウェアの使用を支援するための「解説動画」を発見

Beavertail C&Cサーバの構成方法を詳細に解説する7本の動画を入手しました(表3参照)。これらの動画には、英語が母語でない話者によると思われるテキストが含まれており、内容からも、これらが主要な攻撃者グループの外部にいるスキルの低い協力者向けに作成されたと推測されます。動画では、Dropboxアカウントをサーバ上で設定する方法や、コードを変更する手順などが紹介されています。これらの動画は、2025年1月末にBeavertail C&Cサーバ(95[.]164[.]18[.]177)へRDP接続している間に作成されたとみられ、ログインしていたのはBlockNovas[.]comドメインのアカウントであることが確認されています。動画内では、新たなDropboxアカウントが別のBlockNovas[.]comのメールアドレスで作成され、その確認メールがすぐに届く様子が画面上に表示された新着通知からも確認できました(図9)。動画制作者は、ロシアのIPアドレス188[.]43[.]33[.]251からBeavertail C&Cサーバに接続していた可能性が高いと考えられます。なお、このIPアドレスの地理的な場所に制作者本人が実際にいたかどうかは特定できませんでしたが、その可能性は否定できないと考えています。また、これらの動画の一つでは、暗号資産ウォレットのパスワードをクラックする方法についても説明されていました。こうした計算負荷の高い作業を支援するために設定されたサーバの1つが、IPアドレス188[.]43[.]33[.]250であることも確認されています。

展望と結論

Void Dokkaebiの主な目的は、被害者の暗号資産ウォレットからの盗難であると考えられます。Beavertail関連の攻撃キャンペーンはすべてが同一のインフラ構成を用いているわけではなく、使用される手法やインフラに若干の違いが見られることから、異なるサイバー犯罪グループがそれぞれのスタイルで活動していることが示唆されます。Void Dokkaebiに関連する一部の攻撃キャンペーンはロシアのIPレンジから発信されているように見受けられますが、中国、南米、パキスタンから発信されている可能性もあります。北朝鮮が自国のIT技術者を海外に派遣し、そこでサイバー犯罪を行わせているという報道もあります。フォーカー(他人のコードを真似する実行者)もまた、北朝鮮によって単純なタスクのためにリクルートされている可能性があると見ています。今回入手した英語の解説動画も、その裏付けとなる証拠の一つです。Void Dokkaebiの攻撃キャンペーンを展開するうえで必要とされる技術は、必ずしも高度とは言えませんが、結果としては非常に効果的で、かつスケーラブルであることが示されています。

今後、Void Dokkaebiの攻撃範囲は、よりスパイ活動に近い目的へと拡大していくと予想されます。北朝鮮のアクターが使う匿名化ネットワークの深層部分の多くがロシアにあることから、北朝鮮とロシアの組織との間に何らかの意図的な協力関係、あるいはインフラの共有が存在している可能性があると考えられます(確信度は低〜中程度)。このような協力関係が進展した場合、初期侵入の権限がサイバースパイ活動に特化した他のグループに引き渡されることが、次のステップとして考えられます。

Void Dokkaebiのような脅威を軽減するためには、IT関係者がコードレビューや採用面接の一環としてコーディングテストを求められた際に、そのコードを本番サーバや業務用・個人用のノートパソコン上で絶対に実行しないことが重要です。代わりに、これらの作業は隔離された仮想環境内で行うべきです。このような環境を用いることで、機密情報や個人情報へのアクセスを遮断し、データの持ち出しを防ぐことができます。テストが終了したら、仮想環境は完全に削除し、情報の秘匿性を確保することが求められます。

また、面接の過程では、面接官からの応答がディープフェイクやAI生成である可能性にも注意を払う必要があります。たとえば、質問に対して曖昧な回答を繰り返したのちに、ようやく直接的な返答がなされるといったケースは、AIによって回答が構成されている兆候かもしれません。こうした違和感に気づくことは、より安全で誠実な面接環境を保つためにも重要です。

本稿で取り上げた脅威に対し、トレンドマイクロでは以下の保護や支援を提供しています:

Trend Vision One™ によるプロアクティブセキュリティ

このような脅威から組織を守るには、Trend Vision One™ の活用が効果的です。Trend Vision One は、AI を搭載した唯一のエンタープライズ向けサイバーセキュリティプラットフォームであり、サイバーリスクの可視化・管理、セキュリティ運用、そして多層防御を一元化します。この包括的なアプローチにより、脅威を予測・防止でき、デジタル全体にわたってプロアクティブなセキュリティ成果を加速させることができます。数十年にわたるサイバーセキュリティのリーダーシップと、業界初のプロアクティブサイバーセキュリティAIである Trend Cybertron に支えられた本プラットフォームは、実証された成果を提供します。たとえば、ランサムウェアのリスクを92%削減し、検出にかかる時間を99%短縮しています。セキュリティリーダーは、自組織のセキュリティ体制をベンチマークし、ステークホルダーに対して継続的な改善を示すことが可能になります。Trend Vision One により、セキュリティ上の死角を排除し、本当に重要なことに集中する体制が整います。セキュリティをイノベーションの戦略的パートナーとして位置づけ、高めることが可能になります。

Trend Vision Oneのスレットインテリジェンス

進化する脅威に先んじるために、Trend Vision Oneのユーザは、さまざまな「Intelligence Report」や「Threat Insights」にアクセスできます。Threat Insightsは、サイバー脅威が発生する前にその動向を把握し、攻撃者やその悪意ある活動、攻撃手法に関する包括的な情報を提供することで、新たな脅威への備えを可能にします。このインテリジェンスを活用することで、環境を保護し、リスクを軽減し、効果的に脅威へ対応するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- Russian Infrastructure Plays Crucial Role in North Korean Cybercrime Operations(北朝鮮のサイバー犯罪活動を支えるロシアのインフラ)

Trend Vision Oneのアプリ「Threat Insights」

- 攻撃者: Void Dokkaebi

- 新たに出現する脅威: Russian Infrastructure Plays Crucial Role in North Korean Cybercrime Operations(北朝鮮のサイバー犯罪活動を支えるロシアのインフラ)

Trend Vision Oneのハンティングクエリ

Trend Vision One Search アプリ

Trend Vision Oneの利用者は、このSearchアプリを使用して、この本稿で言及されている悪意のある指標と、自社環境のデータを照合や探索ができます。

マルウェアBeavertailの検出

malName:RUTHENS AND LogType: detection

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くのハンティングクエリをご利用いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

すべてのIOCリストはこちらのページでご確認いただけます。

参考記事:

Russian Infrastructure Plays Crucial Role in North Korean Cybercrime Operations

By: Feike Hacquebord, Stephen Hilt

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)