サイバー脅威

新たな脅威ベクトル:ファイル拡張子名を用いたトップレベルドメイン

本稿では、トップレベルドメインに拡張子名を用いてURLを偽装する事例を検証し、本脅威から個人や組織を保護するための対策について解説します。

2023年5月、Googleは.zipや.movを含む8つの新しいトップレベルドメイン(TLD)を発表しました。一見するとこれらのドメインは無害に見えますが、攻撃者が不正な目的のために悪用した場合、セキュリティ上のリスクが生じる可能性があります。そのため、インターネット上では議論の的となりました。本稿では、TLDが悪用された場合のセキュリティリスクを検証し、そのような脅威から個人や組織を保護するためのベストプラクティスや推奨事項について解説します。

セキュリティ上の懸念

正規Webサイトで不正なURLをマスキング

不正なURLのマスキングに正規のWebサイトを利用することは、検出を回避するために攻撃者が長年に渡り使用してきた手口です。これら正規のWebサイトの多くは、不正なURLへリダイレクトするリファラーURLとして使用されます。そして、.zip TLDの場合、WebサイトのURLに@ 記号が使用されている点が潜在的なセキュリティ上の懸念となります。

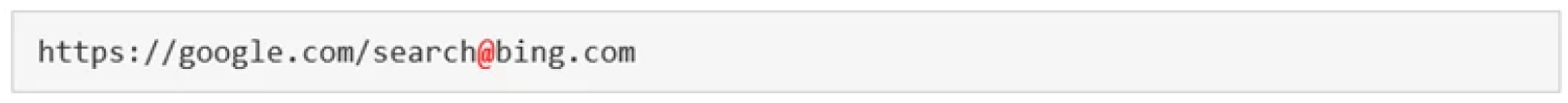

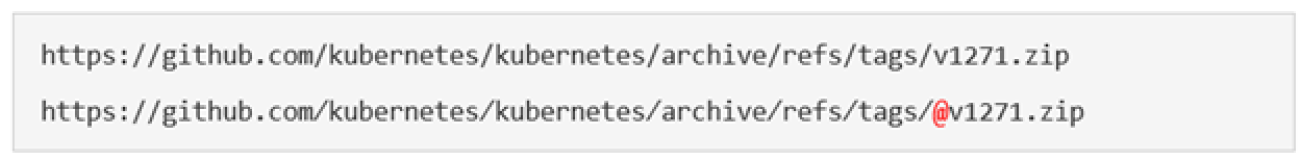

MediumにおいてBobby Rauch氏が解説した例では、図1のURLにユーザがアクセスするとgoogle.comではなくbing.comに誘導されます。これは、@の前のURLはマスクとして機能し、@記号の後のアドレスが実際のターゲットURLであることを意味します。つまり、@は単なるデリミタ(区切り文字)となります。

なお、上記と異なるケースも存在します。例えば、サブディレクトリを持つドメインでデリミタが機能するためには、特別なフォワードスラッシュが必要となります。

フィッシング攻撃の高機能化

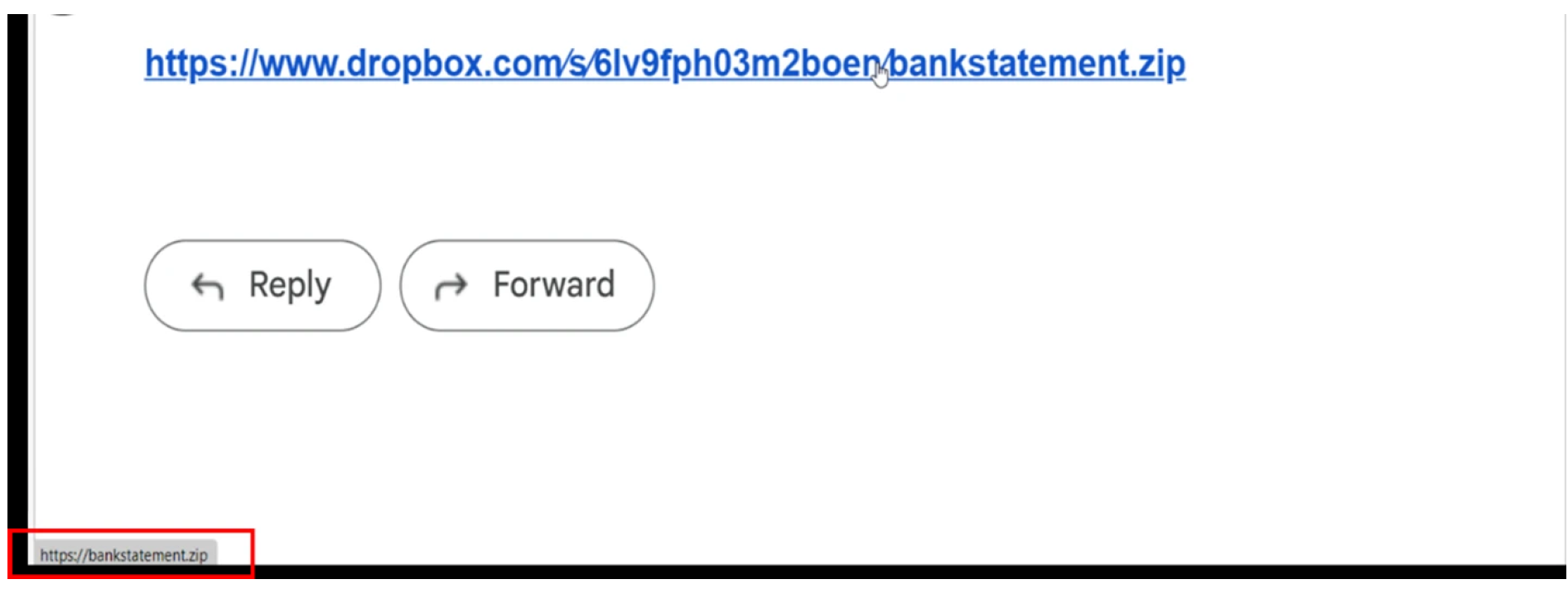

図2は、電子メールに埋め込まれたDropboxのリンクです。これは一見、bankstatement.zipというファイルをダウンロードするためのリンクのように見えます。しかし、リンク上にマウスを乗せると、実はこの「zipファイル」はアーカイブではなく、Webサイトであることが確認できます。このケースでは、攻撃者はzipドメインを悪用し、ユーザを巧みに騙して意図したWebサイトへアクセスさせようとしています。なお、これはURLにUnicode文字を使用せず、フォワードスラッシュの置き換えもない比較的シンプルな悪用例です。

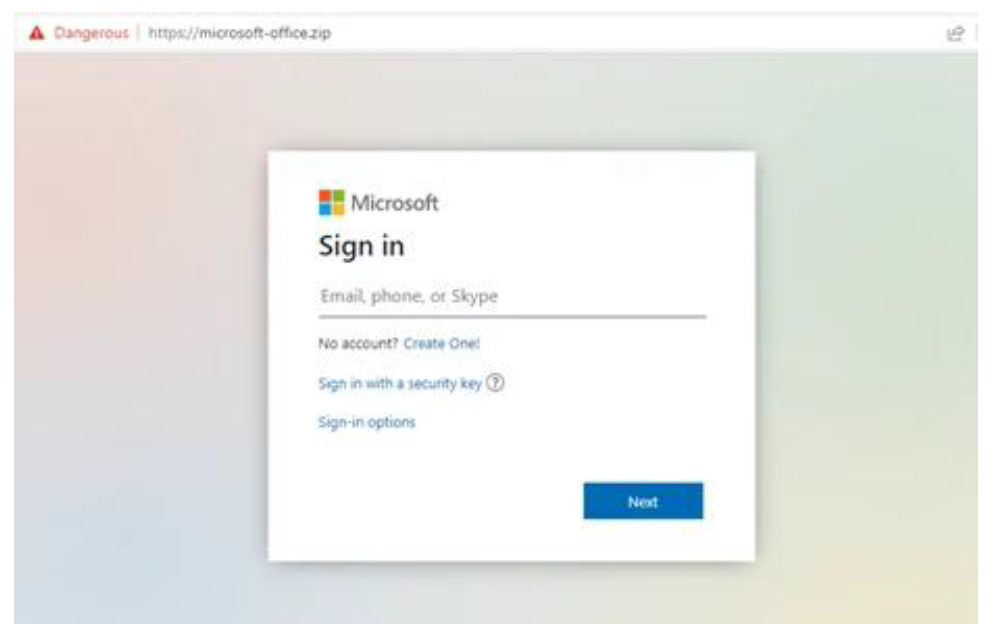

図3は、URL microsoft-office[.]zipを使用し捏造されたMicrosoft Officeログインページの例です。

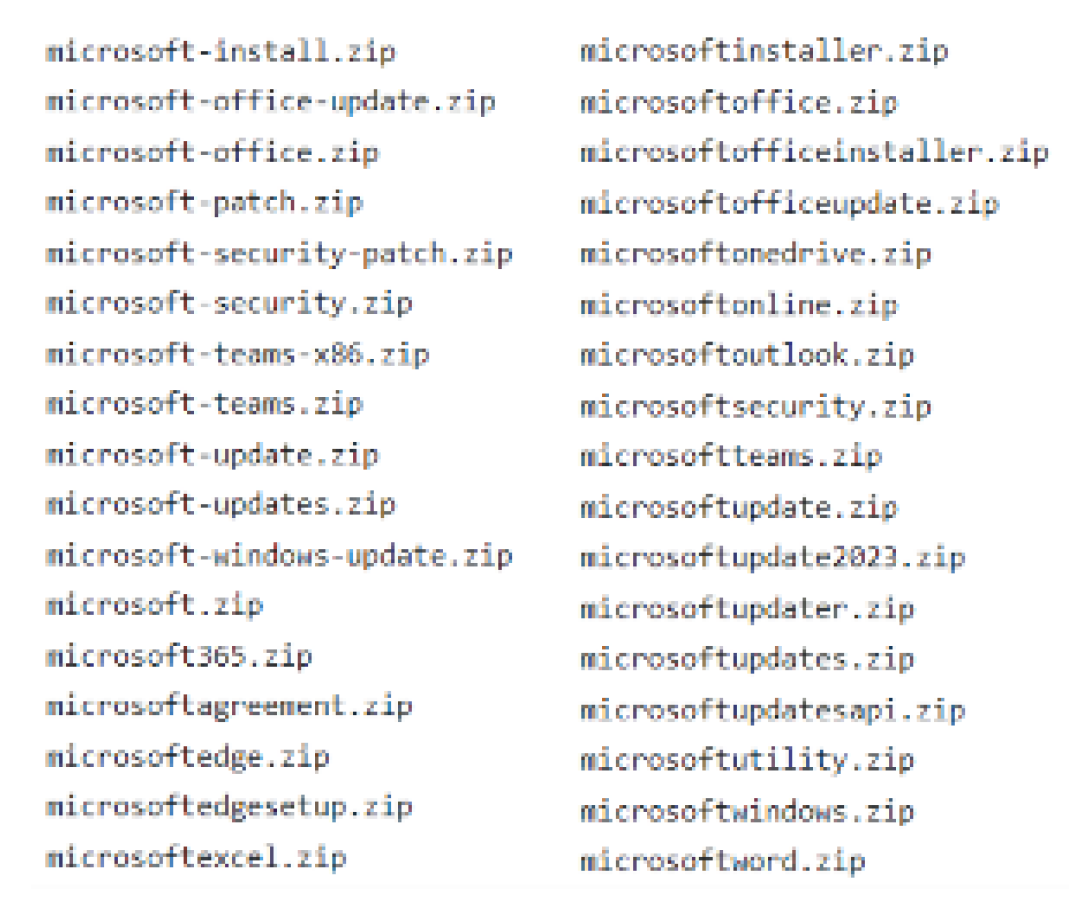

以下図4には、GitHubのtrickest-workflowsによりモニターされた登録済み.zipドメインの一覧から、フィッシング攻撃に使用される可能性が高いURLを列挙しています。

用途は、マルウェアのデリバリ以外にも及ぶ

ZIPファイルは、攻撃チェーンの初期段階の一部として使用されることが多く、通常ユーザが不正なURLにアクセスした場合や電子メールの添付ファイルを開いた後にダウンロードされます。EmotetやQAKBOT等のマルウェアもこの手口を使用していることが知られています。今後は.zip TLDの導入により、ZIPアーカイブがペイロードとして利用されるだけでなく、ZIPを含むURLを利用してマルウェアを被害者にダウンロードさせる手口が増えることが予想されます。

図5においてRauch氏は、攻撃者が通常のフォワードスラッシュをUnicode文字に置き換え、ZIPアーカイブ名の前に@を追加することにより、正規KubernetesのリリースURLを模倣している例を示しています。この例では、最初のURLはv1271.zipをダウンロードする正規のGitHubページです。一方で、2番目のURLは、攻撃者が不正なファイルをホストする可能性がある@v1271[.]zipへアクセスさせるものです。

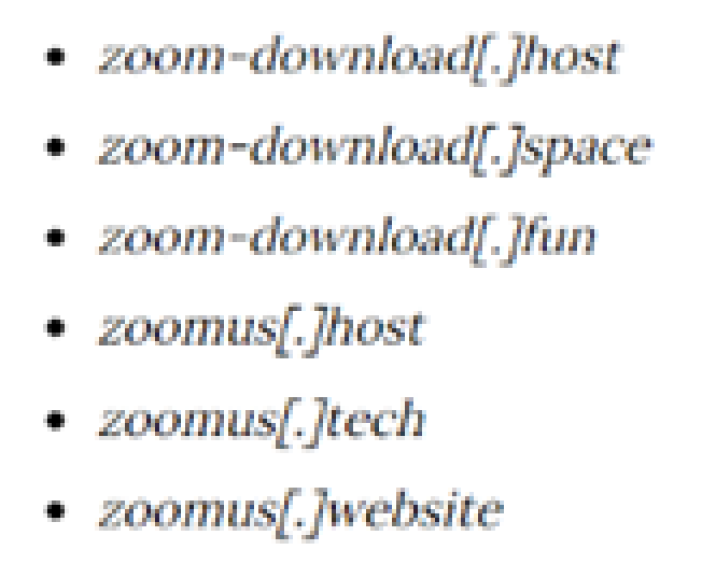

図6は、Vidar stealerのIndicator of Compromise (IoC)に列挙されているWebサイトで、いずれも捏造されたZoomダウンロード用URLです。ユーザが該当するURLにアクセスすると、不正ファイルである「Zoom.zip」が自動的にダウンロードされます。

なお、攻撃者が.zip TLDに加えて@デリミタを使用した場合、捏造されたWebサイトのURLは正規のZoomダウンロード用URLと更によく似たものとなり、区別しにくくなります。

また、このようなTLDは、マルウェアの展開以外にも、コマンド&コントロール(C&C)サーバなど他の用途で利用される可能性もあります。このように、これらのTDLは不正な目的のために利用される可能性が高いといえます。そのため、極端な場合、組織や企業によっては悪用される恐れのあるTLDが含まれる全てのURLをブロックするという手段に出るかもしれません。

2023年5月時点において、現在のところこれらのTLDが含まれたURLが関与した事例はトレンドマイクロ社内およびユーザにおいては報告されていません。しかし、フィッシング攻撃の可能性に備え、今後も該当するURLを確認した場合には監視を継続し、必要に応じてブロックを行います。

被害に遭わないためには

通常使用されないTDLが用いられたURLを受信した場合は、正規のものであることが確認できない限りクリックしないことが賢明です。そうすることで、TLDを悪用した攻撃を回避することができます。なお、リンク上にマウスカーソルを置くと、実際のURLのプレビューが表示されます。さらに、ツール、スクリプトおよびアプリケーションのファイルの種類を判別する際は、ファイル名の拡張子ではなく、ファイルのヘッダから種類を確認することを推奨します。これは、不正なURLを介したツールやスクリプトによる攻撃を防止するためです。

また企業や組織においては、ユーザの意識向上のため、新たなマルウェアや技術に対応したトレーニングの導入もお勧めします。

トレンドマイクロの製品を使用する際には、以下の点に留意してください。

- 未知のマルウェアのAI機械学習検索(PML)や挙動監視機能サービス(AEGIS)等の高度な検知機能を有効にすることで、マルウェアと類似した挙動を示すファイルの実行を防止します。

- マルウェアの脅威から機器を保護するため、常に最新パターンのアップデートを実行し、インストールが行われているか確認してください。

また、個人用途のデバイスにおいても、不正Webサイトへのアクセスブロックや広告ブロックの機能を活用するなど、対策されることをお勧めします。

参考記事

Future Exploitation Vector: File Extensions as Top-Level Domains

By: Joshua Aquino, Stephen Hilt

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)"