マルウェア

活動再開直後のEMOTETを解析、バイナリパディングによるサイズ水増しを確認

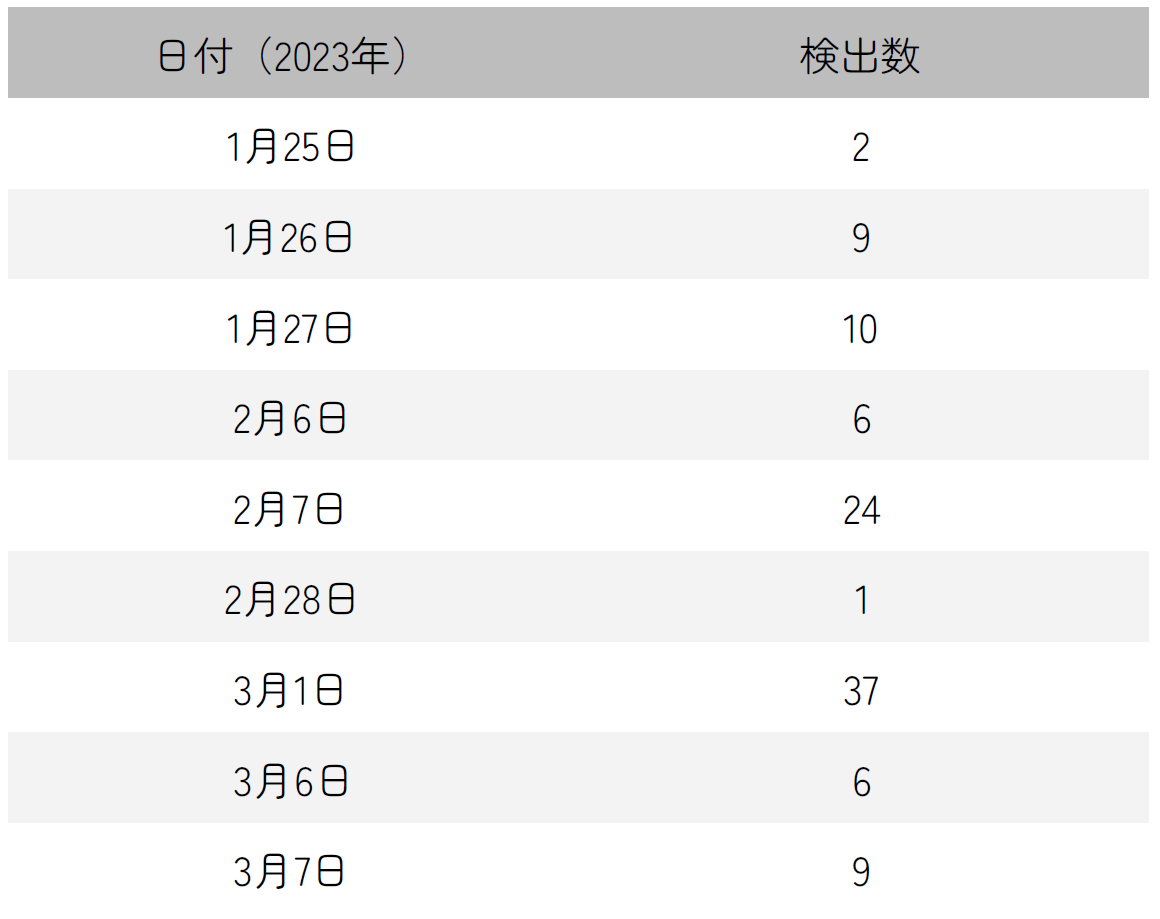

2022年11月の一時的な活動再開から、4か月弱の休止期間を経て、2023年3月にEMOTETのスパム活動が再開されました。このメール添付の圧縮ファイル(Zipファイル)に埋め込まれた不正文書の配信に対し、トレンドマイクロでは添付ファイルのダウンローダとEMOTET本体の解析を行いました。

概要

2023年3月にEMOTETのスパム活動が再開され、メール添付のZipファイルに埋め込まれた不正文書の配信を開始しました。その後、3月16日時点から、2022年末からQAKBOTなど他のボットで見られていたOneNoteファイル(.one) の悪用が開始されていますが、本記事では再開直後のEMOTETの詳細解析を報告いたします。

今回の活動再開に先立ち、トレンドマイクロでは、新たなコマンド&コントロール(C&C)インフラを展開する攻撃者の取り組みの追跡により、継続した活動を検出しておりました。

感染フロー

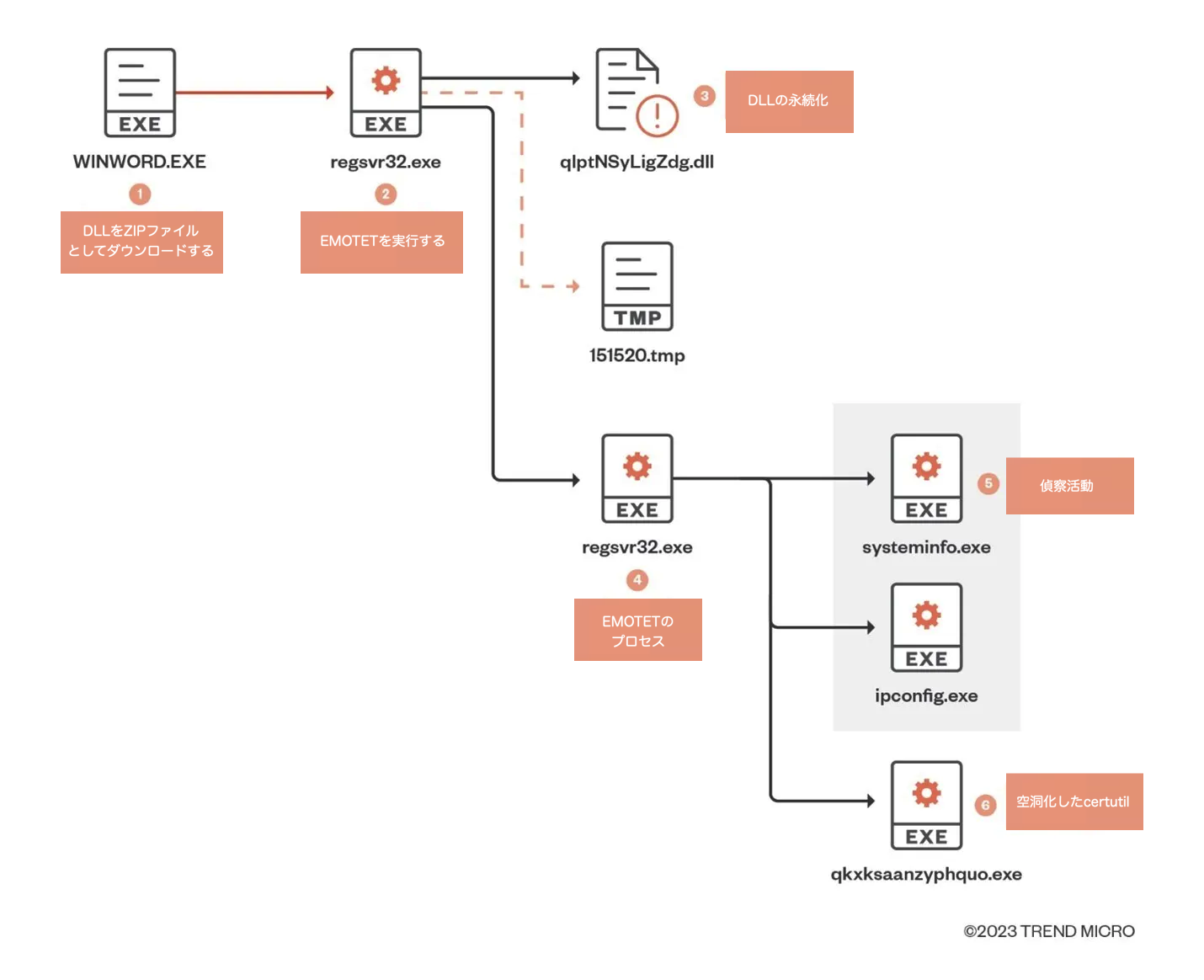

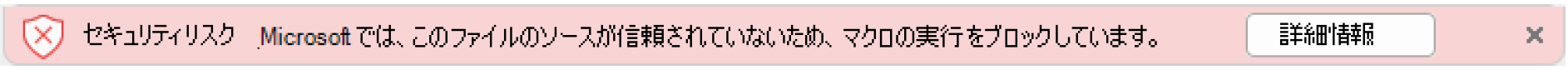

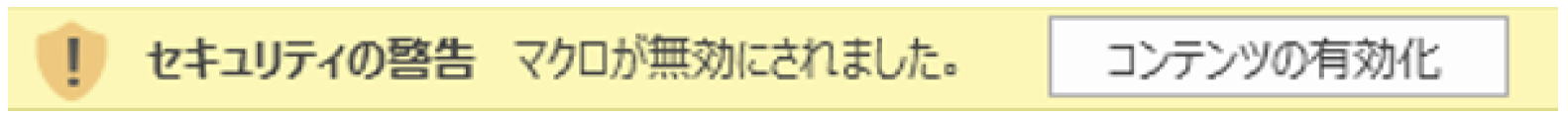

EMOTETの攻撃者は今回の活動再開にあたって、不正なマクロによる文書の添付ファイルを引き続き使用してきました。なお、Microsoft社は、2022年にインターネットから入手される文書ファイルの場合、デフォルトではマクロが無効になるように設定しており、その対抗策を施してくるものと考えられていましたが、不正マクロという手法を引き続き採用してきた形となります。

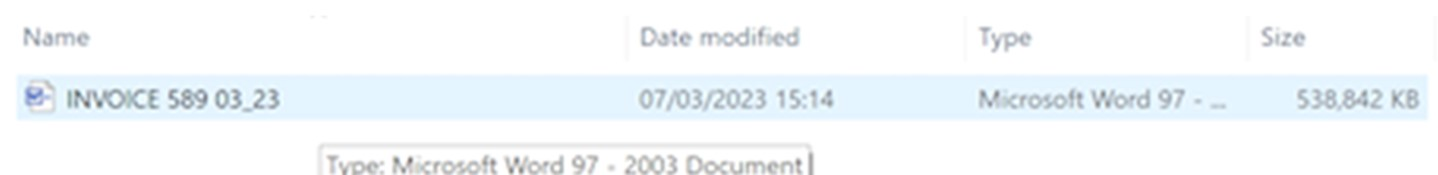

ただし、今回の攻撃メールでは、メールに添付されたドロッパーの文書ファイル、およびEMOTET本体のDLLファイルの両方を500メガバイト以上に膨らませるバイナリパディングの手法を採用してきました。これはセキュリティ製品の中にはファイルサイズによる検索制限を持つ場合があることを逆手に取った、検出回避の試みと考えられます。これに似た検出回避の手口は、2017年に確認されたランサムウェアの事例でも確認されています。

添付文書ファイル内の不正マクロが実行されると、ハードコードと難読化が施された7つのURLのうちの1つからZIPファイルがダウンロードされます。ファイルの取得に成功するまでこの動作は繰り返されます。

- hxxps://midcoastsupplies.com[.]au/configNQS/Es2oE4GEH7fbZ/

- hxxp://mtp.evotek[.]vn/wp-content/L/

- hxxp://www.189dom[.]com/xue80/C0aJr5tfI5Pvi8m/

- hxxps://esentai-gourmet[.]kz/404/EDt0f/

- hxxp://139.219.4[.]166/wp-includes/XXrRaJtiutdHn7N13/

- hxxps://www.snaptikt[.]com/wp-includes/aM4Cz6wp2K4sfQ/

- hxxps://diasgallery[.]com:443/about/R/

このマクロ機能は、レスポンスが「200」かどうかをチェックします。レスポンスが「200」だった場合、ファイルの検索に成功したと判断し、そのファイルがPEファイル(実行可能形式ファイル)かZipファイルかをチェックします。

このマクロ機能では、ダウンロードしたペイロードのファイル形式の確認では、ファイルの最初の2バイトをチェックする関数を使用しています。まず、最初の2バイトがASCII値の「M」と「Z」(それぞれ77と90)に等しいかどうかをチェックします。もしそうであるならば、そのファイルがPEファイルであることを示す値である「1」が返されます。一方、最初の2バイトが「M」と「Z」に等しくない場合、「P」と「K」のASCII値(それぞれ80と75)に等しいかどうかをチェックします。もしそうあるならば、そのファイルがZipファイルであることを示す値である「2」が返されます。現在C&Cサーバから配布されるファイルはZipファイルのみとなっていますが、このようなチェック機能の存在は、攻撃者がZipファイル以外にPE形式のファイルを配布する可能性を示しているといえます。

その後、オブジェクト「Shell32.FolderItems」のメソッド「CopyHere()」を使用して、Zipファイルの内容を保存先フォルダに展開します。最終的に保存先フォルダ内のファイルは、マクロ機能により削除されます。これは自身の活動痕跡を隠ぺいするためと考えられます。

最後にregsvr32.exeを起動し、スイッチ「/s」によってEMOTET本体(ローダー)であるDLLファイルを密かに実行し、対象のエンドポイントを感染させます。

実行されたEMOTETは自身の活動痕跡を見つけにくくするため、一時ディレクトリにcertutil.exe(正規のコマンドラインツール)のコピーを作成、実行します。そして、正規ツールであるcertutil のプロセスを「くりぬいて」、自身の不正コードに入れ替える「プロセスハロウイング(Process Hollowing)」の手法が実行されます。

情報窃取とスパム活動

その後、EMOTETは、ブラウザに保存されたIDやパスワードを一覧表示するための「Web Browser PassView」、メールクライアントに保存されているパスワードを表示する「Mail PassView」などNirSoft製のフリーツールや、Outlook向けの情報窃取ツール、その他のスパム活動用モジュールなどをダウンロードし、情報窃取やスパムメール送信などの活動を行います。

なお、本稿執筆の時点では、情報窃取やスパム活動用のモジュール以外では、第2段階のペイロードは確認できていません。しかし、今後、他の攻撃者にも利用可能な他のペイロード(バックドアやその他の情報窃取関連のツール)が投下される可能性があります。実際、前回11月の活動再開時には、第2段階以降のペイロードとして他のボットである「IcedID」が投下された事例を確認しています。

検出回避の手法

上述のバイナリパディングは、サンドボックスやスキャンエンジンなどのマルウェア対策ソリューションが課すサイズ制限を超えるようにして検出回避するため、あえてファイルサイズを膨らませるための手法と推測されます。今回の例では、EMOTETのDLLファイルがオーバーレイの形で大量のヌルコード(0x00)でパディングされ、PEファイルが616KBから548.1MBに膨張しています。

今回活動を再開したEMOTETでは、ドロッパーの文書ファイルおよびPEファイルの双方で、ファイルサイズを膨らませるためのパディングの手法が使用されています。攻撃者は、Zip圧縮を使用して比較的小さなファイルを電子メールやHTTPで転送し、その後、解凍を使用してファイルを膨らませ、セキュリティソリューションによる検出を回避します。最後に、情報窃取のための偵察活動は、Windows標準のネットワークコマンドであるipconfigや感染端末のシステム情報を使用して行われます。

EMOTETは、活動量が多く回復力にも優れたマルウェアであり、2021年にインフラが閉鎖されても生き延びて来ました。長年にわたるEMOTETの活動を考慮すると、今後の攻撃でさらに進化し、別のマルウェアの拡散手法や、新しい検出回避の手法などを採用し、追加の第2段階、さらには第3段階のペイロードを自身の動作に統合しても不思議ではないでしょう。

被害に遭わないためには

EMOTETが駆使するスパムメール経由の感染を阻止するため、ユーザはメールの添付ファイルや本文内のURLからダウンロードされるファイルに細心の注意を払う必要があります。このようなメールは、多くの場合、受信者がリンクをクリックしたり、マルウェアを含む添付ファイルをオープンしたりするように設計されたソーシャルエンジニアリングの手法と組み合わされています。

EMOTETを始め、最近の攻撃メールでは不正マクロを含むOffice文書ファイルがダウンローダとして悪用されてきました。これに対し、最新バージョンのMicrosoft Officeアプリケーションでは、インターネットから入手したファイルでは文書内のマクロは無効となります。被害に遭わないためには、可能な限り最新バージョンのOfficeを使用することを推奨します。

最新バージョン以外の場合にも、マクロが無効になっていることを確認し、ファイルオープン時にマクロ有効化のプロンプトが表示されても有効にしないことが重要です。

さらにスパムフィルターを使用することで、疑わしいメールや不要なメールが受信トレイに届く前に自動的にフィルタリングすることができます。これらの注意事項を守ることで、個人ユーザも企業もスパムメールに感染するリスクを大幅に軽減することができます。

トレンドマイクロの対策

トレンドマイクロ製品では、「ファイルレピュテーション(FRS)」技術により、EMOTETの本体を「TrojanSpy.Win32.EMOTET」、ダウンローダである不正マクロを含むOffice文書ファイルを「Possible_OLEMAL」、「Trojan.W97M.EMOTET」などとして順次検出対応しています。従来型技術での検出を免れるために継続して登場する新たな亜種に対しても、機械学習型検索や振る舞い検知、サンドボックスなどの多層の対策技術により防護します。また、「Web レピュテーション(WRS)」技術によりC&Cサーバなど関連する不正サイトのブロックに、「E-Mail レピュテーション(ERS)」技術によりマルウェアスパムなど不正メールのブロックに対応しています。

その他、EMOTETの概要と対策方法についてはEMOTET特設ページにまとめていますので参照ください。特にEMOTETメールを開いてしまった場合の対応についてはサポートFAQを参照してください。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Emotet Returns, Now Adopts Binary Padding for Evasion

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)