サイバー脅威

「サプライチェーン」を経由した攻撃と被害の連鎖:2021年1年間の脅威動向を分析

トレンドマイクロでは2021年1年間における国内外での脅威動向について分析を行いました。2021年、多くの企業や組織で急速なデジタルトランスフォーメーション(DX)が進む中、サイバー犯罪者はコロナ禍の状況に便乗し、さまざまな不正活動や攻撃の機会を捉え、新旧さまざまな脅威をもたらしました。

トレンドマイクロでは2021年1年間における国内外での脅威動向について分析を行いました。2021年、多くの企業や組織で急速なデジタルトランスフォーメーション(DX)が進む中、サイバー犯罪者はコロナ禍の状況に便乗し、さまざまな不正活動や攻撃の機会を捉え、新旧さまざまな脅威をもたらしました。

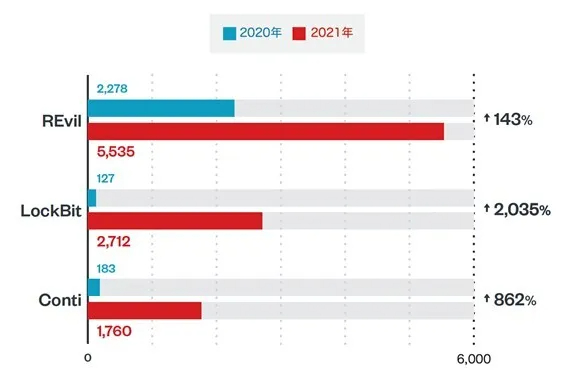

最新のランサムウェアは、野心的かつ計画的な攻撃を行使し、収益性の高いターゲットに狙いを定めてきました。REvil や Contiなどのランサムウェアファミリーを駆使する攻撃者は、無差別に標的を狙うのではなく、実践的で長期的な戦略により、基幹となる業界へ巧妙な攻撃キャンペーンを仕掛けてきました。これらのランサムウェア攻撃では、これまで高度な標的型攻撃で見られてきた「環境寄生(Living off the Land)」戦略同様に、一般向けツールやWindows標準機能の悪用が駆使されていました。

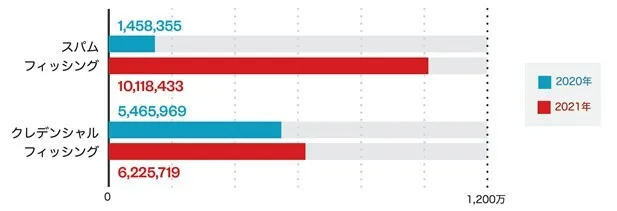

ランサムウェアが法人組織を狙う一方、広く一般のインターネット利用者を狙うサイバー犯罪の中心は、フィッシングに代表されるネット詐欺手法になりました。インターネットが始まる前から存在する詐欺手法は、サイバー犯罪においても常套手段であり続けました。特に2021年には、世界的な新型コロナウイルスの感染拡大に関するニュースやワクチン接種、オリンピックなどの話題に便乗するなど、攻撃者がさまざまな手口を展開しやすい状況にあったと言えます。

図2:トレンドマイクロ製品によるフィッシングメール検出数推移(全世界)

セキュリティの問題は、クラウド技術を導入した企業にとっての懸案ともなっています。攻撃者グループTeamTNTが設定ミスのサーバを悪用してDocker Hubのアカウントを侵害した事例に代表されるように、2021年のクラウド関連のセキュリティ上の課題のほとんどはクラウド環境の設定ミスに起因するものでした。TeamTNTは、クラウドサービスプロバイダ(CSP)を主な標的とした最初の攻撃者グループでもあり、サイバー犯罪者の中で標的としてクラウドへの関心が高まっている状況を示していると言えます。

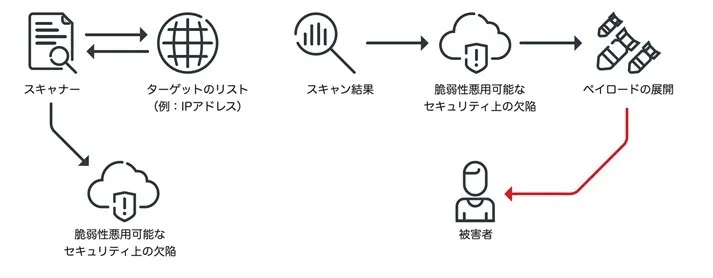

2021年に確認されたゼロデイ脆弱性は過去最多規模となりました。ゼロデイかNデイかに関わらず、脆弱性の悪用は企業や組織のセキュリティ体制に亀裂を生じさせると共に、事業継続に壊滅的な打撃を与える可能性があります。アンダーグラウンドでの脆弱性悪用ツール市場が拡大する中、修正パッチが適用されていない古い脆弱性が今もなお、新たに発見された脆弱性と同様、深刻な被害を組織にもたらしています。マルウェア「Squirrelwaffle loader」による脆弱性ProxyLogonやProxyShellの悪用、ランサムウェア「Khonsari」による悪用が観測された脆弱性Log4Shellなど、攻撃者は、新旧の脆弱性を攻撃キャンペーンに利用し続けています。

図4:トレンドマイクロ製品による2021年の脆弱性検出数ランキング(全世界)

ランサムウェアによる大規模な攻撃キャンペーンから高リスクの脆弱性悪用まで、2021年に発生したセキュリティ事例の影響は広範囲に及びました。2020年末から2021年に入っても影響が続いたSolarWinds事例、5月に発生したColonial Pipeline事例、7月に発生したKaseya事例など、組織間の業務上の関係性、つまりサプライチェーンを経由した攻撃とその被害の連鎖の顕著化により、いかなるユーザ、企業、業界もこれらのサイバー攻撃のセキュリティリスクを免れないことが明らかになりました。話題になった各種攻撃によって引き起こされた大規模な混乱からは、企業や組織を狙って進化する攻撃に対しては、デジタルインフラ全体を可視化することの必要性が示されました。こうした中、脅威の監視、検知、対処することで、セキュリティ体制を継続的に評価・強化しつつ、さまざまなリスクに対処し、新型コロナウイルス流行を境に変化した脅威状況をも見据えたセキュリティ対策が求められることになるでしょう。