マルウェア

日本を狙うバンキングトロジャン「Cinobi」、不正広告経由で暗号資産サイトなどの認証情報を窃取する手口を解説

今回は特に日本の利用者を狙うバンキングトロジャン(オンライン銀行詐欺ツール)「Cinobi」の最新攻撃手口について報告いたします。Cinobiについては以前2020年4月17日の記事において、弊社が「Operation Overtrap(Overtrap作戦)」と名付けたキャンペーンについての調査結果を報告しておりました。

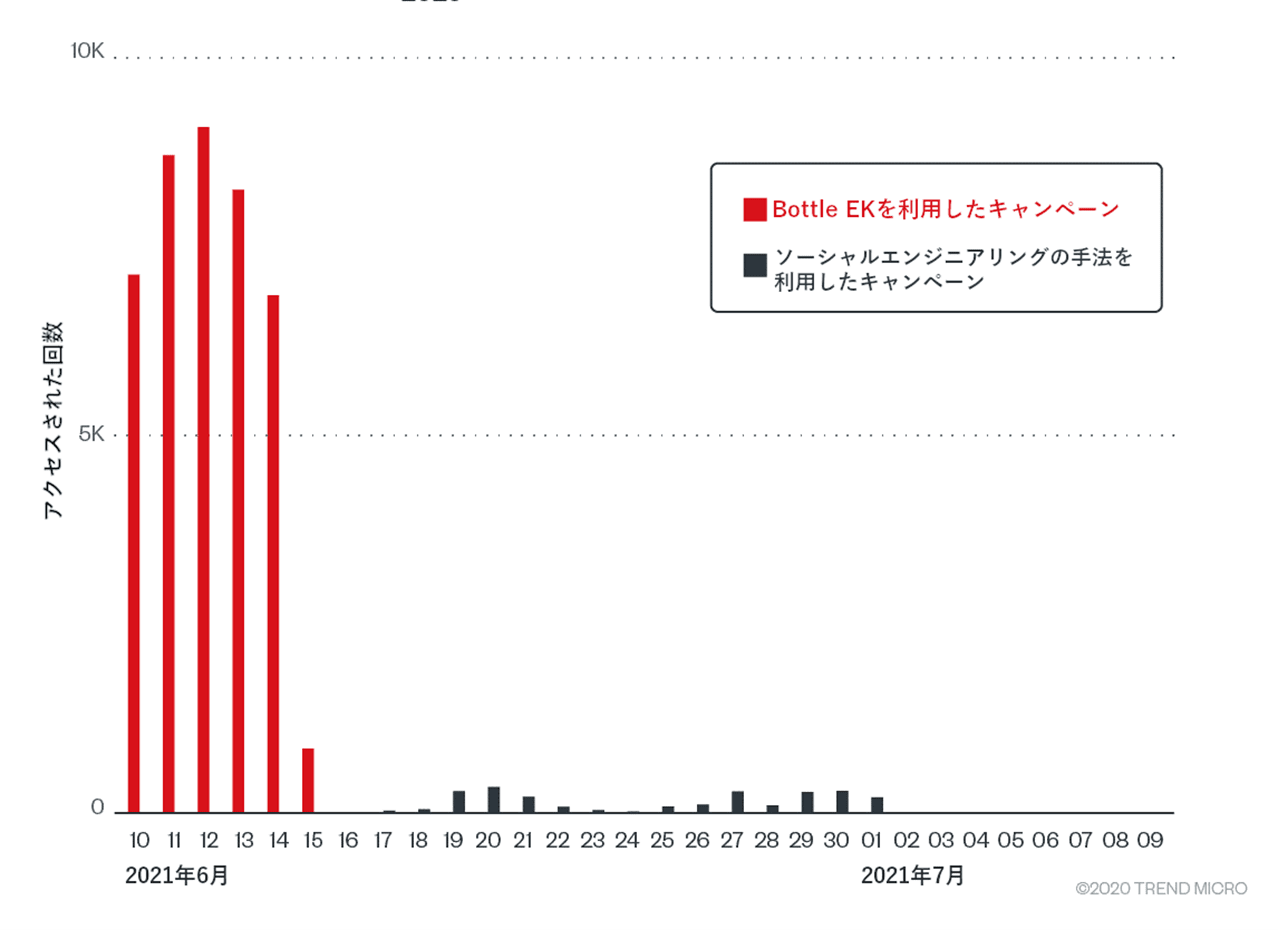

今回は特に日本の利用者を狙うバンキングトロジャン(オンライン銀行詐欺ツール)「Cinobi」の最新攻撃手口について報告いたします。Cinobiについては以前2020年4月17日の記事において、弊社が「Operation Overtrap(Overtrap作戦)」と名付けたキャンペーンについての調査結果を報告しておりました。Overtrap作戦では、当時新種として確認された「Cinobi」を利用して日本国内のネットバンキング利用者を狙い攻撃活動が行われていました。このキャンペーンはトレンドマイクロが「Water Kappa」と名付けたサイバー犯罪グループによって実行されたものであり、マルウェアスパムを介してCinobiが拡散されました。またOvertrap作戦では脆弱性攻撃ツールである「Bottleエクスプロイトキット(Bottle EK)」を用いた攻撃でもCinobiが配信されました。Bottle EKは、Microsoft Internet Explorer(IE)が持つスクリプトエンジンのメモリ破損の脆弱性「CVE-2020-1380」およびIEのメモリ破損の脆弱性「CVE-2021-26411」を利用する脆弱性攻撃ツールで、IE利用者を対象に頒布された「不正広告(マルバタイジング)」攻撃に用いられました。トレンドマイクロは2020年から2021年上半期にかけてBottle EKを利用した攻撃活動が限定的となり、2021年6月中旬にはトラフィックが減少していることを確認しました(図1)。これは、Water Kappaグループが新たなツールや攻撃手法に目を向けている可能性を示す変化です。

図1:Water Kappaグループの攻撃活動を示すタイムライン(2021年6月10日~7月9日)

そして今回、Bottle EKを利用した攻撃減少の一方で、弊社はソーシャルエンジニアリングの手法を利用して日本を狙う不正広告キャンペーンを新たに確認しました(図1)。このキャンペーンでは、無料のアダルトゲーム、ポイント獲得アプリ、または動画配信アプリを偽装した不正アプリが頒布されました。この不正アプリは、サイドローディングの脆弱性を利用してバンキングトロジャン「Cinobi」を起動します。これは、IE以外のWebブラウザを利用するユーザを標的としたWater Kappaグループの新たなキャンペーンであると考えられます。

新たなキャンペーンで使用されたCinobiの検体を解析した結果、全体的な機能に大きな変化はありませんでしたが、構成が更新されており、ターゲットリストの一部として日本を拠点とする複数の暗号資産取引所のWebサイトが含まれていることを確認しました。このことからWater KappaグループはCinobiを使って被害者が利用する暗号資産アカウントの認証情報を窃取しようと試みていることが見て取れます。

■ 感染活動の流れ

新たなキャンペーンの感染活動は、ユーザが、日本のアニメ・ゲーム・ポイント獲得アプリ・動画配信アプリなどの広告を偽装した不正広告を受信したときに開始します。今回トレンドマイクロは、異なる不正広告の攻撃手口を5つ調査しましたが、それらすべては広告に興味を持ったユーザを誘導して同じマルウェアが格納された同一アーカイブをダウンロードさせようと試みることがわかりました。

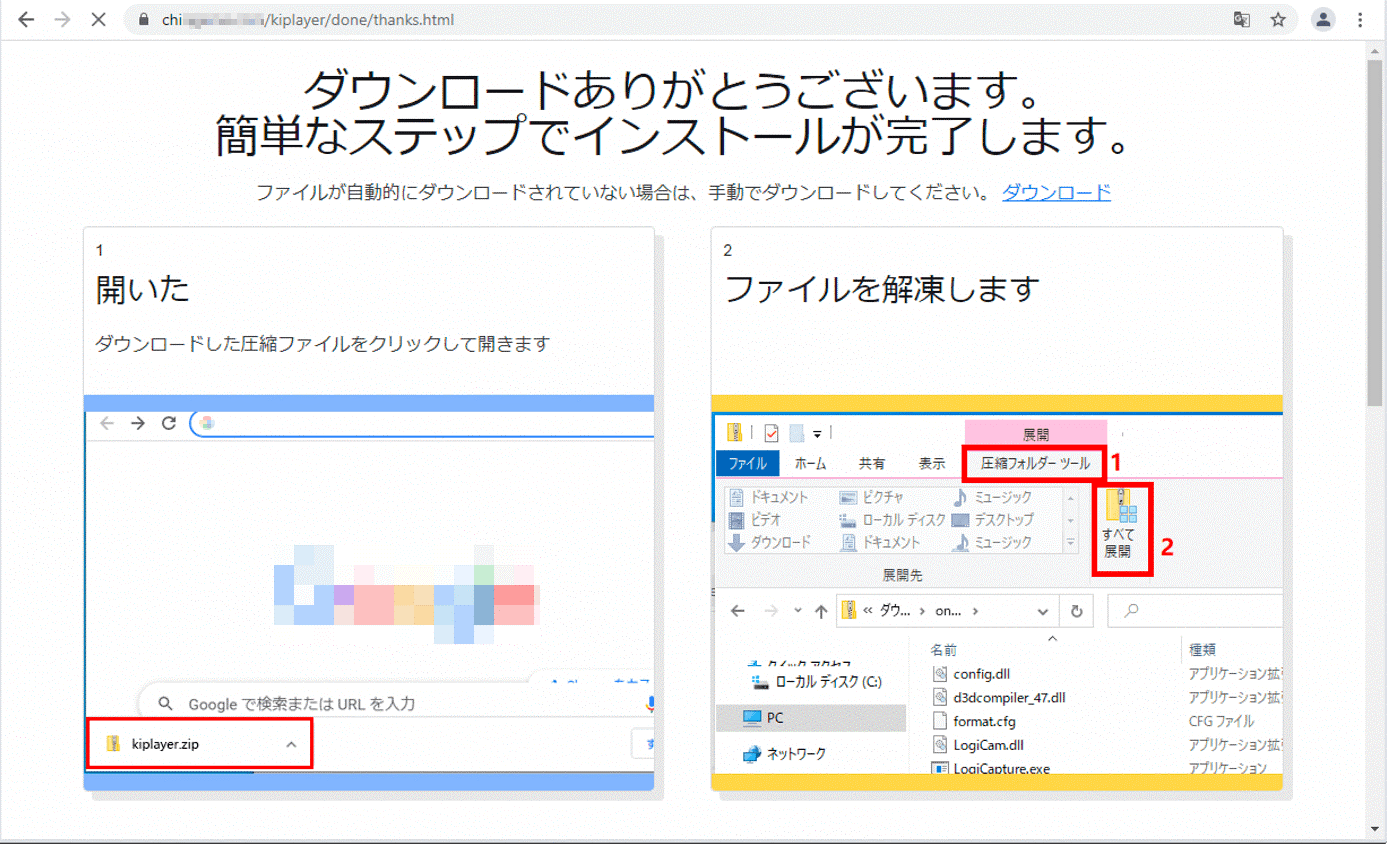

図2:動画配信アプリケーションを偽装し、悪意のあるアーカイブをダウンロードさせるためのランディングページの例

これらの不正広告は、攻撃者が正規サイトを模範して作成したものと考えられ、一部のボタンが削除されていたり、一部の情報セクションが変更されていたりと、細かな修正が加えられています。唯一残されたボタンは、攻撃者が作成した新たなページへと誘導し、アプリケーションのダウンロード方法や実行方法について指示するためのものです。

[ index.clientdownload.windows ]と書かれたボタン(図2左下)をクリックすると、ランディングページではZIPアーカイブのダウンロードが開始されます。続いて、感染活動の目的となる実行ファイルの開き方、解凍・実行方法についての指示が表示されます(図3)。他の不正広告4つは、視覚的には異なって見えますが、これらが実行する動作やランディングページにおいて類似性が確認されています。

図3:動画配信アプリケーションを実行するための手順

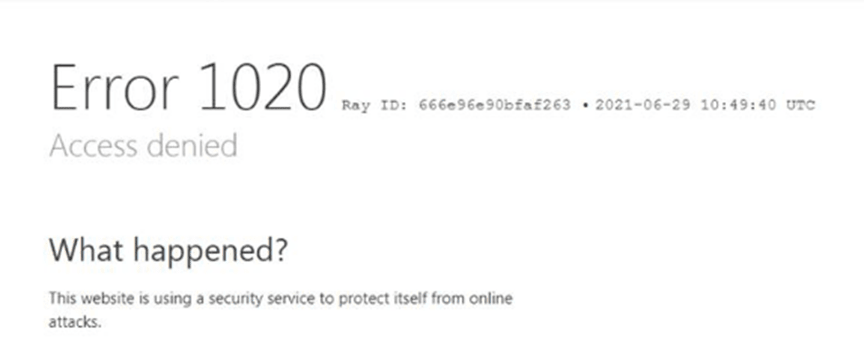

ここで重要な点は、WebサイトへのアクセスがIPアドレスに基づいてフィルタリングされていることです。日本以外のIPアドレスからアクセスした場合、Cloudflareからの以下の図4のようなエラーメッセージが表示されます。これは攻撃対象として明確に日本国内の利用者のみを狙っていることを示すものと言えます。

図4:日本以外のIPアドレスから当該Webサイトにアクセスした際に表示されるエラー

■ マルウェアの解析

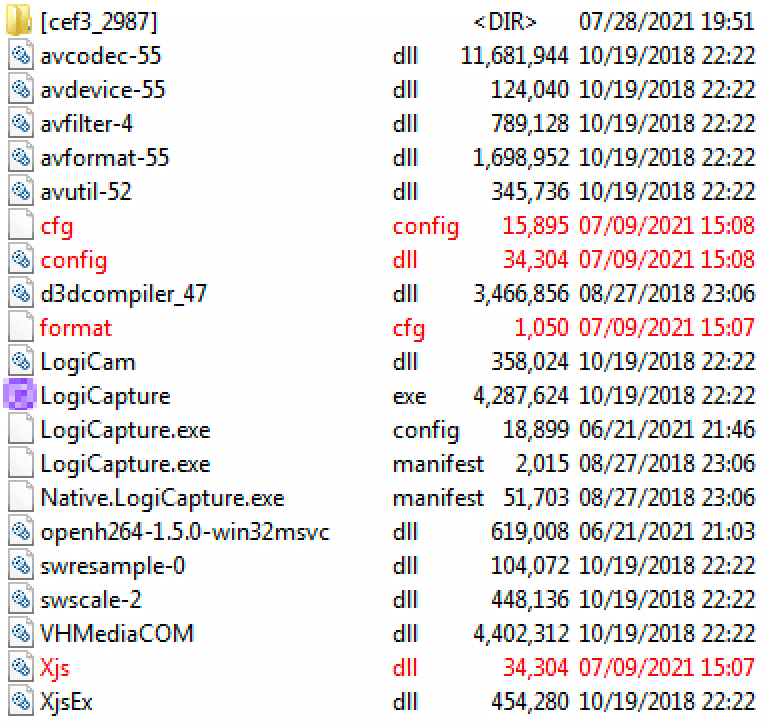

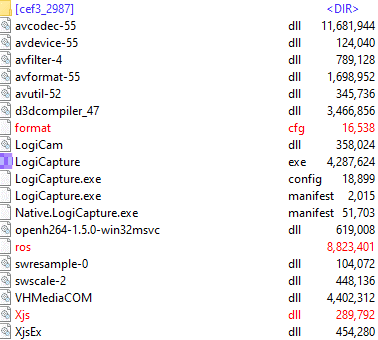

ZIPアーカイブを解凍すると、図5のような一覧が表示されます。今回トレンドマイクロが不正と判断したファイルを赤く表示しています。

図5:ビデオ録画ソフトを含むZIPアーカイブのコンテンツ(不正なファイルを赤く表示)

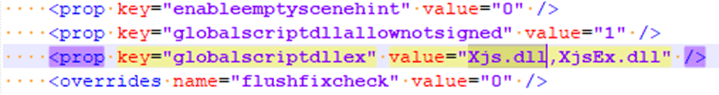

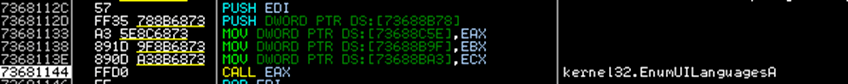

ほとんどのファイルは、古いバージョン(2018年版)の「Logitech Capture」アプリケーションから取り出した正規のものです。正規かつコード署名されたLogiCapture.exeは、カスタムアプリケーション設定を介してLogiCapture.exe.config内でXjs.dllライブラリを読み込むよう指示されます。

図6:実行可能ファイルが読み込んで実行する不正なXjs.dllファイルへの参照

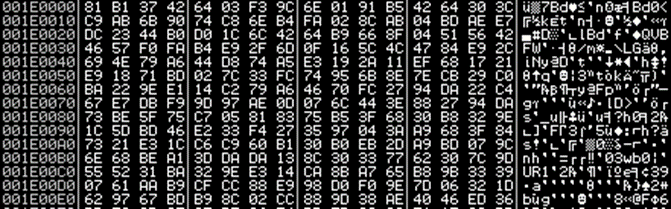

Xjs.dllは、format.cfgファイルを読み込み、シェルコードを復号して実行します(図7、8)。

図7:format.cfgに埋め込まれた暗号化されたシェルコード

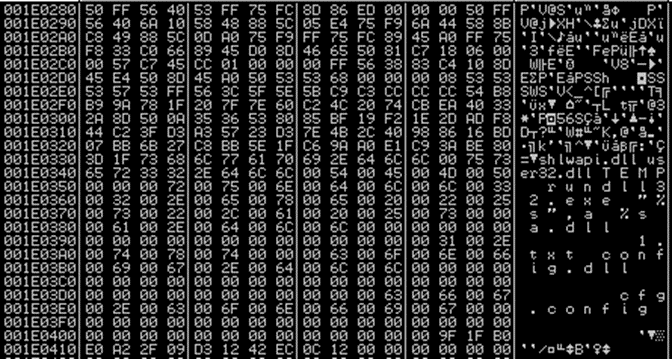

図8:復号されたformat.cfgシェルコード

(ファイル名およびrundll32コマンドの文字列が確認できる)

format.cfg内に埋め込まれたシェルコードは、「config.dll」および「cfg.config」をテンポラリディレクトリ「%TEMP%」に複製し、これらのファイル名を「a.dll」および「1.txt」に改称します。その後、以下のコマンドを介してa.dllライブラリの「a」という名前のエクスポート関数を実行します。

rundll32.exe "%TEMP%\a.dll",a %TEMP%\1.txt |

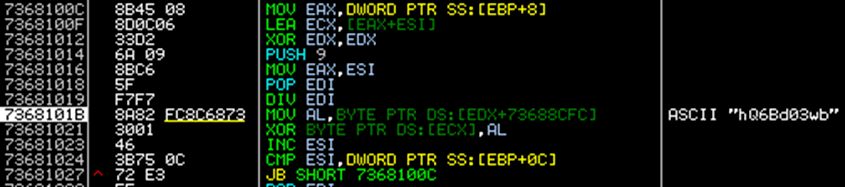

「a.dll」に改称された「Config.dll」は、必要なAPIの名前解決を行います。その後、「1.txt」に改称された「cfg.config」のコンテンツを読み込んでXORキーで復号し、シェルコードを実行します。

復号されたcfg.configは、バンキングトロジャン「Cinobi」の第1ステージです。(これについては前回の記事で解説しています。)

図9:cfg.config内に埋め込まれたシェルコードを復号するconfig.dllの不正活動

図10:復号されたcfg.configシェルコードを実行するConfig.dll内の呼び出し命令

バンキングトロジャン「Cinobi」は4つのステージに分かれており、各ステージでは追加のコンポーネントをダウンロードしたり、感染端末の環境や仮想マシン(VM)かどうか検証したりする可能性があります。遠隔操作(C&C)サーバは2つあり、1つはステージ2~4を返し、もう1つは設定ファイルを返します。

攻撃者が2021年の夏に活動を活発化させて以来、上記のCinobiとはわずかに異なるいくつかのバージョンが発見されました。加えて、4つの不正なファイルが追加されたアプリケーション・アーカイブ(図5)とは別に、リファクタリングされたバージョンのアーカイブも確認されました(図11)。図11に示すアーカイブは、図5のアーカイブとは異なり、3つの不正なファイル(「xjs.dll」、「format.cfg」、「ros」)が追加され、3つのステージに分かれています。また、設定ファイルを提供するC&Cサーバ1つのみが確認されました。

リファクタリングされたバージョンにおけるXjs.dllは、Cinobiの第1ステージであるformat.cfgを復号して読み込みます。今回解説する第1ステージは、前回の記事で解説したものとは異なり、最初に接続するC&Cサーバから匿名通信システム「Tor(The Onion Router)」や第2ステージをダウンロードしません。代わりに今回解説する第1ステージでは、「ros」からファイルを読み取って抽出します。rosファイルは暗号化されたパッケージであり、第2および第3ステージ、C&Cサーバを含む設定ファイル、Torを利用するアーカイブを含んでいます。

図11:リファクタリングされたバージョンのCinobi

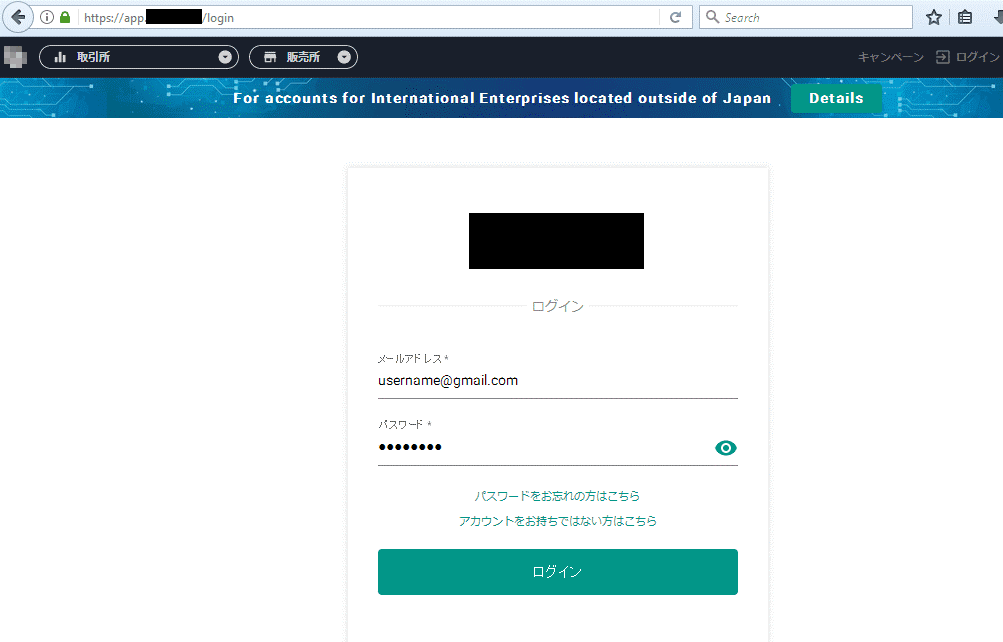

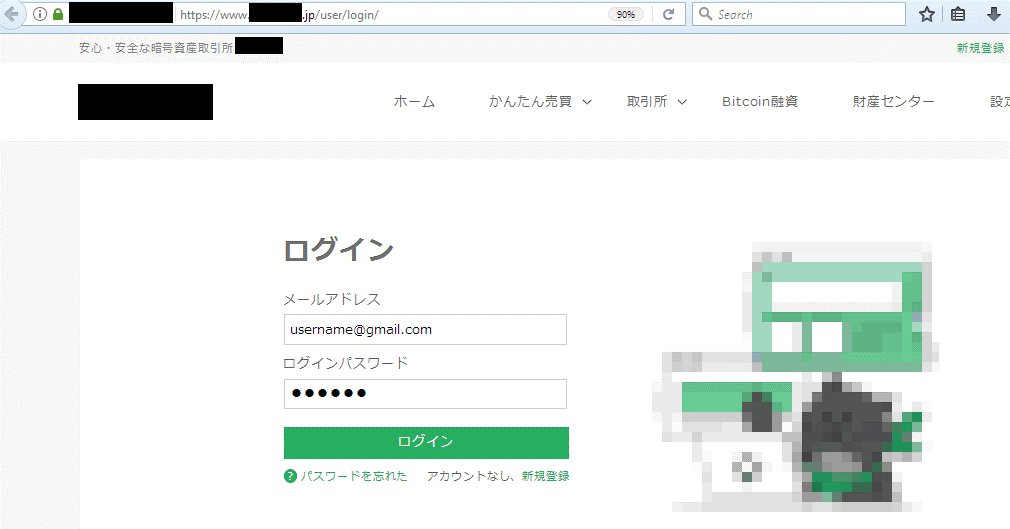

これらのうち最も注意すべきファイルは、「Form Grabbing(フォームグラビング)」機能が標的とするWebサイトを含む設定ファイルです。フォームグラビングとは、感染した端末からアクセスしたWebサイトを監視し、Web上のデータフォーム(入力欄)から認証情報を収集する手口のことを指します。トレンドマイクロは、当該調査時点でこのバンキングトロジャンが日本を拠点とする11の金融機関のいずれかを利用するユーザを標的とし、そのうち少なくとも3つの金融機関が暗号資産の取引に関与していることを発見しました。

被害者が感染端末を利用して設定ファイルに記載されているWebサイトのいずれか1つにアクセスし、データフォーム(入力欄)にデータを入力してサーバに送り返すと、フォームグラビング機能が有効化します。以下のスクリーンショット(図12、13)は、データが入力されたログインフォームの例を示しています。

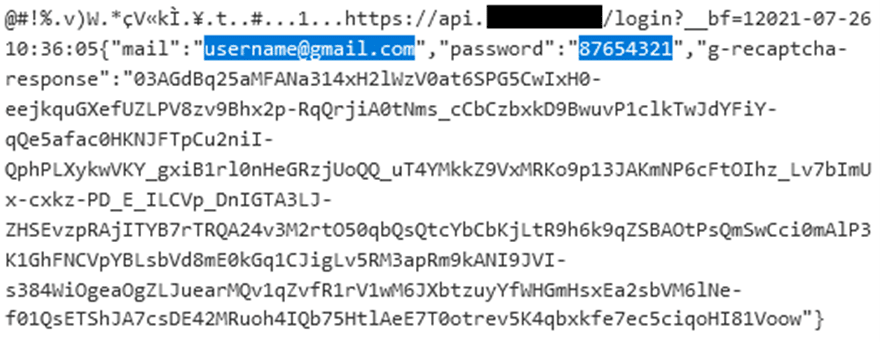

[ ログイン ]ボタン(図12、13)をクリックすると、暗号化されたリクエストを含むテキストファイルが、インストールされたバンキングトロジャンの保存されたフォルダ内に作成されます。一時的に作成されたテキストファイルを復号すると、図14に示す通り、窃取された認証情報を確認することができます。

図12:暗号資産を取り扱う企業の標的となったWebサイトの一例

図13:暗号資産を取り扱う企業の標的となったWebサイトの一例

図14:復号したリクエスト:窃取されたログイン認証情報が確認できる(青で強調表示)

■ 結論

今回新たに確認された不正広告キャンペーンは、Water Kappaグループの活動が依然として活発であり、より多くの金銭的利益を得るためにツールや攻撃手法を継続的に高度化させていることを示しています。今回のキャンペーンにおいては、暗号資産を窃取することも目的としていることがわかりました。ユーザはマルウェア感染の可能性を最小限に抑えるために、不審なWebサイトや怪しい広告への警戒を怠ることなく、信頼できるソースからのみアプリケーションをダウンロードするよう常に心がける必要があります。

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」(SPN)から提供されるさまざまな技術によって守られています。不正サイトへの対策は、SPNから提供される「Webレピュテーション」技術により不正な Web サイトへのアクセスをブロックします。マルウェア対策は、SPNから提供される「ファイルレピュテーション」技術によるウイルス検出、機械学習型検出や挙動監視機能(不正変更監視機能)の組み合わせによる多層防御が可能です。

これらの技術は個人向けのエンドポイント製品「ウイルスバスタークラウド™」、法人向けのエンドポイント製品「Trend Micro Apex One™」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ビジネスセキュリティサービス」などで提供されています。

■ 侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

- 「Cinobi Banking Trojan Targets Cryptocurrency Exchange Users via Malvertising」

by Jaromir Horejsi, Joseph C Chen

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)