プライバシーリスク

「偽DarkSide」の脅迫キャンペーン、標的はエネルギー業界や食品業界

先日、大手燃料供給会社であるColonial Pipeline社を狙ったランサムウェア攻撃が話題になりました。この事例は、「DarkSide」と名乗るサイバー犯罪者グループの仕業であるとされており、この件により同グループの名前が注目を浴びることになりました。

先日、大手燃料供給会社であるColonial Pipeline社を狙ったランサムウェア攻撃が話題になりました。この事例は、「DarkSide」と名乗るサイバー犯罪者グループの仕業であるとされており、この件により同グループの名前が注目を浴びることになりました。サイバー犯罪者が世間の話題に便乗した攻撃を行う傾向にあることを踏まえると、この事例に便乗して独自のソーシャルエンジニアリングを駆使した他の攻撃者や攻撃キャンペーンが登場しても不思議ではないと考えられます。そして実際に、「DarkSide」の知名度に便乗する「偽者」が現れ、エネルギー業界や食品業界の複数の企業に脅迫メールを送っていたことが確認されました。

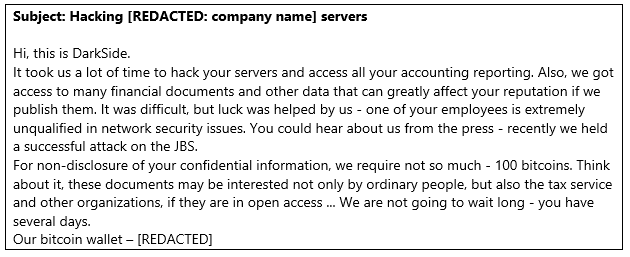

図1:DarkSideを装った攻撃者が送信した脅迫メールの一例

| 件名:<企業名>のサーバをハッキングした DarkSideからのメッセージを伝える。 われわれは、お前たちのサーバをハッキングし、時間をかけてすべての会計報告にアクセスすることができた。多数の財務書類やその他のデータにもアクセスした。これらが暴露されればお前たちの評判に大きく影響するぞ。ハッキングは、簡単ではなかったが、お前たちのネットワークセキュリティ担当者のヘマのおかげで成功した。われわれのことは、JBS社への攻撃に関する報道などで知っているだろう。 機密情報が暴露されたくなかったら、おとなしく100ビットコインの身代金を払うことだ。よく考えてみることだ。これらの機密文書は、簡単に入手できるとなると、一般人だけでなく、税務署やその他の組織も興味を持つだろう。数日の猶予を与える。それまでにしっかり対応することだ。 このビットコインウォレット<省略>から支払え。 |

脅迫メールの日本語訳

脅迫メールの内容によると、攻撃者は、標的のネットワークへのハッキングに成功し、機密情報にアクセスできるようになったと主張しており、100ビットコイン(日本円で約3.6億円※)の身代金を支払わなければ、その情報を暴露するなどと脅しています。しかし、この脅迫メールに使用されている内容を精査すると、メール自体はDarkSideからのものではなく、ランサムウェア「DARKSIDE」の活動にまつわる一連の事例に便乗して利益を得ようとする別の低いレベルの攻撃者、いわば偽DarkSideの仕業であるものと考えられます。

※ 2021年6月23日時点

■ 偽DarkSideによる脅迫メール送信

今回確認された脅迫メールによる攻撃キャンペーンは、2021年6月4日に開始され、毎日複数の企業を狙って実行されていました。脅迫的な内容のメールは、標的として選定した複数の企業の一般的なメールアドレス宛に送信されていました。メールの文面は冒頭のとおりです。

脅迫メールの末尾に記載されているビットコインウォレットは、どの標的に対しても常に同じものが使用されていました。なお、本稿執筆時点(2021年6月18日)では、当該ウォレットでのビットコインのトランザクションは確認できておらず、脅迫に対して支払ってしまった被害者はいないものと考えられます。

■ メールだけではない攻撃活動

また今回確認された攻撃では、企業を狙った脅迫メールの送信に加えて、同一の攻撃者が複数の企業のウェブサイトの問い合わせフォームに入力している事実も確認されました。

フォームから送信された内容は、前述の脅迫メールの内容と同じものでした。さらにあるケースでは、送信者のIPアドレスを取得することができましたが、これは偶然にもTorネットワークの出口ノードであり、攻撃者は身元が特定されることを対策するため、通信経路の追跡を回避しようとしていることが分かります。

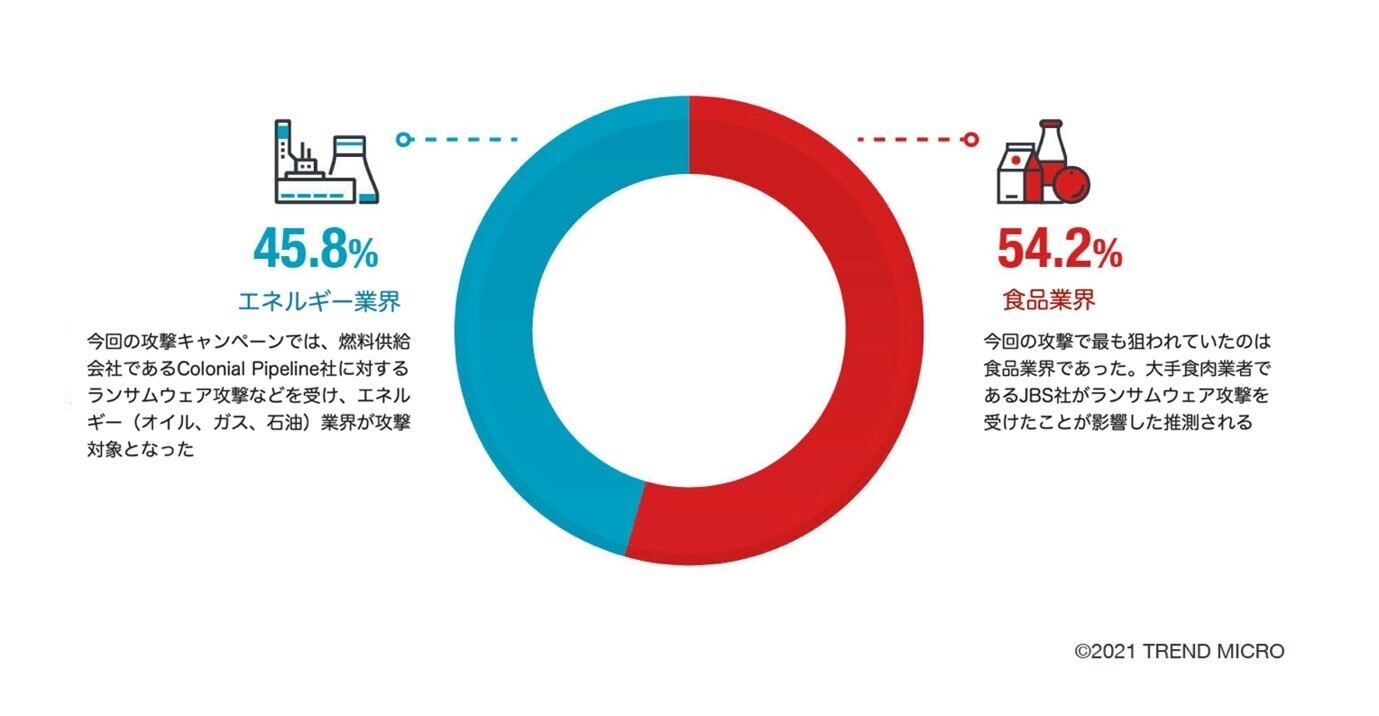

■ 狙われるエネルギー業界や食品業界

トレンドマイクロのデータによると、攻撃者は主にエネルギー業界(オイル、ガス、石油)や食品業界にのみ関心があるようです、実際、確認されたケースでの彼らの標的はすべてこれらの分野に属していました。

図2:偽DarkSideの攻撃キャンペーンに狙われた業界

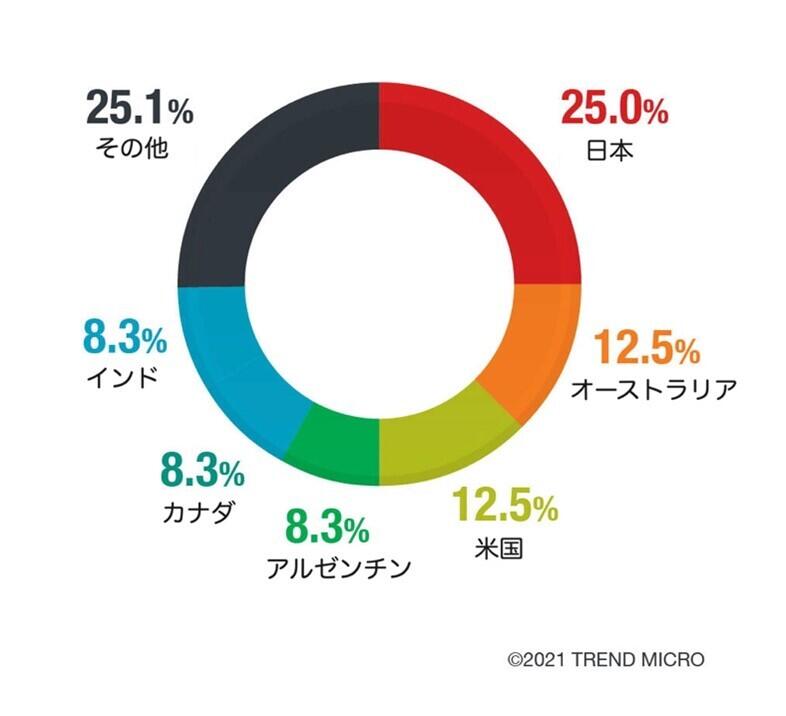

今回の偽DarkSideによる攻撃キャンペーンでは、日本から最も多く報告されており、次いでオーストラリア、米国、アルゼンチン、カナダ、インドと続き、その他の国では、中国、コロンビア、メキシコ、オランダ、タイ、英国が影響を受けていました。

図3:偽DarkSideによる攻撃キャンペーンの影響を受けた国

■ 本物のDarkSideによる攻撃キャンペーンではないことを示す兆候

こうした偽者の便乗による攻撃キャンペーンの行動は、本物のDarkSideによるこれまでの攻撃キャンペーンとは大きく異なっています。例えば、本物のDarkSideの場合、脅迫の際には、窃取した機密情報を保持しているという証拠を常に示してきました。また、標的となる企業などをTorネットワーク上でホストされているウェブサイトに誘導するケースもありました。しかし、今回の偽者による攻撃キャンペーンの場合、脅迫メールには、実際に機密情報を入手したことを証明するような内容は一切書かれていませんでした。

また、最近の多くのランサムウェア攻撃と同様、本物のDarkSideは、身代金要求の前に標的となる企業の業務を停止させるためにランサムウェアを実行させていました。しかし今回の場合、標的となる企業のネットワーク上では、ファイルなどのコンテンツは一切暗号化されておらず、ただ情報を保持しているとだけ述べ、脅迫行為により身代金要求するだけでした。

さらに興味深い点として、今回の偽者は、脅迫メールにも記載されているように、最近公表された自分たちの攻撃キャンペーンの被害者としてJBS社を挙げていたことです。JBS社の攻撃は本物のDarkSideでなくランサムウェア「REvil(別名Sodinokibi)」を扱う別の攻撃者によるものです。この点からも彼らが偽者であることが分かります。

全体的に見ても、今回の攻撃キャンペーンは、本物のDarkSideの活動に比べて素人である印象を受けます。すべての標的に要求された100BTCという金額は日本円で約3.6億円に相当します。ネットワークが侵害され、機密情報が暴露されようとしているという現実的な証拠が示されない限り、ほとんどの企業はそれほどの大金を支払うことを強く望まないでしょう。

■ なぜ特定の業界を狙うのか

今回の偽DarkSide攻撃キャンペーンは、そうした不器用な部分が散見される一方で、特定の業界の企業を意図的に選んだ点は注目に値します。標的企業の選定に際しては、食品業界やエネルギー業界など、JBS社やColonial Pipeline社への最近のランサムウェア攻撃が影響していると思われます。

しかもこれらの業界は、今回の攻撃で被害を受けただけでなく、過去にも常に最も標的とされてきました。「2020年年間セキュリティラウンドアップ」で指摘した通り、ランサムウェアに最も狙われる業界のトップ10に、食品・飲料業界および石油・ガス業界が含まれていました。

こうした原因の1つは、これらの業界では、日常的に必要な商品や生活するうえで必須のサービスを提供することが求められているからでしょう。攻撃が阻止されず、企業業務が中断される期間が長ければ長いほど、被害を受けた企業は利益や評判を失うことになります。また、これらのサービスの停止は、特に多くの人々に影響を与える可能性がある場合、世間を騒がせ、大規模なパニックを引き起こす可能性もあります。

攻撃を受けた後は、食料やエネルギーの安全性に対する不安が高まり、攻撃による価格の高騰懸念による買い占めが行われる可能性さえ懸念されます。

いずれにしても、攻撃が本物によるものであれ偽物によるものであれ、こうした点がいわゆる必要不可欠な供給業者が狙われる理由の1つともいえます。そして被害は企業だけにとどまらず多くの消費者にも及び、広範囲へ影響を与えることができるということを多くの攻撃者は認識しています。こうした点を考慮すると、標的となる企業は、身代金の要求に応じる可能性が高くなります。今回確認した攻撃キャンペーンでは、幸いにも実際に身代金が支払われたケースはありませんでしたが、これは恐らく脅迫メールの内容が明らかに疑わしいものだったためです。しかしこれは逆に言えば、より信憑性の高い方法で標的となる企業をうまくだますことができれば、成功の可能性があったことを意味しています。

大手企業を襲った最近のランサムウェアの攻撃に不安を感じている企業は、脅迫メールなどを受け取った場合、まずは何よりも脅迫内容の真偽を正しく判断する必要があります。あるいは、スパムメールやその他の電子メールベースの脅威をブロックするセキュリティソリューションによってこのような不審メールを受信しないようにすることも有効です。

■ トレンドマイクロのソリューション

トレンドマイクロ製品では本記事で取り上げたような詐欺メールを「メール・コラボレーションセキュリティ」製品でブロックします。

また、トレンドマイクロのセキュリティソリューションの中でもランサムウェアへの対策として推奨されるものを以下に示します。

法人向けのエンドポイント製品「Trend Micro Apex One™」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ビジネスセキュリティサービス」では、「FRS」技術によるウイルス検出と同時に、機械学習型検出や挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであっても警告可能です。

また「Trend Micro Apex One™」は事前防御(EPP)と事後対応(EDR)を統合し、高い防御力を実現します。また、クロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

「Trend Micro XDR」は高度な分析と人工知能(AI)技術を使用して、エンドポイント、メール、ネットワークなどのアラートを相関させ、一つの防御ポイントの情報だけではわからないような脅威を可視化し、深刻度のレベルに応じて優先順位を付けます。これにより、企業は攻撃がどのように開始され、どの程度拡散しているかを迅速に把握でき、被害を最小化することができます。

■ 侵入の痕跡(Indicator of Compromise、IoC)

今回の記事に関する侵入の痕跡はこちらを参照してください。

参考記事:

- 「Fake DarkSide Campaign Targets Energy and Food Sectors」

by Cedric Pernet

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)