マルウェア

「顔文字」、「LoveYou」スパムの背後に凶悪スパムボット、ランサムウェア遠隔攻撃も実行

1月11日の記事でもお伝えしている通り、2019年に入ってから日本向けにランサムウェアをばらまくマルウェアスパムの攻撃が発生、継続しています。当初は件名と本文は「:-)」などの「顔文字」のみとなっていましたが、件名はほどなく「I Love You」、「My love letter for you」などの英文に変化しました。

1月11日の記事でもお伝えしている通り、2019年に入ってから日本向けにランサムウェアをばらまくマルウェアスパムの攻撃が発生、継続しています。当初は件名と本文は「:-)」などの「顔文字」のみとなっていましたが、件名はほどなく「I Love You」、「My love letter for you」などの英文に変化しました。そのため一般には「Love Youランサムスパム」などとも呼ばれているようです。その後1月末ごろからは「Kyary Pamyu Pamyu ;)」、「Sheena Ringo ;)」などのように日本の女性芸能人の名前を入れた件名も確認されており、日本を攻撃対象に定めて様々な手口を試しているように思えます。ただしいずれの件名にせよ、添付ファイルを開くと最終的にランサムウェア、不正コインマイナー、そしてスパムメール送信に使用されるスパムボットに複合感染する危険なものとなっています。トレンドマイクロではこの危険なマルウェアスパムの調査を進め、その送信を司っているスパムボット「Phorpiex(フォルピエックス)」の存在を確認しました。そして更なる調査の結果「Phorpiex」は、一般的にスパムメール送信を主な活動とするスパムボットの枠を外れ、それ自体が遠隔からランサムウェアなどのマルウェアを感染させる凶悪な攻撃などを行う危険なものであることがわかりました。

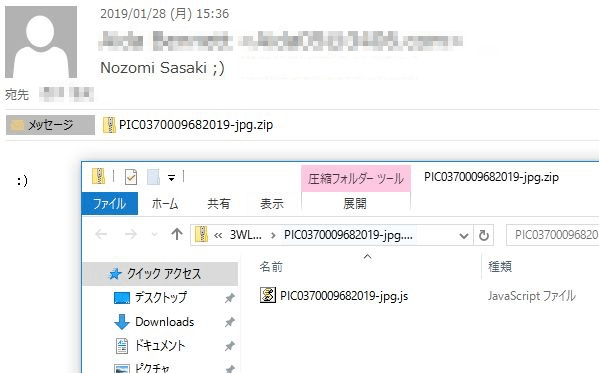

図1:1月28日時点で確認された女性芸能人の名前を含むマルウェアスパムの例

添付のZIPファイル内には感染連鎖のスタートとなる不正スクリプトファイルが含まれている

■スパムボット「Phorpiex」の概要

「Phorpiex」は別名「Trik」とも呼ばれ、その存在と活動は10年ほど前から確認されています。ダウンローダとスパムモジュールを組み合わせ、主に感染環境からスパムメール送信を行う「スパムボット」の一種です。トレンドマイクロ製品では「Worm.Win32.PHORPIEX」などとして検出対応しています。メール経由で多様なマルウェアを配布するためのインフラとしてサイバー犯罪者に利用され続けており、これまでは最終的にランサムウェア、コインマイナーなどを拡散させるマルウェアスパムの送信活動が観測されています。2019年に入り、日本で拡散しているマルウェアスパムに関してはランサムウェア、コインマイナーに加え、「Phorpiex」自身を拡散し、自身のボットネットワークの維持・拡大を行っていることが確認されています。

■不正スクリプト=「感染連鎖」のトリガーとなるJScriptダウンローダ

現在送信が続いているマルウェアスパムでは、添付圧縮ファイル内に不正スクリプトファイルが含まれています。これはJScriptで記述されたダウンローダであり、トレンドマイクロ製品では「Trojan.JS.GANDCRAB」などとして検出対応しています。実行されると外部の不正サイトへアクセスし、別のマルウェアをダウンロードし、実行します。

このダウンローダのJScriptは重度に難読化されており、一見して何を行うスクリプトかを判別することは困難です。難読化方法は継続して変化が見られており、難読化に加えて典型的なJavaScriptパッカーを使用してパックされたものも確認しています。また「Phorpiex」スパムボットがこの不正スクリプトをメールに添付する際、ファイルの末尾には複数回にわたる実行に無関係な変数の代入が追加されます。この追加処理は送付されるファイルのハッシュ値を実行ごとに変化させることで、従来型のパターンマッチング技術によるウイルス検出の回避を狙っているものと考えられます。

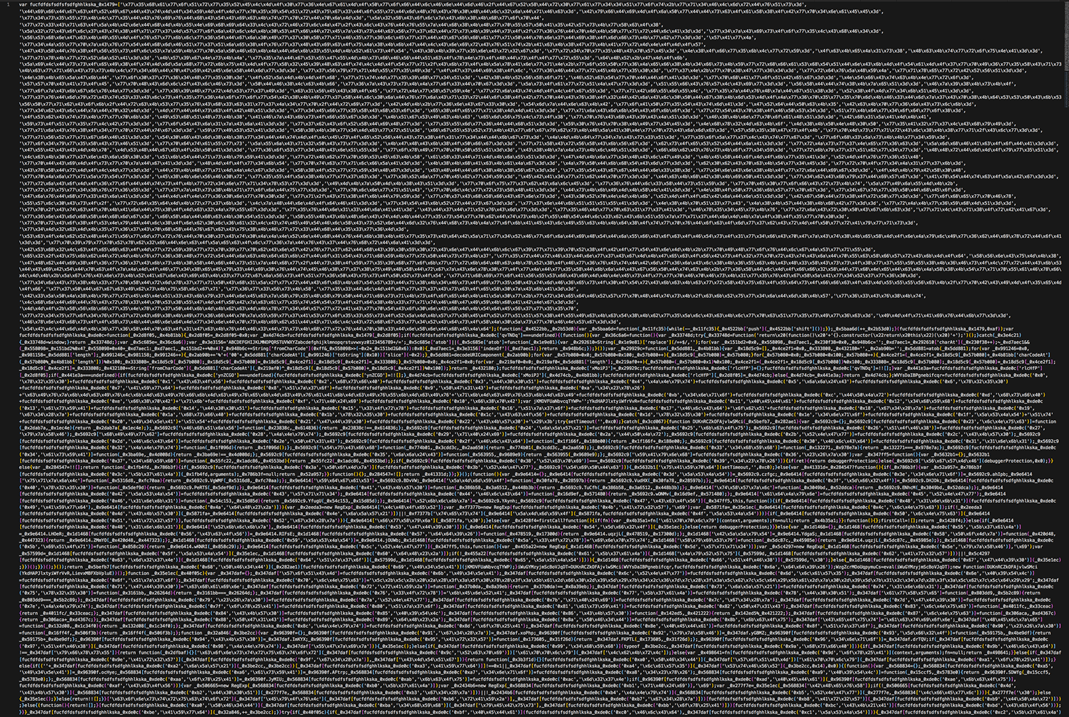

図2:重度に難読化された不正スクリプトの例

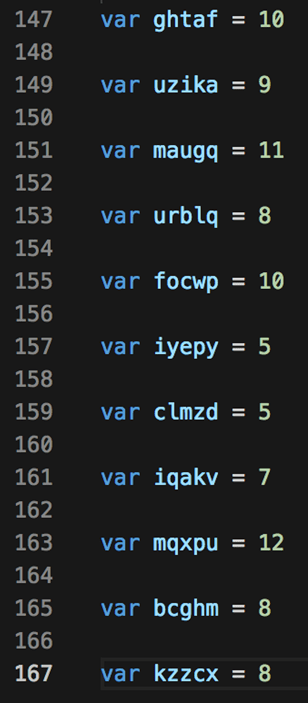

図3:不正スクリプト末尾に追加される変数定義の例

■第2弾のダウンローダの挙動

不正スクリプトによりダウンロードされるマルウェアは、基本的に他マルウェアのダウンローダとして機能するものであり、トレンドマイクロ製品では「Trojan.Win32.DLOADER」などとして検出対応しています。現在日本で確認している攻撃では、ランサムウェア「GandCrab」と不正コインマイナー、そしてスパムボット本体である「Phorpiex」とそのアップデータおよびアンインストーラの5種類のファイルをダウンロードする挙動が確認されています。これらのマルウェアをインストールする前に、ダウンローダはWindowsのレジストリ設定を変更し、Windows DefenderやWindows Firewall、Windows Updateなどの機能を無効にするなどして感染環境を脆弱にします。

なお、このダウンローダは、現在は他マルウェアをダウンロードするだけの機能しかありませんが、2018年ごろまではクリップボードの内容を監視し仮想通貨のアドレスがコピーされた場合に攻撃者のアドレスと置換する機能や、リムーバブルメディアを介した自己拡散機能(USBワーム活動)を持っていました。

■「Phorpiex」本体のスパムメール送信機能解析

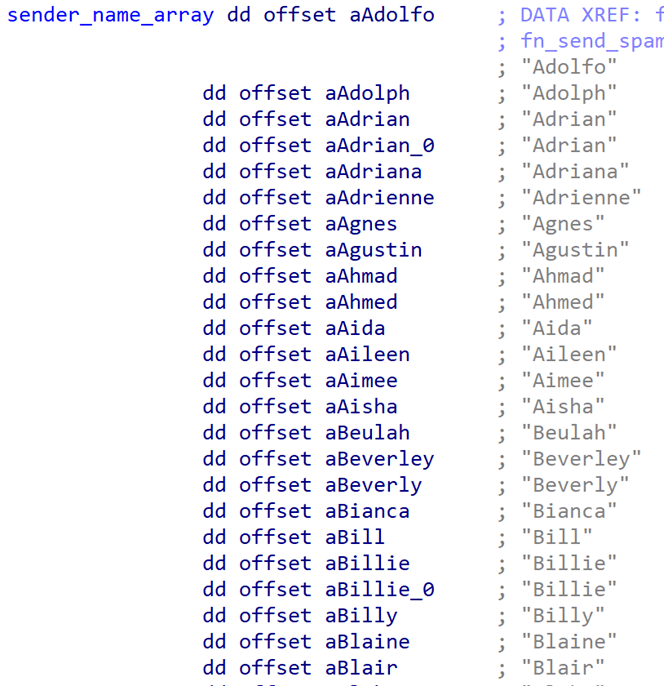

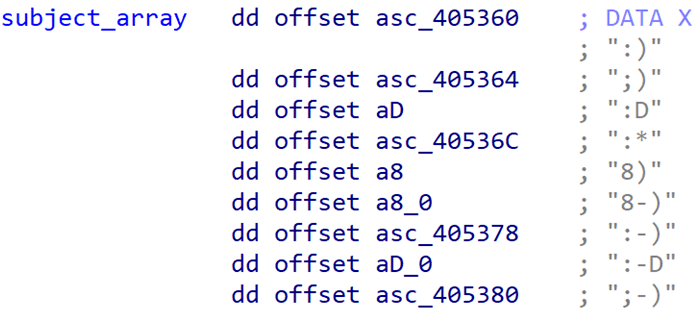

「Phorpiex」では送付するスパムメールの件名や本文、添付ファイル名、偽装する送信元などが検体ファイル内にハードコードされており、実行時にランダムで選択されます。他のスパムボットではこれらの設定は外部のC&Cサーバから取得する方式が多いことと比較すると、様々な設定がハードコードされ自由度が低い「Phorpiex」は相対的に幼稚な作りが目立つものと言わざるを得ません。

図4:「Phorpiex」の不正コード内にハードコードされた送信者名リストの例

図5:「Phorpiex」の不正コード内にハードコードされたメール件名リストの例

添付ファイルと送信先アドレスについては、他スパムボットと同様、外部のC&Cサーバから取得しますが、この際に使用される外部サーバのアドレスはハードコードされています。送信先アドレスはテキスト形式ファイルでリスト化されており、1つのリストには2万件のメールアドレスが登録されています。スパムメール送信を行う際にはまず、読み込む送信先アドレスリスト数の上限値をC&Cサーバから取得します。送信先アドレスリストのファイル名は連番で管理されており、0~<上限値>のうちからランダムな値をファイル名として使用し、アドレスリストのファイルを1つ読み込んでスパムメールを送信します。したがって、1回で送信されるスパムメールは最大で2万件になります。1月28日に調査を行った際には、送信先アドレスリストの上限値は1,162となっていましたが、実際には2,322万件のメールアドレスが取得され、マルウェアスパムが送信されていました。この2,322万件の送信先アドレスのうち、約96%が「.jp」ドメインであり、この調査時点では日本の利用者を送信対象としたリストとなっていたと言えます。

■機能更新によりランサムウェア拡散機能などが追加

トレンドマイクロの監視によれば、「Phorpiex」本体は2月5日と2月6日に連続して機能更新が行われ、スパムボットの枠を超える凶悪な活動が追加されたことを確認しています。

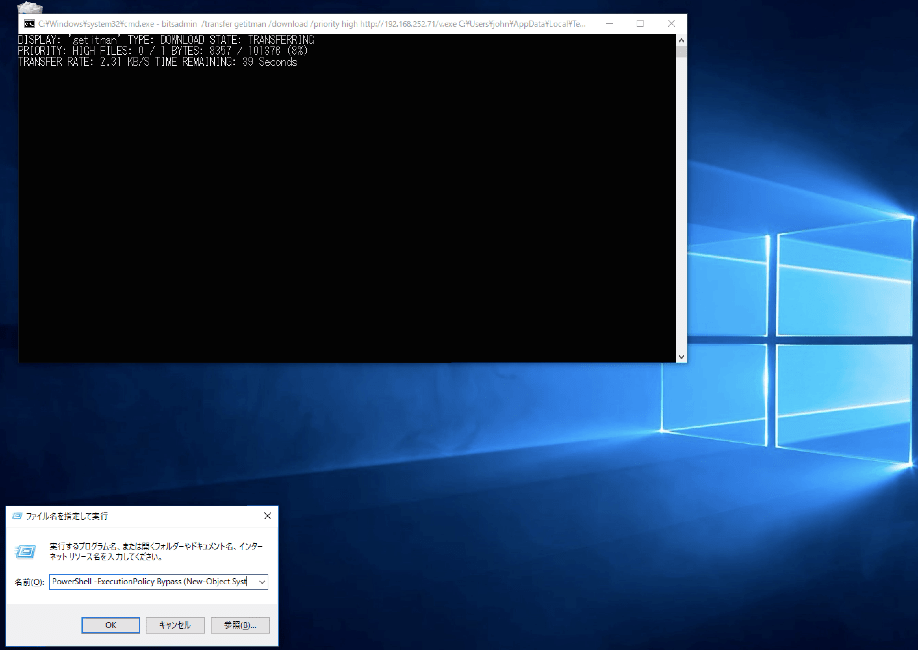

まず2月5日の更新では「Phorpiex」本体に第2弾ダウンローダの機能が取り込まれ、1つのモジュールとなりました。また「GandCrab」を添付ファイルとしてマルウェアスパムを送信する機能と共に、ランダムなグローバルIPアドレスに対しVNC経由で、bitsadmin.exeおよびPowerShellを悪用して遠隔でマルウェアに感染させる機能が追加されました。ただし、この2月5日のバージョンでは、この2つの機能は双方とも処理のバグのため実行されませんでした。

図6:VNC経由でbitsadmin.exeとPowerShellを実行させられている感染端末の実例

しかし2月6日の更新ではこれらのバグが修正されると共に、FTPによるマルウェアダウンロード機能や以前のダウンローダモジュールでは存在した、クリップボード内の仮想通貨アドレスを置換する機能、リムーバブルメディアを介した自己拡散機能などが追加されました。

このように「Phorpiex」を作成、使用するサイバー犯罪者は本体の変更や機能追加と共に、不正コードのバグにいち早く気づき修正するなど、「Phorpiex」を利用した攻撃に注力しており、攻撃は今後も継続するものと予測されます。トレンドマイクロでは今後も日本を中心にマルウェアスパムを送信するスパムボットを監視し、迅速な対応による利用者保護を実現させてまいります。

■被害に遭わないためには

不特定多数にばらまかれるメールによる攻撃手口に関しては、利用者としてその手口を知り騙されないようにすることも対策の1つとなります。受信したメールの送信者や内容の正当性をよく確かめ、メールの添付ファイルや本文中のURLを安易に開かないようにしてください。

マルウェアスパムに留まらず、受信者の立場で不審なメールを見抜くためのポイントは以下のブログ記事でもまとめておりますのでご参照ください。

また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策の導入も重要です。

■トレンドマイクロの対策

トレンドマイクロ製品では、本記事で取り上げたマルウェアについて「ファイルレピュテーション(FRS)」技術で検出し実行をブロックします。「マルウェアスパム」のようなメール経由の攻撃は「E-mailレピュテーション(ERS)」技術で受信前にブロックします。不正プログラム拡散目的の不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。

個人向けセキュリティ対策製品「ウイルスバスタークラウド」では各技術により利用者を総合的に保護します。

「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などの法人向けゲートウェイ製品では、特にERS技術により危険な電子メールを着信前にブロックします。

「InterScan Web Security Virtual Appliance」、「Cloud Edge」などの法人向けゲートウェイ製品ではWRS技術により、法人のネットワーク内全体からの不正サイトへのアクセスを一括してブロックすることができます。

「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などの法人向けエンドポイント製品ではFRS、WRSの各技術により利用者を総合的に保護します。

※調査協力: 原 弘明(Trend Micro Research)