サイバー脅威

Power Automateにおける複雑さと可視性のギャップ

ローコード自動化の普及が進むなかで、Microsoft Power Automate はサイバー犯罪者にとって魅力的な標的となりつつあります。攻撃者はその複雑さを悪用し、検知をすり抜けたりデータを持ち出したりしています。一方で、サイバー犯罪アンダーグラウンド市場では侵害済みの企業資産に対する需要が供給を上回る状況となっています。

はじめに

Microsoft Power Automateは、ワークフローを簡素化しアプリ同士を効率的につなぐことで、企業が繰り返し作業を処理する方法を大きく変えてきました。ユーザはこのPower Automateを利用してワークフローを自動化し、さまざまなサービスを統合することができ、Outlook、SharePoint、Teams などのアプリにまたがる作業を効率的に進められます。この自動化は手作業を減らす一方で、大規模に自動プロセスを管理し保護する上で新たな複雑さを生み出しています。

強力なツールに共通するように、複雑さが増すほど固有のリスクも伴います。これまでは主にペネトレーションテスターやセキュリティ専門家の間で議論されていた話題が、いまやサイバー犯罪者の関心を集めつつあります。攻撃者はPower Automateを活用して検知を回避し、悪意ある行為を実行し、正規のワークフローを利用してアクセスを維持したり機密データを引き出したりするようになっています。すでに Office 365 環境に潜伏し、アラームを発生させずに企業情報を静かに取得する手口として使われた事例もあります。

多くの組織はいまだにこの脅威に気づいていません。自動化を便利にしている機能や複雑さが、巧妙で効果的な攻撃手段へと変わり得るからです。現時点でPower Automateを利用した攻撃が広範に観測されているわけではありませんが(観測そのものが難しいことも要因となっています)、アンダーグラウンド市場ではこの技術に対する関心が高まっています。本稿では、こうした脅威がどのように現れ、サイバー犯罪者が Power Automate をどのように利用し始めているのか、そしてセキュリティチームが今どのような対策を取るべきかについて考察します。

変化し続けるMicrosoft 環境

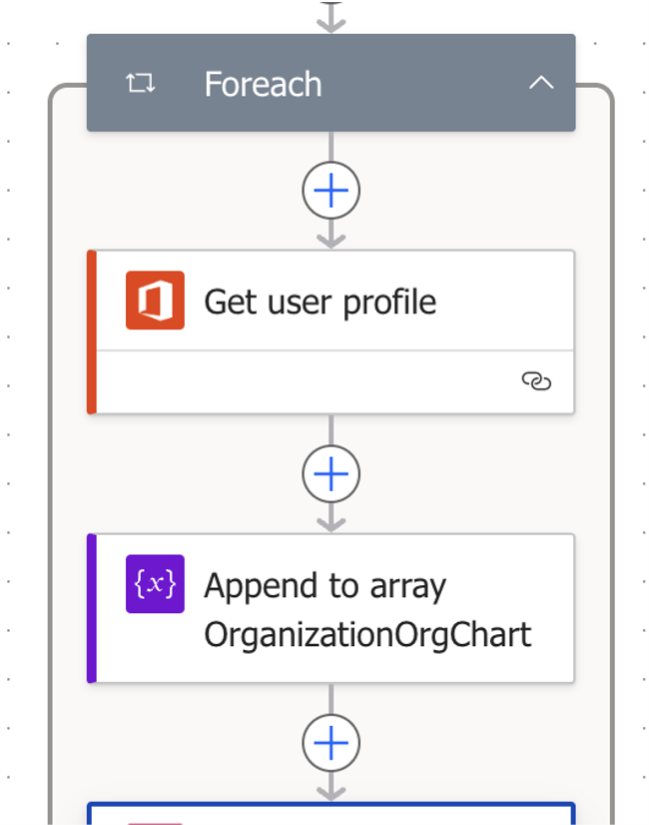

Microsoft環境において適切なセキュリティと可視性を構成することは、複雑で動的な課題となっています。その状況は、川の流れのように常に変化し続けています。Power Automateのエコシステムも同様に進化を続けており、わずか 2 年前の調査と比べても大きな変化が見られます。この複雑さは、すでに多層的なエコシステムに高度なテクノロジー、たとえば AI の統合によってさらに増しています。Power AutomateはOffice 365エコシステム内においてこの複雑さを象徴するツールです。AI を活用したドキュメント処理やテキスト認識といった機能の追加は、環境を一層複雑にしています。豊富に用意されたコネクタ(図1)は、自動化によるデータの傍受、分析、持ち出しを可能にする多様なシナリオを提供しています。

利点がある一方で、Power Automateの複雑さは重大な可視性の欠如やセキュリティ上の死角につながる可能性があります。このツールは複数のプラットフォームにまたがるアクションを自動化できるため、設定の誤りや不正アクセスがあると、監視されないまま環境内で重要なタスクを実行する自動化が生じる恐れがあります。ローコードツールは安全であると利用者が思い込み、潜在的なリスクを見落とすことで、偽りの安心感を生み出してしまうのです。

Power Automateの複雑さ

主な機能と利用シナリオ

Power Automateは、Outlook、SharePoint、Teams といったアプリケーションをつなぐワークフローを作成でき、通知の送信、ファイルの同期、承認処理の自動化といった作業を実現します。これらの機能は生産性を高める一方で、大規模な自動化を管理する際に複雑さを生み出します。設定を誤ったフローは、意図しないメールのループや過剰な通知を発生させる可能性があり、さらにサードパーティサービスとの統合が適切に管理されない場合はセキュリティ上の隙が生じることもあります。

たとえば広く利用されている機能の一つがOutlook との統合です。これによりメール通知の自動化、メッセージの分類、受信メールをトリガーとしたワークフローの実行が可能になります。便利な一方で、設定を誤ったフローは計算資源の無駄遣いや高額な API の過剰利用といった問題を引き起こす可能性があります。

悪意ある利用者、たとえば内部関係者や侵害されたアカウントなどは、情報の持ち出しを持続的に行うフロー、通信の監視、攻撃者のインフラを制御する隠れたチャネルといった明確に悪意あるフローを作成することができます。たとえばビジネスメール詐欺(BEC)を狙う攻撃者が、Power Automateを使って被害者のメールのやり取りを持ち出し、それを操作する可能性があります。

API が利用できないケースに対応するため、Power Automateにはロボティック・プロセス・オートメーション(RPA)の機能が含まれており、UI オートメーションを通じてデスクトップアプリケーションとやり取りすることができます。これはレガシーソフトウェアに有効ですが、UI 要素が変化した際に信頼性の問題が生じるといった課題も伴います。

また、Excel Onlineでは Office Scriptsをサポートしており、データ入力やレポート生成といったスプレッドシート操作を自動化 できます。繰り返しのデータ処理を容易にしますが、十分に活用するには一定のスクリプト知識が求められます。

さらにAI Builderでは、ドキュメント処理やテキスト認識などAI を活用した機能をワークフローに組み込むことができます。自動化の幅を広げる一方で、Microsoft の AI モデルに依存するという側面も生まれます。

Power Automateはまた、事前に構築されたコネクタを利用してサードパーティサービスと接続し、異なるプラットフォーム間のプロセスを自動化することが可能です。ただし組織としてはアクセス管理を適切に行う必要があり、設定が不十分なコネクタはセキュリティ上の隙を招く恐れがあります。

総じてPower Automateは Office 365 内で多くの有益な自動化の選択肢を提供しますが、万能な解決策ではありません。望まぬ結果を避けるためには、慎重な設定、監視、セキュリティや規制面での考慮が欠かせません。

自動化のリスク

攻撃者がユーザアカウントを侵害した場合、データを持ち出す永続的なフローを作成したり、隠れた通信経路として利用したり、永続性の確保やラテラルムーブメントを引き起こす自動化を仕掛けたりすることが可能になります。これらは検知されずに動作し続ける可能性があります。

Power Automateでフローを容易に作成できることは、アクセス権を持つ人物なら誰でも機密システムとやり取りしたり、外部サービスへデータを移動させたりするワークフローを作成できることを意味します。こうしたフローは IT やセキュリティ部門の関与なしに構築される場合があり、監視されない自動化が重要なタスクを実行する状況を生み出します。これは誤った安心感を招く要因となり、Power Automateがメール、ファイルシステム、HTTP エンドポイント、データベースといったコネクタをサポートすることで、重要な業務データにアクセスできてしまう可能性があります。

Power Automateにおける可視性の欠如

監査証跡の透明性

最も困難な課題の一つであり、Power Automateにおける弱点の一つと考えられるのが、自動化アクションの可視性です。Power Platform管理センターはフローのアクティビティを高いレベルで表示しますが、詳細な粒度には欠けています。たとえば Microsoft Teams チャンネルの管理者は、チャンネル内の会話がPower Automateのスクリプトによって監視あるいは持ち出されているかどうかを確認する手段を持ちません(図2)。テナント管理者はフローが実行されたことや、どのユーザがそれをトリガーしたかを確認できる可能性はありますが、Microsoft Teamsチャンネルを管理するユーザに対して、その可視性を委譲することはできません。

x詳細な可視性が欠如していることは危険な死角を生み出します。ユーザはコードのように振る舞う自動化ロジックを構築しますが、そこには従来の開発で期待されるバージョン管理、ピアレビュー、変更管理が存在しないのです。

イベントの監査と追跡の可能性

こうしたリスクを軽減するためには、組織がPower Automateのアクティビティを記録し監査することが不可欠です。Microsoft はユーザおよびシステムの活動に関連するいくつかの主要イベント、たとえばフローの作成、編集、削除、権限変更、ホスト型 RPA ボットの参加アクションなどを記録しています。これらのログはMicrosoft Purviewコンプライアンスポータルで利用でき、エクスポートしたりセキュリティ情報イベント管理(SIEM)に取り込んで監視することが可能です。ただし多くのセキュリティチームは初期状態で完全なカバレッジを持っておらず、フローテレメトリを収集して分析しない限り、可視性は部分的なものにとどまります。

攻撃者の視点

サイバー犯罪アンダーグラウンド市場からの示唆

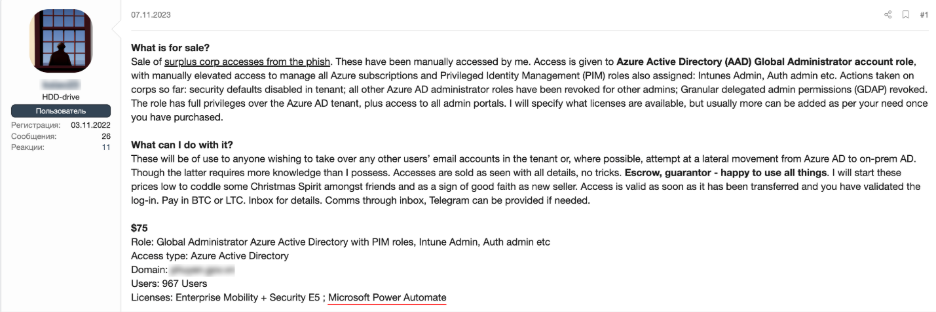

Power AutomateはOffice 365エコシステム全体の一部として捉えなければならず、既存の犯罪ビジネスプロセスを拡大し、新しい収益化しやすい仕組みを生み出す機会を提供しています。犯罪市場にはすでに、Office 365関連の企業アカウントや資産を収集・販売・分類するためのツールが存在し、そこではPower Automateの機能が利用可能かどうかも示されています(図3)。

こうしたアカウント購入のリクエストでは、対象組織に関する期待される条件がしばしば見られます。例えば、業種、収益規模、資産の地理的な所在といった情報です(図4)。Power Automateの存在は単なる拡張性を超え、攻撃者にとって従来のサイバーセキュリティや業務プロセスの整合性に関する各種コントロールを回避できる可能性をもたらします。既存の犯罪ビジネスプロセスを強化し、同様の作業やさらに高度な作業を実行する新しい手段を提供することにもつながります。地下市場でのPower Automateに関する議論の文脈からは、すでに幅広い採用が進んでいることが読み取れ、成熟した攻撃者ほどその価値と可能性を十分に理解していることがわかります。

サイバー犯罪地下市場での投稿の幅広さから、この市場における需要はしばしば供給能力を上回っていることが示唆されます。その一例として、下記の投稿ではアカウントを求める顧客の順番待ちが言及されています(図5)。

自動化されたアカウント選別ツール(「チェッカー」と呼ばれるもの)は、すでにMicrosoft Power Automateの存在を認識する機能を備えており、Power Automateの機能を利用したい攻撃者は、初期アクセスブローカーが提供するアカウントをこの条件でフィルタリングすることが可能です(図6)。

ランサムウェアの攻撃者もPower Automateやその機能について議論しており、例えばランサムウェアグループと強い関係を持つRussian Anonymous Marketplace(RAMP)フォーラムでは、Power Automateを利用できるソフトウェア・アズ・ア・サービス(SaaS)型の攻撃手法について言及する投稿が確認されています。別の事例では、Crackedフォーラムで、Outlookから添付ファイルをダウンロードする方法がPower Automateの自動化を通じて可能であるという議論が見られました。

さらに、Power Automateに関連する教育リソースも地下フォーラムで活発に扱われています。例えば、iranhackフォーラムにはPower Automateの機能に関するスレッドがいくつも存在し、関連する教育資料がダウンロード用に共有されています(図7)。企業は、犯罪グループがこの技術の利用をさらに拡大する前に、この脅威を十分に理解しておくことが重要です。

金銭目的のサイバー犯罪者にとっての価値

金銭目的のサイバー犯罪は、投資のような性質を持ち、犯人にとって金銭的利益が投資額を上回ることが期待されています。近年では、攻撃者が単一の被害者から数百万ドルを得ることが定期的に可能となっており、その金銭的利益を得るために比例したリソースを投じる用意があることを意味します。

Power Automateは多くの攻撃シナリオを可能にし、拡張し、規模を拡大させることができるため、犯罪者がこうした攻撃について議論し、取引や提供する資産やサービスにおいてPower Automateの存在を強調していることは不思議ではありません。自動化を利用して自らの利益を得ようとしているのです。

以下のようなさまざまなシナリオが容易に実行可能です。

機密データの収集

Power Automateは、Microsoft Teamsのチャットフローに現れる特定のキーワードをトリガーとしてアクションを作成することができます。これにより、利用者の知らないうちに、認証情報の共有といった機密情報の収集や流出を自動化することが可能となります(実際に企業チャットシステムで認証情報が共有されることは珍しくありません)。

同様に、SharePointに新しい文書がアップロードされた際に作動するトリガーを設定し、自動的にアクセス、分析、さらには機密性の高い文書や抽出された情報を外部に送信することも可能です。

隠れたデータ流出

Power Automateは、サードパーティコンポーネントやテナントをまたぐMicrosoftリソースと通信する機能を持っており、これを利用して目立たない形でのデータ流出を自動化することができます。Office 365環境を監視し、文書、メッセージ、メール、メール分析情報などの流出を自動化するための多様なトリガーを作成することが可能です。AIを統合することで、外部組織に送信される前に初期的なデータ分析を行う高度なプロセスを構築することもできます。この手法は「環境寄生型(LOTL: Living-off-the-land)」アプローチに似ており、通信の大部分が既知かつ信頼されたリソースを介して行われるため、このような行動を特定し対応するためには高度な監視機能が必要となります。

役員命令のサービス拒否(DoSEO: Denial of Service of Executive order)

攻撃者はPower Automateを利用し、侵害された重要人物のアカウントからインスタントメッセージ(IM)やメールを自動で送信し、部下に混乱を招く指示を出すことが可能です。例えば、ランサムウェアの展開といった大規模攻撃を同時に進行させながら、侵害されたIT部門の名義で「新しいアップデートをすぐにインストールせよ」というメッセージを送信し、実際には攻撃を拡散させるケースが考えられます。同様のシナリオとして、大規模な情報流出中に侵害された高位の役員が「至急会議用のスライドを準備せよ」と全管理職に命じ、各部門を巻き込んで作業させることで攻撃者にとって好都合な陽動となる場合があります。こうした行為は部下のリソースを消耗させる効果があり、部下は通常、役員からの依頼を優先度高く処理する傾向があるため、現実の役員命令が無視されたり、多数の偽の自動化された命令の影響で遅延したりする可能性があります。

これらの攻撃の多くは、最も影響を与えやすい重要なタイミングで遅延を引き起こすよう設計される場合があります。例えば、新製品の発表会といった大規模イベントや会計年度末といった時期が狙われることがあります。

国家支援型グループにとっての価値

標的型攻撃、いわゆる高度標的型攻撃(APT)の典型的な目的は、侵害された組織内に持続的な拠点を確立し、横展開を行い、権限を昇格させ、オフィス文書やメール、メッセージ通信といった情報を外部に密かに、場合によっては継続的に流出させることにあります。Power Automateのフレームワークには、こうした一連の行為を可能にする機能が備わっています。

以下のようないくつかのシンプルなシナリオは容易に実行可能です。

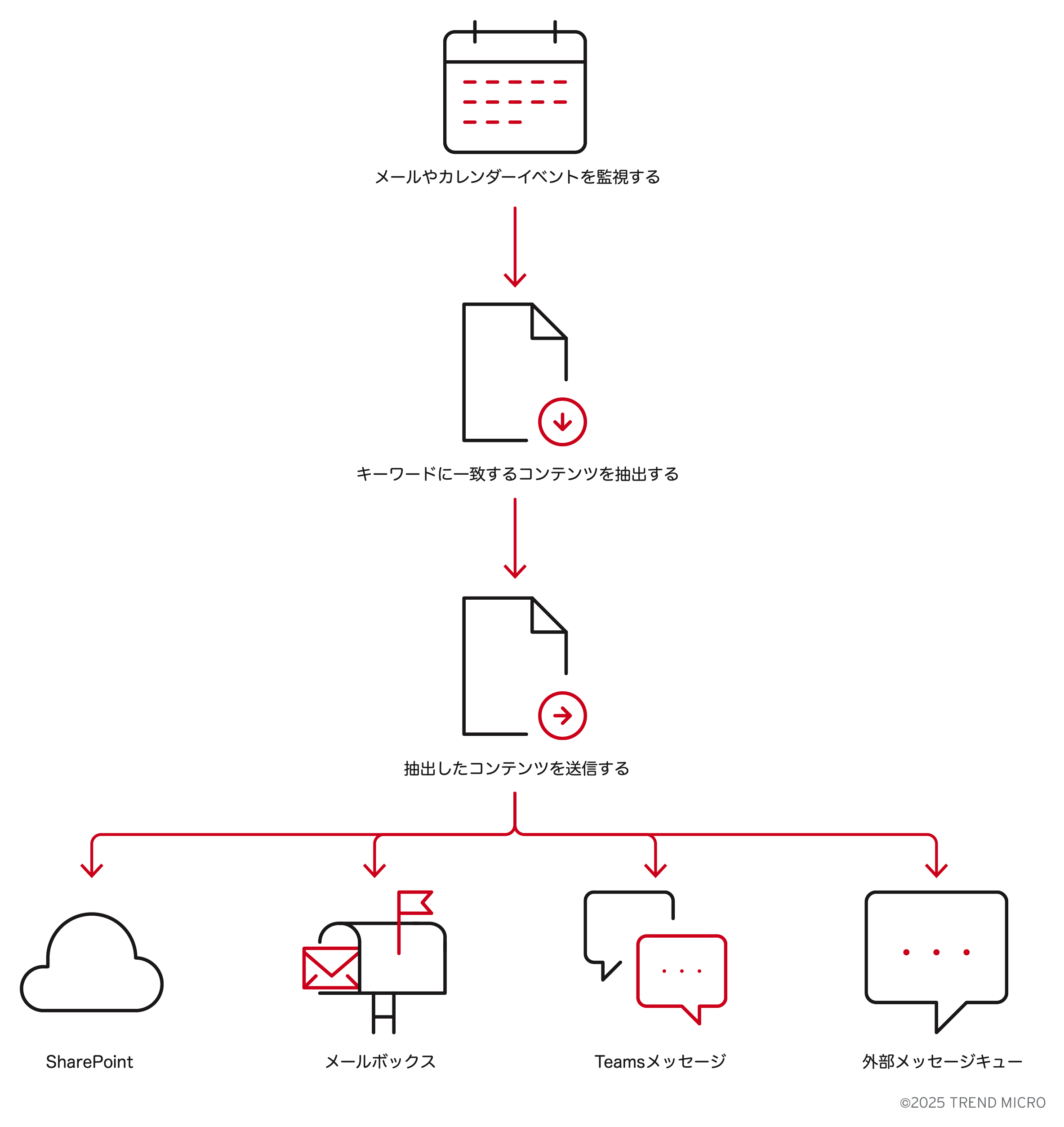

機密データの自動流出

Power Automateのフレームワークを利用することで、攻撃者はメールやカレンダーイベントを監視し、特定のキーワードに一致する内容を抽出して、それをSharePointや別のメールボックス、Teamsのメッセージ、さらには外部のメッセージキューに送信することが可能です(図8)。環境の設定次第では、Amazon Web Services(AWS)や別のMicrosoftアカウントといった他の環境にデータを流出させることも可能となります。

企業スタッフのなりすましの自動化

Power Automateは、メール、Microsoft Teamsのメッセージング、その他のプラットフォームとのやり取りを可能にします。これらのツールを利用することで、Microsoft TeamsのメッセンジャーやOutlookにおけるオンラインでのやり取りを監視したり模倣したりする自動化シナリオが実現できます。豊富な処理能力を活用することで、企業従業員を標的としたソーシャルエンジニアリングを自動化することも可能であり、強力なAI機能を利用したフィッシングの大規模自動化や、侵害された企業を横断した機密情報の収集なども行うことができます。

過剰権限の悪用

Active Directoryのユーザ自体は権限が制限されている場合がある一方で、特定のPower Appsにはユーザに与えられた権限とは異なる種類のアクセスを可能にする権限が設定されていることがあります。Power Appsのロジックは、複雑な権限モデルの管理に起因して、本来ユーザがアクセスできないリソースに対して利用される恐れがあります。つまり、同じ正規ユーザであっても通常のインターフェースでは特定の資産にアクセスできない一方で、Power Automateを経由すれば制限されたリソースにアクセスできてしまう場合があります。アカウントが侵害された際には、攻撃者が過剰な権限を利用して攻撃の速度、規模、影響を高めることが可能となります。

その他にもさまざまなシナリオが考えられ、より包括的な事例については付録(英語)の参照ください。

この問題への対処方法

Power Automateは柔軟性と統合機能を備えており、業務の効率化に役立ちます。しかし適切な制御がなければ、業務を支援する有用なツールであると同時に潜在的な攻撃経路ともなり得ます。セキュリティチームは厳格なアクセス制御、強固な監視、そして自動化されたワークフローの継続的な監査を実施することで、複雑なOffice 365エコシステムを狙う新たな脅威に効果的に対応する必要があります。以下のベストプラクティスを適用することで、組織の攻撃対象領域を縮小し、可視性の不足を補うことが可能となります。

悪用防止のための設定強化

Power Automate、特にPower Automate Desktop(PAD)の不正利用リスクを低減するために、まず組織全体で本当に必要かどうかを評価することから始めるべきです。PADが不要であれば、グループポリシーを使って無効化することが推奨されます。Microsoftはこの点についてガバナンスに関するドキュメントで詳細な手順を提供しています。

PADが必要な場合には、アクセスを厳格に制御することが求められます。ロールベースのアクセス制御(RBAC: Role-based Access Control)を導入し、承認されたユーザーのみがフローを作成、変更、共有できるようにすることが重要です。これにより内部関係者による不正利用の可能性を制限し、機密データが意図せず公開されるリスクを減らすことができます。

Power Platform全体でデータ損失防止(DLP)ポリシーを定義し維持する必要があります。これらのポリシーは、個人のメールやクラウドストレージサービスといった業務外のコネクタに対して、重要な業務システムから機密データが転送されることを防ぎます。Power AutomateにおけるMicrosoftのDLP機能については、こちらのガイドで説明されています。

フロー実行の監視は、もう一つの重要な防御レイヤーです。管理者は、組み込みの分析機能やカスタムセキュリティロールを利用して、誰がフローを実行しているのか、そのフローが何をしているのか、それが想定される動作と一致しているかを追跡するべきです。Microsoftは、管理者向けにこれらの制御を効果的に実装する方法を解説したガイドを公開しています。

不正利用の兆候を特定するための検知メカニズムも確立する必要があります。これには、標準外の経路からフローが実行されるケース、cmd.exeやpowershell.exeといったコマンドラインツールの起動、あるいは永続化のためにレジストリキーを変更する行為などが含まれます。Power Automateから提供されるネイティブのテレメトリには限界がありますが、こうした挙動はエンドポイント監視や行動分析を通じて検知できる場合が多くあります。

Trend Micro顧客向けの緩和策

Trend Vision One™プラットフォームは、Power Automateの不正利用を検知し軽減するための包括的なアプローチを可能にします。このプラットフォームはエンドポイント、アイデンティティ、ネットワーク層にわたるシグナルを相関させるために利用できる広範な可視性を提供します。多層的なアプローチは、見逃されがちな自動化の悪用を特定するために不可欠です。

エンドポイントにおいては、TrendはPowerShellやCMDの実行といったフロー悪用に一般的に関連するスクリプトベースの活動を検知できる振る舞い分析を提供します。インメモリ分析は、PADフローによってトリガーされる可能性のあるファイルレスマルウェアや不審な自動化を特定するのに役立ちます。アプリケーション制御はPADコンポーネントの不正使用を制限でき、デバイス制御とDLPポリシーを組み合わせることでUSBやネットワーク共有経由でのデータ流出を防止します。ランサムウェアのロールバックや侵入防止機能は、スケジュールタスクやレジストリの自動起動といった永続化メカニズムを軽減するのに役立ちます。

TrendのXDR機能は検知と対応をさらに強化します。自動化されたプレイブックは侵害されたエンドポイントを隔離し、悪意のあるプロセスを終了させ、SOCチームにアラートを送信できます。これらのプレイブックは、標準外のパスから起動されるPAD、コマンドラインツールの使用、レジストリキーの変更を監視するようにカスタマイズ可能です。YARAやosqueryとの統合により、スケジュールタスクや不審なDLLを含むPAD関連アーティファクトの詳細な調査も可能となります。

現在のところ、Power Automateのテレメトリはトレンドマイクロのコネクタを通じて利用できませんが、プラットフォームはMicrosoft 365、Purview、Dataverse、Azureとの統合をサポートしています。これにより、ユーザーの行動やデータ移動に対する幅広い可視性が得られ、環境の複数レイヤーにまたがる不正利用を検知するために不可欠となります。顧客は製品チームと連携し、Power Platformのテレメトリをより深く統合するためのロードマップオプションを検討することが推奨されます。

Trendは強力なアイデンティティおよびアクセス制御機能も提供しています。Zero Trust Secure Access (ZTSA)は横展開を制限するのに役立ち、アイデンティティポスチャ分析は通常とは異なるパターンでのフロー作成や、管理されていないデバイスからの自動化開始といったリスクの高いユーザー行動を検知することができます。

メールレイヤーでは、Trend Vision One™ – Email and Collaboration SecurityがMicrosoft 365と統合し、Power Automateフローを介して送信される送信メールを傍受します。このプラットフォーム自体が自動的にこれらのメールをブロックするわけではありませんが、管理者はPower Automateが挿入するx-ms-mail-application: Microsoft Power Automateといったヘッダーを検査するためにメールフロールールを手動で設定できます。これらのヘッダーをフィルタリングし、フロー識別子を検証することで、承認されていないフローから送信されたメッセージをブロックまたは隔離することが可能です。適切なルールが整備されていれば、組織はメールを経由した自動フローによるデータ流出を防ぐことができます。

これらの機能を組み合わせることで、単一のソリューションの限界を補う包括的な防御戦略が形成されます。エンドポイントテレメトリ、振る舞い分析、アイデンティティの知見、メール制御を統合することにより、フロー実行に対する直接的な可視性が限られている状況でも、Trend Microは組織がPower Automateの不正利用を検知し対応できるようにします。

結論

Power Automateは、時間を節約し手作業を減らしたいと考える企業にとって非常に有用なツールであり、シンプルなインターフェースとOutlook、SharePoint、Teamsといった他のMicrosoftサービスとのシームレスな統合を提供します。承認やリマインダーからフォームデータの取得まで幅広く対応でき、豊富なテンプレートやカスタムフローの選択肢によって、あらゆるスキルレベルの利用者に適しています。ただし、その強力さは同時に複雑さも伴い、その複雑さが見えにくい部分を生み出す可能性があります。自動化が拡大するにつれて、適切な監視がなければ誤設定や誤用、さらには悪用が起こる可能性も高まります。幸い、Microsoftの管理ツールは可視性と制御を提供し、Vision Oneのようなソリューションは組織がリスクを先取りして特定・管理するのに役立ちます。最終的に、Power Automateはチームが反復的な作業ではなく意味のある業務に集中できるようにしますが、それは複雑さを理解し責任を持って管理した場合に限られます。

参考記事:

Complexity and Visibility Gaps in Power Automate

By Stephen Hilt, Vladimir Kropotov, Fyodor Yarochkin, Benjamin Zigh

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)