サイバー犯罪

繰り返し拡散する「あなたのApple IDのセキュリティ質問を再設定してください。」メールに注意

トレンドマイクロでは日夜多くのサイバー攻撃を監視しています。その監視の中で、1月22日夜から「あなたのApple IDのセキュリティ質問を再設定してください。」と言う件名のメールを1万8000通以上確認しました。このメールは2017年10月前後から繰り返し確認されているApple IDやクレジットカードなどの情報詐取を狙ったフィッシング攻撃です。

トレンドマイクロでは日夜多くのサイバー攻撃を監視しています。その監視の中で、1月22日夜から「あなたの Apple ID のセキュリティ質問を再設定してください。」と言う件名のメールを 18万通以上確認しました。この件名のメールにより Apple ID やクレジットカードなどの情報詐取を狙ったフィッシング攻撃は 2017年10月前後から繰り返し確認されています。

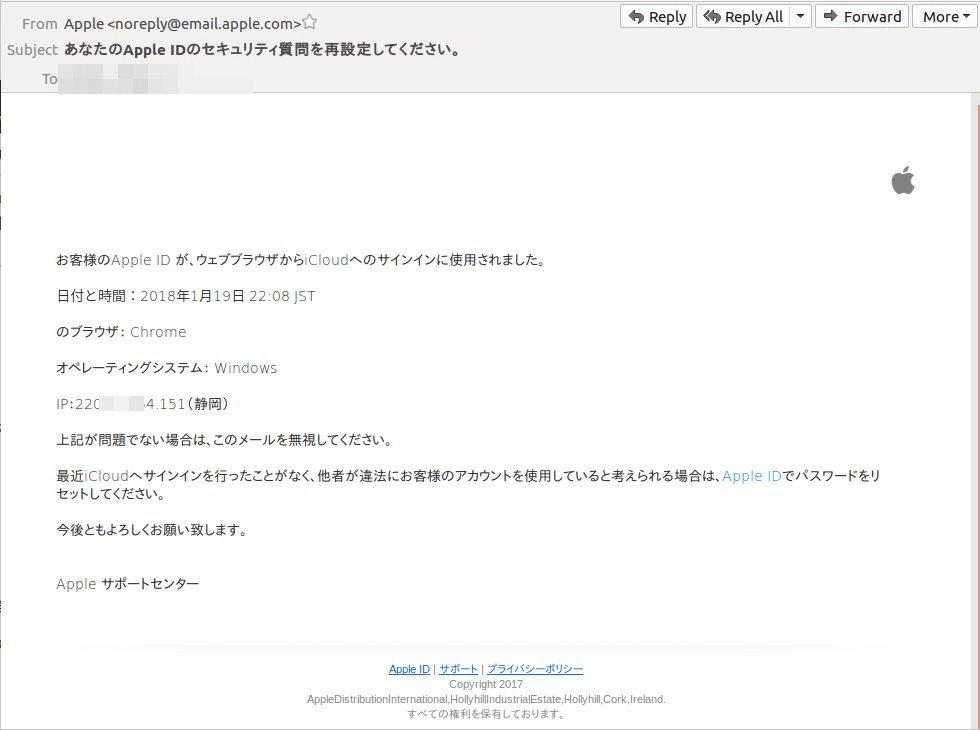

図1:今回確認されているフィッシングメール例

このフィッシングメールでは、受信者の Apple ID が日本の静岡に位置する IPアドレスから iCloud へのサインインに使用された、という内容で受信者に確認を求めます。このようなアカウントやライセンスの侵害を理由に受信者に確認を求める手口は既に常とう手段となっており、自身が何らかの被害を受けたかもしれないという受信者の不安を利用する手口と言えます。

送信者を表すFrom:情報は「noreply@email.apple.com」と apple の正規ドメインからの送信と思えるアドレスに偽装されており、正規のメールと判断してしまう受信者も多いものと思われます。

メールの本文は HTML形式になっており、誘導先の URL はハイパーリンクとなっているだけで表面上はわかりません。この本文内のリンクから誘導されるサイトのドメインには、「apple」や「appleid」と言った文字列が含まれており、巧妙に受信者の誤解を誘う手口となっています。特にメール内の URL で使用されているドメインは 1月19日に取得されており、今回のフィッシングメール拡散の直前に準備されたものと言えます。

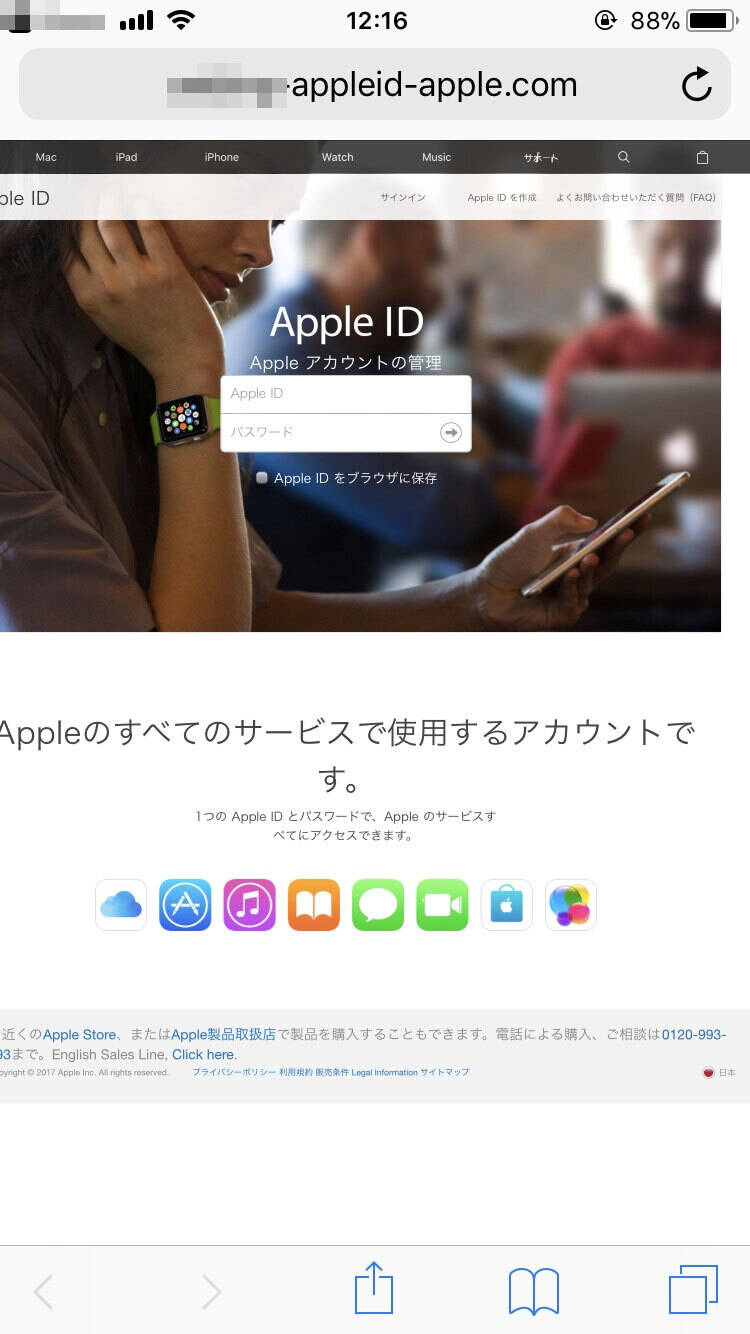

この本文内のURLにアクセスすると、以下のようなフィッシングサイトが表示されます。

図2:メール内の URL から誘導されるフィッシングサイトに iPhone からアクセスした場合の表示例

利用者に Apple社のサイトと誤解させるよう、ドメイン名に「apple」の文字列が含まれている

このページは Apple社の正規サイトを偽装しており、以前のブログ記事でお伝えしたフィッシング事例とも酷似しています。フィッシングサイトと気づかず、Apple ID とパスワードを入力してしまった場合、以下のような個人情報の入力を促すページに進みます。

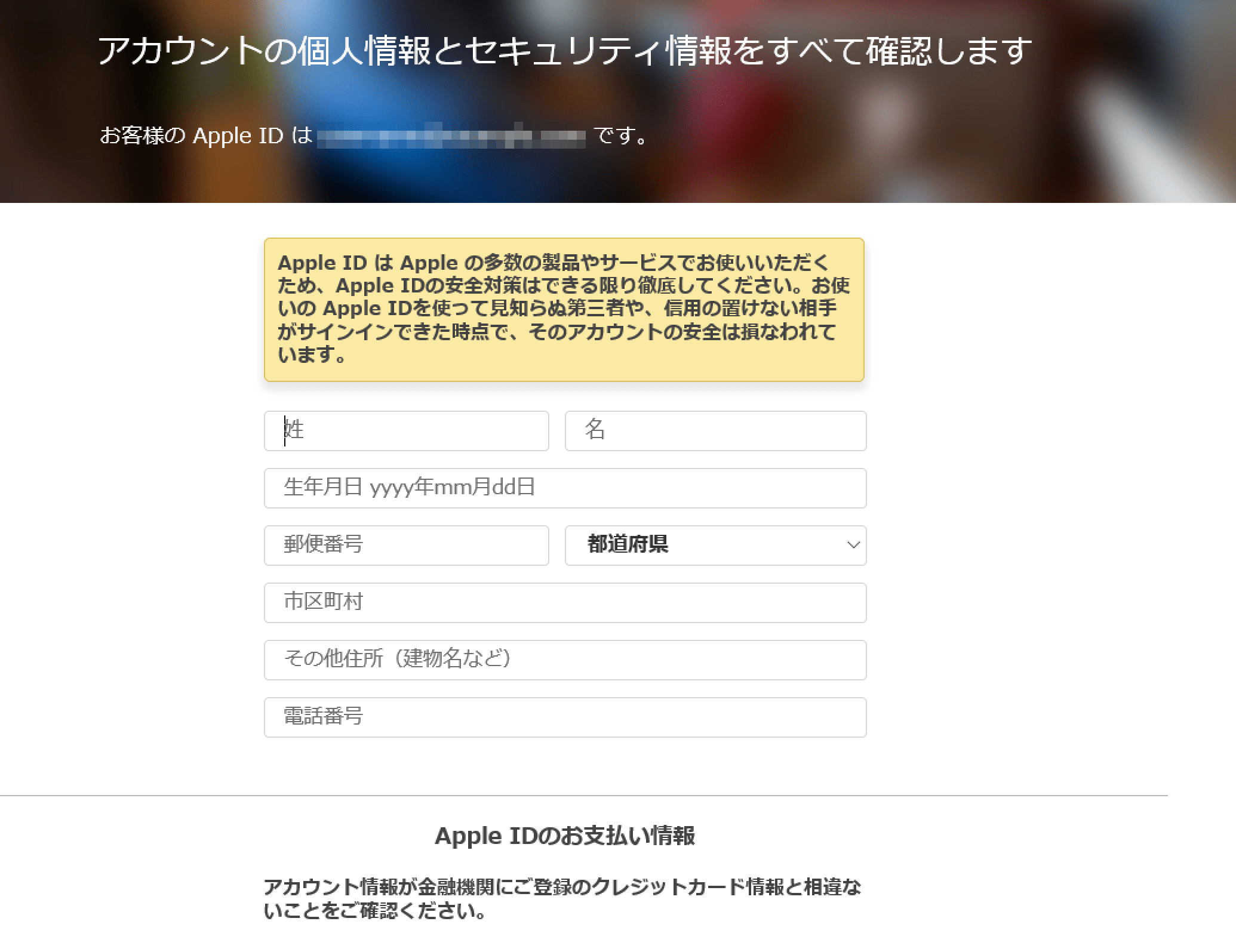

図3:様々な個人情報の入力を促すフィッシングサイトの表示例

フィッシングサイトが要求するすべての情報を入力すると、「Apple ID の修復が完了した」という旨のページが表示されます。この時点で、被害者は、Apple ID とパスワード、氏名、生年月日、住所、電話番号、有効期限とセキュリティコードを含むクレジットカード情報、セキュリティ質問とその答えを詐取されています。これらの情報は、カードの不正利用をはじめとした様々な不正行為に悪用するに十分な種類の情報と言えます。

この件名のフィッシングメールは 2017年10月前後から確認されており、ほぼ一月に 1回のペースで送信が繰り返されているため、今後も注意が必要です。

今回詐取対象となったApple IDを含め、Googleアカウントやマイクロソフトアカウント、Amazonアカウントといったマルチサービスアカウントは個人情報が集積される場所にもなっており、サイバー犯罪者にとって利用価値が高いため頻繁に狙われる情報ともなっています。攻撃者は自身の攻撃を成功させるために常に攻撃手口を変化させていきます。今回お伝えした攻撃の内容も変化や巧妙化が予測されます。常に最新の脅威動向を知り、新たな手口に騙されないよう注意を払ってください。

■被害に遭わないためには

フィッシングメールを見抜くためのポイントについて、以下のブログ記事で解説しておりますので参考にしてください。

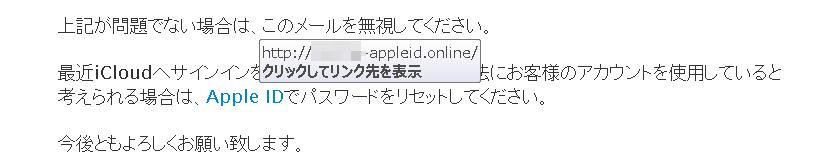

特に今回の例のように、HTML形式のリンクで誘導先URLを隠す手段は常套手段となっています。リンクは不用意にクリックせず、実際にリンクをクリックする前にはリンクの上にマウスカーソルを合わせて表示されるURLが正規のURLかどうかを確認してください。

図4:メール本文内のリンクにマウスカーソルを合わせた際の表示例

リンク先のURLが表示される

また、そもそも不審なメールを可能な限りフィルタリングし手元に届かないようにする対策やフィッシングサイトを含む不正サイトへのアクセスをブロックする技術的な対策も重要です。総合的なセキュリティ対策製品の導入に加え、ウイルス検出以外の適切な機能が有効になっているかをご確認ください。

■トレンドマイクロの対策

今回の攻撃で確認されたフィッシングサイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックしています。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイント製品や、「ウイルスバスターモバイル」、「Trend Micro Mobile Security」などのモバイル端末向け製品では、WRS技術により不正サイトへのアクセスをブロックできます。特に法人利用者の場合、「InterScan Web Security Virtual Appliance」、「Cloud Edge」などのゲートウェイ製品によって、LAN内全体からの不正サイトへのアクセスを一括してブロックすることができます。また、フィッシングメールについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などのメール対策製品では特にERS技術により危険な電子メールの着信をブロックします。

※調査協力:秋保 陽介(日本リージョナルトレンドラボ)