ランサムウェア攻撃の最新動向から考える組織の”弱点”とは?

2024年7月17日~19日に名古屋で開催された「第4回情報セキュリティEXPO名古屋」。2024年は大阪・東京に引き続き、名古屋でも当社のエバンジェリスト岡本が登壇しました。本稿では、その模様をレポートします。

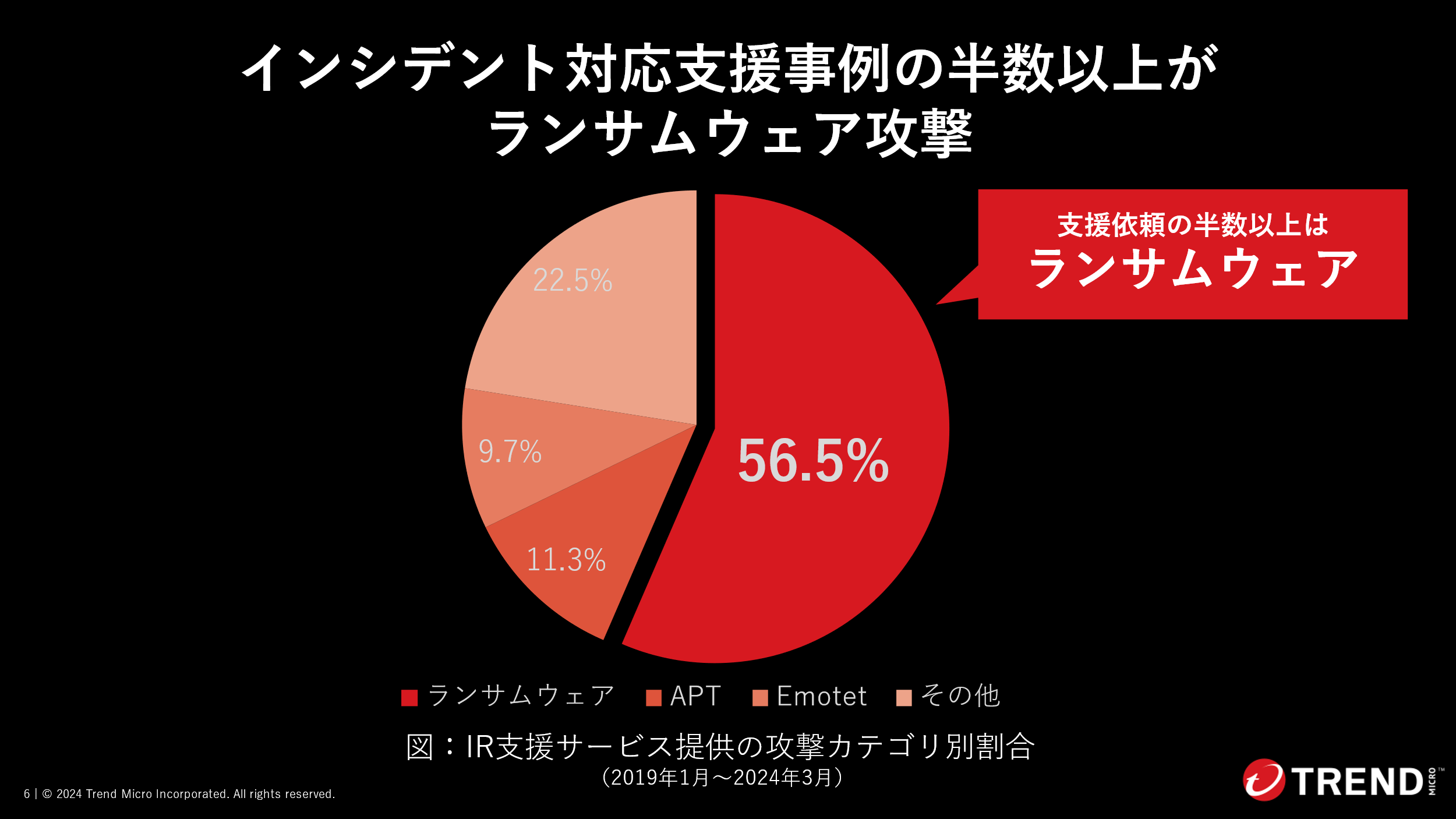

岡本は、まず直近の当社のインシデント対応の集計データをもとに、最新のランサムウェア攻撃の動向を取り上げました。2019年~2024年3月までの当社の法人組織に対するインシデント対応ケースでは、実に半数以上の約56%がランサムウェアとなっています。これは直近で公開されている、データセンターへの攻撃や業務委託先へのランサムウェア攻撃で情報が漏洩した国内事例もあり、多くの方が想像できるところでしょう。

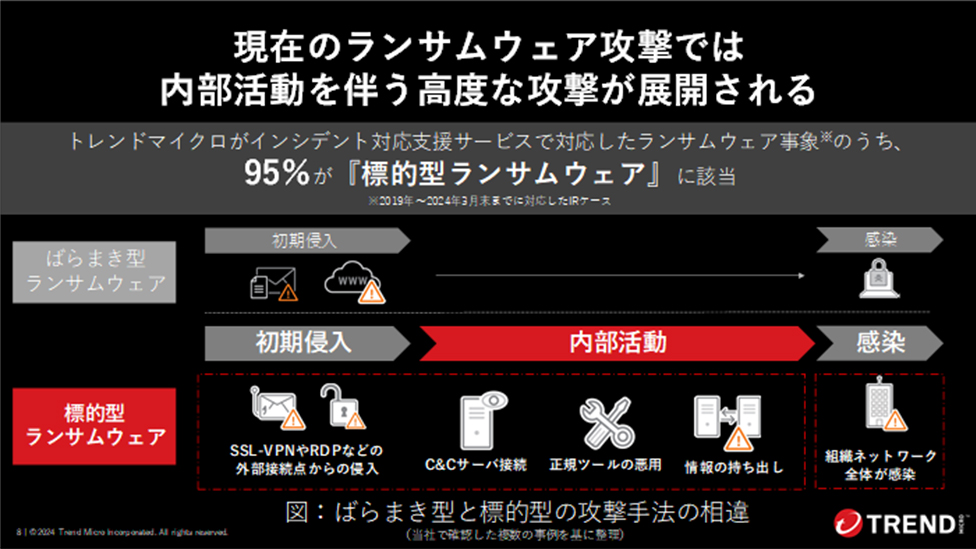

また、現在のランサムウェア攻撃はその95%が高度な「標的型ランサムウェア」に該当する、とも付け加えました。すなわち、初期侵入~ランサムウェア感染までに、C&Cサーバとの通信確立、正規ツールの悪用、情報窃取といった内部活動を伴う高度なサイバー攻撃です。

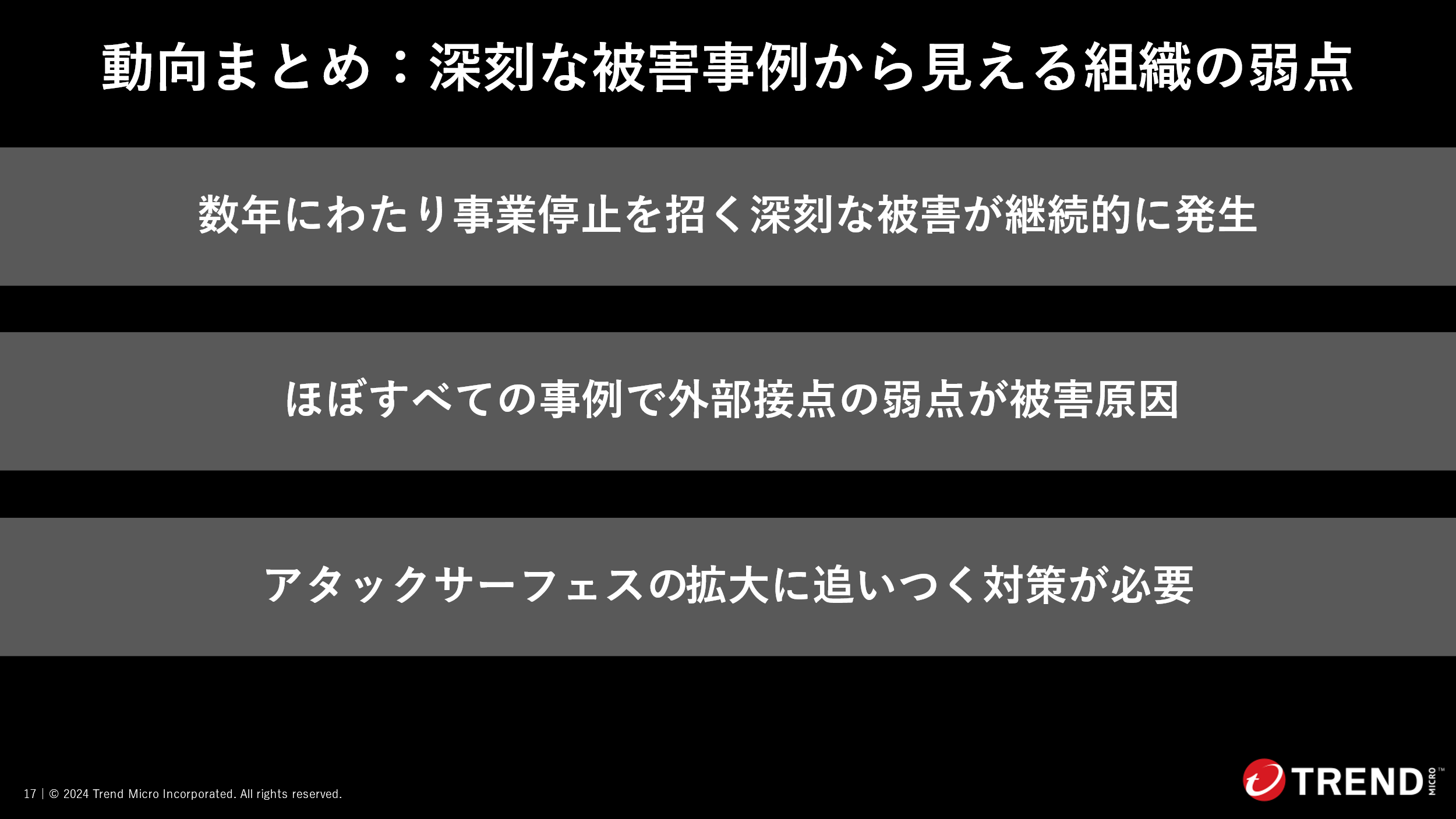

岡本はここの数年のランサムウェア攻撃の動向を振り返り、以下のようにまとめました。総じて、アタックサーフェスの拡大により、重大なランサムウェア攻撃の被害が続発しているということです。

・2021年~:

社外からアクセスするためのネットワーク機器を経由した直接侵入の増加

・2022年~:

信頼する他組織経由での侵入と被害拡大(ビジネスサプライチェーン攻撃が顕在化)

・2023年~:

クラウド(データセンター)上のシステムでも深刻な被害が発生

2024年6月には、株式会社KADOKAWAと株式会社ドワンゴから、同社が運営するデータセンターへのランサムウェア攻撃の被害が公表。動画配信サービスを一から再構築することとなり、再開までに約2か月の期間を要したほか、約25万件の個人情報などが漏洩したと発表されました。

参考情報:

・ランサムウェア攻撃による情報漏洩に関するお知らせ(2024年8月5日。株式会社KADOKAWA)

・8月5日15時、ニコニコが再開 新バージョン名は「帰ってきたニコニコ」(2024年8月5日。株式会社ドワンゴ)

今回取り上げた岡本の講演は、上述の発表がなされる前のものですが、岡本が分析した2024年3月までのランサムウェア攻撃の動向は、2024年4月以降も継続している状況です。

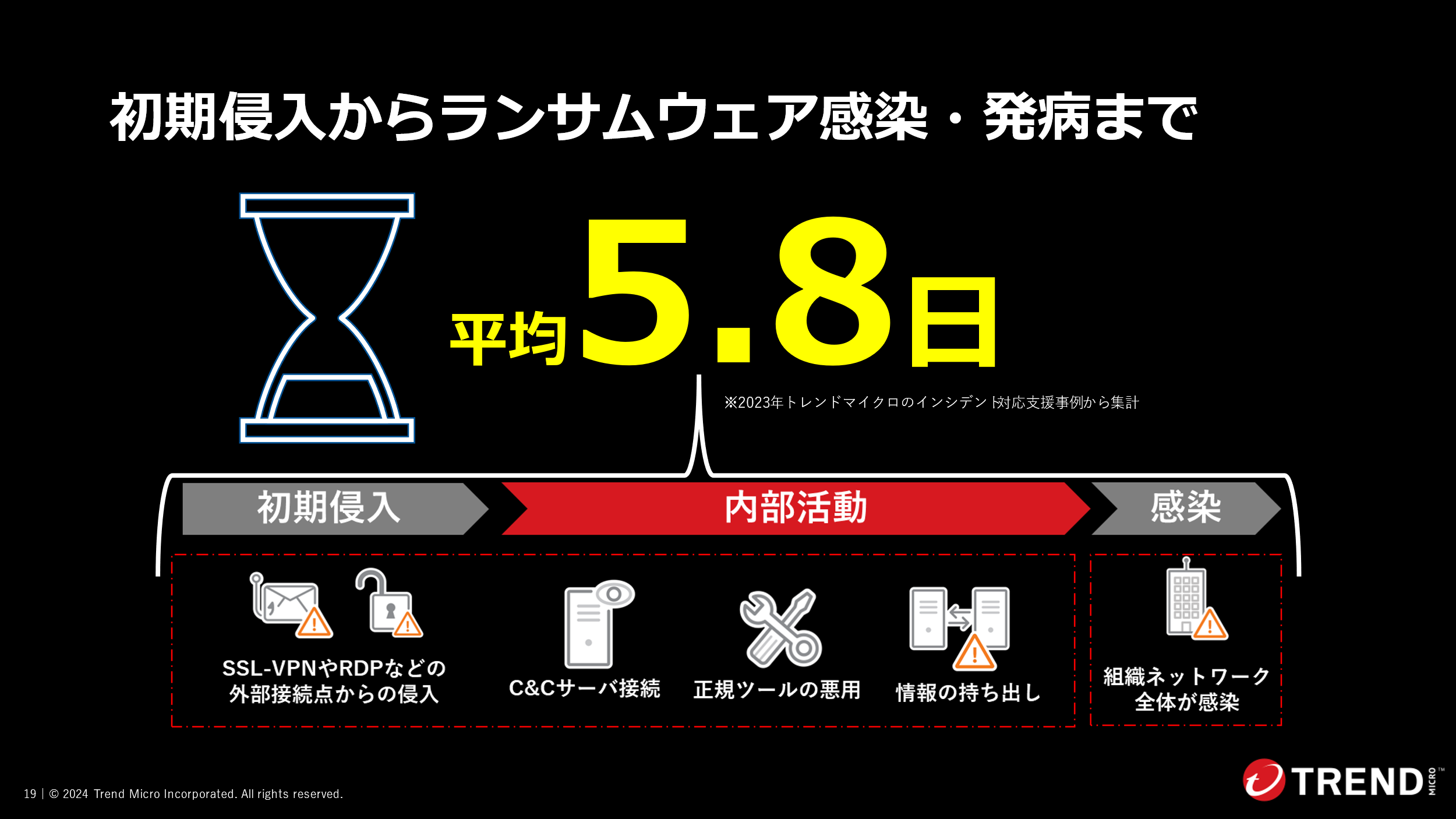

一見すると、「サイバー攻撃者の侵入から5日以内にランサムウェアの感染を防止できれば、少なくともデータ暗号化による事業停止は防げる可能性が高い」と読めます。しかし、岡本は「これには平均値のマジックがある」と明かします。

実際、トレンドマイクロがインシデント対応した事例で最も多いのは、週末(金土日)の夜に侵入し、翌朝までに被害が発生するパターンです。数件の事例で2~3週間かかる事例があり、平均が押し上げられているという格好です。したがって多くの事例では、前日夜(23時ころと仮定)~翌朝(5時ころと仮定)では、1日かからず0.25日程度になります。金銭を目的としたサイバー犯罪者が目指すのは、「いかに手早く目的を達成し、手じまいするか」です。防御側としては、いかに素早く侵入を検知して実害を防ぐのかにおいては、数時間が勝負となります。逆に発病まで時間がかかるケースは、当社の推測では、最初に侵入した「アクセスブローカー」と後段の「ランサムウェア攻撃者」が別であり、「案件の売買や引継ぎ」に時間を要しているケースなのではないかとみています。

参考記事:ランサムウェアの侵入原因となる「アクセスブローカー」とは?

岡本は、上記の背景を踏まえたうえで、昨今のランサムウェア攻撃をはじめとしたサイバー攻撃のインシデント対応が難航する3つのパターンとして、以下を挙げました。

<インシデント対応が難航する3つのパターン>

・調査に必要なログが参照できない

・ネットワーク構成や資産の全体像が分からない

・役割分担や事前契約の整備が不十分

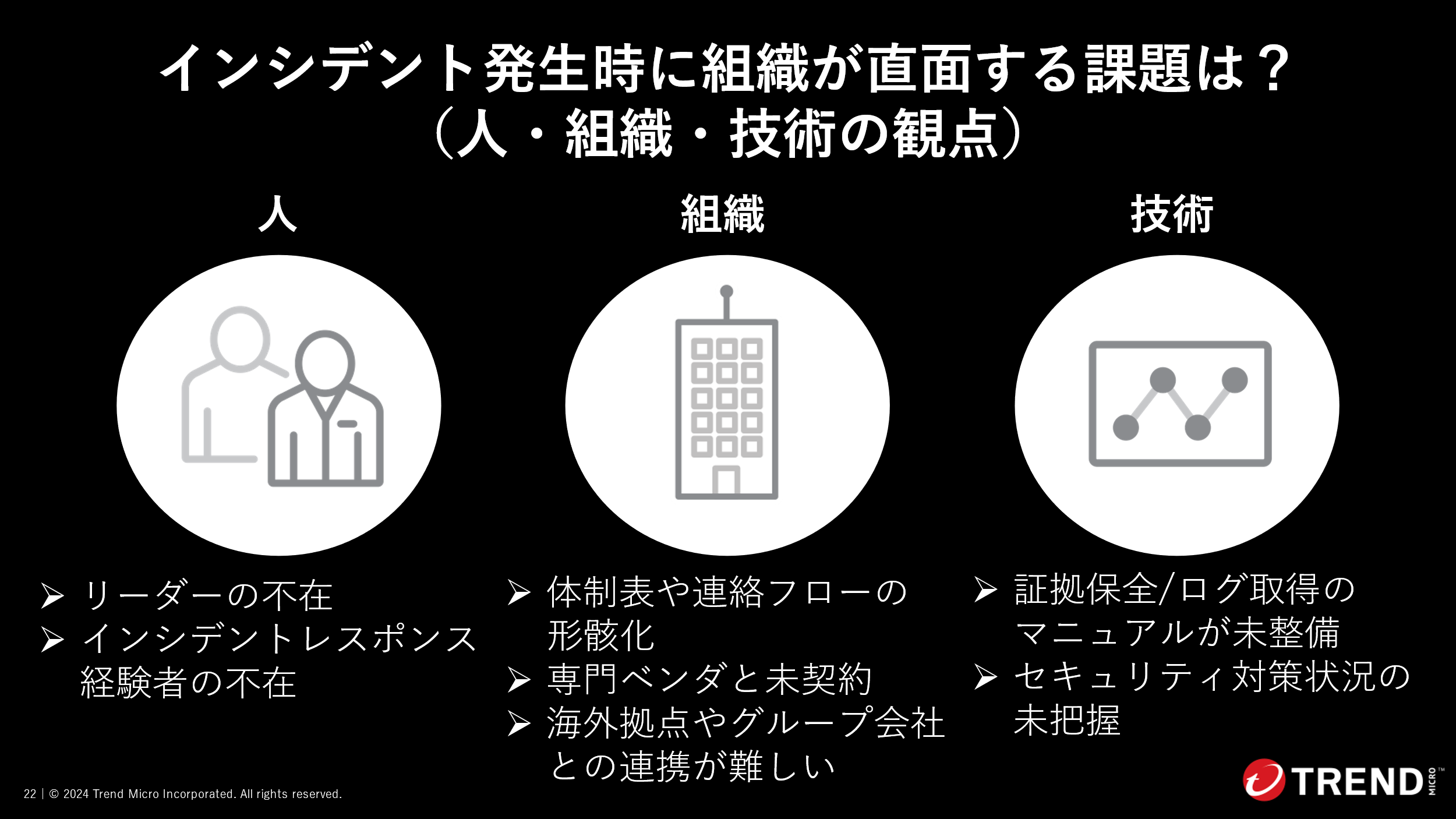

加えて、インシデント対応が難航する根本原因を人・組織・技術の観点で深堀しました。

・人の課題:

多くの組織の担当者がサイバー攻撃による被害経験を1度経験するかどうか、といったところでしょう。その際当然「未経験の事態」ではあるものの、対応をリードするリーダーの不在が良く見られます。インシデント対応の際には、その組織の事業の特性や優先順位で判断しなければならないことも多く、この役割は外部から支援に入ったセキュリティ企業は助言ができるものの、主たる役割は担えないものです。

・組織の課題:

インシデント対応表や連絡フローは整備されているものの、現担当者でそれが周知されておらず、作成時に想定されていた機能を果たしていないケースが見られます。また、インシデント対応支援が可能な専門企業との契約がなく、迅速に技術的サポートが得られないケースや海外拠点やグループ会社との連携を考慮した体制が敷かれていないケースもあります。

・技術の課題:

ネットワーク機器やサーバなどのシステムに残る侵入や内部活動に関する証拠保全やログ取得がされておらず、侵入の根本原因、被害範囲が想定できないケースです。また、セキュリティ対策の実施状況が把握されておらず、優先的に対策すべき領域の判断がつかないケースも多くあります。

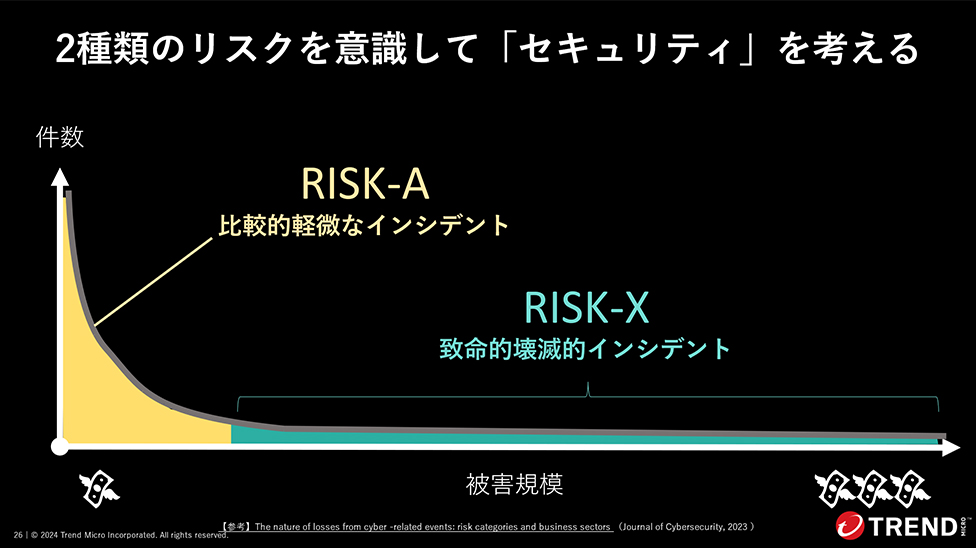

この考え方は、先の当社のカンファレンス「2024 Risk to Resilience World Tour Japan」の基調講演でも紹介されました。詳細レポートにも概要がありますので、ぜひご覧ください。

関連記事:2024 Risk to Resilience World Tour Japan基調講演 開催レポート

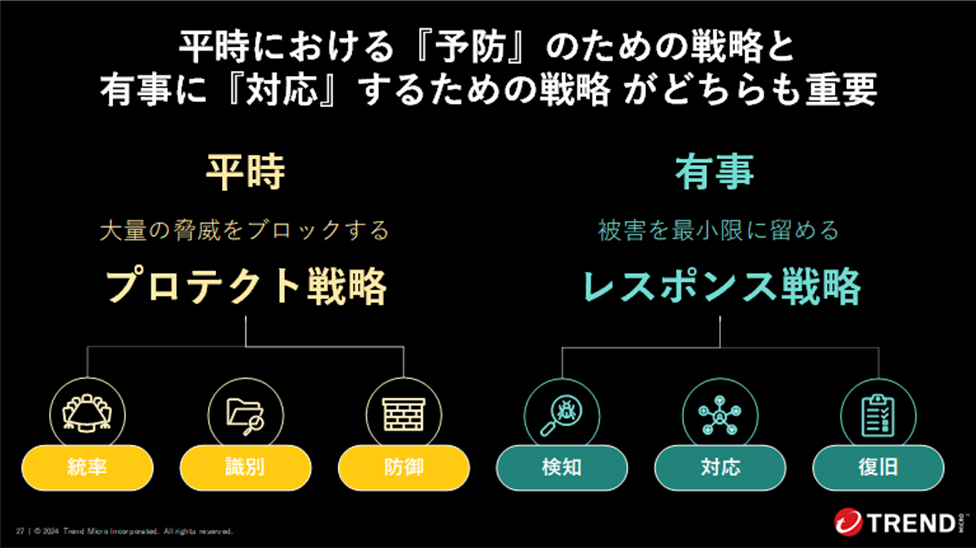

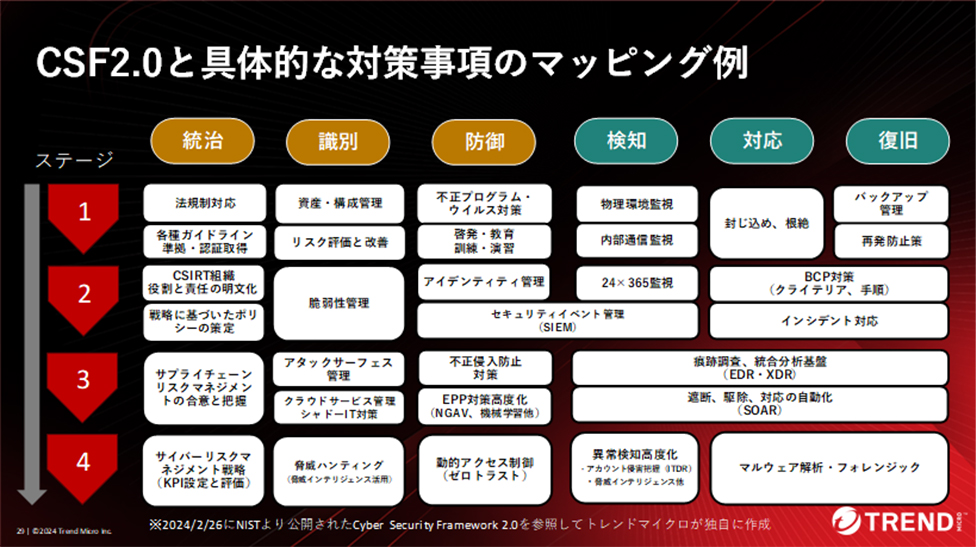

この2種類のリスクに対するサイバーセキュリティ戦略をプロテクト戦略・レスポンス戦略とし、岡本はさらにNIST CSF(サイバーセキュリティフレームワーク)2.0の6つのコアにこの戦略を当てはめました。すなわち、統率・識別・防御をプロテクト戦略、検知・対応・復旧をレスポンス戦略で対応するという考え方です。

岡本はさらに、この6つのコアに対する具体的な施策をマッピングした図も示し、現在実行できている施策と全体の網羅性をこうした図で把握することも参考になる、としました。

結論とまとめ

最後に岡本は、今回の登壇のまとめとして、今後求められるセキュリティの基本要素として以下を紹介しました。

・ゼロトラストの持続的な実装

・多層防御(特にDetection & Responseとアタックサーフェスマネジメント)

・シフトレフトとガバナンス

これらを「実践」に移すためには、「やるべきこと」はNIST CSFなど既存のガイドラインにあるためまずそれを参照すべきであり、前述したサイバーリスクを2種類に分けたセキュリティ戦略のアプローチが有効であると再掲しました。また重要なのは、有効なセキュリティ戦略を実現するために、組織の経営層が方針を事前に示しておくこと(予防時の事業的に対策の優先度の高い領域の確認、復旧時にどこまでのシステムの一時停止を許容するのか、など)が重要であり、セキュリティ担当部門と認識を合わせておくことであるとして講演を締めくくりました。

関連記事:

・2024 Risk to Resilience World Tour Japan基調講演 開催レポート

・経営層・セキュリティ責任者・インシデントレスポンス担当3者の立場で考えるセキュリティインシデント

・2024年のセキュリティトレンドを解説 ~第21回情報セキュリティEXPO~

・AIがもたらす「毒」と「薬」 - Interop Tokyo開催レポート

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)