工場の稼働継続を守る2つの戦略

近年、OTセキュリティの関心は高まっていますが、ITに比べ参照できるプラクティスは少なく、人材や予算も十分ではない状況で、手段やツールにとらわれず目的を果たすための戦略と実践的な進め方を2回に分けて解説します。

サイバーインシデントによる工場の稼働停止、サプライチェーンへの影響が現実となる中、多くの製造業が工場セキュリティの取り組みを検討、開始されてます。しかし、OTのセキュリティを実際に進めるにあたり、工場個別で環境が異なることや参照する先例、実績が少ないこと、人材や予算も十分でないこと等から、実効性のある取り組みにつなげる困難に直面している組織も少なくありません。

本連載では、戦略編と実践編の2回に分けて、手段やツールにとらわれず工場の稼働継続を守るという目的を果たすための戦略と進め方を解説します。

実践編:見えるだけでは守れない 資産の可視化から始める工場セキュリティ

避けるべき被害は何か

製造業の工場の目的は生産です。サイバー脅威は、工場の稼働継続を妨げ、生産性を低下させる要因になります。

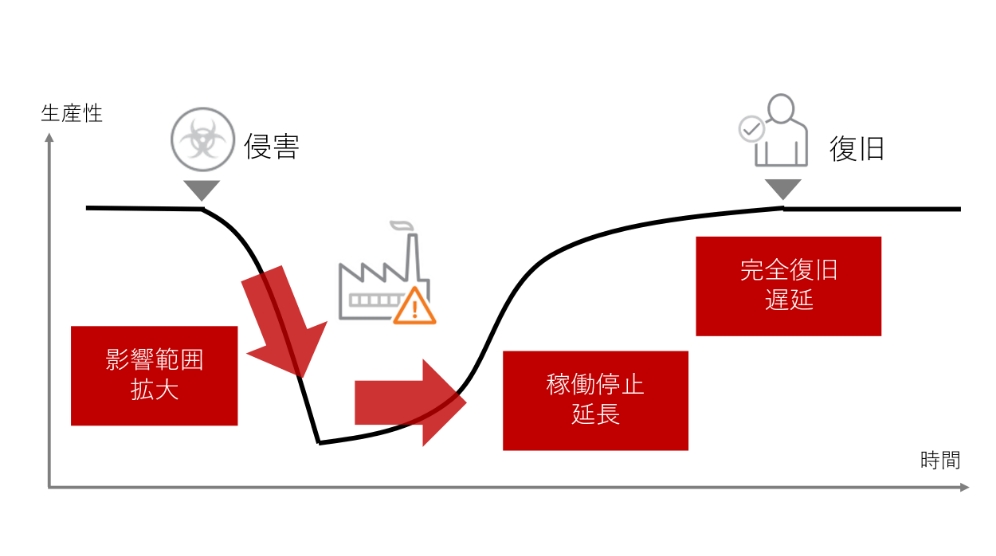

工場でサイバー脅威の侵害が起きた場合、多くはその時点ではサイバー脅威が原因と判断できません。工場ネットワークの遅延や設備につながるPCの動作不良等の症状が表面的な現象として観測されます。工場の設備管理者や保全担当者は、まず機器やソフトウェアの不具合やオペレーションのミス等の原因を疑い調査を進めます。現場でサイバーの脅威を疑い始めた場合にセキュリティチームに調査協力が要請され、遠隔でコミュニケーションを取りながら事実を確認し、原因を絞り込んでいきます。その間にもサイバー脅威は侵害範囲を広げます。

原因が判明し、感染源や影響範囲が特定できれば、封じ込めを行えます。影響を受けた設備やネットワークを切り離し、感染の拡大を防ぎます。工場における封じ込めは生産を一部、あるいは一定期間停止する意思決定でもあります。生産の責任者だけでなく、規模によっては経営層の判断を仰ぐことにもなります。

生産部門が代替の設備や他のラインで生産性を極力落とさないようにタスクを切り替え、分散することと並行して、セキュリティチームは影響を受けた設備における脅威の排除を工場の担当者と協力して行います。セキュリティチームは、ログや分析情報を基に、対象設備における対応手順を工場側に指示しますが、工場側の設備やネットワークの全体像を把握できていないことや、工場毎に設備が異なること、OT環境のサイバーインシデントが稀であるため経験が浅く工場側の確認や対応がスムーズになされにくいこと、等が対応の妨げになります。

例えば、ワームのような自己増殖機能を持つマルウェアの場合、想定範囲外に感染端末が残っていると、封じ込め不十分で感染拡大は止まりません。一方で、生産性を極力維持するためには封じ込め範囲は最小限に留めるべきです。また、切り離された同一ネットワーク内で一斉に駆除できない場合には、内部でマルウェアの再感染が発生し、駆除をやり直すケースもあります。

切り離したネットワークを平常運転に戻すには、原因となる脅威の排除が完全に行われ、安全であることを確認・報告できなければなりません。問題がないことを証明するには、表面的な症状が沈静化されていることだけではなく、マルウェアの多重感染のリスクや見落としがないかの確認に多くの手間と時間を要します。

このような一連のプロセスにおいて侵害から検知、封じ込めまでの時間が長いほど、影響範囲は広くなります。そして、影響範囲が広ければ、復旧にも相応の時間と手間を要するため、復旧までの期間も長期化します。つまり、時間の経過で工場のサイバー被害は増幅します。侵害に気付くことが遅れるほど、対応が遅れるほど、生産ロスは拡大します。そのため、被害を最小限に抑えるには「検知までの期間」と「復旧までの期間」の短縮がカギになります。工場のサイバーセキュリティは時間との闘いであると言えるでしょう。

OTのリスクとITのリスクは切り離せない

工場のサイバーインシデントは何から始まるのでしょうか?発生するリスクを定量的にも評価する必要があります。一つの例として、セキュリティ教育・トレーニング機関のSANSの調査※1を参照すると、最も頻度の高い原因となっているのはITの侵害、であるという結果があります。攻撃者は、IT領域で攻撃の基盤を作り、OTの深い部分に侵害を広げる、という段階的な侵攻を試みます。また、多くのインシデント例でみられるようにIT側での大規模なサイバーインシデントが発生した結果、影響拡大の防止と安全確認のために接続するOTシステムも一時的に停止する判断を行うこともあります。直接的にOTシステムが侵害されていない場合でも、業務プロセスの継続性の観点ではOTの稼働を停止せざるを得ない状況に直面する恐れがあります。防御する側は、ITとOTを切り離して考えることはできません。

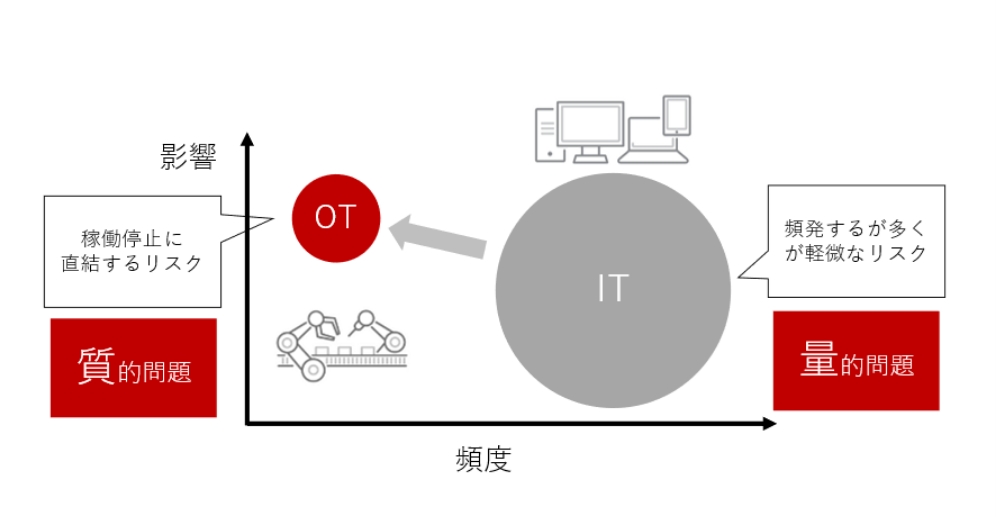

当社が実施した2つの調査※2※3から、ITのリスクとOTのリスクを分析します。国内の法人組織におけるサイバー攻撃の被害は3年間で平均1.3億円(1年に換算すると約4200万円)、一方で製造業における制御システムの中断による被害額は1年間で平均約1.5億円という調査結果があります。OTにおけるインシデントは、サイバー攻撃全般における平均の約3倍の被害額をもたらしています。さらに、一般のサイバー攻撃によって業務停止に至った割合は55.1%であったことに対し、OTインシデントにおいては産業制御システムの中断を経験した割合は91.3%にのぼりました。平均値で見た場合、OTのインシデントは、サイバーのリスクの中でも業務の中断に直結しやすく、被害が大きくなる傾向があると言えるでしょう。

また、サイバー関連イベントによる損失の性質を研究した学術論文※4を参照すると、サイバーインシデント1件当たりの被害額は、平均値(22億円)と中央値(1600万円)で約160倍の開きがあるとする調査結果もあります。この調査からはインシデントの数と被害の大きさは均一に分布しておらず、多発するが影響は軽微なリスクと、稀だが重大な影響を及ぼすリスク、の異なる性質を持つリスクが存在することがわかります。

これらのリスクに対処するセキュリティチームの運用の視点で見ると、日常的に発生する大量のイベントのアラートの対応に埋もれて、重大な被害につながるイベントを見過ごす、という状態は避けなければなりません。そのためには、攻撃を受けるリスクを軽減し大量のイベントを処理する量の問題の解決と、万一の際に短時間で検知・復旧できる質の問題の解決が同時に求められます。

※1 The State of ICS/OT Cybersecurity in 2022 and Beyond SANS Institutes, 2022年

※2 「サイバー攻撃による法人組織の被害状況調査」トレンドマイクロ, 2023年11月

※3 「産業制御システムのサイバーセキュリティ実態調査」トレンドマイクロ, 2022年7月

※4 「The nature of losses from cyber-related events: risk categories and business sectors」Journal of Cybersecurity, 2023年1月

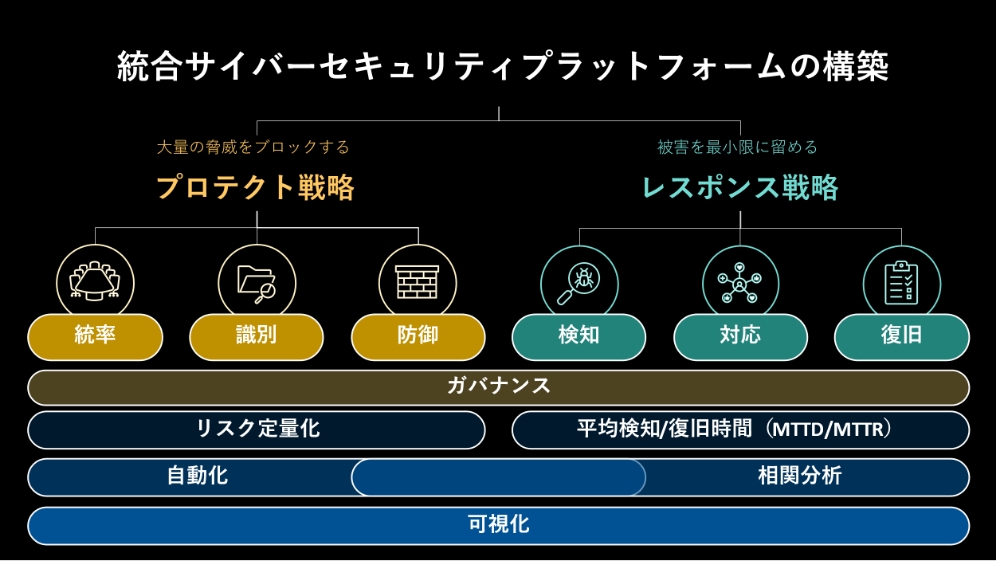

プロテクト戦略は、多発するリスクに対して防御するものであり、リスクの定量化が必要です。大量のイベントを処理するためには自動化が重要な技術になります。

レスポンス戦略は、万一の壊滅的リスクに短時間で対応するものです。検知するまでの時間、復旧までの時間が指標となります。多段的に進行する攻撃はイベント単体で深刻さを判断できないことが多いため、複数層の情報に基づく相関分析が重要技術となります。

これらの土台となるのがリスクと脅威の可視化です。ITのエンドポイント、メール、クラウド、ネットワーク、そしてOTのエンドポイント、ネットワーク、これらの各領域での脆弱性情報をはじめとした攻撃の受けやすさ、そのリスクを可視化すること。また、検知した脅威の情報をつなぎ合わせて、攻撃の全体像を可視化すること。さらには影響の範囲、復旧状況を把握することが、ITとOTを包括して防御と対応を統合する土台となります。

トレンドマイクロは、被害の発生を防ぐアタックサーフェスリスクのマネジメント(CREM)と攻撃を受けた際の検知と対応(XDR)を一貫して提供するプラットフォームによって、NIST CSF 2.0における統率、識別、防御の機能を網羅して大量の脅威をブロックするためのプロテクト戦略と、検知、対応、復旧を網羅し被害を最小限に留めるレスポンス戦略の双方を統合に貢献してまいります。

本記事の解説をプレゼンテーション形式にまとめた資料をご用意しました。

組織内でのセキュリティ推進にぜひご活用ください。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)