BtoCのWebサイト運営者必見 顧客を守るためSMS利用で注意すべき点

消費者を狙うサイバー詐欺。なかでもモバイル利用者を狙い、端末のSMS機能を悪用する手法が常套化しています。トレンドマイクロの調査から見えてきた、攻撃手口の手法と企業が注意すべき点を解説します。

不正サイトへの誘導は2年で約4倍、狙われるSMS

今日、国内で感染範囲が拡大しているスマートフォン向け不正プログラムは、その拡散にSMS(Short Message Service)を悪用する手法を多用しています。SMS配信サービスの使用や感染端末の悪用などの手法によってSMSを発信し、メッセージ中のURLを経由してスマートフォン利用者を様々な不正サイトへアクセスするよう誘導します。尚、誘導される不正なサイトについて、本記事では以下のように分類して記載しています。

・フィッシングサイト:訪問者の個人情報や金銭の不正入手に繋がるような情報を入力させるためのサイト

・詐欺サイト:金銭の支払い要求等のために訪問者を騙すためのサイト

・偽サイト:実在組織と誤認させるようなデザインを用いて端末を不正プログラムに感染させるためのサイト

SMS中のURLから利用者を誘導する攻撃の多くのケースは、そのURLにAndroid端末でアクセスした場合は偽サイトへ転送して不正プログラムのインストールを誘導し、iPhone端末でアクセスした場合はフィッシングサイトへと誘導します。手口こそ異なりますが、それらの目的は不正プログラムの更なる拡散やフィッシング詐欺による金銭的収益にあると見られます。

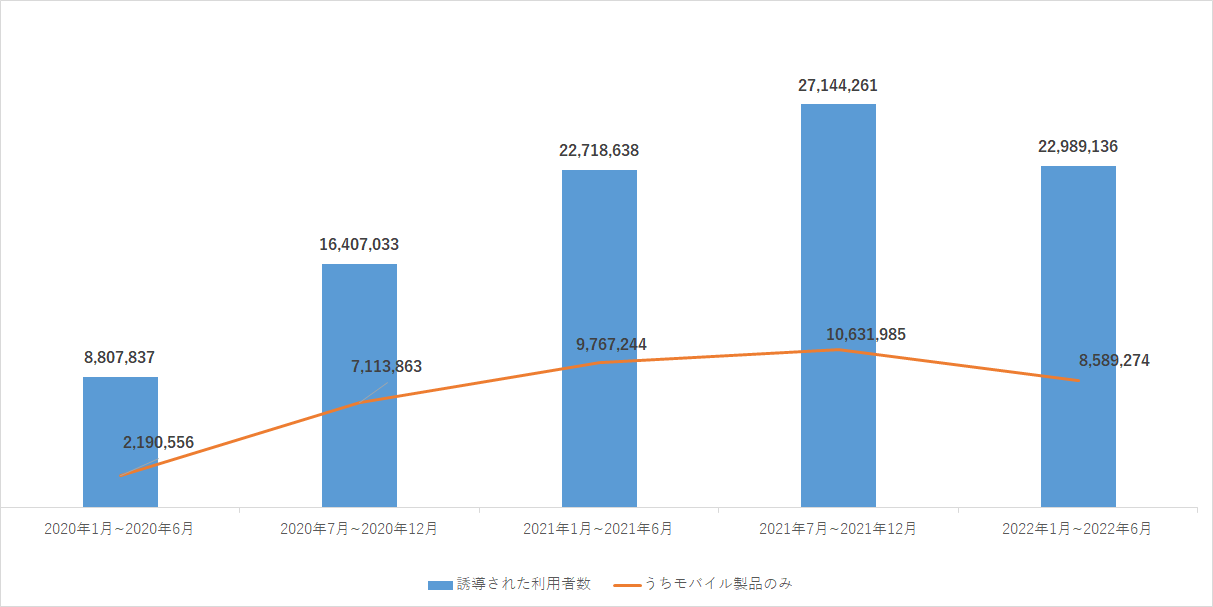

フィッシングサイトや詐欺サイトへの誘導件数は、2020年以降過去最大を更新し続けてきました。2022年に入り増加傾向がいったん落ち着いたように見えますが、2022年上半期(約2299万件)は前年同期の2021年上半期(約2272万件)とほぼ同数となっており、高止まりの状況と言えます。SMS機能を搭載するモバイルに着目すれば、2020年上半期(約220万件)と2022年上半期(約860万件)とを比較するとその件数は約4倍に上ります。

(トレンドマイクロ 脅威データベースSmart Protection Networkの検出数)

フィッシングサイトや詐欺サイトへの誘導手法はSMSのURLからの誘導だけではありませんが、フィッシングは現在の国内サイバー空間における大きな脅威であり、不正プログラムに感染した端末は脅威を広める活動の一端を担うこととなる可能性があります。

本記事では、現在までにトレンドマイクが日本国内で確認したSMSに届くテキストメッセージに掲載されたURLから感染を誘導する不正プログラムを列挙し、それらの特徴や変遷について整理し、企業がSMSを顧客向けコミュニケーションに利用する際に、注意すべき点を解説します。

表:SMSを悪用する不正プログラムの手口と特徴

| 不正プログラム 活動時期 |

SMSのリンクにアクセスした場合の攻撃手口 | 特徴 | |

|---|---|---|---|

| Androidの場合 | iPhoneの場合 | ||

| FakeSpy (2017年~2021年) |

・運送業者を装う偽サイトから不正プログラムへの感染を誘導 |

・フィッシングサイトへの誘導 ・不正な構成プロファイルのインストールを誘導 |

・感染端末を踏み台にした不正なSMSメッセージ送付 ・感染端末上にある銀行アプリの不正アプリへの書き換え |

XLOADER |

・運送業者を装う偽サイトから不正プログラムへの感染を誘導 |

・フィッシングサイトへの誘導 ・不正な構成プロファイルのインストールを誘導 |

・感染端末を踏み台にした、不正なSMSメッセージ送付 ・銀行/通信事業者/Eコマースサイトなど多種多様なフィッシングサイトへの誘導。感染端末の通信キャリアや利用している銀行アプリを確認し当該ブランドのフィッシングサイトに誘導する場合もある。 |

KeepSpy |

・通信事業者を装う偽サイトから不正プログラムへの感染を誘導 ・詐欺サイトへの誘導 |

・フィッシングサイトへの誘導 ・詐欺サイトへの誘導 |

・感染端末を踏み台にした不正なSMSメッセージ送付 ・感染端末のSMS情報や連絡先情報の窃取 ・架空請求を行う詐欺サイトに誘導し電子マネーを要求 ・端末を踏み台にするプロキシ機能を搭載 |

TianySpy |

・通信事業者を装う偽サイトから不正プログラムへの感染を誘導 |

・通信事業者を装う偽サイトから不正な構成プロファイルおよび不正プログラムのインストールを誘導 |

・通信事業者サイトで使用する認証情報を窃取 |

※トレンドマイクロ スレット・インテリジェンス・センター調べ

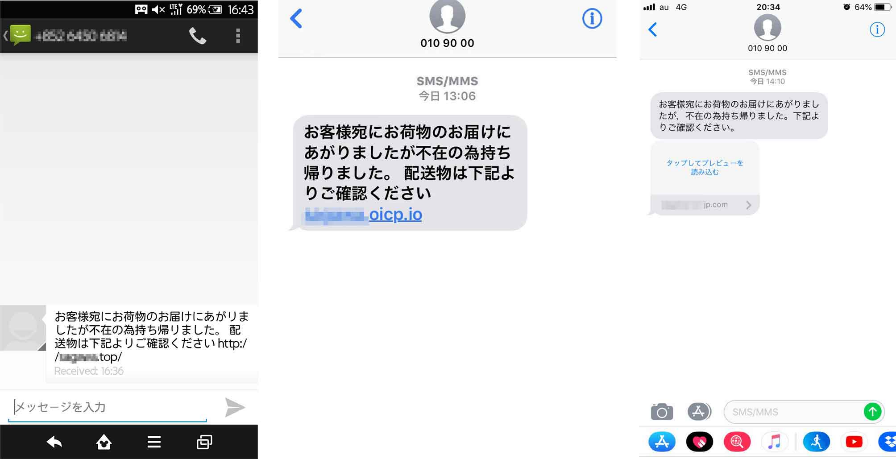

運送業者を装って拡散したFakeSpyFakeSpyは、2017年12月頃から活動が観測され始めたAndroid向けの不正プログラムです。運送業者を装い「不在通知」を騙るSMSから、偽サイトを経由してAndroid向け不正プログラムへの感染を誘導する手法が確認されました。

出現当初は、感染した端末上でインストールされているオンライン銀行関連アプリの有無を確認し、標的とするオンライン銀行アプリを発見するとそれを不正なアプリに置き換える機能が実装されていました。拡散の初期段階はSMS配信サービスを使用していましたが、2018年7月中旬頃に不正プログラムに機能が追加され、感染端末自身が遠隔からの命令に従って他人の携帯電話番号へSMSを送信するようになりました。つまり、1つの感染端末から偽SMSが広がり、感染端末がねずみ算的に増加しかねない構図になったのです。

FakeSpyの配布に用いられる偽サイトは実在する運送業者を騙るようなデザインで構成され、数か月から半年程度の間隔で偽サイトを別の運送業者や通信事業者を騙るようなデザインへ変更するなどの更新がなされていました。2019年頃までは活動が活発だったFakeSpyは、2020年に入ると活動が停滞化し、2021年4月以降は活動が観測されていません。

長期に渡り活動を続けるXLOADER (MoqHao)XLOADERは出現当初、家庭用ルータのDNS設定を改ざんし、Wi-Fi接続したAndroid端末に感染を誘導していましたが、2018年6月頃からFakeSpyと同様に運送業者を装った偽サイト経由で感染を誘導し始めました。2019年2月頃からはそれまで使用していたSMS配信サービスに変えて、感染端末から「不在通知」を装ったSMSを発信するようになり、本格的に感染が広がり始めました。感染した端末に不正な命令を指示するために、TwitterやInstagram、Pinterestなど様々なSNS(Social Networking Service)サービスを悪用する手法も確認しました。

XLOADERはその機能面についても大幅な更新が認められます。2019年6月頃には、感染端末が利用している通信キャリアをチェックし、該当する通信事業者のフィッシングサイトへとスマートフォン利用者を誘導する機能を確認しました。また、2019年12月頃には、感染端末に特定のオンライン銀行アプリがインストールされているか否かをチェックし、アプリがインストールされている場合にはその銀行に対応するフィッシングサイトへと誘導する機能も確認しました。

また、XLOADERには端末のSMS機能を乗っ取る仕組みが存在します。不正プログラムが端末にインストールされプログラムが起動すると、端末の「デフォルトのSMSアプリ」を不正プログラム自身に変更するよう要求します。利用者が画面上に表示されたダイアログで「デフォルトに設定」を選択してしまうと、SMSの送信自体を不正プログラムが担い、正規のSMSアプリには送信履歴が残らない状態になります。被害端末から不正なSMSが発信された場合にスマートフォン所持者自身による発見が遅れる可能性やSMS発信自体に気が付きにくくなる可能性があります。

XLOADERは現在も活発に活動を続けており、使用するフィッシングサイトは「BP6」に分類されるフィッシンググループと強い関連性が認められます。フィッシングサイトの特徴や分類については、「JC3との共同調査によりフィッシングサイトの分類を実施」をご覧ください。

感染端末を踏み台にし始めたKeepSpy (SMSSpy)KeepSpyは、2021年1月頃に登場しました。感染した端末からSMSの送信に加えSMSの情報窃取や連絡先情報の窃取機能も存在しています。また2021年6月頃には、通信事業者を騙るSMSから偽サイトに誘導する手法も確認しました。Android端末でアクセスした場合に表示される偽サイトでは、さも端末をセキュリティスキャンしたかのような虚偽の結果を表示してスマートフォン利用者の不安を煽り、不正プログラムのインストールを誘導します。XLOADERと同様に、SMSデフォルトアプリの変更を試みる機能も存在します。

当初、KeepSpyへの感染を誘導するSMS中のURLにiPhoneでアクセスした場合には通信事業者などのフィッシングサイトへと誘導する挙動が確認されていました。しかしながら2021年の11月以降、通信事業者や決済サービス提供事業者を装い、未払いの利用料金があるなどして電子マネーによる支払いを要求する詐欺サイトに誘導するような変化を確認しています。より直接的に金銭を詐取しようとしている攻撃者の狙いが伺える変化であり、こうした手口にも注意が必要です。

更に2022年8月上旬、KeepSpyの新たな亜種を確認しました。感染端末を踏み台とし、攻撃者自身のIPアドレスを隠蔽して他のWEBサイトにアクセスすることができる機能が存在します。攻撃者がこの機能を使用して感染端末経由で様々なサービスに対する不正アクセスを行う可能性があります。詳細は『変化するモバイルマルウェア「KeepSpy」、スマートフォンが不正アクセスの踏み台に』をご覧ください。

iPhoneにも感染するTianySpyTianySpyは、2021年9月頃に活動を確認しました。通信事業者を騙るSMSから偽サイトに誘導し、端末にセキュリティ製品に見せかけて不正プログラムをインストールさせる手法です。TianySpyについて特筆したいのは、AndroidだけでなくiPhone向けの不正プログラムも確認されている点です。これまでに挙げた不正プログラムを配布する偽サイトでは、iPhoneでアクセスした場合にはフィッシングサイトに転送されるケースがほとんどでしたが、TianySpyを配布する偽サイトの場合はiPhone用構成プロファイルのインストールを誘導し不正プログラムのインストールを試みるケースがあることを確認しています。

また、TianySpy自身にはSMSの送受信機能はありませんが、感染端末のWi-Fi機能をOFFにしてから正規の通信事業者サイトへ誘導し、認証情報等を窃取して外部(攻撃者が閲覧できるEメールアドレス)へメール送信する機能が存在します。詳しい手法は『通信事業者を装ったSMSから感染を広めるモバイルマルウェア「TianySpy」を確認』をご覧ください。

TianySpyは現時点では継続的な活動が認められていませんが、構成プロファイルを利用する同様の攻撃手口には引き続き注意が必要です。

企業は顧客向けSMS利用の見直しを

不正プログラムや偽サイト、SMSで人を欺く手口は少しずつ変化しており、日本国内ではシェアの高いiPhoneへの影響も大きく存在しています。SMSは電話番号だけで相手に送信することができ、手軽に利用できるツールですが、攻撃者にとってもそれは同じであり、多くのユーザーに不正なURLを確実に届ける手段として悪用され続けています。

SMSを利用して顧客に情報配信している事業者にとっても、現在の状況は好ましくありません。提供するサービスのSMS内容が模倣されて不正なURLが送信され、受信した顧客が不正プログラム感染やなりすましなどの被害に合う可能性があります。また、そのようななりすましSMSが蔓延してしまった場合、正規のSMSによる情報配信も信頼を損ねてしまい、正しく利用者に情報を伝えることができなくなるようなリスクもあります。そのため、SMSに変わる情報発信の手段として、専用のスマートフォンアプリを顧客に提供して通知を行う等、別の方法で顧客を自社サービスへ誘導するほうが安全であり、的確にアクセスしてもらう可能性が高まるのではないでしょうか。

一方で、専用のスマートフォンアプリを直ちに開発して提供することは容易ではなくコストもかかることから、全ての事業にとって最適解ではあるとは言えません。スマートフォンアプリを導入しないという選択をした場合、SMSにURLを記載せずメッセージのみで顧客に通知する方法を検討してはいかがでしょうか。自社のサービスはSMSでURLを送ることはないことや、個人情報の入力を求めないことをあらかじめ周知しておけば、なりすましのSMSが顧客に届いたとしても誘導される被害者を減らすことに繋がるかもしれません。IT部門やセキュリティ部門にとどまらず、実際にSMS機能を顧客とのコミュニケーションに利用するサポートや営業、マーケティング部門などにもSMSを通じたサイバー犯罪が横行している状況を共有し、SMSの利用範囲やルールを連携して見直していくことをおすすめします。

不正プログラム拡散の目的は金銭的な収益の獲得であると考えられます。得られる収益が現在の不正プログラムを配信する基盤を維持するコストよりも低くなれば、SMSによる不正プログラム拡散の連鎖を断つことができるはずです。そのためには、SMSをより安全な方法で運用すること、アプリを用いるような代替の連絡手段が業界のスタンダードになること、SMSを発信するような不正プログラムの感染を減らすこと、様々な施策・対策を合わせていく必要があると言えます。

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)