Microsoft製品のゼロデイ脆弱性「Follina」が公表、CISOが考えるべきゼロデイ脆弱性対応とは

2022年5月30日に MSDTのゼロデイ脆弱性として公開された、通称Follina(CVE-2022-30190)。本脆弱性の攻撃シナリオを解説すると共に、総論としてCISOが考えるべきゼロデイ脆弱性の対応戦略についても解説します。

Microsoft Support Diagnostic Toolのゼロデイ脆弱性 「Follina」が公表される 米国時間2022年5月30日、マイクロソフトは、同社の診断ツールであるMicrosoft Support Diagnostic Tool (以下、MSDT)の脆弱性「CVE-2022-30190」を公表しました。この脆弱性は、「Follina」という通称が命名されています。攻撃者は、WordなどOffice文書ファイルにおいてリモートテンプレート機能を悪用することで、今回の脆弱性を経由して任意のコードを実行することが可能となります。これにより、ユーザ権限で不正なプログラムのインストールや、データの閲覧/削除/変更、アカウント新規作成などを行う可能性があります。

今回の脆弱性は、日本のサイバーセキュリティリサーチチーム「nao_sec」が5月27日に行ったツイートが始まりです。このツイートは、「ベラルーシからサブミットされたms-msdtスキームを悪用してPowerShellコードを実行する不正文書ファイル」について触れたものでした。その後、複数のリサーチャがこの不正な文書ファイルについて確認した後に、新たなゼロデイ脆弱性「Follina」と命名され、マイクロソフトは「CVE-2022-30190」としてMicrosoft Security Response Centerブログで情報を公開しました。

この脆弱性への対応方法は、トレンドマイクロ セキュリティブログをご参照ください。なお、米国時間6月14日、Microsoftの月例セキュリティパッチにて本脆弱性の修正パッチが公開されました。(6/15:修正パッチ公開に伴い、追記および修正)

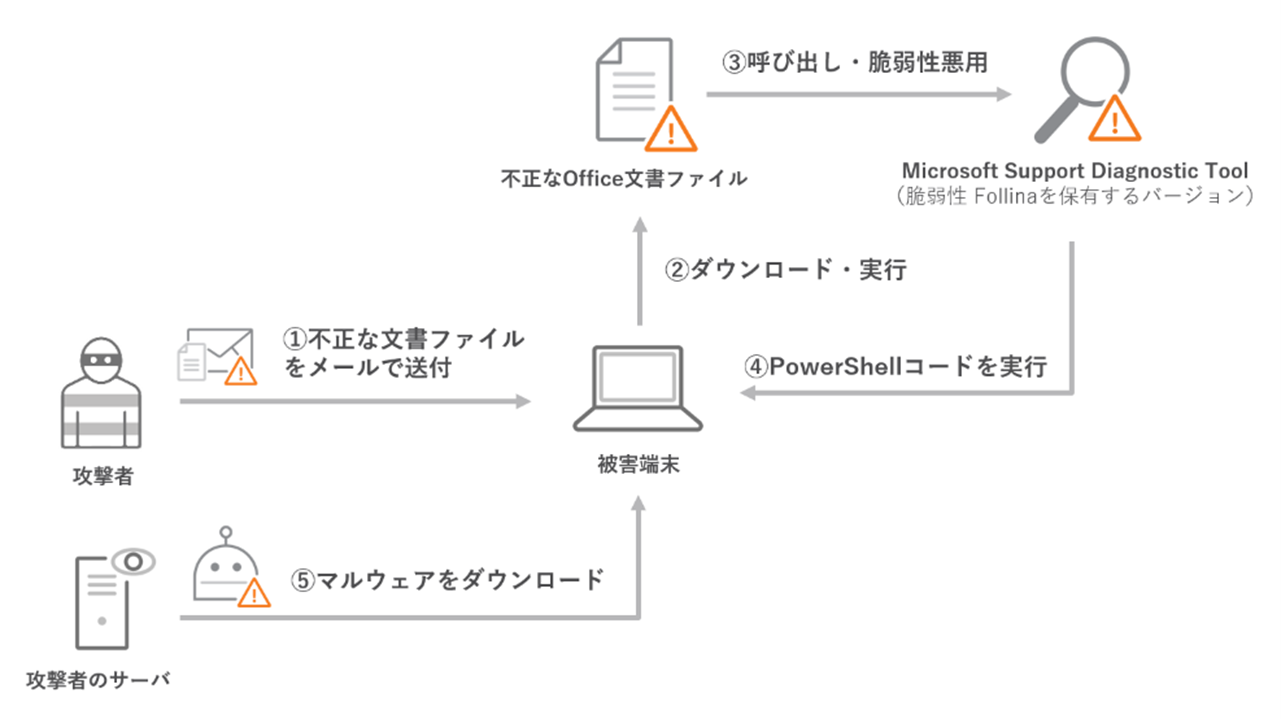

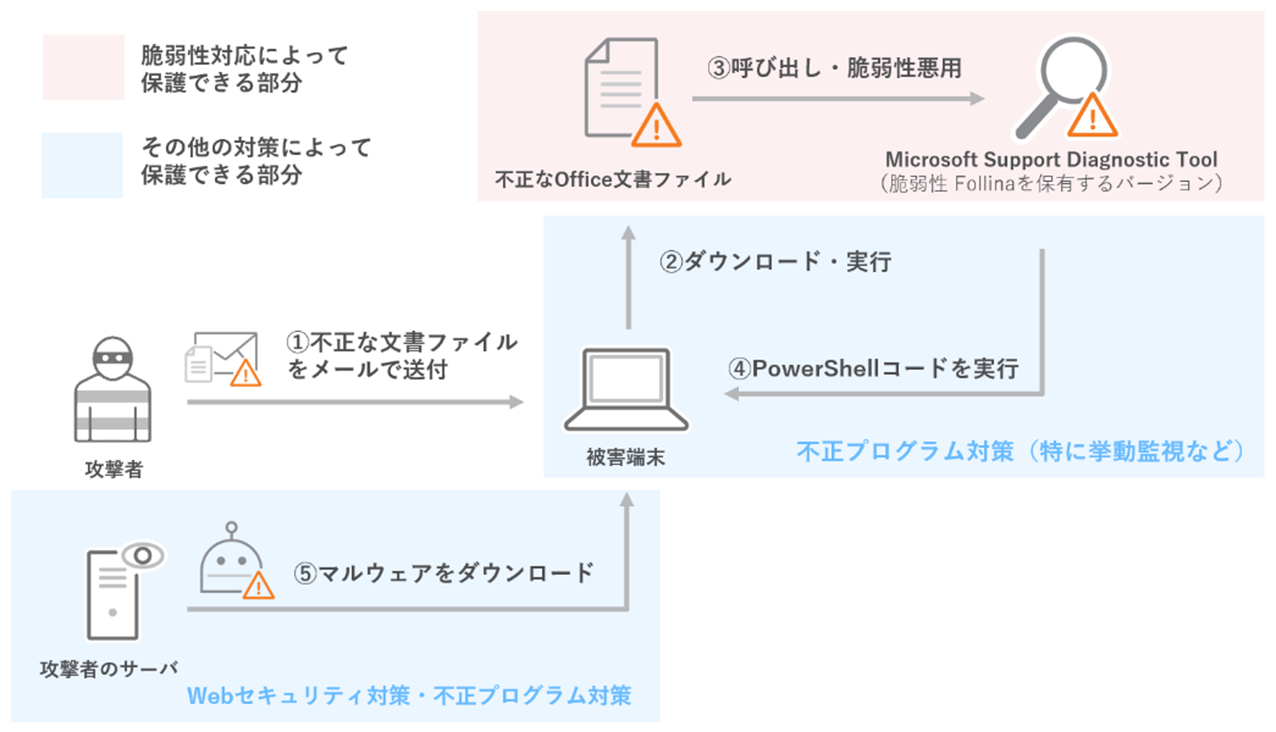

この脆弱性が悪用される攻撃シナリオとは この脆弱性を利用する攻撃のシナリオとして、メールやWeb経由で不正ファイルを攻撃対象者に送付して実行させることにより、攻撃対象のローカル環境でPowerShellを実行することが考えられます。なお、Microsoft Office製品では、インターネットや添付ファイルなどの安全でない可能性のある場所のファイルについては、既定で「保護ビュー」によって読み取り専用として開かれるため、すぐに本脆弱性を突いた攻撃を受けることはありません。しかし、パスワード付き圧縮ファイル内から解凍されたファイルについては、入手ゾーンが設定されていないため、「保護ビュー」が効かず、即座に実行される可能性があります。また、RTF(Rich Text Format)形式のファイルでは、「保護ビュー」が適用されないため、ファイルを開くと即座に感染する可能性があります。

nao_secが最初に報じた不正文書ファイルが実際の攻撃で使用されたものであるのか、PoC(概念実証)的なものであるのかはわかっていません。しかしながら、既にこの脆弱性が悪用可能な状態にあることは確かです。このような脆弱性の存在は一般に公表されることにより、広範囲で悪用が見られるようになることが多いため注意が必要です。トレンドマイクロリサーチでは、本脆弱性およびその悪用方法について引き続き分析を行っており、詳細な情報が得られ次第、セキュリティブログにて詳細の情報を追記してまいります。

ゼロデイ脆弱性はOODAループで柔軟かつ迅速な対応をすべき 今回の脆弱性は、本記事公開日である2022年6月1日時点、開発元から修正パッチが提供されていない「ゼロデイ脆弱性」となっています。一般的に、脆弱性に対しては開発元からのパッチ適用が推奨されます。しかしながら、ゼロデイ脆弱性の場合はパッチがまだ作成されていないためこの対応をとることができません。すなわち、パッチが配布されるまでの期間は、該当のソフトウェアそのものを利用停止する、あるいはメーカーから推奨される回避策を適用するといった対応が求められます。特にゼロデイ脆弱性の場合は短い期間の中で、実際の攻撃が確認される、攻撃コードが公開される、開発元から緊急でパッチが配布される、といった状況の変化が発生することから、柔軟かつ迅速な対応をとっていく必要があります。

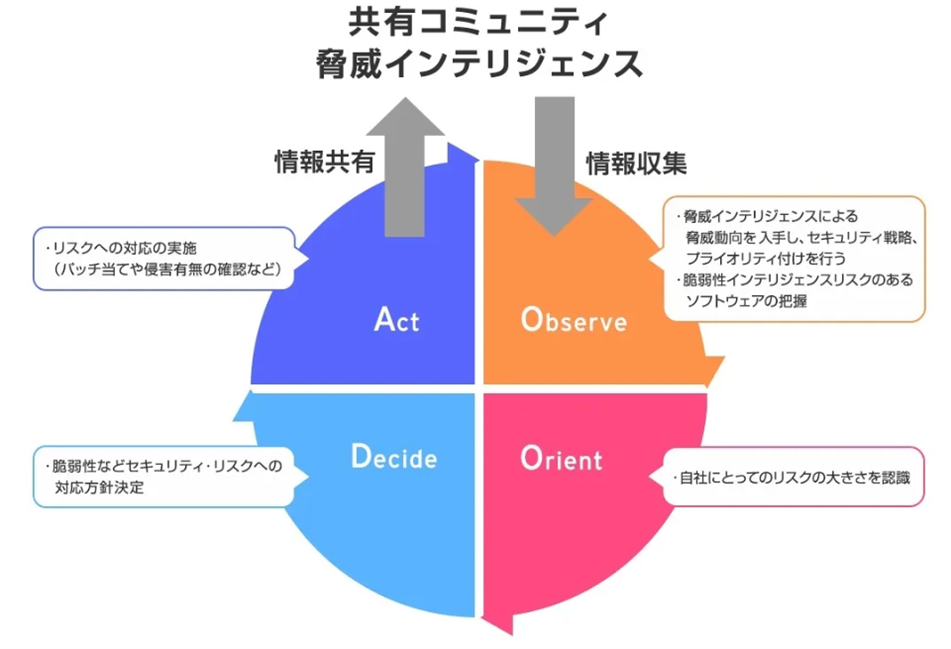

これに適応するためには、攻撃者や開発元の動向を常に把握(Observe)しておき、その動向に合わせた対応を随時迅速に適用していくことが重要です。そのために、刻一刻と変化する個々の脆弱性に対しては、事前に計画するPDCAサイクルではなく相手の出方によって対応を変える「OODAループ」を構築するべきです。OODAループとは、外部から収集した脅威情報を「Observe(把握)」して「Orient(情勢判断)」し、「Decide(意思決定)」を下して「Act(行動)」するループを指しています。

具体的には、今回のFollina脆弱性の場合、最初のObserve(情報収集)の段階で少なくともPoCの確立までは確認できています。すなわち、Orient(情勢判断)のフェーズにて緊急度の高い事案として今すぐ対処が必要なレベルであるとDecide(意思決定)・Act(行動)できます。他方で、他のゼロデイ脆弱性のケースにおいて、公表時点では悪用方法が確立していなかった場合、「パッチ配布まで待機し、パッチ配布後に迅速なパッチ適用を行う」と意思決定する場合があるかもしれません。その場合でも、常にObserve(情報収集)は継続しておき、その後に悪用が確認された際は、再度情勢判断を行い、例えば「今すぐ回避策を適用し、パッチ配布まで該当サービスを停止する」などといった決定を行う必要があります。

一連の攻撃を想定した対応までできるのが理想 ゼロデイ脆弱性の対応は、脆弱性そのものへの対処だけでなく、その脆弱性を悪用した一連の攻撃を想定して対処できることが理想です。今回のFollinaの脆弱性においては、先の攻撃シナリオで申し上げた通り、メールやWeb経由で不正なOffice文書ファイルを攻撃対象者に送付して実行させ、攻撃対象のローカル環境でPowerShellを実行することでマルウェア感染させる可能性があります。よって、脆弱性の悪用を対策するだけでなく、不正なOffice文書ファイルへの対策が十分かどうかを見直す価値もあります。

例えば、一般的なエンドポイントセキュリティ製品ではパターンマッチングによる検出だけでなく挙動監視による検出機能があるため、これらが正しく機能しているか今一度確かめるとよいでしょう。また、EDR(Endpoint Detection and Response)やXDR(eXtended Detection and Response)製品を導入している組織においては、例えば今回の攻撃シナリオであれば、従業員端末におけるPowerShellの利用の監視を強化して悪用をすぐに検知できるようにする、といった対応方針をとることも可能です。加えて、今回の脆弱性はかつてのLog4Shellのように外部公開サーバに露出している脆弱性ではなく、ユーザ操作を伴う脆弱性であるため、外部の攻撃者から遠隔でネットワーク攻撃されるものではありません。基本的には、ユーザ(従業員)が不正なファイルを開く・有効化することで悪意のあるコードが実行されます。よって、従業員に対して「不審な添付ファイルを開かない」「必要でない限り保護ビューは解除しない、マクロは有効化しない」といった従業員教育することも有効です。

脆弱性対応においては、その脆弱性の悪用手法そのものに対応するだけでなく、一連の攻撃を想定して複数レイヤでの対応ができると、更なる対応の効果を期待できるでしょう。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)