2022年2月2日に米国で公開されたブログ記事の翻訳記事です。

ハイブリッドクラウドは、ITの最新化と適応を目指す企業にとって、最適な環境となりつつあります。トレンドマイクロのInfrastructure strategiesのVPであるWilliam Malikがハイブリッドクラウドに共通する課題と、ゼロトラストによるセキュリティ強化の方法を説明します。

クラウドは今や、あらゆる企業、特に昨今ではリモートワークを行う企業にとって、ビジネスの基盤として広く認識されています。

クラウドサービスはコスト削減効果を高めることもできますが、最大の価値は、DXによって拍車がかかった、動きの速いビジネスニーズをサポートできることです。パブリッククラウド、プライベートクラウド、オンプレミスのリソースを組み合わせることで、企業は迅速にビジネスニーズに適応し、方針転換することができます。

しかし、パブリック、プライベート、オンプレミス環境に分散したリソースを保護することは、複雑に思えるかもしれません。重要なデータをオンプレミスに置いておくという利点はありますが、クラウドでやり取りするデータを保護する必要があることに変わりはないからです。

こうしたハイブリットクラウドのセキュリティに有効なのがゼロトラストです。

ゼロトラストの基本ゼロトラストとは、その名の通り、検証前には何も信用しない、という考え方です。空港で見知らぬ人に荷物を預けないのと同じように、徹底した認証なしにデバイス、ユーザ、アプリをネットワークに入り込ませるべきではありません。

さらに、アクセスを許可した後、ユーザ、デバイス、アプリの挙動を注意深く監視し、不審な行動がないかを確認する必要があります。異常が見られた場合は、アクセスを直ちに停止する必要があります。

ゼロトラストを徹底するための基本事項は次の通りです。

•クラウドには境界線がないことを理解する:クラウドの全ての領域において、自動的に特定の権限や特権が付与されたり、拒否されたりするべきではありません。

•信頼の情報源:信頼が組織内でどのように「付与」されているのかを示すアーキテクチャ・モデルを確立します。例えば、米国防総省では、従業員の写真と名前が入った共通アクセスカード(CAC)を配布しており、これらは従業員の記録と直接紐づけられていました。このカードを受け取るには、警備の厳しい施設で身分証明書を確認しなければいけません。このプロセスによって、機密情報を与えるための信頼の根拠となる情報源と判断する手順を作り出しました。

•最低限把握すべきことを想定する:ユーザ、リクエスト、サービスごとに認証し、その環境における属性や理由を検証する必要があります。

•重要なタスクへの多要素認証の適用:静的パスワードは、ユーザIDを前提にしています。つまりIDのパスワードを知っていれば、そのユーザがアカウントの持ち主であるということです。多要素認証は、情報漏洩したユーザがアクセスを拒否されることを確実にするために、追加の検証レイヤーを加えてくれます。

•ログ、検証、監査、レビュー:理想的には、クラウド環境で発生したイベントと他の場所(ネットワーク、エンドポイント、サーバーなど)で発生したイベントを関連付ける技術とともに、慎重に管理・調査されたログを取り入れることが望ましいです。

•職務分掌を確立する:道ですれ違う見知らぬ人に家の鍵を渡す人はいないでしょう。あなたの家に住んでいる人だけが鍵を必要とするのです。同じように、ユーザごとには必要なリソースにのみアクセスする必要があります。

これらの基本事項を念頭に置くことで、ゼロトラストを実装するための適切なセキュリティソリューションを調達することができます。

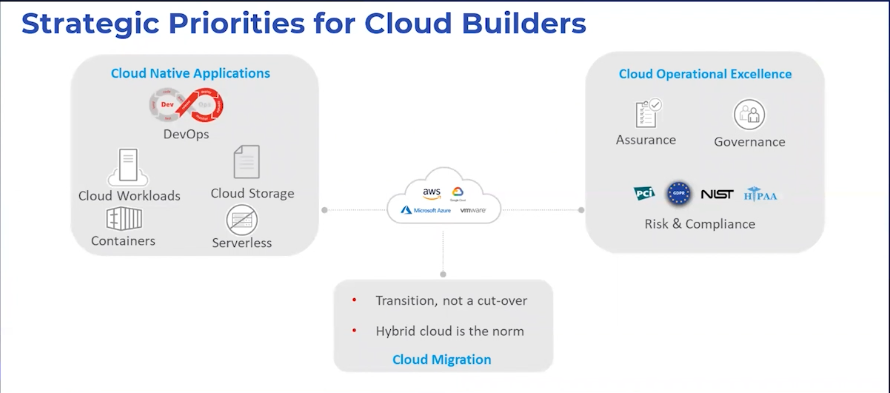

Cloud Native Applications:コンテナ、サーバーレスなどの新しい開発手法や技術への対応

Cloud Migration:パブリック、プライベート、仮想クラウド環境への対応

Cloud Operational Excellence:ISOやNIST、AWSなどセキュリティ基準やベストプラクティス、コンプライアンス標準への対応

ハイブリッドクラウドにおけるゼロトラストの実装ゼロトラストを導入するには、分散したIT環境全体にわたる包括的な可視化と、データの収集・関連付けを可能にするセキュリティプラットフォームが必要です。キーワードは「プラットフォーム」です。ハイブリッドクラウド環境全体で保護領域ごとに異なる単一製品を使用すると、サイロ化し視界が遮られ、誰がどこで何をしているのかを確認する能力が損なわれてしまいます。

ゼロトラストに沿った適切なプラットフォームを活用することで、以下のハイブリッドクラウドセキュリティの問題に対処することができます。

1.監査とガバナンスハイブリッドクラウドにおけるコンプライアンスには、さらなる配慮が必要です。環境ごとに、その環境がコンプライアンスに準拠しているかどうかを確認し、セキュリティベースラインをどのように実装するか、そしてセキュリティ監査にどのように備えるかを知っておく必要があります。誰がどのリソースを使用し、どのようにアクセスしたかというログや記録を注意深く管理し調査することで、クラウド利用におけるガバナンスの前提条件を検証するための堅牢なデータセットを作成することができます。

2.DevOps先に述べたように、顧客のニーズと期待に応えるためには、アジリティが重要です。このため、最も安全なアプリケーションのみの開発、実装を確実にしつつ、ハイブリッドクラウドのセキュリティ手順とポリシーがアプリケーションの構築とリリースに要する時間にどのような影響を与えるかを検討することが必要です。

DevOpsプロセスにゼロトラストを適用することは、安全なアプリを確保するために非常に重要です。

特に、ある部分は社内で構築され、他の部分は他のベンダーから購入またはリースした技術を使用し、さらに一部はオープンソースのコードで構成されていることを考慮すると、なおさらです。ユーザの認証情報を確認し、ネットワークとユーザの行動を継続的に監視し、導入するサードパーティやオープンソースの技術を調査することで、ソフトウェアのサプライチェーンを保護する必要があります。

このような認証や監視は、開発ライフサイクルを遅らせることになるのでしょうか?いいえ、自動化とカスタマイズ可能なAPIを活用したプラットフォームを選べば、そのようなことはありません。

3.情報セキュリティの課題アイデンティティ管理やShadow Cloud(シャドークラウド)にも対応する必要があります。シャドークラウドとは、購入したサービスがクラウドで運用されていることに気づかずに利用することで発生しうるもので、新たな攻撃経路となることがあります。ゼロトラストは、クラウドへのアクセスを許可する前に、その技術を検証することで、シャドークラウドを特定するのに役立ちます。

4.調達と契約管理シャドークラウドは、確立された正式な調達プロセスを欠いているか、または単にそれをすべて無視していることが原因であることがよくあります。分散環境では、正しい製品を正しいベンダーから購入していることを確認する必要があります。

ベンダーのデータベースを構築し、定期的に再検証することで、ゼロトラストを調達プロセスに適用することができます。すべてのベンダーのエントリー資料には、その組織を確認するために使用した情報(信用報告書、上場株式届出書、債務届出書、会社情報)を含める必要があります。また必要な連絡先や連絡方法についても記録しておく必要があります。例えば、パスワードのリセットは電話でしかできないことを記録しておけば、パスワードの変更を求める電子メールを信用しないようにすることができます。

5.パフォーマンスとキャパシティの管理とモニタリングあなたは、組織全体のIT環境をすべて可視化できていますか?不正なアプリケーションが、請求書を発行したり、コンピュータの処理能力を過剰に消費していないか、把握できていますか?

クラウドは弾力性があるため、キャパシティの管理の心配はないと思いがちです。しかし、想定外の挙動をするアプリの場合、請求が高額になったり、高額なリソースが過剰に消費されたりする可能性があります。最悪の場合、不正なアプリに侵入され、暗号資産に使われることもあります。

ゼロトラストアプローチでは、キャパシティとパフォーマンスを継続的に監視し、消費量が異常に増加した場合には、セキュリティチームに警告を送り、さらなる調査を促します。

6.スキルと組織の課題サイバーセキュリティにとって、スキルギャップの問題は今に始まったことではありませんが、「the Great Resignation(大量退職)」のような最近のアメリカの社会現象は、知識のある従業員の確保にすでに苦労している組織にさらなる負担を強いています。

同時に、企業は大規模なDXに取り組み、既存のリソースをさらに酷使しています。DXにおいて、組織、文化、価値のインテグリティを維持することは非常に重要です。

ゼロトラストは、セキュリティプロセスや手順の記録を保存、維持することを組織に「要求」(強く奨励)することで、組織の知識を保持するのに役立ちます。これにより、アクセスを許可する前に、個人、リソース、手順がどのように検証されるか明らかになり、従業員が組織の情報セキュリティをリスクにさらす可能性のある操作や利用を避けることができます。

最後に、ゼロトラストに沿ったプラットフォームを活用することで、セキュリティ担当は、異なる環境にわたる脅威の収集、相関分析、監視の手作業による負荷で圧倒されることなく、力を発揮することができます。