社員のセキュリティリテラシーを高めるには?

セキュリティインシデントの発生原因の多くは「人」を標的とした攻撃です。攻撃から組織を守るためには、社員のセキュリティリテラシーを高めることが重要です。具体的な発生原因と人への対策をご紹介します。

セキュリティインシデントの発生原因

情報システムは、企業や組織の運営に欠かせないものです。ひとたびセキュリティインシデントが発生すると、社会的な信用失墜や企業のブランドイメージ低下等、企業にとって大きな打撃となります。

これを読まれている皆様も、企業の情報漏えい事故やランサムウェアに感染したなどの被害事例をニュース等で見聞きされたことがあるかと思います。このような被害を発生させないために、セキュリティ対策は企業経営において必須です。きっと、各方面で様々な対策がなされていることと思います。

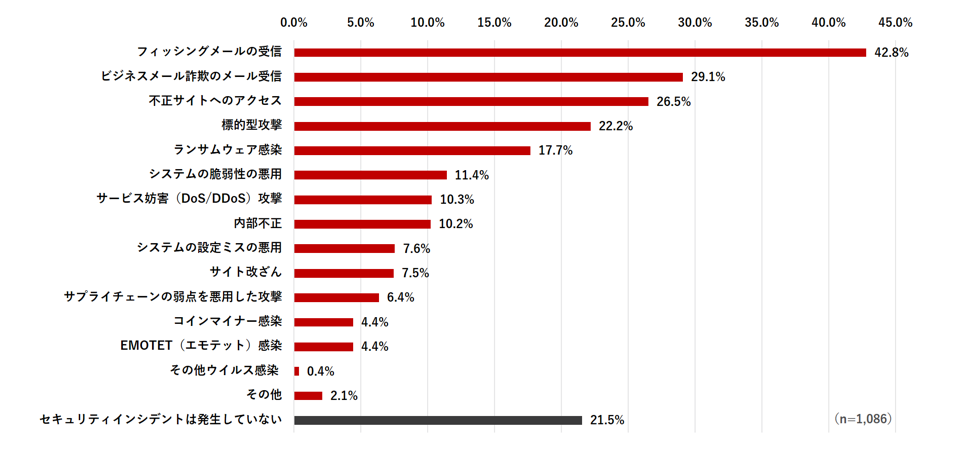

では、このセキュリティインシデントはどのような原因で発生しているのでしょうか?

弊社が報告した「法人組織のセキュリティ動向調査」※1では、「フィッシングメールの受信」が42.8%と最も多いです。次いで「ビジネスメール詐欺のメール受信」が29.1%、「不正サイトへのアクセス」が26.5%、「標的型攻撃」が22.2%と続きます。

このデータから、メールを契機とした攻撃が約7割であることが分かります。また、攻撃の多くが人を標的としていることも分かります。さらに、「コインマイナー感染」などのウイルス感染や、「不正サイトへのアクセス」もメールを契機に発生することがあります。このような攻撃から組織を守るためには、技術的な対策と併せて、社員のセキュリティリテラシーを高めることが重要です。

※1 法人組織におけるセキュリティインシデント発生率の内訳

https://www.trendmicro.com/ja_jp/about/press-release/2020/pr-20201002-01.html

どのようなメールが届くのか?

先ほどの発生原因にあったメールを契機とした攻撃ですが、どのようなメールが届くのでしょうか?

メールに添付したファイルを実行させることでウイルスに感染させるものがあります。また、メールにURLリンクを記載し、リンク先にアクセスさせることで悪意ある動作をするものなども存在します。ここでは、2例ご紹介します。

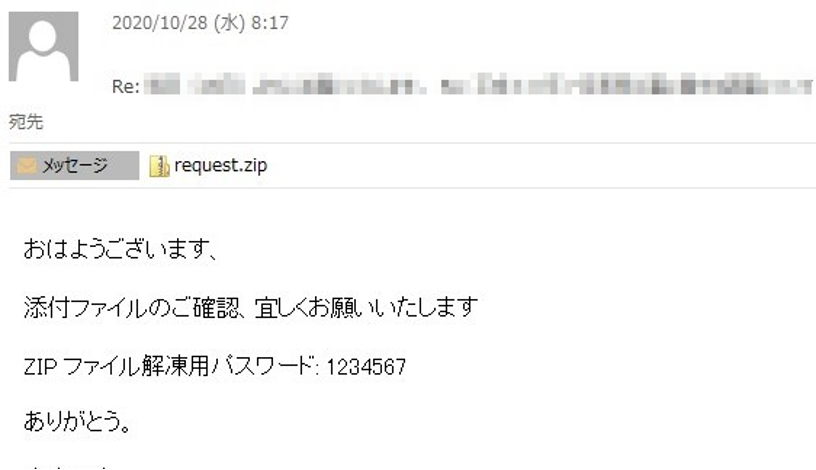

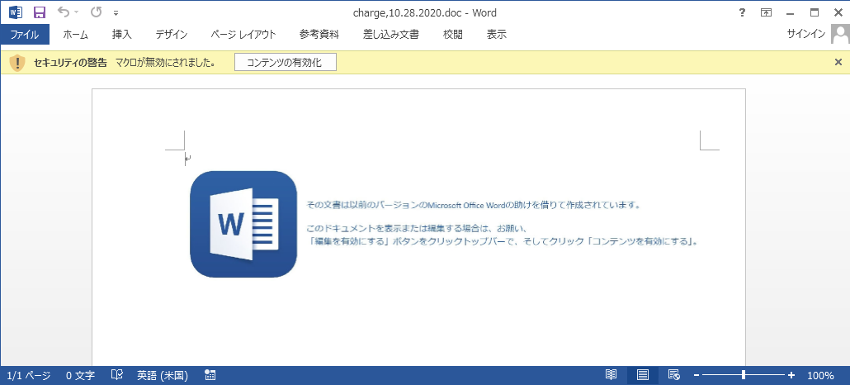

1.添付ファイル付きのメール例※2IcedIDと呼ばれるマルウェアを拡散させるメール例です。メールの件名に「Re:」とあり、返信を装っています。添付ファイルはマクロ付きのWORDファイルであり、マクロを有効化すると不正マクロが実行されます。その後、外部の不正サイトへの接続などを経て、最終的にIcedIDに感染します。

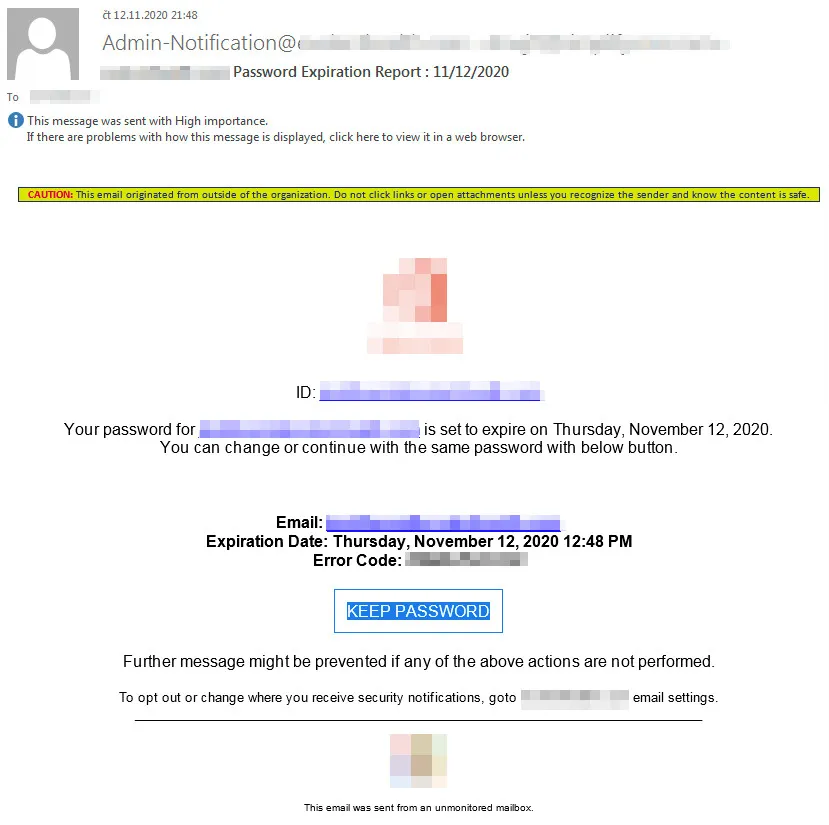

2.URLリンクが記載されたメール※3フィッシングメールを用いてフィッシングサイト訪問者の認証情報を狙っている例となります。このメールには、偽のOffice 365の画像と共に、現在設定しているパスワードの有効期限が切れるという内容が記されています。さらに、同じパスワードを継続して利用したい場合、メール内に埋め込まれたリンクをクリックするようメール受信者に促します。その後、メール内に埋め込まれたリンクをクリックさせようと試みます。

※2 「EMOTET」に続き「IcedID」の攻撃が本格化の兆し、パスワード付き圧縮ファイルに注意

https://blog.trendmicro.co.jp/archives/26656

※3 Office 365偽サイトによるフィッシングキャンペーン、日本の経営幹部も標的

https://blog.trendmicro.co.jp/archives/27186

人への対策にはどのようなものがあるか?

このような攻撃は日々発生しています。その手口もより巧妙になってきています。攻撃を有効化させないためには、前述の例で言えば、不審ファイルを開かない、マクロを有効化しない、不審なURLにアクセスしないといった基本的な行動を徹底することが重要となります。

では、基本的な行動を徹底するためにはどうすればよいでしょうか?組織における基本的な行動の共通認識を理解し、行動に移す必要があります。これを実現するために考えうる対策を記載します。

1.勉強会を開催する勉強会は、多くの組織で対面・WEB問わず、実施されていることと思います。セキュリティインシデントが発生すると、どのような不利益を被るのかを具体的に伝えてください。そして、様々な状況でどのようにふるまえばいいのかわかりやすく伝えるようにしましょう。例えば、下記の通りです。

【疑わしいメール受信時の対処法】

① 添付ファイル付きのメールを受信時は、送信者を確認する。

② 不審な送信者であった場合は開かず、破棄する。

③ 判断がつかない場合、通報して調査をしてもらう。

2.インシデント事例の共有を行う自組織、他組織問わず発生した事例を共有することも重要です。どのような手法で攻撃が実施され、どのような経緯でインシデントが発生したのかを共有します。また、そこからどのような行動をとればよかったのかも共有します。

3.訓練を行う実際の攻撃メールを想定して、疑似攻撃メールを送信します。そこで、基本的な行動が行えているか確認を行います。結果については統計を取り、特定の組織で基本行動ができていないなどの傾向があれば、その組織に対して追加の勉強会を行うなど対策を行います。

4.通報先を設定する不審なメールを受信したので調査して欲しい、添付ファイルを実行してしまったなど、何かあった際に連絡・相談ができる窓口を設置することが必要です。この窓口を一元化し、通報内容を分析することで、自社にどのような攻撃メールが届いているのか等、傾向が見える場合があります。その場合は、必要に応じて注意喚起を行います。

また、可能であれば、実際にインシデントは発生していないが、ヒヤリ、ハッとした事象(ヒヤリハット)も収集して分析を行えば、より効果的です。

共通認識を持つことの重要性

セキュリティに関する知識がある方にとっては当然のことであっても、あまり詳しくない方にとっては当然ではないことが存在します。前述した教育を行うことにより、どのような行動をとればよいのか、共通認識を持つことができます。

今回は主にメールについての記載をしておりますが、アプリケーションの利用についてのルールやSNSの使用ルールなど、共通認識として持つべき事項は複数存在します。このようなルールは作成して終わりではなく、組織に浸透させる必要があります。

また、共通認識としてルールが浸透したと思っても、新規参画する要員やジョブローテーションで異動になった要員については、配属時に適切な教育を行うことが必要です。自組織のセキュリティを守るのは、セキュリティを担当している組織のみではなく、自分自身もその一員であることを自覚して行動できるように、全員の意識を変えて行きましょう。

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

更新日:2022年5月9日

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)