- About Trend Micro

- プレスリリース

- 2021年上半期以降、最大のランサムウェア被害件数

2021年上半期以降、最大のランサムウェア被害件数

~2023年上半期サイバーセキュリティレポートを公開~

2023年8月24日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証プライム:4704、以下、トレンドマイクロ)は、最新のセキュリティ動向を分析した報告書「2023年上半期サイバーセキュリティレポート」を本日公開したことをお知らせします。

「2023年上半期サイバーセキュリティレポート」全文はこちら

2023年上半期(1~6月)脅威動向

1. 2021年上半期以降、最大のランサムウェア被害件数

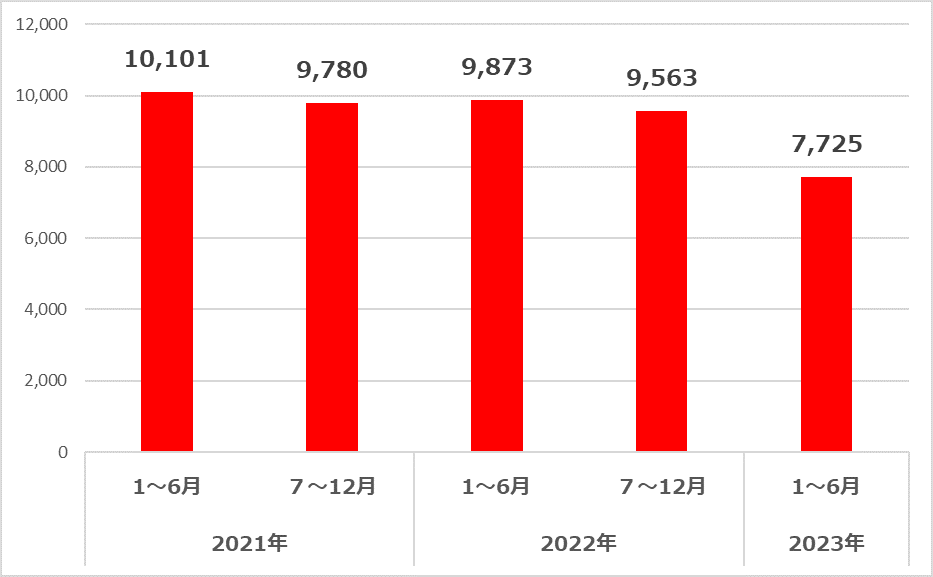

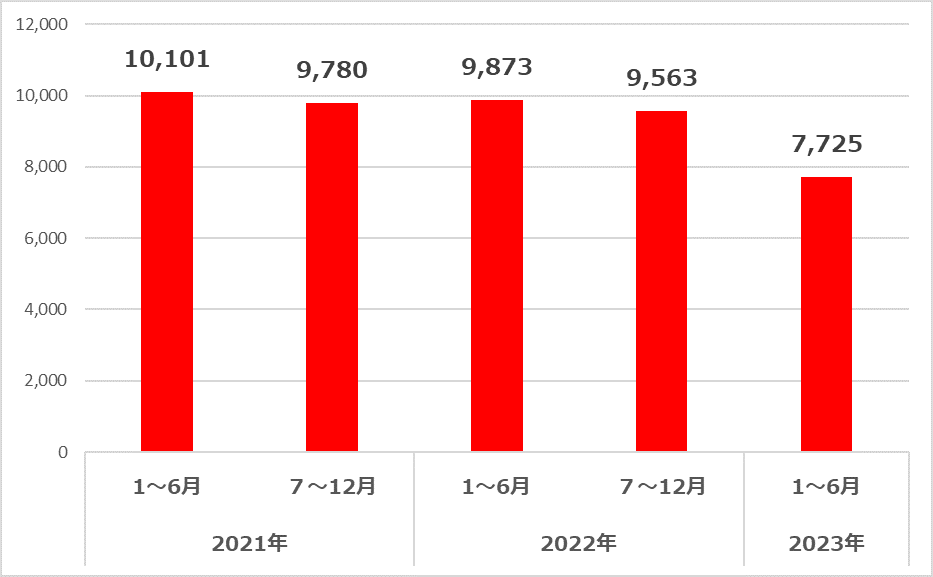

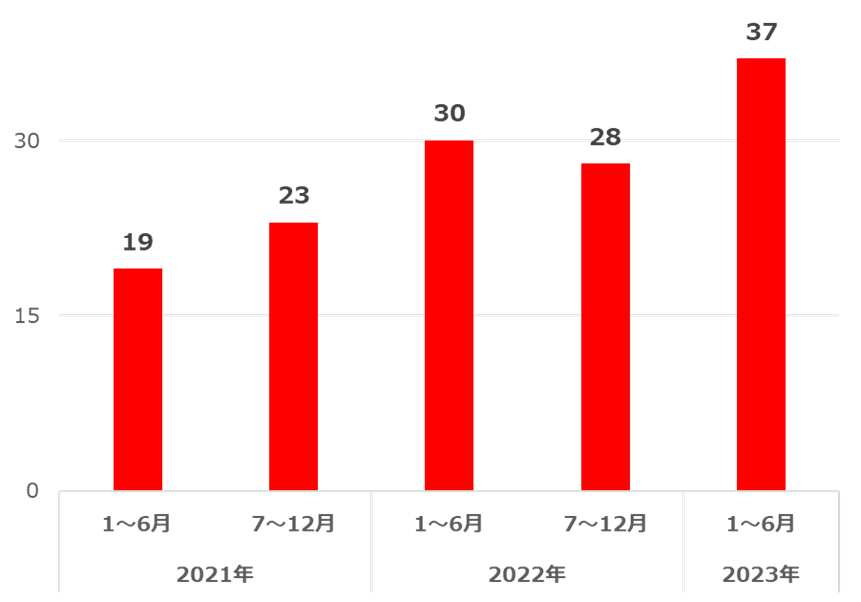

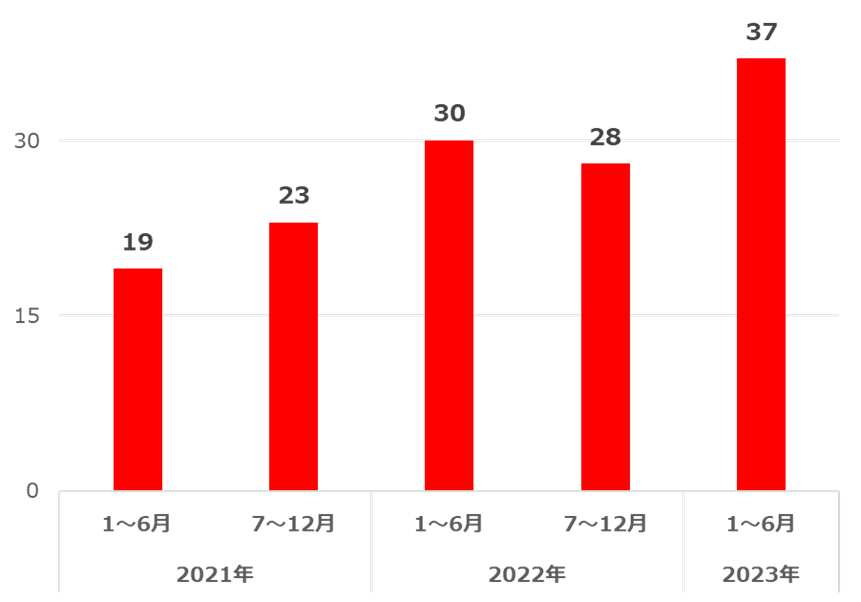

2023年上半期、ランサムウェアの検出台数は7,725台となっており、2021年以降やや減少している傾向が見受けられます。一方で、被害は拡大傾向を示しており、2023年上半期に、海外拠点での被害も含めて国内法人が公表したランサムウェア被害は37件となりました。これは2021年上半期以降、最大の被害件数となります。前年同期にあたる2022年上半期と比べても2割強の増加となり、平均すると毎週1.4件の被害が公表されている状況となっています。

図1:国内でのランサムウェア検出台数

図2:国内組織が公表したランサムウェア被害件数推移(海外拠点での被害も含む)

※トレンドマイクロが公表内容を元に整理

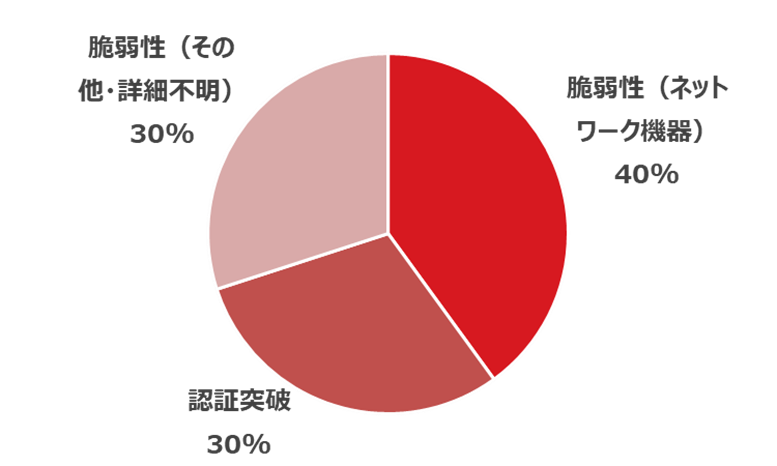

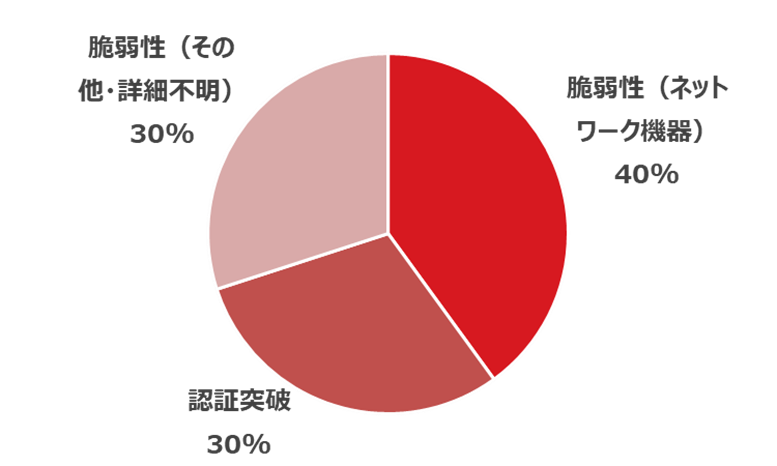

これらのランサムウェア被害について、発生原因が公表されている10件の事例に着目したところ、VPNに代表されるネットワーク機器の脆弱性を利用した攻撃によるもの、もしくは、リスト型アカウントハッキング(アカウントリスト攻撃)などの認証突破によるもののいずれかでした。これはいずれもインターネット側から内部ネットワークへアクセスするための接点に存在する弱点を攻撃者に利用されたものと言えます。ここからは、ランサムウェア攻撃の背景にいる攻撃者は、常にインターネット側から組織ネットワークの弱点を探しており、弱点を見つけられてしまった組織が被害に遭うという構図が推測できます。

図3:2023年1~6月に国内組織が公表したランサムウェア被害37件のうち、発生原因が公表されている事例10件における発生原因別割合

※トレンドマイクロが公表内容を元に整理

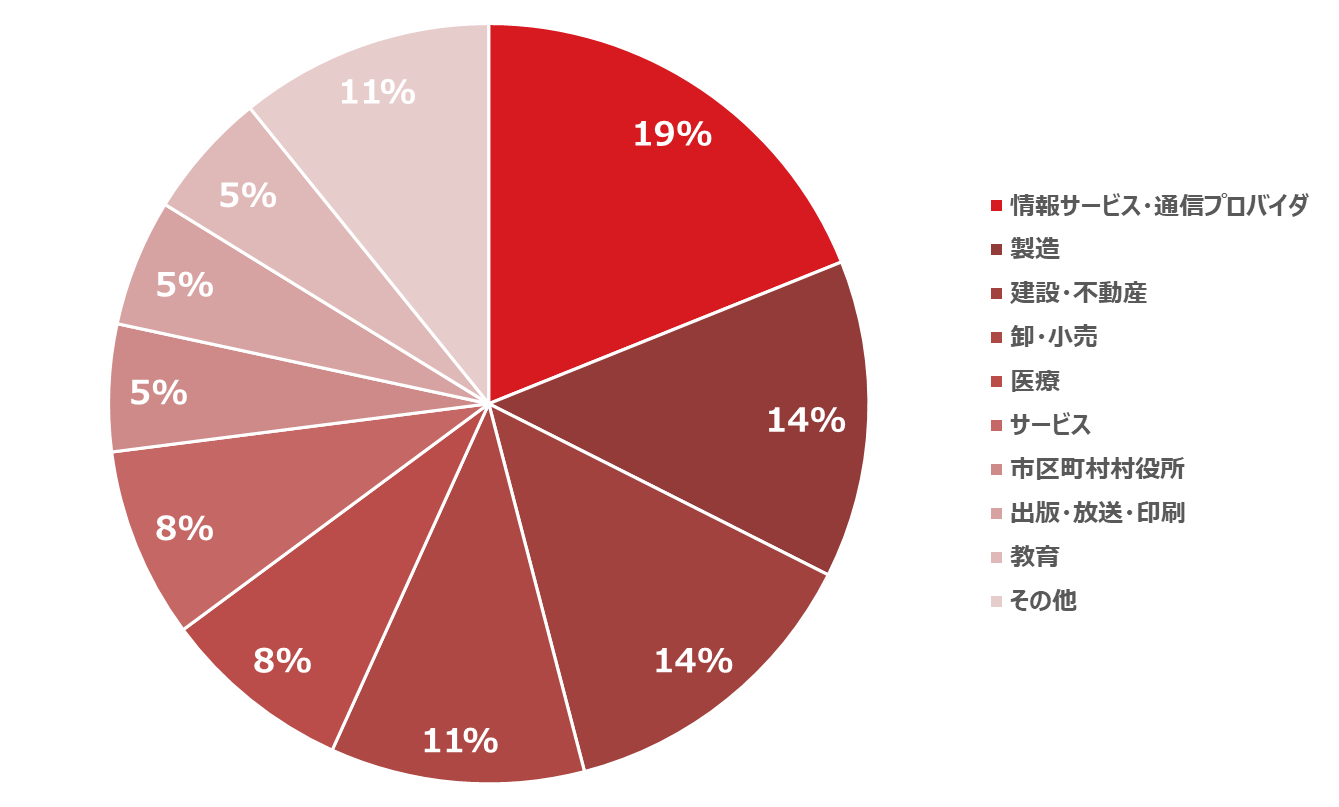

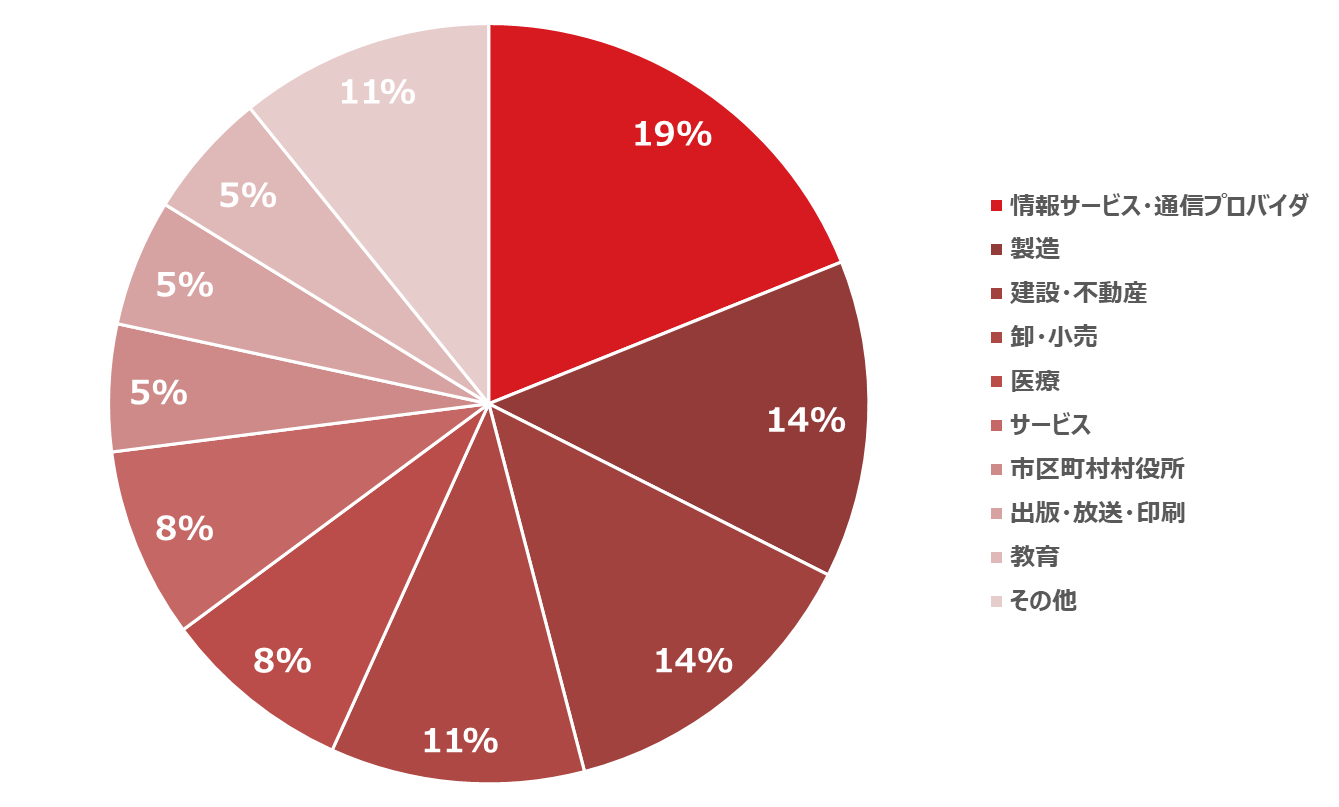

被害を公表した法人組織を業種別にみた場合、様々な業種が入っており、特にどの業種が被害に遭いやすいという傾向はうかがえませんでした。ランサムウェア攻撃者グループは、特定の業種を標的としているというよりも、その時々で潜在していた弱点を攻撃者に見つけられてしまい被害に遭うという図式といえます。被害が拡大している現状を考慮すると、業種問わず、ランサムウェア攻撃を想定した対策が必要になっています。

図4:2023年1~6月に国内組織が公表したランサムウェア被害37件における業種別割合

※トレンドマイクロが公表内容を元に整理

2. 情報漏洩被害を拡大するサプライチェーンリスクとゼロデイ攻撃の続発

2023年に入り、情報漏洩事例が目立っています。2023年1~6月の6か月間に、何らかの情報漏洩もしくはその可能性が公表された被害事例を集計したところ、133件でした。これは毎月20件以上の被害が発生していることになります。これらの被害の中でも、委託先や使用するサービスの事業者などが被害を受けることにより、多くの法人組織に影響が及ぶ事例が複数発生しています。

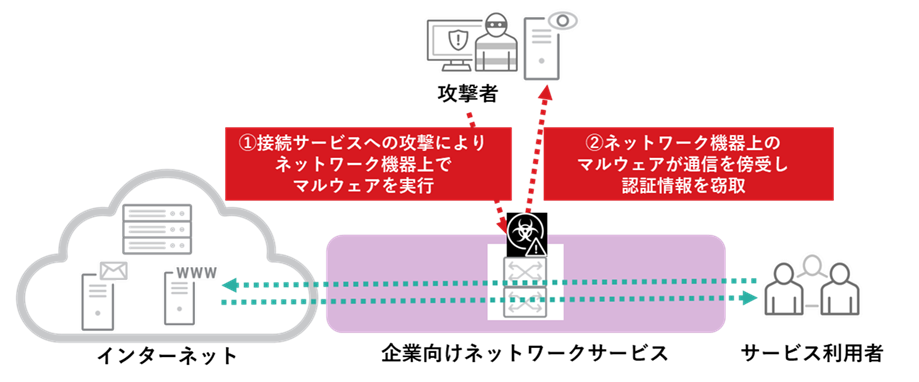

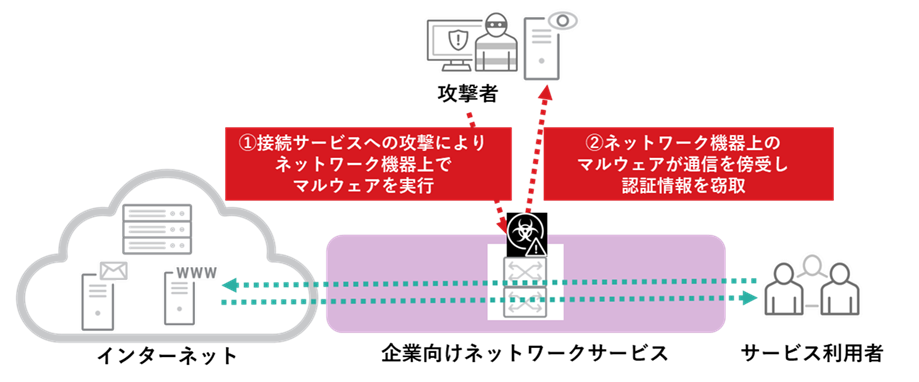

2023年2月に被害の詳細が公表された企業向けネットワークサービスの侵害事例は、インターネット接続のためのネットワークサービス内で、サービス利用者が接続するネットワーク機器が侵害され、利用者の通信内容から認証情報などが窃取されていたというものです。これはインターネット接続というインフラの中で「中間者攻撃」が起こっていた図式であり、利用者にとっては気づくことすら困難な被害と言えます。この事例では、どれだけのサービス利用者が被害にあったのかの全貌は公表されていませんが、少なくとも12社が被害を公表しています。

図5:2023年2月に詳細が公表されたインターネット回線サービスの侵害を起点にした被害事例の概要図

※トレンドマイクロが公表内容を元に整理

セキュリティ対策といえば自社の取り組みばかり目が行きがちになりますが、自社の機微な情報(個人情報や未発表の情報など)を委託する場合などは、委託先の安全性の確認も必須といえるでしょう。

また、その他の傾向として、ソフトウェアの脆弱性を起点に侵害を受けるケースがあります。特にこの2023年上半期には、ファイル転送ソフトのゼロデイ脆弱性を悪用する攻撃が続発しています。以下は、2023年上半期に攻撃が確認されたソフトウェアとそのゼロデイ脆弱性です。

・ ファイル転送管理ソリューション「GoAnywhere MFT」:CVE-2023-0669

・ ファイル転送ソリューション「IBM aspera faspex」:CVE-2022-47986

・ ファイル転送ソリューション「MOVEit Transfer」:CVE-2023-35708

これらのゼロデイ脆弱性を利用してランサムウェア攻撃を仕掛けるグループについて、米政府が注意喚起を行っています。また、日本企業の海外拠点もゼロデイ脆弱性を悪用したランサムウェア攻撃の被害も報じられています。自社で利用しているシステムで、ゼロデイ脆弱性が報告された際には、速やかな修正プログラム適用を推奨します。システムの保守を委託している場合には、委託先との役割や体制を事前に明確にすることが求められます。

3. 「ネット詐欺」:追加認証の突破が再び拡大

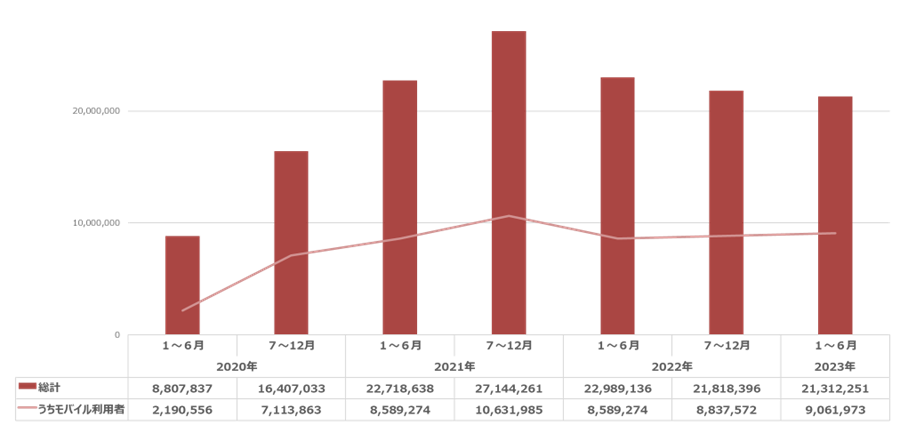

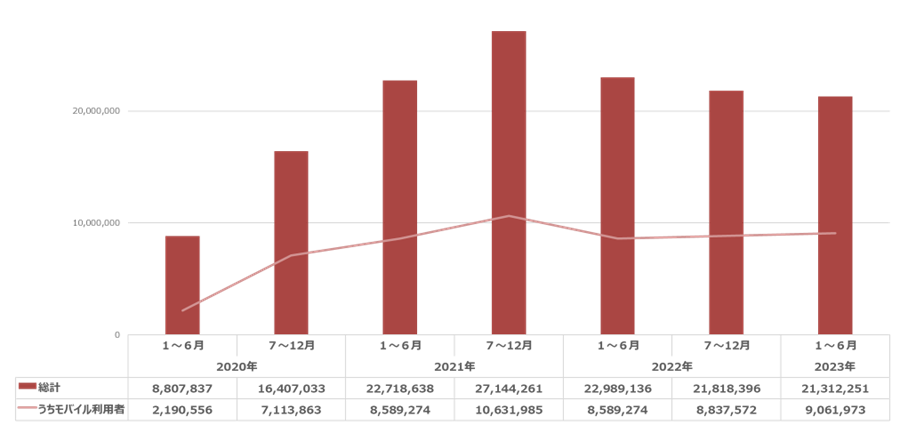

広く一般のインターネット利用者を狙う「ネット詐欺」は、コロナ禍が始まった2020年以来拡大しています。フィッシングサイトなどの各種詐欺サイトへの誘導件数は高止まりの状況が続いています。

図6:国内から各種詐欺サイトに誘導された利用者の端末台数の推移と内訳

2022年末から2023年上半期を通じ、広告から不正サイトへ誘導する事例が継続しています。不正広告に関してはアダルトサイトや海賊版サイトなど、不審なサイトに表示される事例が以前から見られてきました。しかし2022年末以降、Web検索のリスティング広告や一般サイトであっても不正広告が表示される事例が相次いでいます。不正広告からの主な誘導先としては偽の警告表示への誘導から、表示される電話番号に電話を掛けさせるサポート詐欺の流れを確認しています。

トレンドマイクロがインシデント対応支援を行った中には、不正広告経由の脆弱性攻撃により、最終的にランサムウェア感染に繋がった事例も確認しています。広告表示自体は不正なものとは言えませんが、誘導先の中には不正なものがある可能性を認識する必要があります。インターネットを利用する際には必ず最新のブラウザを使用し、不審な広告を無暗にクリックしないことが求められます。

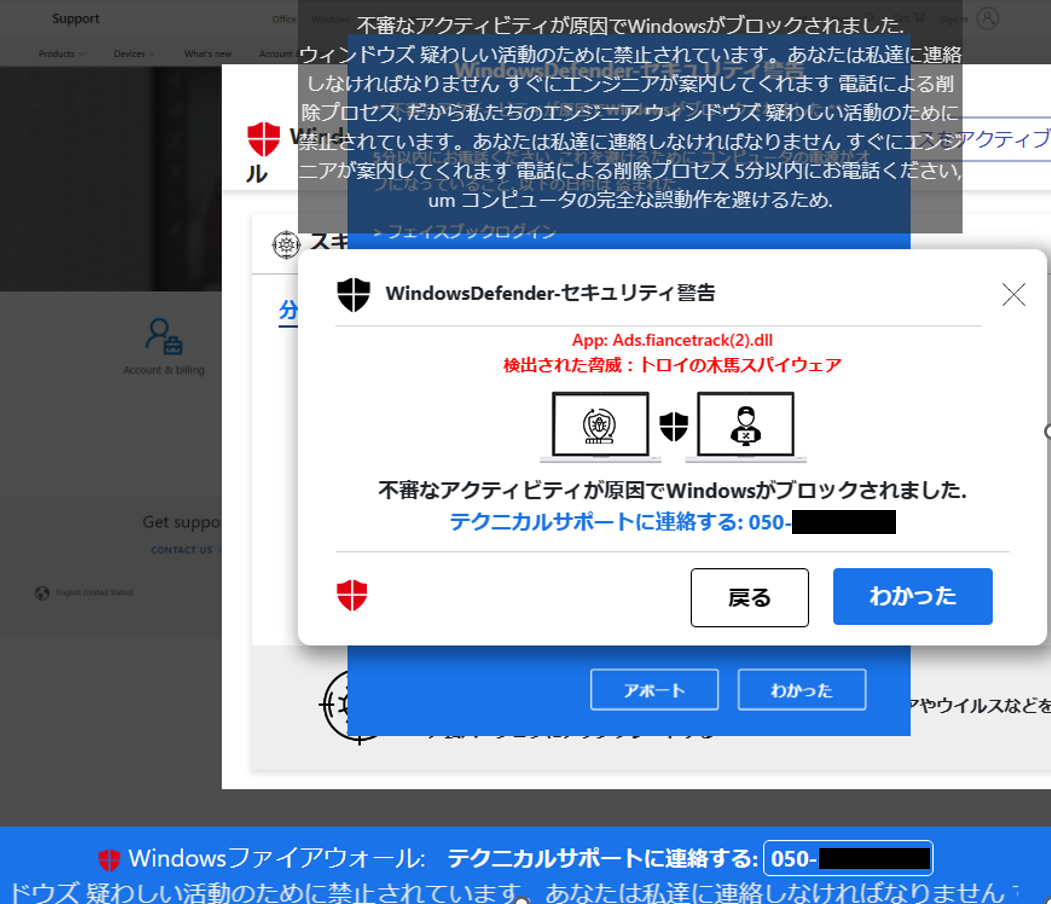

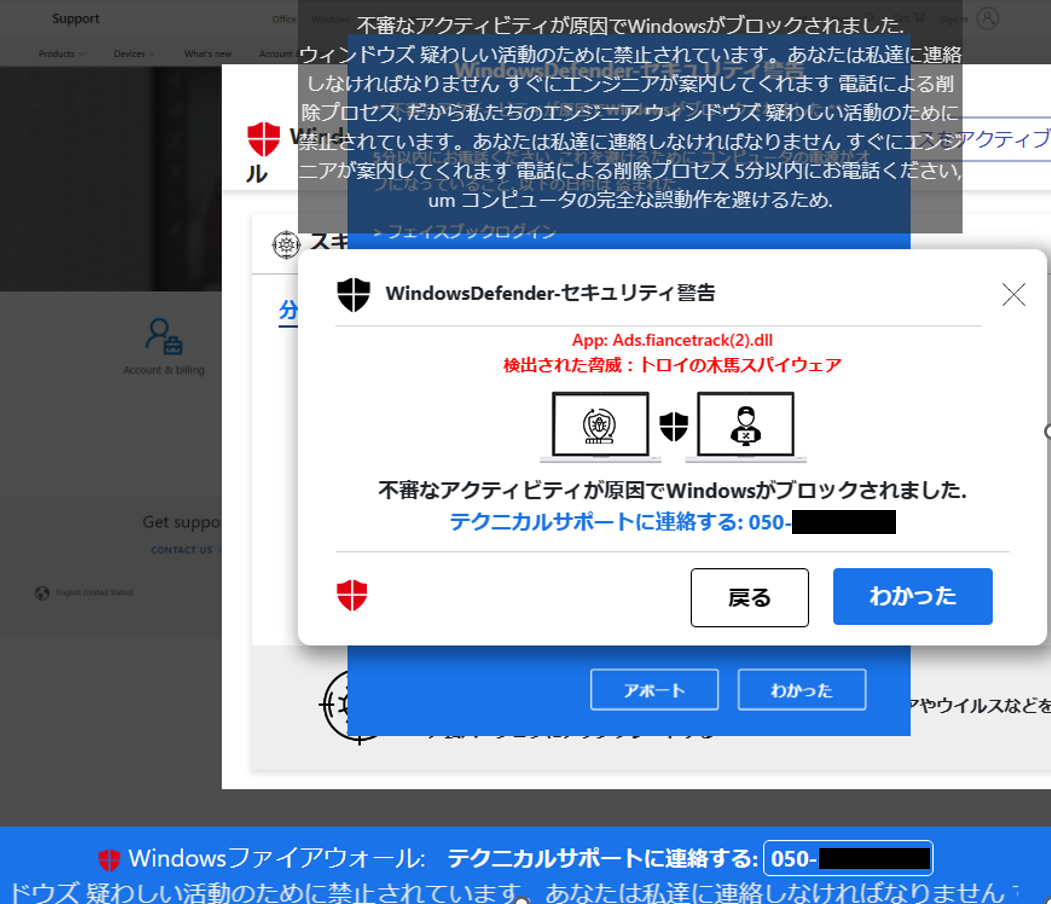

図7:2023年2月に確認した不正広告の例

図8:不正広告から誘導される偽警告表示の例

偽警告表示内の電話番号からサポート詐欺に繋がる

図9:天気予報サイトに表示された不正広告の例 (2023年5月確認)

- 本リリースに記載された内容は2023年8月24日現在の情報をもとに作成されたものです。今後、内容の全部もしくは一部に変更が 生じる可能性があります。

- TREND MICROは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。