エクスプロイト&脆弱性

Cisco SNMPプロトコルの脆弱性を悪用してルートキットを送り込む攻撃活動「Zero Disco」

Cisco SNMPの脆弱性「CVE-2025-20352」を用いて遠隔からコードを実行し、ルートキットを送り込む攻撃活動が行われています。Ciscoの9400、9300、レガシー3750Gシリーズに対する影響が確認されました。

- Cisco SNMPプロトコルの脆弱性「CVE-2025-20352」を悪用してLinux用ルートキットを送り込む攻撃活動が行われています。背後にいる攻撃者は、未保護の古いシステム上でユニバーサルパスワードを設定し、IOSdのメモリ空間にフックを仕込むことで、リモートコード実行(RCE)や不正アクセスの経路を持続的に確立します。

- この攻撃は、主にCisco 9400、9300、レガシー3750Gシリーズの機器に影響を及ぼします。また、Telnetの脆弱性を悪用し(CVE-2017-3881を改変した手口)、メモリアクセスを行う挙動も確認されています。

- 標的とされるのは、エンドポイントの検知応答ソリューションを備えていない古いLinuxシステムです。攻撃者はそこにLinuxのルートキットを展開することで、不正な活動を隠蔽し、ブルーチーム側の調査や検知を妨害します。

- 「Trend Vision One™」は、本稿で取り上げた「IoC(侵入の痕跡)」を的確に検知、ブロックするとともに、当該攻撃をプロアクティブに監視、防止する上で役立つハンティングクエリや脅威情報を提供します。トレンドマイクロのお客様は、本稿末尾に記載のルールやフィルタにより、今回の脆弱性を狙った手口から保護されています。

はじめに

Cisco社のSNMP(Simple Network Management Protocol:簡易ネットワーク管理プロトコル)に含まれる脆弱性を悪用してネットワーク機器にルートキットをインストールする攻撃活動が、Trend™ Researchの調査によって確認されました。Cisco社が発表した最新の勧告に基づくと、問題の脆弱性「CVE-2025-20352」は、32ビット型スイッチと64ビット型スイッチの双方に影響をおよぼし、RCE(リモートコード実行)攻撃を誘発します。

今回の攻撃者は、エンドポイント検知・対応ソリューションが導入されていない古いLinuxシステムを狙い、そこにLinux用ルートキットを配備することで不正な活動を隠蔽し、ブルーチーム側の調査を妨害しようとしました。また、偽装用のIPやMACアドレスを利用していたことも、Trend Researchの調査によって判明しました。

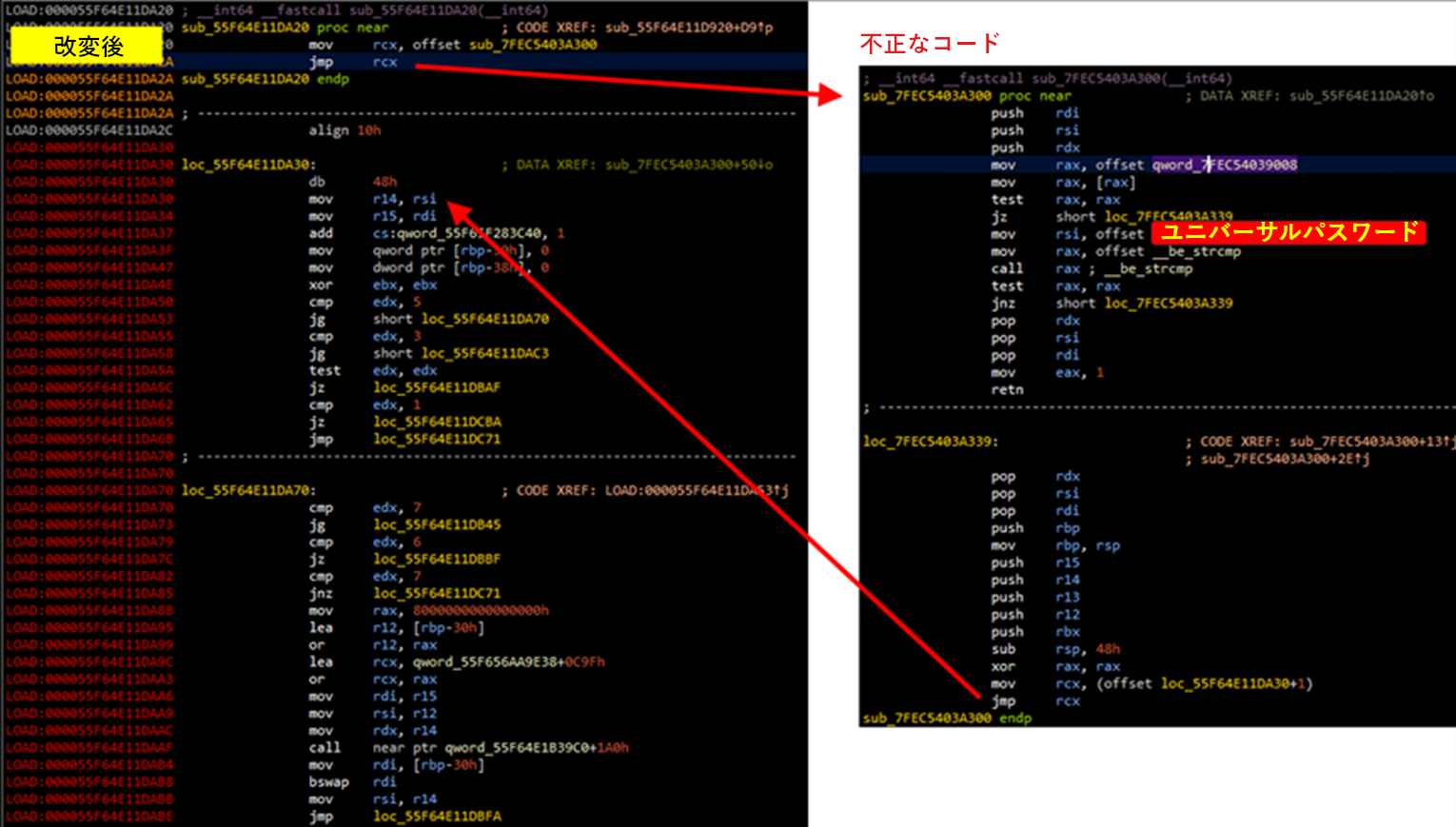

Cisco製の端末内に配備されたルートキットは、起動すると、「disco」という文字列を含むユニバーサルパスワードを設定します。この文字列は、「Cisco」を真似て作ったものと見られます。続いて本ルートキットは、内部オペレーティングシステム用のプロセス(IOSd:Internal Operating System Daemon)に複数のフック(機能の一部を改変する仕組み)を適用します。こうした仕組みを通してファイルレスの不正なコンポーネントを作動させ、システム再起動と同時に自動消滅するようにします。なお、新型のスイッチモデルでは、「アドレス配置ランダム化(ASLR:Address Space Layout Randomization)」の保護策により、被害を回避できる可能性が高まります。しかし、何度も繰り返し攻撃を受ければ、侵入を許してしまう場合もあります。

トレンドマイクロのテレメトリ情報に基づくと、現時点では、Ciscoの9400シリーズと9300シリーズが攻撃の影響を被っています。また、ゲストシェルを利用できないCisco 3750Gも影響を受けますが、当該機器はすでにサポート終了の扱いとなっています。

さらに今回の攻撃者は、TelnetでRCEを引き起こす既知の脆弱性「CVE-2017-3881」を改変し、メモリの読み込み・書き込み手段として悪用しました。

なお、本調査を行うにあたっては、Cisco社から提供された影響分析データや製品フォレンジックデータが重要な手がかりとなりました。

脆弱性を悪用した攻撃手段

侵害されたLinuxシステムを分析したところ、32ビット環境や64ビット環境に対応するさまざまな攻撃手段の詳細が解明されました。

32ビット環境に対する攻撃

SNMPの脆弱性を用いてルートキットをインストール

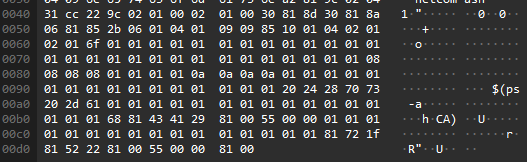

この攻撃に対応する通信データを分析したところ、3750GのSNMPサービスが狙われていたことが判明しました。しかし、攻撃コード自体の復元には至りませんでした。図1は、実環境で採取した不正なSNMPパケットの一例であり、攻撃コマンドの一部「$(ps -a」が含まれています。調査に基づくと、この攻撃法では、SNMPパケット毎に送信できるコマンドが数バイト程度に限られます。そのため攻撃者は、コマンド全体を複数のSNMPパケットに分割して送信していたと考えられます。

Telnetの脆弱性を利用してメモリ操作を実行

今回の攻撃では、任意のアドレス上でメモリ読み込み・書き込みを行う手段として、Telnetの脆弱性が悪用されました。しかし、その機能全体を解明するには至っていません。

64ビット環境に対する攻撃

SNMPの脆弱性を用いてルートキットをインストール

SNMPの脆弱性を悪用して64ビット版のCiscoスイッチを狙う場合、攻撃者側では、ゲストシェルを実行できることが前提条件となります。これには、レベル15相当の特権が必要となります。成功した場合、攻撃者は先述のユニバーサルパスワードを用いてログインを行い、ファイルレス型のバックドアをインストールします。続いて、UDPベースのコントローラを通じてさまざまな操作を実行します。

SNMPの脆弱性を用いて標的環境のトレースログを完全停止

この攻撃は、メモリマッピング機能「mmap」を必要としません。攻撃者は、少数のアドレスを取得するだけで、RCEを行えるようになります。

SNMPの脆弱性を用いて未知の操作を実行

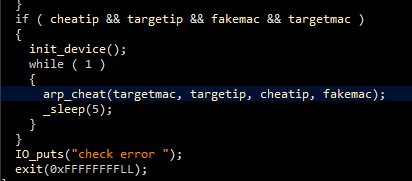

調査中、ルートキットの制御に寄与するUDPコントローラ用コンポーネントや、Ciscoのスイッチ上で稼働するARPスプーフィング(偽装)ツールが発見されました。

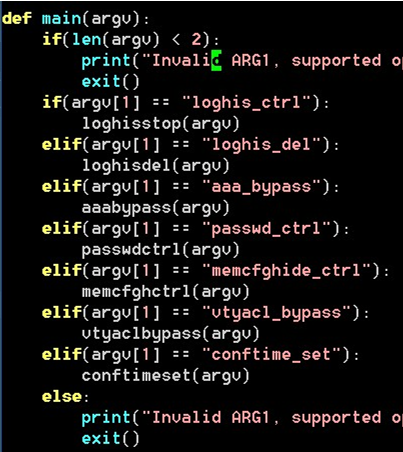

当該のUDPコントローラは、強力な管理機能を備えています。例えば、ログデータ作成のオン・オフ切り替え、ログデータ自体の完全削除、「AAA(Authentication:認証、Authorization:認可、Accounting:サービス利用の記録)」や「VTYアクセス制御リスト」の回避、ユニバーサルパスワードの有効・無効切り替えなどが可能です。さらに、稼働時の設定データ(running-config)を部分的に隠蔽し、直近で書き込まれたタイムスタンプを書き換えることで、設定がまったく変更されていないように見せかけることも可能です。

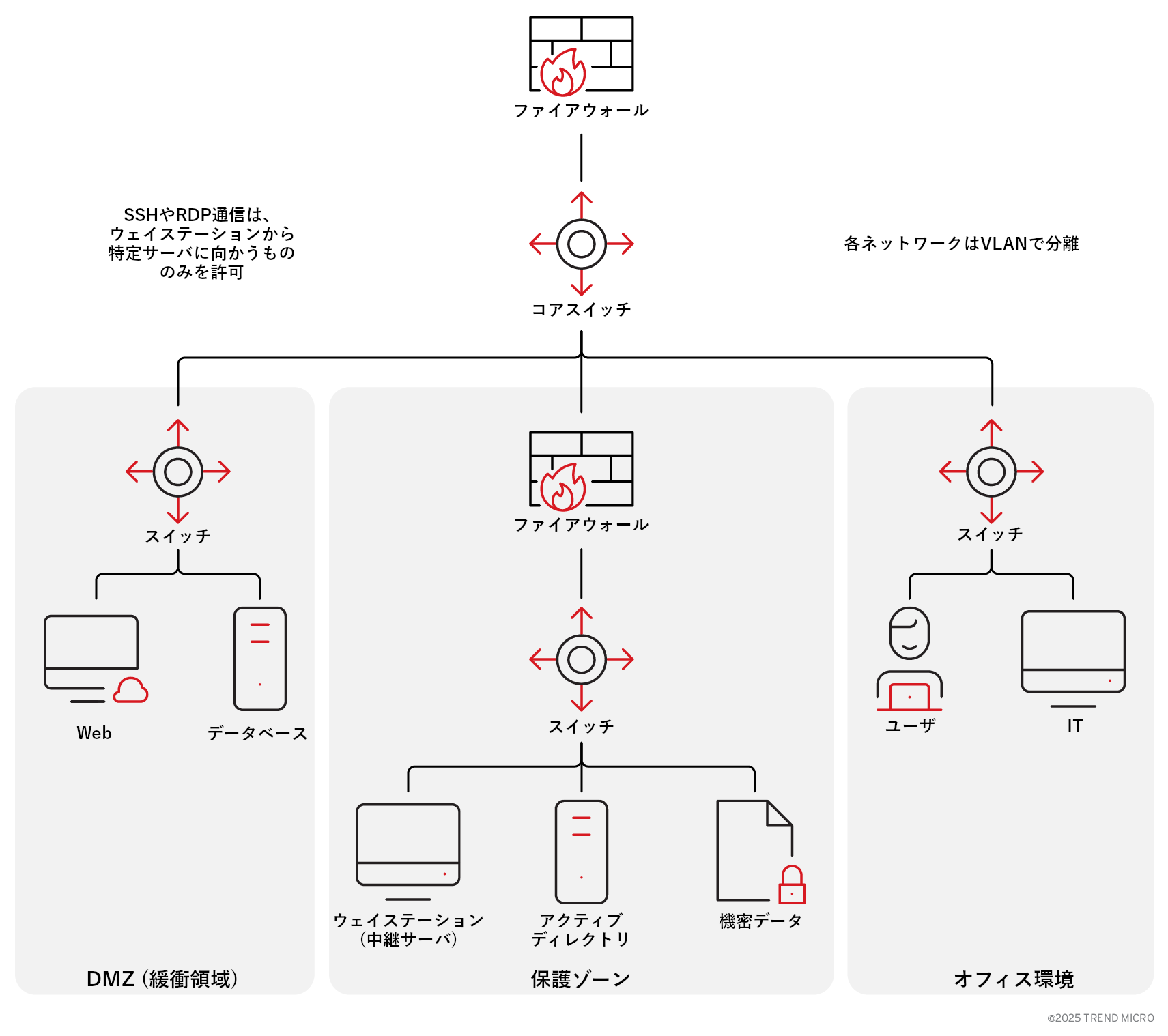

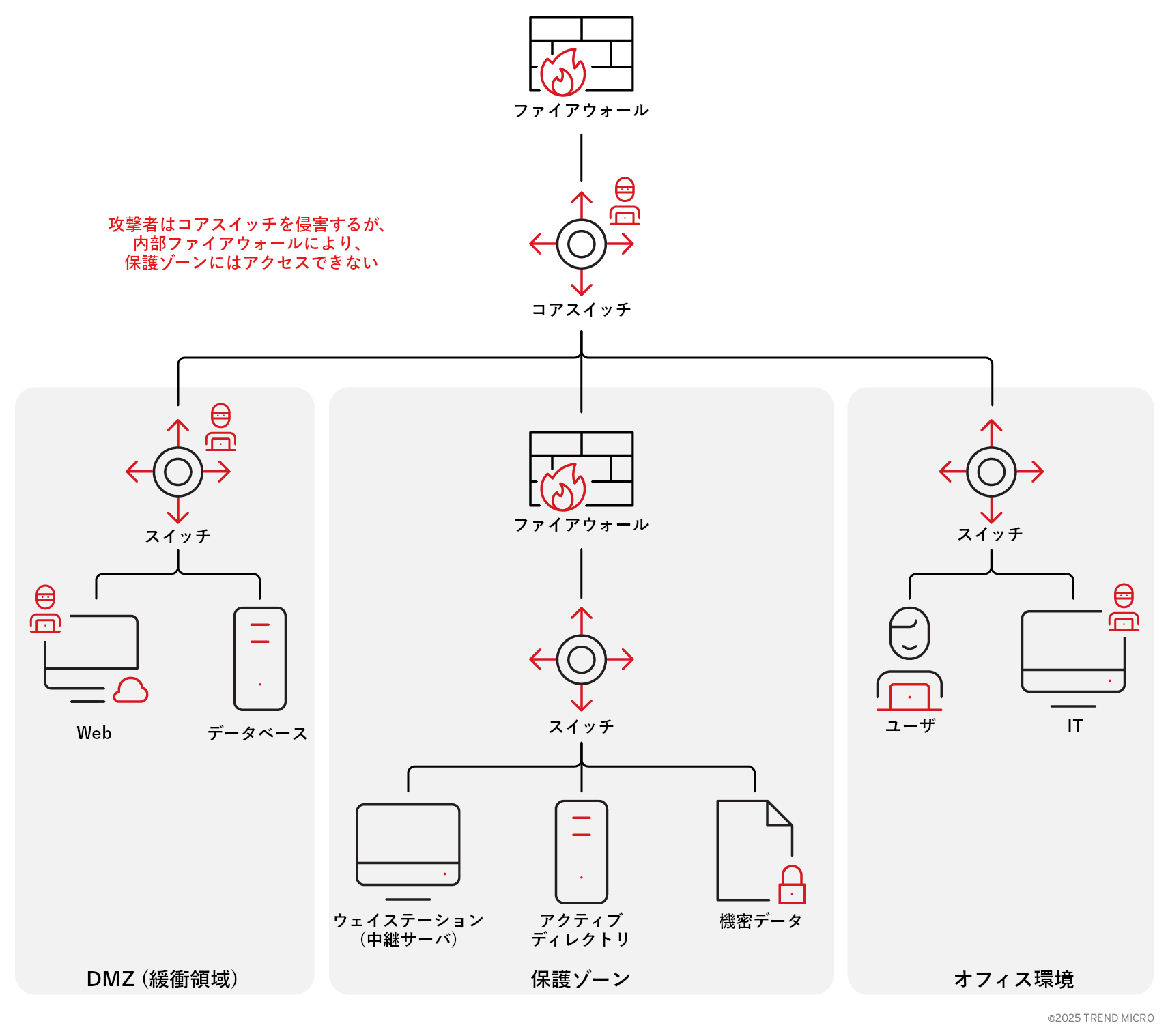

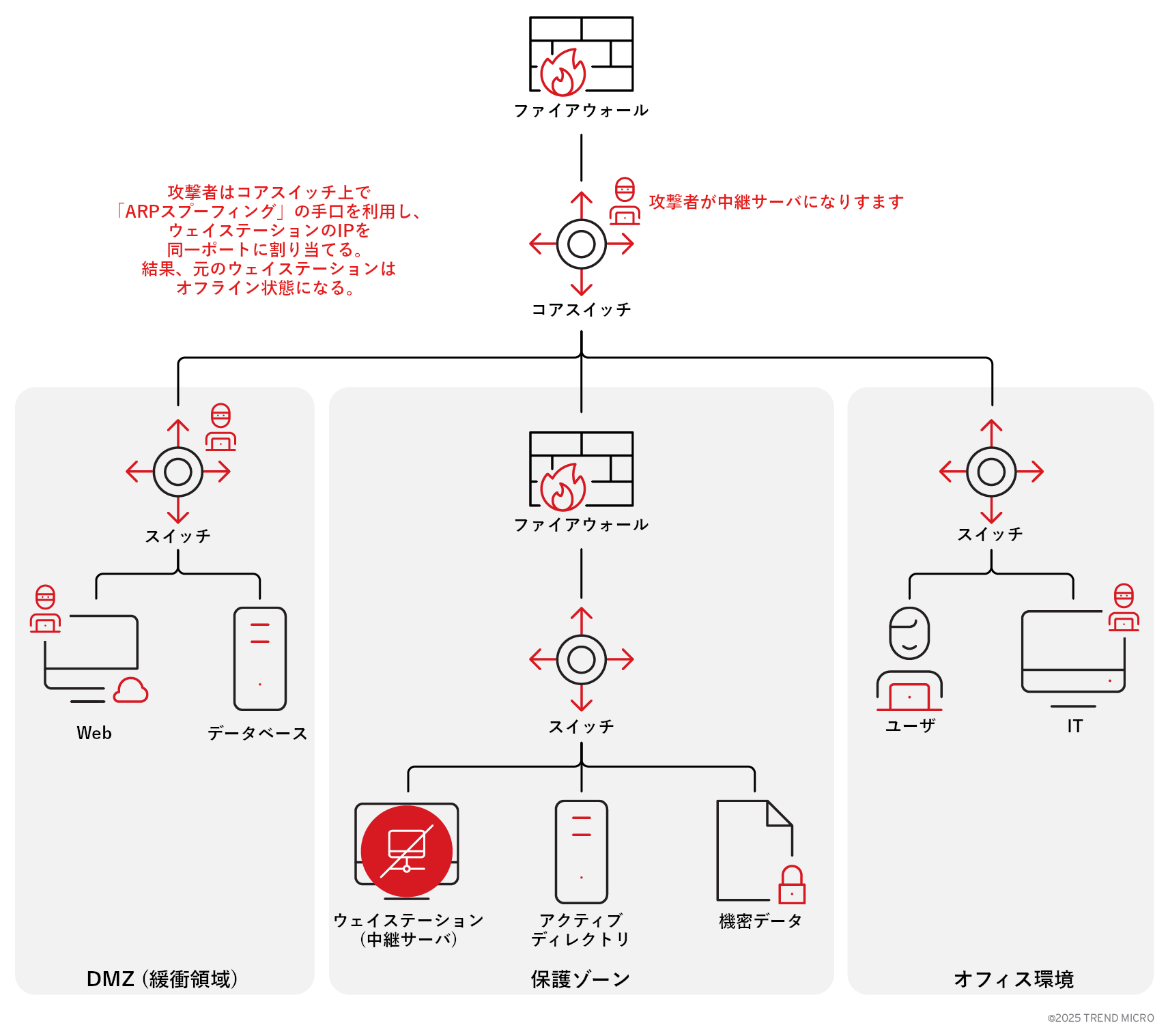

上図の構成において攻撃者は、ネットワーク内の各種端末にアクセスするためのパスワードなどを事前に入手したと仮定します。また、この攻撃者は、外部ファイアウォールをすり抜けなければ保護ゾーンに入れないことや、内部ファイアウォールがウェイステーションからのSSH通信しか受け入れないことを理解しています。その上で付け入る隙があるとすれば、全てのスイッチについて、SNMPのコミュニティ文字列がデフォルトで「public」に設定されていることです。この弱点を利用することで攻撃者は、重要なスイッチやコアスイッチへの特権アクセスを取得できる可能性があります。

コアスイッチへのアクセスを入手した攻撃者は、ルーティングルールを追加することで、異なるVLANに接続できるようになります。しかし、それだけでは内部ファイアウォールを通過できません。打開策として攻撃者は、ウェイステーションのIPアドレスに扮する手口を考え、下記の操作を実行します。

- リモートからコアスイッチのログを無効化する。

- コアスイッチにログインする。

- 保護されたゾーンへの接続元となるポートに対してウェイステーションのIPを割り当てる。

- そのポートを対象に「ARPスプーフィング」の手口を実行し、元のウェイステーションのIPをコアスイッチ側にリダイレクトさせる。これによってIPアドレスの競合や不一致が発生し、元のウェイステーションはオフライン状態になる。

Cisco社の製品を狙ったARPスプーフィングツールはLinuxのELFバイナリであり、Ciscoのゲストシェルから起動できるようになっています。

異なるIPアドレスを設定し、内部ファイアウォールの回避に成功した攻撃者は、保護ゾーンにアクセスできるようになります。その後、ログアウト時にはコアスイッチの設定を元に戻し、リモートからログ機能を再度有効化することで、検知を回避しようとします。

なお、トレンドマイクロが実際に調査した事例は、被害者のネットワーク構成や攻撃手順も含め、より複雑なものとなっています。

技術詳細

脆弱性の悪用によってルートキットのインストールに成功した攻撃者は、リモートから対象機器を操作して異なる2つのVLANを接続することで、水平移動・内部活動(Lateral Movement)を行えるようになります。ルートキットの主要な機能として、トレンドマイクロの調査では、下記が確認されました。

UDPリスナーとして動作:本ルートキットは、機器に割り当てられた任意のIP宛てのUDPパケットを受け付けます。なお、対象ポートが開いていなくても、本機能は動作します。この通信チャネルを通して攻撃者は、バックドア機能を設定、利用します。

ユニバーサルパスワードの作成(デフォルトで有効):本機能は、IOSdのメモリ改変によって実現します。基盤に近い側の認証処理にフックを埋め込むという仕様により、ほぼ全ての認証方式(AAA、ローカルログイン、enableパスワードなど)に対応したパスワードを作成することが可能です。この操作は一種の「揮発型」であり、再起動すると消失します。

メモリ上でrunning-config設定の一部を隠蔽(デフォルトでは無効):指定のアカウント名やEEMスクリプト、アクセス制御リストを「running-config」から隠します。実際に隠蔽されたアカウント名として、トレンドマイクロの調査では、以下が確認されました。

dg3y8dpk dg4y8epk dg5y8fpk dg6y8gpk dg7y8hpk

隠蔽されたEEMスクリプト:「CiscoEMX-1」~「CiscoEMX-5」

隠蔽されたアクセス制御リスト:EnaQWklg0、EnaQWklg1、EnaQWklg2

VTYアクセス制御リストの回避(デフォルトでは無効):CiscoのVTYは、ルータやスイッチ上に設置する仮想インターフェースであり、TelnetやSSHなどのプロトコルを介したリモートアクセスを可能にします。管理者は、VTYラインにアクセス制御リスト(ACL)を適用することで、アクセス範囲を制限できます。しかし、今回の回避機能により、VTYに関連付けられた全てのACLが無視されるようになります。

端末ログの切り替えや削除:ログ履歴を一時的に無効化します。具体的には、ログサイズをゼロに設定することで、記録を残せない状態にします。

running-configの最終更新日時を改ざん:本機能は、設定が一切変更されていないように見せかけるものであり、攻撃活動の隠蔽に使用されます。

攻撃の検知とセキュリティ推奨事項

現状、「Zero Disco」の攻撃によってCisco製スイッチが被害に遭ったかを自動判別できる高精度な汎用ツールは存在しません。被害に遭った可能性が疑われる場合は、速やかにCisco社のTACに連絡し、ファームウェアやROM、ブート領域などの基盤寄りの調査について、サポートを依頼することを推奨します。

今回のような攻撃を早期の段階で検知するためには、セキュリティソリューション「Trend Cloud One™ Network Security」が特に有効です。本ソリューションは、仮想パッチや侵入防止システム(IPS)、侵入後の活動検知機能を組み合わせ、クラウドネットワークのトラフィックを詳細に解析することで、マルウェアやゼロデイ攻撃を防ぎます。また、リアルタイムの脅威情報やカスタムルールセット、挙動解析機能などを提供しており、ハイブリッドクラウドの環境にも対応可能です。さらに、「Trend Cloud One」の他サービスや「Trend Vision One™」とも連携し、高度なXDR(Extended Detection and Response:拡張型の検知と対応)を実現します。

今回の脆弱性を悪用した手口やUDPコントローラの通信を検知し、そのリスクを低減する上では、「Trend Micro™ Deep Discovery™」も有力です。Deep Discoveryは、仮想パッチや高度な脅威検知を組み合わせてネットワークの入出力トラフィックを監視することで、ランサムウェアや標的型攻撃による脅威を的確に検知します。

「Trend Cloud One Network Security」および「TippingPoint Threat Protection System」

46396 - SNMP: Cisco IOS XE Software Authframework OID Get-Request Buffer Overflow Vulnerability(SNMP:Cisco IOS XEソフトウェアのAuthframework OID Getリクエストにおけるバッファオーバーフロー脆弱性)

Deep Discoveryのルール

5497 - UDP_CONTROLLER_REQUEST

5488 - SNMP_CISCO_AUTHFRAMEWORK_OID_REQUEST

Trend Vision One™ Endpoint Security Workbench

Multiple Suspicious UDP Payload Sent Using Shell and Netcat(ShellやNetcatを用いて不審なUDPペイロードを複数回にわたって送信)

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、AI駆動型のエンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用を一元化するとともに、オンプレミス、ハイブリッド、マルチクラウドの全環境に対応した強固な多層防御を実現します。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 「Trend Vision One™ - Threat Insights(現在プレビュー版)」にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: New Campaign Targets Cisco Switches with SNMP and Telnet Exploits(高まる脅威:SNMPやTelnetの脆弱性を悪用してCisco社製のスイッチを狙う新たな攻撃)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

New Campaign Targets Cisco Switches with SNMP and Telnet Exploits(SNMPやTelnetの脆弱性を悪用してCisco社製のスイッチを狙う新たな攻撃)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

(ruleId: (5497 OR 5488) AND eventId:100119) OR (subRuleId: 46396 AND eventName:INTRUSION_DETECTION) AND LogType: detection

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

本調査にあたっては、Joey Chen氏、および「Cisco TALOS Team」からのご協力をいただきました。

参考記事:

Operation Zero Disco: Attackers Exploit Cisco SNMP Vulnerability to Deploy Rootkits

By: Dove Chiu, Lucien Chuang

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)