サイバー犯罪

Operation Secure:トレンドマイクロがINTERPOLによる情報窃取型マルウェアのインフラ摘発を支援

本稿では、「Operation Secure」と呼ばれる多国間の法執行機関による取り組みについてご紹介します。この作戦では、アジア太平洋地域で広く拡散していた情報窃取型マルウェアのインフラを解体することに成功しました。トレンドマイクロは、本作戦において中核的な役割を果たし、脅威インテリジェンスの提供を通じて摘発の実現に貢献しました。

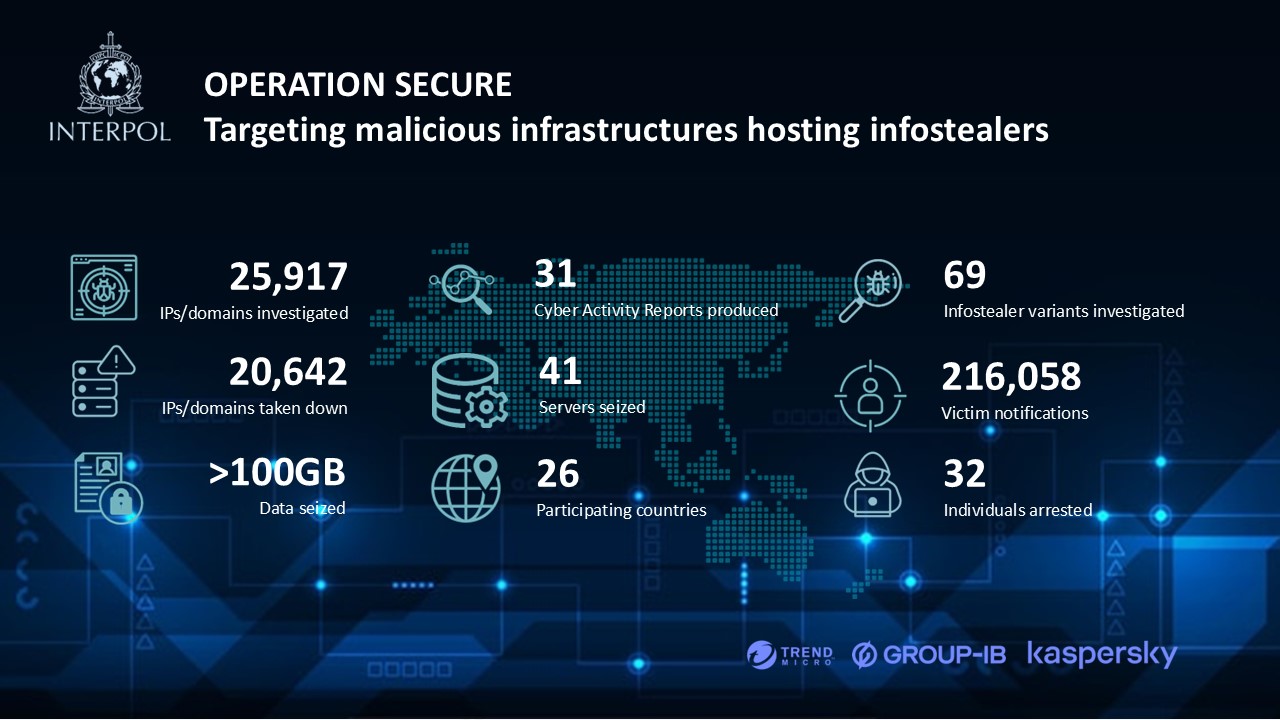

- 「Operation Secure」は、情報窃取型マルウェア攻撃のインフラ解体を目的とした多国間の法執行機関による取り組みです。この作戦により、情報窃取型マルウェア攻撃のインフラとなっていた2万件以上の悪質なIPアドレスやドメインが摘発されるとともに、関与していたサイバー犯罪者の逮捕につながりました。

- トレンドマイクロは、「Operation Secure」において民間セクターの主要パートナーとして参画しました。自社が保有する高度なグローバル脅威テレメトリを活用し、実用的なインテリジェンスやマルウェア分析を提供しました。これにより、不審なIPアドレスの79%が削除され、アジア太平洋地域におけるサイバー防御体制の強化に貢献しました。

- この共同作戦では、41台の犯罪用サーバが押収され、100GB以上におよぶ重要なサイバー犯罪関連データが確保されました。また、被害の拡大を防ぐため、21万6,000人以上の被害者に対して迅速な対応を促す通知も行われました。

- 調査の中では、Vidar、Lumma Stealer、Rhadamanthysといった情報窃取型マルウェアファミリーが、特に目立って検出されたことも明らかになりました。これらのマルウェアについての概要や関連情報については、ブログ内で詳しくご紹介しています。

トレンドマイクロは、最近完了した Operation Secure に参加し、アジア太平洋地域全体で拡散していた情報窃取型マルウェアキャンペーンの背後にあるインフラの撹乱に成功しました。

この多国間の取り組みでは、26か国の法執行機関と専門家が結集し、2万件を超える悪質なIPアドレスやドメインを摘発、41台の犯罪用サーバおよび100GB以上の関連データを押収し、サイバー犯罪に関与していた32名の逮捕につながりました。Operation Secureは2025年1月から4月にかけて実施され、法執行機関と連携のもと、被害の拡大を防ぐために21万6,000人以上の被害者に迅速な保護対策を促す通知も行われました。

トレンドマイクロは、本作戦における3つの民間セクターパートナーの1社として、重要なインテリジェンスとマルウェア分析を提供しました。グローバルに展開している脅威テレメトリを活用し、法執行機関が悪質なサーバを特定し、犯罪インフラを突き止めるための詳細かつ実用的なデータを提供しました。本作戦では、特定された不審なIPアドレスの79%が削除されるという顕著な成果が記録されました。

香港の法執行機関は、1,700件を超えるインテリジェンス情報を分析し、フィッシングや詐欺活動に利用されていたとされる117のC&C(コマンド&コントロール)サーバを特定しました。これらは、89のホスティングプロバイダに分散して設置されていました。

一方、ベトナム当局は、アカウント詐欺に関連するスキームに関与したとされる18人の容疑者を逮捕し、関連機器やSIMカードを押収しました。また、スリランカとナウルでは、警察による家宅捜索が実施され、14人が逮捕されるとともに、40人の被害者が特定されました。

これらの取り組みは、サーバの特定が、国際的なサイバー犯罪対策において戦術的な撹乱と戦略的な逮捕の両面で重要な役割を果たしていることを示しています。

増加する情報窃取型マルウェアの活動を標的に

INTERPOLの指揮のもと、トレンドマイクロの専門家は、情報窃取型マルウェアやその他のマルウェアキャンペーンによる展開やC&C通信に利用されていた悪質なサーバを特定しました。これらのサーバは、サイバー犯罪活動の中核インフラであり、法執行機関による摘発において極めて重要な対象です。感染デバイスの制御、盗まれたデータの送信・保存、さらなるマルウェアの配信といった機能を担っており、これらを特定し押収することで、広範な作戦の撹乱、フォレンジック証拠の収集、脅威アクターの特定が可能となりました。

こうしたサーバの特定は、リアルタイムでの被害者への警告を可能にし、長期的なサイバー犯罪活動の妨害に向けた脅威インテリジェンスの向上や、グローバルな連携強化にも貢献しました。

また、これらの悪質なサーバの調査を通じて、どの情報窃取型マルウェアファミリーが、これらのサーバを介して展開されていたか、あるいは通信していたかが明らかになりました。次のセクションでは、今回の作戦において特に顕著だった情報窃取型マルウェアファミリーの概要を紹介するとともに、関連情報や詳細を確認できるリンクもご案内しています。

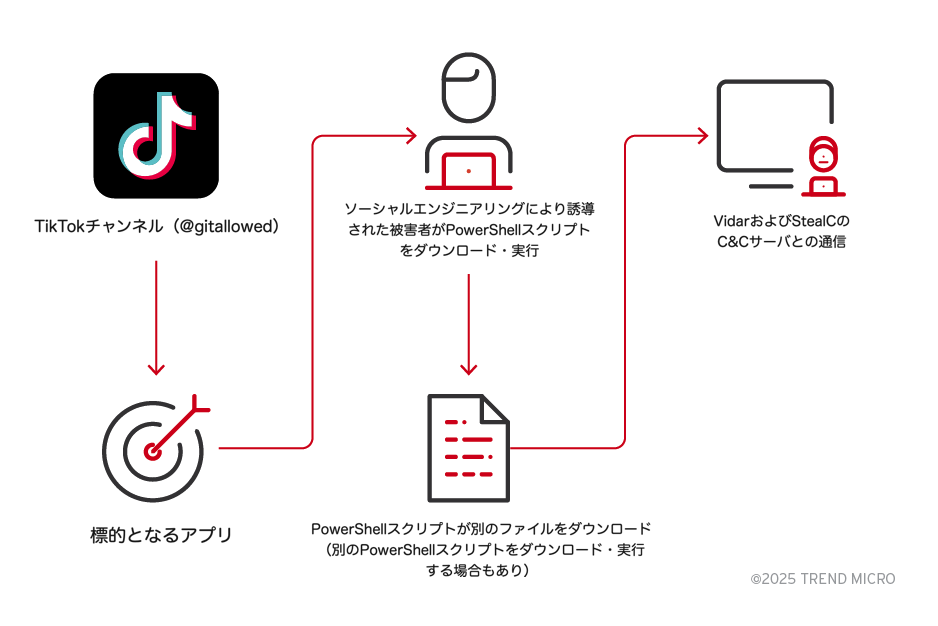

Vidar

Vidarは、2018年以降活動が確認されている広範なMalware-as-a-Service(MaaS:サービスとしてのマルウェア)の一種です。ブラウザの認証情報、Cookie、暗号資産ウォレットなどの機密データを外部に送信する機能を持ちます。主にマルバタイジング、フィッシング、クラックされたソフトウェアなどを通じて拡散し、他のマルウェア、たとえばランサムウェアのローダーとしても機能することがあります。トレンドマイクロの調査では、SNSを介した拡散が確認されており、過去にはこの情報窃取型マルウェアの背後にいるサイバー犯罪者が、ランサムウェアの配信に戦術や手法を転用しようとしていた痕跡も観測されています。

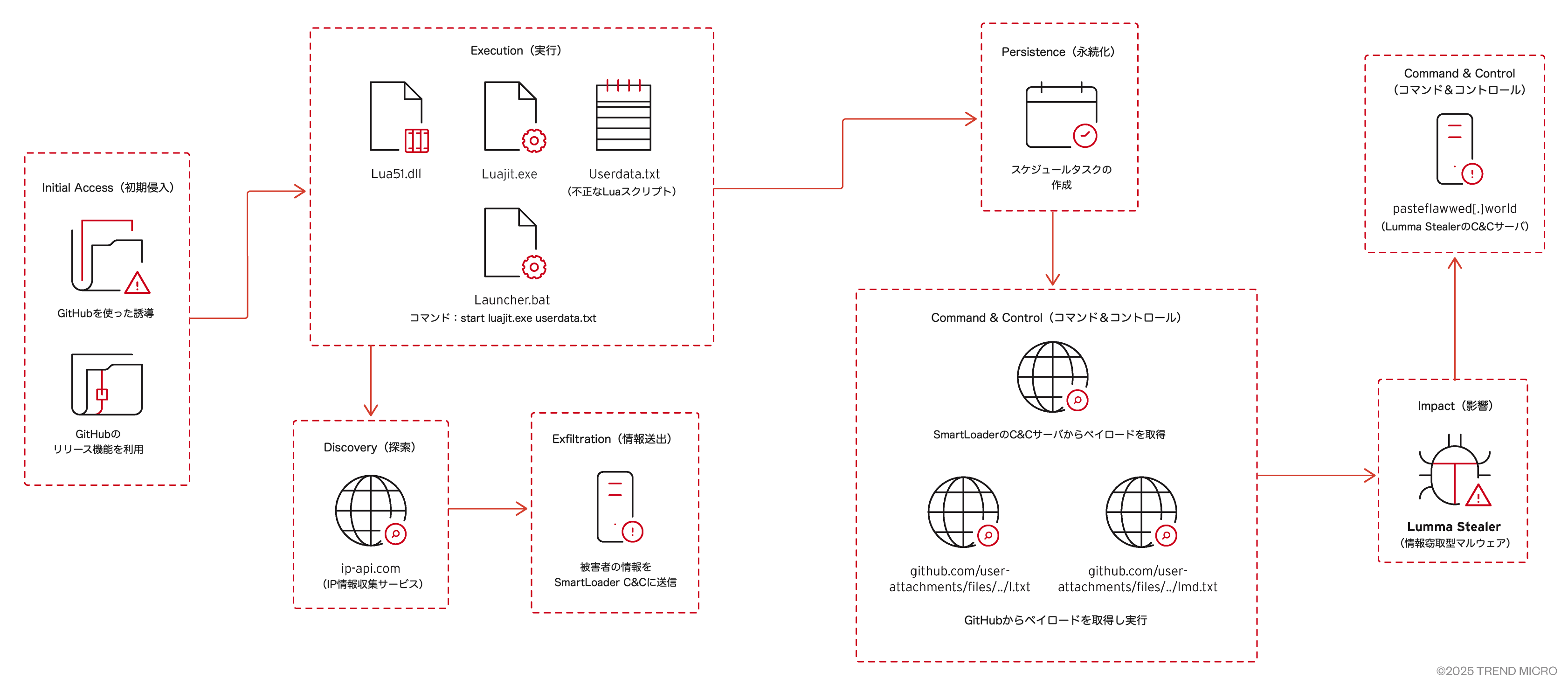

Lumma Stealer(LummaC2)

この急速に拡大している「サービスとしての情報窃取型マルウェア(infostealer-as-a-service)」は、2022年後半に悪名を高め、2025年には最も活発なマルウェアファミリーの一つとなりました。Lumma Stealerは、ブラウザの認証情報、暗号資産ウォレット、オートフィルデータなどの窃取を専門としています。この情報窃取型マルウェアは、GitHubやコンテンツデリバリーネットワーク(CDN)といった公開プラットフォームを利用して、目立たない形でペイロードを配信する手法が多く確認されています。さらに、DiscordのCDNを悪用してホスティングや配信に利用していた事例もあります。このマルウェアは、2025年5月にEuropolと業界の専門機関による共同摘発作戦の標的にもなりました。

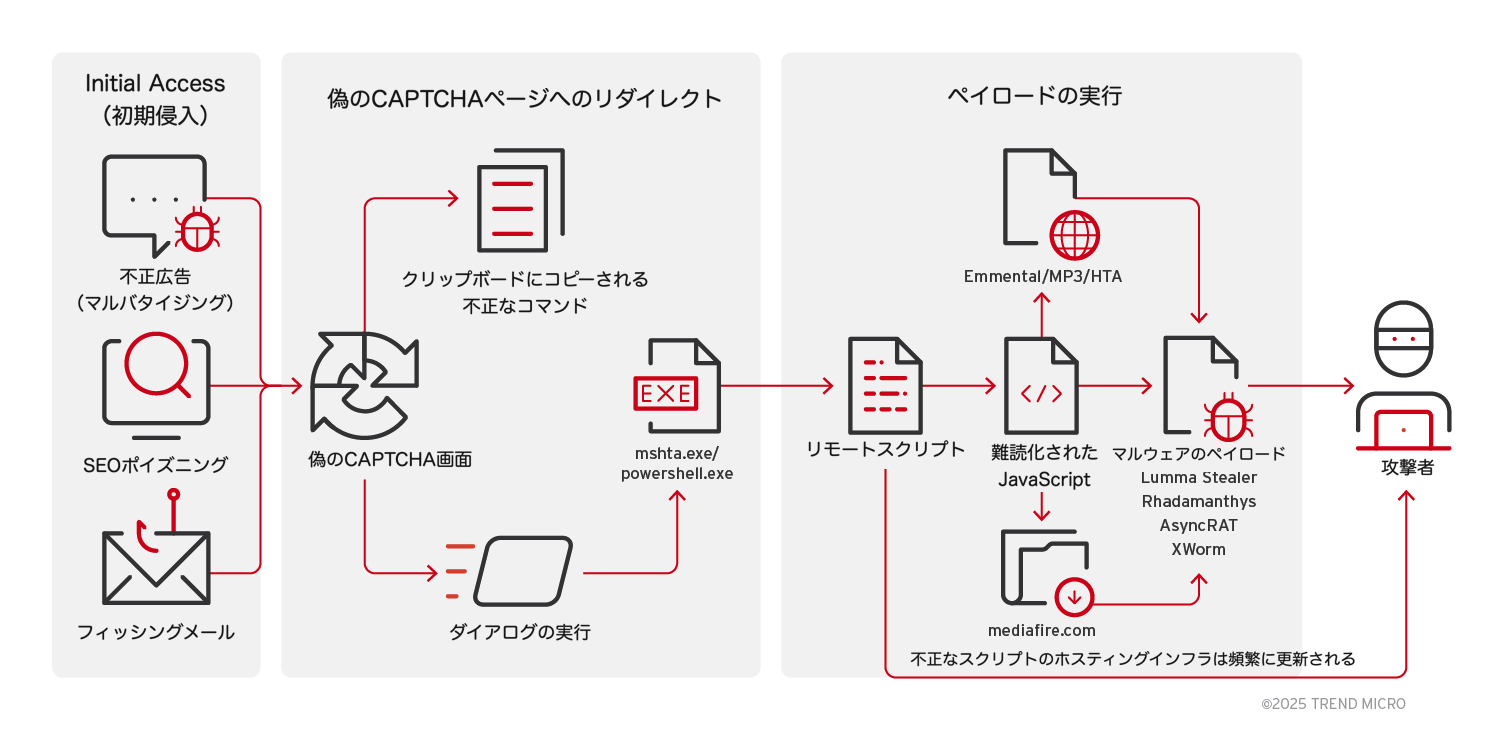

Rhadamanthys

Rhadamanthysは、2022年後半に初めて観測された高度な情報窃取型マルウェアです。主にフィッシング、偽のインストーラー、海賊版ソフトウェアなどを通じて配布されます。認証情報、Cookie、詳細なシステム情報を収集し、暗号化された通信チャネルを介して盗んだデータを外部に送信します。その信頼性とカスタマイズ性の高さから、攻撃者にとって好まれる存在となっています。

サイバー犯罪とのグローバルな戦いを継続していくために

Operation Secureへの参加は、グローバルなサイバー犯罪に立ち向かう上での官民連携への強い取り組み姿勢を示すものとなりました。

これまでもトレンドマイクロは、INTERPOLと連携し、Operation Synergia において1,300台以上のC&Cサーバを摘発する活動を支援しました。この作戦では、30件の家宅捜索や、フィッシング、バンキングマルウェア、ランサムウェア活動に関与したとされる70名の容疑者が特定されています。

また、ブラジルおよびスペインの法執行機関と協力し、国内のサイバー犯罪捜査の一環としてGrandoreiroマルウェアのサンプル解析を支援した結果、Grandoreiroの運用に関与していた5名の管理者の逮捕に至りました。

さらに、INTERPOL主導による Operation Red Card においても、トレンドマイクロはインテリジェンスを提供し、バンキング詐欺、投資詐欺、メッセージアプリを悪用した詐欺などに関与した306名の容疑者の逮捕と、1,842台のデバイスの押収を後押ししました。

サイバー犯罪者が戦術を進化させ続ける中、積極的なインテリジェンス共有と国境を越えた連携は、効果的な防御のために不可欠です。トレンドマイクロは、INTERPOLとの協力関係を継続し、今後もますますつながる世界の安全確保に貢献してまいります。

参考記事:

Operation Secure: Trend Micro's Threat Intelligence Fuels INTERPOL's Infostealer Infrastructure Takedown

By: Joshua Paul Ignacio

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)