エクスプロイト&脆弱性

バグバウンティイベント「Pwn2Own 2025 Berlin」で初めてAIインフラのゼロデイを確認

現地時間5月15~17日の3日間、トレンドマイクロのZDIが主催するハッキングコンテスト「Pwn2Own Berlin 2025」が開催されました。本記事ではPwn2Ownが如何に新境地を切り開き、AIインフラに焦点を当て、未来のコンピューティングを守るために脆弱性を発見しているのかについてレポートいたします。

トレンドマイクロでは、他の誰もまだ見つけていない脅威や脆弱性を先回りして発見することは、デジタル世界をより安全にするためにできることの1つと考えています。そうした信念のもと、毎年数百万ドル規模の投資を行っているのが脆弱性発見コミュニティ「Trend Zero Day Initiative™(ZDI)」です。ZDIが提供する世界最大規模のベンダー非依存型バグ報奨金プログラムを通じ、世界中の研究者によって発見されたソフトウェアの脆弱性を積極的に調査・取得し、パートナー企業やソフトウェアベンダーと協力しながら責任ある情報開示を行っています。

この取り組みを一般に公開する場が、ZDIの代表的なハッキングコンテストである「Pwn2Own」です。このハイレベルなイベントには、トップクラスの研究者、一流のベンダー、そしてトレンドマイクロのセキュリティ専門家たちが集まり、広く使用されているソフトウェアやハードウェアに潜む重大な脆弱性を明らかにしていきます。

そして今回、ZDIは新たな領域に挑戦します。Pwn2Own Berlin 2025では、初めてAIインフラを対象としました。

その重要性は、以下のとおりです。

- AIは既にインフラとなりつつあり、それにふさわしいセキュリティが求められています。AIはもはや実験的なツールではありません。製品やクラウドパイプライン、企業の意思決定プロセスにすでに組み込まれています。しかし、急速な普及にはリスクも伴います。AIインフラの脆弱性を特定するための今回の取り組みは、単なるバグ探しではなく、コンピューティングの未来を守るための先手の対応でもあります。

- 未知の存在は現実にあり、それを追跡しています。AIインフラに特化したバグ報奨カテゴリは今回が初めてであるため、これまで見つかっていなかった重大な脆弱性が表面化することも十分に想定しています。まさに、それこそが狙いです。研究者が発見した内容をベンダーと連携して適切に公開し、悪用される前に対応できるよう、報奨を提供しています。

- セキュリティの未来はコラボレーションにあります。Pwn2Ownは単にシステムを突破するための場ではありません。より良いサイバーセキュリティの実現に向けた共同の取り組みでもあります。研究者とベンダーが公開かつ調整された場で協力することで、脆弱性の発見から修正までのスピードが加速され、迅速な防御につながります。

- これらの取り組みは一社だけでは成し得ません。パートナーの存在が不可欠です。セキュリティはチーム戦です。テクノロジーパートナーやソフトウェア開発者、研究コミュニティと連携することで、新たな脅威に光を当てていきます。こうした協力により、より速く、より賢く、より強固なセキュリティ体制が築かれます。

今回はOffensiveConカンファレンスへの初出展でもあり、世界中から優れたセキュリティ研究者が集いました。どのような発見があるにせよ、未知が既知に変わったとき、すべての人にとって、より安全な世界が近づくのです。大会期間中は、公式ブログや各SNS(X、Mastodon、LinkedIn、Bluesky)などでリアルタイムに結果をお届けしました。本記事ではPwn2Own Berlin 2025の経過と結果をまとめて見ていきましょう:

Pwn2Own Berlin 2025:1日目(5月15日)

1日目は、未知のバグを利用した攻撃が7件成功し、合計で26万ドルの賞金が授与され、STAR LabsがMaster of Pwnランキングで一歩リードしました。

1日目の主な結果:

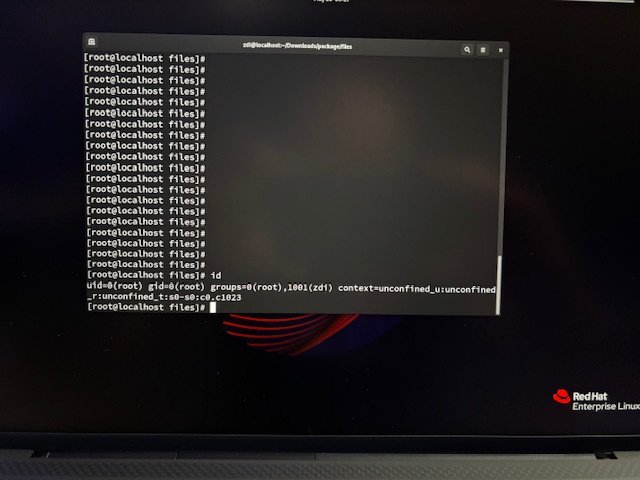

- 5月15日(木)11:00

- Pumpkin(@u1f383)/DEVCORE Research Team

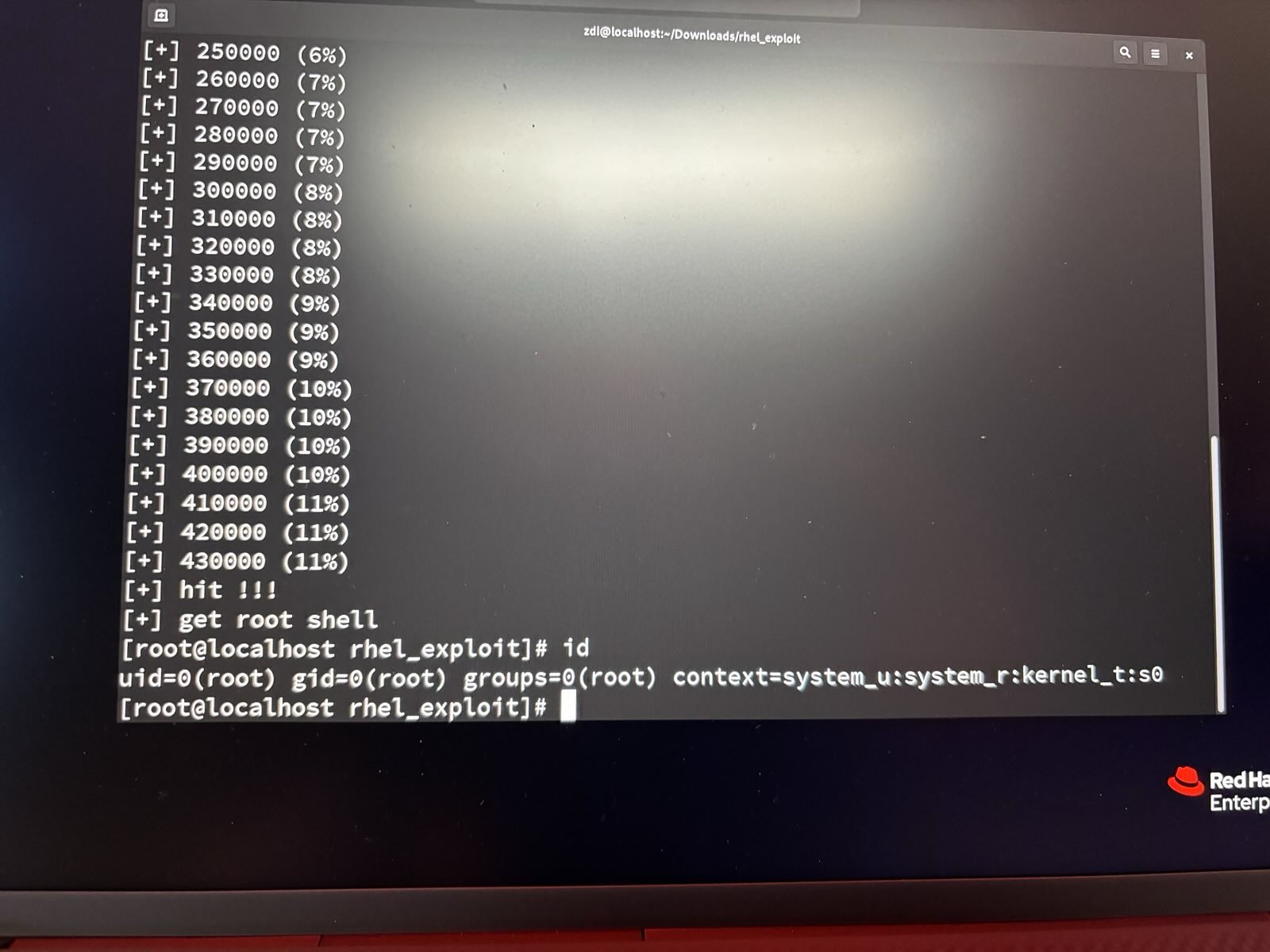

- ローカル権限昇格カテゴリ:Red Hat Enterprise Linux for Workstations

- 賞金:20,000ドル、Master of Pwnポイント:2点

成功 — DEVCORE Research TeamのPumpkin(@u1f383)がRed Hat Linuxにおいて、整数オーバーフローを利用した権限昇格に成功しました。賞金2万ドルとMaster of Pwnポイント2点を獲得しました。

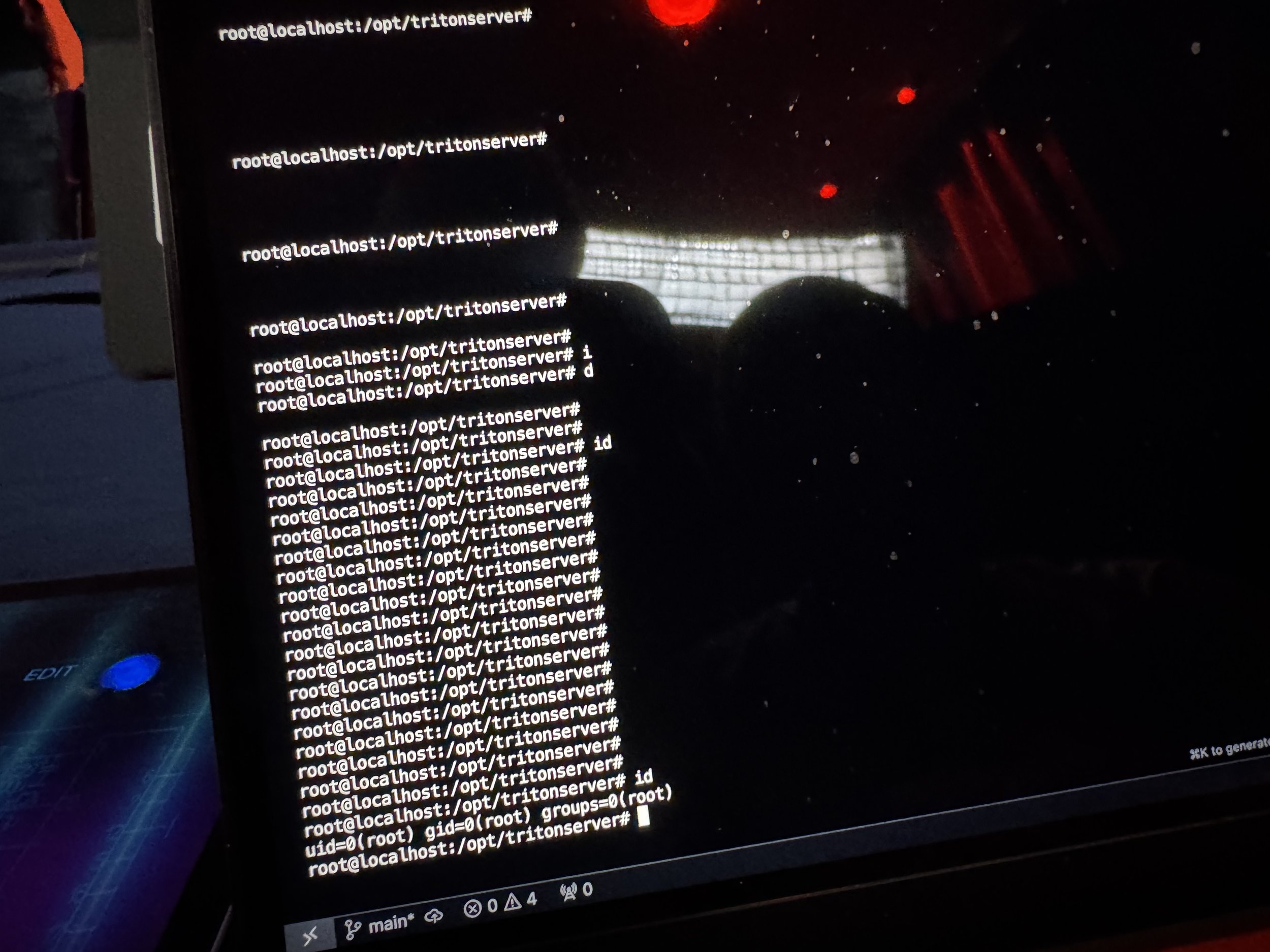

- 5月15日(木)10:30

- Sina Kheirkhah(@SinSinology)/Summoning Team(@SummoningTeam)

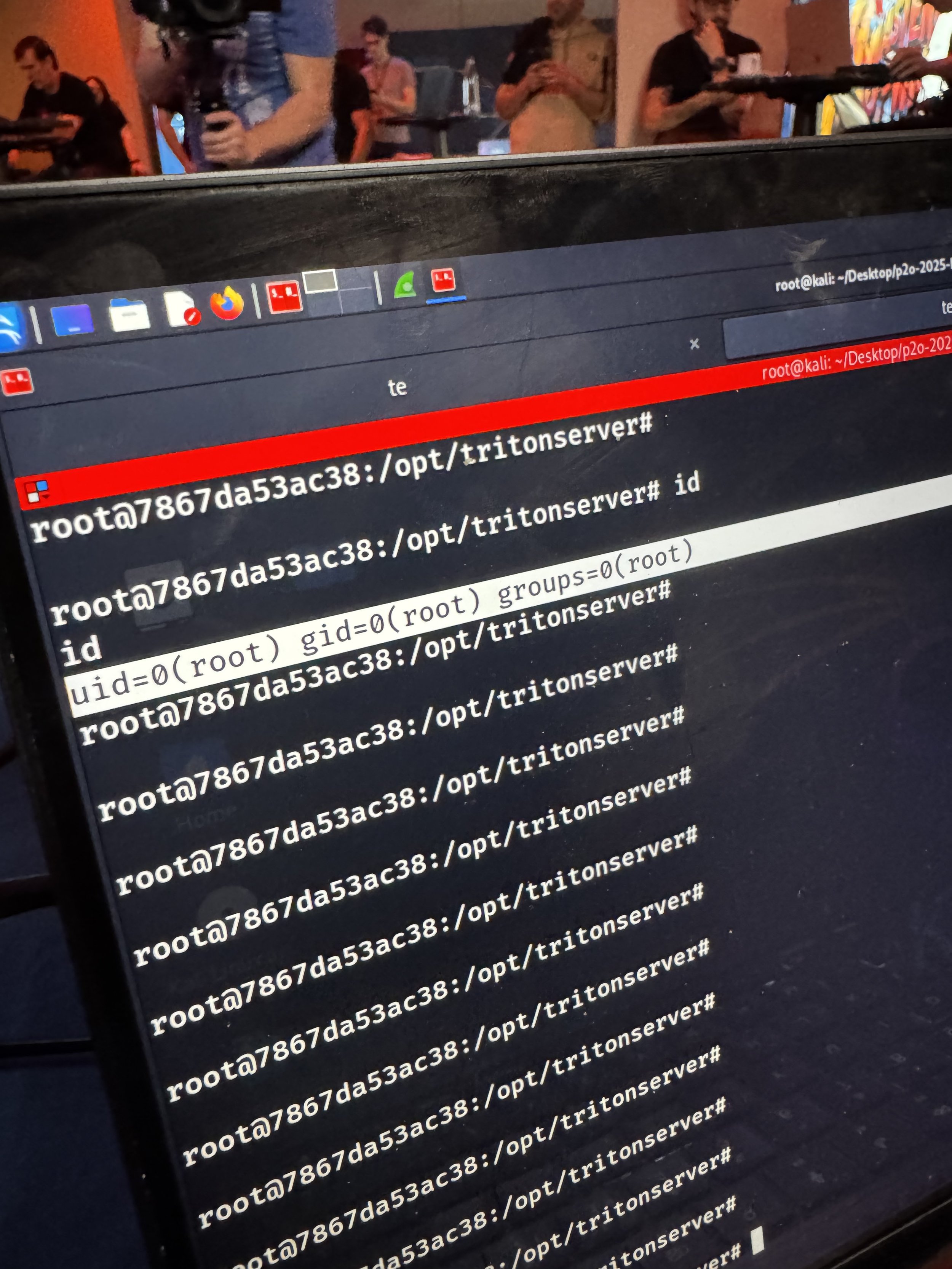

- AIカテゴリ:NVIDIA Triton Inference Server

- 賞金:30,000ドル、Master of Pwnポイント:3点

バグ競合 — Summoning TeamのSina Kheirkhah(@SinSinology)が #NVIDIA Triton の脆弱性を突いたエクスプロイトを成功させましたが、使用したバグはすでにベンダー側に知られていたものでした(未修正)。それでも1万5000ドルとMaster of Pwnポイント1.5点を獲得しています。

- 5月15日(木)11:30

- Chen Le Qi(@cplearns2h4ck)/STARLabs SG

- ローカル権限昇格カテゴリ:Microsoft Windows 11

- 賞金:30,000ドル、Master of Pwnポイント:3点

成功 — STARLabs SGのChen Le Qi(@cplearns2h4ck)が、Use-After-Free(UAF)と整数オーバーフローを組み合わせて #Windows11 でSYSTEM権限への昇格に成功。賞金3万ドルとMaster of Pwnポイント3点を獲得しました。

- 5月15日(木)13:00

- Ronen Shustin(@ronenshh)&Nir Ohfeld(@nirohfeld)/Wiz Research

- AIカテゴリ:NVIDIA Triton Inference Server

- 賞金:30,000ドル、Master of Pwnポイント:3点

失敗 — Wiz Researchのチームは、NVIDIA Triton Inferenceに対するエクスプロイトを制限時間内に成功させることができませんでした。

- 5月15日(木)13:00

- Hyunwoo Kim(@V4bel)&Wongi Lee(@_qwerty_po)/Theori

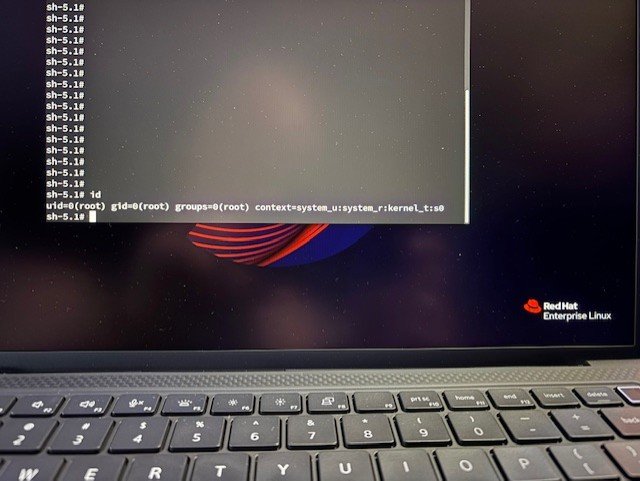

- ローカル権限昇格カテゴリ:Red Hat Enterprise Linux

- 賞金:20,000ドル、Master of Pwnポイント:2点

バグ競合 — TheoriのHyunwoo Kim(@V4bel)とWongi Lee(@_qwerty_po)は、情報漏えいとUAFを組み合わせてRed Hat Linuxでroot権限を取得することに成功しましたが、使用したバグの一部がN-day(既知の脆弱性)であったため、賞金1万5000ドルとMaster of Pwnポイント1.5点の授与となりました。

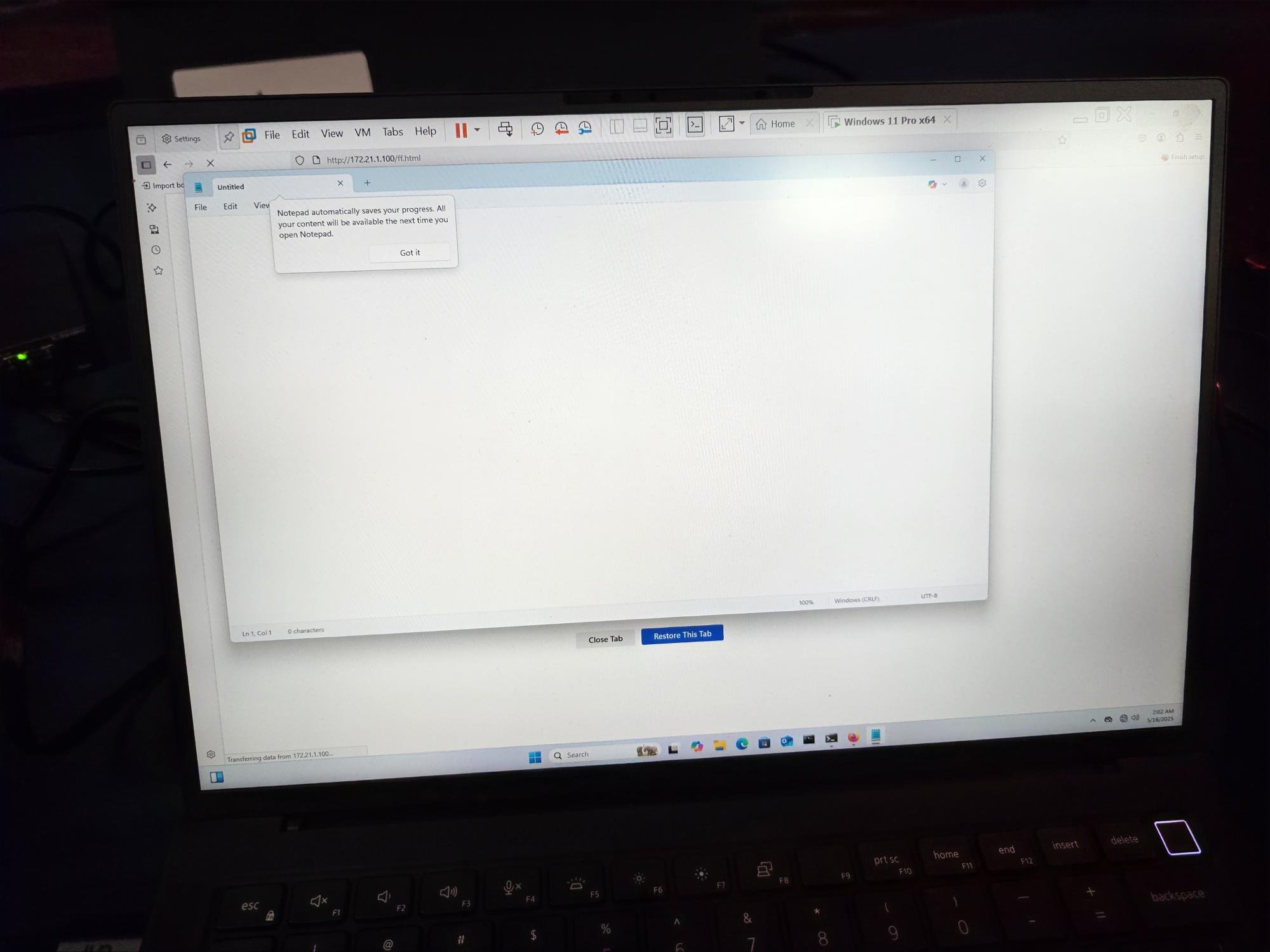

- 5月15日(木)12:30

- Sina Kheirkhah(@SinSinology)/Summoning Team

- AIカテゴリ:Chroma

- 賞金:20,000ドル、Master of Pwnポイント:2点

成功 — Pwn2Own史上初のAIカテゴリ勝者が誕生しました!Summoning TeamのSina Kheirkhah(@SinSinology)がChromaの脆弱性を突いて成功。賞金2万ドルとMaster of Pwnポイント2点を獲得しました。

- 5月15日(木)13:30

- Marcin Wiązowski

- ローカル権限昇格カテゴリ:Microsoft Windows 11

- 賞金:30,000ドル、Master of Pwnポイント:3点

成功 — 予想どおりの結果となりました。Marcin Wiązowskiは #Windows11 においてOut-of-Bounds Writeを使ったSYSTEM権限への昇格に成功。賞金3万ドルとMaster of Pwnポイント3点を獲得しました。

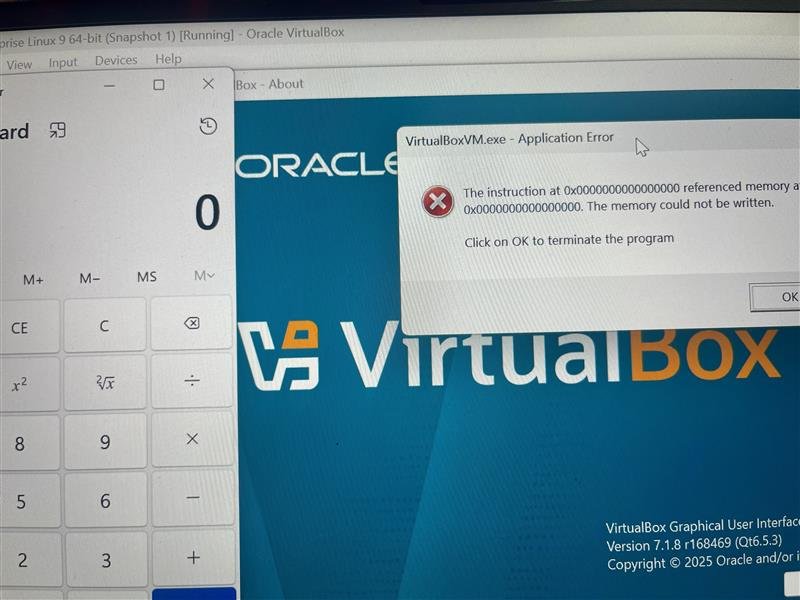

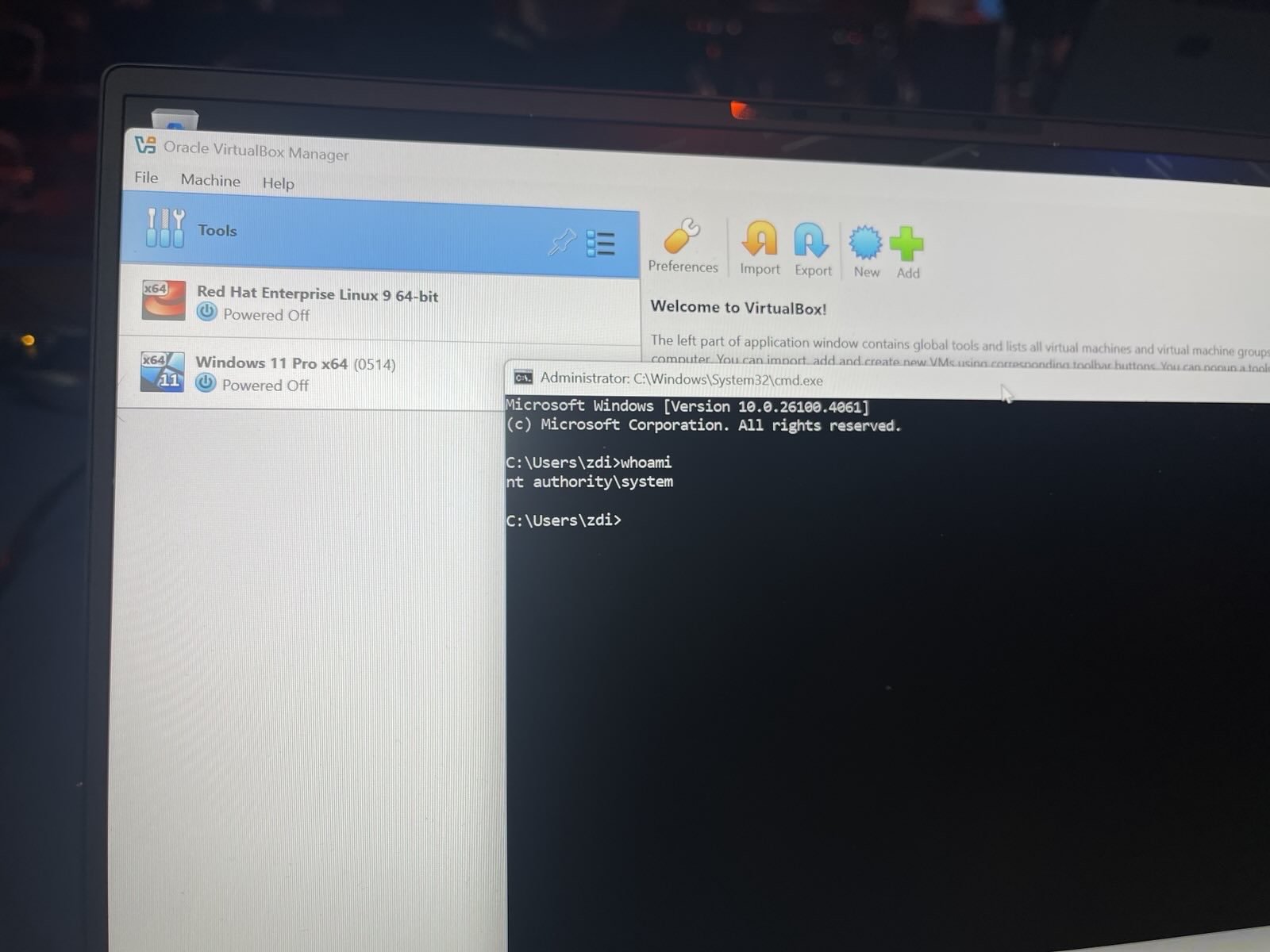

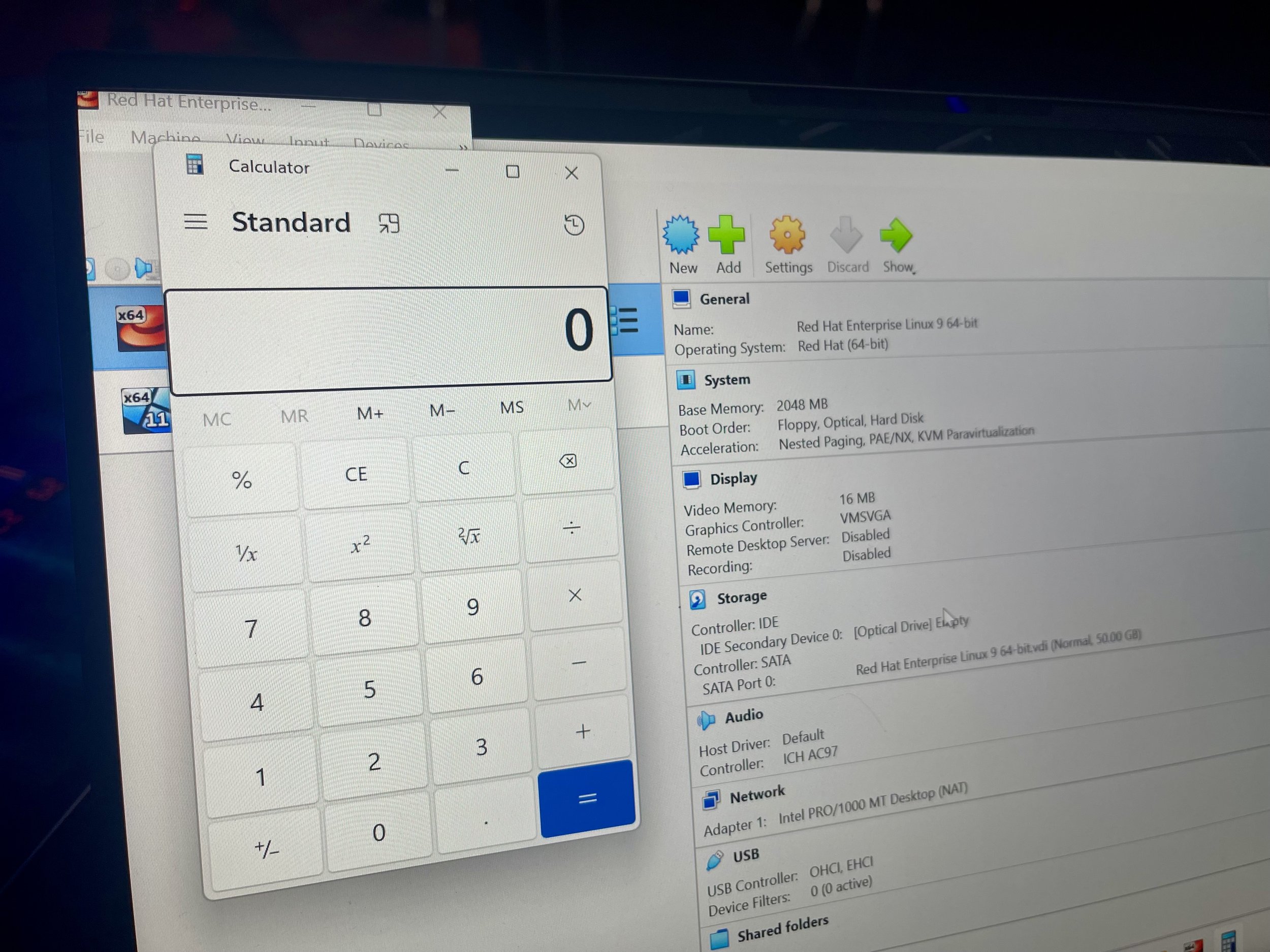

- 5月15日(木)14:30

- Team Prison Break(Best of the Best 13th)

- 仮想化カテゴリ:Oracle VirtualBox

- 賞金:40,000ドル、Master of Pwnポイント:4点

成功 — 熱意が実を結びました!Team Prison Break(Best of the Best 13th)は、整数オーバーフローを利用してOracle VirtualBoxからの脱出に成功し、ホストOS上でのコード実行を実現。賞金4万ドルとMaster of Pwnポイント4点を獲得しました。

- 5月15日(木)15:00

- Viettel Cyber Security(@vcslab)

- AIカテゴリ:NVIDIA Triton Inference Server

- 賞金:30,000ドル、Master of Pwnポイント:3点

バグ競合 — Viettel Cyber Security(@vcslab)は、NVIDIA Triton Inference Serverに対するエクスプロイトを成功させましたが、使用したバグはベンダーにすでに知られていたものでした(未修正)。それでも1万5000ドルとMaster of Pwnポイント1.5点が授与されました。

- 5月15日(木)15:30

- Hyeonjin Choi(@d4m0n_8)/Out Of Bounds

- ローカル権限昇格カテゴリ:Microsoft Windows 11

- 賞金:30,000ドル、Master of Pwnポイント:3点

成功 — Out Of BoundsのHyeonjin Choi(@d4m0n_8)は、type confusionバグを利用し #Windows11 での権限昇格に成功。第3ラウンドで1万5000ドルとMaster of Pwnポイント3点を獲得しました。

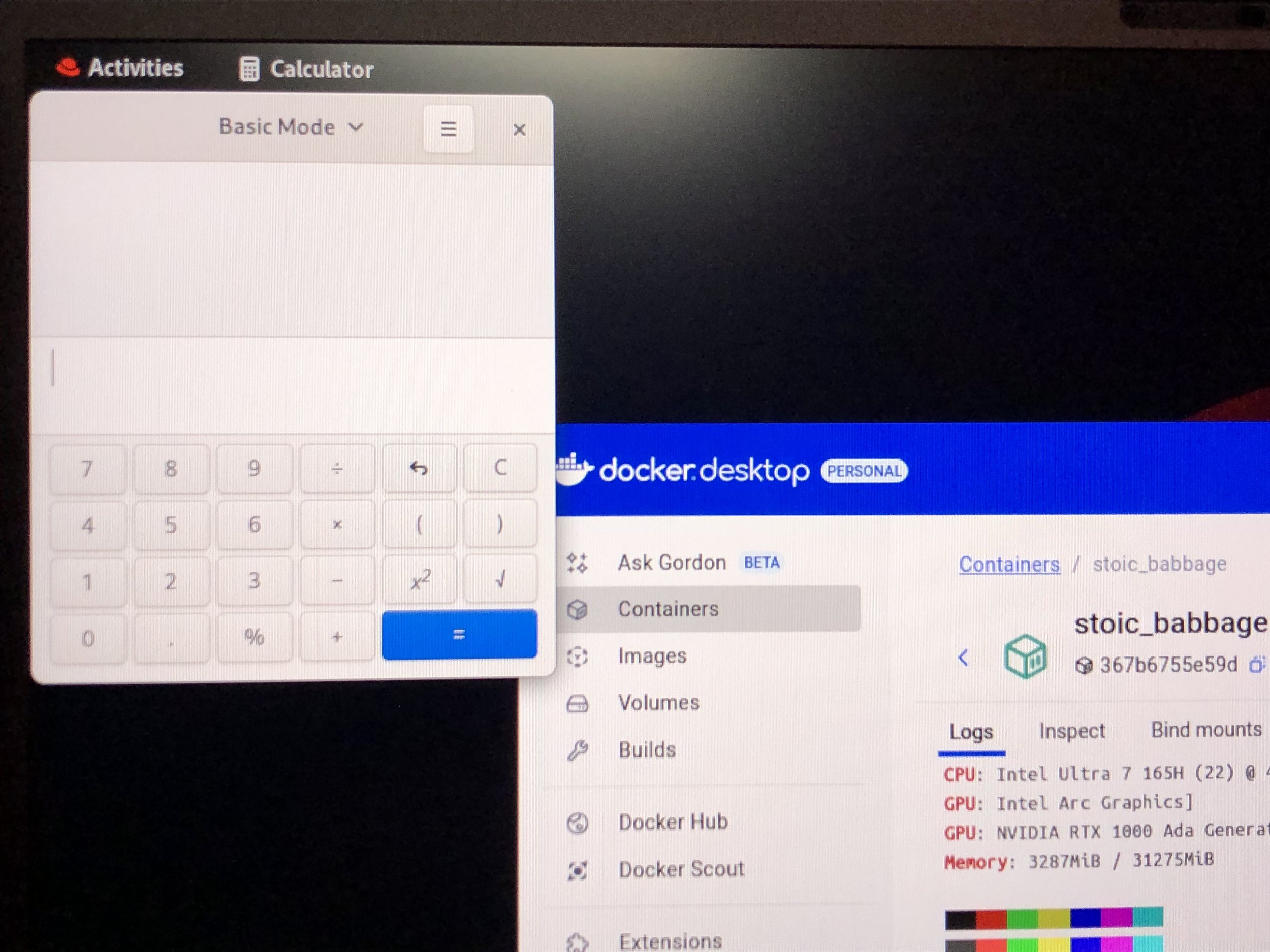

- 5月15日(木)14:30

- Billy(@st424204)&Ramdhan(@n0psledbyte)/STAR Labs

- クラウド/コンテナカテゴリ:Docker Desktop

- 賞金:60,000ドル、Master of Pwnポイント:6点

成功 — 見事な成果でした!STAR LabsのBillyとRamdhanは、UAF脆弱性を突いてDocker Desktopからの脱出とホストOS上でのコード実行に成功。6万ドルとMaster of Pwnポイント6点を獲得しました。

2日目の主な結果:

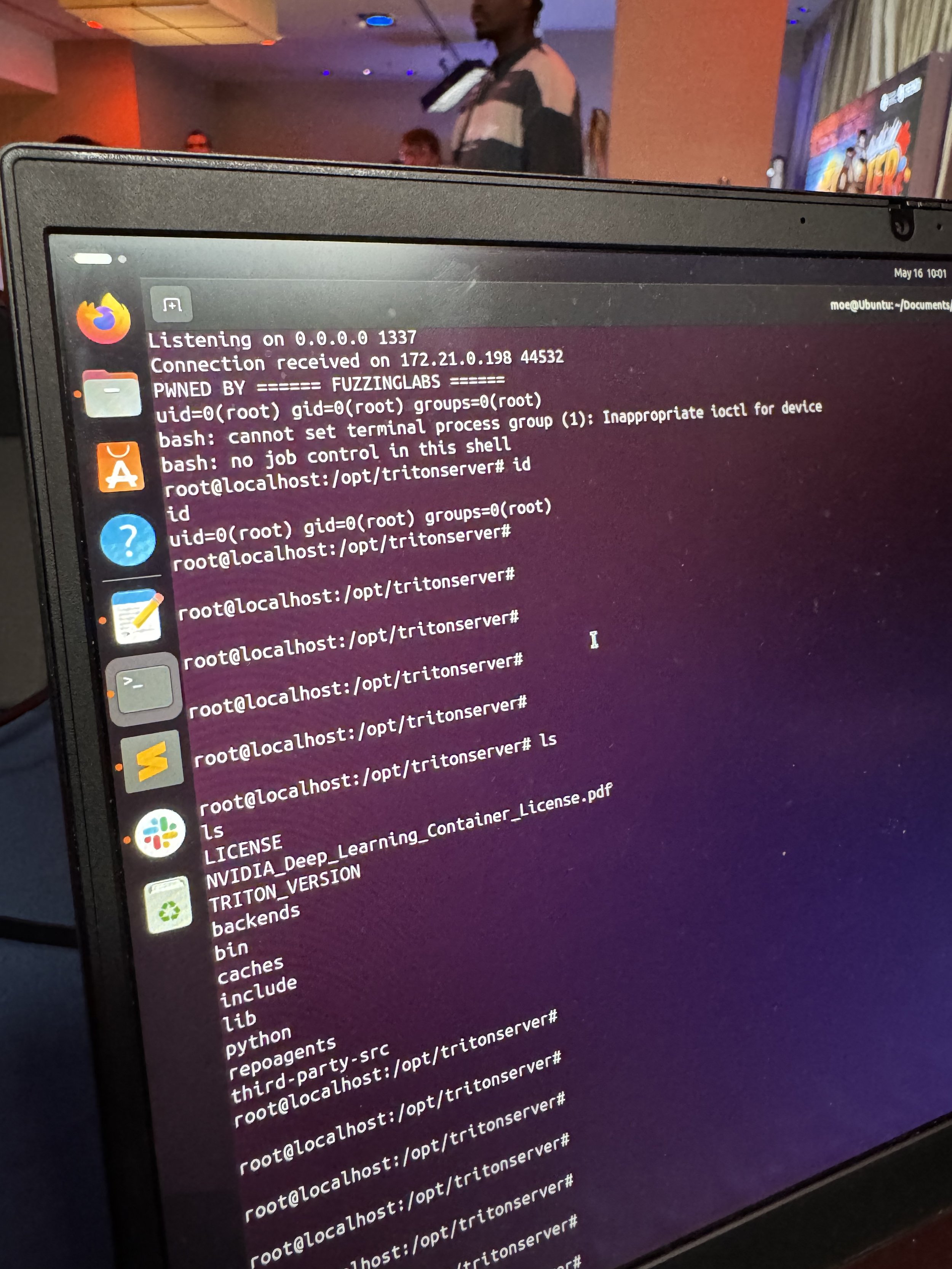

- 5月16日(金)10:00

- Mohand Acherir & Patrick Ventuzelo(@pat_ventuzelo)/FuzzingLabs(@fuzzinglabs)

- AIカテゴリ:NVIDIA Triton Inference Server

- 賞金:30,000ドル、Master of Pwnポイント:3点

バグ競合 — FuzzingLabs(@fuzzinglabs)のMohand AcherirとPatrick Ventuzelo(@pat_ventuzelo)は #NVIDIA Triton の脆弱性を突いたエクスプロイトを実施しましたが、使用されたバグは既にベンダーに知られていたもの(未修正)でした。それでも、1万5,000ドルとMaster of Pwnポイント1.5点を獲得しました。

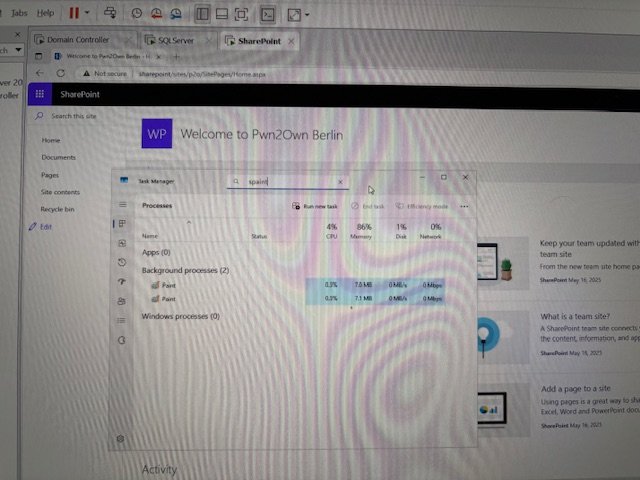

- 5月16日(金)10:30

- Dinh Ho Anh Khoa(@_l0gg)/Viettel Cyber Security

- サーバーカテゴリ:Microsoft SharePoint

- 賞金:100,000ドル、Master of Pwnポイント:10点

成功 — Viettel Cyber SecurityのDinh Ho Anh Khoaは、認証バイパスと安全でないデシリアライズ脆弱性を組み合わせ、Microsoft SharePointを攻略しました。賞金10万ドルとMaster of Pwnポイント10点を獲得しました。

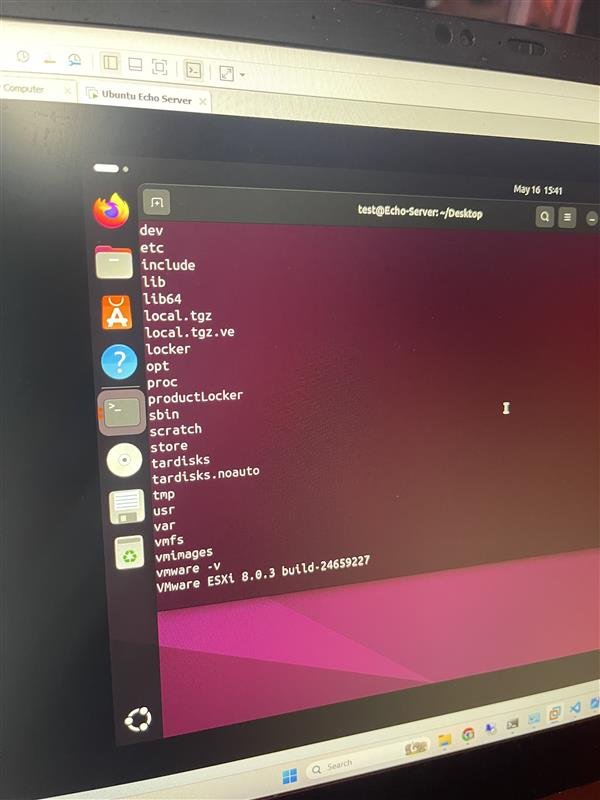

- 5月16日(金)10:30

- Nguyen Hoang Thach(@hi_im_d4rkn3ss)/STARLabs SG

- 仮想化カテゴリ:VMware ESXi

- 賞金:150,000ドル、Master of Pwnポイント:15点

成功 — STARLabs SGのNguyen Hoang Thachは、単独の整数オーバーフローにより #VMware ESXi を攻略しました。Pwn2Own史上初の快挙であり、賞金15万ドルとMaster of Pwnポイント15点を獲得しました。

- 5月16日(金)11:00

- Edouard Bochin(@le_douds)&Tao Yan(@Ga1ois)/Palo Alto Networks

- Webブラウザカテゴリ:Mozilla Firefox(レンダラーのみ)

- 賞金:50,000ドル、Master of Pwnポイント:5点

成功 — Palo Alto NetworksのEdouard Bochin(@le_douds)とTao Yan(@Ga1ois)は、Out-of-Bounds Writeを使ってMozilla Firefoxの攻略に成功。賞金5万ドルとMaster of Pwnポイント5点を獲得しました。

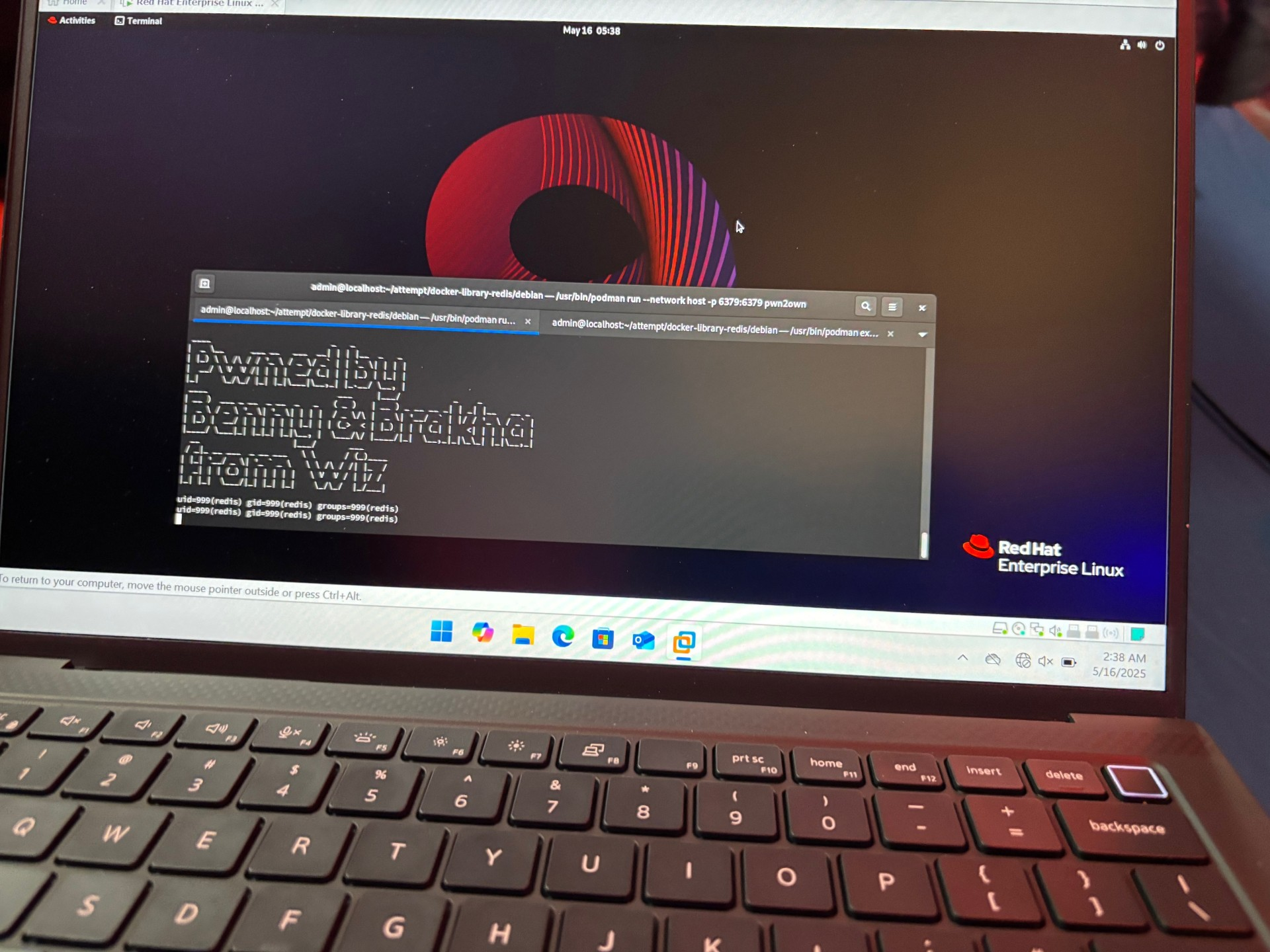

- 5月16日(金)11:30

- Benny Isaacs(@benny_isaacs)、Nir Brakha、Sagi Tzadik(@sagitz_)/Wiz Research

- AIカテゴリ:Redis

- 賞金:40,000ドル、Master of Pwnポイント:4点

成功 — AIカテゴリで2件目のフル成功が出ました。Wiz ResearchのBenny Isaacs(@benny_isaacs)、Nir Brakha、Sagi Tzadik(@sagitz_)が、Use-After-Free脆弱性を利用してRedisを攻略。賞金4万ドルとMaster of Pwnポイント4点を獲得しました。

- 5月16日(金)12:30

- Sina Kheirkhah(@SinSinology)/Summoning Team

- サーバーカテゴリ:Microsoft SharePoint

- 賞金:100,000ドル、Master of Pwnポイント:10点

失敗 — 残念ながら、Summoning TeamのSina Kheirkhahは、SharePointのエクスプロイトを制限時間内に成功させることができませんでした。

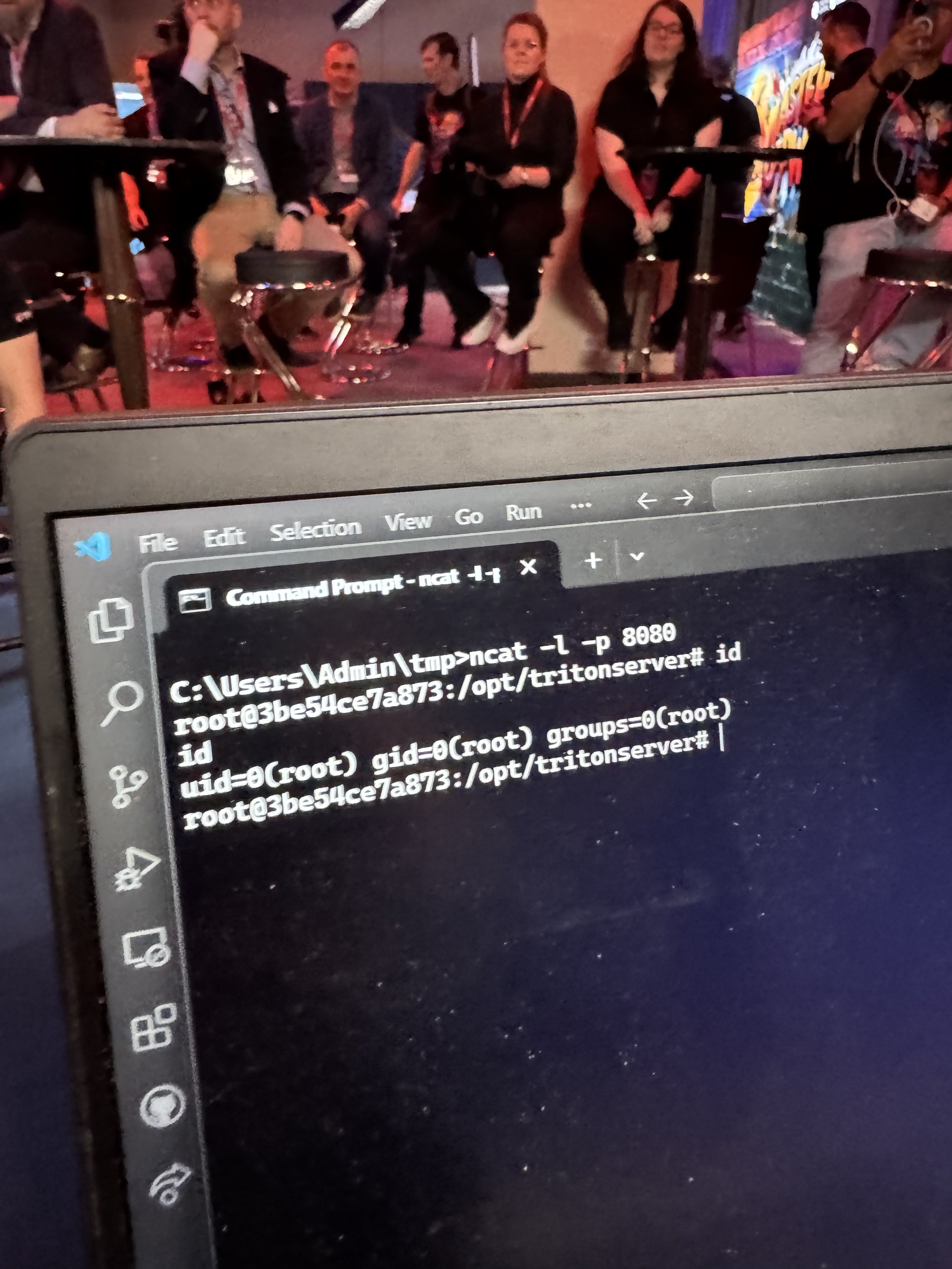

- 5月16日(金)12:00

- Ho Xuan Ninh(@Xuanninh1412)&Tri Dang(@trichimtrich)/Qrious Secure

- AIカテゴリ:NVIDIA Triton Inference Server

- 賞金:30,000ドル、Master of Pwnポイント:3点

成功 — Qrious SecureのHo Xuan Ninh(@Xuanninh1412)とTri Dang(@trichimtrich)は、#NVIDIA Tritonに対して4つのバグを連結させたチェーンを用いたエクスプロイトに成功。AIカテゴリで初の完全攻略となり、賞金3万ドルとMaster of Pwnポイント3点を獲得しました。

- 5月16日(金)14:30

- Viettel Cyber Security(@vcslab)

- 仮想化カテゴリ:Oracle VirtualBox

- 賞金:40,000ドル、Master of Pwnポイント:4点

成功 — Viettel Cyber Security(@vcslab)は、Oracle VirtualBoxに対してOut-of-Bounds Writeを利用し、ゲストからホストへの脱出に成功。賞金4万ドルとMaster of Pwnポイント4点を獲得しました。

- 5月16日(金)15:00

- Gerrard Tai/STAR Labs SG Pte.Ltd.

- ローカル権限昇格カテゴリ:Red Hat Enterprise Linux

- 賞金:20,000ドル、Master of Pwnポイント:2点

成功 — STAR Labs SG Pte. LtdのGerrard Taiは、Use-After-Free脆弱性を突いてRed Hat Enterprise Linuxでの権限昇格に成功しました。これが彼にとって3回目の成功となり、賞金1万ドルとMaster of Pwnポイント2点を獲得しました。

- 5月16日(金)16:30

- Sina Kheirkhah(@SinSinology)/Summoning Team

- 仮想化カテゴリ:Oracle VirtualBox

- 賞金:40,000ドル、Master of Pwnポイント:4点

失敗 — 残念ながら、Summoning TeamのSina Kheirkhahは、Oracle VirtualBoxのエクスプロイトも時間内に完了させることができませんでした。

Pwn2Own Berlin 2025:3日目(5月17日)

すべての競技が終了した3日目は38万3,750ドルが授与され、イベント全体の賞金総額は見事に100万ドルを超え、107万8,750ドルとなりました。Master of Pwnの称号は、STAR Labs SGチームが見事に獲得。彼らは32万ドルと35ポイントを獲得しています。今回のイベントでは、合計28件のユニークなゼロデイ脆弱性が開示され、そのうち7件はAIカテゴリに関するものでした。

- 5月17日(土)10:30

- Angelboy(@scwuaptx)/DEVCORE Research Team

- ローカル権限昇格カテゴリ:Microsoft Windows 11

- 賞金:30,000ドル、Master of Pwnポイント:3点

バグ競合 — DEVCORE Research TeamのAngelboy(@scwuaptx)はWindows 11において権限昇格を実証しましたが、使用した2つのバグのうち1つは既にベンダーに知られていたものでした。それでも賞金1万1,250ドルとMaster of Pwnポイント2.25点を獲得しました。

- 5月17日(土)11:00

- @namhb1、@havancuong000、@HieuTra34558978/FPT NightWolf

- AIカテゴリ:NVIDIA Triton Inference Server

- 賞金:30,000ドル、Master of Pwnポイント:3点

バグ競合 — FPT NightWolfの@namhb1、@havancuong000、@HieuTra34558978は、NVIDIA Tritonの脆弱性を突いたエクスプロイトに成功しましたが、使用されたバグは既にベンダーが把握していたものでした(未修正)。それでも賞金1万5,000ドルとMaster of Pwnポイント1.5点を獲得しました。

- 5月17日(土)12:00

- Manfred Paul(@manf@infosec.exchange)

- Webブラウザカテゴリ:Mozilla Firefox(レンダラーのみ)

- 賞金:50,000ドル、Master of Pwnポイント:5点

成功 — 元Master of Pwnの受賞者であるManfred Paulが、Mozilla Firefox(レンダラーのみ)に対して整数オーバーフローを利用したエクスプロイトに成功。見事な成果により、賞金5万ドルとMaster of Pwnポイント5点を獲得しました。

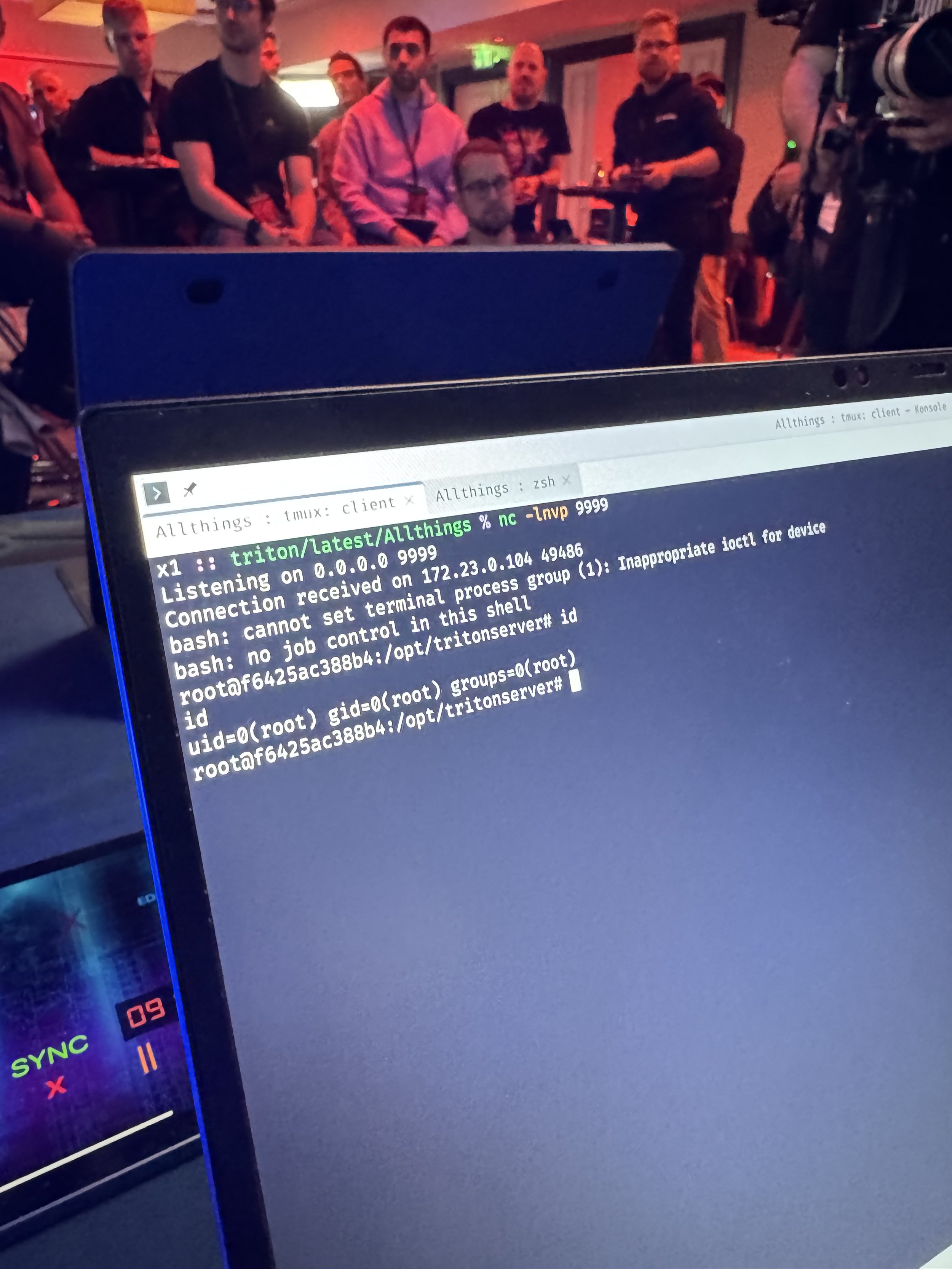

- 5月17日(土)10:30

- Nir Ohfeld(@nirohfeld)&Shir Tamari(@shirtamari)/Wiz Research

- AIカテゴリ:NVIDIA Container Toolkit

- 賞金:30,000ドル、Master of Pwnポイント:3点

成功 — Wiz ResearchのNir Ohfeld(@nirohfeld)とShir Tamari(@shirtamari)は、「信頼された変数の外部初期化」脆弱性を用いて#NVIDIA Container Toolkitの攻略に成功。このユニークなバグにより、賞金3万ドルとMaster of Pwnポイント3点を獲得しました。

失敗 — STAR Labsのチームは、NVIDIA Triton Inference Serverへのエクスプロイトを制限時間内に成功させることができませんでした。

- 5月17日(土)12:00

- Dung & Nguyen(@MochiNishimiya)/STARLabs

- 仮想化カテゴリ:Oracle VirtualBox(Windowsカーネル脆弱性を利用した権限昇格)

- 賞金:90,000ドル、Master of Pwnポイント:9点

成功 — STARLabsのDungとNguyen(@MochiNishimiya)は、TOCTOU(Time-Of-Check to Time-Of-Use)競合条件によってVMを脱出し、Windowsにおける配列インデックス検証不備を用いた権限昇格にも成功。賞金7万ドルとMaster of Pwnポイント9点を獲得しました。

- 5月17日(土)14:00

- Corentin BAYET(@OnlyTheDuck)/@Reverse_Tactics

- 仮想化カテゴリ:VMware ESXi

- 賞金:150,000ドル、Master of Pwnポイント:15点

成功/バグ競合 — Corentin BAYET(@OnlyTheDuck)/@Reverse_Tacticsは、2つの脆弱性を使ってESXiを攻略しましたが、そのうち「初期化されていない変数の使用」に関するバグは既に他の参加者によって提出されていたものでした。一方で、彼が用いた整数オーバーフローはユニークであったため、賞金11万2,500ドルとMaster of Pwnポイント11.5点を獲得しました。

- 5月17日(土)16:00

- Thomas Bouzerar(@MajorTomSec)&Etienne Helluy-Lafont/Synacktiv(@Synacktiv)

- 仮想化カテゴリ:VMware Workstation

- 賞金:80,000ドル、Master of Pwnポイント:8点

成功 — Synacktiv(@Synacktiv)のThomas Bouzerar(@MajorTomSec)とEtienne Helluy-Lafontは、ヒープベースのバッファオーバーフローを利用してVMware Workstationの攻略に成功しました。賞金8万ドルとMaster of Pwnポイント8点を獲得しました。

- 5月17日(土)16:00

- Miloš Ivanović(infosec.exchange/@ynwarcs)

- ローカル権限昇格カテゴリ:Microsoft Windows 11

- 賞金:30,000ドル、Master of Pwnポイント:3点

成功 — Pwn2Own Berlin 2025の最後の挑戦となったのは、Miloš Ivanović(infosec.exchange/@ynwarcs)によるものでした。彼はレースコンディションの脆弱性を利用してWindows 11でSYSTEM権限への昇格に成功。4回目のチャレンジで、賞金1万5,000ドルとMaster of Pwnポイント3点を獲得しました。

初めてAIインフラを対象とした今回の「Pwn2Own Berlin 2025」では、合計28件のユニークなゼロデイ脆弱性が開示されました。そのうち7件はAIカテゴリに関するものであり、賞金額は100万ドルを超えました。この3日間にわたる素晴らしい研究の数々に、心から感謝いたします。イベント開催を支援してくださったOffensiveCon、卓越した研究成果を持ち寄ってくださった参加者の皆様、そして発見された脆弱性に迅速に対応された各ベンダーに深く感謝いたします。

参考記事:

Trend Micro Puts a Spotlight on AI at Pwn2Own Berlin

By: Russ Meyers

May 13, 2025

Pwn2Own Berlin: The Full Schedule

By: Dustin Childs

May 14, 2025

Pwn2Own Berlin 2025: Day One Results

By: Dustin Childs

May 15, 2025

Pwn2Own Berlin 2025: Day Two Results

By: Dustin Childs

May 16, 2025

Pwn2Own Berlin 2025: Day Three Results

By: Dustin Childs

May 17, 2025

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)