サイバー脅威

「Payzero」詐欺、「Web3」における資産窃取手口の進化

この記事では、詐欺グループが捏造したスマートコントラクトを介してNFTトークン等のデジタル資産を窃取する、Web3における詐欺のシナリオを解説します。トレンドマイクロは、この詐欺を「Payzero」と名付けました。

この記事では、詐欺グループが捏造したスマートコントラクトを介してNFTトークン等のデジタル資産を窃取する、Web3における詐欺のシナリオを解説します。トレンドマイクロは、この詐欺を「Payzero」と名付けました。

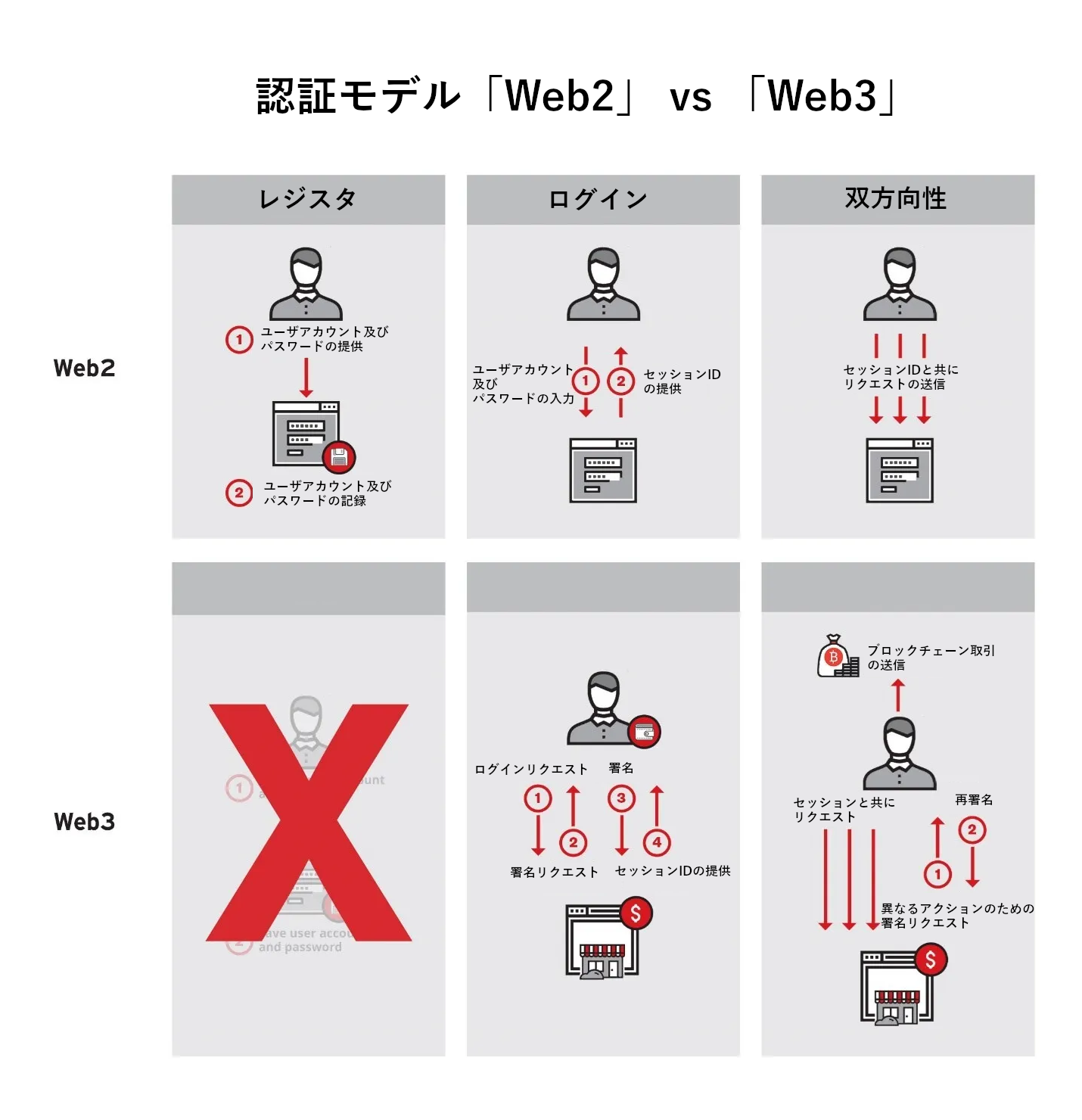

Web3では、参加者が参加者自身の保有するオンライン上の資産を、様々な方法で手軽に収益化することが可能です。Web3は、収益性の高い新興技術であるといえます。Web3がWeb2と異なる点は、ユーザが参加者であるだけでなく、デジタル資産の所有者でもある点です。また、Web3のユーザは、従来のユーザIDとパスワードによる認証方式を使用しません。その代わりに、暗号鍵のペアを所有し、メッセージ署名を行います。この署名は、ユーザの行為を証明・認証するために使用されます。

これはWeb2とは異なる新しいパラダイムであり、また新しい認証メカニズムでもあるため、ユーザにとっては複雑さが増し、理解が難しい側面もあるでしょう。Web2では、大手オンラインサービスプロバイダによる認証の際、ユーザID及びパスワードを使用します。これらのサービスプロバイダは、他の第三者の提供するアプリケーションに対して「認証のプロセス」を担保します。対して、ユーザはこれらのサービスプロバイダに対し、自身の使用するユーザID及びパスワードを記憶しておく責任を負うのみです。

一方Web3では、ウォレットアドレスの秘密鍵(最も重要な認証情報)はユーザが所有します。そのため、認証場面においてはユーザ自身が直接手続きを行うことが必要です。これは、初心者にとっては複雑な手続きとなる可能性があります。図1は、「認証」という観点から見たWeb2とWeb3の比較です。

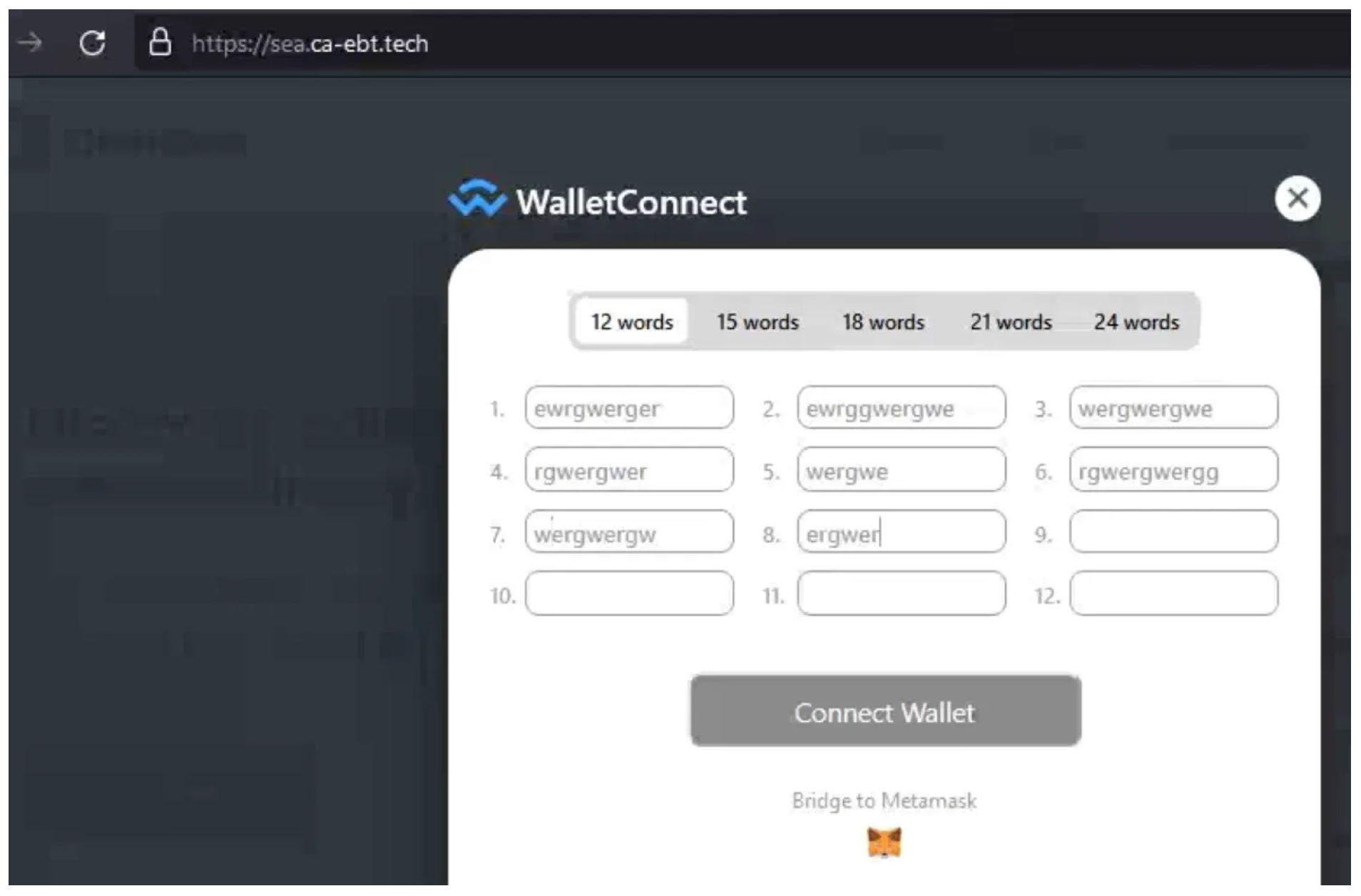

ユーザが自身の秘密鍵を記憶することは容易ではなく、不可能に近いとも考えられます。そこで、比較的容易かつ正確に記憶することができるシードフレーズを秘密鍵のバックアップや再作成に使用します。

一般的に、シードフレーズとは記憶することや書き留めることが容易な単語の並びを指します。秘密鍵は記憶することが難しいため、このシードフレーズを使用し鍵を復元します。暗号資産の世界では「Not Your Keys, Not Your Coins (鍵の所有者が、コインの所有者である)」という言葉がありますが、これはカストディアル・ウォレット(秘密鍵を第三者が管理している場合)のリスクについて言及したものです。シードフレーズがあれば、鍵を複製することができるため、鍵そのものと同等に重要です。

しかし、他の最新技術と同様に、このような複雑な過程は不正活動に繋がるリスクも包含しています。例えば、捏造されたWalletConnectインターフェースを提供しシードフレーズを不正に入手するフィッシング詐欺は、日常的に行われています。また、シードフレーズを不正に操作する詐欺の手口は複数存在します。代表的な例としては、フィッシング詐欺によってシードフレーズを不正入手し、ウォレットを窃取する手口があります。その他にも、マルチシグネチャウォレットを利用し、攻撃者がフォーラムにシードフレーズを投稿し、ユーザに助けを求めるという罠も存在します。このシードフレーズは、オンラインユーザに対するトラップ(このシードフレーズを使用すれば、投稿者のウォレットを簡単に窃取することができると思わせる)として機能します。ユーザは、テスト目的でこのウォレットに資金を送金するかもしれません。しかし、実際には複数鍵(マルチシグネチャ)の原所有者だけがこのウォレット内の資金を掌握しており、このウォレットから外部へ送金できるのは原所有者だけです。つまり、ユーザが送金した「テスト資金」はウォレット内に閉じ込められてしまいます。

Web3における不正利用手口は多様かつ複雑です。また、攻撃者は急速にWeb3技術に適応しており、防御する側は進化する不正手段にしっかりと対応することが重要となります。

この記事では、詐欺グループが捏造したスマートコントラクトを介してNFTトークン等のデジタル資産を窃取するというWeb3詐欺のシナリオを解説します。トレンドマイクロは、この詐欺を「Payzero」と名付けました。

「Payzero」、対価「ゼロ」で根こそぎ奪い取る

「Payzero」は、攻撃者がデジタル資産の対価を一切支払わず、トークンの所有権を単純に譲渡するように仕向ける詐欺行為です。この詐欺行為の亜種については既にトレンドマイクロにより公開されていますが、活動の頻度が高く経済的な損失も大きいことから、さらなる調査が必要と考えられます。トレンドマイクロは、データマイニング手法を用いて、この拡大しつつある詐欺行為の規模を把握することに成功しました。

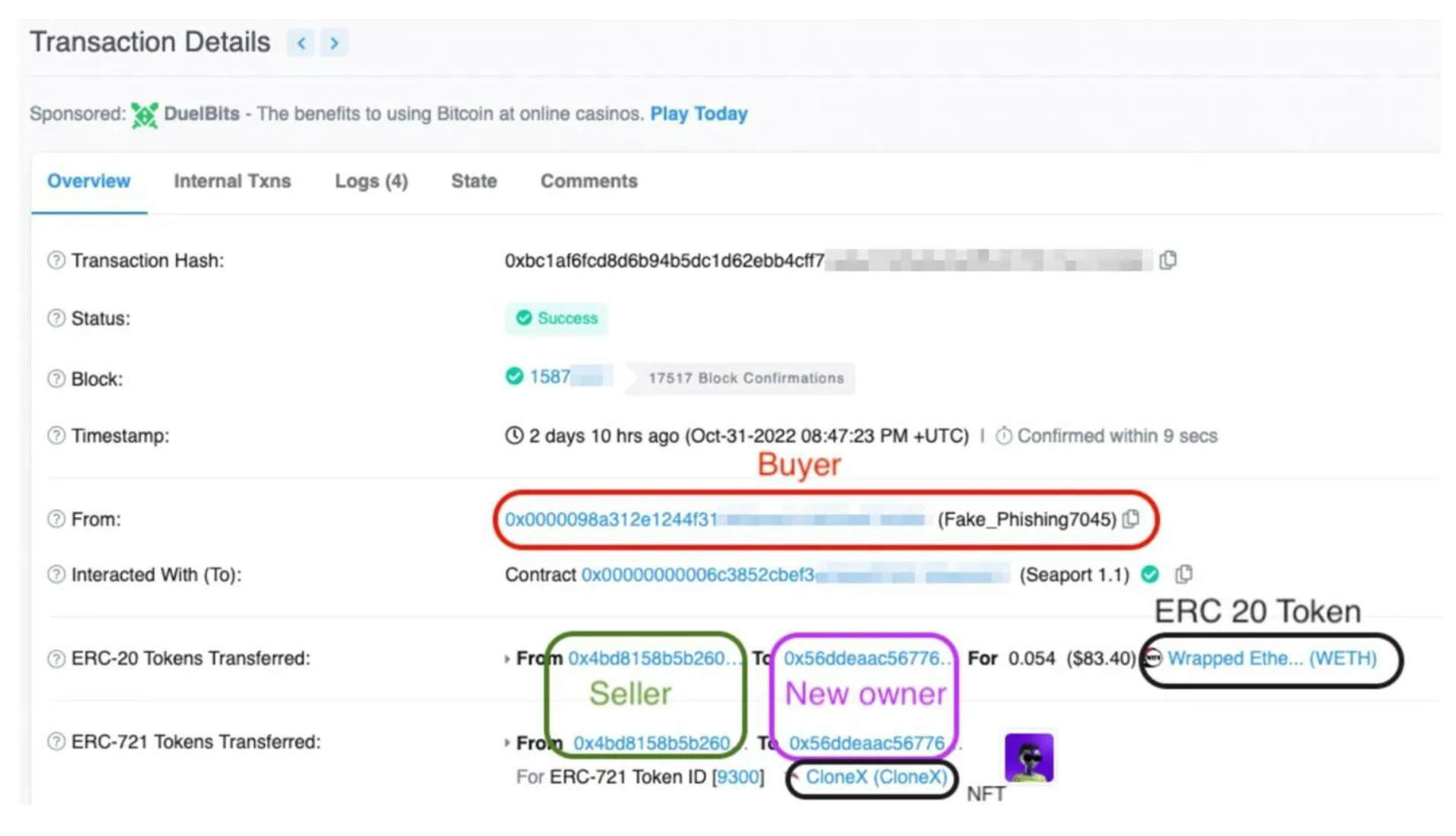

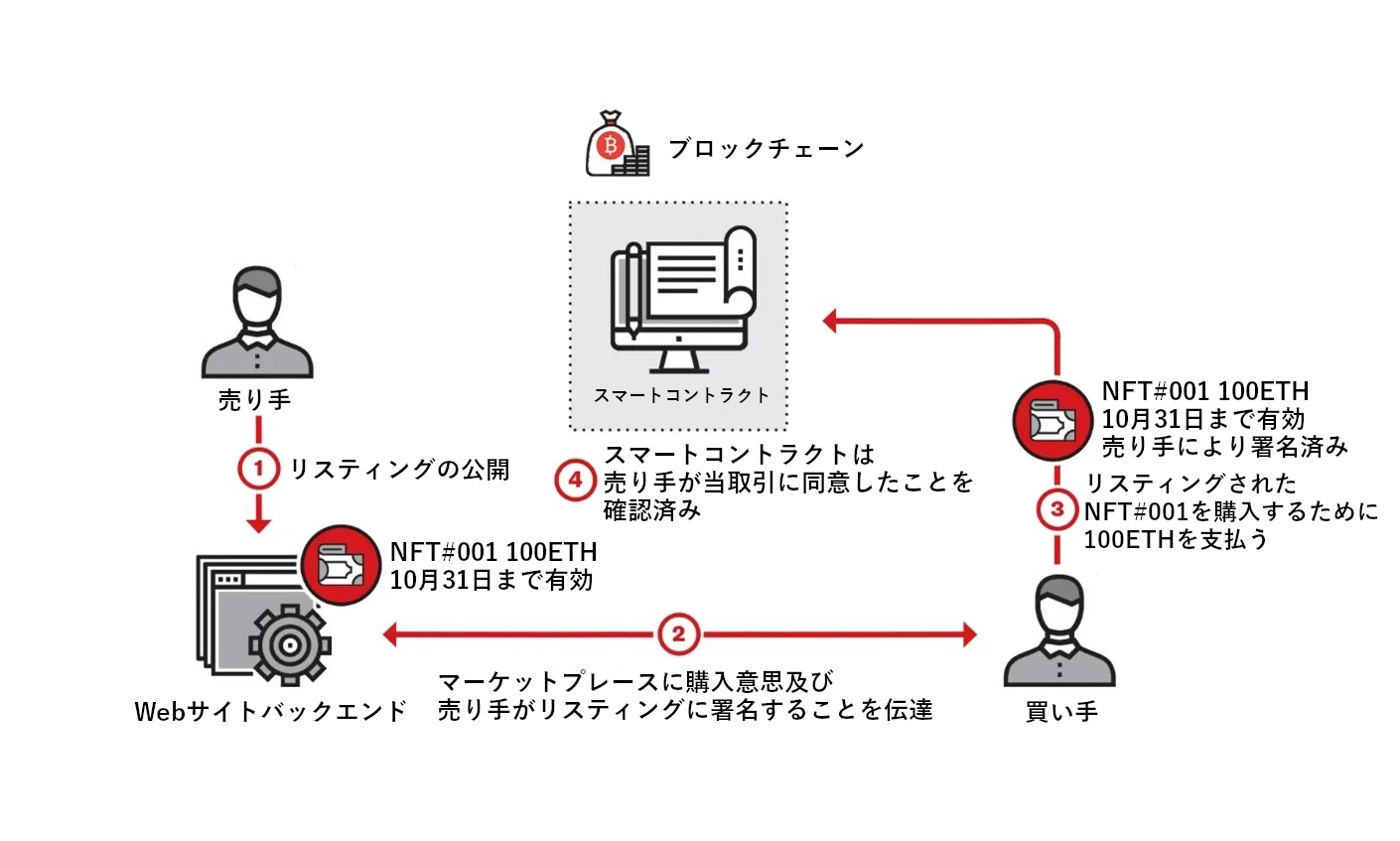

まず、規模を検証する前に、典型的な「Payzero」詐欺の場面を見てみましょう。ここでは複数の当事者が関与しており、図3はそれを簡略化したものです。

- 買い手(Buyer):トークンを窃取する詐欺グループ

- 売り手(Seller):潜在的被害者

- トークンの新所有者(New Token Owner):買い手もしくは詐欺グループが指定した第三者

- トークン(Token):NFTトークン。ERC721、ERC1155、ERC20トークンのいずれか。一回の詐欺事件で複数のトークンを失う可能性あり

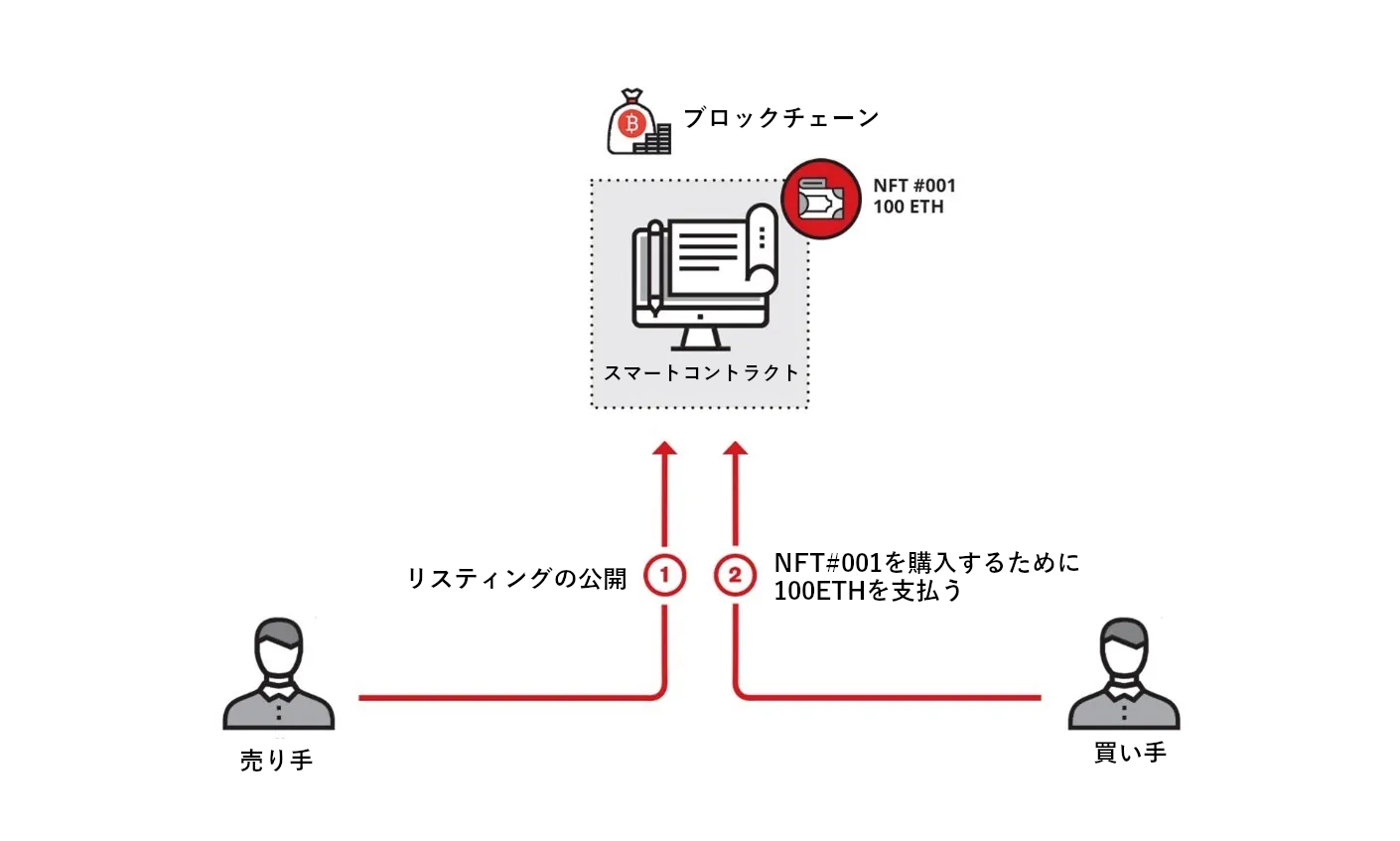

通常の取引では、売り手はトークンをOpenSea等のトークンマーケットプレイスにおいて売りに出します。買い手が現れると、プラットフォーム上のスマートコントラクトを介して取引が成立し、購入資金と引き換えにトークンの所有権が新所有者に移転されます。

オンチェーンマーケットプレイス vsオフチェーンマーケットプレイス

オフチェーンマーケットプレイスでは、取引が成立するまではNFTトークンの所有者が所有権を有します。一方、オンチェーンマーケットプレイスでは、トークンの所有者がマーケットプレイスのスマートコントラクト上にトークンの所有権を移し、その後取引が行われます。両者を比較すると、オフチェーンマーケットプレイスは取引手数料が低いためコストパフォーマンスがよい一方で、取引は複雑化することがデメリットだといえます。

詐欺取引のシナリオ

被害者がOpenSea等のマーケットプレイスで自身のトークンを出品している場面を想像してみましょう。詐欺取引においては、買い手(詐欺グループ)は通常、TwitterやDiscord等のソーシャルメディアや通信プラットフォームを介して被害者に近づき、トークンを売却するように求めます。

「SetApprovalForAll」詐欺と呼ばれる以前の詐欺行為においては、詐欺グループは第三者のサイトを介して取引を行うことを提案していました。被害者が取引に同意すると、被害者自身がスマートコントラクトAPIを呼び出します。これにより、詐欺グループにスマートコントラクトの操作許可が与えられ、NFTトークンの所有権を不正に取得することが可能となります。

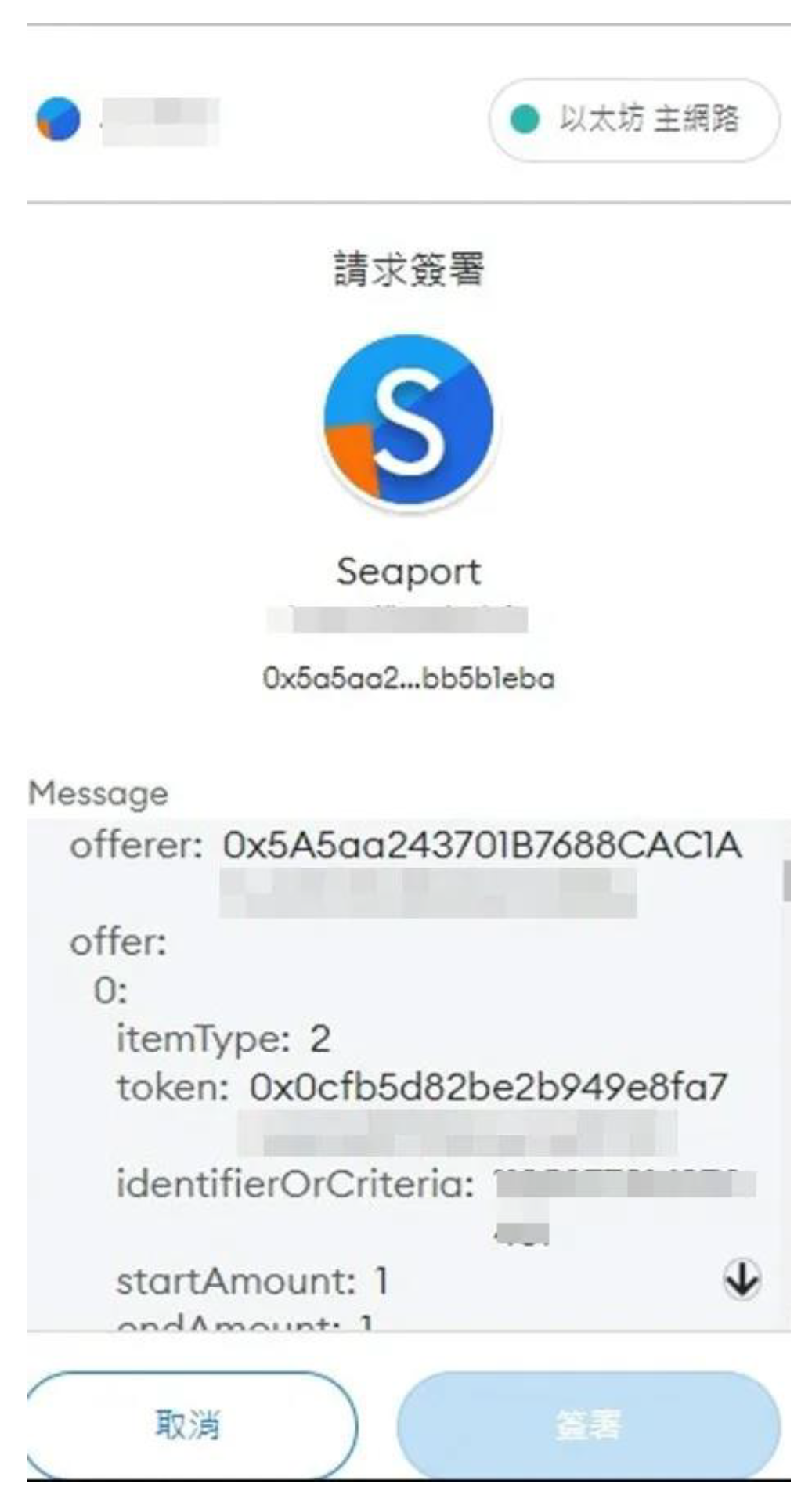

このような不正行為が以前から頻繁に行われていたため、多くのユーザがこの詐欺を警戒し、第三者経由での取引を実行するよう提案された際には慎重に行動するようになりました。さらに、署名詐欺への対策を講じたウォレットも現れました(図6参照)。

「Payzero」詐欺におけるデジタル資産(NFTトークン)の所有権は、所有者が新所有者に資産を売却することに「同意」するのみで移行します。この取引に同意することは、ユーザがトークン所有権の無償譲渡につき正式に署名することと同等の意味を持ちます。

被害の規模

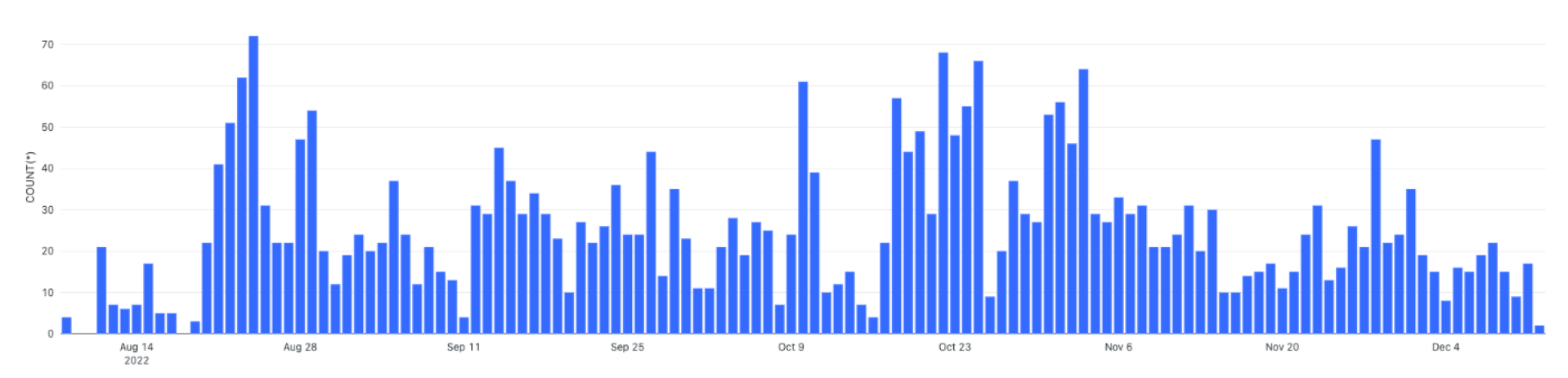

トレンドマイクロでは、ブロックチェーン上のヒューリスティックルールを活用することで、2022年8月から12月までのトークン盗難事件数を記録することができました。 図8は、「Payzero」詐欺が最も多く実行されたアドレスを示しています。さらに、「ネット探偵」や被害者らが、これらの詐欺グループについてTwitter上で議論している事実を確認しました。

図10 は、上記5つのアドレスを起因とする詐欺事件の発生数を示しています。2022年8月から12月までの間に3,000件以上の「Payzero」詐欺が発生し、5,000件以上のNFTが被害に遭っています。なお、NFTの総額は約3,000ETHもしくは約360万米ドルとなっています。

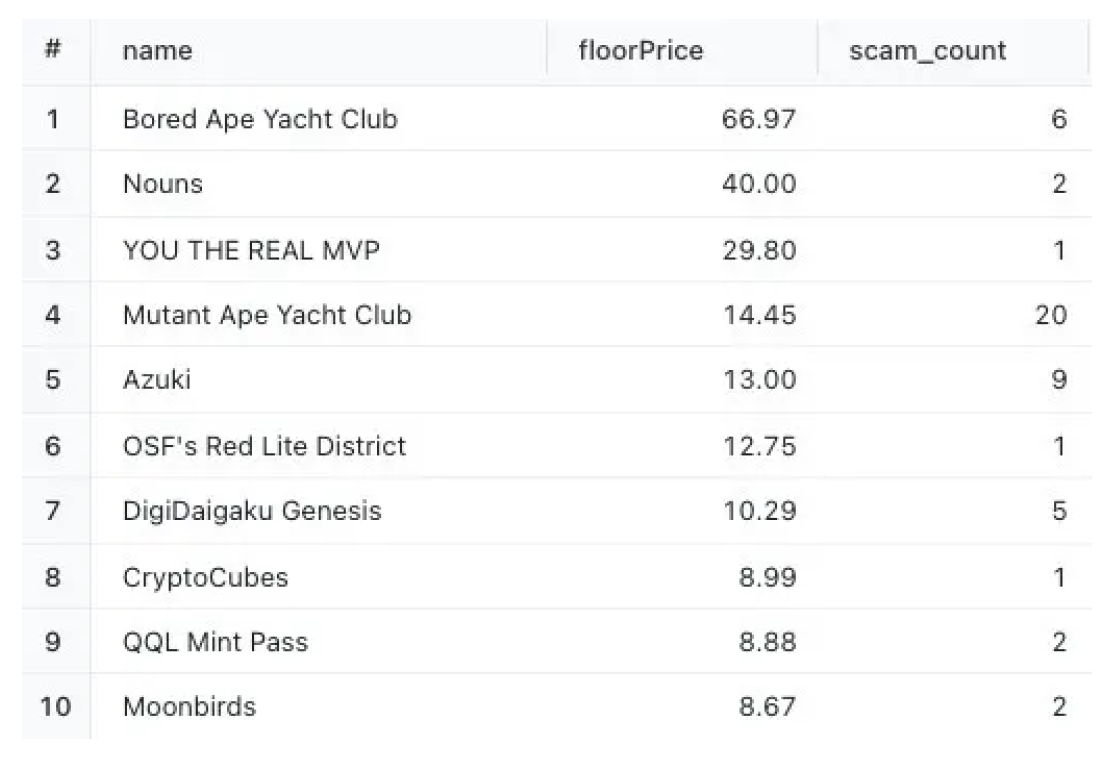

図11は、これらの詐欺で窃取された高価なNFTコレクションの上位10件及びその金額を示しています。

サイバー犯罪者は、「Web3」の犯罪活動に準備万端

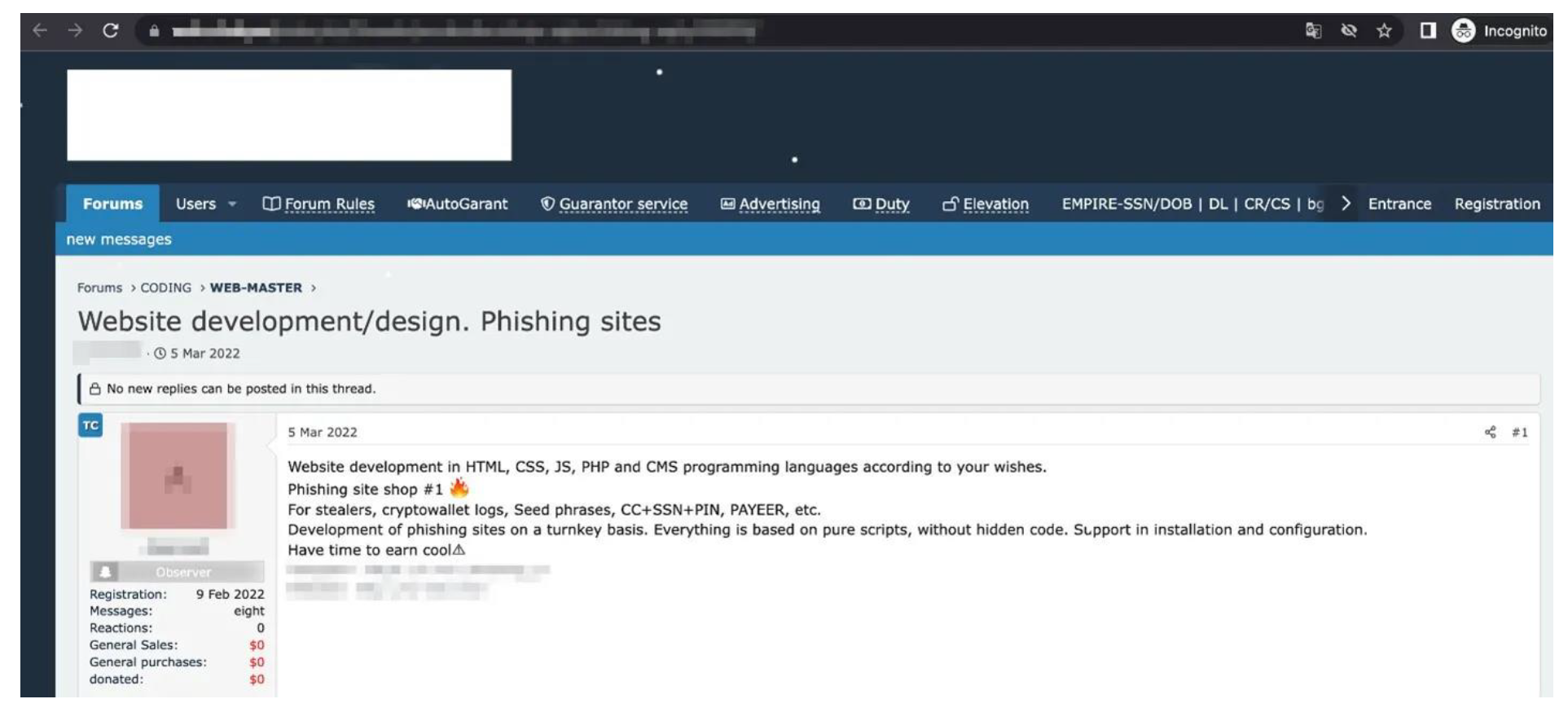

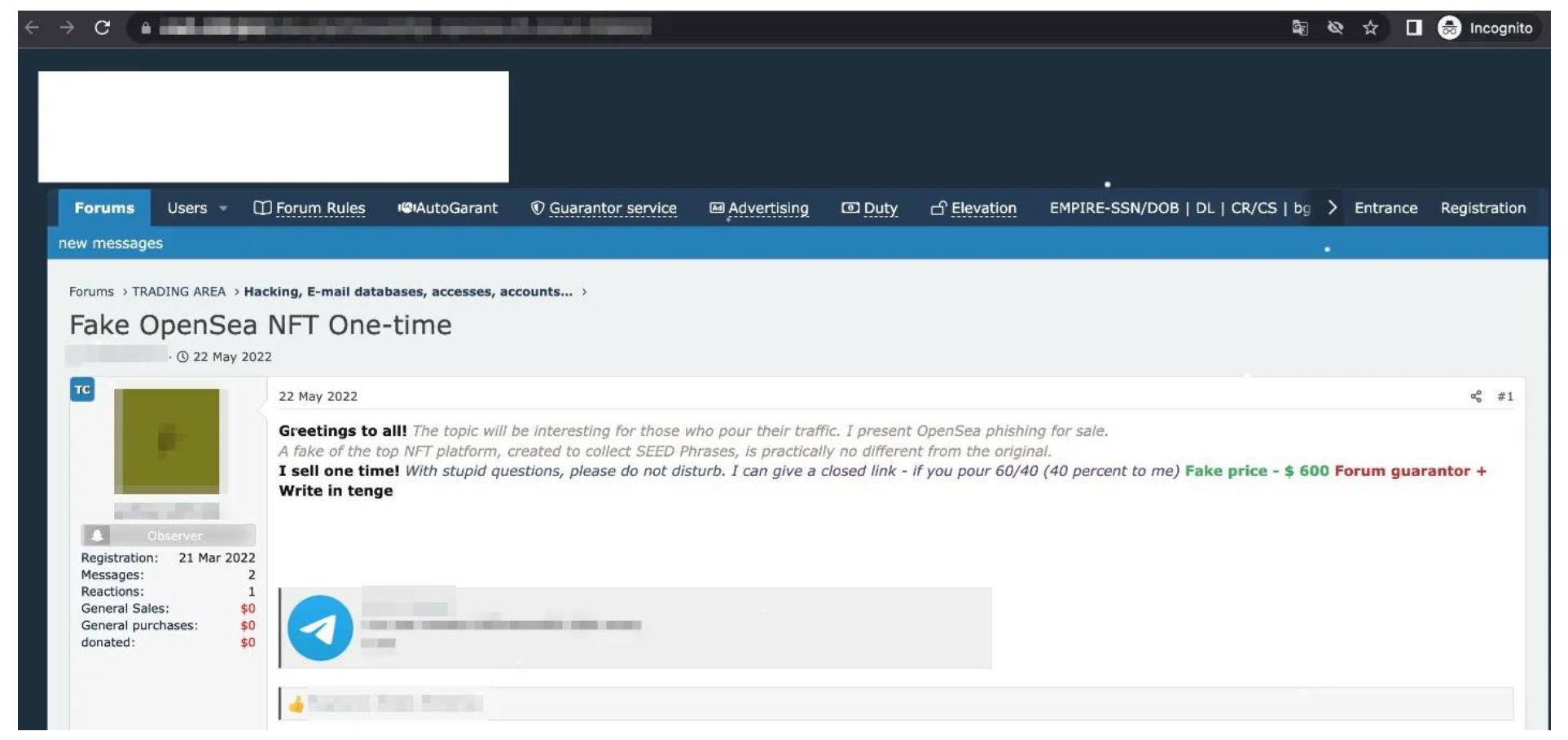

サイバー犯罪者たちはWeb3の動向を追いながら、技術の進化に対し急速に適応してきています。多くのアンダーグラウンドフォーラムでは、新技術を顧客のニーズに合わせてカスタマイズできるサービスを販売しており、不正なプロセスのほぼ全てを自動化する技術も確認されています。巨額の資金が絡むため、秘密鍵やシードフレーズを窃取するためのツールはアンダーグラウンドマーケットで広く取引されています。さらに、暗号資産を窃取するためのマルウェアの亜種も開発されています。

アンダーグラウンドマーケットで提供されるサービスは急速に進化しており、フィッシングキットや暗号資産を検索するために設計された盗難データ分析ツールから、窃取可能なデジタル資産の自動検証まで、あらゆるものが存在します。

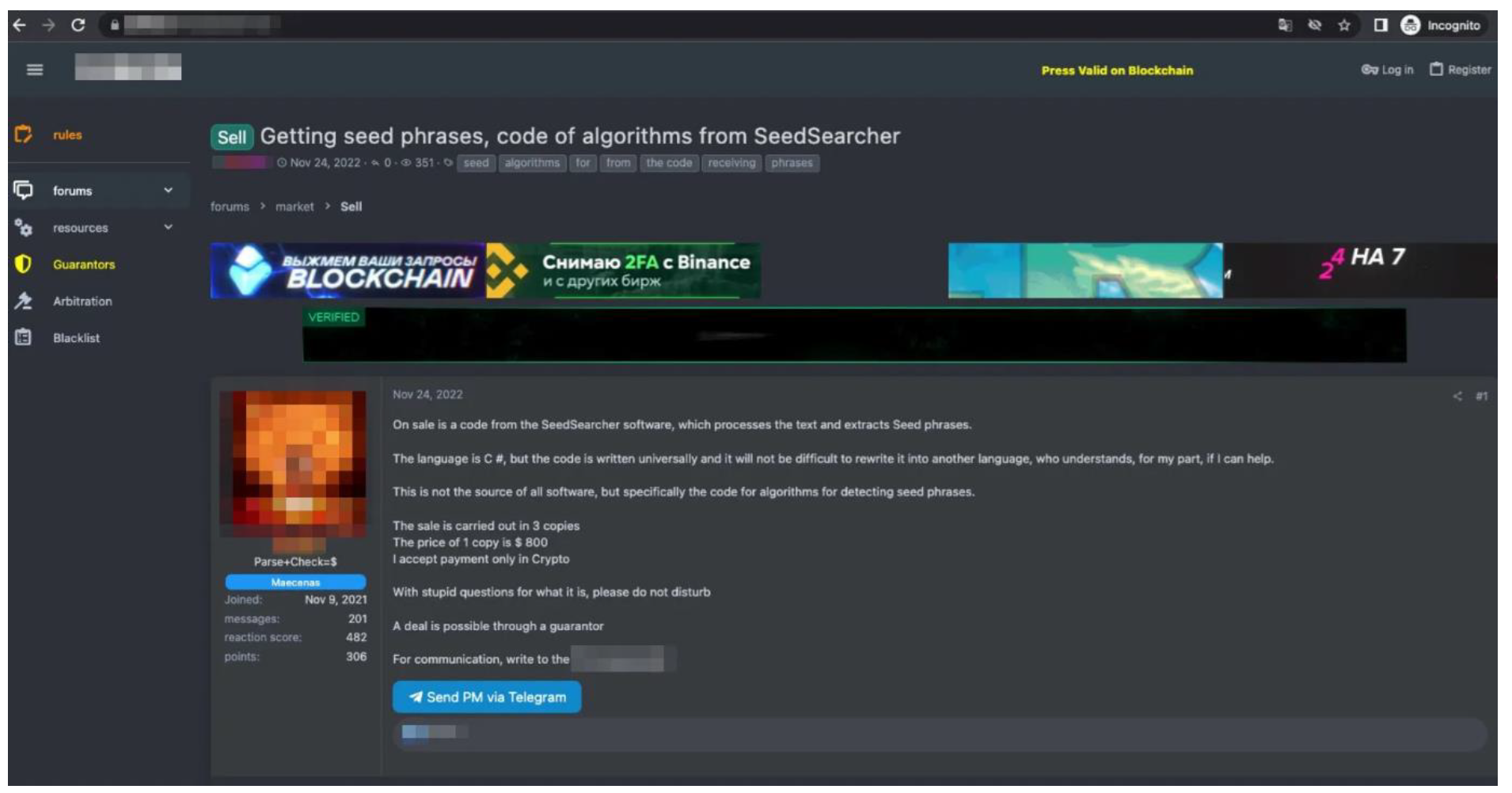

シードフレーズ自体、アンダーグラウンドフォーラムで取引される商品の一種ですが、シードフレーズの収集や分析を行う補完的なサービスも多数存在します。例えば、異なるテキストソースからシードフレーズを抽出することができるコードが800米ドルで販売されていることが確認されています。

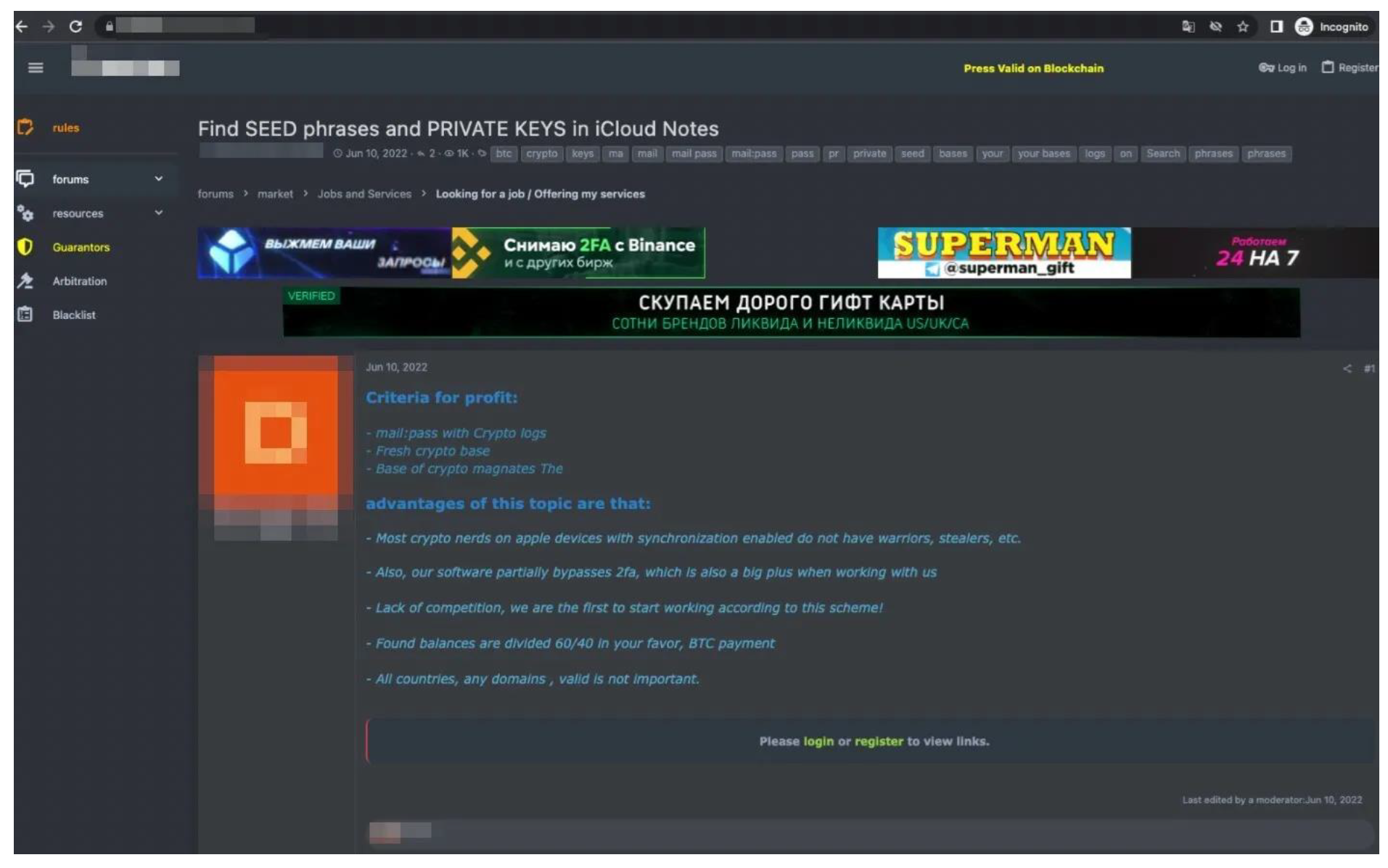

また、シードフレーズの検索技術を提供するサービスもあります。これは、窃取した認証情報を不正利用する、従来型の手口を用いるものです。シードフレーズは、iCloud Notes等の様々なアプリから抽出されます。

さらに、「Deepchecker」と呼ばれる、Web3認証情報の検証を自動化する本格的なサービスも存在します。このサービスでは、提供されるシードフレーズを使用することにより、ウォレット残高の確認や監視を行うことができます。これにより暗号資産に関連する1,000以上の異なるソースの検証が可能となります。

まとめ

Web3技術を利用するユーザは、資産の保護について自身で責任を負わなければなりません。Web3の取引において署名することは非常に簡単ですが、慎重に検証することなく署名してしまうと破滅的な結果や甚大な経済的損失を招く可能性があります。

詐欺グループは、第三者のWebサイトを介して被害者にオフチェーン取引を提示し、被害者を騙し、詐欺グループがデジタル資産を乗っ取ることができるよう契約署名させる手口を用います。

「SetApprovalForAll」詐欺の危険性に対して「MetaMask」ウォレットが技術的な対策を講じて以来、詐欺グループは新たな手口を用いて被害者に資産の所有権を不正に放棄するよう仕向けています。その一例として、この記事で解説した「PayZero」詐欺があります。

幸いにも、ウォレットをより確実に保護する機能も開発されています。例えば、取引に二つ以上の署名が要求されるマルチシグネチャウォレットは、シードフレーズ漏えいの影響を最小限に抑えることができます。しかし、ユーザはWeb3の真のリスクを理解しておくことが重要です。ノンカストディアルウォレット(ユーザ自身がウォレットの秘密鍵を管理する)では、資産の所有者が、資産のライフサイクルにおけるセキュリティの全責任を負います。一方で、カストディアルウォレット(ウォレットの秘密鍵をユーザに代わって取引所などが管理する)では、所有者は資産の管理を管理組織に委ねることとなり、セキュリティ面では従来から存在するリスク、すなわちハッキング攻撃、詐欺、管理組織の倒産等のリスクが生じます。ユーザはこうしたそれぞれのセキュリティにおける違いを認識しておく必要があります。

参考記事

“Payzero” Scams and The Evolution of Asset Theft in Web3

By: Fyodor Yarochkin, Vladimir Kropotov, Jay Liao

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)