APT&標的型攻撃

「侵入経路の多様化」により気づけていない被害も?:国内における標的型攻撃の分析

本レポートでは、トレンドマイクロが日本国内で観測・対応した標的型攻撃の中でも2021年1年間の事例を中心に、特に法人組織にとって深刻な被害に繋がる危険のある巧妙な攻撃とその攻撃手法に焦点をあてて考察します。 重要情報流出などの深刻な被害につながる標的型攻撃とその背後にいる攻撃者、ネットワークへの侵入とネットワーク内部に潜む攻撃手法を明らかにすると同時に、攻撃可視化のために必要な対策の考え方をお伝えします。

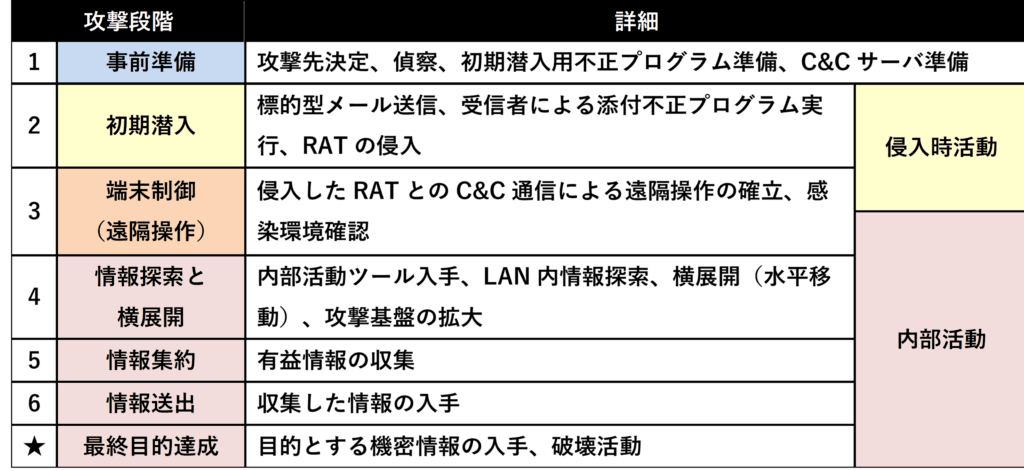

トレンドマイクロでは、2021年の1年間に確認した、日本国内における「標的型攻撃」に関しての分析を行いました。ネットワークに侵入する攻撃は、法人組織にとっては深刻な被害につながりかねない危険な存在です。またこの危険な攻撃の背後には、一般に「State-Sponsored」などと呼ばれる国家や政府との関連が推測される攻撃者の存在が見え隠れします。攻撃者は標的組織が持つセキュリティ上の弱点を見逃さず、彼らにとって最も適した攻撃手法を用いて侵入を試みます。

トレンドマイクロでは、複数の攻撃者による国内への攻撃を継続して観測しています。ただし、以前と比べ、2021年に把握できた標的型攻撃関連の事例は限定的になってきています。ただし、これは攻撃件数自体が少なくなっていることを示すものではないと考えられます。近年の攻撃における継続した傾向として、日本国内よりもガバナンスが効きづらい海外関連組織など、セキュリティ施策も徹底されていない組織を特に対象としている傾向がみられます。このような場合、海外拠点で発生した侵害はほとんどが気づけない状態であり、国内のネットワークへの横展開があって初めて認識されることになります。このような攻撃は組織間における業務上の関係性を狙った「ビジネスサプライチェーン攻撃」と見做すことができますが、国内に入ってきた時点で初めてその狙いが可視化され、被害として認識されることになります。また技術的にも従来の標的型メールによる攻撃に加え、インターネットとの境界上に設置されたSSL-VPN機器などのネットワーク機器、また公開サーバや運用管理用のリモートデスクトップ(RDP)が利用可能な端末が初期侵入経路として狙われる事例が多くなっています。このような攻撃の多くは、脆弱性もしくは予め窃取された認証情報の悪用による正規経路での侵入となります。

これらサプライチェーンや脆弱性なネットワーク機器などのようなセキュリティ上の弱点が侵害された場合、従来の標的型メール経由での初期侵入と比較し、侵害が発覚しづらい、もしくは発覚までに長い時間を要するケースが多くなっています。そのため、被害を受けている組織自身や対応に関わるセキュリティベンダー、インシデントハンドリングを行う組織が正確な現状把握をできていない可能性があるものと考えられます。

標的型攻撃を行う攻撃者は自己の目的達成のために常に標的組織の弱点を探しています。その中でもネットワーク機器の弱点は、コロナ禍におけるテレワークの普及と共に狙われやすいものとなっています。また、組織間の繋がりを悪用するサプライチェーンの弱点は、どのような組織でも可能性のある弱点と言え、悪用の常套化は避けられないと言えます。

この分析の詳細については、以下のレポートをご一読ください。

「国内標的型攻撃分析レポート・2022年版」

https://www.go-tm.jp/apt2022

Related posts:

1.「サプライチェーン」の侵害が顕在化:国内における標的型攻撃を分析

2.ランサムウェア「Cring」の攻撃手法を解説

3.系譜から探る深刻度が増した「WORM_DOWNAD」

4.“Microsoft Office Web コンポーネント” のセキュリティホールを利用した新たなゼロデイ攻撃を確認!