スパム

国内で脅迫被害、マッチングアプリを装うモバイル不正アプリ

2022年1月、マッチングアプリで知り合った人物から不正アプリのインストールが誘導され、アプリをインストールしてしまった場合に連絡先情報などが窃取され、金銭を要求されるなどの脅迫を受けたとの相談が長崎県警察に寄せられました。

2022年1月、マッチングアプリで知り合った人物から不正アプリのインストールが誘導され、アプリをインストールしてしまった場合に連絡先情報などが窃取され、金銭を要求されるなどの脅迫を受けたとの相談が長崎県警察に寄せられました。

トレンドマイクロにて該当アプリケーションの調査を実施した結果、マッチングアプリを装い、連絡先情報などを窃取する機能を持つ不正アプリであることを確認しました。また、不正アプリのインストール対象としては、AndroidおよびiPhone両方を標的としていました。

不正アプリのインストールの誘導

不正アプリを悪用する攻撃者は、マッチングアプリで知り合った異性に対し 「恥ずかしい姿をライブ中継している」「このアプリをインストールすると見ることができる」とメッセージを送り、不正アプリのインストールサイトのURLを伝え、さらに招待コードを送ってインストールしたアプリでログインするように誘導していました。

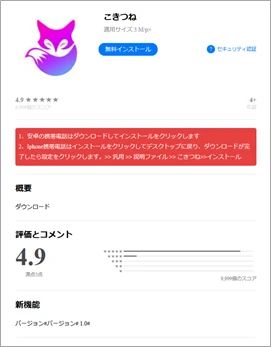

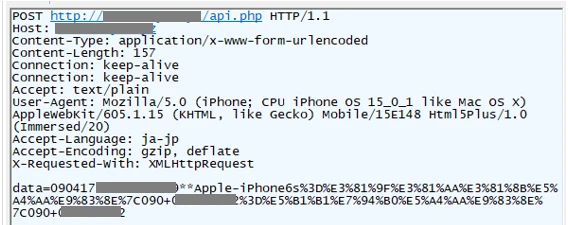

このインストールサイトにAndroid端末でアクセスした場合は、不正なアプリのダウンロードおよびインストールに誘導されていました。一方、iPhone端末でアクセスした場合には、不正な構成プロファイルのダウンロードおよびインストールに誘導されます。この不正な構成プロファイルをインストールしてしまった場合には、端末情報(UDID: 端末毎に割り当てられている個体識別番号) が攻撃者サイトへ送信され、さらにiPhone用の不正アプリのインストールが誘導されていました。これは2021年10月に確認した通信事業者を騙るSMSから感染するTianySpyと同じ手法となっています。

図 1 不正アプリのインストールサイト (Androidでのアクセス)

図 2 不正アプリのインストールサイト(iPhoneでのアクセス:構成プロファイルのインストールが誘導される)

不正アプリによる情報の窃取

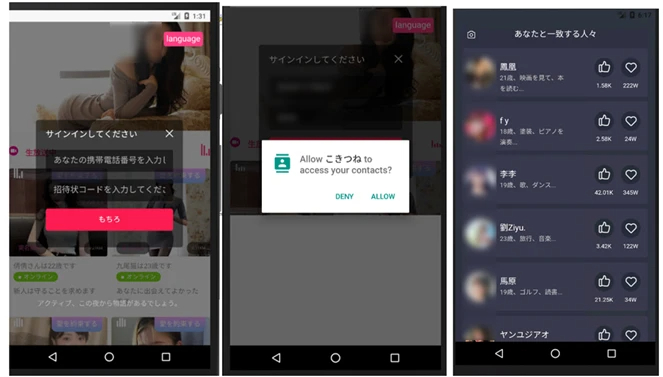

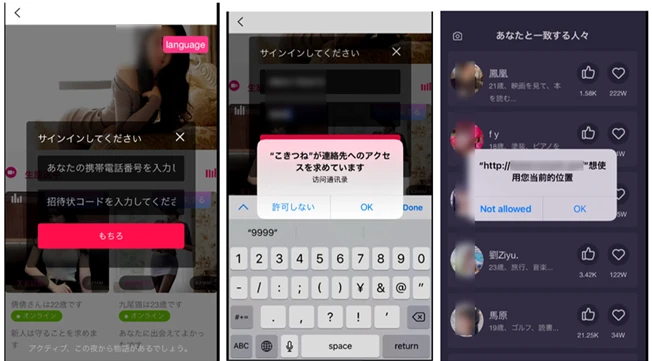

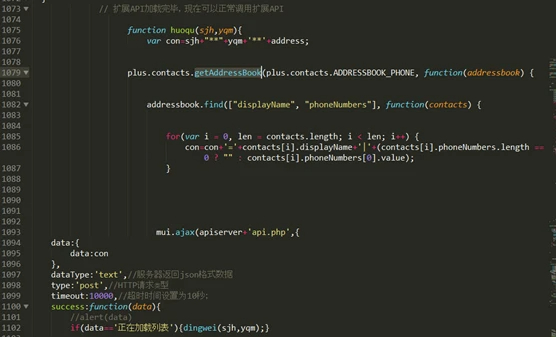

インストールされるアプリは、マッチングアプリのような内容を装っていますが、実際には情報摂取を行う不正なアプリであり、調査の結果、Android版とiPhone版ともに以下のような機能を備えていることを確認しました。攻撃者は窃取したこれらの情報を元に利用者を脅していた可能性があると推測できます。

- マッチングアプリサイトを装った偽サイトを表示し、電話番号と招待コードでサインインを誘導

- 電話番号および招待コードを入力後、以下の情報を端末上から窃取

- SMS、連絡先、位置情報

図 3不正アプリの起動時の表示内容(Android版)

<

図 4 不正アプリの起動時の表示内容(iOS版)

図 5 偽サイト上のスクリプトコードより抜粋

図 6 偽サイトへ送信される端末の連絡先電話番号

被害に遭わないためには

2021年には、通信事業者を騙るSMSからAndroid端末およびiPhone端末へのマルウェア感染が広範に誘導された事例を確認していますが、今回の事例でも同時にAndroid/iPhoneの対象に感染を誘導する手口がとられていました。昨年の事例と同様に、iPhone端末であっても、偽サイトなどを通じて不正な構成プロファイルのインストールを行ってしまうと、不正アプリによる脅威にさらされる危険性があることを改めて認識する必要があります。

また、今回の事例ではマッチングアプリで知り合った相手からのメッセージが不正アプリ感染の起点になっています。顔の見えない相手とのコミュニケーションにおいては特に注意が必要であり、このような不正アプリのインストールが誘導されてしまうような実例があることも知っておく必要があるでしょう。また、警察へ寄せられた相談の中には、不正アプリをインストールした後、言葉巧みにわいせつな動画などを送信させられ、セクストーション(性的脅迫)被害に発展する事例もあるとのことです。このような被害にあわない為にも、SNSやメッセージアプリを通じた脅威を知り、安全な使用を心掛ける必要があります。

謝辞

トレンドマイクロでは、2021年11月に長崎県警察本部よりサイバーセキュリティテクニカルアドバイザーの委嘱を受け、サイバー犯罪捜査・対策の支援を行っております。本件は、このアドバイザー活動を通じ、長崎県警察本部サイバー犯罪対策課様からのご相談と情報提供により不正アプリによる脅威の確認に至りました。改めて、御礼申し上げます。また、長崎県警ではサイバー犯罪や防犯に関わる様々な情報発信を公式SNSアカウントで行っています。併せてご確認ください。

長崎県警察

https://www.police.pref.nagasaki.jp/police/

セクストーションに注意

https://www.police.pref.nagasaki.jp/police/wp-content/uploads/2022/03/117ed0081f5e52b7b41181c6ab9f4b3e-1.pdf

執筆協力

サイバーセキュリティ・イノベーション研究所 スレット・インテリジェンス・センター

IOC

AndroidOS_RiskDCloud.NGPB として検出

SHA1:

E028A788B4142BAE642F0FCAA581A872187A4DB1

SHA256:

cb1cbd6c1828df6989aca5fcb5e8575c1905b50d515417e0ffe2bf31918f62f8