マルウェア

ロシアを標的にした新たなワイパー型マルウェア「RURansom」を解説

地上でのロシアとウクライナの対立と並行して、サイバー攻撃でも対立が繰り広げられています。ロシアおよびウクライナの双方に対してサイバー攻撃が仕掛けられており、今回、ロシアに対する攻撃として新たにワイパー型マルウェアが確認されました。

地上でのロシアとウクライナの対立と並行して、サイバー攻撃でも対立が繰り広げられています。ロシアおよびウクライナの双方に対してサイバー攻撃が仕掛けられており、今回、ロシアに対する攻撃として新たにワイパー型マルウェアが確認されました。

2022年3月1日、セキュリティベンダ「MalwareHunterTeam」による新たなランサムウェアの登場を示唆するツイートが注意を引き、トレンドマイクロでも入手した検体を解析しました。このマルウェアは、開発者によって「RURansom」と名付けられており、さらに複数の検体が確認されました。ただしその名称とは裏腹に、暗号化されたファイルを不可逆的に破壊することから、このマルウェアは、ランサムウェアではなくワイパー型マルウェアであることが明らかとなりました。

■ ロシアを標的にしたマルウェア

トレンドマイクロの観測データによると、ロシア国内での検出台数は限られているため、このマルウェアファミリーが特に同国内のどのような対象を標的にしているかの詳細はまだ判断の余地があります。

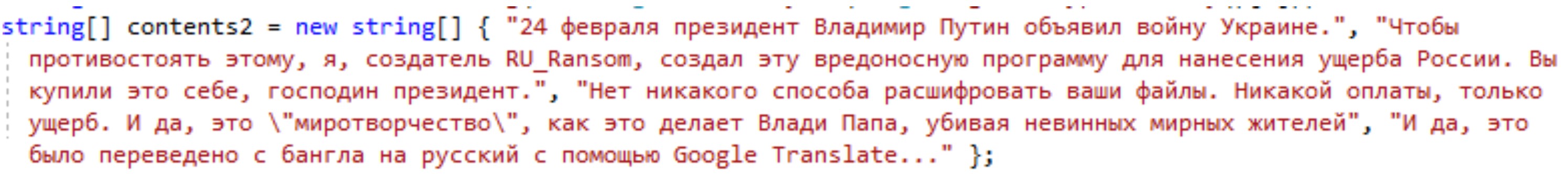

一方、RURansomのコードからは、攻撃者の動機は明確と言えます。図1は、脅迫状を作成した際のコードを示しています。

図1:脅迫状のファイルに書き込まれた内容の抜粋

脅迫状には、次のような文言がロシア語で断片的に記載されていました。

「2月24日、プーチン大統領がウクライナに宣戦布告した」、「これに対抗するため、RU_Ransomの作者である私は、ロシアに害を与えるマルウェアを作成した」。「あなたがこの事態を招いたのだ。ロシアの大統領よ」、「ファイルを復号する方法はなく、身代金でも解決できず、損害を被るだけだ」、「そして、そう、これはVladi Papが平和維持活動などと言って罪のない市民を殺していることと同じだ」、「そして、そう、これはGoogle翻訳を使ってベンガル語からロシアに直訳したものだ...」

2022年2月26日から3月2日にかけて異なるバージョンのマルウェアも検出されました。これらを含め、さらなる解析の結果、いつかの詳細が明らかになってきました。

■ワイパー型マルウェア「RURansom」とは

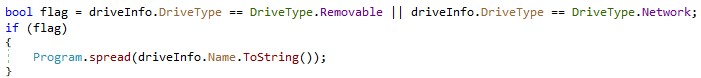

このマルウェアは.NETプログラミング言語で書かれており、「Россия-Украина_Война-Обновление.exe」というファイル名を用いて、リムーバブルディスクおよびマッピング済みのネットワーク共有を介して自身のコピーをワームとして拡散させます。このファイル名のロシア語は英語に訳すと以下のようになります。

- 「Russia-Ukraine_War-Update.doc.exe」

図2:RURansomの拡散手法を示すコード部分の抜粋

このマルウェアは、拡散に成功すると、対象となるファイルへの暗号化が開始されます。例えば、対象のディレクトリが「C:\」の場合、「C:\Users\<UserName>」というフォルダ内のファイルが暗号化されます。その他のリムーバブルドライブやマッピングされたネットワーク上のドライブの場合は、ルートディレクトリから分岐するすべてのファイルが暗号化されます。

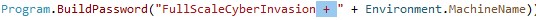

この暗号化は、削除対象となる「.bak」ファイルを除くすべてのファイル拡張子に適用されます。その際、base64("FullScaleCyberInvasion + " + MachineName)に等しい長さでランダムに生成されたキーによって暗号化されます。

<

図3:暗号化のためにランダムに生成された鍵の長さを示すコード。

タイプミスと思われる「+」が余分に付いている

暗号化のアルゴリズムは、ハードコードされたソルトを使用するAES-CBCです。鍵は、暗号化されたファイルごとに固有となっており、どこにも保存されないため、暗号化された後、実質的に復号が不可能となります。この機能から、このマルウェアは、ランサムウェアではなく、ワイパー型マルウェアに分類されます。

そして脅迫状のファイル「Полномасштабное_кибервторжение.txt」(ファイル名の訳:本格的な_サイバー侵入)が各ディレクトリに投下されます。ただし、暗号化されたファイルが復号される見込みはないため、ランサムノート(脅迫状)というより「ワイパーノート」と呼んだ方が正確と言えるでしょう。 図1のコードからも伺えるとおり、このファイルには開発者の意図が記載されています。また、ベンガル語のメッセージをロシア語で伝えるためにGoogle翻訳を使用したと主張していることも興味深い点です。

■ 開発中と推測される箇所

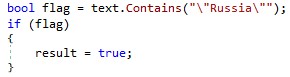

トレンドマイクロでは、RURansomの複数のバージョンを確認しています。これらの中には、起動時にIPアドレスがロシアにあるかどうかを確認するものもあります。この場合、ロシア以外で起動した場合、自身の実行を停止します。この点から、ロシアにあるコンピュータのみをターゲットとする意識的な取り組みであることが理解できます。ほとんどの検体は難読化されていませんが、難読化ツールであるConfuserExを使用しているものも1つ確認されました。

図4:ランサムウェアがロシアから実行されているかどうかをテストするコード部分の抜粋

また、他のバージョンでは、アカウントの権限を昇格させた上でプロセスを開始する機能を備えたものもありました。これらには異なるバージョンが存在することから、このマルウェアが本稿執筆の時点ではまだ開発中である可能性も推測されます。

■同じ作成者による他の活動

RURansomの他、この開発者は「dnWipe」と呼ばれる別のワイパー型マルウェアの開発にも取り組んでいたようです。このマルウェアは、毎週火曜日に不正活動が実行される仕掛けになっていました。

また、以下のファイル拡張子のファイルに関しては、base64でごく単純に暗号化を施しているだけであることも確認されました。

- .doc

- .docx

- .png

- .gif

- .jpeg

- .jpg

- .mp4

- .txt

- .flv

- .mp3

- .ppt

- .pptx

- .xls

- .xlsx.

RURansomではファイルの復号が不可能であるためにランサムウェアと分類できない一方、dnWipeの場合は、逆にあっさり復号できるため、ランサムウェアとしてもワイパーとしても中途半端な活動と言えます。

その他、同じ開発者により作成された別のバイナリからは、別の関心事も伺うことができます。例えば、オープンソースのコインマイナーである「XMRig」もコンパイルしており、ここからは暗号資産マイニングへの関心も見て取ることができます。

■結論

現在、ウクライナとロシアの紛争に無関心でいられる人はいないでしょう。世界中から多くの人々が積極的にウクライナを支援していますが、マルウェア開発者も例外ではないようです。

サイバー空間における攻撃の応酬も両国の対立を反映しています。例えば、リークされた情報により、ContiやTrickBotの背後にいるロシア拠点のサイバー犯罪者グループが暴露される一方、破壊的なワイパー型マルウェアがウクライナの組織を攻撃していました。そして今回、ロシア国内の組織を標的にしたと考えられるワイパー型マルウェアRURansomの存在が確認されました。

RURansomは、個人やグループによる一方の支持を表明するための「ハクティビズム」的な攻撃の1つと言えるでしょう。このような攻撃は今後も増え続けると考えられます。RURansomの被害はまだ確認されていませんが、コードの進展を見る限り、開発者は、今後もロシアに向けて何らかの損害を与えるため、このマルウェアを更新し続けるだろうと思われます。

一連の緊迫した地政学的状況は、サイバー攻撃の拡大をエスカレートさせています。こうした状況の中、不確実な状況を乗り切るためには、特に企業や組織においては、セキュリティの防御を強化し、誤報に警戒しつつ脅威状況を監視することが不可欠と言えます。

こうした現状でのサイバーリスクの管理に関する詳しいガイダンスは、こちらのブログ記事をご参照ください。

■ 侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡は、こちらを参照してください。

- 「New RURansom Wiper Targets Russia」

by Jaromir Horejsi, Cedric Pernet

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)